Auteur: Zeke, YBB Capital Source: Moyenne Traduction: Shan Oba, Bit Chain Vision

Avant-propos

À l’ère de la blockchain modulaire dirigée par Taigo, la fourniture de services de sécurité en intégrant les couches de disponibilité des données (DA) n’est plus un nouveau concept.À l’heure actuelle, le concept de partage de la sécurité introduit via l’engagement fournit une nouvelle dimension pour l’espace modulaire.Il utilise le potentiel de « l’or numérique et l’argent » pour fournir une garantie de Bitcoin ou Ethereum à la sécurité pour de nombreux accords de blockchain et chaînes publiques.Cette histoire est assez magnifique car elle libère non seulement la liquidité de milliards de dollars d’actifs, mais aussi l’élément clé des solutions d’expansion futures.Par exemple, le montant récemment collecté des fonds de 70 millions de dollars à Babylon Babylon, et Ethereum a réduit la gaieté d’eigen.

Cependant, le développement de ces situations a également causé de graves préoccupations.Si la modularisation est la solution finale d’extension et que ces protocoles sont un composant clé de la solution, ils sont susceptibles de verrouiller un grand nombre de BTC et d’ETH.Cela apporte la question de sécurité de l’accord lui-même.La stratification complexe formée par de nombreux protocoles LSD (Dérivatives de participation liquide) et LRT (jet-rollup de couche 2) deviendra le plus grand cygne noir de la blockchain à l’avenir?Leur logique commerciale est-elle raisonnable?Étant donné que nous avons analysé Eigenlayer dans les articles précédents, la discussion ci-dessous sera principalement concentrée à Babylone pour résoudre ces problèmes.

Élargir le consensus de sécurité

Bitcoin et Ethereum sont sans aucun doute la blockchain public la plus précieuse aujourd’hui.La sécurité, la décentralisation et le consensus de valeur qu’ils accumulent depuis de nombreuses années sont les principales raisons pour lesquelles ils ont toujours debout au sommet du monde de la blockchain.Ce sont une qualité rare que les autres chaînes iSterior sont difficiles à copier.L’idée principale de la modularité est de «louer» cette qualité à ceux qui en ont besoin.Dans la méthode modulaire actuelle, il existe deux factions principales:

La première faction utilise une couche suffisamment sûre (généralement Ethereum) comme les trois couches inférieures du bas ou de la partie de la couche fonctionnelle des rouleaux.Ce schéma a la plus grande sécurité et la légitimité et peut absorber les ressources de l’écosystème de la chaîne principale.Cependant, pour des rouleaux spécifiques (chaîne d’applications, chaîne de queue longue, etc.), le débit et le coût peuvent ne pas être particulièrement amicaux.

La deuxième faction vise à créer une meilleure existence près de Bitcoin et Ethereum, comme Celestia.Celestia atteint cet objectif en utilisant une architecture de la fonction DA pure, des exigences matérielles de nœud minimum et des coûts de gaz inférieurs.Cette méthode simplifiée est conçue pour créer une couche DA qui correspond à la sécurité et à la décentralisation d’Ethereum, et en même temps, offre de fortes performances dans la courte période.L’inconvénient de cette méthode est que sa sécurité et sa décentralisation prennent un certain temps pour en faire pleinement un usage et manquent de légitimité lorsqu’ils sont directement en concurrence avec Ethereum, conduisant au rejet de la communauté Ethereum.

Les troisième types de cette faction incluent Babylone et les fonctionnalités.Ils utilisent le concept principal des droits et des intérêts (POS) pour créer des services de sécurité partagés en utilisant la valeur d’actif de Bitcoin ou Ethereum.Par rapport aux deux premiers, il s’agit d’une existence plus neutre.Son avantage est qu’il hérite de la légitimité et de la sécurité, et offre également une valeur plus pratique pour les actifs de la chaîne principale et offre une plus grande flexibilité.

Le potentiel de l’or numérique

Quelle que soit la logique sous-jacente de tout mécanisme de consensus, la sécurité de la blockchain dépend dans une large mesure de soutenir ses ressources.La chaîne POW nécessite une grande quantité de matériel et d’électricité, tandis que le POS dépend de la valeur des actifs promis.Bitcoin lui-même est pris en charge par un réseau POW extrêmement important, ce qui en fait l’existence la plus sûre dans tout le champ de blockchain.Cependant, en tant que chaîne publique en circulation de 1,39 billion de dollars et occupant la moitié du marché de la blockchain, son utilisation des actifs est principalement limitée au transfert et au paiement du gaz.

Pour l’autre moitié du monde de la blockchain, surtout après que Ethereum se soit transformé en POS après la mise à niveau de Shanghai, on peut dire que la plupart des chaînes publiques utilisent différentes architectures POS pour atteindre le consensus par défaut.Cependant, les nouvelles chaînes hétérogènes ne peuvent souvent pas attirer une grande quantité de gage de capital, ce qui provoque une question de sécurité.À l’ère de modularisation actuelle, la région du cosmos et diverses solutions de couche 2 peuvent être compensées en utilisant diverses couches DA, mais cela est souvent au prix de l’autonomie.Pour la plupart des anciens mécanismes de point de vente ou des chaînes d’alliance, il n’est généralement pas pratique d’utiliser Ethereum ou Celestia comme couche DA.La valeur de Babylon est de combler cette lacune en offrant une protection pour la chaîne POS avec un engagement BTC.Tout comme les humains utilisent l’or pour soutenir la valeur des billets de banque, Bitcoin est très adapté pour jouer ce rôle dans le monde de la blockchain.

De 0 à 1

La sortie de « Digital Gold » a toujours été l’objectif le plus ambitieux mais le plus difficile dans le terrain de la blockchain.Des chaînes latérales précoces, des réseaux de foudre, des ponts, des runes actuelles et de la couche BTC 2, chaque solution a ses défauts inhérents.Si Babylon est conçu pour utiliser la sécurité du bitcoin, la solution centralisée qui introduit l’introduction des hypothèses de confiance en troisième partie doit être exclue en premier.Parmi les options restantes, les runes et les réseaux de foudre (limités à la progression du développement lente) n’ont actuellement que des capacités d’émission d’actifs.Cela signifie que Babylon doit concevoir sa propre «solution d’expansion» pour atteindre l’engagement de la monnaie native de 0 à 1.

Les éléments de base actuels disponibles pour Bitcoin sont essentiellement les suivants: 1. UTXO Model, 2. Horodat, 3. Diverses méthodes de signature, 4. Code d’exploitation de base.Étant donné que la programmabilité et la capacité de charge des données de Bitcoin sont limitées, la solution de Babylon est basée sur le principe du minimalisme.Sur Bitcoin, la fonction de base du contrat de gage est nécessaire, ce qui signifie que l’engagement, la réduction, les récompenses et la récupération de BTC sont gérés sur la chaîne principale.Une fois que ce 0 à 1 est mis en œuvre, la zone Cosmos peut répondre aux besoins plus compliqués.Cependant, un problème clé existe toujours: comment enregistrer les données de la chaîne POS sur la chaîne principale?

Gage à distance

UTXO (UNSPENT Transaction Sorties) est un modèle de trading conçu par Satoshi Nakamoto pour Bitcoin.L’idée principale est très simple: le trading n’est que le sauvetage en fin des fonds, de sorte que l’ensemble du système de trading peut être représenté par l’entrée et la sortie.UTXO représente la partie des fonds mais pas entièrement dépensée, il conserve donc une sortie de transaction non préparée (c’est-à-dire le Bitcoin non rémunéré).L’ensemble Bitcoin Ledger est essentiellement la collection d’UTXO, qui enregistre l’état de chaque UTXO pour gérer la propriété et la circulation de Bitcoin.Chaque transaction dépensera Old UTXO et générera de nouveaux UTXO.En raison de son potentiel d’évolutivité inhérent, UTXO est naturellement devenu le point de départ de nombreuses solutions d’extension natives.Par exemple,

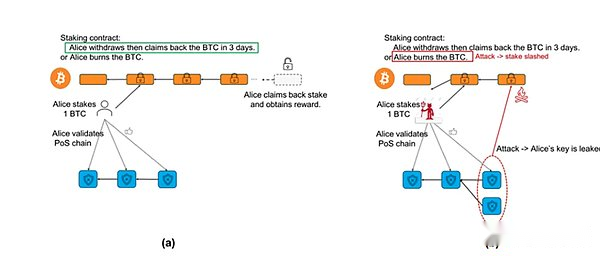

Babylon doit également utiliser UTXO pour mettre en œuvre le contrat de pieu (Babylon est appelé pieu à distance, c’est-à-dire que la sécurité de Bitcoin est transmise à la chaîne POS à travers la couche intermédiaire).La mise en œuvre du contrat peut être divisée en quatre étapes, ce qui combine intelligemment le code d’exploitation existant:

Verrouiller les fonds

L’utilisateur envoie les fonds à l’adresse contrôlée par plusieurs signatures.Grâce à OP_CTV (OP_CHECKTEMPELAISE, la création d’un modèle de trading pré-défini est autorisée à garantir que la transaction ne peut être exécutée qu’en fonction de structures et de conditions spécifiques), et le contrat ne peut spécifier que ces fonds ne peuvent être utilisés que dans certaines conditions.Une fois les fonds verrouillés, un nouvel UTXO sera généré, indiquant que ces fonds ont été promis.

Vérification conditionnelle

En appelant OP_CSV (OP_CHECKSERSELENCEVEIFY, le verrouillage de temps relatif est autorisé à définir le verrouillage du temps relatif en fonction du numéro de série de la transaction, ce qui signifie que UTXO ne peut être dépensé qu’après un certain temps ou bloc relatif), ce qui peut atteindre le temps verrouillage.Combiné avec OP_CTV, engagez-vous et annulez l’engagement (permettant aux promis de se verrouiller dans UTXO une fois la période de gage satisfait) et coupé (si le comportement malveillant du gardien est forcé, l’UTXO le coûte à l’adresse de verrouillage, afin qu’il ne coûte pas coûteux il), similaire à l’adresse du trou noir).

>

Mise à jour de l’État

Chaque fois que l’utilisateur s’engage ou retire le gage de fonds, il s’agit de la création et des dépenses UTXO.La nouvelle sortie de transaction génère un nouvel UTXO et l’ancien UTXO est marqué tel qu’il a été dépensé.De cette façon, chaque transaction et flux de capital seront enregistrés avec précision sur la blockchain pour assurer la transparence et la sécurité.

Distribution de récompense

Le contrat est calculé en fonction de la quantité de gage et de la période de gage et alloué en générant un nouvel UTXO.Une fois que vous remplissez des conditions spécifiques, ces récompenses peuvent être déverrouillées et dépensées à travers des conditions de script.

Horodatage

Après avoir établi un contrat de pieu indigène, envisagez naturellement d’enregistrer les problèmes des événements historiques de la chaîne externe.Dans le livre blanc de Nakamoto, la blockchain Bitcoin a introduit le concept de coup de temps soutenu par POW, offrant une commande irréversible pour l’événement.Dans les cas d’utilisation natifs de Bitcoin, ces incidents se réfèrent à diverses transactions effectuées sur le compte de classification.Aujourd’hui, afin d’améliorer la sécurité des autres chaînes POS, Bitcoin peut également être utilisé pour ajouter un horodatage aux événements sur la blockchain externe.Chaque fois que de tels incidents se produisent, les transactions envoyées aux mineurs, puis les mineurs les insérent dans la classification Bitcoin, ajoutant ainsi un horodatage à l’incident.Ces horodatages peuvent résoudre divers problèmes de sécurité de la blockchain.Le concept général d’ajouter des horodatages à l’événement sur la sous-chaîne est appelé « point de contrôle », et les transactions utilisées pour ajouter des horodatages sont appelées transactions de point de contrôle.Plus précisément, l’horodatage de la blockchain Bitcoin a les caractéristiques importantes suivantes:

-

Format de temps: horaire des enregistrements à partir de 00:00:00 UTC Le 1er janvier 1970, ce format est appelé Unix Time ou POSIX Time.

-

Utilisations: Le but principal de l’horodatage est de marquer le temps de blocage du bloc, d’aider les nœuds à déterminer l’ordre du bloc et d’aider le mécanisme de réglage difficile du réseau.

-

Horodatage et ajustement de la difficulté: le réseau Bitcoin est difficile pour réduire la difficulté minière toutes les deux semaines ou chaque bloc 2016.Le coup horaire joue un rôle vital dans ce processus, car le réseau ajuste la difficulté en fonction du temps de génération total des derniers blocs de 2016 pour garantir que les nouveaux blocs sont générés toutes les 10 minutes.

-

Vérification effective: lorsque le nœud reçoit un nouveau bloc, il vérifiera l’horodatage.L’horodatage du nouveau bloc doit être supérieur à l’heure médiane des blocs précédents, et il ne doit pas dépasser le temps du réseau pendant plus de 120 minutes (2 heures suivantes).

Le serveur Hime Stamp est un nouveau primitif défini par Babylon.Le serveur est le niveau supérieur de toute l’architecture de Babylon et est la principale source de confiance.

>

Architecture à trois couches de Babylon

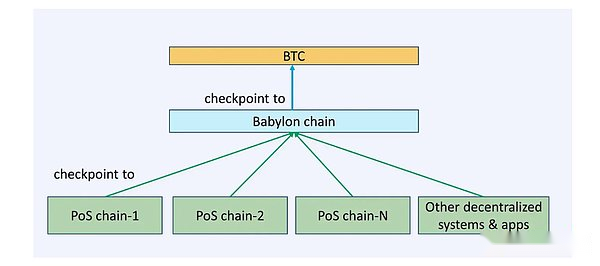

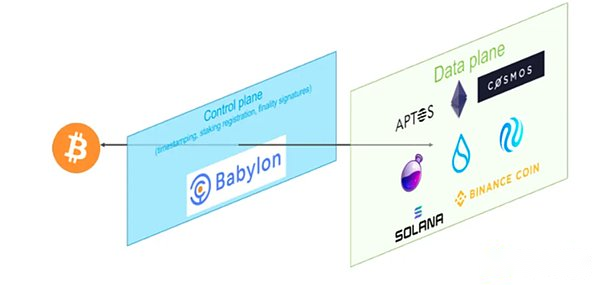

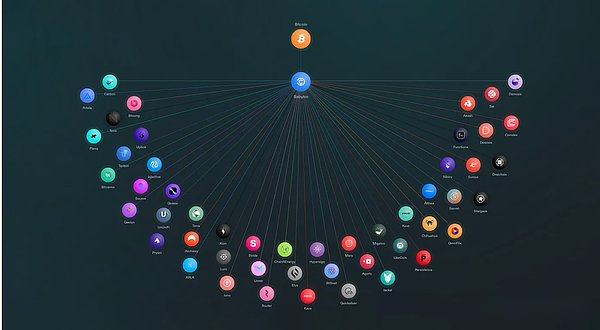

Comme le montre la figure, l’architecture globale de Babylone peut être divisée en trois couches: Bitcoin (en tant que serveur d’horodatage), Babylon (zone Cosmos comme couche intermédiaire) et la chaîne POS comme couche de demande.Babylon fait référence aux deux derniers plans de contrôle (Babylone lui-même) et à un plan de données (diverses chaînes de consommation de point de vente).

>

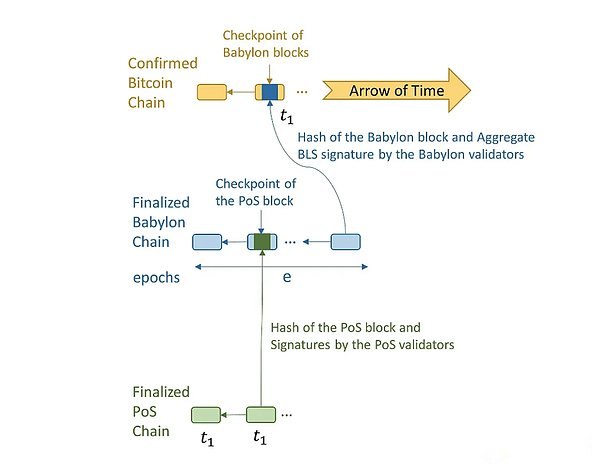

Après avoir compris la mise en œuvre de base de la confiance de l’accord, étudions comment le Babylon lui-même utilise la zone Cosmos pour relier les deux fins.Selon une explication détaillée du laboratoire TSE à l’Université de Babylon de Stanford, Babylon peut recevoir le flux de points de contrôle de plusieurs chaînes POS et fusionner ces points de contrôle à Bitcoin.En utilisant la signature d’agrégation à partir du dispositif de vérification de Babylon, la taille du point de contrôle peut être minimisée et la fréquence de ces points de contrôle peut être contrôlée en permettant au dispositif de vérification de Babylon de ne changer qu’une fois une période de chaque période.

Les vermitteurs de diverses chaînes POS téléchargent Babylon Block pour vérifier si son point de contrôle POS est inclus dans le bloc Babylon inspecté par Bitcoin.Cela permet à la chaîne POS de détecter les différences.Les principaux composants du protocole sont les suivants:

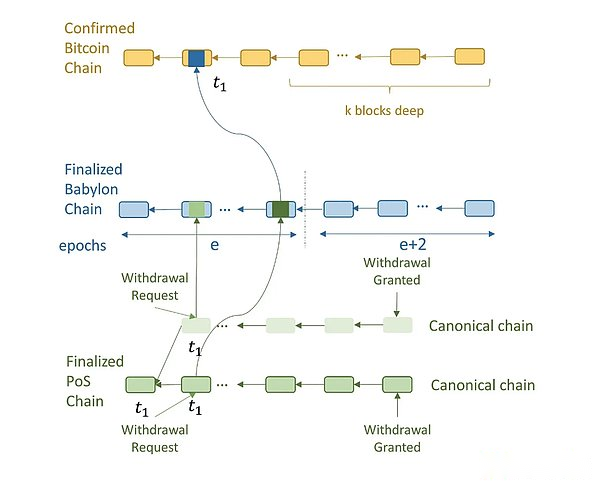

DansPoint de contrôle: Bitcoin ne vérifie que le dernier bloc de l’âge babylonien.Le point de contrôle se compose de la valeur de hachage du bloc et de la signature BLS d’une seule agrégation, ce qui correspond à la signature de deux tiers du plus dépend du bloc.La station d’inspection babylonienne comprend également l’époque.Les blocs POS peuvent allouer des horodatages Bitcoin via le point de contrôle de Babylone.Par exemple, les deux premiers blocs POS sont configurés par paramètre de bloc Babylon, puis le point de contrôle du paramètre de bloc Bitcoin avec un horodatage sur T_3.Par conséquent, ces blocs POS se voient attribuer un horodatage Bitcoin T_3.

DansSpécifiez la chaîne POS: Lorsque la chaîne POS est fourchette, la chaîne précoce de l’horodatage est considérée comme une chaîne POS standard.Si les deux fourches ont le même horodatage, le tirage sera brisé, ce qui aidera les blocs POS propices au point de contrôle précédent sur Babylon.

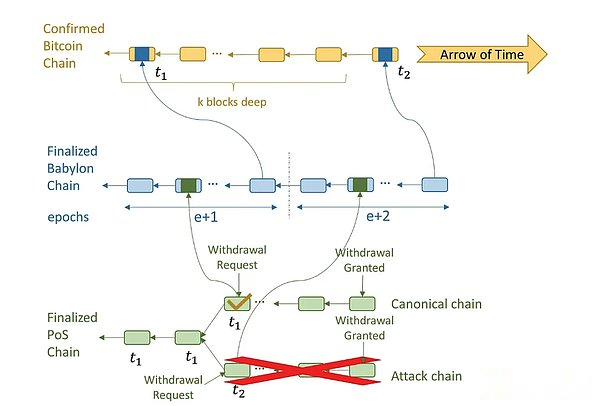

DansRègles de retrait: Pour se retirer, la personne de vérification envoie des demandes de retrait à la chaîne POS.Ensuite, le bloc POS contenant la demande de retrait sera vérifié par la Babylone, puis le Bitcoin sera vérifié et l’horodatage T_1 sera alloué pour cela.Une fois que le horodat est T_1 Bitcoin Block atteint la profondeur de K, la chaîne POS sera approuvée sur la chaîne POS.Si la vérification des capitaux propres de retrait essaie de mener une attaque à distance, le bloc sur la chaîne d’attaque ne peut être attribué que l’horodatage de plus tard que T_1.En effetEn observant l’ordre de ces points de contrôle sur Bitcoin, le client POS peut distinguer les chaînes standardisées et les chaînes d’attaque et ignorer ce dernier.

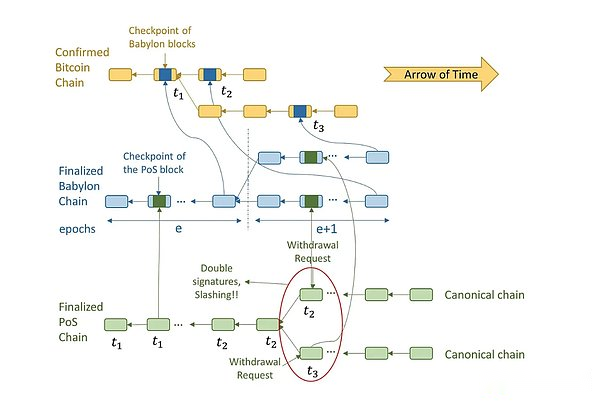

DansRéduire les règles: Si la personne de vérification ne retire pas ses droits et ses intérêts après la détection de l’attaque, elle peut être coupée en raison du bloc POS du conflit à double signature.Les vérifications de POS malveurs savent que s’ils attendent que la demande de retrait soit approuvée avant de lancer une attaque à long terme, ils ne peuvent pas tromper les clients qui peuvent se référer à Bitcoin pour identifier la chaîne standard.Par conséquent, ils peuvent diviser la chaîne POS et en même temps attribuer un horodatage Bitcoin aux blocs sur la chaîne POS standard.Ces vérifications de possession coopèrent avec le dispositif de vérification de Babylone malveillant et les mineurs de bitcoin pour bifinn le babylon et le bitcoin, et remplacer l’horodatage au bloc Bitcoin de T_2 à un autre tampon de bloc au bloc T_3.Du point de vue du client POS plus tard, cela changera la chaîne POS standard de la chaîne supérieure à la chaîne inférieure.Bien qu’il s’agisse d’une attaque de sécurité réussie.

· Les règles de suspension des points de contrôle POS ne sont pas disponibles: les vérifications de POS doivent suspendre sa chaîne POS lors de l’observation du point de contrôle POS qui n’est pas disponible sur Babylon.Les points de contrôle POS non disponibles sont définis comme la valeur de hachage signée par deux tiers des vérifications POS, qui correspondraient à des blocs POS qui ne peuvent pas être observés.Si le dispositif de vérification POS ne suspend pas la chaîne POS lors de l’observation du point de contrôle indisponible, l’attaquant peut révéler la chaîne d’attaque qui ne pourrait pas être disponible auparavant, afin de modifier la chaîne de spécifications dans la vue du client futur.En effet, le point de contrôle de la chaîne d’ombre révélés plus tard au moment de Babylon était plus tôt.Les règles de suspension mentionnées ci-dessus expliquent pourquoi nous avons besoin des valeurs de hachage de blocs POS comme point de contrôle.Si ces points de contrôle ne sont pas signés, tout attaquant peut envoyer des valeurs de hachage, affirmant que c’est la valeur de hachage du point de contrôle du bloc POS qui n’est pas disponible sur Babylon.Le dispositif de vérification POS doit être suspendu au point de contrôle.Veuillez noter que la chaîne POS indisponible est difficile: elle nécessite un compromis d’au moins deux tiers des authentificants POS pour signer sur le bloc POS sans fournir de données de vérifications honnêtes.Cependant, dans l’attaque supposée ci-dessus, les adversaires malveillants ont suspendu la chaîne POS sans endommager un seul dispositif de vérification.Afin d’empêcher de telles attaques, nous exigeons que le point de contrôle POS signe de deux tiers des vérifications de la POS.Par conséquent, à moins que deux tiers du dispositif de vérification POS ne soient endommagés, il n’y aura pas de points de contrôle POS indisponibles sur le Babylone. Autres chaînes de point de vente ou Babylone elle-même.Cela nécessite un compromis d’au moins deux tiers des vérifications POS pour signer le bloc POS sans fournir de données de vérifications honnêtes.Cependant, dans l’attaque supposée ci-dessus, les adversaires malveillants ont suspendu la chaîne POS sans endommager un seul dispositif de vérification.Afin d’empêcher de telles attaques, nous exigeons que le point de contrôle POS signe de deux tiers des vérifications de la POS.Par conséquent, à moins que deux tiers du dispositif de vérification POS ne soient endommagés, il n’y aura pas de points de contrôle POS indisponibles sur le Babylone. Autres chaînes de point de vente ou Babylone elle-même.Cela nécessite un compromis d’au moins deux tiers des vérifications POS pour signer le bloc POS sans fournir de données de vérifications honnêtes.Cependant, dans l’attaque supposée ci-dessus, les adversaires malveillants ont suspendu la chaîne POS sans endommager un seul dispositif de vérification.Afin d’empêcher de telles attaques, nous exigeons que le point de contrôle POS signe de deux tiers des vérifications de la POS.

DansLes règles de pause du point de contrôle babylonien ne sont pas disponibles: Le dispositif de vérification POS et Babylon doit être suspendu lors de l’observation du point de contrôle Babylon qui ne peut pas être disponible sur Bitcoin.Le point de contrôle Babylon qui n’est pas disponible est défini comme la valeur de hachage de la signature BLS polymère avec deux tiers du dispositif de vérification de Babylone.Si les vérifications de Babylon ne suspendent pas la blockchain Babylon, l’attaquant peut fuir la chaîne Babylon précédente qui ne peut pas être utilisée auparavant, afin de modifier la chaîne Babylon standard dans la vue du client futur.De même, si le dispositif de vérification POS ne suspend pas la chaîne POS, l’attaquant peut révéler la chaîne d’attaque POS qui ne pourrait être disponible auparavant et la chaîne Babylone qui ne pourrait pas être utilisée auparavant, afin de modifier la chaîne POS spécifiée à l’avenir Vue client.En effet, la chaîne profonde babylonienne divulguée plus tard a des horodatages plus tôt sur le bitcoin et contient le point de contrôle de la chaîne d’attaque POS divulguée plus tard.Semblable aux règles de pause au point de contrôle POS indisponible, la règle explique pourquoi nous avons besoin de la signature BLS avec un BLS polymérisé du bloc Babylone a un polymère pour prouver la signature de deux tiers du Babylone vérifiable.Si le point de contrôle babylonien n’est pas signé, un adversaire peut envoyer des valeurs de hachage, affirmant que c’est la valeur de hachage du point de contrôle de bloc babylonien qui n’est pas disponible sur Bitcoin.Ensuite, le dispositif de vérification POS et le dispositif de vérification de Babylon doivent attendre le point de contrôle de la chaîne Babylone ou POS qui n’est pas disponible dans son image d’origine.La création d’une chaîne Babylone indisponible nécessite au moins deux tiers de la vérification babylonienne.Cependant, dans l’attaque supposée ci-dessus, la suspension de l’adversaire de toutes les chaînes du système n’affectera pas un seul babylone ou un dispositif de vérification POS.Afin d’empêcher de telles attaques, nous demandons au point de contrôle babylonien de le prouver par des signatures d’agrégation; , cela sera dû au coût du dispositif de vérification babylonien.Mais dans les cas extrêmes, il obligera toutes les chaînes POS à suspendre et à les affecter.

La couche caractéristique en BTC

En termes d’utilisation, Babylon est similaire à Eigenlayer, mais il est loin de la simple « bifurcation » de Eigenlayer.Étant donné qu’il n’est actuellement pas incapable d’utiliser DA sur la chaîne principale du BTC, l’existence de Babylone est très importante.L’accord apporte non seulement une sécurité à la chaîne POS externe, mais est également vital pour la revitalisation interne de l’écosystème BTC.

Cas d’utilisation

Babylon fournit de nombreux cas d’utilisation potentiels, dont certains ont été réalisés ou peuvent avoir la possibilité de réaliser à l’avenir:

-

Raccourcir le cycle de gage et améliorer la sécurité: Le consensus de la chaîne POS nécessite souvent un consensus social (consensus entre les communautés, les opérateurs de nœuds et les vérifications) pour empêcher les attaques distantes.Ces attaques impliquent l’historique de réécriture de la blockchain pour manipuler les enregistrements de transaction ou les chaînes de contrôle.Les attaques à distance sont particulièrement graves dans le système POS, car contrairement à POW, le système POS n’a pas besoin de consommer beaucoup de ressources informatiques.L’attaquant peut réécrire l’histoire en contrôlant les clés des hypothèques précoces.Afin d’assurer la stabilité et la sécurité du consensus du réseau de blockchain, un cycle de gage plus long est généralement requis.Par exemple, Cosmos a besoin d’une période de non-secours de 21 jours.Cependant, avec Babylon, l’événement historique de la chaîne POS peut être inclus dans le serveur BTC Timestamp, et BTC est utilisé comme source de confiance pour remplacer le consensus social.Cela peut être raccourci à un jour (équivalent à environ 100 blocs de BTC).De plus, la chaîne POS peut obtenir une double sécurité grâce à un engagement de monnaie natif et à un engagement BTC.

-

Interopérabilité des chaînes croisées: grâce au protocole IBC, Babylon peut recevoir des données de point de contrôle de plusieurs chaînes POS pour atteindre l’interopérabilité des chaînes croisées.Cette interopérabilité permet la communication transparente et le partage de données entre différentes blockchain, améliorant ainsi l’efficacité globale et la fonction de l’écosystème de la blockchain.

-

Intégrer l’écosystème BTC: la plupart des projets de l’écosystème BTC actuel, y compris la couche 2, le TLR et le DEFI, manquent de sécurité suffisante et dépendent souvent des hypothèses de confiance en tiers.Ces protocoles stockent également un grand nombre de BTC dans leurs adresses.À l’avenir, Babylon pourrait développer des solutions hautement compatibles avec ces projets, créer des avantages mutuels et éventuellement former un puissant écosystème similaire à Eigenlayer dans Eto.

-

Gestion des actifs croisés: le protocole Babylon peut être utilisé pour la gestion de la sécurité des actifs transversaux.En ajoutant des horodatages aux transactions transversales, la sécurité et la transparence du transfert d’actifs entre différentes blockchains sont garanties.Ce mécanisme aide à prévenir les doubles fleurs et autres attaques croisées.

Babeta

L’histoire de Babetta vient de la création de la Bible 11: 1-9.Cette histoire symbolise l’unité humaine et les objectifs communs.Le protocole de Babylone vise à construire une tour similaire pour diverses chaînes POS et à les unifier sous un toit.En ce qui concerne le récit, il ne semble pas moins que la gamme Eigen, le défenseur d’Ethereum.Mais comment ça marche dans la pratique?

À l’heure actuelle, le réseau de test Babylon a fourni une garantie de sécurité pour les 50 zones Cosmos via le protocole IBC.En plus de l’écosystème COSMOS, Babylone intègre également un protocole LSD (Devid Gled Dérivatives), un protocole d’interopérabilité à pleine chaîne et un protocole d’écosystème Bitcoin.Cependant, en termes de pieu, Babylon est actuellement à la traîne de la gaieté de la gaieté.Mais à long terme, un grand nombre d’hibernation dans les portefeuilles et les protocoles n’a pas été complètement éveillé.Babylone doit former une symbiose bénigne avec l’ensemble de l’écosystème BTC.

La seule solution au dilemme de paris Ponzi

Comme mentionné précédemment, Eigenlayer et Babylon se développent rapidement, et les tendances futures montrent qu’ils verrouilleront un grand nombre d’actifs de la blockchain de base.Même si ces protocoles sont sûrs, les engagements multi-utiles provoqueront-ils des spirales de mort pour l’écosystème de gage, ce qui fait que l’effondrement des États-Unis augmentera à nouveau les taux d’intérêt?Depuis la transformation d’Ethereum en PO et l’émergence de la gaieté propre, l’industrie actuelle de la pieu a en effet subi une prospérité irrationnelle.Les projets attirent souvent des utilisateurs de TVL élevés grâce à d’énormes attentes aériennes et aux retours en couches.Un ETH peut être empilé par la gage primaire, le LSD et le LRT, jusqu’à cinq à six couches.Cette pile de piles augmente les risques, car les problèmes de tout accord peuvent affecter directement tous les accords impliqués, en particulier le protocole situé à la fin de la chaîne promis.Écosystème Bitcoin,

Cependant, il convient de noter que les Ni-Nayer et Babylon utilisent fondamentalement pour guider les roues volantes promis vers une vraie pratique et créer des besoins réels pour compenser les risques.Par conséquent, bien que ces protocoles de «sécurité partagés» puissent indirecter ou exacerber directement les mauvais comportements, ils sont également le seul moyen d’éviter le retour des schémas de ponzi promis.La question la plus urgente est de savoir si la logique commerciale de l’accord de « sécurité de partage » est vraiment possible.

Les besoins réels sont la clé

Dans Web3, qu’il s’agisse d’une chaîne publique ou d’un accord, la logique sous-jacente implique souvent de faire correspondre les acheteurs et les vendeurs pour des besoins spécifiques.Pour ce faire, vous pouvez «obtenir le monde», car la technologie de la blockchain garantit l’équité, l’authenticité et la crédibilité du processus de contrepartie.Théoriquement, les accords de sécurité partagés peuvent compléter l’engagement en plein essor et l’écosystème modulaire.Cependant, l’offre dépassera-t-elle de loin la demande?Du côté de l’offre, de nombreux projets et chaînes principales peuvent assurer une sécurité modulaire.Du point de vue de la demande, l’ancienne chaîne POS peut ne pas être en mesure de louer ces titres pour les visages qui n’ont pas besoin ou ne veulent pas louer, et la nouvelle chaîne POS peut être difficile de payer une grande quantité d’intérêts générés par BTC et ETH.Laissez Eigenlayer et Babylon forment une boucle fermée commerciale, et les revenus générés doivent équilibrer les intérêts générés par la pièce interne du protocole.Même si ce solde et ce revenu dépassent de loin les frais d’intérêt, il peut toujours entraîner l’épuisement de ces nouvelles chaînes et protocoles de point de vente.Par conséquent, comment équilibrer le modèle économique et éviter les bulles causées par les attentes aériennes, l’offre de santé et la demande sont très importantes.