La confidentialité est le droit fondamental de l’homme et de l’organisation.Pour les individus, cela aide les gens à s’exprimer librement sans avoir à divulguer aucune information que je ne veux pas partager à des tiers.Pour la plupart des organisations aujourd’hui, les données sont considérées comme le produit principal et la confidentialité des données est essentielle pour protéger ce produit.La commercialisation des sports punk et des données de mot de passe a accéléré la recherche et le développement de la langue d’origine de la cryptographie.

La science du code est un domaine assez étendu. dans les années 1960.Ces schémas sont cruciaux pour déverrouiller la méthode de calcul privée (la raison pour laquelle les données sont le produit principal est que les gens peuvent en trouver un aperçu).À ce jour, le domaine de l’informatique privée s’est considérablement développé dans l’informatique multipartite et la preuve de connaissances zéro, mais les données d’entrée elle-même ont toujours eu des problèmes de confidentialité.

Lorsque le produit le plus important est rendu public, il est très difficile d’externaliser le calcul de ces données du calcul de ces données sans accord juridique.Aujourd’hui, tout le monde repose sur les normes de conformité de la confidentialité des données, telles que HIPAA pour les données de santé et le RGPD spécifiquement pour la confidentialité des données pour les données en Europe.

Dans le domaine de la blockchain, nous préférons mieux en l’intégrité de la technologie, pas à l’intégrité des régulateurs.En tant que croyants qui permettent et maximisent la propriété, si nous pensons que les utilisateurs ont l’avenir des données, nous devons calculer ces données sans confiance.Avant les travaux de Craig Gentry en 2009, le concept de calcul et de calcul des données cryptées n’a pas fait de percée.C’est la première fois que quelqu’un est en mesure d’effectuer un calcul (ajout et multiplication) sur le texte chiffré (c’est-à-dire des données cryptées).

>

TousLe principe de travail du même cryptage d’État (FHE)

Alors, qu’est-ce que ces « mathématiques magiques » qui permettent aux ordinateurs d’effectuer des calculs sans comprendre l’entrée?

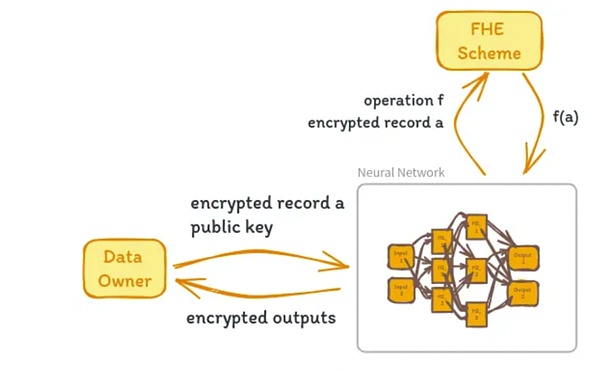

Le chiffrement complet (FHE) est un type de schéma de chiffrement qui permet de calculer le calcul sur les données de chiffrement (texte chiffré) au lieu de données de décryptage, qui ouvre une série de cas d’utilisation pour la confidentialité et la protection des données.

Pendant le processus FHE, lorsque les données sont chiffrées, elle ajoutera des données supplémentaires appelées bruit aux données d’origine.Il s’agit du processus de données chiffrées.

Chaque fois qu’il exécute le même calcul d’état (plus ou multiplication), un bruit supplémentaire est ajouté.Si le calcul est trop compliqué et que le bruit est ajouté à chaque fois, le déchiffrement ultime deviendra très difficile (ce qui est très lourd en calcul).Ce processus est plus adapté à l’ajout, car le bruit est linéairement augmenté et le bruit est augmenté de façon exponentielle pour la multiplication.Par conséquent, s’il y a une multiplication polynomiale complexe, le décryptage de la sortie sera très difficile.

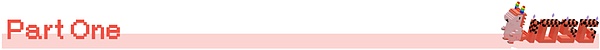

Si le bruit est le principal problème et que sa croissance rend difficile à utiliser, elle doit être contrôlée.Cela a donné naissance à un nouveau processus appelé « bootstraping ».Les conseils sont un processus de données cryptées de cryptage avec de nouvelles clés et de décryptage du chiffrement.Ceci est très important car il réduit considérablement les frais généraux de calcul et les frais généraux de décryptage de sortie.Bien que l’amorçage réduit les frais généraux de décryptage final, il y aura beaucoup de dépenses d’exploitation dans le processus.Cela peut être coûteux et à prendre du temps.

>

À l’heure actuelle, les principales solutions sont: BFV, BGV, CKKS, FHEW, TFHE.À l’exception de TFHE, les abréviations de ces régimes sont les noms de l’auteur de leur thèse.

Ces solutions peuvent être considérées comme des langues différentes dans le même pays, et chaque langue est ciblée à différentes optimisations.L’état idéal est d’unifier le pays, c’est-à-dire que toutes ces langues peuvent être comprises par la même machine.De nombreux groupes de travail travaillent dur pour atteindre la nature combinée de ces différentes solutions.Les bibliothèques telles que le sceau (combinées avec les schémas BFV et CKKS) et l’hélib (BGV + numéro approximatif CKKS) aident à implémenter une solution FHE ou différentes combinaisons de solutions calculées.Par exemple, la bibliothèque en béton de Zama est un compilateur de rouille pour TFHE.

>

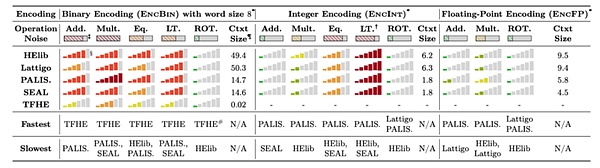

2FHE Scheme Comparaison

Vous trouverez ci-dessous Charles Gut, Dimitris Morris et Nexarios George Chushel dans ses articles « SOK: Nouvelles opinions sur le cardrait complet » SOK: Nouvelles informations sur les bibliothèques de chiffrement entièrement homomorphes via la comparaison de performance standardisée (2022) Comparaison des performances avec différentes bibliothèques.

>

Cas d’utilisation web3

Lorsque nous utilisons la blockchain et les applications aujourd’hui, toutes les données sont publiques et tout le monde peut le voir.Cela est bénéfique pour la plupart des cas, mais il limite complètement de nombreux cas d’utilisation qui nécessitent une confidentialité par défaut ou une confidentialité des données (tels que les modèles d’apprentissage automatique, les bases de données médicales, la génomique, les finances privées, les jeux qui ne sont pas manipulés).FHE prend en charge la blockchain ou les machines virtuelles qui sont essentiellement autorisées à crypter toute la chaîne à partir du point de départ pour assurer la confidentialité et en même temps permettre un calcul arbitrairement sur les données de chiffrement.Toutes les données de stockage ou de traitement sur le réseau de blockchain sont essentiellement sûres.Zama a une solution FHEVM qui permet l’informatique EVM dans un environnement complètement même étatique.Au niveau d’exécution, le projet L1 / L2 construit par cette bibliothèque garantit la confidentialité.Bien que la chaîne de confidentialité ait toujours été une technologie cool, le taux d’utilisation et les performances de jetons ne se sont pas considérablement améliorés.

En termes d’externalisation de l’informatique universelle, le fhe lui-même ne doit pas remplacer ZK et MPC.Ils peuvent se compléter pour créer un incroyable géant de l’informatique privée.Par exemple, la crème solaire construit un « moteur de confidentialité », qui permet essentiellement à toute application de blockchain de mettre le calcul à leur environnement informatique et peut faire commentaire les résultats du calcul.Le calcul généré peut être vérifié par ZK Proof.OCTRA fait des choses similaires, mais en utilisant un type différent de solution de chiffrement, appelée HFHE.

ZK prouve qu’il est bon pour prouver quelque chose lorsque les données ne sont pas révélées, mais le rétrécis peut toujours accéder à ces données à un certain moment.ZK prouve qu’il ne peut pas être utilisé pour le calcul des données privées;

MPC disperse le calcul des données cryptées à plusieurs machines, effectue un calcul en parallèle, puis couvre les résultats du calcul final ensemble.Tant que la plupart des machines calculées sont honnêtes, les données d’origine ne peuvent pas être récupérées, mais c’est toujours une hypothèse de confiance.Étant donné que le MPC a besoin d’une communication continue entre les parties (les données doivent être divisées en continu, calculées et liées), il devient difficile de se développer via le matériel.

Dans le FHE, tous les calculs sont effectués sur les données de cryptage sans décryptivation de données, et cela peut être terminé sur un seul serveur.Les performances de FHE peuvent être élargies en accélérant un meilleur matériel, plus de ressources informatiques et de matériel.

À l’heure actuelle, les meilleurs cas de FHE dans le champ Blockchain sont plus couramment calculés lors de l’externalisation, plutôt que de construire un -in L1 / L2 construit.Voici quelques cas d’utilisation intéressants que FHE peut débloquer:

-

La première génération (native cryptée): DID, casinos, paris, vote, jeux, private defii, jetons privés, piscines sombres, 2fa, sauvegarde, mot de passe.

-

La deuxième génération (modulaire): « ChainLink pour la confidentialité », l’externalisation de l’informatique privée, le cryptage final-end, la disponibilité des données chiffrées et le stockage de données de sécurité vérifié entre la blockchain et le contrat.

-

La troisième génération (niveau d’entreprise): applications de consommation complexes, LLM cryptée et décentralisée, intelligence artificielle, équipement portable, communication, militaire, médical, médical, solutions de paiement de protection de la confidentialité, paiement P2P privé.

PROJET D’INDUSTRATION BASE BASIE

Le développement d’un chiffrement complètement homogène (FHE) a stimulé un certain nombre de projets de blockchain innovants qui utilisent cette technologie pour améliorer la confidentialité et la sécurité des données.Cette section explore les détails techniques et les méthodes uniques de projets notables tels que Inco, Fhenix et Zama.

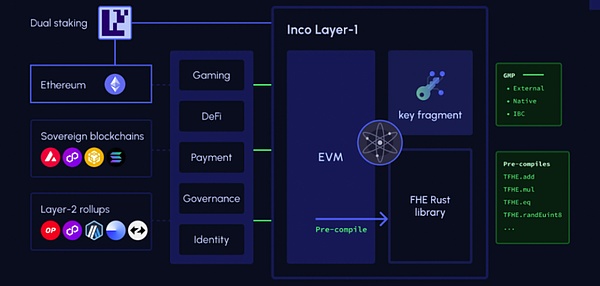

Imprégner

>

Inco crée le pionnier de l’intégration de FHE et Blockchain, créant une plate-forme, ce qui rend les données Computing Sécurité et privée.Inco utilise la technologie de chiffrement basée sur un réseau pour implémenter sa solution FHE pour garantir que le fonctionnement du texte chiffré (données cryptés) peut être effectué sans exposer le texte sous-jacent.La plate-forme prend en charge les contrats intelligents pour la protection de la vie privée et permet le traitement des données cryptées directement sur la blockchain.

-

FHE: Inco de Lattice utilise un cryptage basé sur la grille pour sa mise en œuvre de sa mise en œuvre.

-

Protection de la vie privée Contrats intelligents: les contrats intelligents d’Inco peuvent exécuter des fonctions arbitraires pour les entrées de chiffrement pour garantir que les nœuds de contrats et les contrats d’exécution ne peuvent pas accéder aux données explicites.

-

Gestion du bruit et bootstrap: Afin de faire face au problème de la croissance du bruit au cours du même processus d’opération de l’état, Inco a mis en œuvre une technologie de bootstrap efficace, un texte chiffré rafraîchissant, le maintien du décryptage et des calculs complexes.

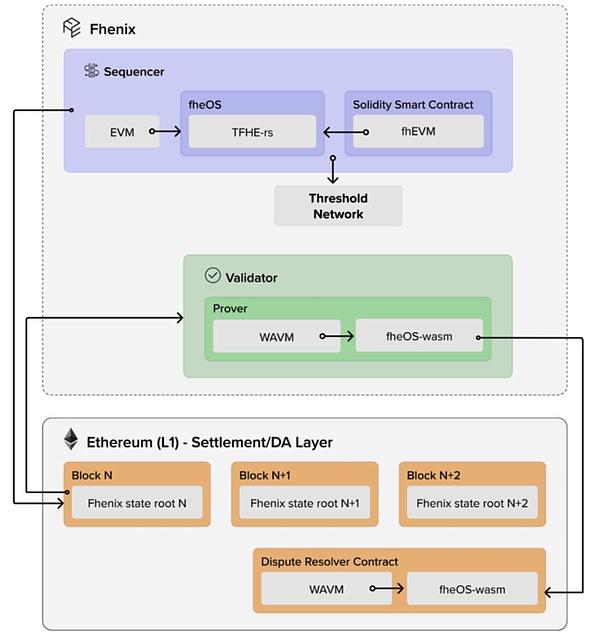

Fhenix

>

FHENIX se concentre sur la fourniture d’infrastructures solides pour les applications de protection de la vie privée et utilise FHE pour fournir des solutions de chiffrement finales pour protéger les données des utilisateurs.La plate-forme de FHenix vise à prendre en charge l’application généralisée de la transmission des messages de sécurité aux transactions financières de confidentialité pour garantir la confidentialité des données dans tous les processus informatiques.

-

End-To-Fend Encryption: FHENIX garantit que les données empêchent l’état de cryptage de l’ensemble du processus de traitement et de stockage.Ceci est réalisé en combinant la technologie de calcul multipartite (SMPC) FHE et Security.

-

Gestion des clés à haute efficacité: Fhenix intègre le système de gestion des clés avancé pour faciliter la division et la rotation des clés de sécurité.

-

Évolutivité: La plate-forme utilise des opérations homogéniques optimisées et un traitement parallèle pour gérer efficacement les calculs à grande échelle, en résolvant l’un des principaux défis de la FHE.

-

Coordinateur: Fhenix a également pris les devants dans le développement d’un processeur spécialisé pour accélérer l’informatique.Ces collaborateurs gèrent spécifiquement les opérations mathématiques denses requises pour FHE, ce qui améliore considérablement les performances et l’évolutivité des applications de protection de la vie privée.

Zama

Zama est le leader du domaine du FHE et est connu pour sa solution FHEVM qu’il a développée.Ce schéma permet à l’éthereum EVM Computing dans un environnement complètement identique pour assurer la confidentialité de tout projet L1 / L2 construit par la bibliothèque au niveau d’exécution.

-

Solution FHEVM: La solution FHEVM de Zama intègre les machines virtuelles FHE et Ethereum pour implémenter des contrats intelligents chiffrés.Cela permet des transactions et des calculs confidentiels dans l’écosystème Ethereum.

-

Bibliothèque en béton: La bibliothèque en béton de Zama est un compilateur de rouille pour TFHE (une variante de FHE).La bibliothèque fournit une implémentation haute performance de la même solution de cryptage de l’État, ce qui rend l’informatique de chiffrement plus efficace.

-

Interopérabilité: Zama s’engage à créer des solutions qui peuvent collaborer de manière transparente avec l’infrastructure de blockchain existante.Cela comprend la prise en charge de divers originaux et protocoles chiffrés pour assurer une compatibilité approfondie et une intégration facile.

>

3 ..Les personnages clés de FHE dans Crypto et Ai Infra and Applications

Aujourd’hui, les rapports sexuels entre la cryptographie et l’intelligence artificielle bat leur plein.Bien que cette intersection ne soit pas discutée en profondeur, il convient de noter que l’innovation de nouveaux modèles et ensembles de données sera promue par la coopération open source de plusieurs participants.En plus du calcul, la chose la plus importante est les données.L’utilité des applications et des modèles d’IA dépend finalement des données formées, qu’il s’agisse de modèles de base, de modèles de tas fin ou de proxy intelligent d’IA.Le maintien de la sécurité et de la confidentialité de ces données peut ouvrir un énorme espace de conception pour la coopération open source, et en même temps permettre aux propriétaires de données de continuer à profiter des modèles de formation ou des applications finales.Si ces données sont essentiellement publiques, il sera difficile de monétiser (car n’importe qui peut accéder à des ensembles de données précieux), donc ces données sont susceptibles d’être strictement protégées.

Dans ce cas, FHE peut jouer un rôle clé.Dans l’idéal, il peut former le modèle sans divulguer l’ensemble de données sous-jacent, qui peut déverrouiller la monétisation de l’ensemble de données et favoriser considérablement la coopération open source entre le propriétaire de l’ensemble de données.

>

Source:Réseau de bagel

Comment améliorer l’apprentissage automatique de la protection de la vie privée (PPML)

-

Confidentialité des données: en utilisant FHE, des données sensibles, telles que les dossiers médicaux, les informations financières ou les identifiants personnels, peuvent être chiffrés avant d’entrer dans le modèle ML.Cela garantit que les données restent confidentielles même si l’environnement informatique est endommagé.

-

Formation des modèles de sécurité: les modèles ML de formation nécessitent généralement beaucoup de données.En utilisant FHE, ces données peuvent être cryptées pour former le modèle sans exposer les données d’origine, ce qui est essentiel pour les industries qui traitent des informations sensibles de haut niveau et sont restreintes par des réglementations strictes de confidentialité des données.

-

Raisonnement confidentiel: En plus de la formation, le FHE peut également être utilisé pour le raisonnement de chiffrement.Cela signifie qu’une fois la formation du modèle terminée, il peut être prédit dans l’entrée de chiffrement pour garantir que les données de l’utilisateur maintiennent la confidentialité tout au long du processus de raisonnement.

Champ d’application PPML de FHE:

-

Santé: La formation des modèles ML sur la prémisse de protection de la vie privée peut conduire à un traitement plus personnalisé et efficace sans exposer les informations sensibles aux patients.

-

Financière: Les institutions financières peuvent utiliser FHE pour analyser les données cryptées des transactions afin d’atteindre les tests de fraude et l’évaluation des risques, tout en maintenant la confidentialité des clients.

-

L’Internet des objets et les appareils intelligents: l’équipement peut collecter et traiter les données cryptées pour garantir que les informations sensibles telles que les données de localisation ou le mode d’utilisation restent confidentielles.

Question de FHE:

Comme mentionné précédemment, il n’y a pas de «l’unité» entre le schéma du FHE.Le schéma ne peut pas être combiné et il doit être une solution différente pour différents types de combinaisons informatiques.Le processus de différents schémas dans la même expérience de calcul est également assez lourd.Le développement du framework Chimra est autorisé à basculer entre différents schémas de FHE tels que TFHE, BFV et Healan, mais il n’est actuellement pas disponible.Cela conduit au problème suivant, c’est-à-dire le manque de tests de référence.Le test de référence est très important pour les développeurs pour utiliser cette technologie.Cela aidera à gagner du temps pour de nombreux développeurs.Compte tenu des frais généraux de calcul (cryptage, déchiffrement, bootstrap, génération de clés, etc.), de nombreux matériels communs existants ne sont pas très applicables.Il est nécessaire d’accélérer une certaine forme de matériel, ou peut avoir besoin de créer une puce spécifique (FPGA et / ou ASIC) pour obtenir des applications plus traditionnelles.Ces modèles peuvent être comparés aux problèmes de l’industrie ZK (connaissances zéro).Tant qu’un groupe de mathématiciens intelligents, les scientifiques des applications et les ingénieurs sont intéressés par ce domaine, nous continuerons d’optimiser ces deux domaines: FHE est utilisé pour la confidentialité et ZK pour la vérification.

>

4. 4 ..À quoi ressemblera l’avenir du lecteur

Y aura-t-il une règle du régime détenue?L’industrie mène toujours de telles discussions.Bien que l’état idéal soit une solution unifiée, les besoins diversifiés des différentes applications peuvent toujours devoir être optimisés pour des tâches spécifiques.L’interopérabilité entre les schémas est-elle la meilleure solution?La mutualité peut en effet être une méthode pratique qui permet de gérer de manière flexible les besoins informatiques diversifiés, tout en utilisant les avantages de divers schémas.

Quand peut-il être disponible?La disponibilité est étroitement liée à la progression des frais généraux de calcul, à la norme de test standard pour l’amélioration et à la progression du développement du matériel spécial.Avec les progrès de ces domaines, FHE deviendra plus accessible et pratique.

En résumé, FHE fournit des outils puissants pour la protection de la confidentialité des données et l’informatique de sécurité.Bien qu’il y ait encore des défis en termes d’interopérabilité, de dépenses informatiques et de prise en charge matérielle, le potentiel de la blockchain, l’apprentissage automatique de la protection de la vie privée et les applications WEB3 plus larges ne peuvent pas être ignorées.Avec le développement continu et l’innovation de la technologie, FHE devrait jouer un rôle clé dans les domaines futurs de la protection de la vie privée et de l’informatique de sécurité.