Autor: Faust & amp;

resumen:EnZK Bridge implementó contratos inteligentes en la cadena A, y recibió directamente la verificación de la verificación del encabezado del bloque B -cadena y el certificado de conocimiento cero correspondiente para confirmar la validez del mensaje de la cadena cruzada, que es el puente de nivel más seguro. son desafiados en la cadena.

EnDebido a las restricciones técnicas, la red principal de Bitcoin no puede implementar directamente el puente ZK, pero puede lograr el puente optimista a través de BITVM y fraude.Los equipos como Bitlayer y Citrea usan el plan BitVM Bridge para introducir el apodo nominal, combinando las ideas del canal, lo que permite a los usuarios limitar el proceso de procesamiento después de la ejecución del depósito.

EnLa esencia del puente BITVM se basa en el modelo de «reembolso de relleno»Hay nodos de operadores especiales para ganar dinero para los usuarios de retiro, y el operador puede solicitar regularmente el reembolso de la dirección de depósito público.Si el operador tiene aplicaciones de reembolso falsas, cualquier persona y corte puede ser desafiado;

EnTeóricamente no tiene problemas de seguridad en teoría, pero hay un problema de actividad/disponibilidad, Y no puede satisfacer las necesidades de usuarios específicos para la independencia de capital y el lavado de dinero (esencialmente el modelo del grupo de capital).BitLayer agrega un esquema de puente llamado OP-DLC, que es similar a DLC.Link.

EnDebido a la dificultad del aterrizaje de BITVM y fraude, el puente DLC tomará la delantera en el aterrizaje y formará una alternativa temporal.Mientras resuelva el riesgo de máquinas de confianza, integre una profecía del tercer partido más confiable y maduro,DLC Bridge puede convertirse en una retirada más segura de los programas de verificación de retiro que Duo Duo Bridge en esta etapa.

>

Introducción:Desde el auge de la inscripción el año pasado, la ecología de Bitcoin ha entrado en un período de crecimiento de alta velocidad con un reventón.En solo medio año, el proyecto bajo el banner de BTC Layer2 ha alcanzado casi 100.Se ha convertido en un nuevo continente con caótico y oportunidades para coexistir con estafas.No es exagerado decir que el ecosistema actual de Bitcoin ya es el «horno de fusión multiétnico» de Ethereum, Cosmos y Celestia, CKB y Bitcoin Native Ecology. siglo. Como los Estados Unidos, se ha convertido en un nuevo mundo de absorber varias fuerzas.Si bien trae prosperidad y vitalidad a toda la narrativa Web3, también introduce enormes riesgos.

Cuando muchos proyectos ni siquiera han publicado las soluciones técnicas, han comenzado a especular salvajemente, sosteniendo el nombre de la capa nativa2, alegando que pueden heredar completamente la seguridad de la red principal de Bitcoin; que promueven su superioridad.Aunque es la situación actual del ecosistema de Bitcoin, muchos Kols Top han hecho una voz objetiva.

No hace mucho,El fundador del navegador blockchain Mempool Monanaut criticó públicamente el actual ecosistema de bitcoin,Señaló bruscamente que si una capa de bitcoin2 simplemente adopta un puente de retiro de múltiples siglos, es imposible permitir que los usuarios retiraran los activos en cualquier momento en una forma de confianza.Curiosamente,Vitalik anterior también señaló que Layer2 debería ser más segura que simplemente confiar en sistemas de señalización múltiple en términos de seguridad.

>

Se puede decir que Monanaut y Vitalik señalaron sin rodeos los problemas técnicos de la capa Bitcoin2:Muchos puentes de retiro de L2 son la esencia de múltiples puentes de firma.O varias instituciones bien conocidas tienen una clave o usan firmas descentralizadas basadas en POS, pero en cualquier caso, sus modelos de seguridad se basan en la mayoría de los supuestos honestos, es decir, la mayoría del número de participantes en el valor predeterminado no conspiran.

Este retiro del retiro del puente de retiro que depende seriamente del respaldo de crédito no es un plan a largo plazo. hackers.Pero el status quo del ecosistema de bitcoin es,Muchas partes del proyecto ni siquiera han lanzado la hoja de ruta técnica del puente de retiro.

Pero este no es todo el ecosistema de bitcoin.En la actualidad, todavía hay algunas políticas de proyectos que han publicado opiniones sobre la optimización del puente de retiro.En este artículo,Analizaremos brevemente el Puente BitVM de Bitlayer y Citrea, e presentaremos el puente OP-DLC propuesto por BitLayer para las deficiencias del puente BITVM, para que más personas entiendan las ideas de riesgo y diseño de los puentes de cadena cruzada.Esto es esencial para la mayoría de los participantes ecológicos de Bitcoin.

>

Puente óptico: Plan de verificación del puente basado en la certificación fraudulenta

De hecho, la esencia del puente de la cadena cruzada es muy simple, es decir, un cierto incidente es de hecho un incidente en la cadena B.Por ejemplo, si se realiza de forma cruzada de ETH a polígono, deje que el puente de la cadena cruzada lo ayude a demostrar que se transfiere a los activos a la dirección específica en la cadena ETH, y luego puede recibir cantidades iguales de fondos en el polígono cadena.

Los puentes tradicionales de la cadena cruzada generalmente usan testigos para firmar más,Designarán a varios testigos debajo de la cadena, y el testigo ejecutará los nodos de cada cadena pública para monitorear si alguien cobra los fondos a la dirección de recolección del puente de la cadena cruzada.

Este tipo de modelo de seguridad del puente de la cadena cruzada es básicamente el mismo que el de más billeteras,Es necesario determinar su modelo de confianza de acuerdo con M/N, pero al final, la hipótesis más hipotética es básicamente seguida por la persona nocturna predeterminada.Una gran cantidad de puentes cruzados que han ocurrido antes han ocurrido en este tipo de puentes de firma múltiples, ya sea para defenderse o ser atacados por los piratas informáticos.

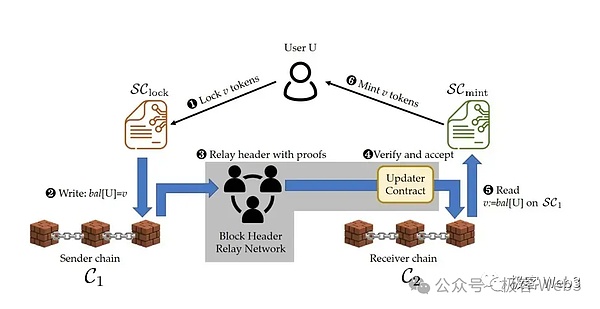

En contraste,El «puente optimista» basado en el certificado de fraude y el «puente ZK» basado en ZK es muy seguro.Tomando el puente ZK como ejemplo, establecerá un contrato de autenticación dedicado en la cadena objetivo para verificar el retiro de la retirada de la cadena para evitar la dependencia de los testigos bajo la cadena.

Por ejemplo, un puente ZK a través de ETH y Polygon implementará un contrato de verificación en Polygon, que ahora se registra como verificador.El nodo del relevante del puente ZK reenviará el último cabezal de bloque Ethereum, así como la prueba efectiva de ZK al verificador, que verifica este último.Esto es equivalente a permitir que el contrato del verificador sincronice y verifique la última cabeza de bloque Ethereum en la cadena de polígono.La raíz de Merkle registrada en el cabezal del bloque está asociada con el conjunto de transacciones contenido en el bloque, que puede usarse para verificar si el bloque contiene una cierta transacción.

>

Si en el bloque Ethereum con una altura de bloque de 101, contiene 10 transferencias de ETH a Polygon, y el relevante generará una prueba de merkle relacionada con estas 10 transacciones y enviará un certificado al contrato de verificador en la cadena de polígono:

El bloque 101 Ethereum contiene 10 transacciones de ETH a polígono.Por supuesto, el Puente ZK puede usar Merkle Prueba para ZK y enviar la prueba de ZK directamente al contrato del verificador.En todo el proceso, los usuarios solo necesitan confiar en los contratos inteligentes del puente de la cadena cruzada sin lagunas, y la tecnología de prueba de conocimiento cero en sí es segura y confiable, y no hay necesidad de introducir demasiado suposiciones de confianza como el puente tradicional de señal múltiple.

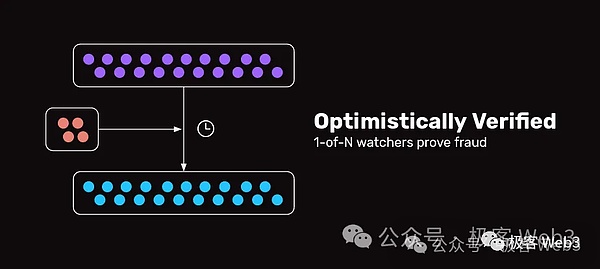

yEl «Puente Optimismo/Puente Optimista» debe ser ligeramente diferente.Después de que los testigos se someten a la cadena objetivo después de que se genera el mensaje de la cadena cruzada, su efectividad no se reconocerá de inmediato.Esto es en realidad similar a la idea de un encierro optimista (rollup optimista).Por supuesto, hay otros modelos de productos en el puente optimista, pero en el análisis final, la seguridad está garantizada por el Acuerdo de Certificado de Fraude.

La confianza del puente múltiple de M/N es N- (M-1)/n. -(M-1).Se pueden ignorar los supuestos de confianza del puente ZK, y el puente optimista basado en el fraude es 1/n,Solo uno de los testigos solo necesita tener una honestidad y está dispuesto a desafiar el mensaje no válido de la cadena cruzada que se somete a la cadena objetivo, y puede garantizar la seguridad del puente.

>

Actualmente,Debido a las restricciones técnicas, solo puede lograr el puente ZK en la dirección del depósito de la capa2 en la capa2. Un modelo de canal (el puente OP-DLC que se describirá a continuación es más como un canal)EsenciaPara realizar el puente optimista en la cadena de bitcoin, es necesario introducir la prueba de fraude de que BITVM ha creado buenas condiciones para la realización de esta tecnología.

>

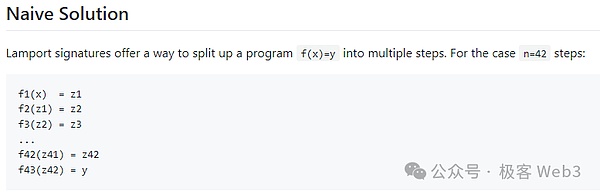

(El documento BITVM2 mencionó que una tarea de computación se dividirá en una gran cantidad de pasos intermedios a través de firmas de Lamport, y luego cualquiera puede desafiar un cierto paso medio)

Por supuesto, la declaración anterior sigue siendo oscura, pero creo que la mayoría de las personas han entendido durante mucho tiempo el significado del fraude.En el artículo de hoy, está limitado por el espacio general.

Desde la perspectiva del diseño del producto y el mecanismo, presentaremos brevemente Bitlayer y Citrea, Bob e incluso el puente BITVM oficial diseñado por BITVM, y cómo Bitlayer puede aliviar el cuello de botella del puente BITVM a través del puente OP-DLC, Muestre a todos cómo diseñar un mejor plan de puente de retiro en la cadena de bitcoin.

>

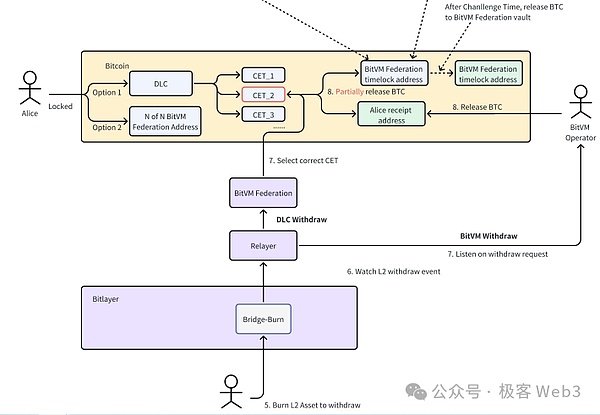

(Diagrama esquemático del Bridge de Bitlayer)

Breve análisis de Bitlayer y el puente BITVM de Citrea

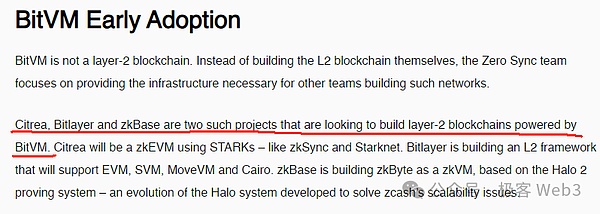

A continuación, usamos BitLayer, Citrea, la solución del puente BITVM de Bob como material para aclarar el proceso operativo general del puente BITVM.

>

En su documentación oficial y blog técnico, la fiesta del proyecto mencionada anteriormente explica las ideas de diseño de productos del puente de retiro de BITVM (actualmente en la etapa teórica).En primer lugar, cuando el usuario retira el retiro a través del puente BITVM, es necesario usar el contrato del puente en la capa2 para generar una declaración de retiro.Los siguientes parámetros clave se especificarán en la instrucción de retiro:

El número de versión de mapeo de la versión de mapeo de la retirada del retiro (como 1 BTC);

Tarifas de manejo de la cadena cruzada planificadas por el retiro (suponiendo 0.01 BTC);

La dirección de recibo del retiro en L1: L1_RECEIPT;

El monto del retiro del retiro (es decir, 1-0.01 = 0.99BTC)

después,La declaración de retiro mencionada anteriormente se incluirá en el bloque de la capa2EsenciaPuente bitvmEl nodo del relevante sincronizará el bloque Layer2, escuchará la declaración de retiro contenida en ella y la reenviará al nodo del operador, que se utilizará como un usuario de retiro.

>

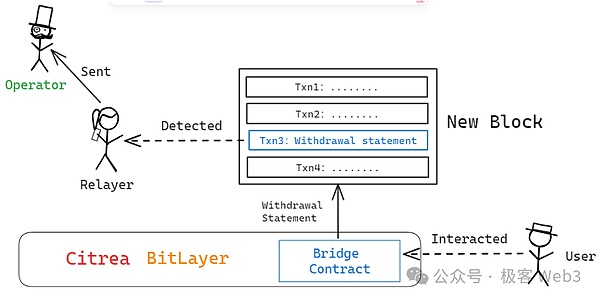

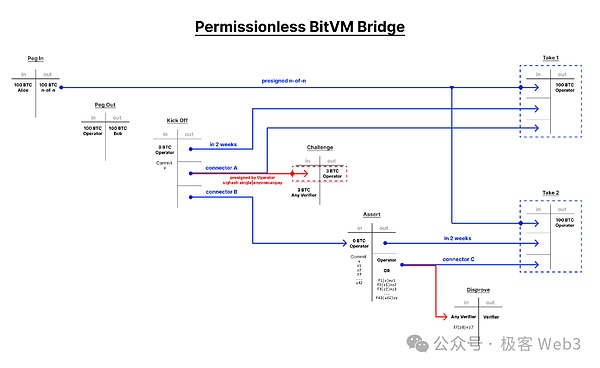

A lo que necesitas prestar atención aquí es,El operador debe pagar primero a los usuarios en la cadena de bitcoin, es decir, fondos «pagados» para el puente BITVM, y luego solicitar una compensación del grupo de fondos del puente BITVM.

Al solicitar el reembolso, el operador debe proporcionar su propio certificado de cojín en la cadena de bitcoin (es decir, para demostrar que debe pagar la dirección especificada por el usuario de retiro en L1, y debe eliminar los registros de transferencia específicos incluidos en el Bloque de bitcoin) esenciaAl mismo tiempo, el operador también emitió una declaración de retiro generada por el retiro en L2 (a través de Merkle Proof, la declaración de retiro emitida desde el bloque L2, no fabricada por sí misma).después,El operador necesita probar los siguientes asuntos:

Los fondos pagados al retiro para el puente BITVM son iguales a la cantidad requerida por el retiro en el estado de cuenta;

Cuando un operador solicita el reembolso, el monto del reembolso no es más que la versión de mapeo de la cantidad de BTC destruida por el retiro en la capa2;

El operador se ocupa de todas las declaraciones de retiro L2-L1 por un período de tiempo.

Esto es esencialmente un castigo por la cantidad de almohadillas en el operador o negarse a manejar el retiro del retiro del retiro de la retirada del retiro de la retirada del retiro del retiro del retiro de la retirada de la retirada de la retirada de la retirada de la retirada retirada del retiro del retiro del retiro del retiro de la retirada.EsenciaEl operador debe comparar los campos clave del certificado de cojín y la declaración de retiro bajo la cadena para demostrar que la cantidad de BTC involucrada en los dos es igual.

>

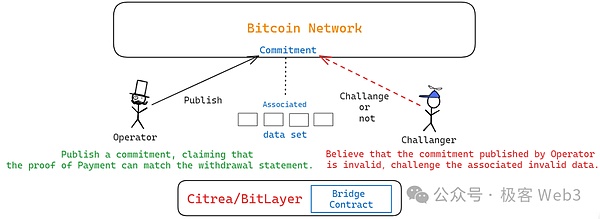

Y si se informa el retiro del puente de retiro, significa que el operador afirma que coincida con la prueba de pago en L1 y coincida con la declaración de retiro emitida por el retiro L2, pero la situación real no coincide con los dos.

De esta manera, el ZKP de prueba de pago = Declaración de retiro debe ser incorrecta.Mientras se publique este ZKP, Challange puede señalar qué paso está mal y desafiar el Acuerdo de Certificado de Fraude por BITVM2.

Lo que hay que enfatizar es,Tanto Bitlayer como Citrea, Bob, Zkbase, etc. Ambos usan la última ruta bitvm2, Es decir, la nueva versión del esquema BITVM, este esquema utilizará la tarea de computación en la cadena, es decir, para generar pruebas de ZK para el proceso de computación en la cadena, luego verificar la prueba y luego transformar el proceso de verificación ZKP en él es adecuado para la forma de BITVM y facilita los desafíos posteriores.

al mismo tiempo,Al adoptar los apodos de lamport y firmar, puede optimizar los desafíos interactivos multifiesta del BITVM original en un desafío no interactivo de una sola rueda, lo que reduce en gran medida la dificultad del desafíoEsencia

El proceso de desafío de BITVM requiere algo llamado «compromiso», es decir, comunidad.Explicamos qué es «compromiso».En términos generales, las personas que lanzan «prometen» en la cadena de bitcoin afirmarán que algunos datos almacenados bajo la cadena/la tarea informática que ocurre bajo la cadena es precisa, y la declaración relevante emitida en la cadena es el «compromiso de compromiso con el compromiso» » «.

Podemos comprender aproximadamente a la comunidad como el hash de una gran cantidad de datos en una gran cantidad de datos.EsenciaEl tamaño del compromiso en sí a menudo se comprime pequeño, pero se puede vincular con una gran cantidad de datos inferiores a la cadena a través del árbol de Merkle, y estos datos vinculados asociados no necesitan estar en la cadena.

>

En BITVM2 y Citrea, la solución del puente BitVM de Bitlayer,Si algunas personas piensan que la promesa emitida por el operador del puente de retiro en la cadena es un problema, la promesa asocia el proceso de verificación ZKP inválido, y el desafío se puede lanzarEsencia(El proceso interactivo en el interior es más complicado, por lo que no explico aquí)

Debido a que el operador debe pagar fondos para el grupo de fondos BITVM para dar el retiro al retiro, y luego solicitar el reembolso al grupo de fondos.Si esta comisión no ha sido impugnada después del período de certificado de estafación, el operador puede quitar el monto del reembolso que necesita.

Aquí debemos explicar cómo se mantiene el grupo de capital público del puente BITVM, que es exactamente la parte más crítica del puente de la cadena cruzada.Todos saben que los fondos que el puente de la cadena cruzada puede pagar al retiro del retiro se deriva del activo contribuido por el depositor u otro LP, y el dinero pagado por el operador eventualmente será retirado del grupo de fondos públicos, por lo que simplemente Depende de los fondos.Entonces, cómo mantener los fondos de depósito es un tema muy importante.

En el plan de puente de la mayoría de las capas de Bitcoin, a menudo se gestiona para administrar los activos públicos firmando más los depósitos de los usuarios. Modelo, este plan obviamente es un gran riesgo de confianza.

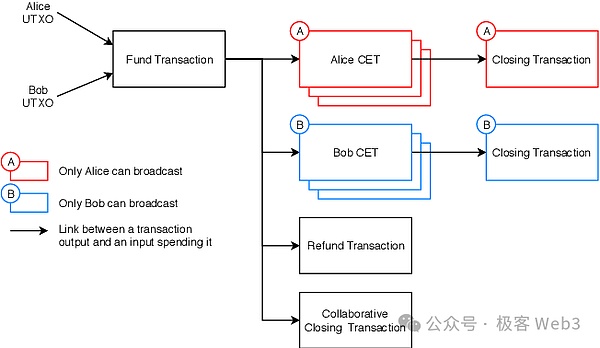

Y Bitlayer y el puente BITVM de Citrea utilizan ideas similares a la red y el canal Lightning.Antes del depósito, el usuario se comunicará con la Alianza BITVM para que este último se haya apodado para lograr los siguientes efectos:

Después de que el usuario se transfiera al depósito a la dirección de recarga, el dinero se bloqueará directamente en una dirección de raíz y solo puede ser recolectado por el operador del puente.Además, el operador solo se aplica a los usuarios para solicitar el reembolso para solicitar la dirección Taproot del depósito anterior a través del método de reembolso.Después de que termine el período de desafío, el operador puede quitar una cierta cantidad de depósitos de usuario.

En el esquema del puente BITVM, hay una alianza BITVM (Federación BITVM) formada por los miembros de N, que programará el depósito del usuario.Sin embargo, estos N miembros de N no pueden apropiarse mal de los depósitos de los usuarios sin permiso, porque los usuarios le pedirán a BITVM Alliance que firme un apodo de firma antes de que el usuario lo use para garantizar que estos depósitos solo puedan aplicarse legalmente por el operador.

>

(Diagrama de BITVM2 de su esquema optimista de puente)

En resumen, el puente BITVM utiliza la idea similar al canal y la red Lightning.Deje que el usuario «Verifique por su lugar» haga que la alianza BITVM no pueda manipular el grupo de depósitos a través de la manera nominada,El dinero en el grupo de depósitos solo se puede utilizar para reembolsar los fondos para el operador.Si el operador se encuentra en la cantidad de MAT, cualquiera puede emitir un certificado de fraude y un desafío.

Si se puede designar el plan anterior, el puente BITVM se convertirá en uno de los puentes de retiro de bitcoin más seguros:No hay ningún problema de seguridad en este puente, y solo existen problemas disponibles/de actividad.Cuando los usuarios intentan depositar fondos para BITVM, pueden ser revisados o rechazados por la Alianza BITVM, lo que no puede depositar fondos sin problemas, pero esto no tiene nada que ver con la seguridad y está activo/disponible.

Pero el aterrizaje del puente bitvm es más difícil,Y también es imposible satisfacer las necesidades de grandes hogares con altas demandas de transparencia de capital: estas personas pueden involucrar problemas anti -lavado de dinero y no quieren mezclar sus fondos con los fondos de otras personas, pero el puente BITVM almacenará uniformemente el uniforme. Dinero del dinero de los depositantes hasta cierto punto, es un estanque con mucho dinero.

Para resolver el problema activo del puente BITVM anterior y proporcionar fondos independientes y limpios dentro y fuera del canal para personas con necesidades específicas.El equipo de BitLayer agrega una solución adicional de puente transversal llamada OP-DLC.Proporcione a los usuarios dos entradas del puente BITVM y el puente OP-DLC para reducir su dependencia del puente BITVM e incluso la alianza BITVM.

>

(Diagrama de principios de DLC)

DLC: contrato de registro cuidadoso

DLC (discretos contratos de registro) se llama un contrato de registro cauteloso. Funciones del contrato para proteger la privacidad en la cadena de bitcoin.A continuación usamos un caso de juego para ilustrar el principio de trabajo de DLC.

Suponiendo que Alice y Bob apostarán por los resultados del Real Madrid y el Barcelona celebrado 3 días después, cada uno de ellos tiene 1 BTC.Si el Real Madrid gana, Alice puede obtener 1.5 BTC, y Bob solo puede recuperar 0.5 BTC, lo que es equivalente a ganar 0.5 BTC por Alice y 0.5 BTC para Bob; Tome 1.5.5 BTC.Si el juego se dibuja, los dos han tomado un BTC de cada uno.

Si queremos confiar en el proceso de juego anterior, debemos encontrar formas de evitar que cualquier fiesta juegue.DLC ofrece su propia solución para este punto (dependiendo de la máquina de profecía de terceros).Todo el flujo de trabajo se puede dividir en cuatro partes.

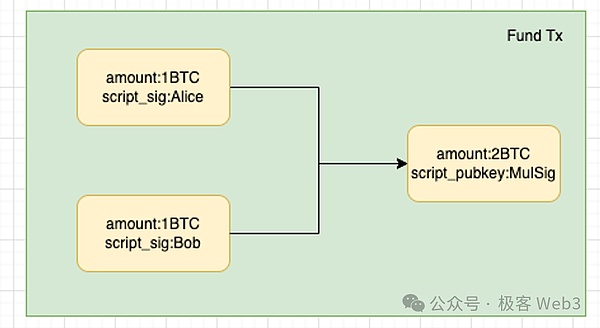

Tome la Alice y Bob anterior como ejemplo.En primer lugar, las dos partes crean una transacción de fondo debajo de la cadena, que puede bloquear el BTC de los demás en la dirección de la señal 2/2Si la transacción del fondo surta efecto, los dos BTC en la dirección multi -firmada deben ser autorizadas por ambas partes que se gastaran.

Por supuesto, esta transacción de fondo no está en la cadena primero, dejando solo a los clientes de Alice y Bob bajo la cadena.En la actualidad, las dos partes solo realizan deducciones teóricas, y luego alcanzaron una serie de protocolos basados en los resultados de la deducción.

En la primera etapa de la creación de DLC, lo que podemos determinar es queLas dos partes encerrarán sus respectivos BTC en una dirección multi -señal en el futuro.

>

En el segundo paso, las dos partes continúan deduciendo los eventos y resultados que pueden ocurrir en el futuro:Por ejemplo, cuando se anuncian los resultados del juego, puede ser una variedad de posibilidades, como las pérdidas de Bob de Alice Winning Bob, Alice pierde las victorias de Bob y el dibujo, lo que causará diferentes resultados de distribución en el bitcoin en los 2 mencionados anteriormente. /2 más.

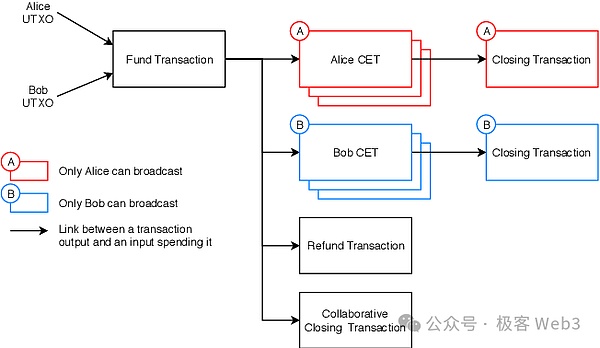

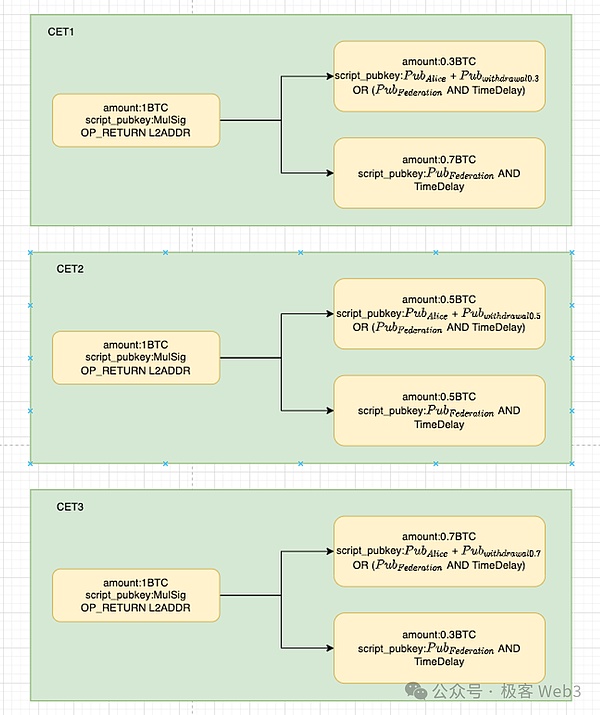

Diferentes resultados deben ser activados por diferentes instrucciones de transacción.«Quizás la instrucción comercial puede estar en el futuro» se llama CETY transacción de ejecución del contrato.Alice y Bob tienen que lanzar todos los CET por adelantado para generar conjuntos de datos de transacciones que contienen todos los CET.

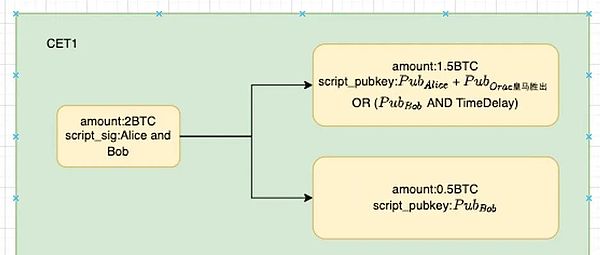

Por ejemplo,Según varios resultados posibles de Alice y Bobs mencionados anteriormente, Alice crea el siguiente CET:

CET1:Alice puede obtener 1.5 BTC de la dirección multi -señal, y el BOB puede obtener 0.5 BTC;

CET2:Alice puede obtener 0.5 BTC de la dirección multi -señal, y el BOB puede obtener 1.5 BTC;

CET3:Ambas partes pueden obtener 1 BTC.

Tomemos CET1 como ejemplo (Alice toma 1.5 BTC y BOB con 0.5 BTC):

Esta transacción significa que el 1,5 BTC en la dirección multi -señal se transfiere a una dirección de tapón de tap, activada conjuntamente por el resultado de salida de la salida de Alice y Profeta, y el otro 0,5 BTC transferido al BOB.El evento correspondiente en este momento fue: Real Madrid Won, Alice ganó 0.5BTC, Bob perdió 0.5BTC.

>

ciertamente,Para gastar este 1.5 BTC, Alice debe obtener la firma de los resultados de la «Victoria del Real Madrid» enviados por la máquina del ProfetaEsenciaEn otras palabras, solo cuando la máquina de predicción emite «victoria real de Madrid», Alice puede transferir estos 1.5 BTC.En cuanto al contenido de CET2 y CET3, podemos usar, etc., por lo que no entraré en detalles.

>

Cabe señalar que CET es esencialmente una transacción que está esperando ser efectiva.Si Alice transmite CET1 por adelantado, o en el caso de la «Victoria de Barcelona», ¿qué pasará con el CET1 que solo puede ser activado por «Real Madrid»?

En el diagrama esquemático anterior, mencionamos que después de que el CET1 esté en la cadena, los 2 BTC bloqueados en la dirección multi -señal original se transferirán, 0.5 BTC a Bob y 1.5 BTC a una dirección de raíz de raíz. «, Alice puede desbloquear el BTC bloqueado por la dirección Taproot.El efecto se muestra en la figura a continuación.

Al mismo tiempo, esta dirección de taproot está limitada por el bloqueo de tiempo,Si Alice no puede tomar con éxito 1.5 BTC durante el período de la ventana del bloqueo de tiempo, Bob tiene derecho a tomar el dinero directamente.

Por lo tanto, mientras la máquina Profeta sea honesta, Alice no puede tomar estos 1.5 BTC.El 0.5 BTC que se transfiere directamente al BOB cuando CET1 está en la cadena, y todo el dinero será propiedad de Bob al final.

>

Para Alice, no importa si está al final o en la pérdida, la forma más favorable es poner el CET correcto en la cadena, y la cadena CET inválida le hará perder más dinero.

De hecho, cuando se construyó el CET anterior, mejoró la firma de Schnorr de Taproot.Después de eso, la firma correspondiente a un resultado de la máquina de predicción puede costar el bloqueo BTC correspondiente a la dirección correspondiente al resultado.

Por supuesto, hay una posibilidad adicional en él.Si Alice sabe que ha perdido, simplemente no se pone el CET1 que construyó, ¿qué debo hacer en este momento?Esto es fácil de resolver, porqueBob puede construir un CET personalizado para el «Alice Perder, Bob Win».

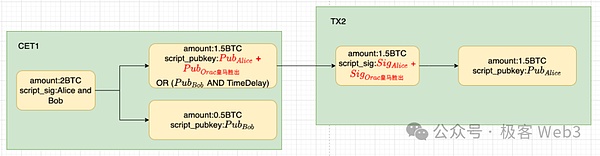

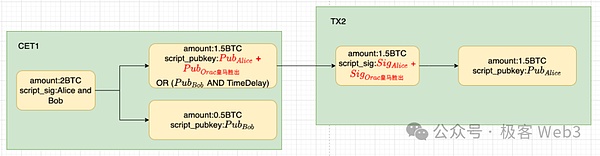

Lo anterior es el proceso de construcción CET más crítico.El tercer paso de DLC es comunicarse con ambas partes y Bob, verificar la transacción CET construida por la otra parte y llevar a la firma CET. 2 -Dirección de señalización, y luego espere a que un CET esté en la cadena para activar el proceso de seguimiento.

Finalmente, después de que se anuncian los resultados de la máquina de profecía, después de obtener la firma de los resultados de la máquina de profecía, cualquier parte puede colocar el CET correcto en la cadena y dejar que los dos BTC sean bloqueados en la dirección multi -señal se reutilizan. La cadena se hará perder todo el dinero.

>

Alguien puede preguntar¿Cuál es la diferencia entre DLC y Ordinary 2/3 más?En primer lugar, firmado más 2/3, y cualquiera de los dos lados puede robar todos los activos puede restringir al oponente construyendo la colección CET por adelantado.

En segundo lugar, las firmas múltiples requieren la firma de las partes específicas a la transacción en cadena, yEn el entorno de DLC, la máquina profética solo necesita firmar los resultados de eventos específicos, no necesita saber el contenido de CET/que se intercambiará en la cadena, o incluso no es necesario saber que hay dos personas de Alice y Bob. Solo interactúa con el usuario como la máquina.

Podemos pensar,DLC es esencialmente transformar la confianza del número de participantes en la máquina de confianza.Mientras la máquina de predicción no participe en el mal, puede garantizar que el diseño del protocolo DLC sea suficiente para confiar.Teóricamente,DLC puede usar una máquina de profecía de tercera parte relativamente madura y perfecta para evitar el malEsenciaY DLC.Link y Bitlayer aprovecharon las características de DLC para pasar el problema de confianza del puente a la tercera máquina de profecía.

Además, el puente DLC del bitlayer también admite nodos de profecía autosuficientes.Para el principio de su puente OP-DLC, comenzaremos una breve descripción a continuación.

Puente OP-DLC: canal DLC+certificado de fraude

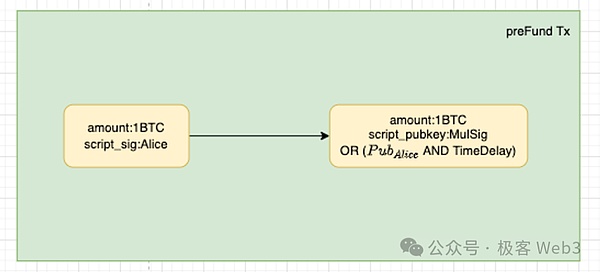

Explicamos el principio operativo del puente OP-DLC desde el proceso completo de retiro.Supongamos que ahora Alice tiene un depósito de BTC a L2 a través del puente OP-DLC,Según el mecanismo de comercio de dos pasos, el Sr. Alice forma una transacción previa, Como se muestra a continuación:

>

Esto es en realidadPrimero transfiera 1 BTC a la dirección Taproot controlada por los miembros de Alice y BitVM Alliance, y luego active una serie de procesos para crear CET.Si los miembros de BitVM Bridge Alliance se niegan a cooperar con la solicitud de depósito de Alice, Alice puede esperar a que el tiempo se bloquee e inmediatamente retire el dinero.

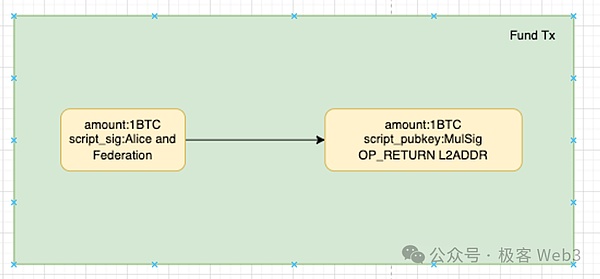

Si los miembros de la Alianza BITVM están dispuestos a cooperar con Alice, las dos partes formarán una transacción formal de depósito de fondos (no en la cadena primero) y todos los CET en el retiro del retiro del retiro del retiro del retiro. Envíe la transacción del fondo.

En los datos de testimonio/firma de la transacción de fondos,Alice especificará su dirección de recibo en la capa2;Una vez que la transacción del fondo está en la cadena, Alice puede enviar los datos de transacción del fondo anteriores al contrato del puente en la capa2 para demostrar que ha completado la acción de depósito en la cadena de bitcoin y es elegible para liberar el contrato del puente L2 a la dirección de recibo designada para liberar token.

>

Después de que se activa la transacción del fondo, el depósito en realidad está bloqueado en la dirección múltiple de Taproot controlada por miembros de la Alianza Alice y BITVM.Sin embargo, debe tenerse en cuenta que CET solo puede desbloquear la dirección de bloqueo BTC a través de CET.

A continuación, analicemos el CET construido por Alice y BitVM Alliances de antemano.Estos CET se utilizan para cumplir con las posibles escenas de retiros futuros. La alianza BITVM llega a dominar, pero solo puede usar el puente BITVM mencionado anteriormente;

O simplemente use este 0.7 BTC para iniciar un nuevo depósito previo al financiamiento como un activo recientemente cargado en el puente DLC.

>

El proceso anterior no es difícil de entender. Determine qué Alice quiere activar qué disparador se desencadena.

El riesgo en esto es que la máquina profética puede conspirar con la alianza BITVM, como la declaración de Alice para retirar 0.5 BTC, pero la máquina de predicción forjó una declaración de retiro, y finalmente hizo que la alianza «Alice Recupere 0.1Btc, BitVM recibió 0.9BTC. «Error cet en la cadena.

Hay varias soluciones a esto.Evite este tipo de conspiración (en este momento la alianza BITVM es extremadamente difícil de ganar con la máquina de profecía),O deje que la máquina del Profeta se comprometa,La máquina de profecía debe publicar la Comisión sobre la cadena de Bitcoin de manera regular para declarar que maneja honestamente la solicitud de retiro del retiro del retiro del retiro.Cualquiera puede desafiar a la comunidad a través del protocolo de prueba fraudulenta de BITVM.

>

Bajo el diseño del puente OP-DLC, los usuarios siempre pueden «tomar una mano» a sus activos para evitar que los activos sean malversados por la alianza BITVM, y este esquema de diseño similar al canal aporta más autonomía a los usuarios, y también usted No es necesario que sus fondos se mezclen con los fondos de otras personas, más como un esquema de acceso P2P Point para puntos.

también,Teniendo en cuenta que la solución BITVM solo se puede implementar por un tiempo.Este esquema también se puede usar como dos depósitos principales para retirarse del puente BITVM.

Resumir

BitLayer y la solución del puente BITVM de Citrea, que es esencialmente el modo de «reembolso de pago anticipado»Hay nodos de operadores especiales para ganar dinero para los usuarios de retiro, y el operador puede solicitar regularmente el reembolso de la dirección de depósito público.Si hay una aplicación de reembolso falso, cualquiera puede ser desafiado y recorte.

La solución de BITVM2 se introduce en el nombre de la firma, combinando el paso del canal, lo que permite a los usuarios limitar el proceso de procesamiento después de la ejecución de la ejecución de depósito antes del depósito formal, y no le da a la apropiación oficial de las oportunidades del usuario del puente cruzado de las oportunidades para el usuario depósitos.

Este puente no tiene problemas de seguridad en teoría, pero hay un problema de actividad/disponibilidad., Y no puede satisfacer las necesidades de usuarios específicos para la independencia de capital y el lavado de dinero (esencialmente el modelo del grupo de capital), y también es difícil aterrizar.

Con este fin, BitLayer agrega un esquema de puente llamado OP-DLC, que es similar a DLC.Link.

Sin embargo, debido a que el aterrizaje de BITVM es demasiado difícil, el puente DLC tomará la delantera en aterrizaje y temporalmente alternativa.Mientras resuelva el riesgo de máquinas de confianza, integre una profecía del tercer partido más confiable y maduro,DLC Bridge puede convertirse en una retirada más segura de los programas de verificación de retiro que Duo Duo Bridge en esta etapa.