Auteur: Faust & amp;

résumé:DansZK Bridge a déployé des contrats intelligents sur la chaîne A, et a directement reçu la vérification de la vérification de l’en-tête du bloc B et le certificat de connaissances zéro correspondant pour confirmer la validité du message croisé, qui est le pont de la chaîne de la chaîne le plus sûr. sont contestés sur la chaîne.

DansEn raison des restrictions techniques, le réseau principal de Bitcoin ne peut pas déployer directement le pont ZK, mais il peut réaliser le pont optimiste via BitVM et fraude.Des équipes telles que Bitlayer et Citrea utilisent le plan Bitvm Bridge pour introduire le surnom nominal, combinant les idées de la chaîne, permettant aux utilisateurs de limiter le processus de traitement après l’exécution du dépôt.

DansBitvm Bridge Essence est basé sur le modèle « Padding-Reimbursement »Il existe des nœuds d’opérateurs spéciaux pour gagner de l’argent pour les utilisateurs de retrait, et l’opérateur peut régulièrement demander le remboursement de l’adresse de dépôt public.Si l’opérateur a de fausses applications de remboursement, il peut être contesté par n’importe qui et une barre oblique;

DansLe théoriquement n’a pas de problèmes de sécurité en théoriquement, mais il y a un problème d’activité / disponibilité, Et il ne peut pas répondre aux besoins des utilisateurs spécifiques pour l’indépendance du capital et le blanchiment d’anti-arguments (essentiellement le modèle du pool de capitaux).Bitlayer ajoute un schéma de pont appelé OP-DLC, qui est similaire à DLC.Link.

DansEn raison de la difficulté de l’atterrissage du bitvm et de la fraude, le pont DLC prendra les devants dans l’atterrissage et formera une alternative temporaire.Tant que vous résolvez le risque de machines de fiducie, intégrez une prophétie de troisième partie plus fiable et plus mature,DLC Bridge peut devenir un retrait plus sûr des programmes de vérification de retrait que le Duo Duo Bridge à ce stade.

>

Introduction:Depuis le boom de l’inscription l’année dernière, l’écologie du Bitcoin est entrée dans une période de croissance à grande vitesse avec une éruption.En seulement un demi-année, le projet sous la bannière de BTC Layer2 en a atteint près de 100.Il est devenu un nouveau continent avec chaotique et des opportunités de coexister avec des escroqueries.Il n’est pas exagéré de dire que l’écosystème Bitcoin actuel est déjà le « four de fusion multiethnique » d’Ethereum, Cosmos et Celestia, CKB et l’écologie indigène de Bitcoin. siècle.Tout en apportant la prospérité et la vitalité à l’ensemble du récit Web3, il présente également d’énormes risques.

Lorsque de nombreux projets n’ont même pas publié les solutions techniques, ils ont commencé à spéculer sur le plan follement, tenant le nom de la couche native, affirmant qu’ils peuvent pleinement hériter de la sécurité du réseau principal de Bitcoin; qui favorisent leur supériorité.Bien qu’il s’agisse de la situation actuelle de l’écosystème Bitcoin, de nombreux Kols ont fait une voix objective.

Il n’y a pas longtemps,Le fondateur du navigateur blockchain Mempool Monanaut a publiquement critiqué l’écosystème actuel du Bitcoin,Il a fortement souligné que si une couche Bitcoin adopte simplement un pont de retrait multi-signé, il est impossible de permettre aux utilisateurs de retirer les actifs à tout moment sous une forme de confiance.Fait intéressant,Plus tôt, Vitalik a également souligné que la couche2 devrait être plus sûre que de simplement s’appuyer sur des systèmes de signature multiples en termes de sécurité.

>

On peut dire que Monanaut et Vitalik ont souligné franchement les problèmes techniques de la couche Bitcoin2:De nombreux ponts de retrait de L2 sont l’essence de ponts de signature multiples.Soit plusieurs institutions bien connues détiennent une clé ou utilisent des signatures décentralisées basées sur le POS, mais en tout cas, leurs modèles de sécurité sont basés sur les hypothèses les plus honnêtes, c’est-à-dire que la plupart du nombre de participants par défaut ne conspire pas.

Ce retrait du retrait du pont de retrait qui dépend sérieusement de l’approbation du crédit est en aucun cas un plan à long terme. pirates.Mais le statu quo de l’écosystème Bitcoin est,De nombreuses parties de projet n’ont même pas publié la feuille de route technique du pont de retrait.

Mais ce n’est pas l’ensemble de l’écosystème Bitcoin.À l’heure actuelle, il y a encore des politiques de projet qui ont publié des opinions sur l’optimisation du pont de retrait.Dans cet article,Nous analyserons brièvement le pont Bitvm de Bitlayer et Citrea et présenterons le pont OP-DLC proposé par Bitlayer pour les carences du pont Bitvm, afin que plus de gens comprennent les idées de risques et de conception des ponts transversales.Ceci est essentiel pour la majorité des participants écologiques Bitcoin.

>

Pont optique: plan de vérification du pont basé sur la certification frauduleuse

En fait, l’essence du pont croisé est très simple, c’est-à-dire qu’un certain incident est en effet un incident sur la chaîne B.Par exemple, si vous croisez les assemblés d’ETH à Polygone, laissez le pont croisé-chaîne vous aider à prouver que vous transférez aux actifs à l’adresse spécifique de la chaîne ETH, puis vous pouvez recevoir des quantités égales de fonds sur le polygone chaîne.

Les ponts traditionnels transversaux utilisent généralement des témoins pour signer davantage,Ils désigneront plusieurs témoins sous la chaîne, et le témoin dirigera les nœuds de chaque chaîne publique pour surveiller si quelqu’un facture les fonds à l’adresse de la collection de ponts croisés.

Ce type de modèle de sécurité des ponts croisés est fondamentalement le même que celui de plus de portefeuilles,Il est nécessaire de déterminer son modèle de confiance en fonction de M / N, mais en fin de compte, l’hypothèse la plus hypothétique est essentiellement suivie du notaire par défaut.Un grand nombre de ponts transversaux qui se sont produits se sont produits auparavant sur ce type de ponts de signature multiples, soit pour se défendre ou être attaqué par des pirates.

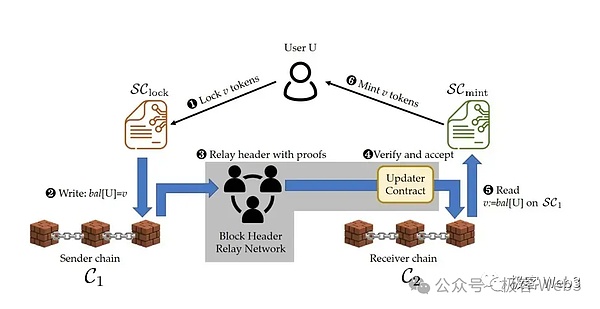

En revanche,Le « pont optimiste » basé sur le certificat de fraude et le « ZK Bridge » basé à ZK est très sûr.Prenant l’exemple du pont ZK, il définira un contrat d’authentification dédié sur la chaîne cible pour vérifier le retrait du retrait sur la chaîne afin d’éviter la dépendance des témoins sous la chaîne.

Par exemple, un pont ZK à travers ETH et Polygon déploiera un contrat de contrat de vérification sur Polygon, qui est maintenant enregistré comme vérificateur.Le nœud de relais du pont ZK transmettra la dernière tête de bloc Ethereum, ainsi que la preuve ZK efficace du vérificateur, qui est vérifiée par ce dernier.Cela équivaut à permettre au contrat du vérificateur de synchroniser et de vérifier la dernière tête de bloc Ethereum sur la chaîne de polygones.La racine Merkle enregistrée sur la tête de bloc est associée à l’ensemble de transactions contenu dans le bloc, qui peut être utilisée pour vérifier si le bloc contient une certaine transaction.

>

Si dans le bloc Ethereum avec une hauteur de bloc de 101, il contient 10 transferts d’ETH à Polygone, et le relayer générera une preuve de Merkle liée à ces 10 transactions et soumettra un certificat au contrat de vérificateur sur la chaîne de polygone:

Le bloc 101 Ethereum contient 10 transactions d’ETH à Polygone.Bien sûr, le pont ZK peut utiliser Merkle Proof à ZK et soumettre ZK Proof directement au contrat du vérificateur.Dans tout le processus, les utilisateurs n’ont qu’à faire confiance aux contrats intelligents du pont croisé sans lacune, et la technologie de preuve de connaissance zéro elle-même est sûre et fiable, et il n’est pas nécessaire d’introduire trop d’hypothèses de confiance comme le pont multi-sign traditionnel.

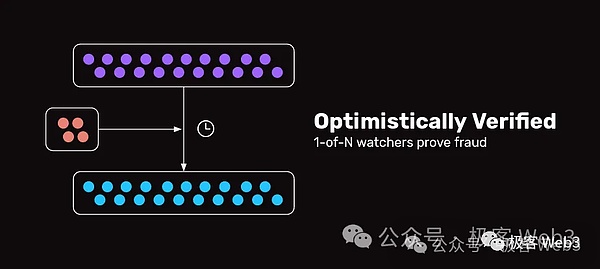

et« Optimism Bridge / Optimistic Bridge » devrait être légèrement différent.Une fois que les témoins sont soumis à la chaîne cible après la génération du message transversal, son efficacité ne sera pas immédiatement reconnue.Ceci est en fait similaire à l’idée d’un rollup optimiste (Rollup optimiste).Bien sûr, il existe d’autres modèles de produits dans le pont optimiste, mais dans l’analyse finale, la sécurité est garantie par l’accord de certificat de fraude.

La confiance de M / N Multi-Signing Bridge est n- (M-1) / N. – (M-1).Les hypothèses de confiance de ZK Bridge peuvent être ignorées et le pont optimiste basé sur la fraude est de 1 / N,Un seul des témoins n’a besoin que d’une honnêteté et est disposé à contester le message transversal invalide soumis à la chaîne cible, et il peut assurer la sécurité du pont.

>

À l’heure actuelle,En raison de restrictions techniques, il ne peut atteindre le pont ZK dans le sens du dépôt de couche2 dans la couche 2. Un modèle de canal (le pont OP-DLC à décrire ci-dessous ressemble plus à un canal)EssencePour réaliser le pont optimiste sur la chaîne Bitcoin, il est nécessaire d’introduire une preuve de fraude que BitVM a créé de bonnes conditions pour la réalisation de cette technologie.

>

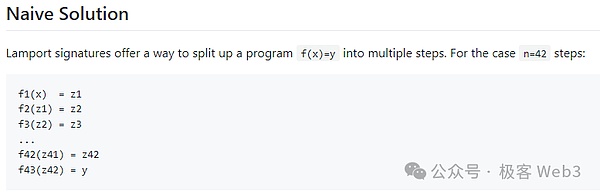

(Le document Bitvm2 a mentionné qu’une tâche informatique sera divisée en un grand nombre d’étapes intermédiaires à travers les signatures de Lamport, puis n’importe qui peut défier une certaine étape du milieu)

Bien sûr, la déclaration ci-dessus est toujours obscure, mais je crois que la plupart des gens ont longtemps compris le sens de la fraude.Dans l’article d’aujourd’hui, il est limité par l’espace global.

Du point de vue de la conception des produits et des mécanismes, nous présenterons brièvement Bitlayer et Citrea, Bob et même le pont Bitvm officiel conçu par BitVM, et comment Bitlayer peut atténuer le goulot d’étranglement du pont Bitvm à travers le pont OP-DLC, Montrez à tout le monde comment concevoir un meilleur plan de pont de retrait sur la chaîne Bitcoin.

>

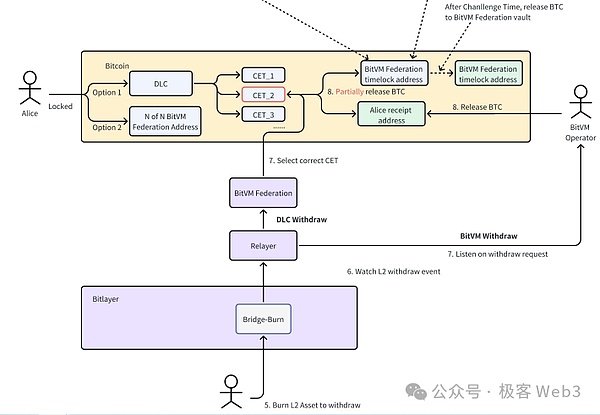

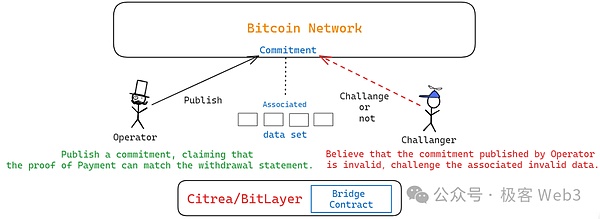

(Diagramme schématique du pont de Bitlayer)

Brève analyse de Bitlayer et du pont Bitvm de Citrea

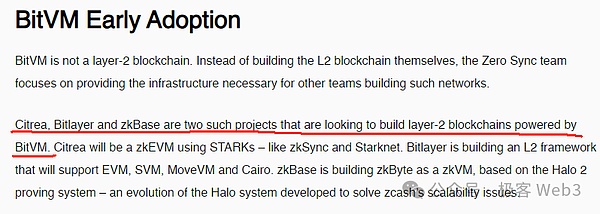

Dans ce qui suit, nous utilisons la solution Bitlayer, Citrea, Bob’s Bitvm Bridge comme matériau pour clarifier le processus de fonctionnement général du pont Bitvm.

>

Dans sa documentation officielle et son blog technique, la fête de projet mentionnée ci-dessus explique les idées de conception des produits du pont de retrait Bitvm (actuellement au stade théorique).Tout d’abord, lorsque l’utilisateur retire le retrait via le pont Bitvm, il est nécessaire d’utiliser le contrat de pont sur couche2 pour générer une déclaration de retrait.Les paramètres clés suivants seront spécifiés dans l’énoncé de retrait:

Le nombre de versions de cartographie de la version de cartographie du retrait du retrait (comme 1 BTC);

Frais de manutention des chaînes croisées prévues par le retrait (en supposant 0,01 BTC);

L’adresse de réception du retrait dans L1: L1_Receipt;

Le montant du retrait du retrait (c’est-à-dire 1-0,01 = 0,99BTC)

après,La déclaration de retrait mentionnée ci-dessus sera incluse dans le bloc de la couche2EssencePont bitvmLe nœud de relais synchronisera le bloc Layer2, écoutera l’instruction de retrait contenue et le transfère au nœud de l’opérateur, qui sera utilisé comme utilisateur de retrait.

>

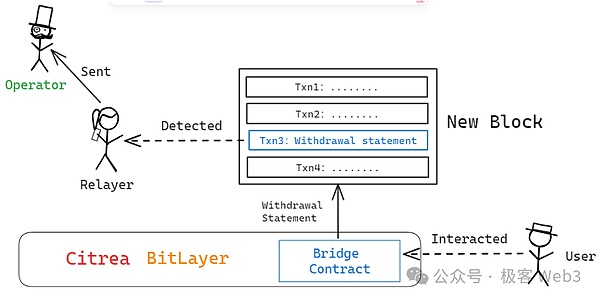

Ce à quoi vous devez faire attention ici, c’est,L’opérateur doit payer pour les utilisateurs de la chaîne Bitcoin en premier, c’est-à-dire les fonds « payés » pour le pont Bitvm, puis demander une compensation à partir du pool de fonds du pont Bitvm.

Lors de la demande de remboursement, l’opérateur doit fournir votre propre certificat de coussin sur la chaîne Bitcoin (c’est-à-dire pour prouver que vous devez payer l’adresse spécifiée par l’utilisateur de retrait sur L1, et vous devez retirer les enregistrements de transfert spécifiques inclus dans le Bitcoin Block) EssenceDans le même temps, l’opérateur a également publié une déclaration de retrait générée par le retrait en L2 (via Merkle Proof, la déclaration de retrait émise du bloc L2, non fabriqué par elle-même).après,L’opérateur doit prouver les questions suivantes:

Les fonds versés au retrait du pont Bitvm sont égaux au montant requis par le retrait dans le communiqué;

Lorsqu’un opérateur demande le remboursement, le montant du remboursement n’est pas supérieur à la version de mappage du montant BTC détruit par le retrait de la couche2;

L’opérateur traite toutes les déclarations de retrait L2-L1 pendant une période de temps.

This is essentially a punishment for the amount of pads on Operator or refusing to handle the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the withdrawal of the retrait du retrait du retrait du retrait du retrait du retrait.EssenceL’opérateur doit comparer les champs clés du certificat de coussin et la déclaration de retrait sous la chaîne pour prouver que la quantité de BTC impliquée dans les deux est égale.

>

Et si le retrait du pont de retrait est signalé, cela signifie que l’opérateur prétend correspondre à la preuve de paiement sur L1 et correspond à la déclaration de retrait émise par le retrait de L2, mais la situation réelle ne correspond pas aux deux.

De cette façon, le ZKP de la déclaration de preuve de paiement = de retrait doit être erroné.Tant que ce ZKP est publié, Chalchange peut souligner quelle étape est erronée et contester l’accord sur le certificat de fraude par Bitvm2.

Ce qui doit être souligné est,Bitlayer et Citrea, Bob, ZKBase, etc. Utilisent tous deux la dernière route Bitvm2, C’est-à-dire la nouvelle version du schéma BITVM, ce schéma utilisera la tâche informatique sous la chaîne, c’est-à-dire pour générer une preuve ZK pour le processus informatique sous la chaîne, puis vérifier la preuve, puis transformer le processus de vérification ZKP dans celui-ci convient à la forme de BitVM et facilite les défis ultérieurs.

en même temps,En adoptant des surnoms de lamport et de la signature, vous pouvez optimiser les défis interactifs multi-terrains du BITVM d’origine en un défi non interactif à roues unique, ce qui réduit considérablement la difficulté du défiEssence

Le processus de défi de Bitvm nécessite une chose appelée « engagement », c’est-à-dire la communauté.Nous expliquons ce qu’est « l’engagement ».D’une manière générale, les personnes qui divulguent la «promesse» de la chaîne Bitcoin affirmeront que certaines données stockées sous la chaîne / la tâche informatique qui se produisent dans la chaîne sont exactes, et la déclaration pertinente publiée sur la chaîne est «l’engagement de l’engagement à l’engagement» » « .

Nous pouvons bien comprendre la communauté comme le hachage d’un grand nombre de données dans un grand nombre de donnéesEssenceLa taille de l’engagement lui-même est souvent comprimée petite, mais elle peut être appliquée avec un grand nombre de données sous la chaîne via l’arbre Merkle, et ces données liées associées n’ont pas besoin d’être sur la chaîne.

>

Dans Bitvm2 et Citrea, la solution de pont Bitvm de Bitlayer,Si certaines personnes pensent que la promesse émise par l’opérateur de pont de retrait sur la chaîne est un problème, la promesse associe le processus de vérification du ZKP non valide, et le défi peut être lancéEssence(Le processus interactif à l’intérieur est plus compliqué, donc je n’explique pas ici)

Parce que l’opérateur doit payer des fonds pour le pool de fonds Bitvm pour offrir le retrait au retrait, puis demander un remboursement au pool de fonds.Si cette commission n’a pas été contestée après la période de certificat d’accès, l’opérateur peut enlever le montant du remboursement dont vous avez besoin.

Ici, nous devons expliquer comment le pool de capital public du pont Bitvm est maintenu, ce qui est exactement la partie la plus critique du pont croisé.Tout le monde sait que les fonds que le pont croisé peut payer au retrait du retrait est dérivé de l’actif apporté par le dépôt ou un autre LP, et l’argent payé par l’opérateur sera finalement retiré du pool de fonds publics, donc simplement dépend des fonds.Alors, comment conserver les fonds de dépôt est un problème très important.

Dans le plan de pont de la plupart des bitcoins, il est souvent géré de gérer les actifs publics en signant davantage. Modèle, ce plan est évidemment un énorme risque de confiance.

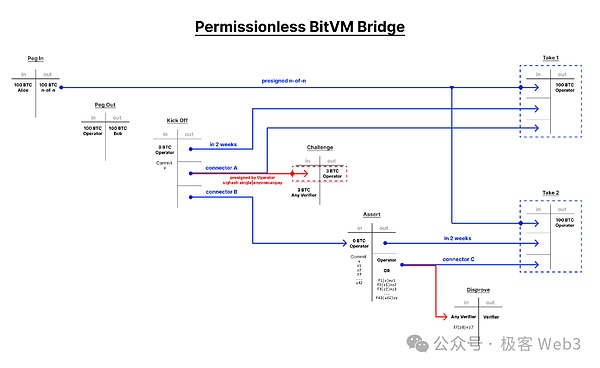

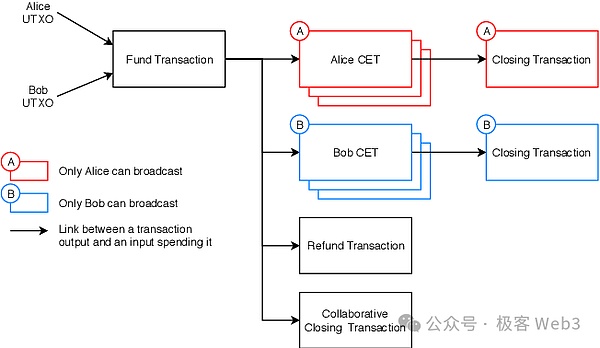

Et Bitlayer et Bitvm Bridge de Citrea utilise des idées similaires au réseau Lightning et au canal.Avant le dépôt, l’utilisateur communiquera avec l’alliance Bitvm pour rendre ce dernier surnommé pour réaliser les effets suivants:

Une fois l’utilisateur transféré au dépôt à l’adresse de recharge, l’argent sera verrouillé directement sur une adresse de tapoot et ne peut être collecté que par l’opérateur du pont.De plus, l’opérateur s’applique uniquement aux utilisateurs pour demander le remboursement pour demander l’adresse de tapoot du dépôt ci-dessus via la méthode de remboursement.Une fois la période de défi terminée, l’opérateur peut enlever une certaine quantité de dépôts d’utilisateurs.

Dans le schéma de pont Bitvm, il y a une alliance BitVM (Fédération Bitvm) formée par N membres, qui planifiera le dépôt de l’utilisateur.Cependant, ces n membres ne peuvent pas mal appliquer les dépôts des utilisateurs sans autorisation, car les utilisateurs demanderont à la Bitvm Alliance de signer un surnom de signature avant que l’utilisateur ne l’utilise pour garantir que ces dépôts ne peuvent être appliqués légalement que par l’opérateur.

>

(Diagramme de Bitvm2 de son schéma de pont optimiste)

En résumé, le pont Bitvm utilise l’idée similaire au canal et au réseau Lightning.Laissez l’utilisateur « vérifier par votre ensemble » faire l’alliance Bitvm incapable de manipuler le pool de dépôts de la manière désignée,L’argent dans la piscine de dépôt ne peut être utilisé que pour rembourser les fonds de l’opérateur.Si l’opérateur se trouve sur le montant des tapis, n’importe qui peut délivrer un certificat de fraude et un défi.

Si le plan ci-dessus peut être atterri, le pont Bitvm deviendra l’un des ponts de retrait du Bitcoin les plus sûrs:Il n’y a aucun problème de sécurité dans ce pont et seuls les problèmes disponibles / d’activité existent.Lorsque les utilisateurs essaient de déposer des fonds sur BITVM, ils peuvent être examinés ou refusés par l’alliance Bitvm, ce qui n’a pas pu déposer de fonds en douceur, mais cela n’a rien à voir avec la sécurité et est actif / disponible.

Mais l’atterrissage du pont Bitvm est plus difficile,Et il est également impossible de répondre aux besoins des grands ménages ayant une forte demande de transparence des capitaux: ces personnes peuvent impliquer des problèmes de blanchiment de maïs et ne veulent pas mélanger leurs fonds avec les fonds des autres, mais le pont Bitvm stockera uniformément le L’argent de l’argent des déposants dans une certaine mesure, c’est un étang avec beaucoup d’argent.

Afin de résoudre le problème actif du pont Bitvm ci-dessus et de fournir des fonds indépendants et propres dans et hors du canal pour les personnes ayant des besoins spécifiques.L’équipe Bitlayer ajoute une solution de pont transversale supplémentaire appelée OP-DLC.Fournir aux utilisateurs deux entrées du pont Bitvm et du pont OP-DLC pour réduire leur dépendance sur le pont Bitvm et même la Bitvm Alliance.

>

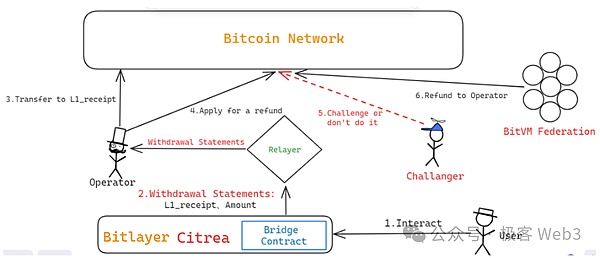

(Diagramme de principe DLC)

DLC: contrat de journal minutieux

DLC (Contrats de journaux discrets) est appelé un contrat de journal prudent. Fonctions du contrat pour protéger la confidentialité sur la chaîne Bitcoin.Ci-dessous, nous utilisons un cas de jeu pour illustrer le principe de travail de DLC.

En supposant qu’Alice et Bob parieront sur les résultats du Real Madrid et de Barcelone tenus 3 jours plus tard, chacun d’eux a 1 BTC.Si le Real Madrid gagne, Alice peut obtenir 1,5 BTC, et Bob ne peut récupérer que 0,5 BTC, ce qui équivaut à gagner 0,5 BTC par Alice et 0,5 BTC pour Bob; Prenez 1,5,5 BTC.Si le jeu est tiré, les deux ont pris un BTC de chacun.

Si nous voulons faire confiance au processus de jeu ci-dessus, nous devons trouver des moyens d’empêcher toute partie de jouer.DLC donne sa propre solution pour ce point (selon la machine à prophétie tierce).L’ensemble du flux de travail peut être divisé en quatre parties.

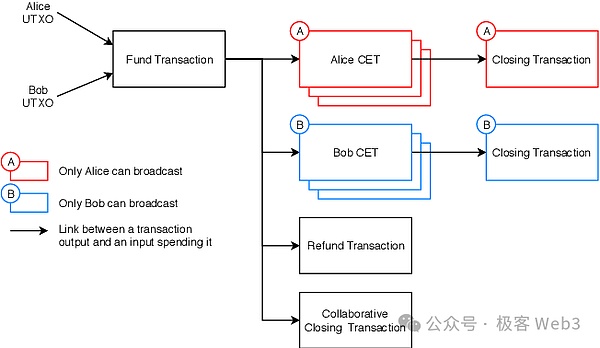

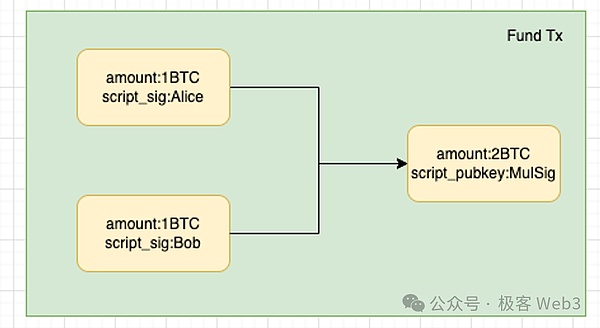

Prenez l’exemple Alice et Bob précédent.Tout d’abord, les deux parties créent une transaction de fonds sous la chaîne, qui peut se verrouiller le BTC de l’autre sur l’adresse du signal 2/2Si la transaction du Fonds prend effet, les deux BTC de l’adresse multi-signés doivent être autorisés par les deux parties.

Bien sûr, cette transaction de fonds n’est pas sur la chaîne, ne laissant que les clients Alice et Bob sous la chaîne.À l’heure actuelle, les deux parties effectuent uniquement des déductions théoriques, puis ont atteint une série de protocoles basés sur les résultats de la déduction.

Dans la première étape de la création de DLC, ce que nous pouvons déterminer, c’est queLes deux parties verrouilleront leurs BTC respectifs dans une adresse multi-signal à l’avenir.

>

Dans la deuxième étape, les deux parties continuent de déduire les événements et les résultats qui pourraient se produire à l’avenir:Par exemple, lorsque les résultats du jeu sont annoncés, il peut s’agir d’une variété de possibilités telles que les pertes de Bob gagnantes d’Alice, Alice perd Bob gagne et le dessin, ce qui entraînera des résultats de distribution différents dans le Bitcoin dans le cadre ci-dessus 2 / 2 de plus.

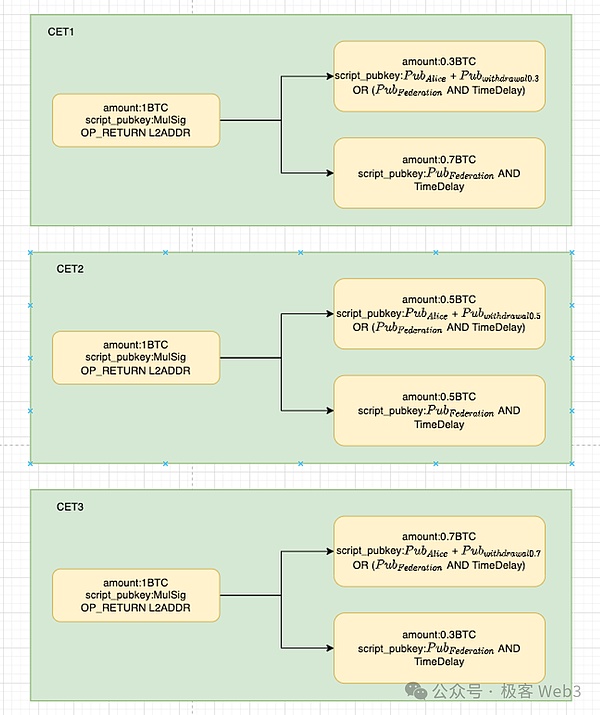

Différents résultats doivent être déclenchés par différentes instructions de transaction.« Peut-être que l’instruction commerciale pourrait être sur le futur » s’appelle CETEt la transaction d’exécution du contrat.Alice et Bob doivent lancer tous les CET à l’avance pour générer des ensembles de données de transaction contenant tous les CET.

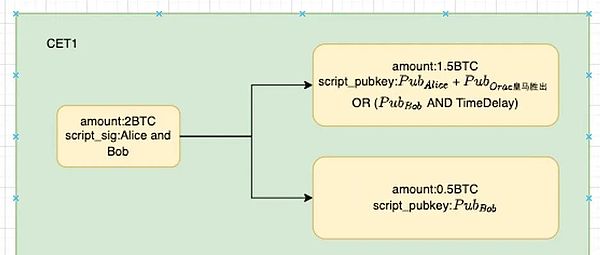

Par exemple,Selon plusieurs résultats possibles d’Alice et de bobs susmentionnés, Alice crée le CET suivant:

CET1:Alice peut obtenir 1,5 BTC à partir de l’adresse multi-signaux, et le bob peut obtenir 0,5 BTC;

CET2:Alice peut obtenir 0,5 BTC à partir de l’adresse multi-signaux, et le bob peut obtenir 1,5 BTC;

CET3:Les deux côtés peuvent obtenir 1 BTC.

Prenons CET1 à titre d’exemple (Alice prend 1,5 BTC et Bob avec 0,5 BTC):

Cette transaction signifie que le 1,5 BTC dans l’adresse multi-signaux est transféré à une adresse de tapoot déclenchée conjointement par le résultat de sortie de la sortie Alice et Prophète, et les autres 0,5 BTC transférés au Bob.L’événement correspondant à cette époque était: le Real Madrid a gagné, Alice a gagné 0,5BTC, Bob a perdu 0,5BTC.

>

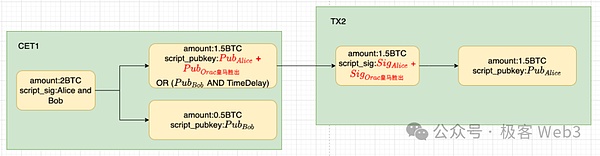

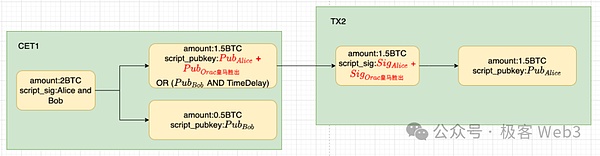

certainement,Pour dépenser ce 1,5 BTC, Alice doit obtenir la signature des résultats « Real Madrid Victory » envoyés par la machine ProphèteEssenceEn d’autres termes, ce n’est que lorsque la machine de prédiction sortira « Real Madrid Victory », Alice peut transférer ces 1,5 BTC.Quant au contenu de CET2 et CET3, nous pouvons l’utiliser et ainsi de suite, donc je n’entrerai pas dans les détails.

>

Il convient de noter que CET est essentiellement une transaction qui attend d’être efficace.Si Alice diffuse CET1 à l’avance, ou dans le cas de « Barcelone Victory », qu’arrivera-t-il au CET1 qui ne peut être déclenché que par le « Real Madrid ».

Dans le schéma précédent, nous avons mentionné qu’après que le CET1 soit sur la chaîne, les 2 BTC verrouillés dans l’adresse multiples d’origine seront transférées, 0,5 BTC à Bob et 1,5 BTC à une adresse de tapoot. « , Alice peut déverrouiller le BTC verrouillé par l’adresse de tapoot.L’effet est illustré dans la figure ci-dessous.

En même temps, cette adresse de tapoot est limitée par le verrouillage du temps,Si Alice ne peut pas réussir 1,5 BTC pendant la période de fenêtre du verrouillage du temps, Bob a le droit de prendre l’argent directement.

Par conséquent, tant que la machine Prophète est honnête, Alice ne peut pas prendre ces 1,5 BTC.Le 0,5 BTC qui est directement transféré au Bob lorsque CET1 est sur la chaîne, et tout l’argent appartiendra à Bob à la fin.

>

Pour Alice, que vous soyez finalement ou perte, le moyen le plus favorable est de mettre le CET correct sur la chaîne, et la chaîne CET non valide vous fera perdre plus d’argent.

En fait, lorsque le CET ci-dessus a été construit, il a amélioré la signature du Schnorr de Taproot.Après cela, la signature correspondant au résultat de la machine de prédiction peut coûter au verrouillage BTC correspondant à l’adresse correspondant au résultat.

Bien sûr, il y a une possibilité supplémentaire.Si Alice sait qu’il a perdu, il ne met tout simplement pas sur le CET1 que vous avez construit, que dois-je faire pour le moment?C’est facile à résoudre, carBob peut construire un CET personnalisé pour le « Alice Losing, Bob Win ».

Ce qui précède est le processus de construction CET le plus critique.La troisième étape de DLC consiste à communiquer avec les deux parties et Bob, vérifiez la transaction CET construite par l’autre partie et s’approche de la signature CET. Adresse de signature 2, puis attendez qu’un CET soit sur la chaîne pour déclencher le processus de suivi.

Enfin, après l’annonce des résultats de la machine à prophétie, après avoir obtenu la signature des résultats de la machine à prophétie, toute partie peut mettre le CET correct sur la chaîne et laisser les deux BTC verrouillées dans l’adresse multi-signale sont réutilisées. La chaîne vous fera perdre tout l’argent.

>

Quelqu’un peut demander,Quelle est la différence entre le DLC et le 2/3 ordinaire de plus?Tout d’abord, signé plus de 2/3, et les deux parties peuvent voler tous les actifs.

Deuxièmement, les signatures multiples nécessitent la signature des parties spécifiques à la transaction ON-Chain, etDans le cadre du DLC, la machine prophétique n’a besoin que de signer les résultats d’événements spécifiques, n’a pas besoin de connaître le contenu de CET / à échanger dans la chaîne, ou même pas besoin de savoir qu’il y a deux personnes d’Alice et Bob. Interagissez simplement avec l’utilisateur comme la machine.

On peut penser,DLC est essentiellement pour transformer la confiance du nombre de participants en machine de confiance.Tant que la machine de prédiction ne participe pas au mal, il peut garantir que la conception du protocole DLC suffit à faire confiance.Théoriquement,DLC peut utiliser une machine de prophétie en tiers relativement mature et parfaite pour éviter le malEssenceEt DLC.Link et Bitlayer ont profité des caractéristiques de DLC pour passer le problème de confiance du pont vers la troisième machine à prophétie de partie.

De plus, le pont DLC de Bitlayer prend également en charge les nœuds de prophétie auto-construits.Pour le principe de son pont OP-DLC, nous commencerons une brève description ci-dessous.

OP-DLC Bridge: DLC Channel + Certificat de fraude

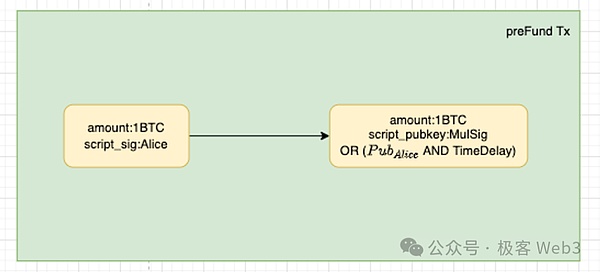

Nous expliquons le principe de fonctionnement du pont OP-DLC à partir du processus complet de retrait.Supposons que maintenant Alice ait un dépôt BTC à L2 via le pont OP-DLC,Selon le mécanisme de négociation en deux étapes, M. Alice constitue une transaction préfabriquée, Comme indiqué ci-dessous:

>

C’est en faitTransférer d’abord 1 BTC à l’adresse de tapoot contrôlée par les membres d’Alice et Bitvm Alliance, puis activez une série de processus pour créer CET.Si les membres de la Bitvm Bridge Alliance refusent de coopérer avec la demande de dépôt d’Alice, Alice peut attendre le temps pour se verrouiller et retirer immédiatement l’argent.

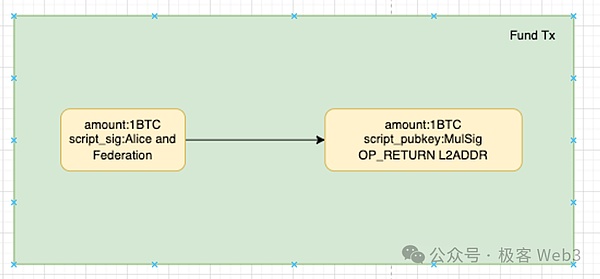

Si les membres de l’alliance Bitvm sont prêts à coopérer avec Alice, les deux parties formeront une transaction de dépôt de fonds officielle (et non sur la chaîne en premier) et tous les CET dans le retrait du retrait du retrait du retrait du retrait. Soumettez la transaction du fonds.

Dans les données témoins / signature de la transaction du fonds,Alice spécifiera votre adresse de réception sur couche2;Une fois la transaction du fonds sur la chaîne, Alice peut soumettre les données de transaction de fonds ci-dessus au contrat de pont sur Layer2 pour prouver qu’il a terminé l’action de dépôt sur la chaîne Bitcoin et est éligible pour divulguer le contrat de pont L2 à l’adresse de réception désignée pour libérer le jeton.

>

Une fois la transaction de fonds déclenchée, le dépôt est en fait verrouillé dans l’adresse multi-signal de tapoot contrôlée par les membres de l’Alice et Bitvm Alliance.Cependant, il convient de noter que CET ne peut débloquer que le verrouillage de l’adresse BTC via CET.

Ensuite, analysons à l’avance le CET construit par les alliances Alice et Bitvm.Ces CET sont utilisés pour répondre aux scènes potentielles de retrait futurs. L’alliance Bitvm est en train de dominer, mais vous ne pouvez utiliser que le pont Bitvm mentionné précédemment;

Ou utilisez simplement ce 0,7 BTC pour initier un nouveau dépôt de préfondage en tant qu’actif qui est nouvellement facturé dans le pont DLC.

>

Le processus ci-dessus n’est pas difficile à comprendre. Déterminez quelle Alice veut déclencher quel déclencheur de déclenchement est déclenché.

Le risque est que la machine prophétique peut conspirer avec la Bitvm Alliance, comme la déclaration Alice pour retirer 0,5 BTC, mais la machine de prédiction a forgé une déclaration de retrait, et a finalement fait le « Alice Recover 0.1BTC, Bitvm Alliance a reçu 0,9BTC « Erreur CET sur la chaîne.

Il y a plusieurs solutions à cela.Empêcher ce type de complot (pour le moment, l’alliance Bitvm est extrêmement difficile à gagner avec la machine à prophétie),Ou laissez le promeinte du prophète,La machine à prophétie doit libérer régulièrement la commission de la chaîne Bitcoin pour déclarer honnêtement qu’il gère la demande de retrait du retrait du retrait du retrait.Tout le monde peut défier la communauté grâce à un protocole de preuve frauduleux de Bitvm.

>

Sous la conception du pont OP-DLC, les utilisateurs peuvent toujours « apporter une main » à leurs actifs pour empêcher les actifs d’être détournés par l’alliance BitVM, et ce schéma de conception similaire à la chaîne apporte plus d’autonomie aux utilisateurs, ainsi que vous Je n’ai pas besoin de laisser vos fonds à mélange avec les fonds des autres, plus comme un schéma d’accès P2P Point -Point.

aussi,Étant donné que la solution Bitvm ne peut être mise en œuvre que pendant un certain temps.Ce schéma peut également être utilisé comme deux dépôts majeurs pour se retirer du pont Bitvm.

Résumer

Solution Bitvm Bridge de Bitlayer et Citrea, qui est essentiellement le mode « Advance Payment-Reimbursation »Il existe des nœuds d’opérateurs spéciaux pour gagner de l’argent pour les utilisateurs de retrait, et l’opérateur peut régulièrement demander le remboursement de l’adresse de dépôt public.S’il existe une fausse application de remboursement, n’importe qui peut être contesté et slash.

La solution de Bitvm2 est introduite au nom de la signature, combinant le passage du canal, permettant aux utilisateurs de limiter le processus de traitement après l’exécution de l’exécution de dépôt avant le dépôt formel, et ne donnez pas au pont croisé le pont de la chaîne. dépôts.

Ce pont n’a pas de problèmes de sécurité en théorie, mais il y a un problème d’activité / disponibilité, Et il ne peut pas répondre aux besoins des utilisateurs spécifiques pour l’indépendance du capital et le blanchiment d’anti-arguments (essentiellement le modèle du pool de capitaux), et il est également difficile à atterrir.

À cette fin, Bitlayer ajoute un schéma de pont appelé OP-DLC, qui est similaire à DLC.Link.

Cependant, parce que l’atterrissage de BitVM est trop difficile, le pont DLC prendra les devants à l’atterrissage et à l’alternative temporairement.Tant que vous résolvez le risque de machines de fiducie, intégrez une prophétie de troisième partie plus fiable et plus mature,DLC Bridge peut devenir un retrait plus sûr des programmes de vérification de retrait que le Duo Duo Bridge à ce stade.