Autor: Faust & amp;

Zusammenfassung:InDie ZK Bridge hat intelligente Verträge in der Kette A eingesetzt und die Überprüfung des B -Chain -Blockheaders und des entsprechenden Null -Wissens -Zertifikats direkt die Gültigkeit der Cross -Chain -Nachricht bestätigt, die die sicherste Brücke ist sind in der Kette herausgefordert.

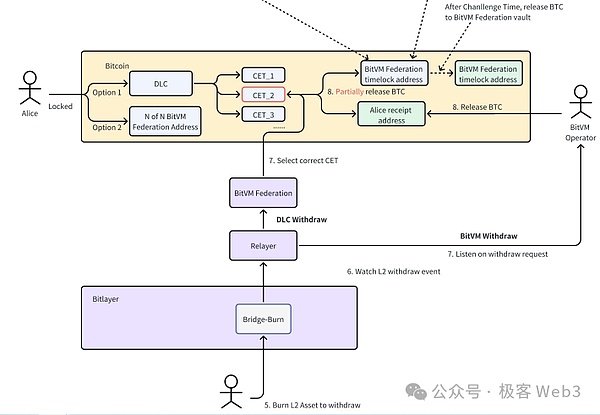

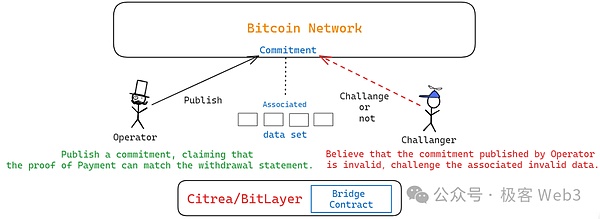

InAufgrund technischer Einschränkungen kann das Bitcoin -Hauptnetzwerk die ZK -Brücke nicht direkt einsetzen, aber es kann die optimistische Brücke durch BITVM und Betrug erreichen.Teams wie Bitlayer und Citrea verwenden den BitVM -Brückenplan, um den nominalen Spitznamen einzuführen und die Ideen des Kanals zu kombinieren, sodass Benutzer den Verarbeitungsprozess nach der Ausführung der Einzahlung einschränken können

InBitvm Bridge Essence basiert auf dem Modell „Polstererbauung“Es gibt spezielle Betreiberknoten, um Geld für die Rückzahlungsbenutzer zu verdienen, und der Betreiber kann regelmäßig eine Erstattung von der öffentlichen Einzahlungsadresse beantragen.Wenn der Bediener falsche Erstattungsanwendungen hat, kann er von jedem und dem Schrägstrich herausgefordert werden.

InDas theoretisch hat theoretisch keine Sicherheitsprobleme, aber es gibt ein Problem der Aktivität/VerfügbarkeitUnd es kann die Bedürfnisse bestimmter Nutzer nach Kapitalunabhängigkeit und Anti -Geldwäsche nicht erfüllen (im Wesentlichen das Modell des Kapitalpools).Bitlayer fügt ein Brückenschema namens OP-DLC hinzu, das DLC.Link ähnelt.

InAufgrund der Schwierigkeit der Landung von BitVM und Betrug übernimmt die DLC -Brücke die Führung bei der Landung und bildet eine vorübergehende Alternative.Solange Sie das Risiko von Vertrauensmaschinen lösen, integrieren Sie eine zuverlässigere und ausgereiftere Prophezeiung von dritten, die integriert werden.Die DLC Bridge kann zu diesem Zeitpunkt zu einem sichereren Rückzug der Auszahlungsüberprüfungsprogramme werden als Duo Duo Bridge.

>

Einführung:Seit dem Inschrift Boom im letzten Jahr ist die Bitcoin -Ökologie mit einem Blowout mit hohem Geschwindigkeitswachstum eingetreten.In nur einem halben Jahr hat das Projekt unter dem Banner von BTC Layer2 fast 100 erreicht.Es ist zu einem neuen Kontinent mit chaotischem und Chancen geworden, mit Betrug zu koexistieren.Es ist keine Übertreibung zu sagen, dass das aktuelle Bitcoin -Ökosystem bereits der „multi -ethnische Schmelzofen“ von Ethereum, Kosmos und Celestia, CKB und Bitcoin -Native -Ökologie ist. Jahrhundert.Während der gesamten Web3 -Erzählung Wohlstand und Vitalität bringen, wird auch große Risiken eingeführt.

Wenn viele Projekte die technischen Lösungen nicht einmal veröffentlicht haben, haben sie begonnen, wild zu spekulieren und den Namen der nativen Schicht2 zu halten und behauptet, dass sie die Sicherheit des Bitcoin -Hauptnetzwerks vollständig erben können. das fördert ihre Überlegenheit.Obwohl es die aktuelle Situation des Bitcoin -Ökosystems ist, haben viele Top -Kols eine objektive Stimme gemacht.

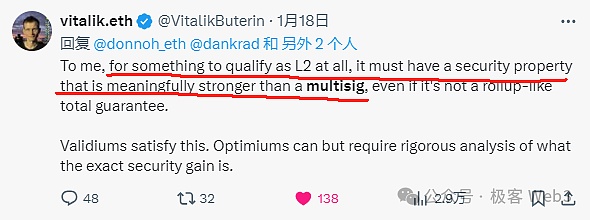

Vor nicht allzu langer Zeit,Der Gründer des Blockchain -Browser -Mempools Monanaut kritisierte öffentlich das aktuelle Bitcoin -Ökosystem,Er wies scharf darauf hin, dass es unmöglich ist, dass Benutzer jederzeit eine reale Schicht 2 sind, wenn eine Bitcoin -Schicht2 einfach eine mehrfach signierte Rückzugsbrücke annimmt.Interessant,Früheres Vitalik wies auch darauf hin, dass Layer2 sicherer sein sollte, als sich in Bezug auf die Sicherheit einfach auf mehrere Unterschriftensysteme zu verlassen.

>

Man kann sagen, dass Monanaut und Vitalik unverblümt auf die technischen Probleme der Bitcoin -Schicht2 hingewiesen haben:Viele Abzugsbrücken von L2 sind die Essenz mehrerer Signierbrücken.Entweder haben mehrere gut bekannte Institutionen einen Schlüssel oder verwenden pos -basierte dezentrale Signaturen, aber auf jeden Fall basieren ihre Sicherheitsmodelle auf den meisten ehrlichen Annahmen, dh die meisten Teilnehmer im Ausfall sind nicht verschworen.

Dieser Rückzug der Abhebung der Abhebungsbrücke, die ernsthaft von der Kreditversorgung abhängt, ist keineswegs ein langfristiger Plan. Hacker.Aber der Status quo des Bitcoin -Ökosystems ist,Viele Projektparteien haben nicht einmal die technische Roadmap der Entzugsbrücke veröffentlicht.

Dies ist jedoch nicht das gesamte Bitcoin -Ökosystem.Gegenwärtig gibt es noch einige Projektrichtlinien, die Meinungen zur Optimierung der Rückzugsbrücke veröffentlicht haben.In diesem Artikel,Wir werden kurz die Bitvm-Brücke von Bitlayer und Citrea analysieren und die von Bitlayer vorgeschlagene OP-DLC-Brücke für die Mängel der Bitvm-Brücke vorstellen, damit mehr Menschen das Risiko und die Designideen von Cross-Chain-Brücken verstehen.Dies ist für die Mehrheit der Bitcoin -ökologischen Teilnehmer von wesentlicher Bedeutung.

>

Optische Brücke: Brückenüberprüfungsplan basierend auf betrügerischer Zertifizierung

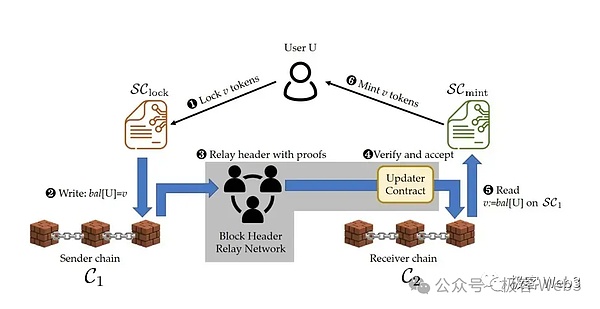

Tatsächlich ist die Essenz der Cross -Chain -Brücke sehr einfach, dh ein bestimmter Vorfall ist in der Tat ein Vorfall in der B -Kette.Wenn Sie beispielsweise von ETH nach Polygon überqueren, lassen Sie die Kreuzungs -Chain -Brücke nachweisen, dass Sie auf die Vermögenswerte in die spezifische Adresse in der ETH -Kette übertragen werden, und dann können Sie gleiche Mittelwerte auf dem Polygon erhalten Kette.

Traditionelle Kreuzungsbrücken verwenden im Allgemeinen Zeugen, um mehr zu unterschreiben.Sie werden mehrere Zeugen unter der Kette benennen, und der Zeuge wird die Knoten jeder öffentlichen Kette betreiben, um zu überwachen, ob jemand die Mittel an die Cross -Chain -Brückensammlung berechnet.

Diese Art von Cross -Chain -Brückensicherheitsmodell ist im Grunde genommen das gleiche wie das von mehr Brieftaschen.Es ist notwendig, sein Vertrauensmodell gemäß M/N zu bestimmen, aber letztendlich folgt die hypothetischste Hypothese im Grunde genommen von der Standardnotar Person.Eine große Anzahl von Cross -Chain -Brücken, die zuvor aufgetreten sind, sind bei dieser Art von mehreren Signaturbrücken aufgetreten, um sich entweder zu verteidigen oder von Hackern angegriffen zu werden.

Im Gegensatz,Die „optimistische Brücke“ basierend auf dem Betrugszertifikat und dem ZK -basierten „ZK Bridge“ ist viel sicher.Wenn Sie die ZK -Brücke als Beispiel nehmen, wird ein dedizierter Authentifizierungsvertrag in der Zielkette festgelegt, um den Rückzug des Rückzugs in der Kette zu überprüfen, um die Abhängigkeit von Zeugen unter der Kette zu vermeiden.

Beispielsweise wird eine ZK -Brücke über ETH und Polygon einen Überprüfungsvertrag über Polygon einsetzen, der jetzt als Verifizierer aufgezeichnet wird.Der Relayer -Knoten der ZK -Brücke leitet den neuesten Ethereum Block Head sowie den effektiven ZK -Beweis für den Verifizierer weiter, der von letzterem überprüft wird.Dies ist gleichbedeutend mit der Synchronisierung und Überprüfung des neuesten Ethereum -Blockkopfs in der Polygonkette dem Verifizierervertrag.Merkle Root, die auf dem Blockkopf aufgezeichnet wurde, ist dem im Block enthaltenen Transaktionssatz zugeordnet, mit dem Sie überprüfen können, ob der Block eine bestimmte Transaktion enthält.

>

Wenn im Ethereum -Block mit einer Blockhöhe von 101 10 Transfers von ETH zu Polygon enthält, erzeugt der Relayer Merkle -Beweise, die sich auf diese 10 Transaktionen beziehen und ein Zertifikat an den Verifiervertrag in der Polygon -Kette vorlegen:

Der 101 Ethereum -Block enthält 10 Transaktionen von ETH nach Polygon.Natürlich kann die ZK Bridge Merkle Proof für ZK verwenden und ZK Proof direkt an den Verifizierervertrag einreichen.Dabei müssen Benutzer nur den Cross -Chain -Bridge -Smart -Verträgen ohne Lücken vertrauen, und die Null -Wissen -Proof -Technologie selbst ist sicher und zuverlässig, und es besteht keine Notwendigkeit, zu viel Vertrauensannahmen wie herkömmliche Multi -Sign -Brücke einzuführen.

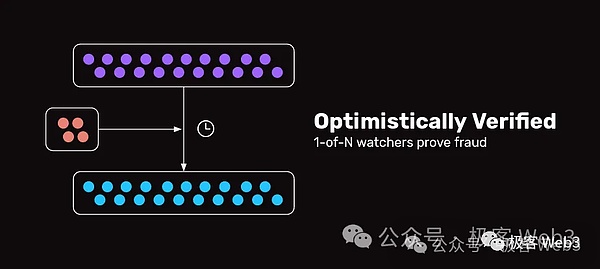

Und„Optimism Bridge/Optimistic Bridge“ sollte etwas anders sein.Nachdem die Zeugen der Zielkette nach der Erstellung der Cross -Chain -Nachricht eingereicht wurden, wird ihre Wirksamkeit nicht sofort anerkannt.Dies ähnelt der Idee eines optimistischen Rollups (optimistische Rollup).Natürlich gibt es andere Produktmodelle in der optimistischen Brücke, aber letztendlich wird die Sicherheit durch die Vertrag über Betrugszertifikat garantiert.

Das Vertrauen der M/N-Multi-Signing-Brücke ist N- (M-1)/N. -(M-1).Die Vertrauensannahmen von ZK Bridge können ignoriert werden, und die optimistische Brücke basierend auf Betrug ist 1/n.Nur einer der Zeugen muss nur eine Ehrlichkeit haben und ist bereit, die ungültige Cross -Chain -Nachricht in die Zielkette herauszufordern, und kann die Sicherheit der Brücke sicherstellen.

>

derzeit,Aufgrund technischer Beschränkungen kann es nur die ZK -Brücke in der Leichterung der Layer2 -Ablagerung in Schicht2 erreichen. Ein Kanalmodell (die nachstehend beschriebene OP-DLC-Brücke ähnelt eher einem Kanal)WesenUm die optimistische Brücke in der Bitcoin -Kette zu verwirklichen, ist es notwendig, Betrugsbeweise einzuführen, dass BitVM gute Bedingungen für die Verwirklichung dieser Technologie geschaffen hat.

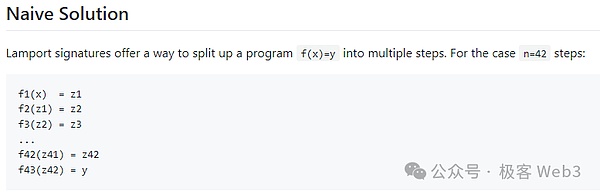

Im vorherigen ArtikelWir haben kurz vorgestellt,Der Betrug von BitVM beweist, dass Essenz darin bestehtWesenDiese Idee ähnelt der von Ethereum wie Arbitrum, Optimismus usw. Ethereum.

>

(BITVM2 -Dokument erwähnt, dass eine Computeraufgabe durch Signaturen von Lamport in eine große Anzahl von Zwischenschritten aufgeteilt wird, und dann kann jeder einen bestimmten mittleren Schritt herausfordern.)

Natürlich ist die obige Aussage immer noch dunkel, aber ich glaube, dass die meisten Menschen die Bedeutung von Betrug schon lange verstanden haben.Im heutigen Artikel ist es durch den Gesamtraum begrenzt.

Aus der Perspektive des Produkt- und MechanismusdesignZeigen Sie jedem, wie man einen besseren Rückzugsbrückenplan für die Bitcoin -Kette entwirft.

>

(Bitlayer’s Bridge Schematische Diagramm)

Kurze Analyse von Bitlayer und Citrea’s Bitvm Bridge

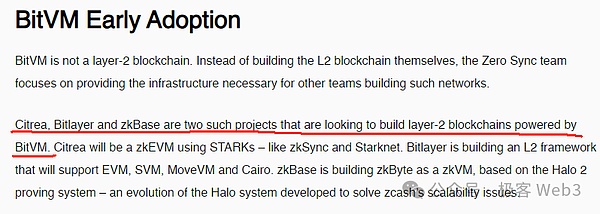

Im Folgenden verwenden wir Bitlayer, Citrea, Bobs Bitvm Bridge -Lösung als Material, um den allgemeinen Betriebsprozess der Bitvm -Brücke zu klären.

>

In seiner offiziellen Dokumentation und seinem technischen Blog erklärt die oben genannte Projektpartei die Produktdesign -Ideen der BitVM -Rückzugsbrücke (derzeit in der theoretischen Phase).Wenn der Benutzer die Auszahlung durch die BitVM -Brücke zurückzieht, muss zunächst der Brückenvertrag auf Layer2 verwendet werden, um eine Auszahlungsanweisung zu generieren.Die folgenden Schlüsselparameter werden in der Auszahlungsanweisung angegeben:

Die Anzahl der Zuordnungsversion der Mapping -Version des Rückzugs des Rückzugs (wie 1 BTC);

Cross -Chain -Handhabungsgebühren, die durch den Rückzug geplant sind (unter der Annahme von 0,01 BTC);

Die Quittungsadresse der Auszahlung in L1: L1_Receipt;

Der Abhebungsbetrag der Auszahlung (dh 1-0,01 = 0,99BTC)

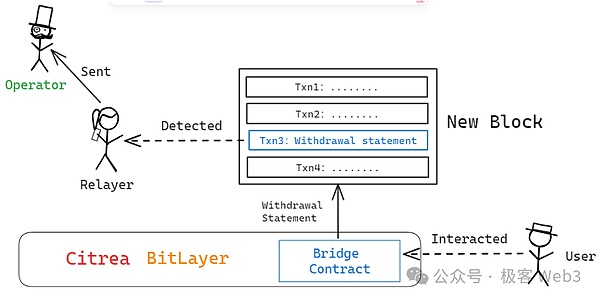

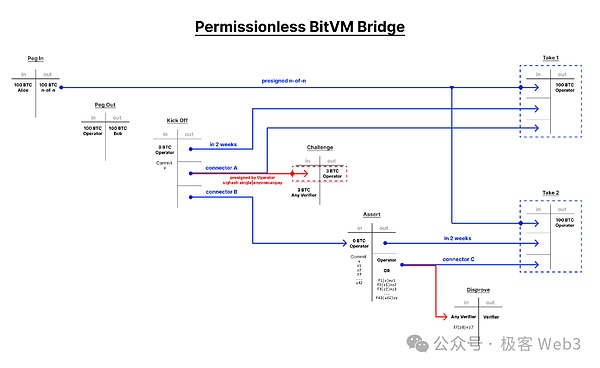

nach,Die oben genannte Auszahlungserklärung wird in den Block von Layer2 enthalten seinWesenBitvm BridgeDer Relayer -Knoten synchronisiert den Layer2 -Block, hört sich die darin enthaltene Auszahlungsanweisung an und leitet ihn an den Bedienerknoten weiter, der als Rückzugsbenutzer verwendet wird.

>

Was Sie hier achten müssen, ist, ist,Der Betreiber soll zuerst für Benutzer in der Bitcoin -Kette zahlen, dh „bezahlte“ Fonds für die BitVM -Brücke und beantragen dann eine Entschädigung aus dem Fondspool der Bitvm Bridge.

Bei der Beantragung einer Erstattung muss der Betreiber ein eigenes Kissenbescheinigung über die Bitcoin -Kette bereitstellen (dh nachzuweisen, dass Sie die vom Entzugbenutzer auf L1 angegebene Adresse bezahlen müssen, und Sie müssen die spezifischen Übertragungsunterlagen, die in den enthalten sind Bitcoin Block) EssenzGleichzeitig gab der Betreiber auch eine Auszahlungserklärung ab, die durch den Rückzug in L2 generiert wurde (über Merkle Proof, die aus dem L2 -Block herausgegebene Auszahlungserklärung, die nicht alleine hergestellt wurde).nach,Der Betreiber muss die folgenden Angelegenheiten beweisen:

Die für die Bitvm -Brücke gezahlten Mittel entsprechen dem Betrag, der durch die Auszahlung in der Erklärung erforderlich ist.

Wenn ein Bediener die Erstattung beantragt, ist der Erstattungsbetrag nicht mehr als die Mapping -Version des BTC -Betrags, der durch die Auszahlung in Schicht2 zerstört wird.

Der Betreiber befasst sich für einen Zeitraum von L2-L1-Auszahlungen für einen bestimmten Zeitraum.

Dies ist im Wesentlichen eine Bestrafung für die Höhe der Pads des Betreibers oder die Ablehnung des Rückzugs des Rückzugs des Rückzugs des Rückzugs des Rückzugs des Rückzugs des Rückzugs der Auszahlung der Auszahlung der Auszahlung Rückzug des Rückzugs des Rückzugs des Rückzugs.WesenDer Bediener muss die wichtigsten Felder des Kissenbescheinigung und die Auszahlungsrechnung unter der Kette vergleichen, um zu beweisen, dass die an den beiden beteiligte BTC -Menge gleich ist.

>

Und wenn die Auszahlung der Auszahlungsbrücke gemeldet wird, bedeutet dies, dass Betreiber behauptet, den Zahlungsnachweis für L1 zu entsprechen und mit der durch die L2 -Auszahlung abgestimmten Auszahlungsauszahlung zu entsprechen, aber die tatsächliche Situation entspricht nicht den beiden.

Auf diese Weise muss der ZKP von Zahlungsnachweis = Auszahlungserklärung falsch sein.Solange dieser ZKP veröffentlicht wird, kann Challange darauf hinweisen, welcher Schritt falsch ist, und die Betrugszertifikatvereinbarung durch BITVM2 herauszufordern.

Was hervorgehoben werden muss, ist,Sowohl Bitlayer als auch Citrea, Bob, ZKBase usw. verwenden beide die neueste Bitvm2 -RouteDas heißt, die neue Version des BITVM -Schemas, dieses Schema wird die Computeraufgabe unter der Kette verwenden, dh zum Generieren von ZK -Beweis für den Computerprozess unter der Kette, dann den Beweis und dann den Prozess der Überprüfung zu transformieren ZKP in IT ist für die Form von BitVM geeignet und ermöglicht nachfolgende Herausforderungen.

gleichzeitig,Durch die Übernahme von Lamport und die Signierteilung von Spitznamen können Sie die mehrkundigen interaktiven Herausforderungen des ursprünglichen BITVM in eine einzelne, die nicht -interaktive Herausforderung bewirken, die die Schwierigkeit der Herausforderung erheblich verringertWesen

Der Herausforderungsprozess von BITVM erfordert eine Sache, die als „Engagement“ bezeichnet wird, dh Community.Wir erklären, was „Engagement“ ist.Im Allgemeinen werden Personen, die „Versprechen“ in der Bitcoin -Kette veröffentlichen, behaupten, dass einige Daten, die unter der Kette/der in der Kette auftretenden Rechenaufgabe gespeichert sind, korrekt sind, und die relevante Erklärung, die in der Kette veröffentlicht wurde, ist „Engagement für das Engagement“ „Engagement für das Engagement“ „“ „.

Wir können die Community ungefähr als Hash einer Vielzahl von Daten in einer großen Anzahl von Daten verstehenWesenDie Größe des Engagements selbst ist oft klein zusammengedrückt, kann jedoch mit einer großen Anzahl von Unterkettendaten über Merkle Tree gebunden werden, und diese zugehörigen verknüpften Daten müssen nicht in der Kette sein.

>

In Bitvm2 und Citrea, Bitlayer’s Bitvm Bridge -Lösung,Wenn einige Leute der Meinung sind, dass das Versprechen, das der Entzugsbrückenbetreiber in der Kette herausgibtWesen(Der interaktive Prozess im Inneren ist komplizierter, daher erkläre ich hier nicht.)

Da der Betreiber Mittel für den BITVM -Fondspool bezahlen soll, um die Auszahlung abzuheben und dann die Erstattung des Fondspools zu beantragen, wird der Betreiber eine Provision veröffentlichen.Wenn diese Provision nach dem Betrugszertifikat nicht in Frage gestellt wurde, kann der Betreiber den von Ihnen benötigten Erstattungsbetrag wegnehmen.

Hier müssen wir erklären, wie der öffentliche Kapitalpool der Bitvm -Brücke aufrechterhalten wird, was genau der kritischste Teil der Cross -Chain -Brücke ist.Jeder weiß, dass die Mittel, die die Cross -Chain -Brücke für die Auszahlung aus der Auszahlung zahlen können hängt von den Mitteln ab.Wie Sie die Einzahlungsmittel beibehalten können, ist also ein sehr wichtiges Thema.

Im Brückenplan der meisten Bitcoin Layer2 wird häufig die Einzahlung von Benutzern in einem weiteren Konto zusammengefasst. Modell, dieser Plan ist offensichtlich ein großes Vertrauensrisiko.

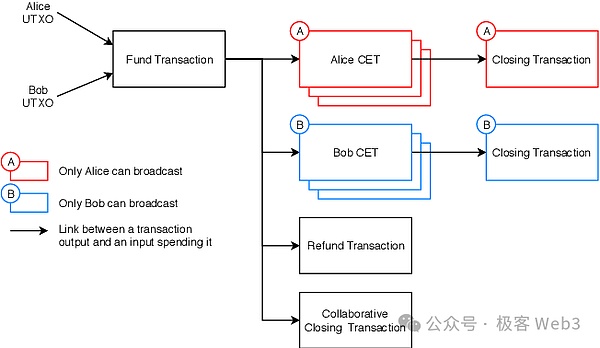

Und Bitlayer und Citrea’s Bitvm Bridge verwendet Ideen, die dem Blitznetz und Kanal ähneln.Vor der Einzahlung kommuniziert der Benutzer mit der BITVM -Allianz, um den letzteren mit dem Spitznamen zu erzielen, um die folgenden Effekte zu erzielen:

Nachdem der Benutzer auf die Einzahlung an die Aufladungsadresse übertragen wurde, wird das Geld direkt an einer Taproot -Adresse gesperrt und kann nur vom Bediener der Brücke erfasst werden.Darüber hinaus gilt der Bediener nur für Benutzer, um eine Erstattung zu beantragen, um die Taproot -Adresse der oben genannten Einzahlung über die Erstattungsmethode zu beantragen.Nachdem die Herausforderungsphase beendet ist, kann der Bediener eine bestimmte Menge an Benutzereinlagen wegnehmen.

Im BITVM -Brückenschema befindet sich eine von N -Mitgliedern gebildete BITVM -Allianz (BITVM -Föderation), mit der die Einzahlung des Benutzers geplant wird.Diese N -Mitglieder können die Einzahlungen von Benutzern jedoch ohne Erlaubnis nicht missbilligen, da Benutzer die BITVM -Allianz bitten, einen Signatur -Spitznamen zu unterschreiben, bevor der Benutzer sie verwendet, um sicherzustellen, dass diese Einzahlungen nur vom Bediener gesetzlich angewendet werden können.

>

(BITVM2 -Diagramm seines optimistischen Brückenschemas)

Zusammenfassend nutzt die BitVM -Brücke die Idee, die dem Kanal und dem Blitznetz ähnelt.Lassen Sie den Benutzer die BitVM -Allianz „nach Ihrem Untergang überprüfen“, den Einzahlungsbecken nicht über die nominierte Art und Weise manipulieren können.Das Geld im Einzahlungsbecken kann nur zur Erstattung der Mittel für den Betreiber verwendet werden.Wenn der Betreiber auf der Anzahl der Matten liegt, kann jeder ein Betrugszertifikat und eine Herausforderung ausstellen.

Wenn der obige Plan gelandet werden kann, wird die Bitvm -Brücke zu einer der sichersten Bitcoin -Entzugsbrücken:Es gibt kein Sicherheitsproblem in dieser Brücke, und es gibt nur verfügbare/Aktivitätsprobleme.Wenn Benutzer versuchen, Geld in BITVM einzureichen, können sie von der BITVM -Allianz überprüft oder abgelehnt werden, was dazu führt, dass dies nicht in der Lage ist, Gelder reibungslos einzureichen. Dies hat jedoch nichts mit Sicherheit zu tun und ist aktiv/verfügbar.

Aber die Landung der Bitvm -Brücke ist schwieriger,Und es ist auch unmöglich, die Bedürfnisse großer Haushalte mit hohen Anforderungen an Kapitaltransparenz gerecht zu werden Geld des Geldes der Einleger in gewissem Maße, es ist ein Teich mit viel Geld.

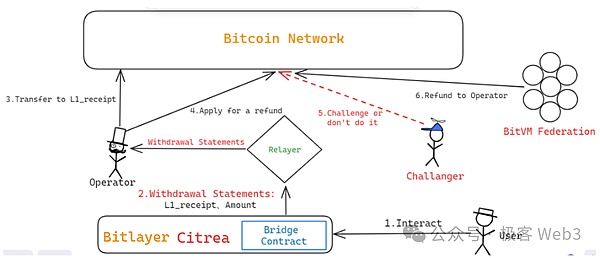

Um das aktive Problem der oben genannten Bitvm -Brücke zu lösen und unabhängige und saubere Mittel im und aus dem Kanal für Menschen mit spezifischen Bedürfnissen bereitzustellen.Das Bitlayer-Team fügt eine zusätzliche Cross-Chain-Brückenlösung namens OP-DLC hinzu.Stellen Sie den Benutzern zwei Eingänge der BitVM-Brücke und der OP-DLC-Brücke zur Verfügung, um ihre Abhängigkeit von der BitVM-Brücke und sogar der BITVM-Allianz zu verringern.

>

(DLC -Prinzipiagramm)

DLC: Sorgfältiger Protokollvertrag

DLC (Discreet Log Contracts) wird als vorsichtiger Protokollvertrag bezeichnet. Vertragsfunktionen zum Schutz der Privatsphäre in der Bitcoin -Kette.Im Folgenden verwenden wir einen Glücksspiel, um das Arbeitsprinzip von DLC zu veranschaulichen.

Unter der Annahme, dass Alice und Bob auf die Ergebnisse von Real Madrid und Barcelona wetten werden, die 3 Tage später gehalten werden, hat jeder 1 BTC.Wenn Real Madrid gewinnt, kann Alice 1,5 BTC erhalten, und Bob kann nur 0,5 BTC wiederherstellen, was mit Alice und 0,5 BTC für Bob entspricht. Nehmen Sie 1.5.5 BTC.Wenn das Spiel gezogen wird, haben die beiden jeweils einen BTC genommen.

Wenn wir dem oben genannten Glücksspielprozess vertrauen möchten, müssen wir Wege finden, um eine Partei am Spielen zu verhindern.DLC gibt eine eigene Lösung für diesen Punkt an (abhängig von der Prophezeiungsmaschine von Drittanbietern).Der gesamte Workflow kann in vier Teile unterteilt werden.

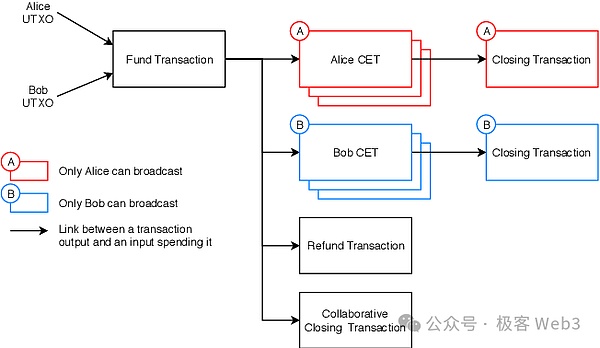

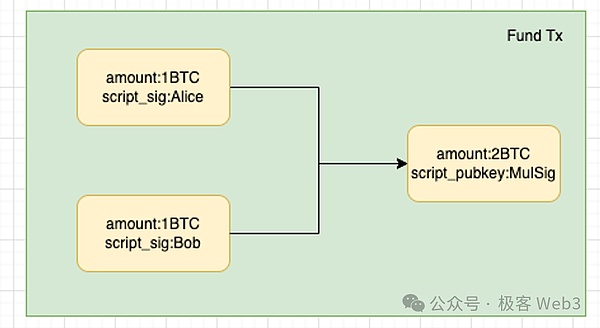

Nehmen Sie die vorherige Alice und Bob als Beispiel.Erstens erstellen die beiden Seiten eine Fonds -Transaktion unter der Kette, die sich gegenseitig an der 2/2 -Signaladresse des anderen sperren kannWenn die Fonds -Transaktion wirksam wird, müssen die beiden BTCs in der mehrfach signierten Adresse von beiden Parteien genehmigt werden, um ausgegeben zu werden.

Natürlich ist diese Fonds -Transaktion nicht zuerst in der Kette, sodass nur die Kunden von Alice und Bob unter der Kette wissen, welche Konsequenzen nach der Wirksamkeit der Transaktion lauten.Gegenwärtig führen die beiden Seiten nur theoretische Abzüge durch und erreichten dann eine Reihe von Protokollen, die auf den Ergebnissen des Abzugs basieren.

In der ersten Stufe der DLC -Schöpfung können wir das bestimmen, das istDie beiden Parteien werden ihre jeweiligen BTCs in Zukunft in eine multisignale Adresse einsperrten.

>

Im zweiten Schritt leiten die beiden Seiten weiterhin die Ereignisse und Ergebnisse in Zukunft ab:Wenn die Ergebnisse des Spiels beispielsweise angekündigt werden, kann es eine Vielzahl von Möglichkeiten sein, wie die Alice -Gewinn -Bob -Verluste, Alice Bob -Siege und Zeichnung, die im Bitcoin in den oben genannten 2 unterschiedlichen Verteilungsergebnissen verursachen. /2 mehr.

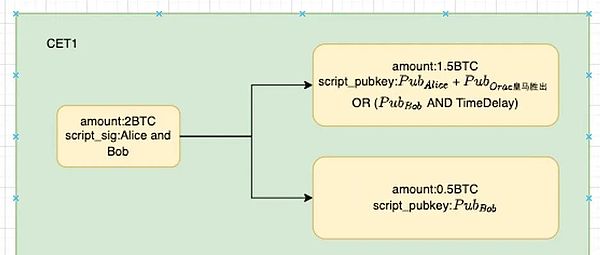

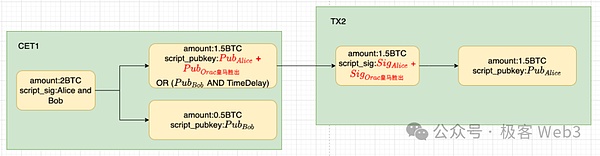

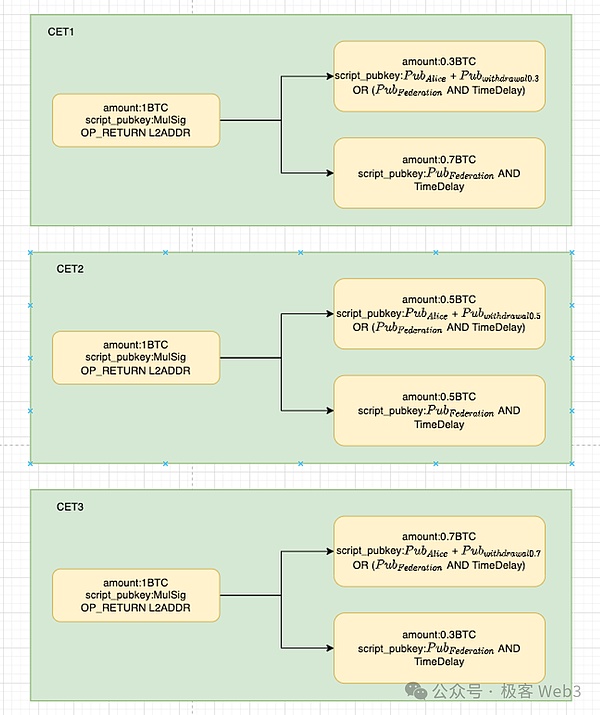

Unterschiedliche Ergebnisse müssen durch verschiedene Transaktionsanweisungen ausgelöst werden„Vielleicht ist der Handelsunterricht in Zukunft“, heißt CETUnd Vertragsausführungstransaktion.Alice und Bob müssen alle CETs im Voraus starten, um Transaktionsdatensätze zu generieren, die alle CETs enthalten.

Zum Beispiel,Nach mehreren möglichen Ergebnissen der oben genannten Alice und Bob erstellt Alice das folgende CET:

Cet1:Alice kann 1,5 BTC von der Multi -Signal -Adresse erhalten, und der Bob kann 0,5 BTC erhalten.

CET2:Alice kann 0,5 BTC von der Multi -Signal -Adresse erhalten, und der Bob kann 1,5 BTC erhalten.

CET3:Beide Seiten können 1 BTC erhalten.

Nehmen wir CET1 als Beispiel (Alice 1,5 BTC und Bob mit 0,5 BTC):

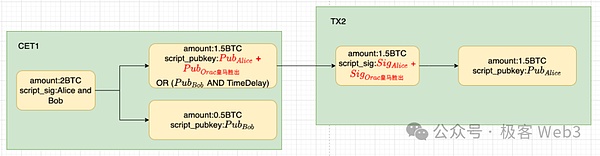

Diese Transaktion bedeutet, dass der 1,5 BTC in der Multisignal -Adresse in eine Taproot -Adresse übertragen wird, die gemeinsam durch das Ausgangsergebnis der Ausgabe von Alice und Prophet ausgelöst wird, und die anderen 0,5 BTC, die auf den BOB übertragen wurden.Das entsprechende Ereignis zu dieser Zeit war: Real Madrid Won, Alice gewann 0,5BTC, Bob verlor 0,5BTC.

>

sicherlich,Um diese 1,5 BTC ausgeben zu können, muss Alice die Unterschrift der von der Prophetenmaschine gesendeten „Real Madrid Victory“ -Eingebnisse erhaltenWesenMit anderen Worten, nur wenn die Vorhersagemaschine „Real Madrid Victory“ ausgibt, kann Alice diese 1,5 BTCs übertragen.Was den Inhalt von CET2 und CET3 betrifft, können wir verwenden und so weiter, damit ich nicht auf Details eingehen werde.

>

Es ist zu beachten, dass CET im Wesentlichen eine Transaktion ist, die darauf wartet, effektiv zu sein.Wenn Alice CET1 im Voraus oder im Fall von „Barcelona Victory“ ausstrahlt, was wird mit dem CET1 geschehen, das nur von „Real Madrid“ ausgelöst werden kann?

Im vorherigen schematischen Diagramm erwähnten wir, dass nach dem CET1 in der Kette die 2 BTCs in der ursprünglichen Multi -Signal -Adresse, 0,5 BTC, nach Bob und 1,5 BTCs an eine Tapfroot -Adresse übertragen werden. „Alice kann die von der Taproot -Adresse gesperrte BTC entsperren.Der Effekt ist in der folgenden Abbildung dargestellt.

Gleichzeitig ist diese Tapfroot -Adresse durch Zeitsperrung begrenzt.Wenn Alice während der Fensterzeit der Zeitsperre nicht erfolgreich 1,5 BTCs einnehmen kann, hat Bob das Recht, das Geld direkt zu nehmen.

Solange die Prophetmaschine ehrlich ist, kann Alice diese 1,5 BTCs nicht einnehmen.Die 0,5 BTC, die direkt an den Bob übertragen wird, wenn CET1 in der Kette ist, und das gesamte Geld wird am Ende von Bob gehören.

>

Für Alice, egal ob Sie sich am Ende oder am Verlust befinden, ist die günstigste Möglichkeit, die richtige CET in die Kette zu setzen, und die ungültige CET -Kette lässt Sie mehr Geld verlieren.

Tatsächlich verbesserte das obige CET die Signatur des Schnorrors von Taproot.Danach kann die Signatur, die dem Ergebnis der Vorhersagemaschine entspricht, die BTC -Sperrung kosten, die der Adresse entspricht, die dem Ergebnis entspricht.

Natürlich gibt es eine zusätzliche Möglichkeit.Wenn Alice weiß, dass er verloren hat, legt er einfach nicht das CET1 an, das Sie gebaut haben, was soll ich zu diesem Zeitpunkt tun?Dies ist leicht zu lösen, weilBob kann ein individuelles CET für den „Alice -Verlust, Bob Win“ bauen.

Das obige ist der kritischste CET -Konstruktionsprozess.Der dritte Schritt von DLC besteht darin, sowohl mit Parteien als auch mit Bob die von der andere Partei erstellte CET -Transaktion zu überprüfen und sich nach dem richtigen Überprüfungen zu der CET -Signatur zu stellen. 2 -signierende Adresse und dann warten, bis ein CET in der Kette ist, um den Follow -up -Prozess auszulösen.

Nachdem die Ergebnisse der Prophezeiungsmaschine angekündigt wurden, kann jede Partei nach der Signatur der Ergebnisse der Prophezeiungsmaschine das richtige CET in die Kette setzen und die beiden BTC in der Multi -Signal -Adresse einsperrt werden Kette wird das ganze Geld verlieren.

>

Jemand kann fragen,Was ist der Unterschied zwischen DLC und gewöhnlichem 2/3 mehr?Erstens können mehr als 2/3 signiert, und zwei Seiten können alle Vermögenswerte stehlen.

Zweitens erfordern die mehreren Signaturen die Signatur der spezifischen Parteien für die On -Chain -Transaktion, undUnter der Einstellung von DLC muss die prophetische Maschine nur die Ergebnisse bestimmter Ereignisse unterzeichnen, den Inhalt von CET/in der Kette nicht kennen oder nicht wissen müssen, dass es zwei Personen von Alice und Personen gibt Bob.

Wir können denken,DLC dient im Wesentlichen, um das Vertrauen der Anzahl der Teilnehmer in die Vertrauensmaschine zu verwandeln.Solange die Vorhersagemaschine nicht am Bösen beteiligt ist, kann sie sicherstellen, dass das DLC -Protokolldesign ausreicht, um zu vertrauen.理论上来说,DLC可以采用比较成熟完善的第三方预言机,来避免作恶WesenUnd DLC.Link und Bitlayer nutzten die Eigenschaften von DLC, um das vertrauenswürdige Problem der Brücke an die dritte Prophezeiungsmaschine zu übergeben.

Darüber hinaus unterstützt die DLC -Brücke des Bitlayer die selbstgebauten Prophezeiungen.Für das Prinzip seiner OP-DLC-Brücke beginnen wir unten eine kurze Beschreibung.

OP-DLC桥:DLC通道+欺诈证明

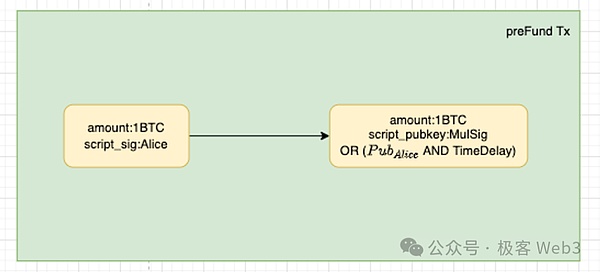

我们从存取款的全流程来解释OP-DLC桥的运转原理。假设现在Alice通过OP-DLC桥向L2存款1枚BTC,根据两步交易机制,ALice先生成一个pre-fund交易,如下图:

>

Das ist eigentlich先把1枚BTC转移到Alice和BitVM联盟成员共同控制的Taproot地址中,然后开启创建CET的一系列流程。如果BitVM桥联盟成员拒绝配合Alice的存款请求,Alice可以等时间锁结束后,把钱立刻抽回去。

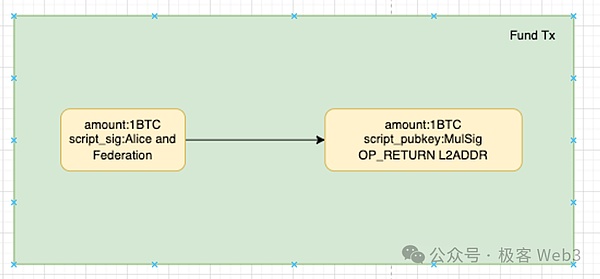

Wenn Mitglieder der BITVM -Allianz bereit sind, mit Alice zusammenzuarbeiten, bilden die beiden Parteien eine formelle Fondseinzahlungstransaktion (nicht zuerst in der Kette) und alle CETs beim Abzug des Rückzugs des Rückzugs des Rückzugs.把 Fonds 交易提交上链。

在Fund交易的Witness/签名数据里,Alice会指定自己在Layer2的收款地址;Nachdem sich die Fonds -Transaktion in der Kette befindet, kann Alice die oben genannten Fonds -Transaktionsdaten an den Brückenvertrag auf Layer2 einreichen, um zu beweisen Token freigeben.

>

Nachdem die Fondtransaktion ausgelöst wurde, ist die Einzahlung tatsächlich in der Taproot -Multi -Signal -Adresse gesperrt, die von den Mitgliedern der Alice und der BITVM -Allianz gesteuert wird.Es ist jedoch zu beachten, dass CET nur die Adressverriegelung durch CET entsperren kann.

Als nächstes analysieren wir das von Alice und Bitvm Allianzen erstellte CET im Voraus.Diese CETs werden verwendet, um die potenziellen Szenen zukünftiger Abhebungen zu erfüllen. Die BitVM -Allianz dominiert, aber Sie können die zuvor erwähnte BitVM -Brücke nur verwenden.

Oder verwenden Sie einfach diese 0,7 BTC, um eine neue Ablagerung vor dem Fund als Vermögenswert in die DLC-Brücke zu initiieren.

>

Der obige Prozess ist nicht schwer zu verstehen.

Das Risiko darin besteht darin, dass sich die prophetische Maschine mit der BITVM -Allianz veretzen kann, z. „Fehler CET in der Kette.

Zuerst gibt es mehrere Lösungen.Verhindern diese Art von Verschwörung (zu diesem Zeitpunkt ist die Bitvm -Allianz mit der Prophezeiungsmaschine äußerst schwer zu gewinnen).Oder lassen Sie den Prophetenmaschinenversprechen,Die Prophezeiungsmaschine muss die Kommission in der Bitcoin -Kette regelmäßig freigeben, um zu erklären, dass er ehrlich den Rückzugsantrag auf den Rückzug des Rückzugs bearbeiten.任何人都可以通过BitVM的欺诈证明协议对Commitment进行挑战,如果挑战成功,就Slash作恶的预言机。

>

Unter dem Design der OP-DLC-Brücke können Benutzer immer eine Hand zu ihren Vermögenswerten bringen, um zu verhindern Sie müssen nicht zulassen, dass Ihre Mittel mit den Fonds anderer Menschen gemischt werden, sondern eher wie ein P2P -Punkt -zu -point -Zugriffsschema.

Auch,In Anbetracht der Tatsache, dass die BITVM -Lösung nur für eine Weile implementiert werden kann.Dieses Schema kann auch als zwei Hauptablagerungen verwendet werden, um sich aus der Bitvm -Brücke zurückzuziehen.

Zusammenfassen

Bitlayer und Citrea’s Bitvm Bridge-Lösung, die im Wesentlichen der Modus „Vorauszahlungserlettern“ istEs gibt spezielle Betreiberknoten, um Geld für die Rückzahlungsbenutzer zu verdienen, und der Betreiber kann regelmäßig eine Erstattung von der öffentlichen Einzahlungsadresse beantragen.Wenn es eine falsche Erstattungsanwendung gibt, kann jeder herausgefordert und slash angefochten werden.

Die Lösung von BITVM2 wird in den Unterschriftennamen eingeführt, wobei die Passage des Kanals kombiniert wird, sodass Benutzer den Verarbeitungsprozess nach der Ausführung der Einzahlungsausführung vor der formellen Einzahlung einschränken und die offizielle Veruntreuung der Benutzer der Cross -Chain -Brücke nicht geben können. Einlagen.

Diese Brücke hat theoretisch keine Sicherheitsprobleme, aber es gibt ein Problem der Aktivität/VerfügbarkeitUnd es kann die Bedürfnisse bestimmter Nutzer nach Kapitalunabhängigkeit und Anti -Geldwäsche (im Wesentlichen das Modell des Kapitalpools) nicht erfüllen, und es ist auch schwierig zu landen.

Zu diesem Zweck fügt Bitlayer ein Brückenschema namens OP-DLC hinzu, das DLC.Link ähnelt.

Da die Landung von BITVM jedoch zu schwierig ist, übernimmt die DLC -Brücke die Führung bei der Landung und die vorübergehende Alternative.Solange Sie das Risiko von Vertrauensmaschinen lösen, integrieren Sie eine zuverlässigere und ausgereiftere Prophezeiung von dritten, die integriert werden.Die DLC Bridge kann zu diesem Zeitpunkt zu einem sichereren Rückzug der Auszahlungsüberprüfungsprogramme werden als Duo Duo Bridge.