Autor: Vtalik, el co -fundador de Ethereum;

La semana pasada, un artículo sobre la pérdida de $ 25 millones de una empresa se distribuye ampliamente porque un personal financiero fue persuadido para enviar telégrafos bancarios al estafador que publicó CFO … y esto parece ser un teléfono de video de falsificación profunda muy convincente.

Deepfakes, es decir, audio falso y videos generados por inteligencia artificial) aparecen cada vez más frecuentemente en el campo de las criptomonedas y en otros lugares.En los últimos meses, mi profunda falsificación se ha utilizado para promover varias estafas y monedas de perros.La calidad de la falsificación profunda está mejorando rápidamente: aunque la profundidad de 2020 es obvia y mala, es vergonzosa, pero en los últimos meses, la falsificación de profundidad se ha vuelto cada vez más difícil de distinguir.Aquellos que están familiarizados conmigo aún pueden reconocer mi profundidad reciente por la falsificación de mi video porque me hace decir «Vamos a ir», y solo uso «LFG» para representar «Lating for Group», pero solo él él ha escuchado algunas más varias veces que los que expresan mi voz están fácilmente convencidos.

Los expertos en seguridad mencionados anteriormente del robo de 25 millones de dólares estadounidenses han confirmado por unanimidad que esta es una falla rara y vergonzosa de la seguridad operativa de las empresas en múltiples niveles: el método estándar es pasar más antes de cualquier transferencia que esté cerca de las Escala para obtener más que la aprobación formal.Pero aun así, el hecho sigue siendo que para 2024, el audio de una persona e incluso las transmisiones de video ya no son una forma segura de verificar su identidad.

Esto plantea una pregunta: ¿Cuál es la forma de ser segura?

El método de cifrado separado no resuelve el problema

Puede verificar de manera segura que la identidad de las personas sea valiosa para varias personas en diversas situaciones: individuos que se recuperan o firman para transacciones comerciales, y las personas aprobaron transacciones comerciales, y las personas que aprueban grandes transacciones (como nuevas empresas de inversión, compra de productos) casas) , remesas), ya sean criptomonedas o monedas legales, e incluso los miembros de la familia deben verificar su identidad en situaciones de emergencia.Por lo tanto, es importante tener una buena solución que pueda sobrevivir en una falsificación profunda relativamente fácil en la próxima era.

Una de las respuestas que a menudo escucho en el círculo de cifrado es: «Puede verificar su identidad proporcionando una firma cifrada proporcionando una firma cifrada al agregar direcciones a su clave ENS/PROTECCIÓN HUMANA/PGP PUBLICA».Esta es una respuesta atractiva.Sin embargo, ignora completamente por qué dejar que otros participen al firmar una transacción es útil.Supongamos que es un individuo que tiene múltiples billeteras de firma personal, y le está enviando una transacción aprobada por algunas firmas de CO.¿En qué circunstancias aprobarán?Si están convencidos de que eres la persona que realmente quiere transferir.Si el hacker roba su llave o secuestradores, no la aprobará.En el entorno corporativo, generalmente tiene más capas de defensa;Incluso pueden secuestrar las solicitudes legales proporcionando direcciones incorrectas.

Por lo tanto, en muchos casos, si usa una firma clave, otras firmas lo aceptarán como usted, lo que destruye todo el punto: convierte todo el contrato en 1 de 1 múltiples firmas, y algunas de ellas solo necesitan controlar su ¡La llave única puede robar fondos!

Este es un lugar donde obtenemos una respuesta realmente significativa: pregunta de seguridad.

Pregunta de seguridad

Supongamos que alguien le envía un mensaje de texto, alegando ser su amigo.Envían mensajes de texto con una cuenta que nunca antes había visto y afirman perder todo el equipo.¿Cómo se determina si son lo que llaman?

Hay una respuesta obvia: pregúnteles algo sobre sus vidas que solo conocen.Estas cosas deberían ser:

-

Sabes

-

Quieres que recuerden

-

No sé en línea

-

Es difícil de adivinar

-

Idealmente, incluso aquellos que los piratas informáticos han invadido empresas y bases de datos gubernamentales no saben

-

Cuando los dos nos conocimos por última vez, ¿qué restaurante cenamos y qué comida comió?

-

¿Cuál de nuestros amigos tiene una broma sobre los políticos antiguos?¿Qué político es ese?

-

¿Qué película hemos visto recientemente, no te gusta?

-

¿Sugirió la semana pasada para discutir la posibilidad de ayudarnos a ayudarnos a conducir ____?

-

Contraseña previa a la contraseña: cuando esté juntos, acordará deliberadamente una contraseña compartida y puede usarla para verificarse mutuamente en el futuro.

-

Incluso puede ser alcanzado por la coerción: puede insertar accidentalmente una palabra en la oración, para enviar silenciosamente una señal a la otra parte, lo que indica que está siendo coaccionado o amenazado.Esta palabra debe ser lo suficientemente común como para que se sienta natural cuando la use, pero es lo suficientemente raro como para insertarla en su discurso inesperadamente.

-

Cuando alguien le envíe una dirección ETH, confirme a través de múltiples canales (como Signal y Twitter DM, sitio web de la empresa e incluso conocidos comunes)

-

Prevenir el ataque de personas intermedias: señal de «número de seguridad», emoticones de telegrama y funciones similares son fáciles de entender y prevenir.

-

Restricciones diarias y retraso: simplemente retrase las consecuencias y la acción irreversible.Esto se puede completar en el nivel de estrategia (pre -firma, esperarán N horas o días antes de la firma) o en el nivel de código (restricciones apropiadas y retraso en el código de contrato inteligente) para completar

Naturalmente, lo que quieren preguntarles son experiencias comunes.Los posibles ejemplos incluyen:

Algunas personas han utilizado recientemente ejemplos prácticos para verificar mi identidad.

Cuanto más único sea su problema, mejor.La pregunta que la gente debe pensar en el borde de la respuesta durante unos segundos es buena: pero si las personas que pregunta, realmente afirman que lo ha olvidado, asegúrese de que les vuelvan a hacer tres preguntas nuevamente.Pregunte los detalles «micro» (lo que a alguien le gustan o no, chistes específicos, etc.) suele ser mejor que los detalles «macro», porque el primero generalmente es más difícil hacer que terceros se excaven inesperadamente (por ejemplo, incluso si alguien Publicado en Instagram, fue lanzado en Instagram.Si su problema puede ser adivinación (en cierto sentido, solo unas pocas opciones potenciales son significativas), agregue otro problema para aumentar la entropía agregando otro problema.

Si la práctica de seguridad es aburrida, las personas generalmente dejan de participar, por lo que es saludable hacer que el problema de seguridad sea interesante.Pueden ser una forma de recordar experiencias comunes positivas.Pueden ser la fuerza impulsora para tener realmente estas experiencias.

Problemas de seguridad de suplementos

Ningún tipo de estrategia de seguridad es perfecta, por lo que es mejor apilar múltiples tecnologías juntas.

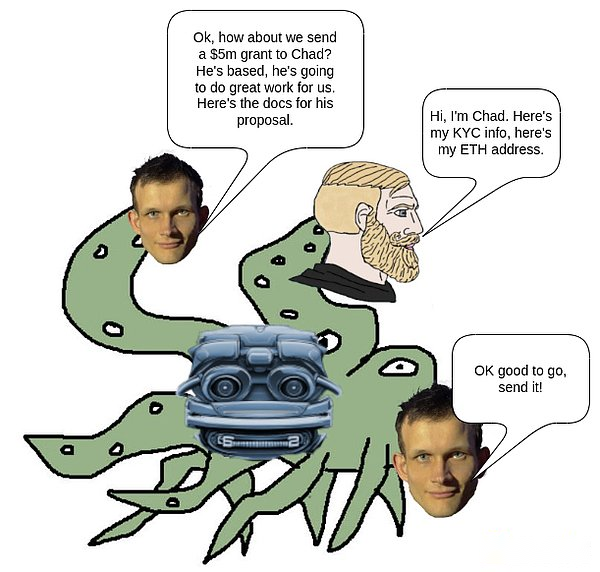

Un posible ataque complejo, el atacante pretende a los ejecutivos y al cesionario en múltiples pasos del proceso de aprobación.

Tanto los problemas de seguridad como el retraso pueden evitar esta situación;

El problema de seguridad es muy bueno, porque diferentes tecnologías que fallan debido a la inhumanización, los problemas de seguridad se basan en la información de que los seres humanos nacen con buenos recordos.He estado usando problemas de seguridad durante muchos años.

Tenga en cuenta que los problemas de seguridad «individuales» mencionados anteriormente son muy diferentes de los casos de uso de los problemas de seguridad de las «empresas a las personas». Tienes las tres transacciones recientes.Personalmente, sé que el tipo de pregunta de respuesta es muy diferente del tipo de pregunta que las empresas conocen la respuesta.Por lo tanto, vale la pena considerar estas dos situaciones solo.

La situación de todos es única, por lo que usted es diferente de diferentes personas tan diferentes como personas diferentes.En términos generales, es mejor hacer que la tecnología se adapte a las personas, no hacer que las personas se adapten a la tecnología.Una tecnología no requiere perfecta para desempeñar un papel: el método ideal es superponer múltiples tecnologías al mismo tiempo, y luego elegir la tecnología que mejor le convenga.En el mundo de la profundidad para la falsificación, necesitamos ajustar nuestra estrategia para adaptarnos a la nueva realidad que ahora es fácil de falsificar y aún así por dificultades, pero mientras lo hagamos, aún es posible mantener la seguridad.