作者:Zeke,YBB Capital研究员;翻译:比特链视界xiaozou

In der Zeit der modularen Blockchain, die von Ethereum geleitet wird, ist es kein neuartiges Konzept mehr, Sicherheitsdienste durch Integrated Data Verfügbarkeit (DA) bereitzustellen.Gegenwärtig wird das Konzept der Sicherheit der Sicherheit durch Pledge eingeführt und bietet eine neue Dimension im Bereich der Modularität -Einsatz des Potenzials von „digitalem Gold und Silber“, um die Sicherheit von Cross -Bitcoin oder Ethereum und vielen Blockchain -Vereinbarungen und öffentlichen Ketten zu gewährleisten .Diese Erzählung ist ziemlich großartig, da sie nicht nur die Liquidität von Billionen Dollar Wertvermögen freischaltet, sondern auch den Schlüsselfaktor für zukünftige Expansionslösungen.Zum Beispiel hat das kürzlich 70 Millionen US -Dollar und 100 Millionen US -Dollar an Babylon und Ethereum Pledge -Abkommen, Babylon und Ethereum RE -PICKLING -Abkommen eingebracht, die es uns ermöglichten, die starke Unterstützung der führenden Risikokapitalunternehmen auf diesem Gebiet zu sehen.

然而,这些事态发展也引发了重大关切。Wenn die Modularisierung die endgültige Expansionslösung ist und diese Protokolle die Schlüsselkomponenten der Lösung sind, können sie eine große Anzahl von BTC und ETH sperren.这让协议自身的安全性成为人们关注的重心。Ist der komplexe Schicht aus vielen LSDs (Liquiditätsversprechen -Derivaten) und LRT -Protokollen (L2 -Rollup -Token) zum größten schwarzen Schwan in der Blockchain in der Zukunft?他们的商业逻辑合理吗?本文的讨论将主要围绕Babylon展开,阅读完本文你将解开上述疑惑。

1. Erweitern Sie den Sicherheitskonsens

Bitcoin und Ethereum sind heute zweifellos die wertvollste öffentliche Blockchain.Nach Jahren der Anhäufung ihrer Sicherheit, dezentralen Merkmale und Wertkonsens sind sie die Hauptgründe für ihre Kernposition der Blockchain -Welt.Dies sind seltene Qualität, die andere heterogene Ketten schwer zu kopieren sind.Die Hauptidee der Modularität besteht darin, diese Qualität an die Bedürftigen zu „mieten“.Das aktuelle Modularisationsfeld ist hauptsächlich in zwei Fraktionen unterteilt:

Die erste Fraktion verwendet ausreichend sicheres L1 (normalerweise Ethereum) als Funktionsschicht oder die grundlegendste Rollup -Schicht.Diese Lösung bietet die höchste Sicherheit und Legitimität und kann Ressourcen aus dem Hauptkettenökosystem aufnehmen.Für eine bestimmte Rollup (Anwendungskette, Langschwanzkette usw.) ist dies jedoch möglicherweise nicht besonders freundlich in Durchsatz und Kosten.

Die zweite Fraktion zielt darauf ab, eine Lösung in der Nähe von Bitcoin und Ethereum zu schaffen, hat jedoch eine bessere Kosten -Effektivität wie Celestia.Celestia erreicht dies durch die Verwendung von Pure DA -Funktionsarchitektur, minimierte Notenhardwarebedarf und niedrigere Gaskosten.Diese vereinfachte Methode soll eine DA -Schicht erstellen, die den Sicherheits- und dezentralen Eigenschaften von Ethereum entspricht, und bietet gleichzeitig eine starke Leistung in so kurz wie möglich.Der Nachteil dieser Methode besteht darin, dass ihre Sicherheits- und Dezentralisierungsmerkmale immer noch einen Zeitraum dauern, um sich vollständig zu entwickeln, und die Legitimität im direkten Wettbewerb von Ethereum, das von der Ethereum -Community abgelehnt wird, mangelt.

Es gibt auch die dritten Typen wie Babylon und Eigenlayer.Sie verwenden das Kernkonzept von Equity Proof (POS) und den Vermögenswert von Bitcoin oder Ethereum, um gemeinsam genutzte Sicherheitsdienste zu erstellen.Im Vergleich zu den ersten beiden Kategorien ist dies ein neutralerer Ansatz.Sein Vorteil besteht darin, dass die Legitimität und Sicherheit während der Erbschaft auch für die wichtigsten Kettenvermögenswerte mehr praktischer Wert bietet und höhere Flexibilität bietet.

2. Das Potenzial von digitalem Gold

Unabhängig von der zugrunde liegenden Logik eines Konsensmechanismus hängt die Sicherheit der Blockchain in hohem Maße von ihren zugrunde liegenden Ressourcen ab.Die POW -Kette erfordert viel Hardware- und Leistungsunterstützung, während die POS -Kette vom Wert von Versprechen abhängt.Bitcoin selbst wird von einem sehr großen POW -Netzwerk unterstützt und ist damit die sicherste Kette im gesamten Blockchain -Feld.Als öffentliche Kette als öffentliche Kette im Umlauf von 1,39 Billionen US -Dollar (die Hälfte des Blockchain -Marktes) ist die Vermögensauslastung hauptsächlich auf Übertragung und Gaszahlung beschränkt.

Auf der anderen Seite der Blockchain -Welt, insbesondere nach dem Übergang von Ethereum zum POS -Mechanismus nach dem Upgrade von Shanghai, kann gesagt werden, dass die meisten öffentlichen Ketten verschiedene POS -Architektur verwenden, um standardmäßig einen Konsens zu erzielen.Neue heterogene Ketten können jedoch oft nicht viel Kapitalversprechen anziehen, was dazu führt, dass die Menschen an ihrer Sicherheit zweifeln.In der aktuellen Modularisation -Ära können die Cosmos -Zone und verschiedene L2 -Lösungen verschiedene DA -Schichten zur Kompensation verwenden, dies geht jedoch normalerweise auf Kosten der Autonomie.Bei den meisten alten POS -Mechanismen oder Allianzketten ist es normalerweise unpraktisch, Ethereum oder Celestia als DA -Schicht zu verwenden.Der Wert von Babylon besteht darin, diese Lücke für die POS -Kette durch BTC -Versprechen zu schließen.So wie Menschen Gold verwenden, um den Wert von Banknoten zu unterstützen, ist Bitcoin sehr geeignet, um diese Rolle in der Blockchain -Welt zu spielen.

3. Von Grund auf neu

Im Bereich Blockchain war die Veröffentlichung von „Digital Gold“ schon immer das ehrgeizigste, aber schwierigste Ziel.Von der frühen Seitenkette, des Blitznetzes und der Brücke zu den Token bis zu den heutigen Runen und der BTC -Schicht 2 hat jede Lösung ihre inhärenten Defekte.Wenn das Ziel von Babylon es ist, die Sicherheit von Bitcoin zu verwenden, müssen Sie zunächst die zentralisierte Lösung ausschließen, die die Annahme des dritten Teils des Trusts einführt.In den verbleibenden Optionen, Runen und Lightning -Netzwerken (beschränkt auf extrem langsame Entwicklungsfortschritte) verfügen derzeit nur über Asset -Emissionsfunktionen.Dies bedeutet, dass Babylon seine eigene „Expansionslösung“ entwerfen muss, um ein natives Bitcoin -Versprechen von Grund auf neu zu erreichen.

Die Grundelemente, die Bitcoin zur Verfügung stehen, sind im Grunde das folgende: (1) UTXO -Modell, (2) Zeitstempel, (3) verschiedene Signaturmethoden, (4) Basic -Betriebscode.In Anbetracht der begrenzten Programmierung und der Datentransportkapazität von Bitcoin basiert die Lösung von Babylon auf dem Prinzip des Minimalismus.Auf Bitcoin müssen Sie nur die Grundfunktion des Versprechenvertrags ausfüllen, was bedeutet, dass BTC -Versprechen, Strafen, Belohnungen und Erlösung in der Hauptkette verarbeitet werden.Sobald es nichts gibt, kann die Cosmos -Zone kompliziertere Bedürfnisse erfüllen.Es gibt jedoch immer noch ein Schlüsselproblem: Wie können Sie die POS -Kettendaten in der Hauptkette aufzeichnen?

4. Fernversprechen

UTXO (ohne Ausgaben der Transaktionsausgabe) ist ein von Nakamoto für Bitcoin entwickeltes Handelsmodell.Seine Kernidee ist sehr einfach: Der Handel ist nur der Eintrag und die Ausstieg von Fonds, sodass das gesamte Handelssystem durch Eingabe und Ausgabe dargestellt werden kann.UTXO stellt einen Teil der Fonds dar, die eingegeben, aber nicht vollständig verbraucht sind. Es handelt sich also um eine unvorbereitete Transaktionsausgabe (dh das unbezahlte Bitcoin).Das gesamte Bitcoin -Ledger ist im Wesentlichen die Sammlung von UTXO, die den Zustand jedes UTXO zur Verwaltung des Eigentums und der Verbreitung von Bitcoin aufzeichnet.Jede Transaktion gibt alte UTXO aus und generiert neue UTXO.Aufgrund seines inhärenten Verlängerungspotentials ist UTXO natürlich zum Ausgangspunkt vieler einheimischer Expansionslösungen geworden.Beispielsweise verwenden Sie UTXO und mehrere Signaturen, um einen Bestrafungsmechanismus und einen Statuskanal für Blitznetzwerke zu erstellen oder UTXO zu binden, um semi -homogene Token (SFT) zu erreichen, wie z.

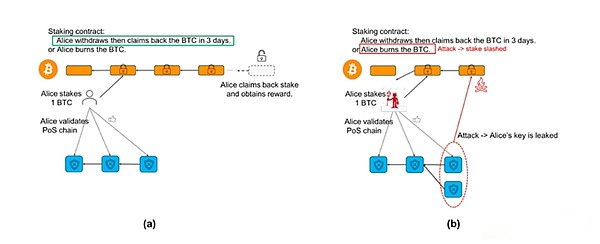

Babylon muss auch UTXO verwenden, um einen Verpfändungsvertrag zu erzielen (Babylon nennt eine Remote -Verpfändin, von der die Sicherheit von Bitcoin durch die Zwischenablauf an die POS -Kette übertragen wird).Die Umsetzung des Vertrags kombiniert geschickt den vorhandenen Betriebscode, der in vier Schritte unterteilt werden kann:

Schritt 1: Sperren

Der Benutzer sendet die Mittel an die von Multisig gesteuerte Adresse.Durch OP_CTV (OP_Checktemplayanify unterstützt es die Erstellung vordefinierter Handelsvorlagen, um sicherzustellen, dass Transaktionen nur gemäß bestimmten Strukturen und Bedingungen ausgeführt werden können) und der Vertrag kann festlegen, dass diese Fonds nur unter bestimmten Bedingungen verwendet werden können.Sobald die Mittel gesperrt sind, wird ein neuer UTXO erzeugt, was darauf hinweist, dass diese Mittel zugesagt wurden.

Schritt 2: Bedingte Überprüfung

Durch Aufrufen von OP_CSV (op_checksequenceVerify unterstützt es die Einstellung einer relativen Zeitsperrung basierend auf der Seriennummer der Transaktion, die angibt, dass ein UTXO nur zu einer bestimmten relativen Zeit oder Anzahl von Blöcken gesperrt werden kann).In Kombination mit OP_CTV, Versprechen und Stornierung von Versprechen (zulässige Versprechen, UTXO und Strafen auszugeben, die sich nach der Versprechenzeit versprechen) (wenn der Plodker bösartig Nicht kosten, ähnlich wie in der Adresse des Schwarzen Lochs).

Schritt 3: Status -Update

Immer wenn der Benutzer die Verpfändungsgelder verspricht oder abhebt, beinhaltet es die Erstellung und Ausgabe von UTXO.Die neue Transaktionsausgabe erzeugt einen neuen UTXO, und der alte UTXO wird als Kosten gekennzeichnet.Auf diese Weise werden jede Transaktion und jeder Kapitalfluss auf der Blockchain genau erfasst, um Transparenz und Sicherheit zu gewährleisten.

Schritt 4: Belohnungszuweisung

Der Vertrag berechnet die Belohnung basierend auf der Verpfändungsbetrag und der Versprechenszeit und wird durch die Generierung eines neuen UTXO verteilt.Sobald bestimmte Standards erreicht sind, können diese Belohnungen entsperrt und die Ausgaben durch Skriptbedingungen entsperrt werden.

5. Zeitstempel

Nach der Einrichtung eines einheimischen Versprechenvertrags, der natürlich das Problem historischer Ereignisse aus der externen Kette berücksichtigt.In Nakamotos Whitepaper führte die Bitcoin -Blockchain das von POW unterstützte Konzept des Zeitstempels ein und bietet eine irreversible Sequenz für das Ereignis.In den nativen Anwendungsfällen von Bitcoin beziehen sich diese Vorfälle auf verschiedene Transaktionen, die im Bitcoin -Hauptbuch durchgeführt wurden.Um die Sicherheit anderer POS -Ketten zu verbessern, kann Bitcoin heute auch für Zeitstempel für Ereignisse an externen Blockchains verwendet werden.Jedes Mal, wenn ein solcher Vorfall auftritt, löst er die an den Bergmann gesendete Transaktion aus, und dann fügt der Bergmann sie in das Bitcoin -Hauptbuch ein, um dem Ereignis einen Zeitstempel hinzuzufügen.Diese Zeitstempel können verschiedene Sicherheitsprobleme der Blockchain lösen.Das Konzept des Hinzufügens von Zeitstempeln zum Ereignis in die Unterkette der Mutterkette wird als „Checkpointing“ bezeichnet, und die Transaktion zum Hinzufügen von Zeitstempeln wird als Checkpoint -Transaktion bezeichnet.Insbesondere hat der Zeitstempel in der Bitcoin -Blockchain die folgenden wichtigen Funktionen:

-

Zeitformat:时间戳记录从UTC时间1970年1月1日00:00:00开始的秒数,这种格式称为Unix时间或POSIX时间。

-

Zweck:Der Hauptziel des Zeitstempels besteht darin, den Abschnitt der Blockerzeugung zu markieren, um den Knoten zu helfen, die Reihenfolge des Blocks und den Mechanismus der Schwierigkeitsanpassung des Hilfsnetzes zu bestimmen.

-

时间戳和难度调整:比特币网络大约每两周或每2016个区块调整一次挖矿难度。Die Zeitstempel spielt in diesem Prozess eine wichtige Rolle, da das Netzwerk die Schwierigkeit anhand der Gesamtgenerierungszeit der letzten Blöcke 2016 anpasst, um sicherzustellen, dass alle 10 Minuten ein neuer Block generiert wird.

-

有效性检查:当一个节点接收一个新区块时,它会验证时间戳。新区块的时间戳必须大于之前几个区块的中位数时间,并且不得超过网络时间120分钟(未来2小时)。

Der Time -Stamp -Server ist ein neuer Primitiv, der von Babylon definiert ist.该服务器在整个Babylon架构的最顶层,是信任需求的核心来源。

6. Babylons Drei -Layer -Architektur

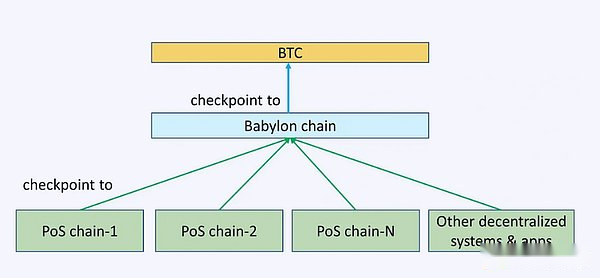

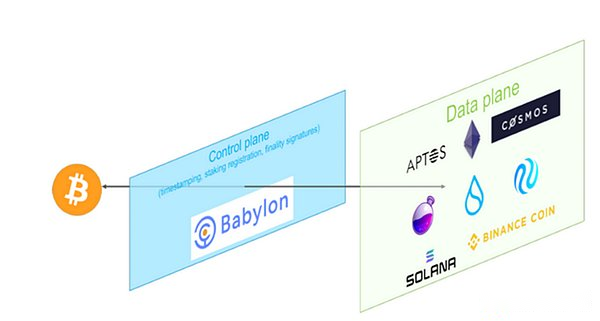

Wie in der Abbildung gezeigt, kann die Gesamtarchitektur von Babylon in drei Schichten unterteilt werden: Bitcoin als Zeitstempelserver, eine Cosmos -Zone als mittlere Schicht -Babylon und die POS -Kette als Nachfrageschicht.Babylon nennt die letzten beiden als Kontrollebene (Babylon selbst) und Datenebene (verschiedene POS -Verbraucherketten).

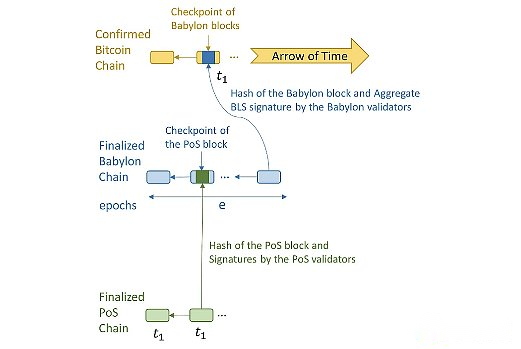

Nach dem Verständnis des Babylon -Protokolls müssen wir nicht der Verwirklichung des Babylonprotokolls vertrauen.Nach der detaillierten Erklärung des TSE -Labors von Babylon an der Stanford University kann Babylon den Checkpoint -Fluss von mehreren POS -Ketten erhalten und diese Kontrollpunkte zusammenführen und sie an Bitcoin veröffentlichen.Durch die Verwendung der Aggregationssignatur aus der Babylonverifizierung kann die Skala des Kontrollpunkts minimiert werden, und die Häufigkeit dieser Kontrollpunkte kann nur kontrolliert werden, indem die Babylonverifizierungsperson pro Epoche einschränken.

Laden Sie Babylon -Blöcke von verschiedenen POS -Ketten herunter, um zu überprüfen, ob der POS -Checkpoint im in Bitcoin geprüften Babylon -Block enthalten ist.Dadurch kann die POS -Kette Abweichungen erkennen.Die Hauptkomponenten der Vereinbarung sind wie folgt:

-

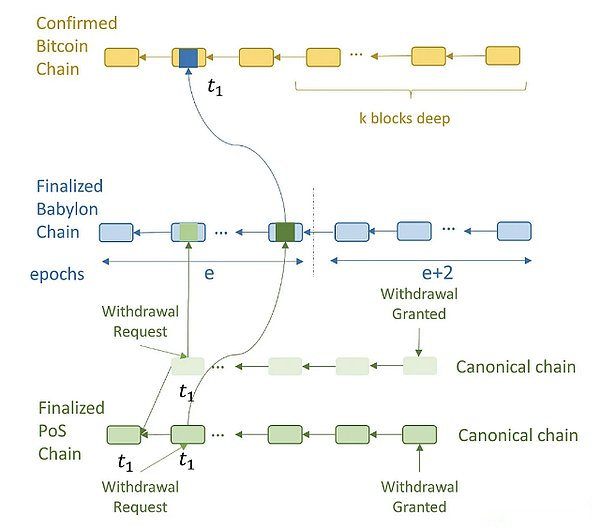

Prüfpunkt:Eine Babylon -Epoche wird nur im letzten Block nach Bitcoin verifiziert.Der Checkpoint besteht aus dem Hash -Wert des Blocks und einer BLS -Aggregationssignatur.Babylon Checkpoint enthält auch die Epochennummer.POS -Blöcke können Bitcoin -Zeitstempel über den Babylon -Checkpoint zuweisen.Beispielsweise werden die ersten beiden POS -Blöcke vom Babylon -Block eingerichtet, und der Kontrollpunkt wird durch einen Bitcoin -Block mit einem Zeitstempel auf T_3 eingestellt.Daher werden diesen POS -Blöcken Bitcoin Timestamp T_3 zugewiesen.

-

Standardisieren Sie die POS -Kette:Wenn die POS -Kette Gabel ist, wird die frühe Kette des Zeitstempels als Standard -POS -Kette angesehen.Wenn die beiden Gabeln den gleichen Zeitstempel haben, haben sie tendenziell POS -Blöcke, die frühere Kontrollpunkte auf Babylon haben.

-

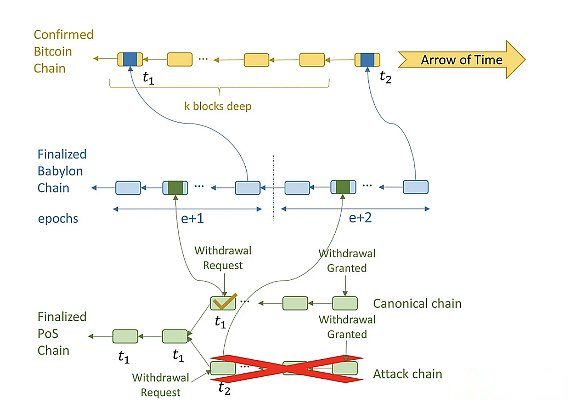

Eine Auszahlungsregeln:Wenn Sie sich zurückziehen möchten, muss die Überprüfungsperson eine Auszahlungsanfrage an die POS -Kette senden.Der POS -Block, der die Auszahlungsanforderung enthielt, wurde dann von Babylon eingerichtet, und dann wurde der Kontrollpunkt von Bitcoin eingestellt und der Timestamp T_1 dafür.Sobald der Bitcoin -Block mit T_1 die Tiefe K erreicht hat, wird er berechtigt, Geld in der POS -Kette abzuheben.Wenn eine Authentifizierung, die einen Entzug der Abhebungsversprechen hält, versucht, Fernangriffe durchzuführen, kann dem Block in der Angriffskette nur einen Zeitstempel bei T_1 zugewiesen werden.Dies liegt daran, dass der Bitcoin -Block mit einem Zeitstempel von T_1 nicht zurückrollen kann, sobald er die Tiefe k erreicht.Durch die Beobachtung der Reihenfolge dieser Kontrollpunkte auf dem Bitcoin kann der POS -Client die Normen unterscheiden und Ketten angreifen und dann den letzteren ignorieren.

-

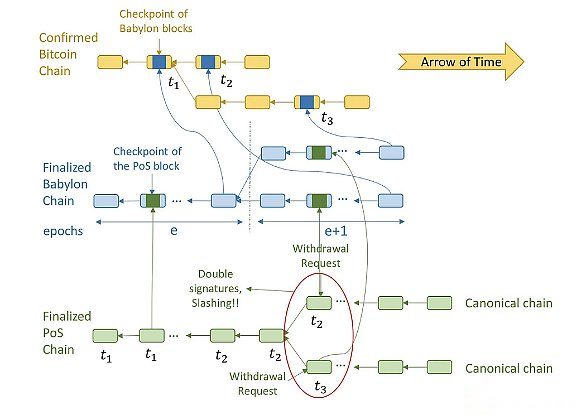

Keine Regeln:Wenn die Überprüfungen nach Erkennung des Angriffs ihr Versprechen nicht extrahieren, können sie geschnitten werden, da sie einen POS -Block mit doppelten Signaturkonflikten haben.Die böswilligen POS -Überprüfungen wissen, dass sie keine Nutzer täuschen können, die sich auf Bitcoin verweisen können, um die normative Kette zu identifizieren, wenn sie auf die Genehmigung der Auszahlungsanfrage warten, vor dem Start eines langen Angriffs zu genehmigen.Daher können sie die POS -Kette teilen und gleichzeitig Bitcoin -Zeitstempel Blöcken auf der Standard -POS -Kette zuweisen.Diese POS -Überprüfungen und böswillige Babylon -Überprüfungen und Bitcoin -Bergleute kollidieren und ersetzten Babylon- und Bitcoin -Gabeln, ersetzten den Zeitstempel des Bitcoin -Blocks von T_2 in einen anderen Block mit einem Zeitstempel zu T_3.In den Augen des POS -Clients verändert dies die Standard -POS -Kette von der oberen Kette zur unteren Kette.Obwohl dies ein erfolgreicher Sicherheitsangriff ist, hat es auch zum Versprechen von böswilligen POS -Überprüfungen geführt, da sie einen doppelten Signaturkonfliktblock haben, ohne die Verpfändung zu extrahieren.

-

Verwenden Sie keine POS -Checkpoint -Pauseregeln:POS -Überprüfungen müssen den ungenutzten POS -Checkpoint auf Babylon beobachten und sofort seine POS -Kette aussetzen.Der Hash -Wert, der von zwei Teilen der POS -Überprüfungen signiert ist, kann nicht für POS -Kontrollpunkte verwendet werden.Wenn der POS -Verifizierer die POS -Kette nicht unmittelbar nach der Beobachtung eines nicht verfügbaren Kontrollpunkts stoppt, kann der Angreifer die zuvor nicht verfügbare Angriffskette freilegen und die Normkette für den späteren Kunden ändern.Dies liegt daran, dass der Kontrollpunkt der Schattenkette, die spät angezeigt wurde, früher auf Babylon erschien.Die oben genannten Aufhängeregeln erklären, warum wir die POS -Block -Hash -Werte als Checkpoint für die Unterzeichnung der POS -Überprüfung benötigen.Wenn diese Kontrollpunkte nicht unterzeichnet werden, kann jeder Angreifer Hash -Werte senden und behaupten, dass es sich um den Hash -Wert des POS -Block -Checkpoint handelt, der auf Babylon nicht verfügbar ist.POS -Überprüfungen müssen am Kontrollpunkt ausgesetzt werden.Bitte beachten Sie, dass das Erstellen einer nicht verfügbaren POS -Kette eine Herausforderung darstellt: POS -Authentiker, die mindestens zwei Teile von POS -Überprüfungen benötigen, sind erforderlich, um den POS -Block zu unterzeichnen, ohne ehrliche Authentiker zu liefern.Bei dem angenommenen Angriff oben setzten bösartige Angreifer die POS -Kette aus, griffen jedoch keine Überprüfungen an.Um solche Angriffe zu verhindern, benötigen wir den POS -Checkpoint, um zwei Dritte von POS -Überprüfungen zu unterschreiben.Sofern nicht zwei Denirds der POS -Überprüfungen angegriffen werden, gibt es keine nicht verfügbaren POS -Kontrollpunkte auf dem Babylon, da angreifere POS -Überprüfungen die Kosten anderer POS -Ketten oder Babylon selbst nicht beeinflussen, sodass ein Drittel der Drittel die Situation der Situation der Situation hat Die POS -Authentifizierung ist im Grunde unmöglich.

7. Eigenlayer in BTC

In Bezug auf den Zweck ist es jedoch weit vom einfachen „Bullen“ von Eigenlayer ähnlich.Da es derzeit nicht in der BTC -Hauptkette nicht verwendet werden kann, ist die Existenz von Babylon sehr wichtig.Diese Vereinbarung bringt nicht nur die Sicherheit in die externe POS -Kette, sondern ist auch für die Wiederbelebung des internen BTC -Ökosystems von entscheidender Bedeutung.

Anwendungsfall

Es gibt viele potenzielle Fälle von Babylon, von denen einige realisiert wurden oder die Möglichkeit haben, in Zukunft zu erreichen:

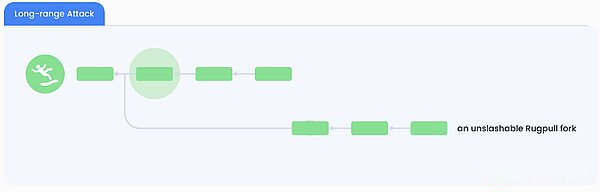

(1) Verpfändungszyklus reduzieren und die Sicherheit verbessern:Die POS -Kette erfordert häufig einen sozialen Konsens (den Konsens zwischen Gemeinschaften, Knotenbetreibern und Überprüfungen), um Fernangriffe zu verhindern.Diese Angriffe umfassen die Umschreiben von Blockchain -Geschichte zur Manipulation von Transaktionsaufzeichnungen oder Steuerungsketten.Remote -Angriffe sind im POS -System besonders schwerwiegend, da das POS -System im Gegensatz zu POW nicht als eine große Menge an Rechenressourcen überprüft werden muss.Der Angreifer kann die Geschichte umschreiben, indem er die Schlüssel der frühen Teilnehmer kontrolliert.Um die Stabilität und Sicherheit des Blockchain -Netzwerkkonsens zu gewährleisten, ist in der Regel ein langer Verpfändungszyklus erforderlich.Zum Beispiel benötigt Kosmos eine 4 -Tage -Unbindungszeit.Mit dem Babylon können historische Ereignisse der POS -Kette jedoch in den BTC -Zeitstempelserver aufgenommen werden, und BTC kann als Vertrauensquelle verwendet werden, um den sozialen Konsens zu ersetzen.Dies kann auf einen Tag verkürzt werden (entspricht etwa 100 BTC -Blöcken).Darüber hinaus kann die POS -Kette durch native Währungsversprechen und BTC -Versprechen eine doppelte Sicherheit erreichen.

(2) Cross -Chain -Interoperabilität:Mit dem IBC -Protokoll kann Babylon Checkpoint -Daten von mehreren POS -Links empfangen, um die Interoperabilität von Cross -Chains zu erreichen.Diese Interoperabilität ermöglicht eine nahtlose Kommunikation und den Datenaustausch zwischen verschiedenen Blockchains, wodurch die Gesamtwirkungsgrad und die Funktion des Blockchain -Ökosystems verbessert werden.

(3) BTC -Ökosystem integrieren:Derzeit fehlen den meisten Projekten (einschließlich Layer 2, LRT und Defi) in BTC -Ökosystemen eine ausreichende Sicherheit und hängen normalerweise von Annahmen der dritten Teilnahme an.Diese Protokolle speichern auch eine große Anzahl von BTCs in ihren Adressen.In Zukunft kann Babylon mit diesen Projekten gemeinsam einige kompatible Lösungen entwickeln, wechselseitig und gewinnt -gewinnt und bilden schließlich ein starkes Ökosystem ähnlich wie Eigenlayer in Ethereum.

(4) Cross -Chain Asset Management:Das Babylon -Protokoll kann für das Sicherheitsmanagement von Cross -Chain -Vermögenswerten verwendet werden.Durch Hinzufügen von Zeitstempeln in Cross -Chain -Transaktionen kann die Sicherheit und Transparenz des Vermögensübertragers zwischen verschiedenen Blockchain sichergestellt werden.Dieser Mechanismus verhindern, dass Doppelblütenangriffe und andere Cross -Chain -Angriffe angriffen.

8. Babita

Die Geschichte von Babetta stammt aus Kapitel 11, 1-9 der Bibel.Diese Geschichte symbolisiert die Einheit der Menschen und kämpft für gemeinsame Ziele.Das Babylon -Protokoll zielt darauf ab, einen ähnlichen Turm für verschiedene POS -Ketten zu bauen und sie unter einem Dach zu vereinen.In Bezug auf die Erzählung scheint es nicht weniger als Eigenlayer, der Verteidiger von Ethereum.Aber wie kann es in der Praxis stehen?

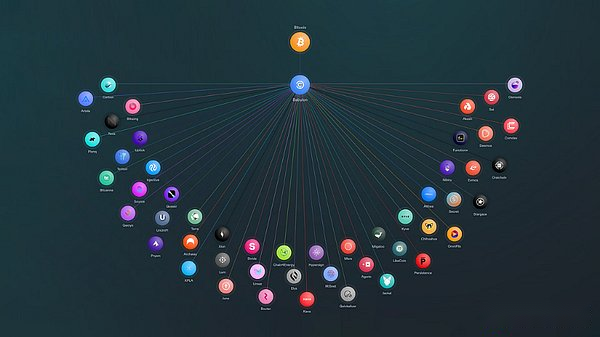

Bisher hat das Babylon -Testnetz über das IBC -Protokoll Sicherheitsgarantie für 50 Cosmos -Zone gewährt.Zusätzlich zum Cosmos -Ökosystem integriert Babylon auch einige LSD -Protokoll (Liquiditätsversprechen -Derivate), das Interoperabilitätsprotokoll mit Vollketten und Bitcoin -Ökosystemprotokoll.In Bezug auf Versprechen liegt Babylon jedoch immer noch hinter Eigenlayer, und Eigenlayer kann Versprechen und LSD im Ethereum -Ökosystem wiederverwenden.Langfristig wurde jedoch eine große Anzahl schlafender Bitcoin, die in Brieftaschen und Protokollen ruhte, nicht vollständig geweckt.Babylon muss eine positive symbiotische Beziehung zum gesamten Bitcoin -Ökosystem aufbauen.

(1) Die einzige Lösung für Ponzi -Versprechenschwierigkeiten

Wie bereits erwähnt, entwickeln sich sowohl Eigenlayer als auch Babylon schnell, und zukünftige Trends zeigen, dass sie eine große Anzahl von Kernblockchain -Assets sperren werden.Auch wenn diese Protokolle sicher sind, verpflichten sich Multi -Layer, das das verpfändete Ökosystem in die Todesspirale führt, was zu einem weiteren großen Zusammenbruch der US -Zinserhöhung führt?Da Ethereum zum POS -Mechanismus und zum Eigenlaeyr übergeht, hat sich das aktuelle Verpfändungsfeld tatsächlich irrationalen Wohlstand erfahren.Jedes Projekt zieht normalerweise hohe TVL -Benutzer durch eine große Anzahl von Airdrop -Erwartungen und vielschichtigen Renditen an.Die ETH kann durch einheimisches Versprechen, LSD und LRT überlagert werden, die überlagert sind.Diese Art von Babytyp -Operation erhöht das Risiko, da ein Protokollproblem alle verwandten Protokolle, insbesondere die Protokolle am Ende der verpfändeten Kette, direkt beeinflussen kann.Wenn dieses Modell übernommen wird, besteht das Bitcoin -Ökosystem mit vielen zentralisierten Lösungen mit größerem Risiken.

Es ist jedoch zu beachten, dass Eigenlayer und Babylon grundsätzlich darum geht, das verpfändete Flugrad zum wahren Nutzen zu führen und echte Bedürfnisse zu schaffen, um Risiken zu widerstehen.Obwohl diese „gemeinsame Sicherheits“ -Protokolle schlechte Verhaltensweisen indirekt oder direkt verschlimmern können, sind sie auch die einzigen Möglichkeiten, die Rückkehr von Ponzi in der Unterwäsche zu vermeiden.Die dringlichere Frage ist, ob die Geschäftslogik der „Freigabeferkungsvereinbarung“ wirklich machbar ist.

(2) Wirkliche Bedürfnisse sind der Schlüssel

In Web3, egal ob es sich um eine öffentliche Kette oder eine Vereinbarung handelt, umfasst die zugrunde liegende Logik normalerweise Käufer und Verkäufer mit spezifischen Bedürfnissen.Die Bohrloch -Done -Projekte können „die Welt gewinnen“, da die Blockchain -Technologie sicherstellt, dass der Matching -Prozess fair, authentisch und glaubwürdig ist.Theoretisch kann die gemeinsame Sicherheitsvereinbarung das boomende Versprechen und das modulare Ökosystem weiter ergänzen.Wird die Nachfrage jedoch bei weitem überschreiten?Auf der Versorgungsseite können viele Projekte und Hauptketten modulare Sicherheit bieten.Auf der Nachfrageseite ist die POS -Kette möglicherweise nicht erforderlich oder nicht bereit, diese Sicherheit für das Gesicht zu mieten, und die neue POS -Kette kann schwierig sein, eine große Menge an Zinsen zu zahlen, die von BTC und ETH generiert werden.Um Eigenlayer und Babylon zu ermöglichen, einen geschlossenen kommerziellen Zyklus zu bilden, muss das erzielte Einkommen in der Lage sein, die von der verpfändeten Token -Währung im Protokoll generierten Zinsen auszugleichen.即使实现了这种平衡,并且收入远远超过了利息支出,这些新的PoS链和协议仍然可能枯竭。Wie Sie das Wirtschaftsmodell ausbalancieren und die erwarteten Blasen von Airdrops vermeiden und die Beziehung zwischen Angebot und Nachfrage fördern können, wird es entscheidend sein.