Hintergrund

Am 10. Juni 2024 wurde UWU Lend, eine Plattform für Digital Asset Lending -Dienste, von der EVM -Kette angegriffen und verlor etwa 19,3 Millionen US -Dollar.Das Slow Fog -Sicherheitsteam analysierte den Vorfall und teilte die Ergebnisse wie folgt mit:

>

(https://x.com/slowmist_team/status/1800181916857155761)

Verwandte Informationen

Angriffsadresse:

0x841ddf093f5188989fa1524e7b893de6421f47

Es gibt eine Vertragsadresse mit Schwachstellen:

0x9bc63333081266e55d88942e277fc809b485698b9

Angriffstransaktion:

0xca1bbf3b320662c89232006f1ec6624b56242850f0f1dadbe4F69BA0D6AC3

0xB3F067618CE54BC26A960B660CFC28F9EA0315E2E9A1A855EDE1508EB4017376

0x242a0fb4fde0DC2FD42E8DB743CBC197FFA2BF6A036BBA303DF296408B

Kern angreifen

Der Kernpunkt dieses Angriffs besteht darin, dass der Angreifer die Price Prophecy -Maschine direkt manipulieren kann, indem er einen großen Austauschpreis der Susde -Token über den Preis der Susde -Token durchführt, indem sie ihn im Kurvefinanzpool verwenden, und den manipulierten Preis verwenden, um andere zu setzen Vermögen im Pool.

Angriffsprozess

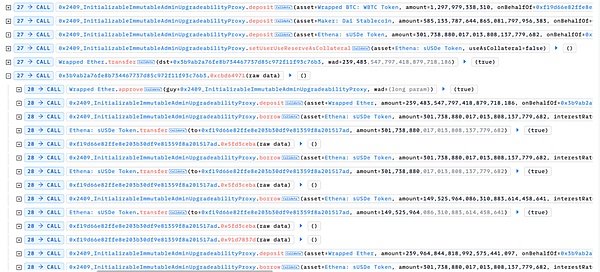

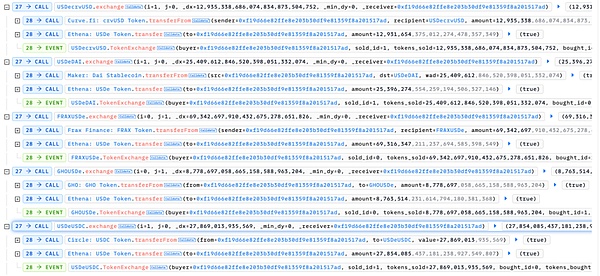

1. Der Preis für Lightning Loan Kreditvermögen und ein niedrigeres USDE:Der Angreifer hat zuerst eine große Menge an Vermögenswerten durch Blitzdarlehen ausgeliehen und einige USDE -Token aus dem Kurvenpool ausgetauscht, die den Preis von Susde an andere Token beeinflussen konnten.

>

2. Erstellen Sie eine große Anzahl von Kreditkrediten:Unter dem aktuellen Susde -Preis sinkt eine große Anzahl von Susde -Token durch den Überschuss an anderen zugrunde liegenden Token.

>

3. Manipulieren Sie den Preis der Vorhersagemaschine erneut, um den Preis der Susde zu erhöhen:Durch die Durchführung von Reverse Exchange Operations im vorherigen Kurvenpool stieg der Preis für Susde schnell.

>

4. Ein großer Haftungsbetrag für die Haftung:Wenn der Preis für Susde schnell hochgezogen wird, kann der Angreifer eine große Anzahl von geliehenen Positionen erhalten, um UWETH zu erhalten.

>

5. Bleiben Sie im verbleibenden Susde und leihen Sie sich andere zugrunde liegende Token im Vertrag aus:Der Angreifer hat Susde erneut hinterlegt, was derzeit zu hohen Preisen ist, um mehr zugrunde liegende Vermögens -Token zu leihen.

>

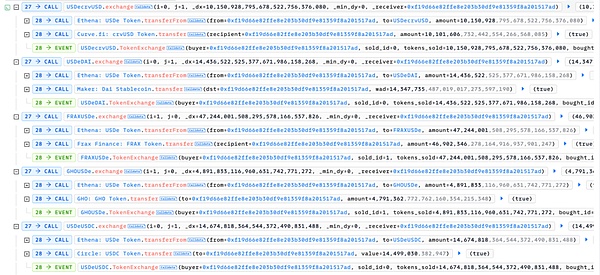

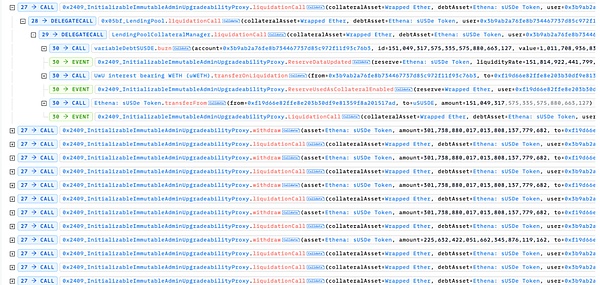

Es ist nicht schwer zu erkennen, dass der Angreifer den Preis von Susde hauptsächlich so manipuliert, um eine große Menge Kredite zu niedrigen Preisen zu erzielen, und liquidiert zu hohen Preisen.Wir verfolgen den Vorhersagemaschinenvertrag des Susde -Preises.

>

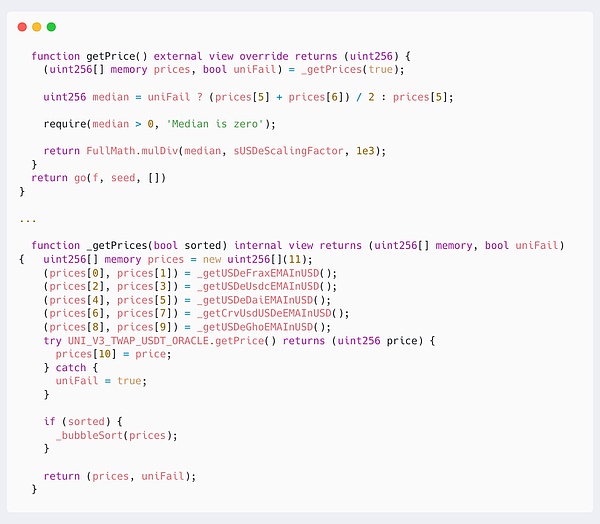

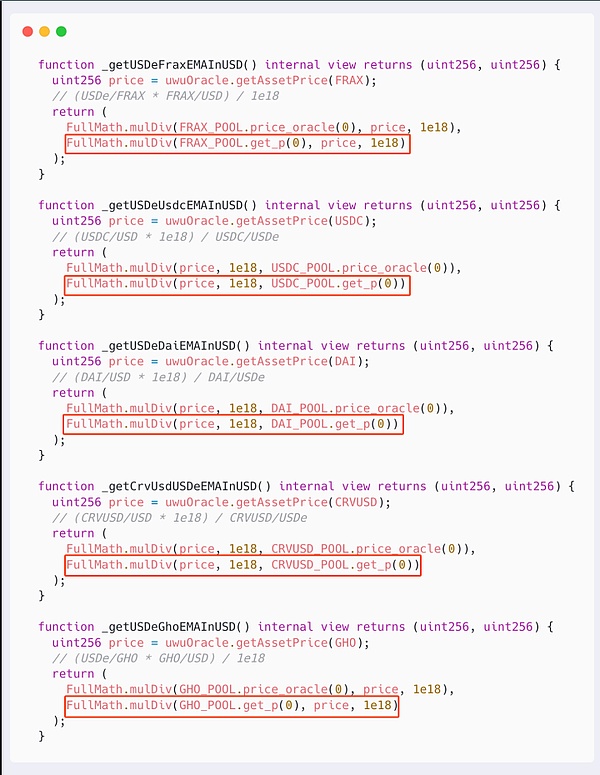

Es ist zu erkennen, dass der Preis der Susde darin besteht, die verschiedenen Preise von 11 USD -Token aus dem USDE -Pool und dem UNI V3 -Pool auf der Kurvefinanzierung zu erhalten und dann die mit diesen Preisen anhand dieser Preise zu sortierten und zu berechnen und zu berechnen.

In der Berechnungslogik hier besteht der Preis von 5 USD, die Funktion Get_P direkt zu verwenden, um den sofortigen Punktpreis des Kurvenpools zu erhalten, der zu einem Angreifer führt, der den Medianpreis bei einer großen Austauschmethode in einer Transaktion direkt beeinflussen kann. Berechnungsergebnisse.

>

Misttrack -Analyse

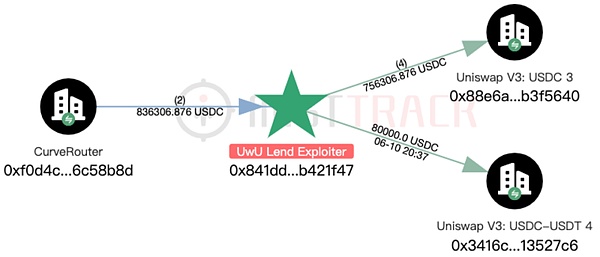

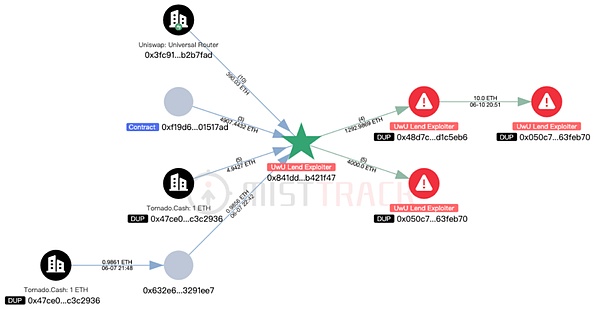

Laut Misttrack -Analyse in der Kette machte der Angreifer 0x841DDF093F5188989FA1524E7B893DE64B421F47 einen Gewinn von etwa 19,3 Millionen US -Dollar bei diesem Angriff, einschließlich der ETH -Währung, CRVUSD, BLUSD, USDC.

>

Durch die Quelle der Angriffsgebühr des Angreifers betragen die anfänglichen Mittel für die Adresse von 0,98 ETH in das Tornado -Bargeld, und dann erhielt die Adresse auch 5 Fonds aus Tornado -Bargeld.

>

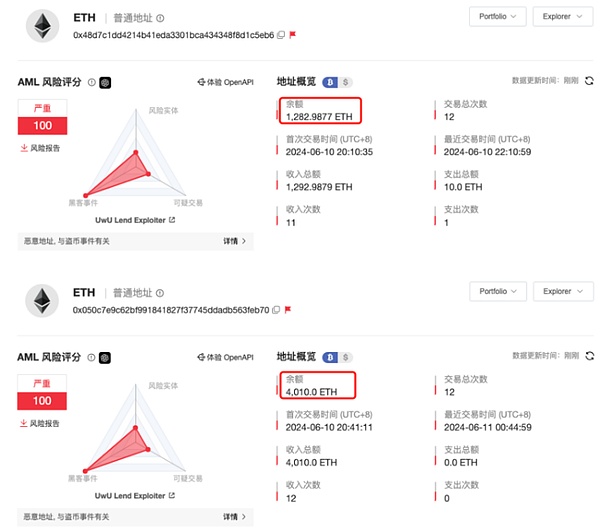

Die Expansion der Transaktionskarte ergab, dass der Angreifer 1.292,98 ETH an die Adresse 0x48d7c1ddd4214b41eda3301bca43434f8d1c5eb6 übertragen wurde. 63Feb70, derzeit der Rest dieser Adresse beträgt 4.010 Eth.

>

MistTrack hat die verwandten Adressen gemessen und wird weiterhin auf die dynamische Dynamik der gestohlenen Mittel achten.

Zusammenfassen

Der Kern dieses Angriffs besteht darin, dass der Angreifer den Preis -Propheten verwendet, der den direkten Preispreis und den kompatiblen Defekt der Kompatibilität des mittleren Berechnungspreis Einfluss schwerer Spreads, um nicht erwartete Gewinne zu erzielenDas Slow Fog -Sicherheitsteam empfiehlt, dass die Projektpartei die Anti -Operation -Fähigkeit der Preisprophezeiung verbessert, und das Design ist ein sichererer Preisverhältnis für Maschinen -Fütterungsmechanismus, um zu verhindern, dass ähnliche Vorfälle erneut auftreten.