Quelle: Wuyue, Geek Web3

Ein öffentliches Kettenerweiterungsschema wird mit den folgenden Eigenschaften konzipiert:

-

Es hat eine Geschwindigkeit, die mit herkömmlichen Web2 -Anwendungen oder Börsen vergleichbar ist und weit über jede öffentliche Kette, L2, Rollup, Seitenkette usw. liegt.

-

Es gibt keine Gasgebühr und die Nutzungskosten betragen 0.

-

Die Mittel sind sehr sicher, weit über zentrale Einrichtungen wie Börsen und die Rollup unterlegen, aber gleich den Seitenketten.

-

Die gleiche Benutzererfahrung wie Web2 erfordert kein Verständnis der öffentlichen und privaten Schlüsseln, Brieftaschen, der Infrastruktur usw. der Blockchain.

Diese Lösung ist wirklich aufregend: Einerseits hat sie im Grunde genommen die ultimative Skalierung erreicht.

Gegenwärtig scheinen wir jedoch keine Lösung zu denken, die so vollständig sein kann, da es tatsächlich zu wenig Mainstream -Diskussion und -praxis gibt.In diesem Artikel wird dieses sehr ausgezeichnete und fortgeschrittene Web3-Computing-Plattform-Design-Paradigma der nächsten Generation vorgestellt-speicherbasiertes Konsensparadigm (SCP).

Wir haben das Problem der Expansion als sehr vertrautes Thema oben verwendet, aber tatsächlich SCP undNicht beschränkt aufKapazitätsnutzung erweiternSeine Design -Inspiration stammt aus den Expansionsplänen und den Diskussionen von öffentlichen Ketten wie Bitcoin und Ethereum.Und seine Vision und praktische Anwendung sindErstellen Sie eine neue Generation von Computerplattformen mit öffentlichen oder nicht blockchain-Strukturen.

SCP -GrundlagenKomponentenund Arbeitsprinzip

-

Datenverfügbarkeitsschicht:Eine allgemein anerkannte und bewährte öffentliche Kette oder eine dauerhafte Lagereinrichtung dient als Datenverfügbarkeitsschicht wie Ethereum, Arweave usw.

-

Ausführungsschicht:Ein Server wird verwendet, um Benutzertransaktionen zu empfangen und diese auszuführen. Gleichzeitig wird die vom Benutzer signierten ursprünglichen Transaktionsdaten in Stapeln an die DA -Schicht übermittelt, die eine hohe Ähnlichkeit mit dem Sortierer von Rollup aufweist.Diese Ausführungsschicht muss jedoch nicht unbedingt blockchainbezogene Konzepte wie die Blockchain-Datenstruktur oder die EVM-Kompatibilität haben.Es kann sich auch um ein Web2 -Datenbank + Computersystem handeln, aber das gesamte Computersystem muss Open Source sein.

-

Konsensbestätigungsschicht:Es besteht aus einer Gruppe von Knoten, die die von der Ausführungsschicht übermittelten Originaldaten an die DA -Schicht ziehen, und die Daten mit demselben Algorithmus wie die Ausführungsschicht berechnen, um zu bestätigen, ob die Ergebnisausgabe der Ausführungsschicht korrekt ist und sein kann als Katastrophenprävention für die Ausführungsschicht verwendet.Benutzer können auch Daten aus jedem Knoten der Konsenskontrollungsschicht zurückgeben, um sicherzustellen, dass die Ausführungsschicht frei von Betrug ist.

-

Siedlungsschicht:Es besteht aus einer Gruppe von Knoten und Verträgen oder Adressen für andere Ketten, die von Benutzern verwendet werden, um sich in SCP aufzuladen und Bargeld abzuheben, um SCP zu verlassen.Der Knoten muss auch denselben Algorithmus wie die Ausführungsschicht ausführen und die Daten zur Überprüfung ziehen.Der Knoten steuert die Auszahlungsfunktion der Aufladeadresse über mehrere Verträge oder TSS-basierte Adressen.Während des Aufladens lädt der Benutzer die angegebene Adresse des Links auf und sendet eine Anfrage an die Ausführungsschicht, nachdem der Siedlungsknoten die Daten aus der DA -Ebene gelesen hat, und die Vermögenswerte freisetzt die Vermögenswerte.Das Sicherheitsniveau der Siedlungsschicht entspricht dem Querkettenmechanismus von Seitenketten oder kettiger Brücken und verwenden auch das gleiche oder gleichwertige Abwicklungssystem für Entzug.

EVERPAY

Everpay ist ein Pionier von SCP und hat die Führung bei der Basis seiner eigenen Produkte auf der Grundlage von SCP übernommen.Aufladen, Übertragung, Rückzug, TauschAuf dieser Grundlage können in Zukunft fast alle Web3- und Web2 -Funktionen erweitert werden.

Jetzt verstehen wir das Speicherkonsensparadigma durch den Workflow von Everpay vollständig.

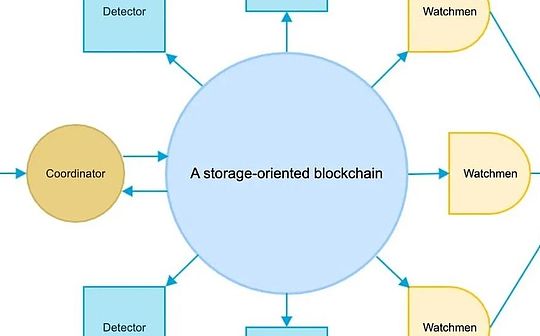

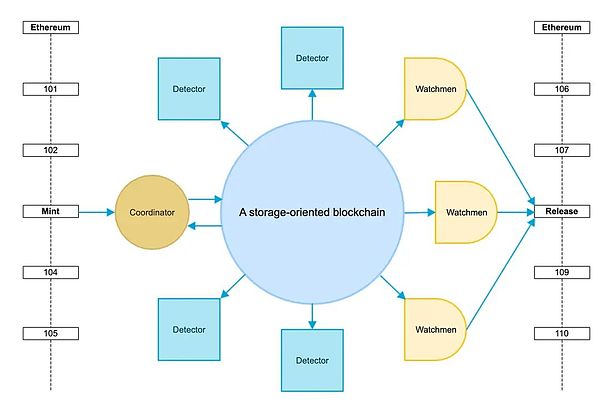

Die DA -Schicht von Everpay verwendet die dauerhafte Lageranlage Arweave, die der große Kreis in der Abbildung ist.

Koordinatordas heißt die Ausführungsschicht.Der Benutzer legt die Transaktion dem Koordinator vor, der den Vorgang ausführt und die Betriebsergebnisse vorstellt und dann die ursprünglichen Eingabedaten des Benutzers in die DA -Ebene stapelt.

DetektorZiehen Sie die vom Koordinator übermittelten ursprünglichen Transaktionsdaten aus Arweave und verwenden Sie einen Algorithmus, der mit dem Koordinator übereinstimmt, um die Daten und Ergebnisse zu überprüfen.Der Kunde des Detektors ist ebenfalls Open Source und kann von jedem ausgeführt werden.

Wächter, eine Gruppe von Detektoren, die für mehrere Anzeichnungen im Auszahlungssystem verantwortlich sind.Der Auszahlungsantrag wird nach den Transaktionsdaten überprüft und freigegeben.Darüber hinaus ist der Beobachter auch für die Unterzeichnung des Vorschlags verantwortlich.

Wir sehen Konsenskommunikation und der Bestätigungsprozess erfordern nur die Arbeit eines Servers, um fast uneingeschränkte TPS und Wirtschaftlichkeit zu erreichen.Dies ist Rollup sehr ähnlich, aber es kann sich sagen, dass SCP das Konzept des Rollups abstrakter und erhöhter gemacht hat und es von einem ausschließlichen Anwendungsfall für die Erweiterung des Design -Paradigmas der neuen Generation der Web3 -Computerplattform geändert hat.

Der Koordinator von Everpay ist ein Server, aber das bedeutet nicht, dass der Koordinator alles tun kann, was er will.Ähnlich wie bei Rollups Sortierer kann jeder das Detektorprogramm ausführen, um es zu überprüfen und mit dem vom Koordinator zurückgegebenen Status zu vergleichen.Dies ist selbst, weil die Zustandsübergangsfunktion (STF) eine deterministische Funktion ist, und GT;Solange jeder STF der gleiche ist und die Eingabe gleich ist (alle, die an DA eingereicht werden, können nicht manipuliert werden und öffentlich sichtbar sein), muss die erhaltene Ausgabe gleich sein.

Unter dieser Architektur stellt ein zentraler Server und eine Datenbank keine grundlegende Herausforderung dar.Dies ist auch eine weitere Essenz des SCP -Paradigmas, das die Konzepte der „Zentralisierung“ und „einzelner Entität“ bindet und entkoppelt – in einem dezentralen System kann es vollständig zentralisierte Komponenten oder sogar eine Kernkomponente geben, aber dies beeinflusst nicht die Gesamt Dezentralisierung.

Daraus können wir einen sensationellen, aber logischen Slogan schreien: „Die nächste Generation von Blockchain muss keine Blockchain sein.“Da die ursprüngliche Absicht der Menschen, Blockchain zu erfinden und zu verwenden Eine bestimmte Denkweise: Was wir tun, muss eine Blockchain sein (bestehend aus Konsensus, die von Knoten kommuniziert) oder eine Rollup -Lösung, die eine Kette zu sein scheint (es hat nur eine Blockchain -Datenstruktur, aber kein Knoten tauschen Konsens aus).Aber jetzt, selbst wenn die SCP-basierte Lösung keine Blockchain ist, kann sie eine Reihe von Bedürfnissen wie Zentralisierung, konsistente Ledger, Nichtverdrängung, Rückverfolgbarkeit usw. erfüllen.

Ausführungsschicht

Die Ausführungsschicht ist im gesamten System von entscheidender Bedeutung.

Unbegrenzte mögliche Ausführungsumgebungen

Theoretisch kann die Ausführungsumgebung in der Ausführungsschicht in jeder Form verarbeitet werden, und die Möglichkeiten sind endlos, je nachdem, wie die Projektpartei ihr eigenes Projekt lokalisiert:

-

Austausch.Basierend auf SCP kann ein offener, transparenter und unbegrenzter TPS -Austausch erstellt werden.Der Unterschied zwischen CEX und Dex wird hier verschwommen.

-

Zahlungsnetzwerk.Ähnlich wie Alipay, Paypal usw.

-

Unterstützt virtuelle Maschinen/Blockchain für Lader/Verträge.Jeder Entwickler kann jede Anwendung darauf bereitstellen, alle Benutzerdaten mit anderen Programmen freigeben und gemäß den Anweisungen des Benutzers arbeiten.

Da Benutzer die blockchain-förmige Brieftasche vollständig beseitigt haben und nur mit dem Server interagieren, stimmt ihre Benutzererfahrung mit herkömmlichen Internetanwendungen überein, ist jedoch gleichzeitig dezentralisiert.

Es ist ersichtlich, dass der obige Prozess bereits ähnliche Konzepte wie Cross-Chain-Swap und Account Abstraktion enthält, und natürlich ist es nur ähnlich.Insbesondere Konzepte wie Account Abstraktion sind für SCP von Natur aus unnötig, was als eine von Ethereum hinterlassenen Belastung bezeichnet werden sollte.Nach vielen Runden von Bemühungen startete die Ethereum-Community schließlich den EIP-4337-Standard, um eines der Probleme der umfassenden Einführung von Web3-dem Kontoproblem-zu lösen.Darüber hinaus ist EIP-4337 nur ein Standard, und seine Anwendungspraxis muss noch getestet werden.Unter der SCP -Architektur gibt es kein Konzept der Kontoabstraktion – Sie können Web2 -Standardkonten und Blockchain -Konten nach Belieben verwenden.Aus dieser Perspektive können viele reifen Web2 -Anwendungsfälle direkt auf SCP verwendet werden, ohne zu überdenken und zu bauen.

Transparenz und Asymmetrie

Wie oben erwähnt, hätten sensible Leser feststellen sollen, dass SCP zwar das Web2 -Kontosystem nutzen kann, es anscheinend Probleme mit der Verwendung von Intakten gibt.

Weil das gesamte System völlig transparent ist!Durch die direkte Verwendung des Interaktionsmodells des Benutzers zum Server führt dies zu ernsthaften Problemen, was zu keiner Sicherheit im gesamten System führt.Lassen Sie uns zunächst überprüfen, wie das herkömmliche Server-Benutzer-Modell funktioniert:

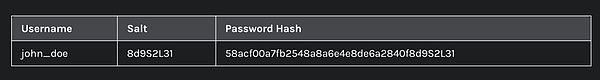

1. Kontoregistrierung:Benutzer geben ihren Benutzernamen und ihr Passwort auf der Seite der Anwendungsregistrierung ein.Um das Kennwort des Benutzers zu schützen, verarbeitet der Server das Passwort über eine Hash -Funktion nach Empfang.Um die Komplexität des Hashs zu erhöhen und Regenbogentabellenangriffen zu widerstehen, ist eine zufällig erzeugte Zeichenfolge (als „Salz“ bezeichnet) normalerweise mit dem Passwort jedes Benutzers verbunden und hat sie zusammen gehasht.Benutzernamen, Salze und Hashes werden in der Datenbank des Dienstanbieters im Klartext gespeichert und der Öffentlichkeit nicht weitergegeben.Trotzdem sind Salz- und Sicherheitsbehandlungen erforderlich, um interne Geister zu verhindern, und zweitens, um Angriffe zu verhindern.

2. Benutzeranmeldung:Benutzer geben ihren Benutzernamen und ihr Passwort im Anmeldesformular ein.Das System vergleicht den verarbeiteten Kennworthash -Wert mit dem in der Datenbank gespeicherten Hash -Wert.Wenn die beiden Hashes übereinstimmen, bedeutet dies, dass der Benutzer das richtige Kennwort bereitgestellt hat und der Anmeldungsprozess fortgesetzt wird.

3. Betriebszertifizierung:Nachdem die Anmeldeprüfung bestanden wurde, erstellt das System eine Sitzung für den Benutzer.In der Regel werden Sitzungsinformationen auf dem Server gespeichert und der Server sendet eine Identität (z. B. einen Cookie oder Token) an den Browser oder die Anwendung des Benutzers.Benutzer müssen ihren Benutzernamen und ihr Passwort im nächsten Vorgang nicht mehr wiederholt eingeben: Der Browser oder die Anwendung speichert die Identität und wird in jeder Anfrage mit der Identität geliefert.

Lassen Sie uns das typische WEB3-Blockchain-Benutzer-Interaktionssystem überprüfen:

1. Kontoregistrierung:Tatsächlich gibt es keinen Kontoregistrierungsprozess, noch gibt es ein Benutzername-Password-System.Konto (Adresse) erfordert keine Registrierung, es existiert natürlich, wer das Konto mit seinem privaten Schlüssel kontrolliert.Der private Schlüssel wird von der Brieftasche zufällig lokal erzeugt und beinhaltet keine Netzwerke.

2. Benutzeranmeldung:Die Verwendung von Blockchain erfordert kein Anmeldung.In einigen DAPPS müssen Benutzer die Identität der angeschlossenen Brieftasche nach der Verbindung mit der Brieftasche unterschreiben und überprüfen, um sicherzustellen, dass der Benutzer den privaten Schlüssel der Brieftasche wirklich hält, anstatt nur eine Brieftasche an das vordere Ende zu übergeben.

3. Betriebszertifizierung:Der Benutzer unterteilt die signierten Daten nach der Überprüfung direkt an den Knoten.

Der Unterschied zwischen den beiden Modi wird durch Symmetrie und Asymmetrie verursacht.In der Server-User-Architektur haben beide Parteien die gleichen Geheimnisse.In der Blockchain-User-Architektur haben nur Benutzer die Geheimnisse.Obwohl die Ausführungsschicht von SCP möglicherweise keine Blockchain ist, müssen alle Daten mit der öffentlich sichtbaren DA -Schicht synchronisiert werden, sodass die von SCP verwendeten Anmelde- und Betriebsüberprüfungsmethoden asymmetrisch sein müssen.Aber weil ich keine umständlichen Aktionen und schlechten Erfahrungen haben möchte, die sich auf die Einführung in groß angelegte Einführung auswirken, z. oder OAuth-Drei-Parteien-Authentifizierung Anmeldung.

Da asymmetrische Kryptographie und Zero-wissensledge-Proofpaare asymmetrisch sind, stelle ich mir zwei mögliche Lösungen vor:

-

Wenn Sie ID-Kryptographie verwenden möchtenDieses Modul für Passwortspeicher kann nicht in SCP aufgenommen werden, damit andere Personen es nicht sehen.Die SCP-Ausführungsschicht verwendet weiterhin das öffentlich-private Schlüsselkonto und die Betriebslogik der Blockchain, ohne Registrierung, ohne Anmeldung usw.Die ID des Benutzers entspricht tatsächlich einem privaten Schlüssel.Dieser private Schlüssel kann natürlich nicht im Projekt gespeichert werden.

-

Wenn Sie sich auf OAuth Login verlassenJWT (JSON Web Token) kann als Authentifizierung verwendet werden.Diese Methode erscheint etwas zentraler als die oben genannten, da sie im Wesentlichen auf Login-Dienste von Drittanbietern stützen muss, die von den wichtigsten Web2-Herstellern als Identitätsauthentifizierung bereitgestellt werden.Wenn Sie sich zum ersten Mal bei einem Dritten anmelden, sind die Felder in der JWT, die die Identität des Benutzers und die Identität des Dienstanbieters darstellen, im System registriert.In den nachfolgenden Operationen des Benutzers werden die Betriebsanweisungen als öffentliche Eingabe verwendet, und der JWT als geheimer Zeuge wird verwendet, um die Transaktion jedes Benutzers zu überprüfen.Jedes JWT hat ein Zeitlimit des Ablaufs, und der Benutzer beantragt auch ein neues JWT, wenn er sich das nächste Mal anmeldet, sodass es nicht erforderlich ist, ihn zu behalten.Darüber hinaus muss sich dieses System auch auf JWK verlassen, was hier als den öffentlichen Schlüssel verstanden werden kann, der von einem großen Hersteller bereitgestellt wird, um JWK zu überprüfen.Wie kann es sich auch lohnt, in Zukunft mit privaten Schlüsselrotationen umzugeben, wie JWK dezentralisiert wird, um sie in das System einzugeben, und wie Sie mit privater Schlüsselrotation usw. umgehen können.

Unabhängig davon, welche Methode angewendet wird, ist dies teurer als herkömmliche Entwicklungs- und Computermethoden, aber es ist auch ein notwendiger Preis für die Dezentralisierung.Wenn die Projektpartei nicht der Ansicht ist, dass das Erreichen der ultimativen Dezentralisierung erforderlich ist oder es in verschiedenen Entwicklungsstadien unterschiedliche Meilensteine gibt, ist es auch möglich, diese Entwürfe zu haben, da die Dezentralisierung nicht schwarz oder weiß ist, sondern die Grauzone besteht mitten drin.

Privatsphäre

Das oben erwähnte Transparenzproblem beeinflusst nicht nur das Interaktionsparadigma des Benutzers, sondern auch die Benutzerdaten.Benutzerdaten sind direkt freigelegt.Obwohl es in Blockchain kein Problem ist, ist dies in einigen Anwendungen nicht sehr akzeptabel, sodass Entwickler auch ein Datenschutz -Transaktionssystem erstellen können.

MAUT

Wie die Ausführungsschicht berechnet, ist ein weiterer Punkt, auf den es wert ist, aufmerksam zu werden.Da das Senden von Daten in die DA -Schicht auch Kosten erforderlich ist, einschließlich des Betriebs seines eigenen Servers.Der erste zentrale Zweck herkömmlicher Blockchain -Lade -Benutzer Eine Gasgebühr besteht darin, dass Benutzer eine große Anzahl von doppelten Transaktionen zur Zerstörung des Transaktionsnetzwerks auswirken, und die zweite besteht darin, Transaktionen basierend auf Gas zu sortieren.Web2 hat keine ähnlichen Bedenken, daher gibt es nur grundlegende Konzepte wie Überschwemmungen und DDOs.

Die Ausführungsschicht kann verschiedene Ladestrategien anpassen, z.

Widerstand gegen Zensur

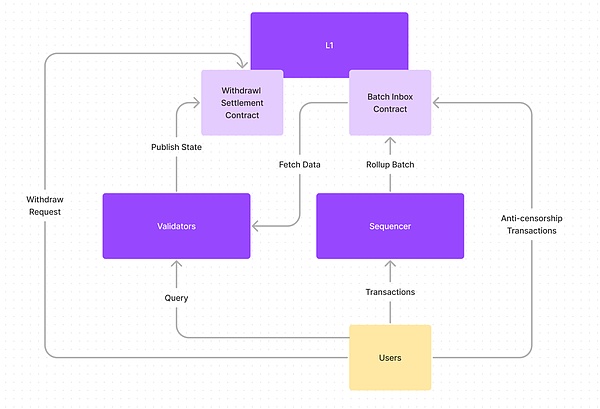

Die Ausführungsschicht ist nicht zensorresistent und kann theoretisch Benutzertransaktionen ohne Einschränkungen ablehnen.In Rollup kann der Zensurwiderstand durch die obligatorische Sammelfunktion des L1 -Vertrags garantiert werden, während Seitenketten oder öffentliche Ketten vollständig verteilte Blockchain -Netzwerke sind, die schwer zu überprüfen sind.

Derzeit gibt es keinen klaren Plan, um dieses Problem zu beheben, was im SCP -Paradigma ein Problem darstellt.

Konsensbestätigungsschicht

Diese Schicht besteht aus losen Knoten, die kein Netzwerk aktiv bilden, daher ist sie keine Konsensschicht, sondern wird nur verwendet, um den Status der aktuellen Ausführungsschicht in der Außenwelt zu bestätigen (wie dem Benutzer).Wenn Sie beispielsweise Zweifel an dem laufenden Status von EverPay haben, können Sie seinen Detektor Client herunterladen, der denselben STF wie der Koordinator ausführt.

Dies ähnelt jedoch dem Rollup.Dies beinhaltet ein Problem der Endgültigkeit von Soft und Härte.Die Ausführungsschicht gibt dem Benutzer eine weiche Endgültigkeit, da sie noch nicht der DA -Schicht übermittelt wurde.Benutzer sind möglicherweise nicht besonders besorgt darüber, aber für Anwendungen wie breitübergreifende Brücken muss die harte Endgültigkeit befolgt werden.Zum Beispiel wird das Wiederaufladungs- und Auszahlungssystem der Börse nicht auf die sofortige Endgültigkeit des Rollup -Sequenzers beruhen.

Die Konsensbestätigungsschicht spielt nicht nur zur Bestätigung der Ergebnisse, sondern hat auch eine weitere sehr wichtige Rolle, nämlich die Redundanz der Ausführungsschicht für Katastrophenprävention.Wenn die Ausführungsschicht dauerhaft eintritt und ernsthaftes Übel beginnt, kann zu diesem Zeitpunkt jede Konsensbestätigungsschicht theoretisch die Arbeit der Ausführungsschicht übernehmen und Benutzeranfragen empfangen.Wenn eine solche ernsthafte Situation auftritt, sollte die Community stabile und zuverlässige Knoten als Server für die Ausführungsschicht auswählen.

Siedlungsschicht

Da SCP kein Rollup ist, ist es unmöglich, vertrauenslose Abhebungen zu erreichen, die keine manuelle Intervention erfordern und ausschließlich auf mathematischen und intelligenten Vertragscodes wie der Rollup -Abwicklungsschicht basieren.Sein Sicherheitsgrad entspricht dem Querkettenmechanismus von Seitenketten oder kettiger Brücken und erfordert, dass der autorisierte Beobachter Vermögenswerte freigibt.

Die Dezentralisierung der Zeugenbrücke so weit wie möglich ist ein Thema vieler Cross-Chain-Brückenforschung.Aus Platzbeschränkungen werde ich hier nicht auf Details eingehen.Eine gut gestaltete SCP-Plattform muss auch in der Praxis mehreren Signaturpartnern mit angesehenen dezentralen Brücken verfügen.

Jemand könnte fragen, warum SCP eine Kette nicht mit einem intelligenten Vertrag als DA -Schicht verwendet?Dies ermöglicht eine Siedlungsschicht, die vollständig vertrauensfrei ist.

Langfristig kann SCP auch die gleiche Abwicklungssicherheit wie Rollup erhalten. und keine Notwendigkeit, mehrere Zeichen zu verwenden.

In der Praxis ist dies jedoch möglicherweise nicht die beste Wahl:

1. Ethereum wird nicht speziell für die Datenspeicherung verwendetDer Preis ist im Vergleich zu öffentlichen Ketten mit reinem Datenspeicher zu hoch.Für das SCP -Paradigma ist eine ausreichend niedrige oder feste Lagerkosten von entscheidender Bedeutung.

2. Beweisen Sie, dass das System sehr schwer zu entwickeln ist, weil SCP nicht nur EVM simulieren kann, sondern auch eine Logik implementieren kann.Wenn wir uns die Tatsache ansehen, dass Teams wie Optimismus noch nicht gestartet wurden und die Entwicklungsschwierigkeit von ZKEVM, können wir uns vorstellen, dass es äußerst schwierig ist, verschiedene Systeme auf Ethereum zu implementieren.

Ein weiterer wichtigerer Punkt ist, dass die sogenannte Vergleichssicherheit als Rollup nur für die DA-Schichtkette mit intelligenten Verträgen wie Ethereum bestimmt ist, da alle Originaldaten an Ethereum übertragen werden. Ursprüngliche Eingabedaten, um die Richtigkeit des endgültigen Zustands zu beweisen (beachten Sie, dass es sich nicht um eine direkte Referenz handelt, sondern die Statuszeichen des ursprünglichen CallData durch Hash oder Akkumulator indirekt, da der CallData von historischen Transaktionen nicht vom Vertrag selbst verwiesen werden kann).Für andere Ketten kann die gleiche Sicherheit jedoch nicht genossen werden, da sie keine Daten dazu haben.Wenn Sie andere Ketten überqueren möchten, können Sie nur die Cross-Chain-Brücke des Zeugenmodus verwenden.

Daher hat die Rollup -Lösung nur eine bessere Abwicklungssicherheit aus einer bestimmten Perspektive, dh wenn Sie eine Kette als Ihre Elternkette betrachten.SCP ist keine bestimmte öffentliche Kettenerweiterungslösung, sondern eine größere Architektur der Web3 Computing-Plattform, daher muss sie nicht aus einer bestimmten kettenzentrierten Perspektive implementiert werden.Aufbau der Abwicklungsschicht auf einem intelligenten Vertrag, mit Ausnahme der Elternkette, kann sie nicht die Abwicklungssicherheit anderer Ketten garantieren.

Zusammenfassen

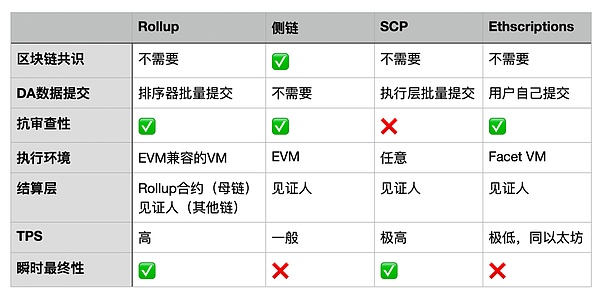

Ein Bild vergleicht SCP mit anderen Paradigmen.

SCP ist ein brandneues Web3 -Computing -Paradigma, das mit der Anwendungsgeschwindigkeit herkömmlicher Web2 -Transaktionen vergleichbar ist.Gegenwärtig sind eine Reihe von Anwendungen wie Everpay, Permaswap, Mind Network usw. unter dem SCP -Paradigma entstanden.