Quelle: Denglische Gemeinschaft

einführen

Ein wesentlicher Schmerzpunkt für Web3 -Verschlüsselungsbenutzer ist der Mangel an Privatsphäre.Alle Transaktionen sind auf öffentlichen Ledgers sichtbar und sind zunehmend mit einem deutlich sichtbaren ENS -Namen in Verbindung gebracht, was die Benutzer bei der Ausführung bestimmter Aktivitäten weniger motiviert oder dazu führt, dass sie die Reibung der Benutzererfahrung erhöhen.Ein Beispiel ist einfach, Mittel von heißen Brieftaschen auf Kaltbrieftaschen zu übertragen oder umgekehrt.Benutzer möchten möglicherweise nicht, dass eine Brieftasche mit einem anderen verbunden ist, da sie möglicherweise nicht möchten, dass ihre Kaltbrieftaschenbalance zu sehen ist.Derzeit funktionieren die Adressen von Ethereum nicht wie Privatbankkonten, da jeder Ihre Brieftasche sehen kann, und immer mehr werden Ihre sozialen Aktivitäten (SBT, Beweis, Aktivitäten für verschiedene DApps usw.) auch gesehen.Aus diesem Grund nennt Vitalik Privatsphäre, was Ethereum durchmachen mussEine der drei wichtigsten technologischen Transformationen, um für normale Benutzer nützlich zu sein.

Mithilfe bestehender Datenschutzlösungen wie Tornado Cash ist die Erfahrung aus mehreren Gründen nicht ideal.Zunächst einmal: Benutzer werden sich vernünftigerweise befürchten, dass ihre Adresse an zentralisierten Börsen oder anderen Plattformen auf die schwarze Liste gesetzt wird.Zweitens ist die interaktive Benutzererfahrung mit Diensten wie Tornado Cash nicht freundlich und eigentlich nur für hochqualifizierte Benutzer geeignet.

Geheime Adressen bieten den Benutzern eine Privatsphäre, die dem in einem Privatbankkonto für selbstverständlich hält, und werden auf leicht verständliche Weise implementiert.Darüber hinaus bedeutet Innovation in Bezug auf versteckte Adressen, dass wir dies auf eine Weise tun können, die den Vorschriften gegen Geldwäsche in mehreren Gerichtsbarkeiten entspricht.

Datenschutzbedürfnisse der Benutzer

Obwohl die Forschung zu den Einstellungen des Datenschutzes zur Privatsphäre von Web- und Web3 -Benutzern nicht umfangreich ist, wurden die folgenden Studien durch Web -Suchanfragen festgestellt, und die Ergebnisse sind grob konsistent, was auf einen klaren Bedarf an Privatsphäre der Transaktion hinweist.

-

Eine im Jahr 2022 durchgeführte Umfrage von Simin Ghesmati et alBenutzer wahrgenommene Privatsphäre in BlockchainIn der Zeitung wird angegeben, dassDie Hälfte der Befragten gaben an, dass die Privatsphäre der Transaktion für sie sehr wichtig ist”Während diese Studie eine stärkere Beziehung zu Bitcoin hat, haben die Nutzer von Ethereum möglicherweise ähnliche Einstellungen.

-

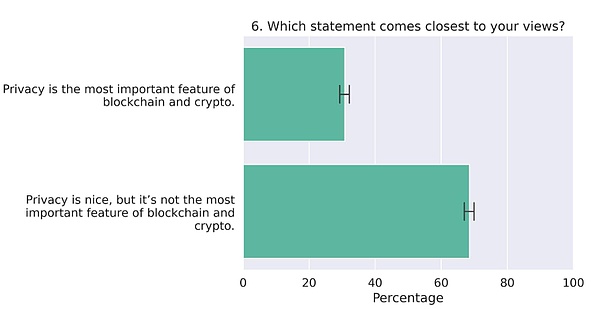

Eine weitere interessante Studie stammt aus dem Jahr 2022, das in veröffentlicht wurdeGrenzenDer Titel istPolitische, wirtschaftliche und staatliche Einstellungen von Blockchain -NutzernDiese Studie ist umfassender und insgesamt 3.710 Krypto -Benutzer wurden untersucht.Die Ergebnisse zeigen, dass etwa ein Viertel der Befragten sagten, ihre Privatsphäre sei „Das wichtigste Merkmal in Blockchain- und Kryptowährungen”.

-

In Bezug auf die allgemeine Einstellung zur Privatsphäre,KonsensysEin veröffentlichtWeb3 und Crypto Global Survey 2023, in der eine Online -Umfrage unter 15.158 Personen aus 15 Ländern verschiedene Themen im Zusammenhang mit dem Web abdeckte, nicht nur die Verschlüsselung.Die Umfrage ergab, dass 83% der Befragten der Ansicht waren, dass die Datenschutzdatenschutz wichtig waren, während nur 45% der Angabe der aktuellen Verwendung ihrer Daten und persönlichen Informationen durch Internetdienste vertrauen.

-

Ein britisches FinanzdienstleistungsvergütungsprogrammUntersuchung, veröffentlicht im April 2023 und zeigt, dass 9% der Befragten werden. “Ein Wunsch nach Anonymität/PrivatsphäreAls Grund investieren sie in Kryptowährungen.

Annahme von geheimen Transaktionsvereinbarungen

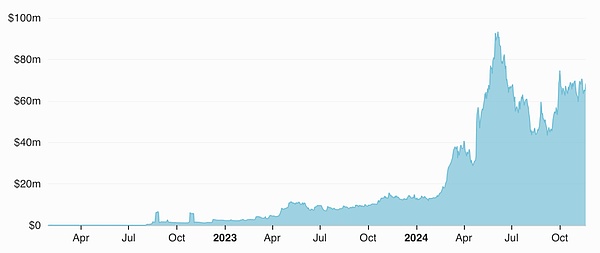

RailgunDie Nutzungsdaten sind beeindruckend, und die Verwendung des Protokolls scheint im Laufe der Zeit stetig gewachsen zu sein, was ab November 2024 im Handelsvolumen von über 70 Millionen US -Dollar in Höhe von insgesamt gesperrtem Wert (TVL) und 2 Milliarden US -Dollar erreicht hat.

TVL (USD) Railgun im Hauptnetzwerk Ethereum – Quelle: Railgun – DeFillama

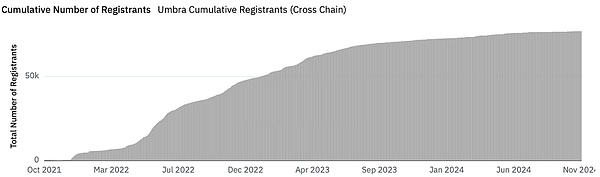

UmbraDie Anzahl der Benutzer hat ebenfalls stetig zugenommen (die Anzahl der Personen, die geheime Adressen an ihre ENS registriert haben) und näherte sich im November 2024 fast 77.000:

Umbra Cumulative Anzahl registrierter Personen (Cross-Chain)-Quelle: Dune.com

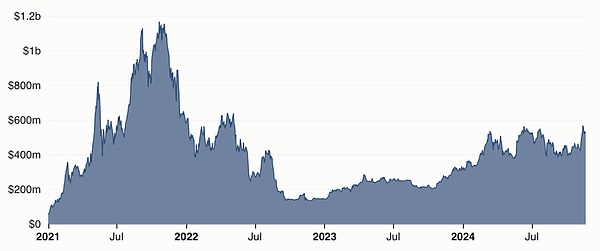

Wenn wir uns das bekannteste (und leider berüchtigte) Datenschutzprotokoll in Ethereum, Tornado Cash, ansehen, können wir sehen, dass trotz der technischen Vertragsadresse in der SDN-Liste der OFAC immer noch in großen Mengen verwendet wird.

Die folgende Abbildung zeigt den Fernseher von Tornado Cash im Laufe der Zeit.Wir können feststellen, dass der erste große Rückgang der TVL vom Höhepunkt um den Oktober 2021 mit dem Gesamtverkauf auf dem Krypto-Markt zusammenfiel, und der zweite größere Rückgang im August 2022, der mit der Tornado-Kassenliste von OFAC zusammenfiel, auf der SDN-Liste zusammenfiel Der dritte signifikante Rückgang entspricht der Neugestaltung von OFAC im November 2022.Trotz der Sanktionen wächst die Nutzung von Tornado seitdem stetig stetig, wobei TVL 600 Millionen US -Dollar näherte.Dies ist ein starker Beweis für die Notwendigkeit grundlegender Transaktions Privatsphäre in Ethereum.

TVL (USD) Tornado Cash on Ethereum Main Network – Quelle: Tornado Cash – DeFillama

Die aktuelle Situation versteckter Adressen

Diese Studie identifizierte 4 Hauptlösungen, die derzeit in der EVM -Kette hergestellt wurden, nämlich:

-

Fluidkey

-

Umbra

-

Labyrinth

-

Railgun

Fluidkey und Umbra basieren auf den Ethereum -Standards, die sind:

-

ERC-5564: Geheimadressenvereinbarung

-

ERC-6538: Registrierung der versteckten Metalladresse

Labyrinth und Railgun basieren aufZerocash -Protokoll(ZcashBasierend darauf) verwendet das Protokoll einen Schutzpool, in dem Benutzer Mittel einlegen.ZeroCash verwendet das Konzept der „Notizen“, das im Grunde genommen eine verschlüsselte Wertdarstellung ist, die private Transaktionen erzielen kann.Jede Notiz enthält einen versteckten Wert, eine Eigentümerschlüssel und eine eindeutige Nummer (ein Invalidator), die ZK-SNARKs verwendet, um das Eigentum zu überprüfen, ohne Details anzugeben, wodurch der Wert in der Notiz übertragen wird.Wenn eine Rechnung ausgegeben wird, wird der Invalidator bekannt gegeben, um Doppelausgaben zu verhindern und gleichzeitig neue Rechnungen für den Empfänger zu erstellen und ein UTXO -System innerhalb des Schutzpools zu bilden.

Auf hohem Niveau ist das Grundprinzip einer versteckten Adresse, dass ein Dritter Geld an eine nie existierende Adresse senden kann und der beabsichtigte Empfänger die Adresse finden und steuern kann (d. H. Die Mittel können anschließend ausgegeben werden).

Der ERC-5564-Standard gibt einen Mechanismus an, in dem der Empfänger eine versteckte Meta-Adresse veröffentlichen kann, von der eine neue Ethereum-Adresse abgeleitet werden kann.Jeder, der Geld an den Empfänger senden möchte, kann eine neue Adresse aus der versteckten Elementadresse generieren und dem Empfänger erlauben, die Mittel ohne direkte Kommunikation kennenzulernen.Alle versteckten Adressen werden basierend auf dieser grundlegenden Prämisse implementiert.

Wie funktioniert die geheime Adresse?

Die geheime Elementadresse ist im Wesentlichen eine Verbindung zwischen zwei komprimierten öffentlichen Tasten, die als „Spannungsschlüssel“ bzw. der „Ansichtstaste“ bezeichnet werden.Die geheime Meta-Adresse verwendet das kettenspezifische Adressformat EIP-3770 und fügt das Präfix „ST:“ hinzu.Hier ist ein Beispiel für eine versteckte Adresse:

st:eth:0x036ffa94a70a5b9608aca693e12da815fe0295f3739c7b22b0284c6d85c464ba4a02c0521b6fe31714b2ca0efa159402574355b754e0b50406b 0b5fb33128eec3507

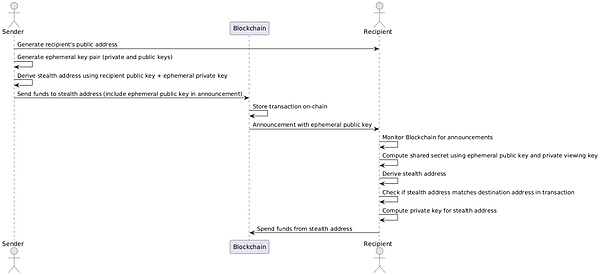

Um zu vereinfachen, kann diese geheime Adresse mit einer normalen Ethereum -Adresse (und damit der ENS) verbunden werden, sodass es einfacher ist, Mittel an den geheimen Adresseigentümer zu senden.Um Geld zu senden, analysiert der Absender die obige Adresse und verwendet den EIP-5564-Standard, um einen temporären öffentlichen Schlüssel zu erstellen, aus dem die geheime Adresse abgeleitet ist.Der Absender sendet die Mittel an eine neue versteckte Adresse, normalerweise über einen Singleton -Vertrag, in dem der Empfänger aller versteckten Adressen auf Ereignisse hört.Der Vertrag stellt eine „Ankündigung“ -Event aus, die der Empfänger abonnieren kann.Immer wenn ein Ankündigungsereignis ausgestellt wird, überprüft der Empfänger den temporären öffentlichen Schlüssel in der Ankündigung und kombiniert ihn mit seinem privaten Schlüssel, um festzustellen, ob sie die an die versteckten Adresse gesendete Mittel ausgeben können.In diesem Fall erinnert sich die von ihnen verwendete Brieftasche/der von ihnen verwendete Client an die versteckte Adresse und die entsprechenden Mittel und fügt sie dem angezeigten Gleichgewicht des Benutzers hinzu.Um diese Mittel tatsächlich auszugeben, können sie die Transaktion mit einem privaten Ausgabenschlüssel unterschreiben.

Die folgende Tabelle beschreibt den gesamten Prozess deutlicher:

Denken Sie daran, dass dieser Prozess vollständig nicht interaktiv ist, was bedeutet, dass zwischen dem Absender und dem Empfänger keine direkte Kommunikation besteht, was bedeutet, dass zwischen dem Absender und dem Empfänger tatsächlich keine Verbindung besteht, die ein Dritter beobachten kann.

Damit dies jedoch ordnungsgemäß funktioniert, muss der Empfänger den Absender über seine geheime Adresse informieren.Eine Möglichkeit, dies zu tun, besteht darin, zu verwendenEIP-6538 ADRESS-Registrierungsformular für versteckte Elemente.Dies ist ein Singleton -Vertrag, mit dem Benutzer eine geheime Meta -Adresse an einer normalen Ethereum -Adresse registrieren können, nach der der Absender suchen kann.Auf diese Weise kann der Absender die normale Adresse aus dem ENS analysieren und dann die relevanten versteckten Meta -Adressen aus der Registrierung nachschlagen.

Das Schema bricht die Verbindung zwischen dem Absender und dem Empfänger und ermöglicht es ihnen, die ganze Welt zu vermeiden, ihre Angelegenheiten zu kennen.Es gibt jedoch einige Dinge zu beachten:

-

Wenn der Empfänger die Gelder ausgeben will, wird das von ihm übertragene Objekt, das die Mittel übertragen, erkennen, dass die Mittel vom ursprünglichen Absender stammen (d. H. Sie können die Adresse sehen, an die die Mittel übertragen werden und wer die Mittel an diese Adresse an diese Adresse gesendet haben).Dies bedeutet, dass die Übertragungsketten intakt und nachvollziehbar bleiben, sie jedoch nur nicht mit den beteiligten Empfängern zu tun haben (es sei denn, der Empfänger schickt etwas wie das Senden von Geldern an eine nicht versteckte Adresse, die sie bekannt sind).Beachten Sie, dass dies nur mit ERC-5564-Implementierungen und nicht mit Railgun oder Labyrinth funktioniert.

-

Ein weiterer Nebeneffekt des oben genannten Problems besteht darin, dass Benutzer zur Aufrechterhaltung einer optimalen Privatsphäre möglicherweise ihre Mittel in der geheimen Adresse behalten müssen, an die sie ursprünglich gesendet wurden, bis sie sie wirklich benötigen, anstatt sie unter einer Adresse zu verschmelzen.Dies stellt den zusätzlichen Overhead von Erinnerungsadressen und anschließend aus, um Fonds für diese Adressen auszugeben, da der Betrag, den Sie übertragen möchten, aus dem Portfolio von Fonds für mehrere andere Adressen entnommen werden muss.

-

Um Fonds von dieser Adresse zu übertragen, muss der Empfänger der Adresse eine ETH zur Bezahlung von Gas bereitstellen, was den Empfänger de-anonymisieren kann.Dies ist ein bekanntes Problem mit versteckten Adressen und einer der Gründe, warum viele Implementierungen EIP-4337 und Zahler unterstützen.

-

Ein Nachteil des versteckten Adressschemas besteht darin, dass der Empfänger die Blockchain überwachen muss, um sie zu erhaltenBekanntmachungund überprüfen Sie jede Ankündigung, um festzustellen, ob sie die Mittel erhalten haben.Dies ist offensichtlich ein unrealistischer Overhead für die meisten Benutzer, insbesondere beim Empfang von Fonds aus mehreren Netzwerken.Um diesen Prozess effizienter zu gestalten, gibt der Standard ein „View -Tag“ an, einen abgeschnittenen Hash, der aus einem gemeinsam genutzten Geheimnis stammt, mit dem Transaktionen, die offensichtlich nicht an sie gesendet werden sollen, schnell abwerfen können.Durch die Verwendung des Ansichts -Tags ist die Leistung auf dem Desktop nicht so schlecht, aber es kann sich auf mobilen Geräten möglicherweise deutlicher machen.Der einzige Moment, in dem der Leistungstropfen wirklich offensichtlich ist, ist, wenn sich die Brieftasche erholt. In diesem Fall muss die Brieftasche jede Adresse scannen, da der On-Chain-Vertragsbereitstellung, der sehr zeitaufwändig ist,.

-

Um dieses Problem zu beheben, können Benutzer einen privaten Anzeigeschlüssel mit einem vertrauenswürdigen Dritten teilen.Dieser Drittanbieterdienst kann eine Vielzahl von Netzwerken überwachen und Benutzer benachrichtigen, wenn sie Mittel erhalten.Dies bringt natürlich einen Kompromiss: Während Dritte die Mittel der Benutzer nicht ausgeben können (sie haben keinen privaten Ausgabenschlüssel), können alle Fonds an einen bestimmten Empfänger gesendet werden, was bedeutet, dass Benutzer benötigen ihrer Privatsphäre zu vertrauen.Fluidkey macht dies standardmäßig.

-

Das ERC-5564-Protokoll für geheime Adressadressen, nämlich die Übertragung des Datenschutzschutzes, erfordern jedoch nicht finanzielle Anwendungsfälle (z.

Vergleichsmatrix

Wir können die vier versteckten Adressimplementierungen in diesem Artikel auf verschiedene Weise vergleichen.Alle Implementierungen haben subtile Unterschiede und Kompromisse, aber vielleicht ist der wichtigste Punkt die Verschmelzung von Rückverfolgbarkeit und Wert.

Während sowohl Fluidkey als auch Umbra die Übergabe von Mitteln in Standard -Ethereum -Adressen ermöglichen und gleich .Dies bedeutet, dass, wenn Sie Mittel an einer versteckten Adresse erhalten, die Person, die Sie entscheiden, diese Mittel zu senden, um zu sehen, woher sie stammen.Darüber hinaus ist auch der tatsächliche Wert der Übertragung sichtbar.Railgun und Labyrinth verbergen den Absender und den Wert des Absenders, aber auf Kosten davon geschieht alles in einem einzigen Vertrag und nicht als normale Transaktion zu einer normalen Ethereum -Adresse.

Die folgende Abbildung zeigt den gegenseitigen Vergleich der Protokolle, die wir in diesem Artikel zu diesen beiden wichtigen Vergleichsdimensionen erörtert haben.

Um diese Unterschiede ausführlicher zu untersuchen, finden Sie hier die Vergleichsmatrix der vier Hauptadressenprotokolle in sechs Hauptdimensionen:

-

Vollständige Privatsphäre von End-to-End-Datenschutz (nur Absender und Empfänger siehe Zahlungsinformationen)

-

Vertraulichkeit vorwärts.Fonds, die durch Verschleierungstransaktionen erhalten werden, erlauben einem zweiten Empfänger nicht, die Quelle der Mittel zu sehen

-

Folgen Sie ERC-5564 und ERC-6538 Standards

-

Implementiert eine skalierbare modulare Architektur, die die Integration mit Dapps von Drittanbietern ermöglicht

-

Bietet die Implementierung ein SDK, mit dem Entwickler integriert werden können?

-

Bietet die Lösung die Einhaltung einer Art von Deanonymisierungsunterstützung?

-

Unterstützt die Entwurfsverschleierung des übertragenen Betrags/des übertragenen Werts?

Der folgende Abschnitt erfasst einige andere Nuancen und Unterschiede ausführlicher.Jede Implementierung hat interessante Nuancen, die Ihren Anwendungsfall beeinflussen können oder nicht.

Zum Beispiel: In Fluidkey: Alle Transaktionen werden direkt in die versteckte Adresse in der Kette übertragen, während Umbra **: ** Nur ETH wird in die versteckte Adresse in der Kette übertragen, und Token werden in den zentralen Vertrag übertragen Labyrinth, alle Transaktionen werden alle in den Kernvertrag und nicht direkt in die versteckte Adresse in der Kette übertragen.

Eingehende Diskussion über die Implementierung versteckter Adressen

Fluidkey

Fluidkeyist eine Implementierung von ERC-5564, mit der Benutzer ETH- und ERC-20-Token senden, empfangen, austauschen und überbrücken können.Zum Zeitpunkt des Schreibens wurde Fluidkey in Basis, Optimismus, Arbitrum, Polygon, Gnosis und Ethereum -Mainten eingesetzt.

Benutzer interagieren über ihre Webbenutzeroberfläche mit Fluidkey.Wenn sie sich zum ersten Mal mit ihrer Brieftasche anmelden, unterzeichnen sie eine Meldung der Schlüsselgeneration, von der sie ihre Seh- und Ausgabenschlüsseln ableiten.Dieselben Schlüssel werden jedes Mal, wenn der Benutzer in die App eintritt, genauso regeneriert.

Fluidkey hat verschiedene Möglichkeiten als andere Implementierungen.Einer der Unterschiede ist, dass Benutzer ihren privaten Betrachtungsschlüssel mit Fluidkey (eigentlich einerBiP-32Knoten ableiten).Auf diese Weise können Fluidkey versteckte Adressen für Benutzer generieren und Benutzer benachrichtigen, wenn sie Zahlungen für diese Adressen erhalten.Dies bedeutet jedoch auch, dass Fluidkey die Fähigkeit hat, die Ertragstransaktionen und -Balden der Benutzer anzusehen, was ein Kompromiss darstellt.Fluidkey bleibt jedoch völlig selbstgelegt.

Ein weiterer interessanter Aspekt des Designs von Fluidkey ist, dass es für jede neue versteckte Adresse ein intelligentes Vertragskonto bereitstellt.Dies geschieht nur, wenn Fonds verwendet werden, die durch selbstverkonzierte Adressen finanziert werden.Smart Account ist ein 1/1 sicheres Konto, das Vorgänge wie Gassponsoring ermöglicht, so dass es einfacher ist, verschiedene versteckte Adressen zu verwalten.Weitere Informationen hierzu finden Sie unter ihren InformationenTechnische Erklärung.

Während Fluidkey die Sichtbarkeit von Benutzerkonten beibehält, kann dies möglicherweise ein Vorteil für die Einhaltung von Vorteil sein, obwohl der genaue Rahmen für die Bekämpfung von potenziellen künftigen Strafverfolgungsanfragen nicht veröffentlicht wurde.Sie befinden sich in der Schweiz und trotz der lokalen Gesetze sind Datenschutzgesetze sehr klar und leistungsstark – es müssen sehr klare Gründe geben, Daten zu teilen, und die Angelegenheit wird vom Gericht überprüft (vom Gericht (Siehe diesen ArtikelErfahren Sie mehr über einen guten Überblick über die Schweizer Datenschutzgesetze).

Benutzer können ihre Transaktionen auch vollständig exportieren oder ihre Betrachtungsschlüssel mit Dritten wie Buchhaltern teilen, was besonders für Unternehmen nützlich ist.Es ist erwähnenswert, dass nach der Spezifikation von ERC-5564 der Austausch öffentlicher Schlüssel „alles oder nichts“ ist, was bedeutet, dass sie nicht allein verwaiste einzelne Transaktionen offenlegen kann.Darüber hinaus ist wie alle ERC-5564-Implementierungen die Rückverfolgbarkeit nicht unterbrochen-nur die Korrelation mit dem Benutzer-, was bedeutet, dass die Transaktionsgeschichte jeder versteckten Adresse für diejenigen, die den Betrachtungsschlüssel haben, öffentlich verfügbar ist.Eine weniger bekannte Funktion von FluidKey ist die Möglichkeit, die Ansichtsschlüssel zu drehen, mit der Benutzer nur einen neuen Ansichtsschlüssel pro Monat für einen bestimmten Monat für einen bestimmten Monat mit Dritten verwenden können.

Ein Vorteil der Fluidkey-Methode besteht darin, dass die versteckte Adresse selbst nicht vom Absender erzeugt wird, sondern von Fluidkey Pseudo-Randomy erzeugt wird, wenn er ENS anfragt.Dies ist schneller, da Benutzer kein Ankündigungsereignis durchsuchen müssen, um Transaktionen zu identifizieren, die Empfänger sind.Dies bedeutet auch, dass der Absender keine versteckte Adressbrieftasche benötigt, um eine versteckte Adresse für den Empfänger zu generieren – sie müssen nur Mittel wie andere Adressen senden.Dies bedeutet auch, dass kein Registrierungsvertrag beteiligt ist, was einzigartig und ein großer Vorteil des Designs von Fluidkey ist.

Es ist erwähnenswert, dass Fluidkey sich für die vollständige Selbstbehaltung verpflichtet hat, und sie haben ihre Bibliothek mit versteckten Account-Kits offen. verschlossen oder stecken bleiben.

Adresse Abstraktion

Durch die Verwendung von Smart Contract -Konten kann Fluidkey automatisch einzelne versteckte Adressen automatisch verwalten.Dies bedeutet, dass Fluidkey, wenn Sie in jeder versteckten Adresse an einen bestimmten Empfänger einen bestimmten Betrag in jeder versteckten Adresse übertragen möchten .Fluidkey ermöglicht es Benutzern auch, a zu bestehenEtikettMit der coolen Funktion der zu kombinieren Adresse können Benutzer die Adresse als verschiedene Kategorien markieren.

ENS -Analyse

Bei Fluidkey müssen Benutzer einen ENS -Namen erstellen, der exklusiv für Fluidkey ist.Diese statischen Namen sind in zwei Formularen erhältlich: userername.fkey.id und userername.fkey.eth, eine ist die URL zur Weboberfläche, die Geld an jemanden sendet, und der andere ist der Standard -ENS -Name, der mit der Brieftasche verwendet werden kann.

ENS -Einstellungen verwendenEns Offchain Resolver(auch bekannt alsERC-3668: CCIP Read) um die versteckte Adresse zurückzugeben.Jedes Mal, wenn der Offline -Resolver abfragt wird, erzeugt und gibt er eine neue versteckte Adresse für den entsprechenden ENS -Namen zu.Dies ist eine großartige Funktion, da der Benutzer einen einzelnen menschlich-lesbaren ENS-Namen hat und gleichzeitig die Privatsphäre der versteckten Adresse beibehält, da die generierte versteckte Adresse nicht auf den ENS-Namen zurückgeführt werden kann.

kosten

Fluidkey ist frei zu verwenden und es gibt keine Ladung.Wenn Sie Geld ausgeben möchten, muss jede Adresse mit Mitteln eine sichere Vertragsgebühr einsetzen.Obwohl dies im Mainnet relativ teuer ist, ist dies bei L2 tatsächlich trivial, normalerweise weniger als 1 Cent, selbst wenn mehrere versteckte Adressen zu einer einzigen Übertragung kombiniert werden.

Sie können auch Gassponsoring durch sichere Bereitstellungen durchführen – sie berechnen die Gasgebühr und ziehen sie aus dem Guthaben des Benutzers ab, auch wenn es sich um ein Token handelt. Dies stellt der Spediteur sicher und überträgt die Token im Namen des Benutzers.

Umbra Cash

UmbraJaScopeliftImplementierter EIP-5564 + EIP6538.Wenn sich Benutzer bei der Umbra -App anmelden, durchlaufen sie eine Setup -Phase, in der sie eine Meldung unterzeichnen, aus der sie Ausgaben abgeben und Tasten anzeigen und versteckte Meta -Adressen ansehen.Anschließend registrieren sie diese versteckte Meta-Adresse in der On-Chain-Registrierung ihrer Hauptbrieftaschenadresse.Dies ist der Unterschied zwischen Implementierung und Fluidkey.

Umbra-Implementierung von ERC-5564 ist der Spezifikation am nächsten, da sie nicht auf den Schlüssel des Benutzers zugreifen können.Dies bedeutet zwar, dass Umbra (oder irgendjemanden anderen) die Mittel des Benutzers nicht sehen kann, aber dies bedeutet, dass der Absender über eine ERC-5564-kompatible Brieftasche (oder Umbra-App) verfügen muss, um ihre Okkults-Adresse zu generieren.

Wenn jemand willschickenWenn die Benutzer Mittel zur Verfügung gestellt werden, verwenden sie normalerweise die Umbra -App, um sie zu vervollständigen.Grundsätzlich sucht die Umbra-App nach der versteckten Meta-Adadress, die an der ENS-Namens-/Brieftaschenadresse registriert ist, und generiert eine versteckte Adresse.Die Empfänger können sich bei der Umbra -App anmelden und nach dem letzten Login nach Fonds scannen.Dank einiger cleverer Cache scheint dies für wöchentliche Scans nur 10-15 Sekunden zu dauern, obwohl Benutzer auch einen Blockbereich angeben können, um den Scan einzugrenzen.Umbra V2 beinhaltet die Verwendung von View -Tags, die den Vorgang weiter beschleunigen.

Reposter

Eines der Probleme mit der zuvor erwähnten versteckten Adresse ist, dass der Empfänger die an die versteckten Adresse gesendete Mittel ausgeben muss, muss die Adresse ETH oder andere erforderliche Gas -Token zur Zahlung der Transaktionsgebühr haben.In den meisten Netzwerken ist dies normalerweise kein Problem, wenn die versteckte Adresse zunächst ETH erhält.Wenn jedoch ein ERC-20-Token oder eine NFT von einer versteckten Adresse empfangen wird, kann der Akt der Bereitstellung von Gas an die Adresse mit der ETH diese Adresse mit anderen Adressen des Benutzers assoziieren, wodurch die Privatsphäre verliert.

Um dieses Problem zu umgehen, verwendete Umbra einen beteiligenReposterStruktur.Wenn ein Nicht-Asset an einen Umbra-Benutzer gesendet wird, wird er tatsächlich an einen Sondervertrag und nicht direkt an eine versteckte Adresse gesendet.Benutzer können Mittel ausgeben, die an ihre versteckte Adresse gesendet werden, indem sie Metatransaktionen (aus der Umbra -App) an die Spediteure von Umbra senden, die im Auftrag des Benutzers Mittel aus dem Smart -Vertrag übertragen.Der Spediteur wird einige Token für die Deckung der Kosten für Gasgebühren abziehen und unterstützt zunächst nur eine bestimmte Anzahl von Token.

kosten

Umbra -Verträge erheben auch kleine Gebühren bei der Übertragung von Geldern in Netzwerken mit niedrigen Transaktionsgebühren, um Spam einzudämmen.Der Grund dafür ist, dass Spam die Kosten für Scantransaktionen erhöht, um verwandte Transaktionen zu identifizieren. Dies wird als akzeptabler Kompromiss angesehen.

Unterstützte Netzwerke

Umbra wird derzeit im Ethereum Mainnet sowie Optimismus, Polygon, Gnosis -Kette und Arbitrum eingesetzt.

Umbra -Registrierungsvertrag hat interessante Designs.Die Bereitstellungsmethode verwendet Create2- und Standard -Create2 -Bergverfolger, und die Smart -Vertragsadresse ist in jedem Netzwerk gleich.Dies bedeutet, dass der Kunde sicherstellen kann, dass dies der richtige Vertrag ist, wenn der Vertrag in einem bestimmten Netzwerk vorhanden ist.Clients können so konfiguriert werden, dass sie Netzwerke hinzufügen, und jeder kann in jedem Netzwerk bereitgestellt werden.Sie haben den Bytecode normalisiert, und der Vertrag hat keinen Eigentümer, der es jedem ermöglicht, Registrierungs- und Ankündigungsverträge ohne Erlaubnis in einer Kette einzusetzen.

Umbra V2

Scopelift ist derzeit in der EntwicklungUmbras 2. AusgabeDiese Version führt eine neue modulare Architektur ein, mit der Kernverträge neue Token-Standards oder Anwendungsfälle ohne Payment unterstützen können.Mit dieser neuen Architektur können Entwickler von Drittanbietern Module für jede Art von Token-Standards erstellen, wie ERC-1155, ERC-7621, ERC-4337-fähige Zahler oder alles andere, was Sie sich vorstellen können.Derzeit unterstützt Umbra Core Contract zwei Szenarien, eine für ETH und die andere für ERC-20.V2 wird viele verschiedene Szenarien unterstützen.

Labyrinth

Labyrinthist ein Protokoll, das nicht auf EIP-5564 + EIP6538 basiert, sondern Null-Knowledge-Beweis verwendet, um Transaktionen Anonymität und Privatsphäre hinzuzufügen.Labyrinths Weißbuch beschreibt es als „ZKFI“ Middleware: „ZKFI bietet eine Verpackungslösung, die als Privatsphäre Middleware mit integrierter Konformität fungiert”.

Zu den von Labyrinth verwendeten Kernverträgen gehören ein Multi-Transaktion- und ein Multi-Asset-Pool, mit dem Benutzer mehrere Assets in einer einzigen Transaktion eintauschen können.Um Vermögenswerte auszugeben, scannen Benutzer das Netzwerk und erhalten verschlüsselte Notizendaten, entschlüsseln Sie die Notizen und filtern Sie die Vermögenswerte heraus, die sie ausgeben möchten.Der Benutzer erstellt dann eine ZKP, die die Signaturschlüssel für die Transaktion und die mit den Transaktionen zugeordneten Noten enthält, die sie ausgeben möchten.

Ein Teil des Labyrinth -Kernvertrags umfasst einen Konversionsvertrag, der mit modularen Proxy -Verträgen abschließt, die im Wesentlichen in externen Verträgen stellt.Zum Beispiel: Wenn der Benutzer mit Labyrinth mit UNISWAP interagieren möchte, erstellt der Benutzer eine Transaktion, die den Austauschoperation im UNISWAP -Pool mit dem Conversion -Vertrag über den Proxy -Vertrag von UNISWAP aufruft.

Das ZKFI -Protokoll von Labyrinth verwendet „Notizen“, um Balden und Übertragungen zu verfolgen.Eine Rechnung ist im Wesentlichen eine Datenstruktur, die eine bestimmte Anzahl von Vermögenswerten und ihre Adresse beschreibt, zu der sie gehören.Der Kunde speichert die Informationen, die zum Wiederaufbau der Notizen erforderlich sind, und verwendet diese Informationen, um Vermögenswerte auszugeben.Die Verpflichtung zu den Notizen (Hash of Asset ID, Eigentümer und Wert) wird im Merkel -Baum in der Kette gespeichert.Tatsächlich verwendet Labyrinth zwei Merkel -Bäume, einen für das Ticket und eine für die Wurzeladresse.

Die Note -Datenstruktur enthält Folgendes:

-

Assetid: Die Kennung des Vermögenswerts, das durch diese Notiz dargestellt wird (ETH, WBTC, Matic usw.). -

Wert: Der Wert oder Betrag, der durch die Notizen dargestellt wird. -

Leafindex: Diese Notiz wird in den Blattknotenindex des Versprechens Merkelbaum eingefügt. -

Blendung: Ein zufälliger Schutzfaktor. -

Rootaddress: Die Stammadresse des Benutzers mit Ausgabengenehmigung. -

Revoker: Der öffentliche Schlüsselpunkt der ausgewählten Undertoor.

Sie werden feststellen, dass die obige Datenstruktur keine Vermögenswerte enthältEigentümerJeder Hinweis darauf ist seltsam, da die Versprechen, die in den Notizen aufgezeichnet wurden, Merkel Tree sindEigentümerHash von.Tatsächlich wird der Eigentümer aus der Stammadresse, dem Revoker und dem Zufallsschutzfaktor berechnet. Für externe Beobachter ist der Eigentümer tatsächlich eine neue Adresse, die von jeder neuen Transaktion generiert wird.

Schutzpool

In Bezug auf Labyrinth ist es besonders interessant, dass es sich etwas von dem traditionellen Protokoll unterscheidet, das auf versteckten Adressen basiert, und der Asset -Pool ist tatsächlich ein Schutzpool, der die Notizen verwendet, um einen abgeschirmten UTXO -Pool zu erstellen, wodurch eine frühere für Transaktionen zur Verfügung stellt .Erinnern Sie sich daran, dass das Benutzerübertragungsobjekt in der Implementierung von EIP-5564 die Quelle dieser Fonds anzeigen kann.Mit anderen Worten, Alice zahlt Bob mit einer geheimen Adresse, und Bob zahlt ihm Charlie, damit Charlie jetzt sehen kann, dass Bob die Mittel von Alice zunächst und so weiter sehen.Dies ist bei Labyrinth -Schutzpool nicht der Fall.

Um zu verstehen, wie dieser Schutzpool funktioniert, müssen wir sehen, wie die Mittel innerhalb des Protokolls übertragen werden:

Der Guthaben des Benutzers im Schutzpool ist die Summe der Anmerkungen des entsprechenden Vermögens.Um diese Notizen auszugeben, müssen Benutzer das „ungültige Logo“ dieser Notizen angeben.Ein ungültiges Logo hängt einzigartig mit einer Notiz zusammen, und sobald die Notiz ausgegeben ist, ist das ungültige Logo gekennzeichnet, um einen doppelten Verbrauch zu verhindern und eine neue Notiz zu erstellen, die auf der ausgegebenen Notiz basiert.Mehrere Notizen für denselben Vermögenswert können zusammengeführt werden, und es können mehrere neue Notizen erstellt werden.Ein ungültiger Kennung ist ein Hash von (?,?), Wo?

Die Empfänger von geheimen Transaktionstransfers identifizieren die Übertragung auf die gleiche Weise wie EIP-5564, da sie sich auf Ereignisse aus dem Kernvertrag anhören und die geheime Adresse bestimmen, aus der sie in der Lage sind, Mittel zu senden und diese Adressen lokal aufzuzeichnen.Die Geschwindigkeit der Identifizierung eingehender Fonds wurde auch durch Einnahmen von Ansichts -Tags und asynchronem Cache und synchronen Notizen während des gesamten Anwendungslebenszyklus verbessert.

Derzeit werden Forschungsergebnisse im Gange, um den Entdeckungsprozess des Empfangs von Geldern zu beschleunigen und sich diesen Vorschlag von AZTEC anzusehen:Anfrage für Vorschläge: Hinweis Discovery Protocol – Aztec.

In Bezug auf Geldausgaben müssen Benutzer auch einen ZK-Beweis erstellen, der sich von der Implementierung von ERC-6654 unterscheidet, die im Grunde genommen eine normale Ethereum-Adresse ist.Nach dem Erstellen von Beweisen erfordert eine kompatible Brieftasche mit relativ guter Leistung, und es dauert ungefähr 20 Sekunden bei Android-Geräten mit mittlerer Reichweite.

Packer und Konverter

Labyrinth bietet einige gute Funktionen, mit denen einige Schmerzpunkte bei geheimen Transaktionen gelöst werden können.Transaktionen, die an den Labyrinth-Kernvertrag gesendet werden, werden als Benutzeroperationen über den ERC-4337 Packager gesendet.Diese Einstellung ermöglicht die Kosten von Notizen, ohne dass ETH- oder Transaktionsgas-Token erforderlich ist, da Benutzer ERC-4337-Zahler verwenden können, um Gas zu bezahlen, wodurch eine zusätzliche Datenschutzschicht hinzugefügt wird.Die einzige Ausnahme ist die erste Einzahlung, die nicht als Benutzeraktion eingereicht wird.Ein weiterer Vorteil der Verwendung von ERC-4337-Zahler ist die Fähigkeit, Gas über die übertragenen Vermögenswerte zu bezahlen, selbst wenn es sich um ERC-20-Token handelt. Daher enthüllt Labyrinth einen Gaspreis-Oracle-API.

Ein weiteres sehr gutes Merkmal von Labyrinth ist die modulare Architektur, die es erlaubtKonverterVerträge dienen als Agenten für dezentrale Anwendungen von Drittanbietern.Auf diese Weise können Benutzer nicht nur Fonds mithilfe versteckter Transaktionen übertragen, sondern auch mit dezentralen Anwendungen von Drittanbietern (wie DEXs wie UNISWAP, AAVE, LIDO usw.) interagieren.Diese AgentenKonverter„Der Vertrag implementiert im Wesentlichen eine Funktion, die eine bestimmte Menge an Vermögenswerten erhält und einige Vermögenswerte ausgibt. Die grundlegende Logik ist in einem Vertrag von Drittanbietern vorhanden.

Compliance -Lösungen

Labyrinth gewährleistet die Einhaltung der Einhaltung und die Einhaltung der regulatorischen Einhaltung durch ein Rahmen, das als Selektive Deanonymisierung (SEDE) bezeichnet wird.

Erinnern Sie sich daran, dass die Datenstruktur der Notiz ein Feld namens „Rückgänger“ enthält.Der Revoker ist die Adresse einer bestimmten Entität, die den Deanonymisierungsprozess einleiten kann.Der Benutzer muss mindestens einen Revoker aus der vordefinierten Liste auswählen.Der Revoker ist nicht nur für die Ermittlung potenzieller illegaler oder unangemessener Aktivitäten verantwortlich, kann jedoch auf Anfragen von Strafverfolgungsbehörden reagieren.

Der Revoker hat nicht die Fähigkeit, Transaktionen direkt zu de-anonymisieren, sie sind jedoch für die Initiierung von De-Anonymisierungsanfragen verantwortlich.Diese Anfragen werden öffentlich an den Guardian veröffentlicht, ein inhaltliches Komitee, das die Privatsphäre und Einhaltung der Einhaltung der Einhaltung der Privatsphäre überwacht.Der Vormund muss stimmen, um zu entscheiden, ob Deanonymisierungstransaktionen zuzulassen.Wenn der Guardian das Quorum erreichen und dafür stimmen kann, kann der Revoker die Transaktionsdaten entschlüsseln, wodurch die relevante Transaktion mit der vorherigen Transaktion verknüpft wird, bis die Transaktionskette vollständig deanonym ist.

Dieses System schafft eine Reihe von Schecks und Balancen, da die Wächter nicht allein die Transaktionsdaten entscheiden können, und selbst wenn sie zusammenarbeiten, können sie ohne den Revoker nichts tun, und der Revoker kann dies nicht mit der Mehrheit der Guardian -Stimmen allein tun .

Railgun

RailgunEs handelt sich um ein geheime Datenschutzsystem, das in Ethereum, Binance Smart Chain, Polygon und Arbitrum bereitgestellt wird.Das Protokoll ist in gewisser Weise ähnlich wie Labyrinth zuNotizenDiese Notizen werden als Versprechen im Merkelbaum gespeichert und bilden ein UTXO -Set, d. H. Durch das Erstellen neuer Notizen für andere Empfänger.Dies bedeutet, dass nur der Eigentümer der Notiz seine ungültige Identität berechnen kann, die häufig basierend auf dem Hash des Ausgabenschlüssels und des Index der Notiz im Merkel -Baum generiert wird.

Die versteckten Meta-Adressen in Railgun verwenden das Präfix von „0ZK“, ähnlich wie EIP-5564, was eine Kombination aus öffentlichen Betrachtungsschlüssel und öffentlichen Ausgabenschlüssel ist.Railgun verwendet jedoch den ED25519 -Schlüssel für die Babyjubjub -Kurve anstelle von ECDSA und SECP256K1.Genau wie bei EIP-5564 scannen Benutzer alle ausgegebenen Ereignisse im Railgun-Vertrag und verwenden ihren Ansichtsschlüssel, um festzustellen, welche Ereignisse Überweisungen zu ihrer Brieftasche darstellen.

Railgun verwendet aSenderNetzwerk, diese Sender sind tatsächlich Relais, die die Metatransaktionen des Benutzers erhalten und die tatsächlichen Transaktionen an die entsprechende Blockchain übertragen, um Gasgebühren für den Benutzer zu zahlen.Die Transaktionen von Benutzern zu Sendern werden verschlüsselt und verwendetWaku -VereinbarungFühren Sie Kommunikation durch, um die Anonymität der Endbenutzer zu schützen.

Railgun nimmt eine modulare Architektur an, mit der sie mit externen intelligenten Verträgen interagieren und Funktionen über einfache Transfers hinaus liefern können.Es gehtAdaptrelayDer Vertrag erreicht dies, was die Token vor und nach der Interaktion mit einem externen Vertrag schützt und entmützt, beispielsweise ungeschützte Token A, tauschte Token B gegen AMM aus und schützt Token B an den ursprünglichen Eigentümer.

In Version 3 plant Railgun, EIP-4337 zu nutzen und traditionelle Metatransaktionen zu unterstützen.Sie hoffen, dass unabhängige Löser als Sender teilnehmen können, indem sie einen dedizierten EIP-4337-Benutzerspeicherpool für Railgun beibehalten.Sie arbeiten derzeit mit Umbra zu diesem Problem zusammen und identifizieren Edge -Fälle und wie sie behoben werden können. Weitere Informationen finden Sie im Abschnitt Railgun V3.

kosten

Die Railgun -Vereinbarung erhebt eine Gebühr von 0,25% für Einlagen und Abhebungen.Diese Gebühren werden an das DAO -Lagerhaus gesendet, das im Laufe der Zeit an die Stakeholder der Rail Governance Tokens gezahlt wird.Zusätzlich zu den Einzahlungs- und Auszahlungsgebühren von 0,25% berechnen Rundfunkstoffe normalerweise ihre eigenen Gebühren, die normalerweise etwa 10% der Gasgebühren für tatsächliche Onkettentransaktionen ausmachen.

Regierungsführung

Railgun verfügt über ein Governance -System, das die Einreichung jeglicher Form von Vorschlägen ermöglicht, und Änderungen an Kernverträgen, einschließlich Fiskal- und Governance -Verträgen, müssen mit einem DAO -Vorschlag vorgenommen werden.Ungewöhnlich haben verschiedene Fälle von Railgun ihre eigene Governance.Zum Beispiel verfügt Railgun über eigene unabhängige Governance -Systeme und Token über Ethereum, Polygon und Binance -Kette.

SDK und Kochbuch

Railgun bietet ein umfassendes und gut dokumentiertes SDK, mit dem Brieftaschen- oder DAPP-Entwickler durch Unterstützung von Railgun verborgene Adressfunktionen erstellen können.Railgun hat auch eine in der Gemeinde gepflegteKochbuch, bietet ein „Rezept“, mit dem DApp -Entwickler Module für Railgun bereitstellen können, sodass Benutzer mit Railgun mit ihren DApps interagieren können.Zum Beispiel könnte ein Entwickler ein Rezept für DEX schreiben, damit Benutzer mit Token -Guthaben in Railgun Token privat austauschen können.

Railgun V3

Die nächste Iteration von Railgun senkt die Transaktionskosten um 50% auf 60%.Weitere Änderungen in Version 3 sind Unterstützung für EIP-4337-Benutzer, die über einen speziellen Speicherpool implementiert werden.Darüber hinaus wird V3 intentbasierte Architekturen unterstützen, die es Lösungslösungen ermöglichen, um die beste Ausführung zu konkurrieren, obwohl Details zum Schreiben sehr hochrangig bleiben.Sie arbeiten derzeit mitKuhschüttungZusammenarbeit mit den vorderen und hinteren Haken, um Resolver zugänglich zu machen.

Railgun Connect

Die wohl interessanteste Änderung des Vorschlags ist ein Tool namens Railgun Connect, das der WalletConnect ähnelt und es ermöglicht, dass 0ZK-Adressen mit den meisten Frontends für den privaten Gebrauch verbunden werden, ohne dass diese DApps explizit Integration mit Railgun über benutzerdefinierte Module bereitstellen.

Railgun Connect ist eine Browser -Erweiterung, die den Status des Hardhat lokal tatsächlich den Zustand der Kette repliziert und seinen eigenen Web3 -Anbieter in den DAPP injiziert, mit einem RPC -Endpunkt mit einer lokalen Hardhat -Versionskette.Auf diese Weise können Sie wie gewohnt mit einem DAPP -Vertrag interagieren, Transaktionen aufzeichnen, dann einen Snark -Beweis erstellen und an den Railgun -Vertrag in der tatsächlichen Kette senden.Obwohl diese Beschreibung etwas einfacher ist, vermittelt sie die Gesamtidee.Auf diese Weise können Sie mit nahezu jedem DAPP interagieren (es kann einige Kantenfälle für DApps geben, die eine zusätzliche Off-Link-Verarbeitung erfordern).Es ist zu beachten, dass der Status der lokalen Save-Kette eine ressourcenverbrauchende Operation ist. Sobald sie jedoch abgeschlossen ist, können Sie die versteckte Adresse von Railgun verwenden, um mit dem DAPP zu interagieren, ohne einen Unterschied zu einer normalen Brieftasche zu verwenden.

abschließend

Es gibt einige interessante Vorschläge für die Festlegung versteckter Adressen im Ethereum -Protokoll.Zum Beispiel,IncoDas Konzept einer ERC-20-Wrapper wird verwendet, die einen normalen ERC-20-Vertrag zusammenfasst und alle Guthaben verschlüsselt.Transfers und Zulassungen werden beide im verschlüsselten Zustand durch vollständig homomorphe Verschlüsselung durchgeführt.Inco stützt sich auf Präkompiler, die derzeit nur in einem eigenen Netzwerk existieren, aber in Zukunft möglicherweise nach Ethereum wechseln.

Es wird noch einen Vorschlag genanntEIP-7503: Null-Wissen-Wurmlöcher, was auf einem Design basiert, das als „Beweis für das Verbrennen“ bezeichnet wird, obwohl dieser Vorschlag nicht viel Aufmerksamkeit erhalten hat, wahrscheinlich weil er ohne dieses Update ein Update für die EVM erfordert, kann es nur auf Token -Ebene implementiert werden. Verwenden Sie ein ERC-20-Design, das EIP-7503 spezifisch unterstützt (oder wenn ein L2 beschließt, den EVM-Opcode zu unterstützen).

aztekischWahrscheinlich die komplexeste Datenschutztechnologie im Moment, aber sie müssen jedoch die Nutzer an die Verwendung von Aztec überbrücken, was für die meisten Benutzer möglicherweise nicht akzeptabel ist.Wenn die Forderung von Ethereum -Benutzern nach grundlegender Transaktions Privatsphäre wächst, kann AZTEC ein einzigartiges Wertversprechen haben, um ein sehr wertvolles L2 zu werden, da DAPPs und Benutzer auf eine Plattform migrieren, die standardmäßig Privatsphäre bietet.

Dasselbe,IntmaxEs handelt sich um ein Datenschutz-zentriertes Ethereum L2 (basierend auf dem Plasmadesign), das auch einen konform-regulatorischen Aspekt aufweist, der die Legitimität einzelner Fonds über ZKP basierend auf AML überprüft und die Transaktionsbeträge Einschränkungen auferlegt.IntMax hat Einschränkungen bei der Bereitstellung von Datenschutz für Geldtransfers, während EVM Smart Contract Operations keine Privatsphäre hat.Im Gegensatz zu AZTEC können intelligente Verträge jedoch in Solidität geschrieben werden, die einige Entwickler möglicherweise bevorzugen (abhängig vom Anwendungsfall).

Brieftaschenstütze

Während wir eine Zunahme der Einführung von versteckten Adressprotokollen sehen, was ein positives Signal ist, gibt es immer noch viele Herausforderungen.Die wichtigste Herausforderung besteht darin, dass sie in Mainstream -Ethereum -Geldbörsen (zumindest noch nicht) nicht vollständig unterstützt werden.Mainstream -Brieftaschen müssen möglicherweise mehrere Auswahlmöglichkeiten treffen, wenn sie versteckte Adressen unterstützen.Diese Optionen umfassen:

-

Werden sie eine Interessenvertretung für eine einzige Implementierung bieten oder werden sie einen umfassenden Aggregator über mehrere Protokolle hinweg aufbauen und aufrechterhalten?Letzteres kann in Bezug auf Entwicklung und Wartung teuer sein.

-

Wird es regulatorische Überlegungen geben und müssen wir eine Position zum Umfang und den Mechanismus der selektiven Deanonymität (wie den Fall von Labyrinth) einnehmen?

-

Versteckte Adressen erfordern eine On-Chain-Komponente durch einen Registrierungsvertrag (außer Fluidkey), was bedeutet, dass jedes EVM-Netzwerk explizit von der Brieftasche unterstützt werden muss (obwohl das Design von Umbra die Erlaubnis ohne Einsatz der Registrierung erleichtert).

-

Versteckte Adressen machen vorhandene Integration in Blockdetektoren wie Ethercan komplexer.Beispielsweise funktioniert die Ansicht auf den Detektorknopf nicht, um Meta -Adressen zu verbergen, da die Brieftasche in den Gesamtbilanz zeigt.Dieses Problem kann auch in der Übertragung vorhanden sein.Diese Grenzfälle müssen sorgfältig berücksichtigt werden.

-

Gemäß der zugrunde liegenden Implementierung können Benutzer nur versteckte Adressen mit einem bestimmten Satz von DApps effektiv verwenden, d. H. Die von dem zugrunde liegenden Protokoll unterstützten DAPPs.Die modulare Versteckadressarchitektur ermöglicht dies.Allerdings werden nicht alle DApps unterstützt und Benutzer müssen auf irgendeine Weise benachrichtigt werden.Dies ist bei der Verwendung von EIP-5506 relativ einfach, aber es gibt immer noch Komplexitäts- und Kantenfälle, die in die Benutzererfahrung Ihrer Brieftasche eindringen können.

Es gibt Raum für Verbesserungen bei der Verhinderung einer schlechten Privatsphäre und Hygiene des Benutzers. Weitere Informationen finden Sie in diesem Artikel:Anonymitätsanalyse des Umbra Stealth -Adresssystems für Ethereum”, Der Autor deanonyme 48,5% der Stealth-Transaktionen auf dem Ethereum-Hauptnetz. Die anfängliche Sendungsadresse, die fälschlicherweise der Ansicht sind, dass die Rückverfolgbarkeit gebrochen wurde. angesprochen werden.

Insgesamt bin ich ziemlich optimistisch in Bezug auf unsichtbare Adressen und Privatsphäre in Ethereum.Ich denke, wir haben ziemlich beeindruckende Fortschritte gemacht und einige sehr heftige Herausforderungen gefunden.Ich glaube, Mainstream -Brieftaschen finden Wege, um unsichtbare Adressunterstützung zu bieten, damit Benutzer diese Adressen problemlos verwenden und das normale Maß an Privatsphäre genießen können, das Benutzer erwarten und verdienen.

Vielen Dank an alle Teams, die ihre Zeit und harte Arbeit in die Erforschung und den Aufbau einer unsichtbaren Adressinfrastruktur investiert haben, einschließlich der vier in diesem Beitrag erwähnten Protokolle.Ihre Bemühungen und ihre Hartnäckigkeit werden einen enormen Einfluss auf Ethereum haben!