Autor: Haotian, investigador independiente Fuente: X, TMEL0211

Vea @Goplussecurity temprano en la mañana para construir una capa de seguridad de usuario unificada modular.Como antiguo veterano de seguridad criptográfica, encendió una visión de seguridad desfavorable.La dirección de «seguridad» más importante de la criptografía siempre ha sido impulsada por el «servicio», y siempre está en el vergonzoso status quo de «garabatos garabateados con anticipación, pero disparando impotentes los muslos después».¿Será la red de seguridad modular unificada la solución óptima?A continuación, hable sobre mi opinión:

1) Los problemas de seguridad siempre se valorarán después del incidente, es decir, el problema de la «conciencia de seguridad» a menudo decimos, no la cognición general que puede mejorarse con las llamadas y gritos a corto plazo. convertirse en una sensación de alerta.

Y el «incidente de seguridad» solo puede ser maduro y disminuir por la industria que lo acompaña, y no desaparecerá.Por lo tanto, la seguridad como un «servicio» siempre será necesaria, pero siempre es pasiva, lo que no es propicio para la compañía de seguridad para mejorar su ecosistema criptográfico;

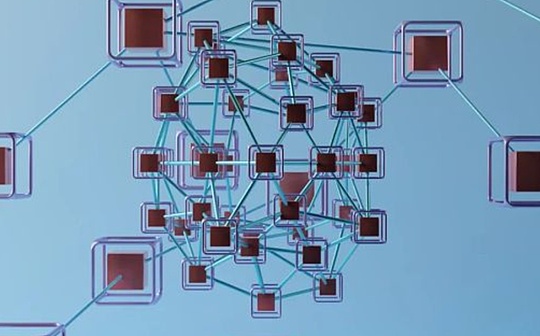

2) La modularización se ha convertido en una ruta de desarrollo normal en el campo Crypto. paso para convertirse en el módulo clave que constituye los elementos principales de la criptografía.

En el futuro, la capa de consenso, la capa de asentamiento, la capa de ejecución, la capa DA, etc. de la cadena original se empaquetarán modularmente de manera modular e incrustado en el sistema arquitectónico de cada cadena de bloques en alta interactividad.Lo mismo es cierto para la capa del módulo de seguridad.

3) A medida que el desarrollo general de la industria ha madurado, el incidente de piratería de B puro se está volviendo menor, lo que está directamente relacionado con el progreso del código de la industria del trabajo continuo de protección contra la seguridad del desarrollador de la industria y el bosque de casos negros Defi – Código de la industria conducido.Por lo tanto, una capa de módulo de seguridad que enfrenta el lado C y puede dar a los usuarios la protección de seguridad «inconsciente» de la misión;

4) Cómo enfatizar la «inconsciencia», porque el avance de la tecnología y la madurez de la industria deben abstraer problemas complejos en la capa infra delantera para resolverlo, y la brecha que los usuarios frontales sienten se volverán cada vez más pequeños.Basado en el componente de seguridad de la cadena de estructura modular, implica el bloqueo oportuno de transacciones peligrosas y sospechosas, la vista previa de la ruta antes de la cadena de negociación, la actualización de la información de Oracle bajo la advertencia de alerta delantera antes de la firma, la actualización de la cadena tal Como sitio web de pesca, la supervisión de cumplimiento de KYC Anti -Money Lavering, etc. espera.

Teóricamente simple, pero en realidad es compatible con cada cadena, un consenso diferente, y también requiere la billetera grosera, Dex y otros protocolos en diferentes entornos.

5) Si es seguro permanecer en la capa de «servicio», una realidad inevitable es que hay interminables complementos y varias herramientas e incluso desarrolladores de cara a cara, usuarios comunes, comerciantes, usuarios institucionales, etc. Debe estar equipado con diferentes soluciones de seguridad.Como resultado, el calentamiento de la competencia entre las compañías de seguridad, los usuarios comunes no tenían una sensación de mejora en el nivel de seguridad.

La industria de la seguridad también necesita una capa de módulo de seguridad unificada. ser mejorado.

En resumen, la ofensiva de seguridad y la defensa serán un problema que siempre existirá en el campo CRYPTP, porque demasiado cerca del dinero, siempre habrá hackers para esconderse en la oscuridad y escanear el anillo débil de seguridad para atacar.

En esencia, los piratas informáticos de ataque y protección de seguridad son confrontación de costos.El servicio de seguridad fragmentado es como la lucha contra las guerrillas, y la construcción ecológica de la cadena de seguridad constante y la capa de seguridad modular de la protección del frente unido.