Por: Liz, niebla lenta

fondo

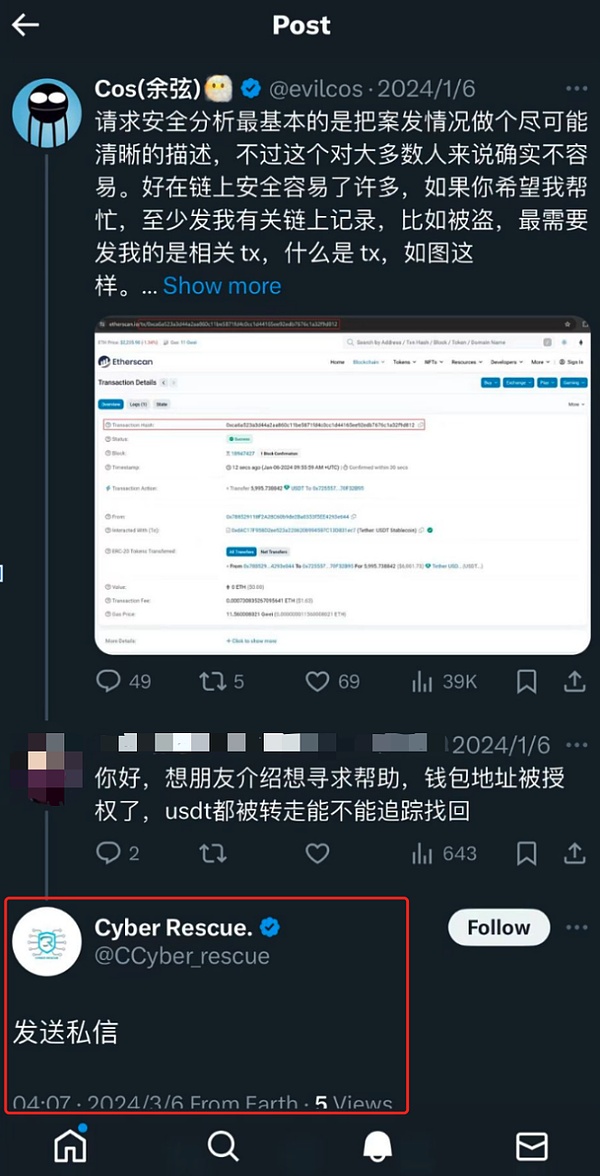

Recientemente, Cyber Rescue pescó a la víctima bajo la apariencia de «puede ayudar a recuperar/recuperar fondos robados» bajo la apariencia de «ayudar a recuperar/recuperar fondos robados» bajo la apariencia de «Es posible deshacerse de los fondos robados».En respuesta a esta situación, el equipo de seguridad de niebla lenta retiró reversamente la estafa y reveló su proceso de fraude, con la esperanza de que la mayoría de los usuarios estuvieran atentos y eviten ser engañados.

El proceso de fraude

Como víctima, contactamos a Cyber Rescue, quien afirmó poder recuperar fondos robados al 100%.

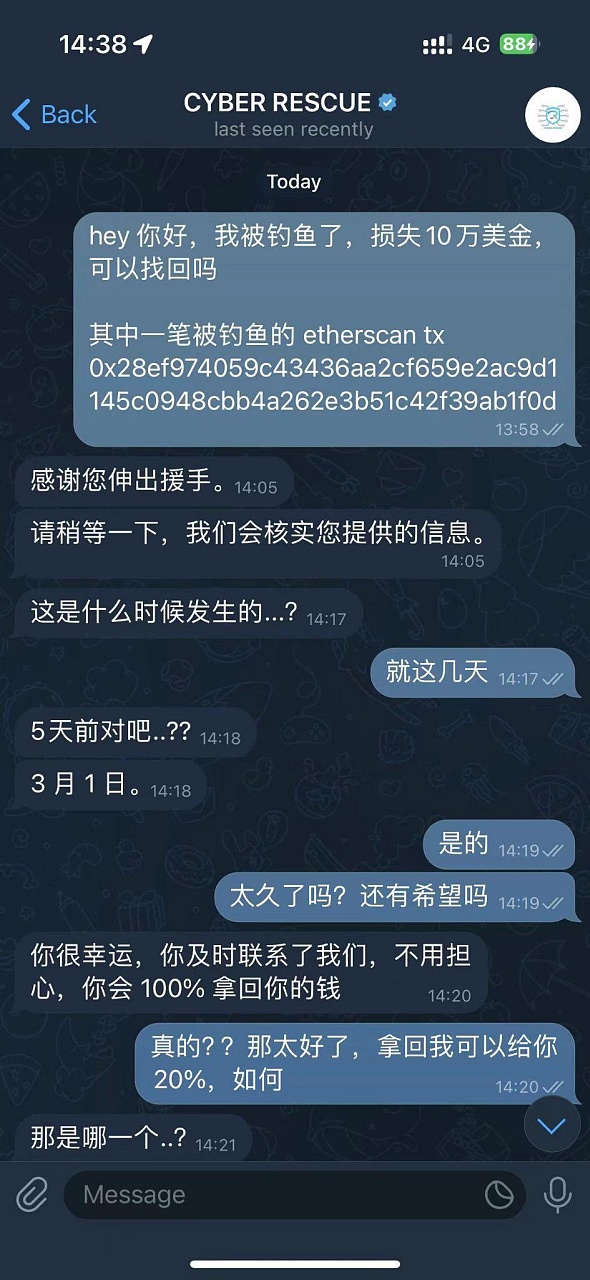

1. Cyber Rescue primero pregunta a la víctima sobre el momento del robo, la billetera utilizada y las razones del robo, y luego dice que los fondos robados pueden recuperarse al 100%. La red de cadena inteligente y los fondos robados se procesarán.La víctima necesita descargar Mathwallet, que el estafador explicó fue guiar a la víctima para transferir la configuración del usuario y redirigir los fondos a la billetera de la víctima.

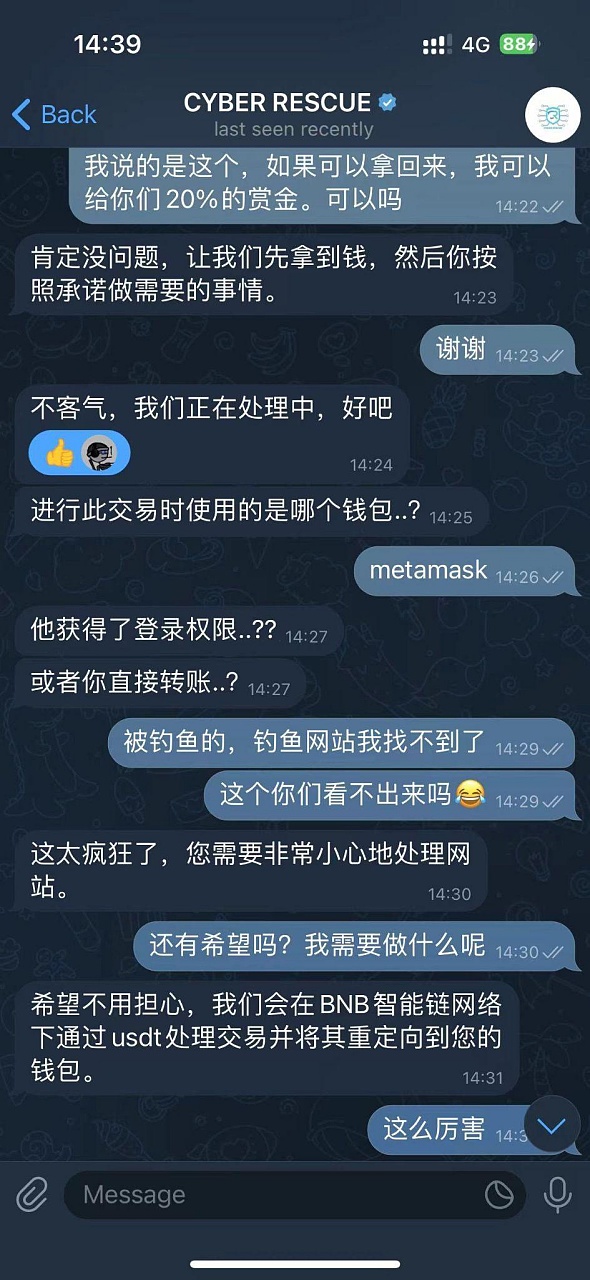

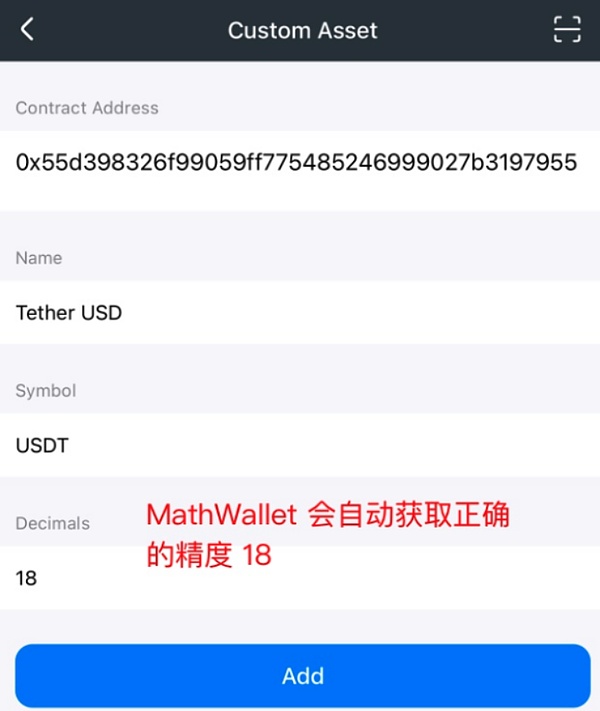

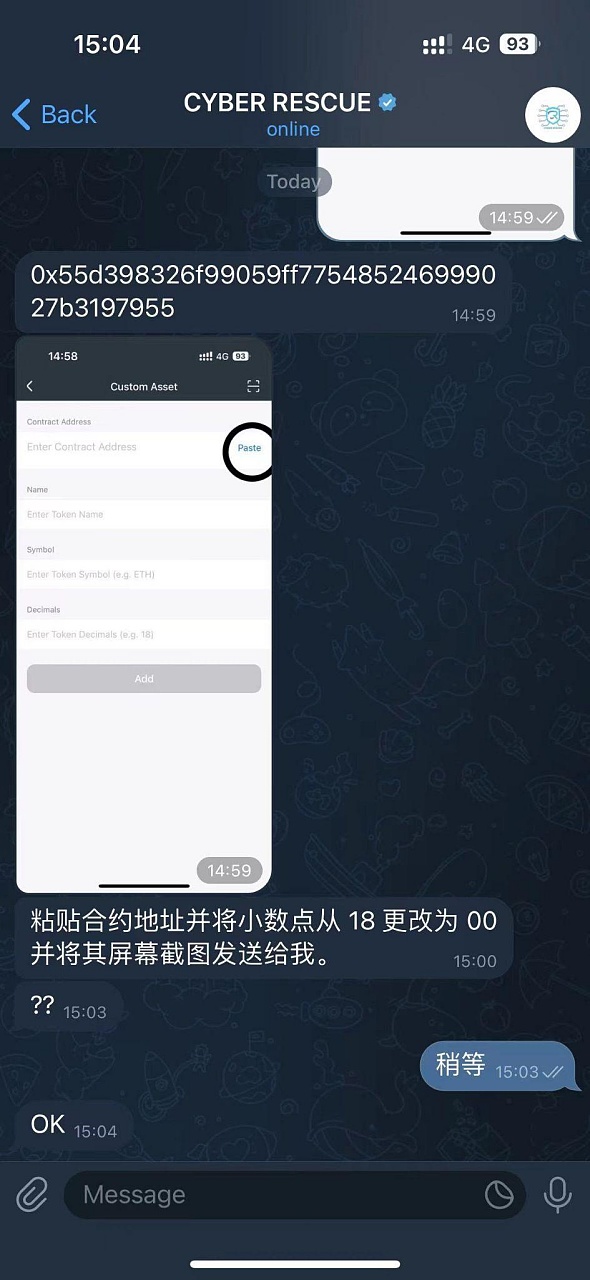

2. El estafador le pidió a la víctima que haga clic en «Agregar activo personalizado» en la página de inicio para guiar al usuario a ingresar el contrato de USDT 0x55d398326f99059ff7754852469999027b3197955 (la dirección del contrato es correcta). de 18.

En este punto, el estafador enfatizó: al pegar la dirección del contrato, cambie los decimales de 18 a 0.Por lo tanto, la víctima agregó un token USDT con un contrato correcto pero una precisión incorrecta.Aquí explicamos qué es los decimales (decimales).Cuanto mayor sea el valor de los decimales, mayor es la precisión del token.

Después de que la víctima hizo lo que hizo, el estafador dijo que esto estaría bien.Debido a que el software de traducción tradujo la billetera de metamask a una billetera de metamask, ¿esto confundió a la víctima y el estafador se sorprendió?

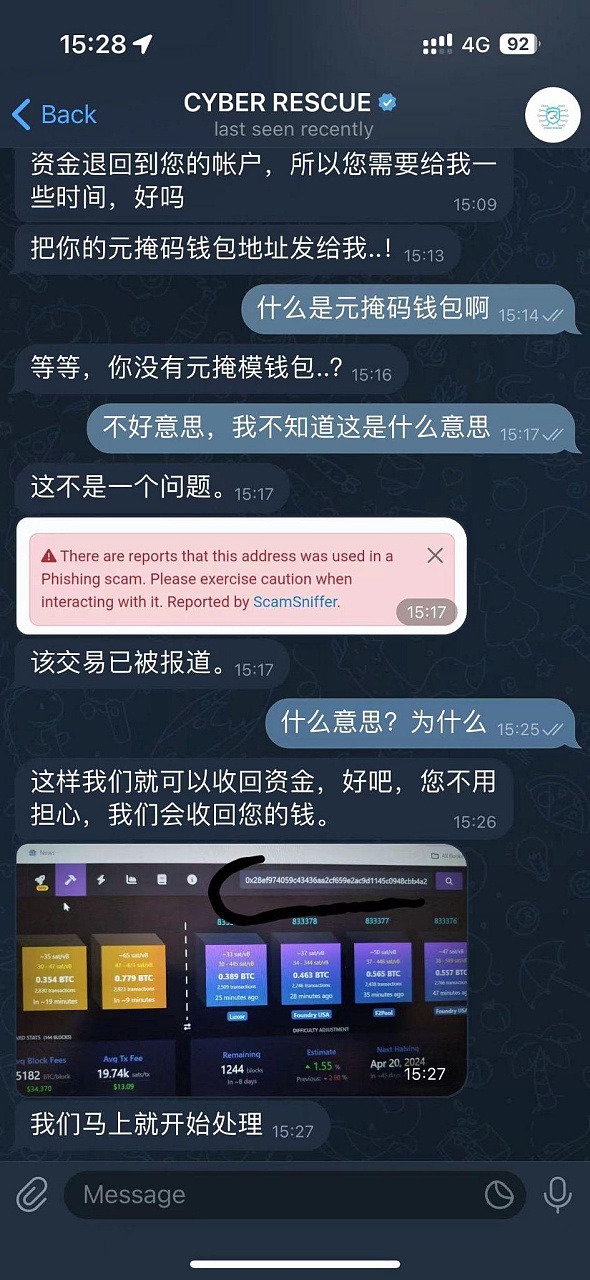

3. En este punto, el estafador comenzó su operación mágica de «recuperar» los fondos robados:

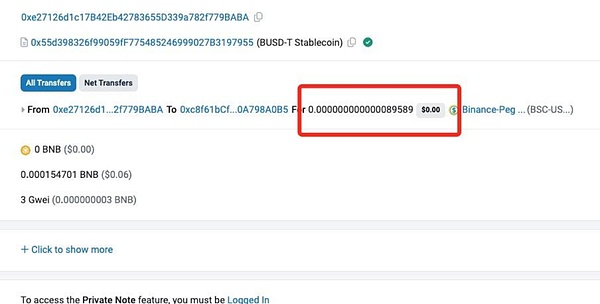

Después de que el estafador verificó las transacciones robadas que le proporcionamos, dijo que solo podía recuperar $ 89,589 de los fondos robados.

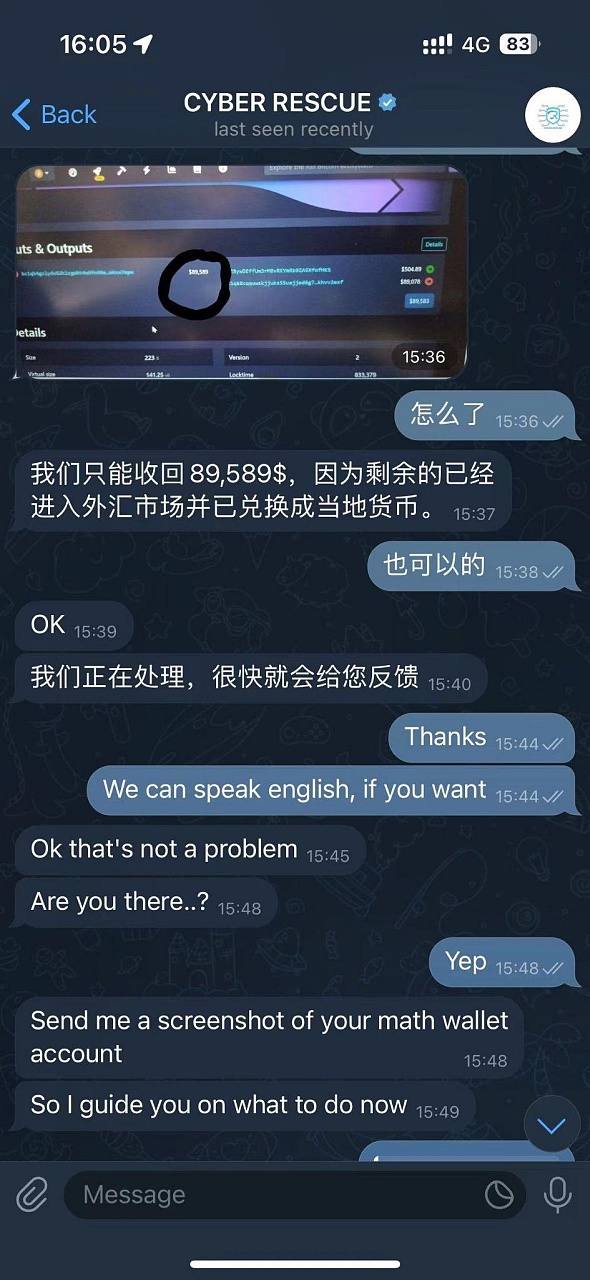

Luego, el estafador le pidió a la víctima que enviara una captura de pantalla de la cuenta de Mathwallet y le recordó a la víctima: Manténgase en línea, el éxito o el fracaso serán los primeros en hacerlo.Esta oración es algo confusa.

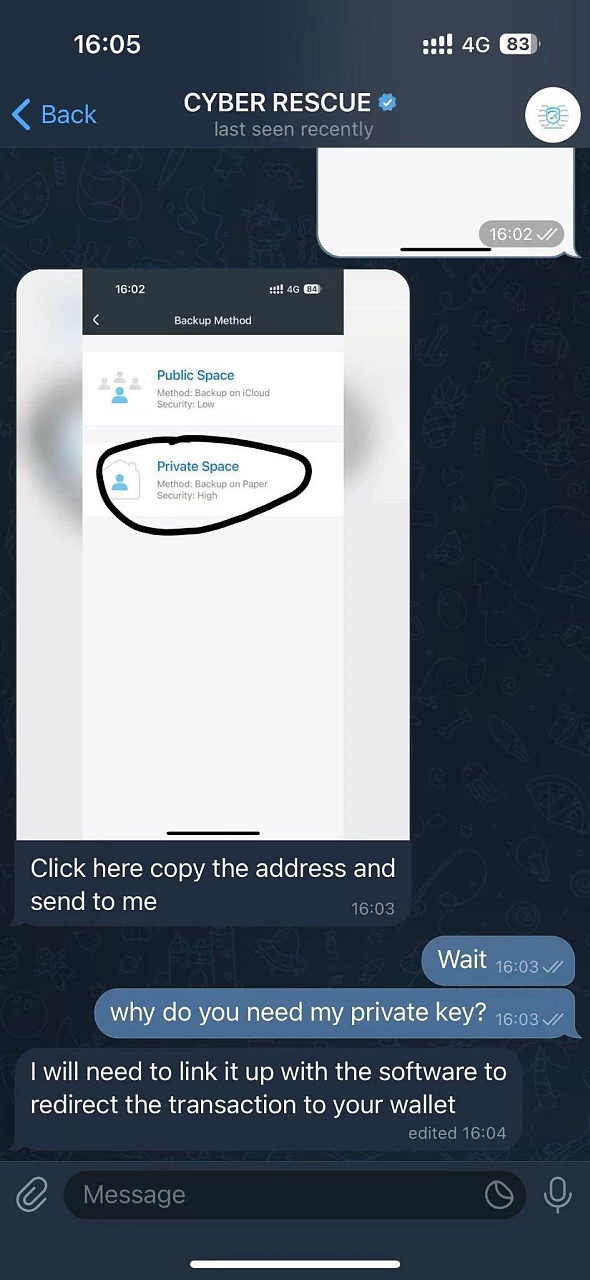

El estafador le pidió a la víctima que haga clic en la clave privada de exportación en la billetera administradora para guiar a la víctima para copiarle la clave privada.La explicación de la estafa de la necesidad de una clave privada es conectar la aplicación para redirigir las transacciones a la billetera de la víctima.Si las operaciones anteriores del estafador no te despertaron, pero ahora le importa tu llave privada, ¡huye!

La víctima envió la llave privada al estafador.Pronto, el estafador dijo que la operación estaba hecha y que podía revisar su billetera.La víctima miró la billetera y descubrió que el número de USDT se convirtió en 89589 que el estafador solo prometió recuperarse.

Consulta en el navegador de bloques y descubrió que el número de dinero transferido por el estafador a la víctima fue de 0.00000000000000089589 USDT.Esto se debe a que la víctima cambió previamente los decimales del token personalizado en la billetera de 18 a 0 bajo la guía del estafador. 89589 se recibe USDT.

(https://bscscan.com/tx/0x00901c40073dc1ec64041a3aee689874406fdb1bf7b112a6c380ec3839d6a8e5)

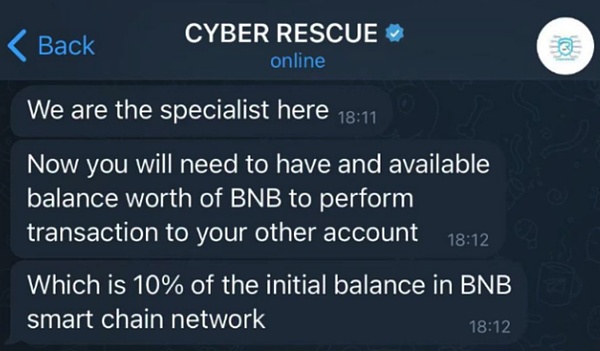

El estafador ya ha engañado a su clave privada.Le dijo a la víctima que necesitaba tener suficiente saldo disponible de BNB para ejecutar transacciones a otras cuentas, lo que debería ser el 10% del saldo inicial en la red de cadena inteligente BNB.Si la víctima lo cree, transfiera el BNB por valor de aproximadamente $ 8968 a la billetera según sea necesario, y el mentiroso lo robará.

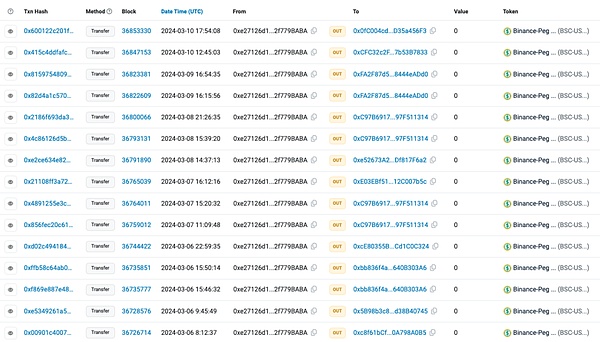

Utilizamos un navegador de bloques para ver la dirección del estafador (0xe27126d1c17b42eb42783655d339a782f779baba) y descubrimos que la dirección se transfirió con frecuencia a otras direcciones en pequeñas cantidades, lo que significa que el estafador continuó usando este frecuente para cometer crímenes.

(https://bscscan.com/txs?

Use Misttrack (https://misttrack.io/) para consultar la dirección, y puede ver que la fuente de la tarifa de manejo para esta dirección es Binance.MistRack ha bloqueado las direcciones relevantes y continuará monitoreando fondos anormales.

Actualización de Mathwallet

Después de recibir comentarios del caso, Mathwallet inmediatamente solucionó y lanzó una nueva versión, prohibiendo la modificación manual de la precisión de los usuarios.Los usuarios que ya han instalado Mathwallet deben actualizarse en la App Store o Google Play.

Resumir

Hay infinitas estafas en el bosque oscuro de Blockchain. Clave paso a paso.El equipo de seguridad de niebla lenta recuerda a los usuarios que estén atentos.Si su criptomoneda es desafortunadamente robada, proporcionaremos servicios de asistencia comunitaria gratuitos para la evaluación de casos, solo si presenta el formulario de acuerdo con las pautas de clasificación (fondos robados/estafadores/ransomware de estafas).Al mismo tiempo, la dirección del hacker que presentó también se sincronizará con la red de cooperación de inteligencia de amenazas en servicio para el control de riesgos.(Nota: el formulario chino se envía a https://aml.slowmist.com/cn/recovery-funds.html, y el formulario inglés se envía a https://aml.slowmist.com/recovery-funds.html)