Quelle: Beosin

Nach Angaben der Beosin Trace -Plattform am 5. März 2024 wurde das WOOPPV2 -Vertragsprojekt in der Arbitrum -Kette am späten Abend in Peking angegriffen, was einen Verlust von etwa 8,5 Millionen US -Dollar verursachte.Hacker verwenden ein Blitzdarlehen, um USDC.E- und Woo -Token auszuleihen, und tauschen dann häufig über WOOPPV2 -Verträge Token aus.Aufgrund der Defekte der Preisberechnung des WOPPV2 -Vertrags können Hacker den Preis während des Austauschprozesses kontrollieren und eine große Anzahl von WOO -Token gestohlen werden.Das Beosin -Sicherheitsteam analysierte den Vorfall so schnell wie möglich.

Sicherheitsanalyse

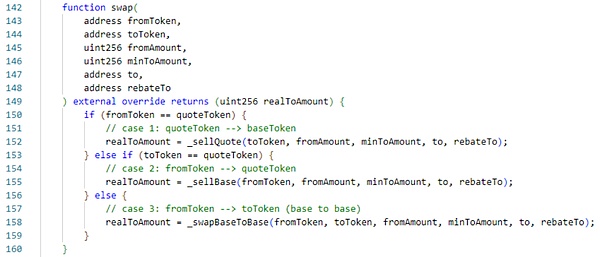

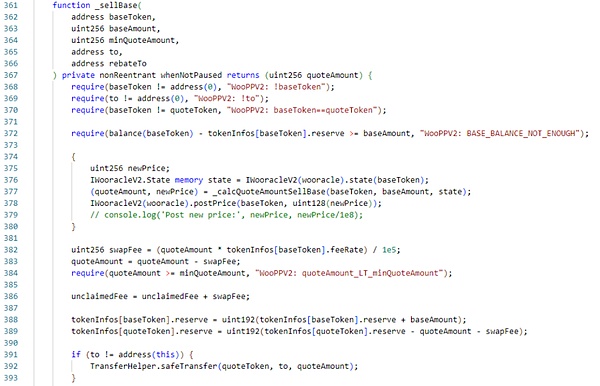

Es gibt eine Swap -Funktion im WOOPPV2 -Vertrag.Der Benutzer kann diese Funktion für den Token -Austausch aufrufen.

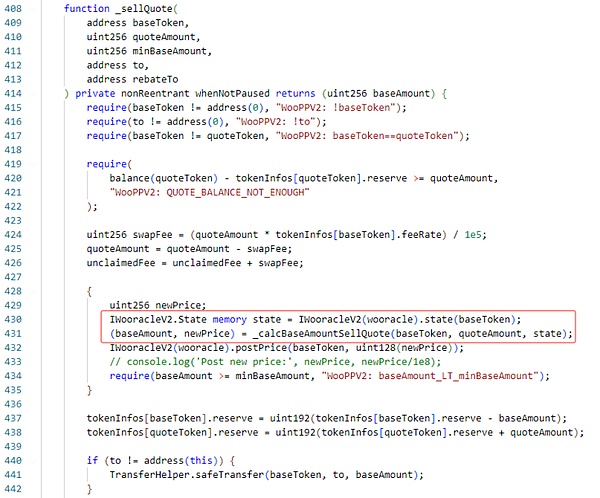

Die _sellquote -Funktion ähnelt der Logik der Funktionsfunktion._Sellquote ist eine Funktion, die der Anrufer verwendet, um Woo -Token auszutauschen.

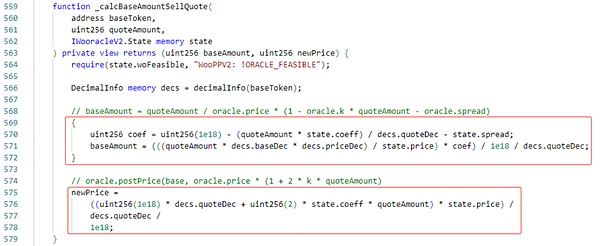

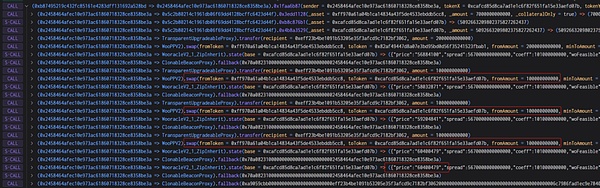

Schauen wir uns die Logik von _calcbaseamountSellquote an.

Die _sellbase -Funktion ist die gleiche wie die _sellquote -Funktion, aber die _calcquoteamountSellBase -Funktion ist leicht unterschiedlich.

Nach der Logik des Austauschs können wir ein Problem finden,Die Berechnungslogik dieser Austauschmenge unterscheidet sich von dem herkömmlichen Swap -Multiplikationsmodell des herkömmlichen Swaps wie UNISWAP. der Austausch.Wenn der Anrufer sorgfältig berechnet wird, kann das Token im Inneren herausgenommen werden.

Zum Beispiel:

Wenn es 1.000 Token und 1.000 B -Tokens im Pool gibt, beträgt der Preis für B -Token 1.Wenn Sie dann 500 A -Token verwenden, können Sie zu diesem Zeitpunkt 500 B -Token tauschen, und der Pool wird 1500: 500 und der Preis für B -Token steigt, z. B. 2.Als nächstes wird die Verwendung der gegen die Börsen ausgetauschten 500 b -token gegen 1.000 pro Token ausgetauscht, und schließlich wird der Pool 500: 1000 und legt 500 -A -Token aus der Luft aus.

In diesem Vorfall verwendete der Angreifer das Sicherheitsproblem.

Angriffsprozess

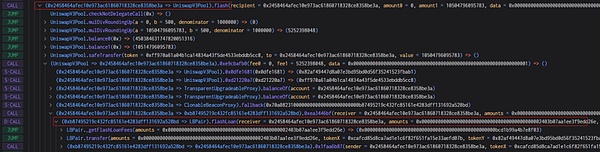

Dieser Angreifer hat sich hier durch viele gleiche Methoden angreift

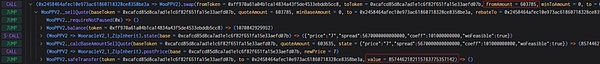

0xE80A16678B5008D5BE1484EC6E77DC6307632030553405863FFB38C1F94266 ist ein Beispiel.

1. Der Angreifer lieh mehr als 10 Millionen USDC und 2,72 Millionen Woo -Token durch Blitzdarlehen.

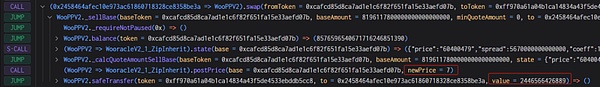

2. Als nächstes verwendet der Angreifer 100.000 USDC, um Woo Token in dreimaliger Zeit auszutauschen.

3. Dann benutzte der Angreifer mehr als 8 Millionen WOO -Token, um USDC auszutauschen berechnete, dass der Preis für Woo zu dieser Zeit 7 betrug, was fast 10 Millionen Mal verringerte.

4. Da der Preis für WOO -Token sehr klein ist, verwendet der Angreifer einen sehr kleinen USDC, um mehr als 8 Millionen WOO -Token umzuwandeln, und gab schließlich ein Blitzdarlehen zurück, um sie zu verlassen.

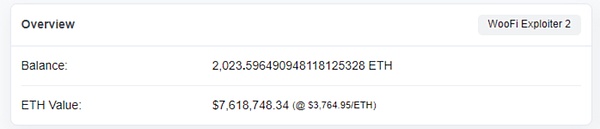

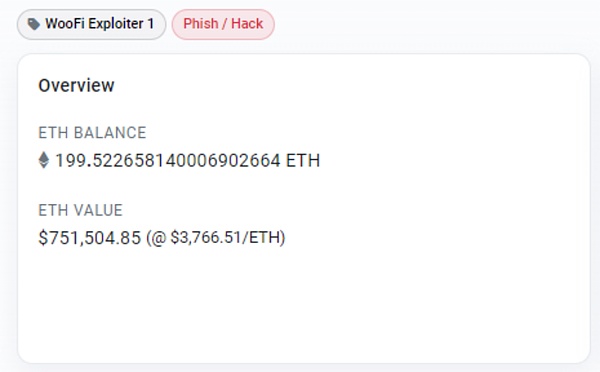

Fondsverfolgung

Nach dem Hacking -Angriff übertraf der Angreifer 200 ETH an die Ansprache in der Ethereum -Kette durch die Kreuzungsbrücke, und die verbleibenden 2.000 ETH wurden an der Adresse der Arbitrum -Kette aufbewahrt. Zeit.

In Anbetracht des Price -Control -Angriffs in der Arbitrum -Kette müssen wir die Bedeutung von Sicherheitsrisiken im Bereich virtueller Vermögenswerte erkennen.