Als erste Kryptowährung der Welt ist Bitcoin (BTC) seit seinem Debüt im Jahr 2009 allmählich zum Eckpfeiler digitaler Vermögenswerte und dezentraler Finanzmittel geworden.Mit zunehmender Anzahl von Benutzern und Transaktionsvolumen ist jedoch zunehmend,Die Probleme des BTC -Netzwerks werden immer deutlicher und manifestiert sich hauptsächlich in den folgenden Punkten:

-

Hohe Transaktionsgebühren: Wenn das Bitcoin -Netzwerk überlastet ist, müssen Benutzer höhere Gebühren zahlen, um sicherzustellen, dass Transaktionen so bald wie möglich bestätigt werden können.

-

Transaktionsbestätigungszeit: Die Bitcoin-Blockchain erzeugt durchschnittlich alle 10 Minuten einen neuen Block, was bedeutet, dass Onkain-Transaktionen normalerweise darauf warten müssen, dass mehrere Blöcke als endgültige Bestätigung berücksichtigt werden.

-

Einschränkungen von intelligenten Verträgen: Bitcoins Scripting -Sprachfunktionen sind begrenzt und es ist schwierig, komplexe intelligente Verträge zu implementieren.

In diesem Artikel beziehen wir uns zusammen auf Lightning Network, Sidechains, Rollup und andere Technologien als BTC-Layer2-Expansionslösungen.Die Einführung der Layer2 -Technologie kannVerbesserung der Transaktionsgeschwindigkeit und reduzieren Sie die Transaktionskosten, optimieren Sie die Benutzererfahrung und erweitern Sie die Netzwerkkapazität.Es bietet wichtige technische Unterstützung und innovative Anweisungen für die zukünftige Entwicklung von BTC.

Derzeit ist Beosin der offizielle Sicherheitspartner von BTC Layer2 wie Merlin Chain geworden, prüft mehrere BTC -ökologische Protokolle wie z.Bitmap.games, Surfprotokoll, Savmswap, Mineral.In früheren Audits haben mehrere bekannte öffentliche Ketten Beosins öffentliche Kettensicherheitsprüfungen, einschließlichRonin -Netzwerk, Klee, Selbstkette, KrustennetzwerkWarten.Beosin startet nun einen Audit -Plan für BTC Layer2, der dem gesamten BTC -Ökosystem umfassende und zuverlässige Sicherheitsprüfungsdienste bietet.

Blitznetzwerk

Das früheste Konzept des Blitznetzes wurde als „Zahlungskanal“ bezeichnet..Als Satoshi Nakamoto 2009 Bitcoin erstellte, hatte er bereits die Idee eines Zahlungskanals vorgeschlagen und einen Entwurfscode für den Zahlungskanal in Bitcoin 1.0 einbezogen, mit dem Benutzer den Transaktionsstatus vor der Bestätigung der Transaktion durch das Netzwerk aktualisieren können.Erst in der Veröffentlichung des Whitepapiers „The Bitcoin Lightning Network: Skalierbares unmittelbarer sofortiger Zahlung“ wurde das Lightning-Netzwerk wirklich geboren und trat in die Öffentlichkeit ein.

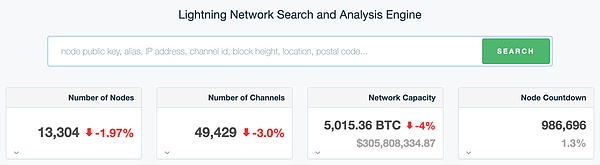

Heute sind die Implementierungslösungen für Zahlungskanäle und das Blitznetz sehr ausgereift.Ab sofort verfügt das Lightning Network über 13.325 Knoten und 49.417 Kanäle, und der Gesamtbetrag an BTC hat 4.975 erreicht.

https://1ml.com/

Im Lightning -Netzwerk ist es sehr wichtig, die Sicherheit von Benutzervermögen während des Übertragungsprozesses zu gewährleisten.Im Folgenden wird erläutert, wie das Lightning -Netzwerk arbeitet und wie die Sicherheit von Benutzervermögen basierend auf der Skala der Netzwerkknoten schützt.

Benutzer beider Parteien senden zwei Transaktionen an das Bitcoin -Hauptnetzwerk: Einer wird verwendet, um den Kanal zu öffnen, und der andere wird verwendet, um den Kanal zu schließen.Es ist grob in die folgenden drei Schritte unterteilt:

1. Kanalöffnung:

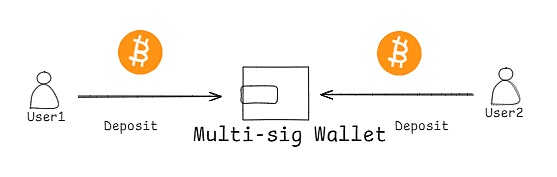

Zunächst verpflichten Benutzer beider Parteien Bitcoin für die Mehrsignatur-Brieftasche von Lightning Network auf BTC.Sobald Bitcoin erfolgreich zugesagt und gesperrt ist, wird der Zahlungskanal geöffnet, und beide Parteien können in diesem Kanal Transaktionen außerhalb des Kettens durchführen.

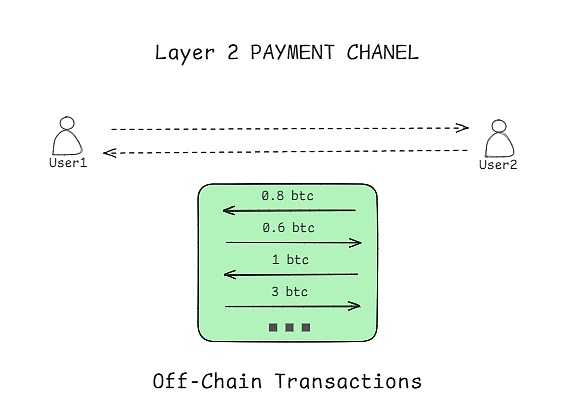

2. Transaktionen außerhalb des Ketten:

Sobald der Kanal geöffnet ist, werden alle Transfertransaktionen zwischen den Benutzern im Blitznetz verarbeitet, und diese Off-Chain-Transaktionen sind nicht um die Anzahl der Male begrenzt.Natürlich müssen diese Transaktionen nicht sofort an das Bitcoin-Hauptnetzwerk eingereicht werden, sondern werden sofort über den Off-Chain-Mechanismus des Blitznetzes abgeschlossen.

Diese Verarbeitungsmethode außerhalb des Ketten verbessert die Transaktionsgeschwindigkeit und -effizienz erheblich und vermeidet Staus und hohe Transaktionsgebühren im Bitcoin-Hauptnetzwerk.

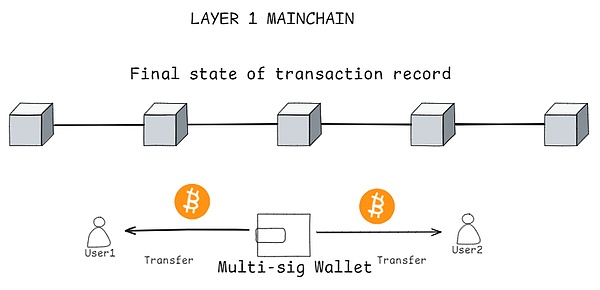

3. Channelschließung und Kontoabrechnung:

Wenn der Benutzer einer Partei beschließt, den Kanal zu verlassen, wird die endgültige Ledger -Siedlung durchgeführt.Dieser Prozess stellt sicher, dass alle Mittel im Kanal zum neuesten Status zugewiesen werden.Gleichzeitig ziehen Benutzer beider Parteien den Abrechnungsbetrag aus der Mehrsignatur-Brieftasche zurück, die die tatsächliche Fondszuweisung widerspiegelt, wenn der Kanal geschlossen ist.Schließlich wird der Kanal die endgültige staatliche Ledger -Transaktion dem Bitcoin -Hauptnetzwerk einreichen.

Der Vorteil des Blitznetzes ist:

-

Erhöhte Transaktionsgeschwindigkeit.Mit Lightning Network können Benutzer nicht über die Kette handeln, was bedeutet, dass Transaktionen fast sofort abgeschlossen werden können, ohne auf die Blockbestätigungszeit zu warten.Dies kann die Transaktionsgeschwindigkeit auf der zweiten Ebene erreichen und die Benutzererfahrung erheblich verbessern.

-

Verbesserte Privatsphäre.Off-Chain-Transaktionen des Blitznetzwerks müssen in der Bitcoin-Hauptkette nicht öffentlich aufgezeichnet werden, was die Privatsphäre von Transaktionen verbessert.Nur das Öffnen und Schließen des Kanals muss in der Hauptkette aufgezeichnet werden, sodass das Transaktionsverhalten des Benutzers nicht vollständig bekannt gegeben wird.

-

Mikropaymentunterstützung.Das Blitznetz ist sehr geeignet, um kleine Zahlungen (Mikrozahlungen) wie Inhaltszahlungen, Internet der Dinge Gerätezahlungen usw. zu bearbeiten, usw.Herkömmliche Bitcoin -Transaktionen eignen sich aufgrund ihrer hohen Umgangsgebühren nicht für häufige kleine Zahlungen, und das Blitznetz löst dieses Problem.

Die Herausforderungen für das Blitznetzwerk:

-

Probleme mit Netzwerkliquidität: Lightning Network basiert auf Bitcoins, die im Kanal vorverschließt werden.Dies bedeutet, dass Benutzer für Transaktionen genügend Bitcoin in ihrem Zahlungskanal im Voraus einlegen müssen.Eine unzureichende Liquidität kann zu Zahlungsfehlern führen, insbesondere wenn größere Zahlungen geleistet werden.

-

Routing -Probleme: Das Finden eines gültigen Pfades vom Absender der Zahlung an den Empfänger kann ein komplexes Problem sein, insbesondere wenn das Netzwerk groß ist.Wenn Netzwerkknoten und -kanäle zunehmen, wird es auch schwieriger, eine reibungslose Zahlungsabschluss zu gewährleisten.

-

Fragen des Gewahrsamtes fonds: Knoten können auf böswillige Angriffe stoßen, und Benutzer müssen den Knoten vertrauen, mit denen sie verbunden sind, nicht versuchen, Gelder zu stehlen.Können Knoten eine private Tastenleckage verhindern?

-

Technische Standards und Interoperabilität: Es gibt konsistente technische Standards und Protokolle zwischen verschiedenen Lightning -Netzwerk -Implementierungen, um die Interoperabilität sicherzustellen.Derzeit entwickeln mehrere Entwicklungsteams verschiedene Implementierungen von Blitznetzwerken, was zu Kompatibilitätsproblemen führen kann.

-

Datenschutzfragen: Obwohl das Lightning -Netzwerk die Privatsphäre von Bitcoin -Transaktionen verbessert hat, können Transaktionsinformationen weiterhin verfolgt oder analysiert werden.Darüber hinaus können Netzwerkknotenoperatoren Transaktionen über ihre Knoten sehen, die bestimmte Datenschutzinformationen aufzeigen können.

Die Sicherheit des Lightning-Netzwerks wirkt sich direkt auf die Off-Chain-Expansionsfunktionen von Bitcoin und die Sicherheit von Benutzerfonds aus.daherZusätzlich zu den allgemeinen Prüfungsgegenständen öffentlicher Ketten(Weitere Informationen finden Sie im Anhang am Ende dieses Artikels.)draußenAnwesendDas Blitznetz muss auch auf die folgenden wichtigen Sicherheitsrisikopunkte achten:

-

Kanalverstopfung: Überprüfen Sie die Vollständigkeit des Designs des Blitznetzwerksystems und der Frage, ob die Überlastung der Kanal durch traurige Angriffe verursacht wird.

-

Kanalinterferenz: Überprüfen Sie die Sicherheit der Kanalstruktur des Blitznetzwerks und ob sie durch Kanalinterferenz angegriffen wird.

-

Locking und Entsperren von Channel Asset: Überprüfen Sie den Prozess der Verriegelung und Entsperren im Lightning-Netzwerk, um sicherzustellen, dass die Übertragung von Geldern auf und außerhalb der Kette beim Öffnen oder Schließen des Zahlungskanals sicher und zuverlässig ist.

-

Statusaktualisierung und Schließung: Bewerten Sie den Statusaktualisierungsprozess und den Force-Close-Mechanismus des Kanals, um sicherzustellen, dass der neueste Status korrekt identifiziert und ausgeführt werden kann, wenn eine Ausnahme eintritt.

-

Zeitsperr- und Hash -Sperrvertrag (HTLC): Bewerten Sie die Umsetzung von HTLC, um sicherzustellen, dass die Zeitsperr- und Hash -Sperrbedingungen korrekt ausgeführt werden können und Fondsverluste verhindern, die durch Zeitfensterprobleme verursacht werden.

-

Blockchain-Zeitstempelabhängigkeit: Bewerten Sie die Abhängigkeit des Blitznetzes vom Bitcoin-Blockchain-Zeitstempel und stellen Sie sicher, dass die Zeit für die Kette und die Zeit außerhalb der Kette korrekt koordiniert werden und Zeitangriffe verhindern kann.

-

Sicherheit von Routing -Algorithmus: Überprüfen Sie die Effizienz und Sicherheit des Routing -Algorithmus, um die Exposition gegenüber dem Gebrauch zu verhindern, und böswillige Routing -Manipulationsrisiken.

-

Kanalspeicher und Datenwiederherstellung: Überprüfen Sie den Speichermechanismus und die Datenwiederherstellung des Kanals, um sicherzustellen, dass der Kanalzustand wiederhergestellt werden kann, wenn der Knoten ausfällt oder unerwartet getrennt wird, und vermeidet den Verlust von Fonds.

Seitenkette

Im Gegensatz zu Lightning Network ist Sidechain eine unabhängige Blockchain, die parallel zur Hauptkette (z.Der Zweck von Seitenketten ist es, mehr Funktionen zu erzielen und die Skalierbarkeit zu verbessern, ohne das Hauptkettenprotokoll zu ändern.

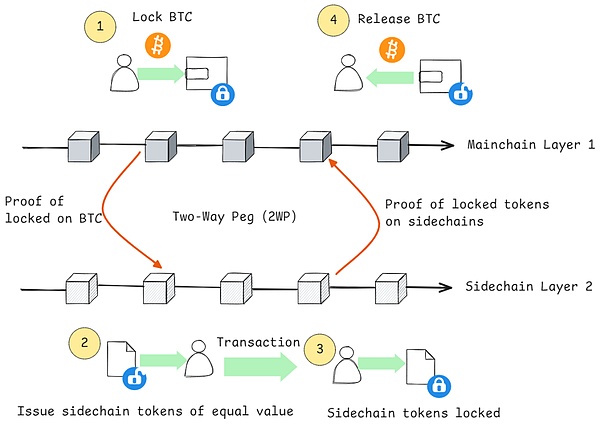

Als unabhängige Blockchain hat die Seitenkette ihren eigenen Konsensmechanismus, Knoten und Transaktionsverarbeitungsregeln..Es kann Technologien und Protokolle von der Hauptkette entsprechend den Anforderungen spezifischer Anwendungsszenarien übernehmen.Durch den Zwei-Wege-Verankerungsmechanismus (2 WP) kommuniziert die Seitenkette mit der Hauptkette und stellt die freie und sichere Übertragung von Vermögenswerten zwischen den beiden sicher.Der Betriebsmechanismus des Zwei-Wege-Verankerungsmechanismus (2 WP) ist ungefähr wie folgt:

1. Der Benutzer sperrt BTC in der Hauptkette, und die vertrauenswürdige Agentur 1 erwirbt und verwendet die SPV -Verifizierung 2, um sicherzustellen, dass der Benutzer die Transaktion bestätigt wird.

2. vertrauenswürdige Institutionen geben den Benutzern in der Seitenkette Token mit gleichwertigem Wert aus.

3. Nach der benutzerfreien Transaktion sperrt er die verbleibenden Token in der Seitenkette.

4. Nachdem eine vertrauenswürdige Organisation die Legitimität der Transaktion überprüft hat, wird der entsprechende Wert von BTC an den Benutzer in der Hauptkette freigeschaltet und veröffentlicht.

Anmerkung 1:Vertrauenswürdige InstitutionenSpielen Sie eine Schlüsselrolle beim Zwei-Wege-Verankerungsmechanismus, der für die Verwaltung der Verriegelung und die Freigabe von Vermögenswerten verantwortlich ist.Diese Institutionen müssen über ein hohes Maß an Glaubwürdigkeit und technischen Funktionen verfügen, um die Sicherheit von Benutzervermögen zu gewährleisten.

Anmerkung 2:SPV -ÜberprüfungErmöglicht Knoten die Gültigkeit einer bestimmten Transaktion, ohne die vollständige Blockchain herunterzuladen.Der SPV -Knoten lädt einfach den Blockheader herunter und prüft, ob die Transaktion durch Merkle Tree im Block enthalten ist.

Repräsentative Gegenstände von Seitenketten:

CKB (Nervos Network)

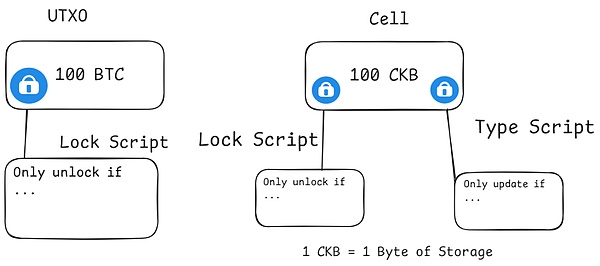

Das NervoS Network ist ein Open -Source -Blockchain -Ökosystem, das die Sicherheit und Dezentralisierung des POW -Konsensmechanismus von BTC nutzen und gleichzeitig ein skalierbareres und flexibleres UTXO -Modell für die Behandlung von Transaktionen einführt.Sein Kern ist die allgemeine Wissensbasis (CKB), eine Blockchain in Schicht 1, die auf RISC-V basiert und POW (Beweis für die Arbeit) als Konsens verwendet.Es erweitert das UTXO-Modell in ein Zellmodell, sodass es Daten speichern kann, und unterstützt das Skript in jeder Sprache, die als intelligenter Vertrag auf Ketten ausgeführt werden soll.

Stapel

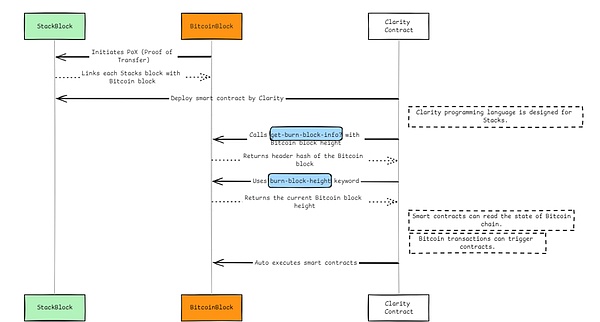

Stapel verbindet jeden Stapelblock mit einem Bitcoin -Block über den Mechanismus von Pocken (Proof of Transfer).Um intelligente Verträge zu entwickeln, entwarf Stacks eine spezielle Clarity -Programmiersprache.Die Klarheit ermöglicht die Karriere-Block-Info?Gleichzeitig kann das Schlüsselwort der Verbrennungsblockhöhe die aktuelle Blockhöhe der Bitcoin-Kette erhalten.Diese beiden Funktionen ermöglichen es Clarity Smart Contracts, den Zustand der Bitcoin -Basiskette zu lesen, wodurch Bitcoin -Transaktionen als Vertragsauslöser fungieren können.Stacks erweitert die Funktionen von Bitcoin, indem sie diese intelligenten Verträge automatisch ausführen.

Für eine detaillierte Analyse der Stapel können Sie Beosins frühere Forschungsartikel lesen: „Was ist Stapel?Welche Herausforderungen können BTC Layer 2 -Netzwerkstapel gegenübersehen?》

Der Vorteil von Seitenketten ist:

-

Sidechains können unterschiedliche Technologien und Protokolle einsetzen, um verschiedene Experimente und Innovationen durchzuführen, ohne die Stabilität und Sicherheit der Hauptkette zu beeinflussen.

-

Seitenketten können Funktionen einführen, die die Hauptkette nicht hat., wie intelligente Verträge, Datenschutzschutz, Token -Emission usw., bereichern die Anwendungsszenarien des Blockchain -Ökosystems.

Herausforderungen, denen sich Seitenketten gegenübersehen:

-

Seitenketten haben unabhängige Konsensmechanismenwahrscheinlich nicht so sicher wie die BTC -Hauptkette.Wenn der Konsensmechanismus der Seitenkette schwach ist oder Schwachstellen vorliegen, kann er zu 51% igen Angriffen oder anderen Formen von Angriffen führen, die die Sicherheit von Benutzervermögen beeinflussen.Die Sicherheit der BTC -Hauptkette hängt von ihrer riesigen Rechenleistung und einer umfangreichen Knotenverteilung ab, während die Seitenkette möglicherweise nicht die gleichen Sicherheitsstandards erfüllt.

-

Die Implementierung eines Verankerungsmechanismus erfordert komplexe Verschlüsselungsalgorithmen und Protokolle.

-

Um ein Gleichgewicht zwischen Geschwindigkeit und Sicherheit zu finden, die meisten SeitenkettenHöhere Zentralisierung als die Hauptkette.

Layer2 ist ein komplettes Blockchain -System, sodass die allgemeinen Prüfungselemente öffentlicher Ketten auch für Nebenketten anwendbar sind. Weitere Informationen finden Sie im Anhang am Ende dieses Artikels.

Auch,Aufgrund ihrer Besonderheit benötigt die Seitenkette auch einige zusätzliche Audits:

-

Sicherheit des Konsensprotokolls: Überprüfen Sie, ob die Konsensprotokolle (wie POW, POS, DPOS) der Seitenkette vollständig verifiziert und getestet wurden und ob es potenzielle Schwachstellen oder Angriffsvektoren wie 51% Angriffe, langfristige Angriffe, Angriffe, Angriffe, Angriffe, Angriffe gibt, Angriffe, Angriffe, Angriffe, Angriffe, Angriffe. usw.

-

Konsensknotensicherheit: Bewerten Sie die Sicherheit von Konsensknoten, einschließlich Schlüsselmanagement, Knotenschutz und redundanter Sicherung, um zu verhindern, dass Knoten kompromittiert oder missbraucht werden.

-

Verriegelung und Freigabe von Vermögenswerten: Überprüfen Sie den Verankerungsmechanismus für den Verankerung von Vermögenswerten zwischen der Seitenkette und der Hauptkette, um sicherzustellen, dass der intelligente Vertrag für die Verriegelung und Freisetzung von Vermögenswerten sicher und zuverlässig ist, und verhindern Sie Doppelausgaben, Vermögensverlust oder Verriegelungsfehler.

-

Überprüfung der Kette: Überprüfen Sie die Genauigkeit und Sicherheit der Kreuzkettenüberprüfung, um sicherzustellen, dass der Überprüfungsprozess dezentralisiert und manipulationssicher ist, und verhindern Sie eine Überprüfung oder eine böswillige Überprüfung.

-

Vertragscode-Audit: Überwachen Sie alle intelligenten Verträge, die am Sidechain ausgeführt werden, tief, mögliche Schwachstellen oder Hintertoors, insbesondere die Vertragslogik beim Umgang mit Cross-Chain-Vorgängen.

-

Upgrade -Mechanismus: Überprüfen Sie, ob der Upgrade -Mechanismus von intelligenten Verträgen sicher ist und ob es angemessene Prüfungs- und Gemeinschaftskonsensprozesse gibt, um böswillige Upgrades oder Vertragsmanipulationen zu verhindern.

-

Internodenkommunikation: Überprüfen Sie, ob das Kommunikationsprotokoll zwischen Seitenkettenknoten sicher ist und ob ein verschlüsselter Kanal verwendet wird, um Angriffe oder Datenverletzungen von Menschen in der Zwischenzeit zu verhindern.

-

Cross-Chain-Kommunikation: Überprüfen Sie den Kommunikationskanal zwischen der Seitenkette und der Hauptkette, um die Integrität und Authentizität der Daten zu gewährleisten und zu verhindern, dass die Kommunikation entführt oder manipuliert wird.

-

Zeitstempel und Blockzeit: Überprüfen Sie den Zeitsynchronisationsmechanismus der Seitenkette, um die Konsistenz und Genauigkeit der Blockerzeugungszeit zu gewährleisten, und verhindern Sie, dass Angriffe oder Blockrollbacks, die durch den Zeitunterschied verursacht werden.

-

On-Chain-Governance-Sicherheit: Überprüfen Sie die Governance-Mechanismen von Nebenketten, um die Transparenz und Sicherheit von Abstimmungen, Vorschlägen und Entscheidungsprozessen zu gewährleisten und böswillige Kontrolle oder Angriffe zu verhindern.

-

Token -Wirtschaftsprüfung: Überprüfen Sie das Token -Wirtschaftsmodell der Nebenkette, einschließlich Token -Allokation, Anreizmechanismen und Inflationsmodelle, um sicherzustellen, dass wirtschaftliche Anreize nicht zu böswilligem Verhalten oder Systeminstabilität führen.

-

Gebührenmechanismus: Überprüfen Sie den Transaktionsgebührenmechanismus der Seitenkette, um sicherzustellen, dass er den Anforderungen der Hauptketten- und Seitenkettenbenutzer entspricht, und verhindert die Manipulation oder die Überlastung von Gebühren.

-

Vermögenssicherheit: Der Verwaltungsmechanismus der Vermögenswerte in der Prüfungskette stellt sicher, dass die Lagerung, Übertragung und Zerstörung von Vermögenswerten sicher und zuverlässig ist und kein Risiko eines nicht autorisierten Zugangs oder Diebstahls besteht.

-

Schlüsselmanagement: Überprüfen Sie die Schlüsselverwaltungsrichtlinie des Sidechain, um die Sicherheit und die Zugriffskontrolle des privaten Schlüssels zu gewährleisten und zu verhindern, dass der Schlüssel durchgesickert oder gestohlen wird.

Rollup

Rollup ist eine Layer2 -Skalierungslösung, die zur Verbesserung des Transaktionsdurchsatzes und der Effizienz von Blockchain entwickelt wurde.Es reduziert die Belastung der Hauptkette stark, indem es eine große Anzahl von Transaktionen („Rollup“) und die Abwicklung außerhalb der Kette verpackt und das Endergebnis nur an die Hauptkette übermittelt.

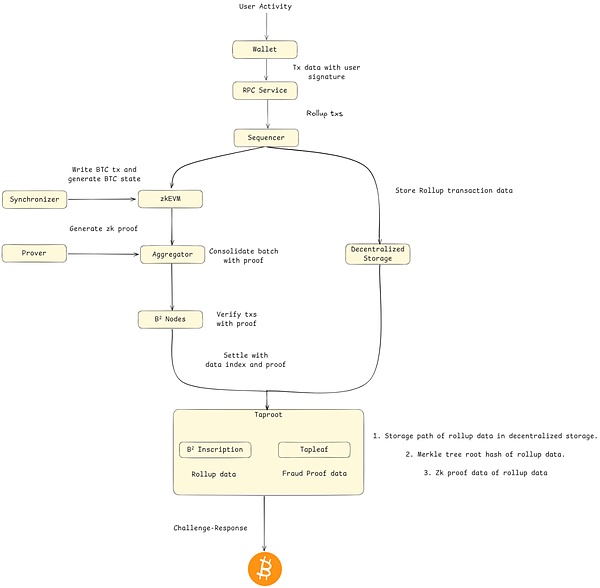

Rollup ist hauptsächlich in ZK-Rollup und OP-Rollup unterteilt.Aber im Gegensatz zu ETH,Aufgrund der Unvollständigkeit von BTC ist es unmöglich, Verträge auf BTC für die Bestätigung von Null-Knowledge-Beweisen zu verwenden.Herkömmliche ZK-Rollup-Lösungen können nicht auf BTC implementiert werden.So implementieren Sie BTC Layer2 mit ZK-Rollup?Nehmen Sie als Beispiel das Bio -Netzwerkprojekt als Beispiel:

Um die Überprüfung des Null-Wissens-Proofs auf BTC zu vervollständigen, erstellte B² Network ein Taproot-Skript, das ZK-Rollups Zero-Knowledge-Proof-Überprüfung und die Motivationsherausforderung von OP-Rollup kombiniert.Sein Betriebsmechanismus ist ungefähr wie folgt:

1. B² Network rollt zuerst alle von Benutzern initiierten Transaktionen.

2. Speichern Sie nach dem Sortieren von Rollup -Transaktionen mit dem Sortierer die Rollup -Transaktionen mithilfe des dezentralen Speichers und geben Sie sie gleichzeitig an ZKEVM zur Verarbeitung weiter.

3. Nachdem ZKEVM den BTC -Kettenstatus synchronisiert hat, verarbeitet es die Vertragsausführung und andere Transaktionen sowie die Ergebnisse und sendet sie an den Aggregator.

V.

5. B²-Knoten führt eine Bestätigung von Null-Knowledge-Beweisen durch und erstellt Taproot-Skripte basierend auf den Rollup-Daten im dezentralen Speicher.

6. Taproot ist ein UTXO mit einem Wert von 1 Satoshi.Nach dem Bestehen des Anreiz -Herausforderungsmechanismus wird er an BTC als Versprechen gesendet, das auf der ZK -Proof -Überprüfung basiert.

Die Vorteile von Rollup sind:

-

RollupErbte die Sicherheit und Dezentralisierung der Hauptkette.Die Datenintegrität und -transparenz werden durch die regelmäßige Übermittlung von Transaktionsdaten und dem Status an die Hauptkette sichergestellt.

-

Rollup ist in der Lage, sich nahtlos in vorhandene Blockchain -Netzwerke wie Ethereum zu integrieren, sodass Entwickler ihre Vorteile problemlos nutzen können, ohne vorhandene intelligente Verträge und Anwendungen erheblich ändern zu müssen.

-

Rollup hat die Transaktionsverarbeitungsfunktionen erheblich verbessert, indem eine große Anzahl von Transaktionen außerhalb des Kettens verarbeitet und in eine Stapel gepackt wird, um sie an die Hauptkette zu übermitteln, was zu einer signifikanten Zunahme der Anzahl der Transaktionen pro Sekunde (TPS) führt.

-

Rollup-Transaktionen müssen nur außerhalb der Kette verarbeitet werden, wodurch die Rechenressourcen und der Speicherplatz für On-Chain-Transaktionen erheblich reduziert werden, wodurch die Gebühren für die Benutzertransaktion erheblich reduziert werden.

Herausforderungen für Rollup:

-

Wenn nicht verfügbare Daten außerhalb des Kettens sind, können Benutzer möglicherweise keine Transaktionen überprüfen und Zustände wiederherstellen.

-

Rollup -Transaktionen müssen in Chargen verarbeitet und schließlich der Hauptkette übermittelt werden, was zu einer längeren Siedlungszeit führen kann.Insbesondere im OP-Rollup gibt es eine kontroverse Zeit, und Benutzer müssen möglicherweise lange warten, bevor sie endlich die Transaktion bestätigen können.

-

Obwohl ZK Rollup eine höhere Sicherheits- und sofortige Bestätigung bietet, sind die Computer- und Speicheranforderungen hoch, und die Erzeugung von Null-Wissen-Proofs erfordert eine große Menge an Rechenressourcen.

Da die angewandte Lösung Rollup ist, sind seine wichtigsten Sicherheitsaudit -Elemente im Grunde genommen mit ETH Layer2 übereinstimmend.

Andere (Babylon)

Zusätzlich zu der traditionellen BTC-Layer2 gibt es einige neue Konzepte von Drittanbietervereinbarungen im Zusammenhang mit dem BTC-Ökosystem wie Babylon:

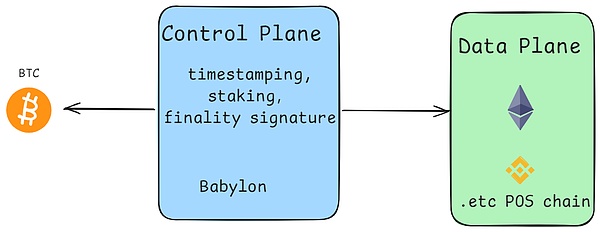

Babylons Ziel ist es, 21 Millionen BTC in dezentrale Einlagenvermögen umzuwandeln.Im Gegensatz zu anderen Layer2s von BTC erweitert Babylon die BTC -Kette nicht.Es ist eine einzigartige Kette mit einem speziellen BTC -Protokoll.

Die Architektur ist in drei Schichten unterteilt:

Bitcoin -Schicht: Dies ist eine solide Grundlage für Babylon und nutzt die bekannte Sicherheit von Bitcoin, um sicherzustellen, dass alle Transaktionen wie im Bitcoin-Netzwerk super sicher sind.

Babylonische Schicht: Im Herzen von Babylon befindet sich die Babylon -Schicht, eine benutzerdefinierte Blockchain, die Bitcoin mit verschiedenen Beweisen für Stake (POS) -Ketten verbindet.Es verarbeitet Transaktionen, führt intelligente Verträge aus und stellt sicher, dass alles im gesamten Ökosystem reibungslos verläuft.

POS -Kettenschicht: Die obere Schicht besteht aus mehreren POS -Ketten. Jede POS -Kette wird für ihre einzigartigen Vorteile ausgewählt.Dies bietet Babylonchain erstaunliche Skalierbarkeit und Flexibilität, sodass Benutzer die besten Funktionen verschiedener POS -Blockchains genießen können.

Der Betrieb soll die POS -Kette mit dem endgültigen Block schützen, der in der BTC -Kette signiert ist.Dies erweitert das zugrunde liegende Protokoll im Wesentlichen um zusätzliche Signaturrunden.Diese Signaturen in der letzten +1 Runde haben ein einzigartiges Merkmal: Sie sind extrahierbare einmalige Signaturen (EOTs).Ziel ist es, POS-Checkpoints in BTC zu integrieren, um die Probleme der langfristigen Entbindungsperioden und Fernangriffe von POS zu lösen.

Babylons Vorteile sind:

-

Machen Sie die Entbindungszeit von POS schneller

-

Da BTC verpfändet ist, ist der Preis mit BTC verbunden, was den Inflationsdruck des entsprechenden POS -Netzwerks lindern kann

-

Neue Wege eröffnen, um BTC zu gewinnen

Fordert Babylon heraus:

-

Wirtschaftsdesigns wie die Rückgabequote von Versprechen haben große Auswirkungen auf die Begeisterung der BTC -Versprechen

-

Mangelnde Belohnungskonsistenzvorschriften zwischen POS -Ketten

Die Sicherheitspunkte für Vereinbarungen von Drittanbietern sind je nach Implementierung nicht konsistent.:

1. Smart Contract Security: Der Einstellungsvertrag für BTC wird über UTXO -Skripte implementiert und muss auf seine Sicherheit achten.

2. Signaturalgorithmussicherheit: Der Vertrag verwendet Signaturen zur Verwaltung des Benutzers und seine Algorithmus -Sicherheit hängt mit der Erzeugung und Überprüfung von Unterschriften zusammen.

3. Design des Protokollwirtschaftsmodells: Ob das Wirtschaftsmodell der Vereinbarung in Bezug auf Belohnungen und Strafen einigermaßen festgelegt ist und ob es zu einem Verlust der Benutzervermögen führt.

Anhang:

Öffentliche Kette & amp;

-

Ganzzahlüberlauf: Überprüfen Sie den Ganzzahlüberlauf und den Ganzzahl -Unterstrom

-

Totschleife: Überprüfen Sie, ob die Schleifenurteilsbedingungen des Programms angemessen sind

-

Unendlicher rekursiver Anruf: Überprüfen Sie, ob die Ausstiegsbedingungen des rekursiven Anrufs angemessen sind

-

Rennbedingung: Überprüfen Sie den Zugriff auf gemeinsame Ressourcen in einem gleichzeitigen Zustand

-

Ausnahmebestell: Überprüfen Sie den Ausnahme -Wurfcode, mit dem das Programm aktiv beenden kann

-

Dividierung von 0 Sicherheitsanfälligkeit: Überprüfen Sie, ob es eine Situation gibt, in der die Trennung 0 ist

-

Typ -Konvertierung: Überprüfen Sie, ob die Typumwandlung korrekt ist und ob während des Konvertierungsprozesses wichtige Informationen verloren gehen

-

Array außerhalb der Grenzen: Überprüfen Sie, ob auf Elemente zugreifen soll, die die Array -Grenzen überschreiten

-

Verwundbarkeit der Deserialisierung: Überprüfen Sie, ob während der Deserialisierung Probleme auftreten

-

Funktionssicherheit: Überprüfen Sie, ob in jeder RPC -Schnittstellen -Implementierung Sicherheitsrisiken vorhanden sind und ob es in der Schnittstelle mit RPC effektiv ist.

-

Kann entwerfen zu passen

-

Sind die Berechtigungseinstellungen für eine sensible RPC -Schnittstelle angemessen: Überprüfen Sie die Zugriffsberechtigungseinstellungen für empfindliche RPC -Schnittstellen

-

Verschlüsselter Übertragungsmechanismus: Überprüfen Sie, ob ein verschlüsselter Übertragungsprotokoll verwendet wird, wie z. B. TLS usw.

-

Anfragen von Datenformatanalyse: Überprüfen Sie den Formatanalyseprozess von angeforderten Daten

-

Brieftasche entsperren Angriff: Wenn ein Knoten seine Brieftasche aufschaltet, wird RPC angefordert, Geld zu stehlen

-

Traditionelle Websicherheit: Überprüfen Sie die folgenden Schwachstellen: Cross-Site Scripting (XSS) / Vorlage Injektion /

-

VERWIRDUNGSAFTRAGE / HTTP-Parameterverschmutzung / SQL-Injektion / XXE-Entitätsinjektion / Dessequenz Drittanbieter-Komponente

-

Herkömmliche Schwachstellen wie SSRF

-

Authentifizierung und Identifikationsmechanismus der Netzwerkknoten -Identität: Überprüfen Sie, ob ein Knoten -Identität -Identifikationsmechanismus vorliegt und ob der Mechanismus zur Identifizierung von Knotenidentität umgekehrt werden kann.

-

Verschmutzung der Routertabelle: Überprüfen Sie, ob die Routing -Tabelle nach Belieben eingefügt oder überschrieben werden kann

-

Knoten -Entdeckungsalgorithmus: Überprüfen Sie, ob der Knoten -Entdeckungsalgorithmus ausgeglichen und unvorhersehbar ist, wie das Ungleichgewicht des Entfernungsalgorithmus und andere Probleme

-

Prüfung für die Anzahl der Verbindungen: Überprüfen Sie, ob die Grenze und Verwaltung der Anzahl der mit dem P2P -Netzwerk verbundenen Knoten angemessen ist

-

Eclipse -Angriff

-

Hexenangriff: Bewerten Sie die Stimmkonsensmechanismen und analysieren Sie die Strategien zur Überprüfung der Stimmrechtsqualifikation

-

Abhörenangriff

-

Alien -Angriff: Bewerten Sie, ob ein Knoten ähnliche Kettenknoten identifizieren kann

-

Zeithijacking: Überprüfen Sie das Netzwerkzeitcomputersystem von Knoten

-

Memory -Erschöpfungsangriff: Überprüfen Sie, wo großer Speicher verbraucht

-

Erschöpfungsangriff für Festplatten: Überprüfen Sie, wo große Dateien gespeichert werden

-

Socket -Druckangriff: Eine begrenzende Strategie zur Überprüfung der Anzahl der Links

-

Kernel -Handlungs -Erschöpfungsangriff: Überprüfen Sie die Einschränkungen der Kernel -Handlungserstellung, wie z. B. Dateihandles usw.

-

Kontinuierliche Speicherlecks: Überprüfen Sie, wo Speicherlecks liegen

-

Hash -Algorithmus Sicherheit: Überprüfen Sie den Kollisionswiderstand des Hash -Algorithmus

-

Digital Signaturalgorithmus Sicherheit: Überprüfen Sie die Sicherheit des Signaturalgorithmus und die Sicherheit der Algorithmus -Implementierung

-

Verschlüsselungsalgorithmussicherheit: Überprüfen Sie die Sicherheit des Verschlüsselungsalgorithmus und die Sicherheit der Algorithmus -Implementierung

-

Sicherheit von Zufallszahlengenerator: Überprüfen Sie, ob der wichtige Algorithmus zur Erzeugung von zufälligen Zahlen angemessen ist

-

BFT -Implementierungssicherheit: Bewerten Sie die Implementierungssicherheit des BFT -Algorithmus

-

Gabelauswahlregeln: Überprüfen Sie die Sicherheitsregeln für die Auswahl der Gabel

-

Bestimmung der Zentralisierung: Erkennen Sie, ob das Systemdesign über ein zentralisiertes Design vorliegt

-

Prüfung der Anreizmechanismus: Bewerten Sie die Auswirkungen von Anreizmechanismen auf die Sicherheit

-

Doppelsüßer Angriff: Überprüfen Sie, ob Konsens gegen Doppel-Sweet-Angriff verteidigen kann

-

MEV -Angriffsprüfung: Überprüfen Sie die Auswirkungen von MEV auf die Kettenfairness von Blockverpackungsknoten

-

Blockierung der Synchronisationsprozess Prüfung: Überprüfen Sie die Sicherheitsprobleme während des Synchronisierungsprozesses

-

Blockformat -Parsing -Prozess -Prüfung: Überprüfen Sie die Sicherheitsprobleme während der Analyse des Formats, wie z. B. Parsing -Fehler, die zu Abstürzen führen

-

Prüfung des Blockgenerierungsprozesses: Überprüfen Sie die Sicherheitsprobleme während der Blockerzeugung, einschließlich der Frage

-

Überprüfung des Überprüfungsprozesses Block: Überprüfen Sie, ob die Elemente und Überprüfungslogik der Blocksignatur ausreichend sind

-

Blockbestätigungslogik Audit: Überprüfen Sie, ob der Blockbestätigungsalgorithmus und die Implementierung angemessen sind

-

Block -Hash -Kollision: Überprüfen Sie die Konstruktionsmethode der Block -Hash -Kollision und ob die Verarbeitung während der Kollision angemessen ist

-

Blockverarbeitungsressourcenbeschränkungen: Überprüfen Sie, ob Waisenblockpools, Überprüfungs -Computing, Festplattenadressierung und andere Ressourcenbeschränkungen angemessen sind

-

Transaktionssynchronisationsprozess Audit: Überprüfen Sie die Sicherheitsprobleme während des Synchronisationsprozesses

-

Transaktions -Hash -Kollision: Überprüfen Sie die Konstruktionsmethode der Transaktions -Hash -Kollision und die Verarbeitung während der Kollision

-

Analyse der Transaktionsformat: Überprüfen Sie die Sicherheitsprobleme während des Format -Parsens, z. B. Parsenfehler, die zu Abstürzen führen

-

Überprüfung der Transaktionsverwaltung: Überprüfen Sie, ob die Inhaltselemente und die Überprüfungslogik jeder Art von Transaktionssignatur ausreichend sind

-

Ressourcenbeschränkungen der Transaktionsverarbeitung: Überprüfen Sie, ob die Ressourcenbeschränkungen wie Transaktionspool, Überprüfungsberechnung und Festplattenadressierung angemessen sind

-

Transaktionserweiterbarkeitsangriff: Kann eine Transaktion interne Felder (z. B. Skript -SIG) ändern und den Transaktions -Hash ändern, ohne die Gültigkeit der Transaktion zu beeinflussen

-

Audit der Wiederholung von Replay -Angriff

-

Vertragsbytecode -Überprüfung: Überprüfen Sie die Sicherheitsprobleme des Prozesss des Überprüfungsvertrags durch virtuelle Maschinen wie Ganzzahlüberlauf, Dead Loop usw.

-

Vertragsbytecode -Ausführung: Überprüfen Sie die Sicherheitsprobleme des Prozesses der Ausführung von Bytecode durch virtuelle Maschinen wie Ganzzahlüberlauf, Dead Loop usw.

-

Gasmodell: Überprüfen Sie, ob die entsprechenden Handhabungsgebühren für jeden von der Transaktionsverarbeitung/-vertrag ausgeführten Atombetrieb proportional zum Ressourcenverbrauch sind

-

Protokollierungsintegrität: Überprüfen Sie, ob die wichtigsten Informationen angemeldet sind

-

Sicherheit der Protokollierung: Überprüfen Sie, ob Sicherheitsprobleme, die durch unsachgemäße Verarbeitung während der Protokollverarbeitung verursacht werden, z.

-

Das Protokoll enthält Datenschutzinformationen: Überprüfen Sie, ob das Protokoll Datenschutzinformationen wie Schlüssel enthält.

-

Protokollspeicher: Überprüfen Sie, ob der Protokoll zu viel Inhalt aufzeichnet, was zum Ressourcenverbrauch des Knotens führt

-

Sicherheit der Knotencode-Lieferkette Sicherheit: Überprüfen Sie alle Bibliotheken, Komponenten und öffentlichen Ketten-Rahmenbedingungen auf bekannte Themen