世界初の暗号通貨として、ビットコイン(BTC)は、2009年のデビュー以来、徐々にデジタル資産と分散財務の礎となりました。ただし、ユーザーの数とトランザクションの量が増えると、BTCネットワークの問題はますます明らかになりつつあり、主に次のポイントに現れています:

-

高い取引手数料:ビットコインネットワークが混雑している場合、ユーザーはできるだけ早く取引を確認できるようにするために、より高い料金を支払う必要があります。

-

トランザクション確認時間:ビットコインブロックチェーンは、平均して10分ごとに新しいブロックを生成します。つまり、オンチェーントランザクションは通常、複数のブロックが最終確認と見なされるのを待つ必要があります。

-

スマートコントラクトの制限:ビットコインのスクリプト言語機能は限られており、複雑なスマートコントラクトを実装することは困難です。

この記事では、Lightning Network、Sidechains、Rollup、およびその他のテクノロジーをBTC Layer2拡張ソリューションと呼びます。layer2テクノロジーの導入はできますトランザクション速度を改善し、トランザクションコストを削減し、ユーザーエクスペリエンスを最適化し、ネットワーク容量を拡大し、BTCの将来の開発のための重要な技術サポートと革新的な方向性を提供します。

現在、BeosinはMerlin ChainなどのBTC Layer2の公式セキュリティパートナーになりました、次のような複数のBTC生態学的プロトコルを監査しましたBitmap.Games、Surf Protocol、Savmswap、Mineral。過去の監査では、いくつかの有名な公共チェーンがBeosinのパブリックチェーンセキュリティ監査に合格しました。Roninネットワーク、クローバー、セルフチェーン、クラストネットワーク待って。Beosinは現在、BTC Layer2の監査計画を開始し、BTCエコシステム全体に包括的で信頼できるセキュリティ監査サービスを提供します。

稲妻ネットワーク

Lightning Networkの最古の概念は、「支払いチャネル」と呼ばれていました。。2009年に中本atoshiがビットコインを作成したとき、彼はすでに支払いチャネルのアイデアを提案しており、ビットコイン1.0に支払いチャネルのドラフトコードを含めていました。しかし、稲妻ネットワークが本当に生まれて公共の目に入ったのは、ホワイトペーパー「ビットコインライトニングネットワーク:スケーラブルオフチェーンインスタント支払い」のリリースまでではありませんでした。

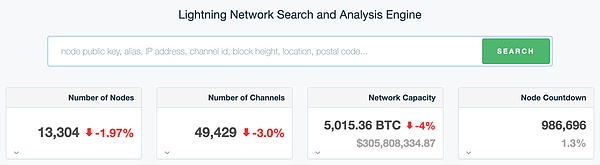

今日、支払いチャネルと稲妻ネットワークの実装ソリューションは非常に成熟しています。現在のところ、Lightning Networkには13,325のノードと49,417チャネルがあり、BTCのステーキングの総量には4,975に達しています。

https://1ml.com/

Lightningネットワークでは、転送プロセス中にユーザー資産のセキュリティを確保することが非常に重要です。以下では、Lightningネットワークがどのように動作するか、ネットワークノードのスケールに基づいてユーザー資産のセキュリティを保護する方法を説明します。

両当事者のユーザーは、ビットコインメインネットワークに2つのトランザクションを送信します。1つはチャンネルを開くために使用され、もう1つはチャネルを閉じるために使用されます。次の3つのステップにほぼ分割されています。

1。チャンネルの開口部:

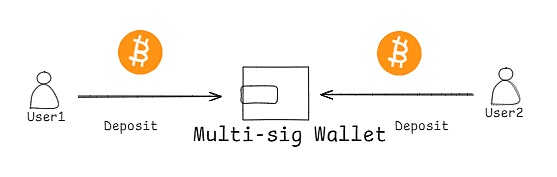

まず、両当事者のユーザーは、BTCのLightning Networkのマルチシグネチャウォレットにビットコインを誓約します。ビットコインが正常に誓約されてロックされると、支払いチャネルが開かれ、両当事者はこのチャネルでオフチェーントランザクションを実施できます。

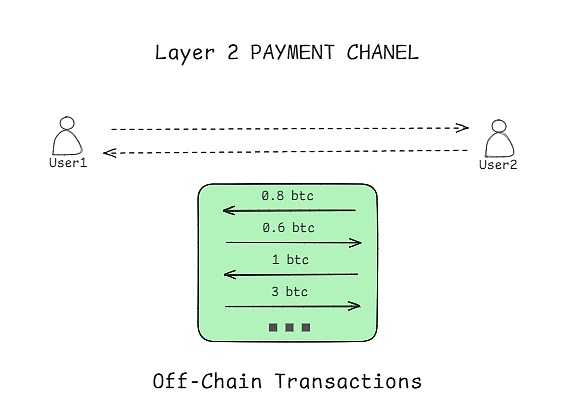

2。オフチェーントランザクション:

チャネルが開かれると、ユーザー間のすべての転送トランザクションがLightningネットワークで処理され、これらのオフチェーントランザクションは回数に制限されません。もちろん、これらのトランザクションはすぐにビットコインメインネットワークに提出する必要はありませんが、Lightningネットワークのオフチェーンメカニズムを介して即座に完了します。

このオフチェーン処理方法により、トランザクションの速度と効率が大幅に向上し、ビットコインメインネットワークの混雑と高い取引手数料が回避されます。

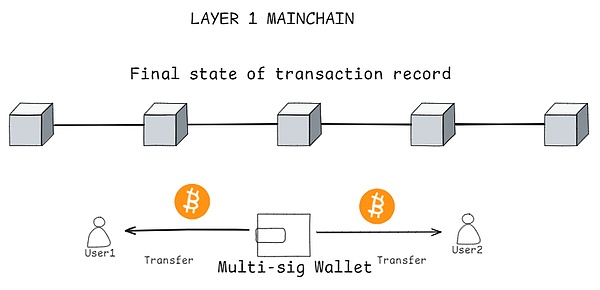

3。チャネルの閉鎖とアカウントの決済:

いずれかの当事者のユーザーがチャネルを終了することを決定すると、最終的な元帳決済が実施されます。このプロセスにより、チャネル内のすべての資金が最新のステータスで割り当てられることが保証されます。同時に、両当事者のユーザーは、チャネルが閉鎖されたときの実際のファンド配分を反映するマルチシグネチャウォレットから和解残高を撤回します。最後に、チャネルは最終的な状態元帳トランザクションをビットコインメインネットワークに送信します。

Lightningネットワークの利点は次のとおりです:

-

トランザクション速度の向上。Lightning Networkを使用すると、ユーザーはオフチェーンを交換できます。つまり、ブロック確認時間を待つことなく、トランザクションをほぼ瞬時に完了できます。これにより、第2レベルでトランザクション速度を達成でき、ユーザーエクスペリエンスが大幅に向上します。

-

プライバシーの強化。Lightningネットワークのオフチェーントランザクションは、トランザクションのプライバシーを改善するビットコインメインチェーンに公開される必要はありません。メインチェーンにチャネルの開閉のみを記録する必要があるため、ユーザーのトランザクション動作は完全には開示されません。

-

マイクロペイメントサポート。Lightningネットワークは、コンテンツの支払い、モノのインターネットデバイスの支払いなど、少額の支払い(マイクロ決済)の処理に非常に適しています。従来のビットコイントランザクションは、ハンドリング料金が高いため、頻繁に少額の支払いには適しておらず、Lightning Networkはこの問題を解決します。

Lightningネットワークが直面している課題:

-

ネットワークの流動性の問題:Lightningネットワークは、チャネルで事前にロックされているビットコインに依存しています。これは、ユーザーがトランザクションのために事前に十分なビットコインを支払いチャネルに入金する必要があることを意味します。不十分な流動性は、特に大きな支払いが行われた場合、支払いの失敗につながる可能性があります。

-

ルーティングの問題:支払いの送信者から受信機への有効なパスを見つけることは、特にネットワークが大きい場合、複雑な問題になる可能性があります。ネットワークノードとチャネルが増加するにつれて、スムーズな支払いの完了を確保することも困難になります。

-

ファンドクリストトラストの問題:ノードは悪意のある攻撃に遭遇する可能性があり、ユーザーは接続されているノードを信頼する必要があります。ノードは秘密鍵の漏れを防ぐことができますか?

-

技術的基準と相互運用性:相互運用性を確保するために、さまざまなLightningネットワークの実装間に一貫した技術標準とプロトコルがあります。現在、複数の開発チームがLightningネットワークのさまざまな実装を開発しており、互換性の問題につながる可能性があります。

-

プライバシーの問題:Lightning Networkはビットコイントランザクションのプライバシーを改善しましたが、トランザクション情報は引き続き追跡または分析される場合があります。さらに、ネットワークノードオペレーターは、ノードを介してトランザクションを見ることができ、特定のプライバシー情報が明らかになる可能性があります。

Lightningネットワークのセキュリティは、Bitcoinのオフチェーン拡張機能とユーザーファンドのセキュリティに直接影響します。したがって公共チェーンの一般的な監査項目に加えて(詳細については、この記事の最後にある付録を参照してください)外、Lightning Networkは、次の重要なセキュリティリスクポイントにも注意を払う必要があります。

-

チャンネルの混雑:Lightning Networkシステムの設計の包括性と、チャネルの混雑が悲しい攻撃によって引き起こされるかどうかを確認してください。

-

チャネル干渉:Lightningネットワークのチャネル構造のセキュリティと、チャネル干渉によって攻撃されるかどうかを確認します。

-

チャネル資産のロックとロック解除:Lightningネットワークでの資産ロックとロック解除のプロセスを確認して、支払いチャネルを開設または閉鎖するときに、鎖の上限およびオフチェーンの譲渡が安全で信頼性があることを確認します。

-

ステータスの更新と閉鎖:チャネルのステータス更新プロセスとフォースクローズメカニズムを評価して、例外が発生したときに最新のステータスを正しく識別および実行できるようにします。

-

タイムロックおよびハッシュロックコントラクト(HTLC):HTLCの実装を評価して、タイムロックとハッシュロックの条件を正しく実行し、時間窓の問題に起因するファンドの損失を防ぎます。

-

ブロックチェーンタイムスタンプの依存関係:ビットコインブロックチェーンタイムスタンプに対する稲妻ネットワークの依存度を評価し、オンチェーンおよびオフチェーン時間を正しく調整し、時間攻撃を防ぐことができることを確認します。

-

ルーティングアルゴリズムセキュリティ:ルーティングアルゴリズムの効率とセキュリティを確認して、ユーザーのプライバシーへの露出と悪意のあるルーティング操作リスクを防ぎます。

-

チャネルストレージとデータリカバリ:チャネルのストレージメカニズムとデータ回復戦略を確認して、ノードが故障したり予期せず切断されたり、資金の損失を回避したときにチャネル状態を復元できることを確認します。

サイドチェーン

Lightning Networkとは異なり、Sidechainはメインチェーン(BTCブロックチェーンなど)と平行に動作し、双方向固定(双方向PEG)を介してメインチェーンと相互運用する独立したブロックチェーンです。サイドチェーンの目的は、メインチェーンプロトコルを変更せずに、より多くの機能を達成し、スケーラビリティを向上させることです。

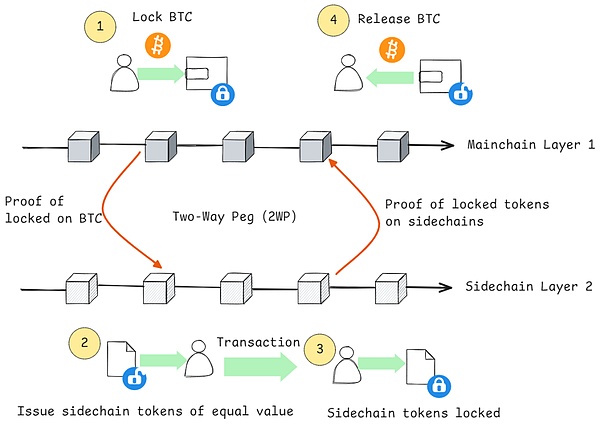

独立したブロックチェーンとして、サイドチェーンには独自のコンセンサスメカニズム、ノード、トランザクション処理ルールがあります。。特定のアプリケーションシナリオのニーズに応じて、メインチェーンとは異なるテクノロジーとプロトコルを採用できます。双方向の固定メカニズム(2WP)を通じて、サイドチェーンはメインチェーンと通信し、2つの間の資産の自由で安全な移転を確保します。双方向アンカーメカニズム(2WP)の動作メカニズムは、ほぼ次のとおりです。

1.ユーザーはメインチェーンにBTCをロックし、信頼できる機関1はSPV検証2を取得および使用して、ユーザーがトランザクションを確認することを確認します。

2。信頼できる機関は、サイドチェーンのユーザーに同等の価値のトークンを発行します。

3。ユーザーフリートランザクションの後、彼はサイドチェーンに残りのトークンをロックします。

4.トランザクションの正当性を確認した後、信頼できる組織は、メインチェーンのユーザーにBTCの対応する値をロック解除およびリリースします。

注1:信頼できる機関資産のロックとリリースの管理を担当する双方向アンカーメカニズムで重要な役割を果たします。これらの機関は、ユーザー資産のセキュリティを確保するために、高いレベルの信頼性と技術的能力を持つ必要があります。

注2:SPV検証ノードは、完全なブロックチェーンをダウンロードせずに特定のトランザクションの妥当性を検証できるようにします。SPVノードは、単にブロックヘッダーをダウンロードし、トランザクションがMerkleツリーを介してブロックに含まれているかどうかを確認します。

サイドチェーンの代表的なアイテム:

CKB(Nervos Network)

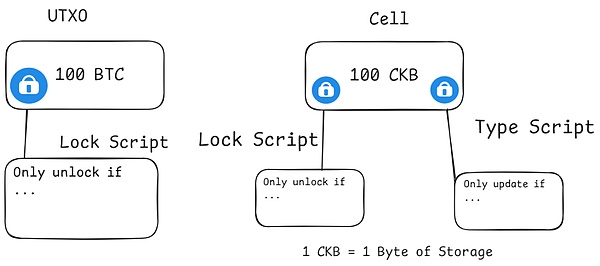

Nervos Networkは、BTCのPOWコンセンサスメカニズムのセキュリティと分散化を活用するように設計されたオープンソースのパブリックブロックチェーンエコシステムであり、トランザクションを処理するためのよりスケーラブルで柔軟なUTXOモデルを導入します。そのコアはCommon Knowledge Base(CKB)です。これは、RISC-Vに基づいて構築されたレイヤー1ブロックチェーンであり、POW(仕事の証明)をコンセンサスとして使用します。UTXOモデルをセルモデルに拡張し、データを保存できるようにし、スマートコントラクトとしてチェーン上で実行される言語でスクリプトをサポートします。

スタック

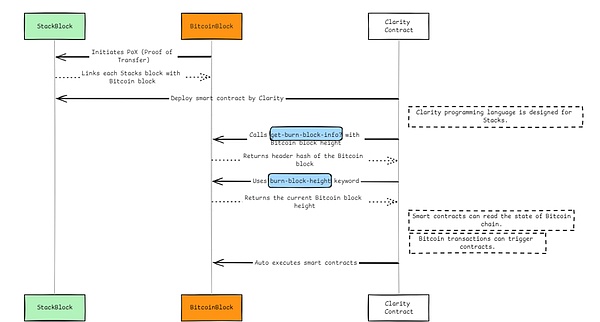

スタックは、各スタックブロックをPOX(転送の証明)メカニズムを介してビットコインブロックで接続します。スマートコントラクトを開発するために、Stacksは特別な明快さプログラミング言語を設計しました。明確にして、Get-Burn-Block-INFOは、ビットコインブロックの高さを通過し、そのブロックのヘッダーハッシュを取得できます。同時に、Burn-Block-Heeightキーワードは、ビットコインチェーンの現在のブロックの高さを取得できます。これらの2つの機能により、Clarity Smart ContractはBitcoin Basicチェーンの状態を読み取ることができ、ビットコイントランザクションが契約トリガーとして機能することができます。Stacksは、これらのスマートコントラクトを自動的に実行することにより、ビットコインの機能を拡張します。

スタックの詳細な分析については、Beosinの以前の研究記事を読むことができます。「スタックとは何ですか?BTCレイヤー2ネットワークスタックが直面する課題は何ですか?》

サイドチェーンの利点はです:

-

サイドチェーンは、メインチェーンの安定性とセキュリティに影響を与えることなく、さまざまなテクノロジーとプロトコルを採用して、さまざまな実験と革新を実施できます。

-

サイドチェーンは、メインチェーンにはない機能を導入できます。など、スマートコントラクト、プライバシー保護、トークン発行など、ブロックチェーンエコシステムのアプリケーションシナリオを豊かにします。

サイドチェーンに直面している課題:

-

サイドチェーンには、独立したコンセンサスメカニズムがあります、BTCメインチェーンほど安全ではないかもしれません。サイドチェーンのコンセンサスメカニズムが弱い場合、または脆弱性がある場合、51%の攻撃またはその他の形態の攻撃につながり、ユーザー資産のセキュリティに影響を与える可能性があります。BTCメインチェーンのセキュリティは、その巨大なコンピューティングパワーと広範なノード分布に依存しますが、サイドチェーンは同じセキュリティ基準を満たしていない場合があります。

-

双方向の固定メカニズムの実装には、複雑な暗号化アルゴリズムとプロトコルが必要です。

-

速度と安全のバランスを見つけるために、ほとんどのサイドチェーンメインチェーンよりも高い集中化。

Layer2は完全なブロックチェーンシステムであるため、公開チェーンの一般的な監査項目もサイドチェーンに適用できます。詳細については、この記事の最後にある付録を参照してください。

また、その特殊性のため、サイドチェーンにはいくつかの追加監査も必要です:

-

コンセンサスプロトコルセキュリティ:サイドチェーンのコンセンサスプロトコル(POW、POS、DPOなど)が完全に検証およびテストされているかどうか、および51%の攻撃、長距離攻撃などの潜在的な脆弱性または攻撃ベクトルがあるかどうかを確認します。等

-

コンセンサスノードセキュリティ:主要な管理、ノード保護、冗長なバックアップを含むコンセンサスノードのセキュリティを評価して、ノードが侵害または乱用されるのを防ぎます。

-

資産のロックとリリース:サイドチェーンとメインチェーンの間の双方向資産アンカーメカニズムを確認して、資産をロックおよびリリースするためのスマートコントラクトが安全で信頼性が高いことを確認し、二重支出、資産の損失、またはロック障害を防ぎます。

-

クロスチェーンの検証:クロスチェーン検証の精度とセキュリティを確認して、検証プロセスが分散型で改ざんされていることを確認し、検証の失敗または悪意のある検証を防ぎます。

-

契約コード監査:Sidechainで実行されているすべてのスマートコントラクトを深く監査し、可能性のある脆弱性またはバックドアを検出し、特にクロスチェーン操作を処理する際の契約ロジック。

-

アップグレードメカニズム:スマートコントラクトのアップグレードメカニズムが安全であるかどうか、および悪意のあるアップグレードや契約の改ざんを防ぐための適切な監査とコミュニティコンセンサスプロセスがあるかどうかを確認します。

-

Internode通信:サイドチェーンノード間の通信プロトコルが安全であるかどうか、および暗号化されたチャネルが中間の攻撃またはデータの漏れを防ぐために使用されるかどうかを確認します。

-

クロスチェーン通信:サイドチェーンとメインチェーンの間の通信チャネルをチェックして、データの完全性と信頼性を確保し、通信がハイジャックまたは改ざんのないことを防ぎます。

-

タイムスタンプとブロック時間:サイドチェーンの時間同期メカニズムを確認して、ブロック生成時間の一貫性と精度を確保し、時差によって引き起こされる攻撃またはブロックロールバックを防ぎます。

-

オンチェーンガバナンスセキュリティ:サイドチェーンのガバナンスメカニズムを確認して、投票、提案、意思決定プロセスの透明性とセキュリティを確保し、悪意のある制御または攻撃を防ぎます。

-

トークン経済監査:トークンの割り当て、インセンティブメカニズム、インフレモデルなど、サイドチェーンのトークン経済モデルを確認して、経済的インセンティブが悪意のある行動やシステムの不安定性につながらないようにします。

-

料金メカニズム:サイドチェーンの取引料金メカニズムを確認して、メインチェーンユーザーとサイドチェーンユーザーのニーズに合わせて、料金の操作やネットワークの混雑を防ぎます。

-

資産セキュリティ:監査チェーン上の資産の管理メカニズムにより、資産の保管、譲渡、破壊が安全で信頼性が高く、許可されていないアクセスや盗難のリスクはありません。

-

キー管理:Sidechainのキー管理ポリシーを確認して、秘密鍵のセキュリティとアクセス制御を確保し、キーが漏れたり盗まれたりするのを防ぎます。

ロールアップ

ロールアップは、ブロックチェーンのトランザクションスループットと効率を改善するために設計されたLayer2スケーリングソリューションです。多数のトランザクション(「ロールアップ」)をパッケージ化し、オフチェーンを処理することにより、メインチェーンの負担を大幅に削減し、最終結果をメインチェーンに送信するだけです。

ロールアップは、主にZK-RollupとOp-Rollupに分割されます。しかし、ethとは異なり、BTCのチューリングの不完全性により、ゼロ知識証明の確認にBTCで契約を使用することは不可能です。従来のZK-RollupソリューションはBTCに実装できません。では、ZK-Rollupを使用してBTC Layer2を実装する方法は?次に、b²ネットワークプロジェクトを例に取ります。

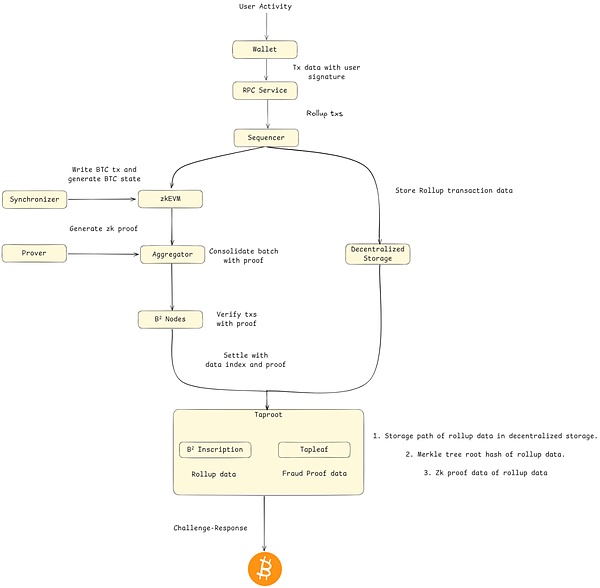

BTCでゼロ知識証明の検証を完了するために、B²ネットワークは、ZK-Rollupのゼロ知識証明の検証とOp-Rollupの動機付け課題を組み合わせたTapRootスクリプトを作成しました。その動作メカニズムは、ほぼ次のとおりです。

1。B²ネットワークは、最初にユーザーによって開始されたすべてのトランザクションをロールします。

2。ソーターを使用してロールアップトランザクションをソートした後、分散型ストレージを使用してロールアップトランザクションを保存し、同時に処理するためにそれらをZKEVMに引き渡します。

3. ZKEVMがBTCチェーンのステータスを同期した後、契約の実行やその他のトランザクションを処理し、結果をマージしてパッケージ化してアグリゲーターに送信します。

4. Proverは、ゼロ知識の証明を生成し、それらをアグリゲーターに送信し、アグリゲーターの集約トランザクションと証明を介してB²ノードに送信します。

5。B²ノードは、ゼロ知識証明の検証を実行し、分散型ストレージのロールアップデータに基づいてTapRootスクリプトを作成します。

6。Taprootは、1つのSatoshiの値を持つUTXOです。インセンティブチャレンジメカニズムを通過した後、ZK証明の検証に基づく約束としてBTCに送信されます。

ロールアップの利点は次のとおりです:

-

ロールアップメインチェーンのセキュリティと地方分権化を継承しました。データの整合性と透明性は、トランザクションデータとステータスをメインチェーンに定期的に送信することにより保証されます。

-

Rollupは、Ethereumなどの既存のブロックチェーンネットワークにシームレスに統合することができ、既存のスマートコントラクトやアプリケーションを大幅に変更することなく、開発者が利点を簡単に活用できるようになります。

-

Rollupは、多くのトランザクションを鎖で処理し、それらをバッチにパッケージ化してメインチェーンに送信することにより、トランザクション処理機能を大幅に改善し、その結果、秒あたりのトランザクション数(TPS)が大幅に増加しました。

-

ロールアップトランザクションはオフチェーンで処理するだけで、オンチェーントランザクションに必要なコンピューティングリソースとストレージスペースが大幅に削減されるため、ユーザートランザクション料金が大幅に削減されます。

ロールアップに直面している課題:

-

オフチェーンデータが利用できない場合、ユーザーはトランザクションを検証して状態を復元できない場合があります。

-

ロールアップトランザクションはバッチで処理し、最終的にメインチェーンに提出する必要があります。その結果、解決時間が長くなる可能性があります。特にOp-rollupでは、物議を醸す期間があり、ユーザーは最終的にトランザクションを確認する前に長い時間待たなければならない場合があります。

-

ZKロールアップはより高いセキュリティと即時確認を提供しますが、そのコンピューティングとストレージの要件は高く、ゼロ知識証明を生成するには、大量のコンピューティングリソースが必要です。

採用されているソリューションはロールアップであるため、その主要なセキュリティ監査項目は基本的にETHレイヤー2と同じです。

その他(バビロン)

従来のBTC Layer2に加えて、Babylonなど、最近BTCエコシステムに関連するサードパーティ契約の新しい概念がいくつかあります。

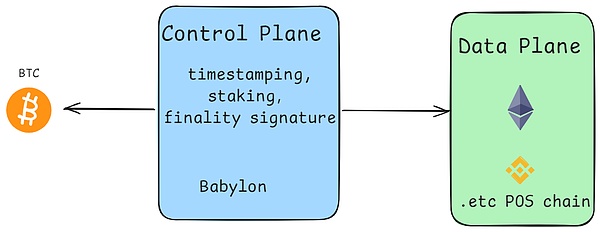

バビロンの目標は、2100万BTCを分散化されたステーキング資産に変換することです。BTCの他のLayer2とは異なり、BabylonはBTCチェーンを拡張しません。これは、特別なBTCステーキングプロトコルを備えたユニークなチェーンです。

アーキテクチャは3つのレイヤーに分割されます。

ビットコインレイヤー:これはバビロンにとって強固な基盤であり、ビットコインのネットワークのように、すべてのトランザクションが非常に安全であることを保証するために、ビットコインの有名なセキュリティを活用しています。

バビロニア層:バビロンの中心には、ビットコインとさまざまなShoop-of Stake(POS)チェーンを接続するカスタムブロックチェーンであるバビロン層があります。トランザクションを処理し、スマートコントラクトを実行し、エコシステム全体ですべてがスムーズに進むことを保証します。

POSチェーンレイヤー:最上層は複数のPOSチェーンで構成され、各POSチェーンは独自の利点のために選択されます。これにより、BabylonChainは驚くべきスケーラビリティと柔軟性により、ユーザーはさまざまなPOブロックチェーンの最高の機能を楽しむことができます。

操作は、BTCチェーンに署名された最終ブロックを使用してPOSチェーンを保護することです。これにより、基礎となるプロトコルが追加の署名ラウンドで拡張されます。最後の+1ラウンドのこれらの署名には、一意の機能があります。それらは抽出可能な1回限りの署名(EOT)です。目的は、POSチェックポイントをBTCに統合して、POSの長期的な解除期間とリモート攻撃の問題を解決することです。

バビロンの利点はです:

-

POSのバインディングされていない期間をより速くします

-

BTCは誓約されているため、価格はBTCにリンクされており、対応するPOネットワークのインフレ圧力を軽減できます

-

BTCを獲得するための新しい方法を開く

バビロンに挑戦します:

-

誓約の収益率などの経済設計は、BTC誓約の熱意に大きな影響を与えます

-

POSチェーン間の報酬の一貫性規制の欠如

サードパーティの契約に対する懸念事項は、その実装に応じて一貫していません。:

1。スマートコントラクトセキュリティ:BTCのステーキング契約はUTXOスクリプトを通じて実装されており、セキュリティに注意を払う必要があります。

2。署名アルゴリズムセキュリティ:契約は署名を使用してユーザーのステーキングを管理し、そのアルゴリズムセキュリティは署名の生成と検証に関連しています。

3。プロトコル経済モデルの設計:契約の経済モデルが報酬と罰の観点から合理的に設定されているかどうか、およびそれがユーザー資産の損失につながるかどうか。

付録:

パブリックチェーン&

-

整数オーバーフロー:整数のオーバーフローと整数のアンダーフローを確認します

-

デッドループ:プログラムのループ判断条件が妥当かどうかを確認します

-

無限の再帰コール:プログラムの出口条件が合理的かどうかを確認します

-

人種状態:同時状態で共有リソースへのアクセス操作を確認してください

-

例外クラッシュ:プログラムが積極的に終了できるようにする例外コードを確認してください

-

0の脆弱性の分割:分割が0の状況があるかどうかを確認します

-

タイプ変換:タイプ変換が正しいかどうか、および変換プロセス中に重要な情報が失われるかどうかを確認します

-

境界のない配列:配列の境界を超える要素にアクセスするかどうかを確認します

-

脱登化の脆弱性:脱派化中に問題があるかどうかを確認してください

-

機能セキュリティ:各RPCインターフェイスの実装にセキュリティリスクがあるかどうか、およびRPCとのインターフェースで効果的かどうかを確認します。

-

一致するように設計できます

-

機密RPCインターフェイスの許可設定は合理的です:アクセス許可設定を確認してくださいRPCインターフェイス

-

暗号化された伝送メカニズム:TLSなど、暗号化された伝送プロトコルが使用されているかどうかを確認します。

-

データ形式分析の要求:要求されたデータのフォーマット分析プロセスを確認する

-

ウォレットのロック解除攻撃:ノードがウォレットのロックを解除すると、RPCが資金を盗むように要求されます

-

従来のWebセキュリティ:次の脆弱性を確認してください:クロスサイトスクリプト(XSS) /テンプレートインジェクション /

-

サードパーティのコンポーネントの脆弱性 / HTTPパラメーター汚染 / SQLインジェクション / XXEエンティティインジェクション /デセケット

-

SSRFの脆弱性 /コードインジェクション /ローカルファイル包含 /リモートファイル包含 /コマンド実行インジェクションなどの従来の脆弱性

-

ネットワークノードのID認証と識別メカニズム:ノードID識別メカニズムがあるかどうか、およびノードID識別メカニズムを逆にすることができるかどうかを確認します。

-

ルーターテーブル汚染:ルーティングテーブルを自由に挿入または上書きできるかどうかを確認します

-

ノードディスカバリーアルゴリズム:距離アルゴリズムの不均衡やその他の問題など、ノードディスカバリーアルゴリズムがバランスが取れていて予測不可能かどうかを確認します

-

接続の数の監査:P2Pネットワークに接続されているノードの数の制限と管理が妥当かどうかを確認します

-

日食攻撃:日食攻撃のコストと害を評価し、必要に応じて定量分析を提供する

-

魔女攻撃:投票コンセンサスメカニズムを評価し、投票資格チェック戦略を分析する

-

盗聴攻撃:通信プロトコルがプライバシーをリークするかどうかを確認します

-

エイリアン攻撃:ノードが同様のチェーンノードを識別できるかどうかを評価する

-

タイムハイジャック:ノードのネットワーク時間コンピューターシステムを確認してください

-

メモリ疲労攻撃:大きなメモリが消費する場所を確認します

-

ハードディスク排出攻撃:大きなファイルが保存されている場所を確認します

-

ソケット圧力攻撃:リンク数をチェックするための制限戦略

-

カーネルハンドル排出攻撃:ファイルハンドルなど、カーネルハンドルの作成の制限を確認します。

-

連続メモリリーク:メモリリークがどこにあるかを確認します

-

ハッシュアルゴリズムセキュリティ:ハッシュアルゴリズムの衝突抵抗を確認する

-

デジタル署名アルゴリズムセキュリティ:署名アルゴリズムのセキュリティとアルゴリズムの実装のセキュリティを確認する

-

暗号化アルゴリズムセキュリティ:暗号化アルゴリズムのセキュリティとアルゴリズムの実装のセキュリティを確認する

-

乱数ジェネレーターセキュリティ:キー乱数生成アルゴリズムが妥当かどうかを確認します

-

BFT実装セキュリティ:BFTアルゴリズムの実装セキュリティを評価する

-

フォーク選択ルール:セキュリティのフォーク選択ルールを確認してください

-

集中化の決定:システム設計に過剰中心の設計があるかどうかを特定する

-

インセンティブメカニズム監査:セキュリティに対するインセンティブメカニズムの影響を評価する

-

ダブルスイート攻撃:コンセンサスがダブルスイート攻撃から守ることができるかどうかを確認します

-

MEV攻撃監査:ブロックパッケージノードのチェーン公平性に対するMEVの影響を確認する

-

ブロック同期プロセス監査:同期プロセス中にセキュリティの問題を確認する

-

ブロックフォーマット解析プロセス監査:クラッシュにつながる解析エラーなど、形式の解析中にセキュリティの問題を確認する

-

ブロック生成プロセスの監査:マークルツリールートビルド方法が妥当かどうかなど、ブロック生成中のセキュリティ問題を確認してください

-

ブロック検証プロセス監査:ブロック署名コンテンツ項目と検証ロジックで十分かどうかを確認します

-

ブロック確認ロジック監査:ブロック確認アルゴリズムと実装が妥当かどうかを確認します

-

ブロックハッシュ衝突:ブロックハッシュ衝突の建設方法と、衝突中の処理が妥当かどうかを確認します

-

ブロック処理リソースの制限:Orphan Blockプール、検証コンピューティング、ハードディスクアドレス指定、その他のリソースの制限が妥当かどうかを確認します

-

トランザクション同期プロセス監査:同期プロセス中にセキュリティの問題を確認する

-

トランザクションハッシュ衝突:トランザクションハッシュ衝突の建設方法と衝突中の処理を確認する

-

トランザクションフォーマット分析:クラッシュにつながる解析エラーなど、形式の解析中にセキュリティの問題を確認します

-

トランザクションの合法性の検証:各タイプのトランザクション署名のコンテンツ項目と検証ロジックが十分かどうかを確認します

-

トランザクション処理リソースの制限:トランザクションプール、検証計算、ハードディスクアドレス指定などのリソースの制限が妥当かどうかを確認します

-

トランザクション拡張性攻撃:トランザクションは内部フィールド(Scriptsigなど)を変更し、トランザクションの有効性に影響を与えることなくトランザクションハッシュを変更できますか

-

取引リプレイ攻撃監査:システムのトランザクションリプレイの検出を確認してください

-

契約バイテコード検証:整数オーバーフロー、デッドループなど、仮想マシンによる契約のチェックプロセスのセキュリティ問題を確認します。

-

契約バイテコードの実行:整数オーバーフロー、デッドループなどの仮想マシンでバイトコードを実行するプロセスのセキュリティ問題を確認します。

-

ガスモデル:トランザクション処理/契約によって実行される各原子操作の対応する取り扱い手数料がリソース消費に比例するかどうかを確認します

-

ロギングの整合性:キー情報が記録されているかどうかを確認します

-

ロギングのセキュリティ:整数オーバーフローなど、ログ処理中に不適切な処理によって引き起こされるセキュリティ問題があるかどうかを確認します。

-

ログにはプライバシー情報が含まれています:ログにキーなどのプライバシー情報が含まれているかどうかを確認します。

-

ログストレージ:ログがコンテンツを記録しすぎているかどうかを確認して、ノードリソース消費になります

-

ノードコードサプライチェーンセキュリティ:既知の問題については、すべてのサードパーティライブラリ、コンポーネント、パブリックチェーンフレームワークを確認してください