Prefacio

Todo comienza con un mensaje. La marca parece creíble, el logotipo es el esperado y su perfil de LinkedIn muestra que tiene algunos contactos en común.El reclutador dice que descubrió su proyecto GitHub y le gustaría ofrecerle un trabajo por contrato en una empresa bien financiada que combina IA con protocolos DeFi.Echas un vistazo rápido a su sitio web. El diseño del sitio web es simple y fluido, y el contenido es confiable, pero está lleno de jerga en todos los lugares que esperarías.Hay una prueba de detección en el sitio web y el contenido de la prueba se envía como un archivo ZIP.

Descomprime y ejecuta el instalador directamente;un mensaje de autorización de billetera parpadea en la pantalla. Hiciste clic en confirmar sin pensar.Pero no pasó nada y la computadora no se congeló.Cinco minutos después, tu billetera Solana está vacía.

Esto no es producto de la imaginación.Esa es prácticamente la historia completa de una serie de ataques vinculados a grupos de hackers norcoreanos documentados por expertos en análisis de blockchain en 2025. Utilizan reclutamiento falso, archivos de prueba infectados con troyanos y malware para comprometer billeteras.

En el artículo de hoy, le explicaré la evolución de los vectores de ataque de criptomonedas en 2025 y cómo protegerse contra algunos de los ataques en cadena más comunes.

Ahora pongámonos manos a la obra.

Los mayores cambios en el hacking de criptomonedas en 2025

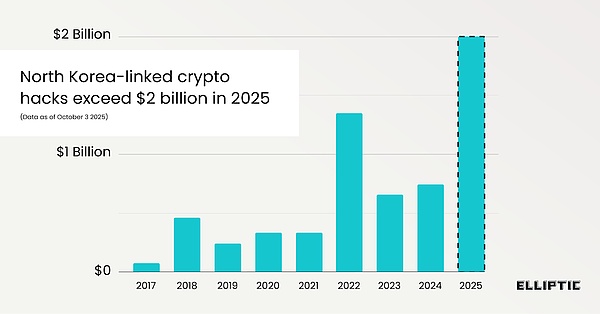

Entre enero y septiembre de 2025, los piratas informáticos vinculados a Corea del Norte robaron más de 2.000 millones de dólares en criptomonedas.Según la firma de análisis de blockchain Elliptic, 2025 se ha convertido en el año con mayor inversión en delitos contra activos digitales registrado.

La mayor pérdida individual provino de la violación del intercambio Bybit en febrero, que le costó al intercambio de criptomonedas $ 1.4 mil millones.El valor acumulado de los criptoactivos robados por el régimen norcoreano supera ahora los 6.000 millones de dólares.

Aparte de las impactantes cifras, lo más sorprendente del informe de Elliptic es el cambio en la forma en que se explotan las vulnerabilidades de las criptomonedas.El informe afirma que «la mayoría de los ataques de piratería en 2025 se lograrán mediante ataques de ingeniería social», lo que contrasta con los esfuerzos anteriores de Corea del Norte para robar enormes sumas de dinero saboteando la infraestructura.Por ejemplo, el infame hackeo de Ronin Network en 2022 y 2024, y el hackeo de DAO en 2016.

Hoy en día, las vulnerabilidades de seguridad han pasado de la infraestructura a los factores humanos.El informe de Chainalysis también señaló que el compromiso de la clave privada representó la mayor proporción de robos de criptomonedas en 2024 (43,8%).

Obviamente, con el desarrollo de las criptomonedas y el fortalecimiento de la seguridad a nivel de protocolo y blockchain, es más fácil para los atacantes apuntar a personas que poseen claves privadas.

Estos ataques también son cada vez más organizados y no aleatorios por parte de individuos.Avisos e informes de noticias recientes del FBI y de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) describen campañas relacionadas con Corea del Norte que combinan ofertas de trabajo falsas para ingenieros criptográficos, software de billetera troyanizado y envenenamiento malicioso de la comunidad de código abierto para llevar a cabo ataques.Aunque las herramientas en las que confían los piratas informáticos son técnicas, el punto de entrada de los ataques es la psicología humana.

El hackeo de Bybit es el mayor robo de criptomonedas hasta la fecha y muestra cómo estos problemas pueden ocurrir en transacciones a gran escala.Cuando se robaron aproximadamente 1.400 millones de dólares en Ethereum de un grupo de billeteras, los primeros análisis técnicos mostraron que el firmante no revisó cuidadosamente el contenido de la autorización. La propia red Ethereum ejecutó transacciones válidas y firmadas, pero el problema estaba en el proceso manual.

Del mismo modo, en el hackeo de Atomic Wallet, aproximadamente entre 35 y 100 millones de dólares en activos criptográficos desaparecieron después de que el malware atacara la forma en que se almacenaban las claves privadas en las computadoras de los usuarios.

Descubrirá que esto es cierto en muchos casos. Es poco lo que el protocolo en sí puede hacer cuando las personas no verifican completamente las direcciones de las billeteras al transferir dinero o almacenan claves privadas con un nivel de seguridad muy bajo.

El autohospedaje no es infalible

El principio «No es tu clave privada, no es tu moneda» todavía se aplica, pero el problema es que la gente deja de pensar en ello.

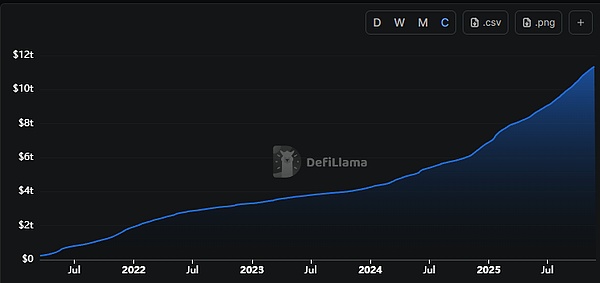

Muchos usuarios han retirado fondos de los intercambios durante los últimos tres años, tanto por temor a otra caída similar a la de FTX como por insistencia ideológica.El volumen de comercio acumulado en los intercambios descentralizados (DEX) se ha más que triplicado en los últimos tres años, de 3,2 billones de dólares a 11,4 billones de dólares.

Si bien puede parecer que la cultura de seguridad ha mejorado en la superficie, el riesgo ha pasado de la seguridad administrada a una situación caótica en la que los usuarios resuelven los problemas por sí mismos.Las extensiones del navegador en su computadora, las frases mnemotécnicas guardadas en chats telefónicos o borradores de correo electrónico y las claves privadas almacenadas en aplicaciones para tomar notas sin cifrar no son una protección efectiva contra los peligros que acechan.

La autocustodia está diseñada para resolver el problema de la dependencia: ya no depender de intercambios, custodios o terceros que puedan congelar los retiros o declararse en quiebra.Pero lo que todavía tiene que resolver es el problema de la “cognición”.Las claves privadas te dan control, pero también te dan total responsabilidad.

Entonces, ¿cómo se resuelve exactamente este problema?

Las carteras de hardware ayudan a reducir la fricción

El almacenamiento en frío puede resolver algunos de los problemas.Almacena sus activos fuera de línea y en una ubicación similar a una bóveda.

¿Está resuelto el problema? Sólo parcialmente resuelto.

Al eliminar las claves privadas de un dispositivo universal, las carteras de hardware eliminan la molestia de las extensiones del navegador o las «confirmaciones de transacciones con un solo clic».Introducen mecanismos de confirmación física que pueden proteger a los usuarios.

Pero, después de todo, una billetera de hardware es solo una herramienta.

Los equipos de seguridad de múltiples proveedores de billeteras han sido muy explícitos al respecto.Ledger informa múltiples casos de ataques de phishing aprovechando su marca, en los que los atacantes utilizaron extensiones de navegador falsas y clones de Ledger Live.Las interfaces son lo suficientemente familiares como para tomar a la gente con la guardia baja, pero en algún momento se les pedirá a los usuarios que ingresen una frase mnemotécnica.Una vez que se filtre la frase mnemotécnica, las consecuencias serán desastrosas.

También se puede engañar a las personas para que ingresen una frase mnemotécnica en una página de actualización de firmware falsa.

Por lo tanto, el papel real de una billetera de hardware es cambiar la superficie de ataque y aumentar la fricción, reduciendo así la probabilidad de ser atacado.Pero no elimina completamente el riesgo.

La separación es la clave

El requisito previo para que una billetera de hardware sea más efectiva es comprarla en canales oficiales o confiables y mantener la frase mnemotécnica completamente fuera de línea y conservada adecuadamente.

Quienes llevan mucho tiempo en el negocio, incluidos los que responden a incidentes, los investigadores en cadena y los ingenieros de billeteras, recomiendan la separación y diversificación de los riesgos.

Una billetera es para uso diario y la otra es para usar Internet casi nunca.Los fondos pequeños se utilizan para la experimentación y la minería DeFi, mientras que los fondos más grandes se guardan en bóvedas a las que se requieren varios pasos para acceder.

Además de eso, lo más importante son los hábitos básicos de seguridad.

Algunos hábitos aparentemente aburridos a menudo pueden ayudar mucho.No importa cuán urgente sea la ventana emergente, nunca ingrese una frase mnemotécnica en un sitio web.Después de copiar y pegar, asegúrese de verificar la dirección completa en la pantalla del hardware.Piénselo dos veces antes de aprobar cualquier transacción que no haya iniciado.Sospeche de enlaces no solicitados y mensajes de «servicio al cliente» hasta que se demuestre lo contrario.

Ninguna de estas medidas puede garantizar una seguridad absoluta y siempre existen riesgos. Pero cada paso adicional que das reduce un poco más el riesgo.

En este momento, la mayor amenaza para la mayoría de los usuarios no son las vulnerabilidades de día cero, sino la información que no han verificado dos veces, los instaladores que descargaron y ejecutaron inmediatamente porque una oportunidad de trabajo parecía buena y los mnemotécnicos escritos en la misma hoja de papel que la lista de compras del supermercado.

Cuando quienes están a cargo de miles de millones de dólares tratan estos riesgos como ruido de fondo, terminan convirtiéndose en estudios de caso etiquetados como “vulnerabilidades”.