Autor: Chakra;

Es gibt mehrere Wege für die Bitcoin -Expansion, und der erste Teil unserer Serie hat einen der Wege beschrieben “Bitcoin -native ExpansionslösungEin weiterer Weg besteht darin, eine zusätzliche Schicht von Protokollen über Bitcoin zu etablieren, die als Schicht 2 bezeichnet wird.

Seitenkette

Das Konzept von Sidechain stammt aus dem Jahr 2014, als Blockstream „mithilfe von Hooked Sidechains zur Erzielung von Blockchain -Innovation eingereicht wurde“.Es repräsentiert eine relativ grundlegende Skalierungsmethode.

Wie man die Seitenkette betreibt

Sidechain ist eine Blockchain, die unabhängig von der Hauptkette mit einem eigenen Konsensprotokoll läuft und als Teststelle für die Hauptketteninnovation dienen kann.Wenn in der Seitenkette unerwünschte Ereignisse auftreten, ist der Schaden vollständig auf die Seitenkette selbst beschränkt, ohne dass die Hauptkette beeinflusst wird.Sidechains können Konsensprotokolle mit höheren TPS (Transaktionen pro Sekunde) einnehmen, die Programmierbarkeit der Onketten verbessern und die Verbesserung der BTC-Funktionen fördern.

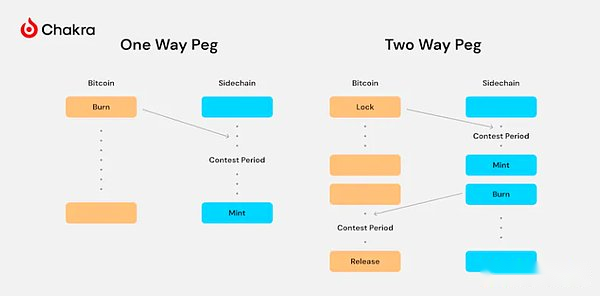

Sidechain kann die Übertragung von Bitcoin zwischen verschiedenen Blockchains durch Zwei-Wege- oder Einweg-Stift realisieren.In Wirklichkeit kann BTC jedoch nur im Bitcoin -Hauptnetzwerk liegen, sodass ein Verankerungsmechanismus erforderlich ist, um BTC in der Seitenkette mit BTC im Bitcoin -Hauptnetzwerk zu verbinden.

Der Einweg-Haken erfordert, dass der Benutzer BTC aus dem Hauptnetzwerk an eine nicht verfügbare Adresse zur Zerstörung sendet und dann eine gleiche Menge an BTC in die Seitenkette wirft, aber dieser Prozess ist irreversibel.Bidirektionale Haken sind eine Verbesserung der Einweghaken, die es BTC ermöglichen, sich zwischen der Hauptkette und der Seitenkette hin und her zu bewegen.Der Zwei-Wege-Haken wird nicht durch Senden an eine nicht verfügbare Adresse zerstört, sondern die BTC durch mehrere Signaturen oder andere Kontrollskripte sperrt und neue BTC auf den Sidechain wirft.Wenn ein Benutzer zum Hauptnetz zurückkehren möchte, wird die BTC in der Seitenkette zerstört und die ursprünglich gesperrte BTC im Hauptnetzwerk veröffentlicht.

Die Implementierung von One-Way-PEG ist viel einfacher als ein Zwei-Wege-PEG, da es nicht erforderlich ist, den entsprechenden Zustand im Bitcoin-Hauptnetzwerk zu verwalten.Sidechain-Vermögenswerte, die durch Einweghaken erzeugt wurden, können jedoch wertlos sein, da ihnen der umgekehrte Verankerungsmechanismus fehlt.

Es gibt verschiedene Lösungen und Sicherheitsniveaus für gesperrte Transaktionen in der Hauptkette und zerstören Transaktionen in der Seitenkette.Der einfachste Weg ist es, eine externe Überprüfung durch Multisignatur-Teilnehmer durchzuführen, aber dies stellt ein hohes Risiko einer Zentralisierung dar.Eine bessere Option ist die Verwendung von SPV -Proof für die dezentrale Überprüfung.Da dem Bitcoin-Mainnet jedoch die erforderlichen Programmierfunktionen fehlen und keine SPV-Überprüfung durchführen kann, müssen andere Methoden verwendet werden, normalerweise, in der normalerweise ein Multisignatur-Hosting.

Probleme und Methoden

Zu den Hauptkritikpunkten an Seitenketten gehören:

1. Cross-Chain Asset Dependenty-Verifizierer: Da das Bitcoin-Hauptnetzwerk immer noch keine Smart-Verträge implementieren kann, kann die Übertragung zwischen den Ketten nicht ohne Vertrauen durch Vertragslogik verwaltet werden.Die Rückgabe von Vermögenswerten von Sidechains in Bitcoin erfordert, sich auf eine Reihe von Validatoren zu verlassen, die Vertrauensannahmen und Betrugsrisiken einzuführen.

2. Sidechains können die Sicherheit der Hauptkette nicht erben: Da Sidechains völlig unabhängig vom Hauptnetzwerk arbeiten, können sie die Sicherheit des Hauptnetzes nicht erben, was zu einer böswilligen Blockreorganisation führen kann.

Um diese Probleme zu lösen, nimmt der Sidechain Methoden an, einschließlich der Verweigerung von maßgeblichen Institutionen (Bundes), Economic Security (POS), dezentralen Bitcoin -Bergleuten (Fusionsabbau) und Hardware -Sicherheitsmodulen (HSM).Das Fondsgewahrsam für Bitcoin und Blockproduktion auf Sidechains kann durch verschiedene Rollen verwaltet werden, wodurch komplexere Sicherheitsmechanismen eingeführt werden.

Fallstudie

Flüssig

Eine der frühesten Formen von Sidechains ist ein Verbund von Sidechain, das sich auf eine vorgewählte Gruppe von Unternehmen als Validatoren stützt, die für die Sorgedachtung von Vermögenswerten im Hauptnetzwerk verantwortlich sind und Blöcke am Sidechain generieren.

Liquid ist ein klassisches Beispiel für einen Bundes -Sidechain mit 15 Teilnehmern, die als Validatoren fungieren.Die Verwaltung privater Schlüssel wird nicht öffentlich bekannt gegeben, und die Überprüfung erfordert 11 der 15 Unterschriften.Die Blockproduktion auf dem flüssigen Sidechain wird auch von diesen 15 Teilnehmern aufrechterhalten.Die Anzahl der Knoten in dieser Föderation ist kleiner und daher ein höheres Transaktionsvolumen pro Sekunde (TPS), um Skalierbarkeitsziele zu erreichen, und der Hauptanwendungsbereich ist defin.

Das föderale Sidechain -Modell stellt jedoch erhebliche zentralisierte Sicherheitsrisiken dar.

Rootstock (RSK)

RSK wird auch von 15 Knoten verwaltet, die die Hauptnetzwerkfonds hosten, und für die Überprüfung sind nur 8 Unterschriften erforderlich.Im Gegensatz zur Flüssigkeit werden die Multisignaturschlüssel von RSK vom Hardware Security Modul (HSM) verwaltet und die Anweisungen der Haken auf der Grundlage des Konsens des Arbeitsnachweises (POW) unterzeichnet, wodurch Überprüfungen mit Schlüsselzugriff auf direkte Manipulation der Depotsfonds verhindert werden.

In Bezug auf den Seitenkettenkonsens übernimmt RSK den Zusammenschluss des Zusammenführungsabbaus und verwendet die wichtigste Netzwerk-Computerleistung, um die Sicherheit von Seitenkettentransaktionen zu gewährleisten. Angriff von Seitenketten ausgeben.RSK hat sich auf der Grundlage des Fusionsabbaus verbessert, und durch die Wahrnehmung der Gabelung wird die Konsensintervention außerhalb des Kettens im Gabelverhalten durchgeführt, wodurch die Sicherheit von Seitenketten unter geringer Rechenleistung und die Möglichkeit der Möglichkeit von Doppelausgabenangriffen gesenkt wird.

Der Fusionsmining hat jedoch den Anreizmechanismus für Bergleute verändert, das Risiko des extrahierbaren Bergleute (MEV) verschärft und möglicherweise die Stabilität des Systems untergräbt.Im Laufe der Zeit kann der Fusionsabbau die Zentralisierung des Bergbaus verschärfen.

Stapel

Stacks erreicht die gleiche Endgültigkeit wie Bitcoin, indem er den Hash -Wert seines Sidechain -Blocks in den Bitcoin -Block einreicht und seine Kettengeschichte an Bitcoin verankert.Erst wenn Bitcoin selbst Forked die Stapel-Gabel auftritt, verbessert der Widerstand gegen Zahlungsanschläge mit Doppelausgaben.

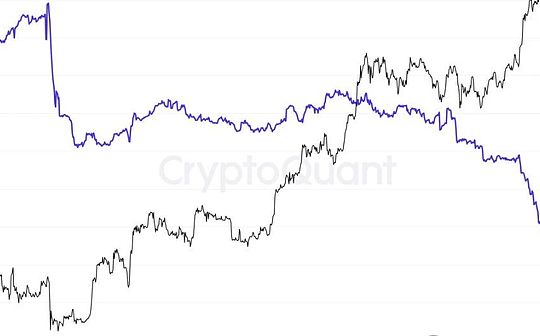

SBTC führt ein neues Token- und Incentive -Modell ein, das eine leitende Brücke verwendet, die bis zu 150 Hauptnetz -Validatoren ermöglicht.Die Verifte müssen STX -Token versprechen, um die Erlaubnis zur Genehmigung von Einlagen und Abhebungen zu erhalten.Die Sicherheit der Verpfändungsbrücke hängt in hohem Maße vom Wert der verpfändeten Vermögenswerte ab, was ein Risiko für die kreuzkettige Sicherheit von BTC während eines Zeitraums erheblicher Schwankungen im Preis der verpfändeten Vermögenswerte darstellt.

Andere Sidechain -Vorschläge werden derzeit in der Gemeinde ausführlich diskutiert.

Drivechain

Das bemerkenswerteste davon ist der von Paul Sztorc im Jahr 2015 vorgeschlagene Drivechain -Vorschlag, der Schlüsseltechnologien für zwei (Hakenmechanismus) und BIP 301 (Blind Fusion Mining) zuteilt.BIP 300 definiert die Logik des Hinzufügens neuer Sidechains, ähnlich wie die Aktivierung neuer Sidechains durch Bergmann -Signale (z. B. Softgabeln).BIP 301 ermöglicht es Bitcoin -Bergleuten, Blockproduzenten von Sidechains zu werden, ohne die spezifischen Details der Transaktion zu überprüfen.

Bitcoin -Bergleute sind auch für die Genehmigung von Entzugstransaktionen verantwortlich.Sie leiten Entzugsvorschläge ein, indem sie eine OP_RETURN -Ausgabe in der Coinbase -Transaktion des von ihnen abgebauten Blocks erstellen.Andere Bergleute können dann über den Vorschlag abstimmen, indem sie in jedem Block, den sie abbauen, unterstützt oder widerspricht.Sobald die Entzugstransaktion den Schwellenwert überschreitet (13.150 Blöcke), wird sie in der Bitcoin -Hauptkette ausgeführt und bestätigt.

Tatsächlich haben Bergleute die vollständige Kontrolle über Mittel für Drivechain.Wenn die Mittel gestohlen werden, können Benutzer sich nur durch Softgabeln (UASF) der Benutzeraktivierung speichern, was schwer zu einem Konsens zu erreichen ist.Darüber hinaus erhöht die einzigartige Position von Bergarbeitern im Drivechain das MEV -Risiko, was in Ethereum nachgewiesen wurde.

Spacechain

SpaceChain verfolgt einen anderen Ansatz und verwendet einen dauerhaften Einweg-PEG (P1WP), bei dem Benutzer BTC zerstören, um Token für Spaceechain zu erhalten und die Sicherheitsprobleme des Fonds vollständig zu umgehen.Diese Token werden nur verwendet, um einen Blockraum auf der Spaceechain zu bieten und keine Wertschöpfungsfunktionen zu bieten.

Um die Sicherheit von Seitenketten zu gewährleisten, verwendet SpaceChain den Blind Fusion Mining und Benutzer verwenden AnyPrevout (APO), um öffentlich für das Recht zum Erstellen von Blöcken zu bieten.Bitcoin -Bergleute reichen einfach Spaceechain -Blockheader in ihren Blöcken ein, ohne die Sidechain -Blöcke zu überprüfen.Der Start von Spacechain erfordert jedoch die Unterstützung von Bitcoin für Bündnisse, und die Bitcoin -Community diskutiert immer noch, ob es notwendig ist, eine Softgabel auszuführen, um Opcodes von Covenant hinzuzufügen.

Insgesamt ist es das Ziel von Spacechain, dasselbe dezentrale und zensorresistente Sidechains wie Bitcoin zu erreichen und gleichzeitig die Programmierbarkeit durch seine Blockauktionsfunktionen zu verbessern.

Softchain

Softchain ist ein weiterer bidirektionaler Haken (2WP) Sidechain -Vorschlag, der von Ruben Somsen vorgeschlagen wurde, der den POW -FP -Konsensmechanismus zum Schutz von Sidechains verwendet.Unter normalen Umständen muss der vollständige Bitcoin -Knoten nur den Softchain -Blockheader herunterladen, um den Arbeitsnachweis zu überprüfen.Wenn ein Gabering auftritt, laden sie verwaiste Blöcke und entsprechende UTXO -Set -Versprechen herunter, um die Gültigkeit des Blocks zu überprüfen.

Für den 2 -WP -Mechanismus wird bei der Übertragung in die Verbindung eine Einzahlungstransaktion in der Hauptkette erstellt, und Softchain bezieht sich auf diese Hauptkettentransaktion, um bei der Übertragung auf die Verbindung eine Rückzugstransaktion auf der Softchain zu erstellen. und die Hauptkette zitiert diese Transaktion, um BTC nach einer längeren Herausforderungsperiode abzurufen.Die spezifischen Mechanismen für Übertragung und Übertragung von Haken erfordern eine Softgabel-Unterstützung, sodass der Vorschlag Softchain genannt wurde.

Der Vorschlag von Softchain fügt den vollständigen Knoten des Bitcoin -Hauptnetzes zusätzliche Überprüfungskosten hinzu.

Blitznetzwerk

Das Lightning Network White Paper wurde im Jahr 2015 veröffentlicht und 2018 offiziell eingeführt. Als Peer-to-Peer-Zahlungsprotokoll für Bitcoin-Netzwerk ist es eine große Anzahl kleiner Hochfrequenztransaktionen auf die Verarbeitung außerhalb der Chain übertragen .

Kernmodule

Die Implementierung des Lightning -Netzwerks beruht auf mehreren wichtigen Modulen innerhalb von Bitcoin, die gemeinsam die Sicherheit von Online -Transaktionen gewährleisten.

Erstens gibt es eine Vorabscheide-Transaktion.Diese Transaktionen sind nach Segwit -Upgrades sicher zu verwenden.Segwit trennt Signaturen von den Resten der Transaktionsdaten und befasst sich mit potenziellen Problemen wie der Transaktionskalierbarkeit, Drittanbieter und der Transaktionsmanipulation von Transaktionen aus Drittanbietern.Die Sicherheit von außerkettigen Berechnungen im Blitznetz wird durch eine unwiderrufliche Verpflichtung der Gegenpartei garantiert, die durch Vorsignaturtransaktionen ausgeführt wird.Sobald Benutzer eine vorschriebene Transaktion von ihren Gegenparteien erhalten haben, können sie sie jederzeit an die Blockchain übertragen, um ihre Verpflichtungen zu erfüllen.

Als nächstes kommt Multisignatur.Häufige Off-Chain-Fonds zwischen den beiden Parteien erfordern eine von beiden Parteien kontrollierte Medien, sodass mehrere Signaturen erforderlich sind, und das 2-von-2-Schema wird normalerweise verwendet.Dies stellt sicher, dass die Übertragung von Geldern nur mit Zustimmung beider Parteien durchgeführt werden kann.

2-von-2-Multisignaturen können jedoch Aktivitätsprobleme verursachen. Wenn eine Partei nicht zusammenarbeitet, kann die andere Partei keine Mittel aus der Multisignaturadresse übertragen, was zu einem Verlust der ursprünglichen Fonds führt.Zeitsperrungen können das Aktivitätsproblem lösen.

Schließlich wird ein Hash -Schloss verwendet, um mehrere Zustandskanäle zu verbinden, um einen Netzwerkeffekt zu bilden.Das Vorbild des Hash dient als Kommunikationsmittel, um den richtigen Betrieb zwischen mehreren Entitäten zu koordinieren.

Betriebsprozess

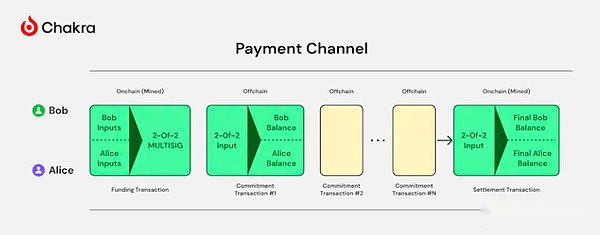

Zwei-Wege-Kanal

Um das Blitznetz für Transaktionen zu verwenden, müssen beide Parteien zunächst einen Zwei-Wege-Zahlungskanal für Bitcoin eröffnen.Sie können eine unbegrenzte Anzahl von Transaktionen außerhalb des Kettens durchführen und den neuesten Status an die Bitcoin-Blockchain für die Abrechnung und den Schließen des Zahlungskanals senden, nachdem alle Transaktionen abgeschlossen sind.

Insbesondere die Implementierung des Zahlungskanals umfasst die folgenden Schlüsselschritte:

1. Erstellen Sie eine Multisignaturadresse.Beide Parteien müssen zunächst eine 2-von-2-Multisignatur-Adresse erstellen, um als Fondsschloss des Kanals zu fungieren.Jede Partei hält den privaten Schlüssel für die Unterschrift und bietet ihren eigenen öffentlichen Schlüssel.

2. Initialisieren Sie den Kanal.Beide Parteien übertragen eine Transaktion in der Kette und sperrten eine bestimmte Menge Bitcoin in einer Multisignaturadresse als anfänglicher Fonds des Kanals.Diese Transaktion wird als „Anker“ -Transaktion des Kanals bezeichnet.

3.. Aktualisieren Sie den Kanalstatus.Wenn Zahlungen im Kanal erfolgen, tauschen beide Parteien vorsignierte Transaktionen aus, um den Kanalstatus zu aktualisieren.Jedes Update generiert eine neue „Engagement -Transaktion“, die die aktuelle Zuweisung von Fonds darstellt.Es gibt zwei Ausgaben für die versprochene Transaktion, die dem Kapitalanteil beider Parteien entsprechen.

4. Senden Sie den neuesten Status.Jede Partei kann jederzeit die neuesten Engagementtransaktionen an die Blockchain übertragen, um ihren Mittelanteil zurückzuziehen.Um zu verhindern, dass die andere Partei einen veralteten Staat überträgt, wird jede versprochene Transaktion von einer entsprechenden „Bestrafungstransaktion“ begleitet.

5. Schließen Sie den Kanal.Wenn beide Parteien beschließen, den Kanal zu schließen, können sie zusammenarbeiten, um „Siedlungstransaktionen“ zu generieren und die endgültige Zuweisung von Geldern an die Blockchain zu übertragen.Dadurch werden die in der Multisignatur-Adresse gesperrten Fonds an beide persönlichen Adressen beider Parteien zurückgeführt.

6. On-Chain-Schiedsverfahren.Wenn beide Parteien nicht auf die Schließung des Kanals zustimmen können, kann jede Partei die neueste engagierte Transaktion einseitig übertragen, um einen On-Chain-Schiedsverfahren zu initiieren.Wenn über einen bestimmten Zeitraum (z. B. eines Tages) kein Streit vorhanden ist, werden die Mittel an beiden Parteien auf der Grundlage der Verteilung in der versprochenen Transaktion verteilt.

Zahlungsnetzwerk

Durch die Verwendung von HTLC (Hash Time Locking Contract) können Zahlungskanäle miteinander verbunden werden, um ein Netzwerk zu bilden, das Multi-Hop-Routing unterstützt.HTLC nimmt die Hash -Sperre als direkte Bedingung und Zeitsperrsignaturzahl als Fallback -Bedingung ein, sodass Benutzer vor dem Ablauf der Zeitsperrung basierend auf dem Hashed -Bild interagieren können.

Wenn zwischen zwei Benutzern keinen direkten Kanal vorhanden ist, kann die Zahlung über HTLC über den Routing -Pfad abgeschlossen werden.Dabei spielt der Avatar R des Hash eine entscheidende Rolle bei der Gewährleistung der Atomizität der Zahlung.Darüber hinaus soll die Zeitsperrung in HTLC entlang der Route reduzieren, um sicherzustellen, dass jeder Sprung genügend Zeit hat, um Zahlungen zu verarbeiten und zu leiten.

Bestehende Probleme

Grundsätzlich umgeht das Lightning-Netzwerk die Annahme des externen Vertrauens von Vermögenswerten, die durch Point-to-Point-Zustandskanäle überbrücken, während Zeitsperrskripte verwendet werden, um einen endgültigen Schutz für Vermögenswerte und den Versagen zu bieten.Dies ermöglicht einen einseitigen Ausgang, wenn die Gegenpartei die Aktivität verliert und nicht zusammenarbeitet.Daher ist das Lightning -Netzwerk in Zahlungsszenarien sehr praktisch, hat aber auch mehrere Einschränkungen, darunter:

1. Kanalkapazitätsgrenze: Die Kapazität des Zahlungskanals im Blitznetz ist durch die anfänglichen Sperrmittel begrenzt und kann keine Zahlungen, die die Kanalkapazität überschreiten, nicht unterstützen.Dies kann bestimmte Anwendungsfälle einschränken, wie z. B. den Rohstoffhandel.

2. Anforderungen an Online- und Synchronisationsanforderungen: Um Zahlungen rechtzeitig zu empfangen und weiterzuleiten, müssen Knoten im Blitznetzwerk online bleiben.Wenn der Knoten für lange Zeit offline ist, kann er einige Kanalstatus-Updates verpassen, was zu Out-of-Sync führt.Dies kann eine Herausforderung für einzelne Benutzer und mobile Geräte sein und erhöhen auch die Betriebskosten von Knoten.

3. Mobilitätsmanagement: Die Routing -Effizienz des Blitznetzes hängt von der Liquiditätsverteilung zwischen Kanälen ab.Wenn die Mittel ungleich verteilt sind, können einige Zahlungswege ungültig werden, was die Benutzererfahrung beeinträchtigt.Der Liquiditätsbalance von Managementkanälen erfordert bestimmte technische und finanzielle Ressourcen.

4. Privatsphäre Problem: Um einen praktikablen Zahlungsweg zu finden, muss der Routing -Algorithmus des Blitznetzwerks eine bestimmte Ebene von Kanalkapazitäts- und Verbindungsinformationen verstehen, die die Privatsphäre der Benutzer wie Fondszuweisung und Gegenpartei aufzeigen können.Die Eröffnung und Schließung der Zahlungskanäle kann auch Informationen über die Teilnehmer aufdecken.

RGB

Das ursprüngliche Konzept des RGB-Protokolls wurde von Peter Todds Idee der Kundenüberprüfung und der einmaligen Versiegelung inspiriert.Es wurde 2016 von Giacomo Zucco vorgeschlagen und ist ein skalierbares und von Privatsphäre geschützter Bitcoin-Schicht-2-Protokoll.

Kernkonzept

Kundenüberprüfung

Der Überprüfungsprozess in der Blockchain umfasst die Ausstrahlung von Blöcken aus Transaktionen mit dem gesamten Netzwerk, sodass jeder Knoten die Transaktionen in diesen Blöcken berechnen und überprüfen kann.Dies schafft effektiv ein öffentliches Interesse, bei dem Knoten im Netzwerk jede Person unterstützen, die eine Transaktion zur Überprüfung einreicht, und der Benutzer BTC als Transaktionsgebühr als Belohnung für die Überprüfung bereitstellt.Die Überprüfung der Kunden ist individueller zentrierter und die staatliche Überprüfung wird weltweit nicht durchgeführt, sondern von Personen, die an einem bestimmten Zustandsübergang teilnehmen.Nur die Parteien, die Transaktionen erzeugen, können die Legitimität dieser Zustandsübergänge verifizieren, wodurch die Privatsphäre erheblich verbessert, die Knotenbelastungen verringert und die Skalierbarkeit verbessert werden.

Einwegsiegel

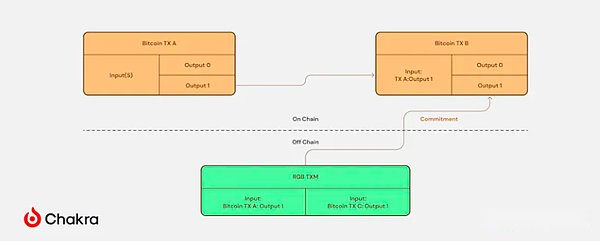

Point-to-Point-Zustandsübergänge sind gefährdet, und wenn der vollständige staatliche Übergangsgeschichte nicht zugänglich ist, können Benutzer betrügerisch sein, was zu Doppelausgaben führt.Das Einwegsiegel wird vorgeschlagen, um dieses Problem zu lösen.Durch die Verwendung von speziellen Objekten, die nur einmal verwendet werden können, stellen sie sicher, dass keine doppelte Zahlung erfolgt, wodurch die Sicherheit verbessert wird.Das UTXO-Modell von Bitcoin (UNSUSED Transaction Output) ist das am besten geeignete einmalige Versiegelungsformular, das nach Bitcoin-Konsensmechanismus und Netzwerk-Hash-Rechenleistung geschützt ist und die RGB-Assets ermöglicht, die Sicherheitsmerkmale von Bitcoin zu erben.

Verschlüsselungsversprechen

Eine einmalige Versiegelung muss mit Verschlüsselungsverpflichtungen kombiniert werden, um sicherzustellen, dass Benutzer ein klares Verständnis der staatlichen Übergänge haben und Doppelzahlangriffe verhindern.Verpflichtung, anderen zu informieren, dass etwas passiert ist und später nicht geändert werden kann, und keine spezifischen Details offengelegt werden, bis die Überprüfung erforderlich ist.Dies kann mit einer Hash -Funktion erfolgen.In RGB ist der versprochene Inhalt ein Zustandsübergang, der den Empfänger des RGB -Vermögenswerts durch die Kosten von UTXO signalisiert.Der Vermögensempfänger überprüft dann die Verpflichtung, die auf den vom Vermögensverstemsspender übertragenen spezifischen Daten basiert.

Workflow

RGB nutzt den Bitcoin-Konsens, um sicherzustellen, dass die Sicherheit und den Zensurwiderstand doppelter Zahlungssicherheit gewährleistet, während alle staatlichen Übergangsprüfungsaufgaben außerhalb der Kette betraut und nur von den Kunden ausgeführt werden, die Zahlungen erhält.

Für Emittenten von RGB -Vermögenswerten beinhaltet die Erstellung eines RGB -Vertrags eine Transaktion, bei der eine Verpflichtung zu bestimmten Informationen in einem OP_RETURN -Skript innerhalb der Taproot -Transaktionsbedingungen gespeichert wird.

Wenn die Inhaber eines RGB -Vermögenswerts ihn ausgeben möchten, müssen sie relevante Informationen vom Vermögensempfänger erhalten, eine RGB -Transaktion erstellen und Einzelheiten zur Transaktion einreichen.Das Versprechen wird dann in den vom Vermögensempfänger angegebenen UTXO aufgenommen, und eine Transaktion wird ausgestellt, um den ursprünglichen UTXO auszugeben und den vom Empfänger angegebenen neuen UTXO zu erstellen.Wenn die Empfänger von Vermögenswerten feststellen, dass die UTXOS -Speichern von RGB -Vermögenswerten ausgegeben wurden, können sie die Gültigkeit von RGB -Transaktionen durch Verpflichtungen für Bitcoin -Transaktionen überprüfen.Sobald die Überprüfung gültig ist, können sie den Erhalt der RGB -Vermögenswerte sicher bestätigen.

Für Empfänger von RGB -Vermögenswerten muss der Zahler den Ausgangszustand und die staatlichen Übergangsregeln des Vertrags, jede Bitcoin -Transaktion, die bei der Übertragung verwendet,, die für jede Bitcoin -Transaktion eingereichte RGB -Transaktion und die Gültigkeit jeder Bitcoin -Transaktion vorlegen.Der Client des Empfängers verwendet diese Daten, um die Gültigkeit von RGB -Transaktionen zu überprüfen.In diesem Setup fungiert UTXO von Bitcoin als Container, um den Zustand des RGB -Vertrags abzuhalten.Der Übertragungsverlauf jedes RGB -Vertrags kann als gerichteter Acyclic -Diagramm (DAG) dargestellt werden, und der Empfänger eines RGB -Vermögenswerts kann nur auf die Vorgeschichte zugreifen, die sich auf die von ihm gehaltenen Vermögenswerte bezieht, und kann nicht auf andere Zweige zugreifen.

Für und Wider

Leichte Überprüfung

Im Vergleich zur vollständigen Überprüfung durch Blockchain reduziert das RGB -Protokoll die Verifizierungskosten erheblich. die Transaktion.

Diese leichte Überprüfung erleichtert Peer-to-Peer-Transaktionen und verringert die Abhängigkeit von zentralisierten Dienstleistern weiter und verbessert die Dezentralisierung.

Skalierbarkeit

Das RGB -Protokoll erfordert nur eine Hash -Verpflichtung, die Sicherheit von Bitcoin zu erben, und verwendet Taproot -Skripte, um fast keinen zusätzlichen Bitcoin -Blockraum zu verbrauchen.Dies ermöglicht eine komplexe Asset -Programmierung.Unter Verwendung von UTXO als Container unterstützt das RGB -Protokoll auf natürliche Weise die Parallelität.

Privatsphäre

Im Gegensatz zu typischen Protokollen kann nur der Empfänger eines RGB -Vermögenswerts auf die Vorgeschichte von Vermögensübertragungen zugreifen.Einmal verwendet, haben sie keinen Zugriff auf zukünftige Transfergeschichte, wodurch die Privatsphäre der Benutzer stark gewährleistet ist.Transaktionen von RGB -Vermögenswerten sind nicht mit der Übertragung von Bitcoin -UTXO verbunden, sodass das externe Personal RGB -Transaktionen auf der Bitcoin -Blockchain nicht verfolgen kann.

Darüber hinaus unterstützt RGB die Blind Output, was bedeutet, dass der Zahler nicht feststellen kann, welches UTXO die RGB -Vermögenswerte zahlen werden, wodurch die Privatsphäre und den Widerstand der Zensur weiter verbessert wird.

Mangel

Wenn die RGB -Assets mehrmals den Besitzer ändern, können neue Vermögenswerte erhebliche Überprüfungsbelastungen ausgesetzt sein, um die langwierige Übertragungsverlauf zu überprüfen. Dies kann zu längeren Überprüfungszeiten führen und die Fähigkeit verlieren, die Transaktionen schnell zu bestätigen.Für Knoten in der Blockchain, da sie immer mit dem neuesten Zustand synchronisiert sind, ist die Zeit, die erforderlich ist, um den Zustandsübergang nach Erhalt eines neuen Blocks zu überprüfen, tatsächlich begrenzt.

Die Gemeinschaft diskutiert die Möglichkeit der Wiederverwendung historischer Berechnungen, während rekursive ZK -Beweise die konstante Zeit und Größe der staatlichen Validierung umsetzen können.

Rollup

Überblick

Rollup ist die beste Expansionslösung für das Ethereum -Ökosystem.

Rollup ist eine eigenständige Blockchain, die Transaktionen aus der Bitcoin -Kette sammelt, mehrere Transaktionen basiert, diese Transaktionen ausführt und Stapeldaten und staatliche Verpflichtungen für die Hauptkette einreicht.Dies implementiert die Off-Chain-Transaktionsverarbeitung und -statusaktualisierung.Um die Skalierbarkeit zu maximieren, verwendet Rollup in der Regel einen zentralisierten Sortierer, um die Ausführungseffizienz in diesem Stadium zu verbessern, ohne die Sicherheit zu beeinträchtigen, da die Sicherheit durch die Bestätigung der Übergänge des Rollup -Zustands durch die Hauptkette gewährleistet ist.

Da die Rollup -Lösung des Ethereum -Ökosystems reifer wird, hat das Bitcoin -Ökosystem auch begonnen, Rollups zu erkunden.Ein wesentlicher Unterschied zwischen Bitcoin und Ethereum ist jedoch der Mangel an Programmierfunktionen, um die für die Erstellung von Rollups auf Ketten erforderlichen Berechnungen durchzuführen.Derzeit ist es hauptsächlich verpflichtet, souveräne Rollups und OP -Rollups zu erreichen.

Einstufung

Rollups können in zwei Kategorien unterteilt werden: optimistische Rollups (optimistische Rollups) und gültige Rollups (ZK -Rollups), der Hauptunterschied liegt in der Methode der Übergangsmethode des Zustandsübergangs.

Optimistische Rollup verwendet eine optimistische Überprüfungsmethode. .Wenn während der Streitperiode kein gültiger fehlerhafter Beweis eingereicht wird, gilt die Transaktions -Stapel als gültig und die Statusaktualisierung wird in der Hauptkette bestätigt.

Die Gültigkeitsrolle wird unter Verwendung des Gültigkeitsnachweises validiert.Sequencer verwendet den Null-Wissen-Proof-Algorithmus, um einen präzisen Beweis für die Gültigkeit für jede Transaktionsstapel zu erzeugen, was beweist, dass der Zustandsübergang der Charge korrekt ist.Für jedes Update muss der Gültigkeitsnachweis der Transaktions -Stapel an die Hauptkette übermittelt werden, wodurch der Nachweis überprüft und die Statusaktualisierung sofort bestätigt wird.

Der Vorteil eines optimistischen Rollups besteht darin, dass es relativ einfach ist und nur wenige Änderungen an der Hauptkette aufweist. Der Nachteil ist jedoch, dass die Transaktionsbestätigungszeit lang ist (abhängig von der Streitperiode) und hohe Anforderungen an die Verfügbarkeit von Daten aufweist.Der Vorteil der Gültigkeitsrolle besteht darin, dass die Transaktionsbestätigungsgeschwindigkeit schnell und nicht von der Streitperiode beeinflusst wird.

Celestia schlug auch das Konzept von Sovereign Rollup vor, wobei die Transaktionsdaten von Rollup in eine dedizierte Datenverfügbarkeitsblockchain (DA) veröffentlicht werden, die für die Datenverfügbarkeit verantwortlich ist, während souverän Rollup selbst für die Ausführung und die Siedlung verantwortlich ist.

Erforschen und diskutieren

Bitcoin-basierte Rollups befinden sich noch in einem frühen Stadium.

Souverän Rollup

Am 5. März 2023 kündigte Rollkit an, dass es das erste Rahmen war, das Bitcoin Souveränitätsrollups unterstützt.Die Bauherren von Sovereign Rollups können Rollkit verwenden, um Verfügbarkeitsdaten auf Bitcoin zu veröffentlichen.

Rollkit wurde von Ordinalen inspiriert, Taproot -Transaktionen zur Veröffentlichung von Daten zu verwenden.TAPROOT-Transaktionen, die den Standards für öffentliche Speicherpools entsprechen, können bis zu 390 KB Daten enthalten, während nicht standardmäßige Taproot-Transaktionen, die direkt von Bergleuten veröffentlicht werden, fast 4 MB beliebige Daten enthalten können.

Rollkit bietet im Wesentlichen eine Schnittstelle zum Lesen und Schreiben von Daten zu Bitcoin, und bietet einen Middleware -Dienst an, der Bitcoin in eine DA -Ebene verwandelt.

Die Idee des souveränen Rollups stieß großer Zweifel.Viele Kritiker behaupten, dass Bitcoin-basierte Souveränitäts-Rollup Bitcoin einfach als Bulletin-Board verwendet und die Sicherheit von Bitcoin nicht erben kann.Wenn Transaktionsdaten nur an Bitcoin übermittelt werden, erhöht dies nur die Aktivität, um sicherzustellen, dass alle Benutzer über Bitcoin auf relevante Daten zugreifen und dies überprüfen können.Die Sicherheit kann jedoch nur durch das souveräne Rollup selbst definiert werden und kann nicht vererbt werden.Darüber hinaus ist der Blockraum auf Bitcoin äußerst wertvoll, und das Einreichen vollständiger Transaktionsdaten ist möglicherweise keine gute Entscheidung.

OP Rollup und Gültigkeitsrollup

Während viele Bitcoin Layer2 -Projekte behaupten, ZK -Rollups zu sein, sind sie im Wesentlichen näher an OP -Rollups, was auf Gültigkeitssicherungstechnologie beinhaltet.Die aktuellen Programmierfunktionen von Bitcoin reichen jedoch nicht aus, um die Überprüfung der direkten Gültigkeitsnachweis zu unterstützen.

Derzeit ist der Opcode -Set von Bitcoin sehr begrenzt und es ist unmöglich, die Multiplikation direkt zu berechnen.Die Community diskutiert aktiv Optionen, einschließlich OP_CAT, OP_checksig, OP_TXHASH und andere Optionen.Im Idealfall kann das Hinzufügen von OP_verify_ZKP das Problem ohne zusätzliche Änderungen lösen, dies ist jedoch unwahrscheinlich.Darüber hinaus haben Stapelgrößenbeschränkungen auch die Bemühungen behindert, den Nachweis der Gültigkeit in Bitcoin -Skripten zu überprüfen, und es sind viele Erkundungen im Gange.

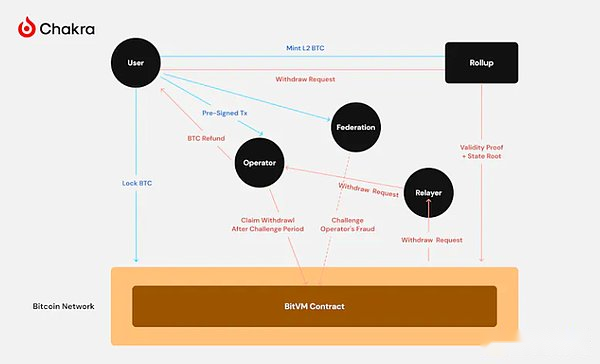

Wie funktioniert der Gültigkeitsnachweis?Die meisten Projekte veröffentlichen deklarierte Unterschiede und Gültigkeitsnachweise von Bulk -Transaktionen zu Bitcoin im Incrision -Format und verwenden BITVM zur optimistischen Überprüfung.In diesem Programm fungiert der Betreiber der Brücken als Bundesregierung, die Benutzereinlagen verwaltet.Vor einem Benutzer wird die Bundesregierung UTXO vorschreibt, um sicherzustellen, dass die Einzahlung nur vom Betreiber gesetzlich gesammelt werden kann.Nach der Erlangung der Vorsignatur ist die BTC in die N/N-Multisignatur-Tap-Wurzel-Adresse gesperrt.

Wenn ein Benutzer eine Auszahlung verlangt, sendet Rollup das Auszahlungswurzel mit einem Nachweis der Gültigkeit an die Bitcoin -Kette.Der Betreiber zahlt sich zunächst aus der Tasche, um die Auszahlungsbedürfnisse des Benutzers zu erfüllen, und dann überprüft der BITVM -Vertrag die Gültigkeit.Wenn jeder Betreiber der Ansicht ist, dass der Beweis gültig ist, wird er das Geld durch mehrere Unterschriften an den Betreiber zurückzahlen.

Dieser Prozess ist im Wesentlichen der gleiche wie OP Rollup, bei dem der Trust 1/n annimmt – das Protokoll ist sicher, solange ein Verifier ehrlich ist.Was den Gültigkeitsbeweis betrifft, so ist es der Zweck, das Bitcoin -Netzwerk nicht zu verifizieren, sondern die Überprüfung für jeden Knoten zu erleichtern.

Die technische Implementierung dieser Lösung kann jedoch im OP -Rollup -Projekt von Ethereum nach jahrelanger Entwicklung von Arbitrum gestrichen werden.

Mit der Unterstützung des Bitcoin-Bundes kann die Vorabschriften in der Bitvm-Brücke effizienter ausgeführt werden, und die Community muss noch einen Konsens erreichen.

Aus Sicht der Sicherheitsattribute erhält Bitcoin durch die Übermittlung eines Rollup -Block -Hash -Hashs die Möglichkeit, Umstrukturierungen und Doppelausgaben zu widerstehen, während die optimistische Brücke die 1/n -Sicherheitsannahme mit sich bringt.Die Fähigkeit der optimistischen Brücke, der Zensur zu widerstehen, wird ebenfalls weiter verbessert.

Schlussfolgerung: Schicht 2 ist keine magische Pille

Wenn wir uns verschiedene 2-Schicht-Lösungen ansehen, ist es offensichtlich, dass jede Lösung ihre Einschränkungen hat.Die Wirksamkeit von Schicht 2 hängt in hohem Maße von der Fähigkeit von Schicht 1 (d. H. Bitcoin) unter einer spezifischen Vertrauensannahme ab.

Ohne Segwit -Upgrades und Zeitsperrungen konnte das Lightning -Netzwerk nicht erfolgreich festgelegt werden.

Viele Bitcoin-größte größte der Meinung sind, dass Bitcoin niemals geändert werden sollte, neue Funktionen nicht hinzugefügt werden sollten und alle Fehler mit einer 2-Schicht-Lösung gelöst werden sollten.Dies ist jedoch unmöglich;Wir brauchen eine leistungsstärkere Schicht 1, um eine sicherere, effizientere und skalierbare Schicht 2 aufzubauen.

In unserem nächsten Beitrag werden wir Versuche untersuchen, Bitcoin -Programmierbarkeit zu verbessern.