Autor: Chakra;

Hay múltiples rutas para la expansión de Bitcoin, y la primera parte de nuestra serie ha descrito uno de los caminos «Solución de expansión nativa de Bitcoin«, Otra ruta es establecer una capa adicional de protocolos sobre Bitcoin, llamado capa 2. El aspecto más crítico de la solución de 2 capas es el puente de seguridad bidireccional y la herencia de la seguridad del consenso de Bitcoin.

Cadena lateral

El concepto de Sidechain se remonta a 2014, cuando Blockstream presentó «Uso de tecnología lateral enganchada para lograr la innovación de blockchain».Representa un método relativamente básico de escala.

Cómo correr la cadena lateral

Sidechain es una cadena de bloques que se ejecuta independientemente de la cadena principal, con su propio protocolo de consenso y puede servir como un sitio de prueba para la innovación de la cadena principal.Cuando ocurren eventos adversos en la cadena lateral, el daño se limita por completo a la cadena lateral en sí sin ningún impacto en la cadena principal.Sidechains puede adoptar protocolos de consenso con TPS más altos (transacciones por segundo), mejorar la programabilidad en la cadena y promover la mejora de las capacidades de BTC.

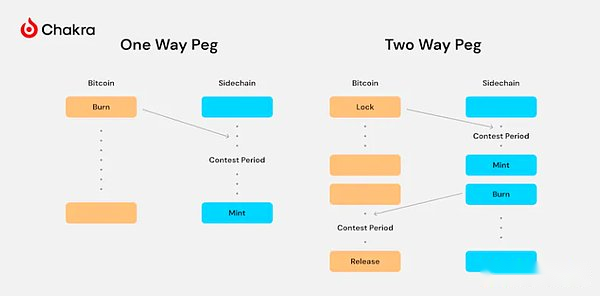

Sidechain puede realizar la transferencia de bitcoin entre diferentes blockchains a través de PEG bidireccional o unidireccional.Pero en realidad, BTC solo puede residir en la red principal de Bitcoin, por lo que se necesita un mecanismo de anclaje para conectar BTC en la cadena lateral con BTC en la red principal de Bitcoin.

El gancho unidireccional requiere que el usuario envíe BTC desde la red principal a una dirección no disponible para la destrucción, y luego arroje una cantidad igual de BTC en la cadena lateral, pero este proceso es irreversible.Los ganchos bidireccionales son una mejora en los ganchos unidireccionales que permiten que BTC se mueva hacia adelante y hacia atrás entre la cadena principal y la cadena lateral.El gancho de dos vías no se destruye enviando a una dirección no disponible, sino bloqueando el BTC a través de múltiples firmas u otros scripts de control, lanzando un nuevo BTC en la cadena lateral.Cuando un usuario quiere volver a la red principal, el BTC en la cadena lateral será destruido, y el BTC originalmente bloqueado se lanzará en la red principal.

La implementación de PEG unidireccional es mucho más simple que una PEG bidireccional, ya que no requiere administrar el estado relevante en la red principal de Bitcoin.Sin embargo, los activos de Sidechain creados a través de ganchos unidireccionales pueden ser inútiles porque carecen del mecanismo de anclaje inverso.

Existen diferentes soluciones y niveles de seguridad para transacciones bloqueadas en la cadena principal y destruyen las transacciones en la cadena lateral.La forma más fácil es realizar una verificación externa a través de participantes de múltiples firmas, pero esto plantea un alto riesgo de centralización.Una mejor opción es utilizar la prueba de SPV para la verificación descentralizada.Sin embargo, debido a que el Bitcoin Mainnet carece de las capacidades de programación necesarias y no puede realizar la verificación SPV, se deben usar otros métodos, generalmente alojamiento de múltiples firmas.

Problemas y métodos

Las principales críticas de las cadenas laterales incluyen:

1. Verificador de dependencia de activos de cadena cruzada: dado que la red principal de bitcoin aún no puede implementar contratos inteligentes, la transferencia de activos de cadena cruzada no puede administrarse a través de la lógica del contrato sin confianza.Devolver los activos de Sidechanes a Bitcoin requiere depender de un conjunto de validadores, introducir supuestos de confianza y riesgos de fraude.

2. Las tecnologías laterales no pueden heredar la seguridad de la cadena principal: debido a que las tecnologías laterales operan completamente independientemente de la red principal, no pueden heredar la seguridad de la red principal, lo que puede conducir a una reorganización de bloques maliciosos.

Para resolver estos problemas, la cadena lateral adopta métodos que incluyen depender de instituciones autorizadas (federales), seguridad económica (POS), mineros descentralizados de bitcoin (minería de fusiones) y módulos de seguridad de hardware (HSM).La custodia del fondo de la producción de bitcoin y el bloque en las tecnologías laterales se puede gestionar mediante diferentes roles, introduciendo mecanismos de seguridad más complejos.

Estudio de caso

Líquido

Una de las primeras formas de Sidechanes es una cadena lateral federada, que se basa en un grupo preseleccionado de entidades como validadores, responsables de custodiar activos en la red principal y generar bloques en la cadena lateral.

Liquid es un ejemplo clásico de una cadena lateral federal con 15 participantes que actúan como validadores.La gestión de las claves privadas no se revela públicamente, y la verificación requiere 11 de las 15 firmas.La producción de bloque en la cadena lateral líquida también es mantenida por estos 15 participantes.El número de nodos en esta federación es menor y, por lo tanto, un volumen de transacción más alto por segundo (TPS) para lograr los objetivos de escalabilidad, y su área de aplicación principal es Defi.

Sin embargo, el modelo federal Sidechain plantea importantes riesgos de seguridad centralizados.

Portainjerto (RSK)

RSK también es administrado por 15 nodos que alojan los principales fondos de la red y solo se requieren 8 firmas para la verificación.A diferencia de Liquid, las claves de múltiples firmas de RSK son administradas por el módulo de seguridad de hardware (HSM), y las instrucciones del gancho se firman en función del consenso de prueba de trabajo (POW), evitando los verificadores con acceso clave para manipular directamente los fondos de custodia.

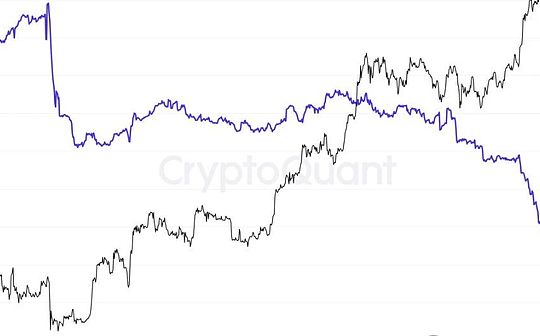

En términos de consenso de la cadena lateral, RSK adopta la minería de fusión y utiliza la potencia informática de la red principal para garantizar la seguridad de las transacciones de la cadena lateral. Gasto Ataque de cadenas laterales.RSK ha mejorado sobre la base de la minería de fusiones, y a través de la percepción de la bifurcación, la intervención de consenso fuera de la cadena se lleva a cabo en el comportamiento de la horquilla, asegurando así la seguridad de las cadenas laterales bajo baja potencia informática y reduciendo la posibilidad de ataques de doble gasto.

Sin embargo, la minería de fusiones ha cambiado el mecanismo de incentivos para los mineros, exacerbando el riesgo del valor extraíble de los mineros (MEV) y potencialmente socavando la estabilidad del sistema.Con el tiempo, la minería de fusión puede exacerbar la centralización de la minería.

Pilas

Las pilas logran la misma finalidad que Bitcoin al enviar el valor hash de su bloque de cadena lateral en el bloque Bitcoin y anclar su historial de cadena a Bitcoin.Solo cuando Bitcoin mismo se bifurcara la bifurcación en las pilas, mejorando así su resistencia a los ataques de pago de doble gasto.

SBTC presenta un nuevo modelo de token e incentivos que utiliza un puente de replanteo que permite hasta 150 validadores principales.Los verificadores deben prometer tokens STX para obtener permiso para aprobar depósitos y retiros.La seguridad del puente de compromiso depende en gran medida del valor de los activos prometidos, lo que presenta un riesgo para la seguridad de la cadena cruzada de BTC durante un período de fluctuación sustancial en el precio de los activos prometidos.

Actualmente se están discutiendo otras propuestas de Sidechaína ampliamente en la comunidad.

DrivChain

La más notable de estos es la propuesta de Drivechain propuesta por Paul Sztor en 2015, que asigna tecnologías clave a BIP 300 (mecanismo de gancho) y BIP 301 (minería de fusión ciega).BIP 300 define la lógica de agregar nuevas tecnologías laterales, similar a la activación de nuevas tecnologías laterales a través de señales mineras (como horquillas blandas).BIP 301 permite a los mineros de bitcoin convertirse en productores de bloqueas laterales sin verificar los detalles específicos de la transacción.

Los mineros de Bitcoin también son responsables de aprobar las transacciones de retiro.Inician las propuestas de retiro creando una salida OP_RETurn en la transacción Coinbase del bloque que extraían.Otros mineros pueden votar sobre la propuesta apoyándola u oponiéndola en cada bloque que mine.Una vez que la transacción de retiro excede el umbral (13,150 bloques), se ejecuta y se confirma en la cadena principal de Bitcoin.

De hecho, los mineros tienen un control completo sobre los fondos en Drivechain.Si se roban fondos, los usuarios solo pueden salvarse a través de las horquillas blandas de activación del usuario (UASF), lo cual es difícil alcanzar un consenso.Además, la posición única de los mineros en Drivechain aumenta el riesgo de MEV, que se ha demostrado en Ethereum.

Espacetain

Spacechain adopta un enfoque diferente, utilizando una PEG unidireccional permanente (P1WP), donde los usuarios destruyen BTC para obtener tokens en Spacechain, evitando por completo los problemas de seguridad de los fondos.Estos tokens solo se usan para ofertar por espacio en bloque en Spacechain y carecen de una tienda de capacidades de valor.

Para garantizar la seguridad de las cadenas laterales, Spacechain utiliza la minería de fusión ciega, y los usuarios usan AnyPrevout (APO) para ofertar públicamente por el derecho a construir bloques.Los mineros de Bitcoin simplemente envían encabezados de bloque de Spacechain en sus bloques sin verificar los bloques de la cadena lateral.Sin embargo, el lanzamiento de Spacechain requiere el apoyo de Bitcoin a los convenios, y la comunidad de Bitcoin todavía está discutiendo si es necesario realizar una horquilla suave para agregar códigos de operación del pacto.

En general, el objetivo de Spacechain es lograr las mismas tecnologías laterales descentralizadas y resistentes al censor que Bitcoin, al tiempo que mejora la programabilidad a través de sus capacidades de subastas de bloque.

Cadena de suave

Softchain es otra propuesta de cadena lateral de gancho bidireccional (2WP) propuesta por Ruben Somsen, que utiliza el mecanismo de consenso POW FP para proteger las tecnologías laterales.En circunstancias normales, el nodo completo de Bitcoin solo necesita descargar el encabezado de bloque SoftChain para verificar la prueba de trabajo.Si se produce un bifurcado, descargan bloques huérfanos y el conjunto de UTXO correspondiente promete verificar la validez del bloque.

Para el mecanismo de 2WP, cuando se transfiere al enlace, se creará una transacción de depósito en la cadena principal, y Softchain se referirá a esta transacción de la cadena principal para obtener fondos; , y la cadena principal citará esta transacción para recuperar BTC después de un período de desafío más largo.Los mecanismos específicos de transferencia y gancho de transferencia requieren soporte de horquilla suave, por lo que la propuesta se llamó Softchain.

La propuesta de Softchain agrega costos de verificación adicionales a los nodos completos de Bitcoin Mainnet, y la división de consenso dentro de Softchain puede afectar el consenso en el Netnet y formar un posible vector de ataque para Bitcoin.

Red de rayos

El Lightning Network White Paper se lanzó en 2015 y se lanzó oficialmente en 2018. Como un protocolo de pago entre pares de capa 2 para la red Bitcoin, su objetivo es transferir una gran cantidad de transacciones de alta frecuencia a pequeña escala al procesamiento fuera de la cadena . Siempre se ha considerado la expansión más prometedora de la red de bitcoins.

Módulos centrales

La implementación de la red Lightning se basa en varios módulos importantes dentro de Bitcoin, lo que garantiza conjuntamente la seguridad de las transacciones en línea.

Primero, hay una transacción previa a la firma.Estas transacciones se vuelven seguras de usar después de las actualizaciones de Segwit.SEGWIT separa las firmas del resto de los datos de la transacción, abordando posibles problemas como la escalabilidad de la transacción, la manipulación de transacciones de terceros y de dos partes.La seguridad de los cálculos fuera de la cadena en la red Lightning está garantizada por un compromiso irrevocable proporcionado por la contraparte, que se ejecuta a través de transacciones previas a la firma.Una vez que los usuarios reciben una transacción previamente firmada de sus contrapartes, pueden transmitirla a la cadena de bloques en cualquier momento para cumplir con sus compromisos.

El siguiente es la firma múltiple.Las transferencias frecuentes de fondos fuera de la cadena entre las dos partes requieren un medio controlado por ambas partes, por lo que se requieren múltiples firmas y generalmente se usa el esquema 2 de 2.Esto asegura que la transferencia de fondos solo se pueda llevar a cabo con el consentimiento de ambas partes.

Sin embargo, 2 de 2 firmas múltiples pueden causar problemas de actividad, y si una parte no coopera, la otra parte no puede transferir ningún fondos de la dirección de firma múltiple, lo que resulta en la pérdida de los fondos originales.Los bloqueos de tiempo pueden resolver el problema de la actividad;

Finalmente, se utiliza un bloqueo hash para conectar múltiples canales de estado para formar un efecto de red.La preimagen del hash actúa como un medio de comunicación para coordinar la operación correcta entre múltiples entidades.

Proceso de operación

Canal de dos vías

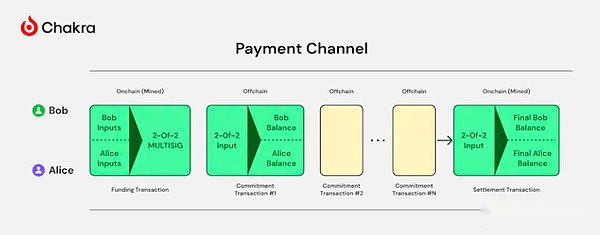

Para usar la red Lightning para transacciones, ambas partes primero deben abrir un canal de pago bidireccional en Bitcoin.Pueden hacer un número ilimitado de transacciones fuera de la cadena y enviar el último estado a la cadena de bloques de bitcoin para la liquidación y cerrar el canal de pago después de que se completen todas las transacciones.

Específicamente, la implementación del canal de pago implica los siguientes pasos clave:

1. Cree una dirección de firma múltiple.Ambas partes primero necesitan crear una dirección de 2 de 2 de firma múltiple para servir como bloqueo del fondo del canal.Cada parte posee la clave privada para la firma y proporciona su propia clave pública.

2. Inicializa el canal.Ambas partes transmiten una transacción en la cadena, bloqueando una cierta cantidad de bitcoin en una dirección de firma múltiple como el fondo inicial del canal.Esta transacción se llama transacción «ancla» del canal.

3. Actualizar el estado del canal.Cuando los pagos se realizan dentro del canal, ambas partes intercambian transacciones previamente firmadas para actualizar el estado del canal.Cada actualización genera una nueva «transacción de compromiso» que representa la asignación actual de fondos.Hay dos salidas para la transacción prometida, que corresponden a la participación de capital de ambas partes.

4. Transmitir el último estado.Cualquiera de las partes puede transmitir las últimas transacciones de compromiso a Blockchain en cualquier momento para retirar su parte de fondos.Para evitar que la otra parte transmita un estado obsoleto, cada transacción prometida se acompaña de una «transacción de castigo» correspondiente.

5. Cierre el canal.Cuando ambas partes deciden cerrar el canal, pueden colaborar para generar «transacciones de liquidación» y transmitir la asignación final de fondos a la cadena de bloques.Esto lanza fondos bloqueados en la dirección de firma múltiple a las direcciones personales de ambas partes.

6. Arbitraje en cadena.Si ambas partes no pueden estar de acuerdo en cerrar el canal, cualquiera de las partes puede transmitir unilateralmente la última transacción comprometida para iniciar un proceso de arbitraje en la cadena.Si no hay disputa durante un cierto período de tiempo (por ejemplo, un día), los fondos se distribuirán a ambas partes en función de la distribución en la transacción prometida.

Red de pagos

Al usar HTLC (contrato de bloqueo de tiempo hash), los canales de pago se pueden interconectar para formar una red que admite el enrutamiento de múltiples saltos.HTLC toma el bloqueo hash como una condición directa y un pago de la firma de bloqueo de tiempo como una condición respetable, lo que permite a los usuarios interactuar en función de la imagen de hash antes de que expire el bloqueo de tiempo.

Cuando no hay un canal directo entre dos usuarios, el pago se puede completar utilizando HTLC en la ruta de enrutamiento.En el proceso, el avatar R del hash juega un papel crucial para garantizar la atomicidad del pago.Además, el bloqueo de tiempo en HTLC está configurado para reducir a lo largo de la ruta, asegurando que cada salto tenga suficiente tiempo para procesar y reenviar pagos.

Problemas existentes

Fundamentalmente, la red de rayos evita la suposición de fideicomiso externo del puente de activos a través de canales de estado punto a punto, mientras se utiliza scripts de bloqueo de tiempo para proporcionar protección final para los activos y la protección de fallas.Esto permite la salida unilateral si la contraparte pierde actividad y no coopera.Por lo tanto, Lightning Network es muy práctico en los escenarios de pago, pero también tiene varias limitaciones, que incluyen:

1. Límite de capacidad del canal: la capacidad del canal de pago en la red Lightning está limitada por los fondos bloqueados iniciales y no puede soportar los pagos que exceden la capacidad del canal.Esto puede limitar ciertos casos de uso, como el comercio de productos básicos.

2. Requisitos en línea y de sincronización: para recibir y reenviar pagos de manera oportuna, los nodos en la red Lightning deben permanecer en línea.Si el nodo está fuera de línea durante mucho tiempo, puede perderse algunas actualizaciones de estado del canal, lo que resulta en fuera de sincronización.Esto puede ser un desafío para los usuarios individuales y los dispositivos móviles y también aumentará los costos operativos de los nodos.

3. Gestión de la movilidad: la eficiencia de enrutamiento de la red Lightning depende de la distribución de liquidez entre los canales.Si los fondos se distribuyen de manera desigual, algunas rutas de pago pueden volverse inválidas, afectando la experiencia del usuario.El equilibrio de liquidez de los canales de gestión requiere ciertos recursos técnicos y financieros.

4. Problema de privacidad: para encontrar una ruta de pago factible, el algoritmo de enrutamiento de Lightning Network debe comprender un cierto nivel de capacidad de canal e información de conexión, que puede revelar la privacidad del usuario, como la asignación de fondos y la contraparte.La apertura y el cierre de los canales de pago también pueden exponer información sobre los participantes.

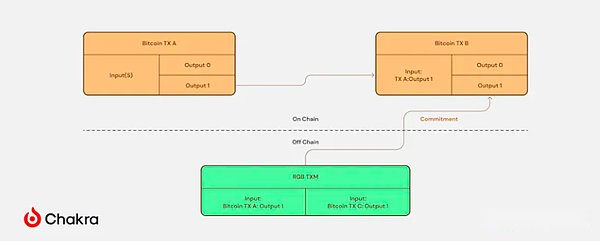

RGB

El concepto original del protocolo RGB se inspiró en la idea de la verificación del cliente de Peter Todd y el sellado único.Fue propuesto por Giacomo Zucco en 2016 y es un protocolo de capa 2 de Bitcoin 2 escalable y protegiendo de la privacidad.

Concepto de núcleo

Verificación del cliente

El proceso de verificación en la cadena de bloques implica bloques de transmisión compuestos de transacciones a toda la red, lo que permite que cada nodo calcule y verifique las transacciones dentro de esos bloques.Esto efectivamente crea un interés público donde los nodos en la red ayudan a cada individuo a enviar una transacción para la verificación, y el usuario proporciona BTC como una tarifa de transacción como recompensa por la verificación.La verificación del cliente está más centrada en el individuo, y la verificación estatal no se realiza a nivel mundial, pero es realizada por individuos que participan en una transición estatal específica.Solo las partes que generan transacciones pueden verificar la legitimidad de estas transiciones estatales, mejorando significativamente la privacidad, reduciendo las cargas de nodos y mejorando la escalabilidad.

Sello desechable

Las transiciones de estado punto a punto están en riesgo, y si el historial de transición estatal completo no es accesible, los usuarios pueden ser fraudulentos, lo que resulta en un doble gasto.Se propone el sello desechable para resolver este problema.Mediante el uso de objetos especiales que solo se pueden usar una vez, se aseguran de que no se produzca un doble pago, mejorando así la seguridad.El modelo UTXO (salida de transacción no utilizada) de Bitcoin es la forma de sellado única más adecuada, protegida por el mecanismo de consenso de Bitcoin y la potencia informática de hash de red, lo que permite que los activos de RGB hereden las características de seguridad de Bitcoin.

Promesa de cifrado

El sellado único debe combinarse con compromisos de cifrado para garantizar que los usuarios tengan una comprensión clara de las transiciones estatales y eviten los dobles ataques de pago.Compromiso de informar a otros que algo ha sucedido y no se puede cambiar más tarde, y no se revelarán detalles específicos hasta que se requiera verificación.Esto se puede hacer utilizando una función hash.En RGB, el contenido prometido es una transición estatal que señala al destinatario del activo RGB a través de los gastos de UTXO.El destinatario de los activos verifica el compromiso basado en los datos específicos transmitidos fuera de la cadena por el gastador de activos.

Flujo de trabajo

RGB utiliza el consenso de Bitcoin para garantizar la resistencia a la seguridad y la censura de doble pago, mientras que todas las tareas de verificación de transición estatal se confían fuera de la cadena y solo son realizadas por el cliente que recibe pagos.

Para los emisores de activos de RGB, crear un contrato RGB implica iniciar una transacción en la que se almacene un compromiso con información específica en un script Op_return dentro de las condiciones de transacción Taproot.

Cuando los titulares de un activo RGB quieren gastarlo, necesitan obtener información relevante del destinatario del activo, crear una transacción RGB y enviar detalles de la transacción.La promesa se coloca en el UTXO especificada por el destinatario de los activos y se emite una transacción para gastar el UTXO original y crear el nuevo UTXO especificado por el receptor.Cuando los destinatarios de los activos se dan cuenta de que los activos de RGB de almacenamiento UTXOS se han gastado, pueden verificar la validez de las transacciones RGB a través de compromisos en las transacciones de Bitcoin.Una vez que la verificación es válida, pueden confirmar con confianza la recepción de los activos RGB.

Para los destinatarios de los activos de RGB, el pagador debe proporcionar evidencia de las reglas de transición estatales y estatales iniciales del contrato, cada transacción de bitcoin utilizada en la transferencia, la transacción RGB presentada para cada transacción de Bitcoin y la validez de cada transacción de Bitcoin.El cliente del destinatario usa estos datos para verificar la validez de las transacciones RGB.En esta configuración, UTXO de Bitcoin actúa como un contenedor para mantener el estado del contrato RGB.El historial de transferencia de cada contrato de RGB puede representarse como un gráfico acíclico dirigido (DAG), y el destinatario de un activo RGB solo puede acceder al historial relacionado con los activos que posee, y no puede acceder a ninguna otra rama.

Pros y contras

Verificación liviana

En comparación con la verificación completa requerida por Blockchain, el protocolo RGB reduce en gran medida el costo de verificación. la transacción.

Esta verificación liviana facilita las transacciones entre pares y reduce aún más la dependencia de los proveedores de servicios centralizados, mejorando la descentralización.

Escalabilidad

El protocolo RGB solo requiere un compromiso hash para heredar la seguridad de Bitcoin y utiliza scripts de grifos para consumir casi ningún espacio adicional de bloque bitcoin.Esto hace posible la programación compleja de activos.Utilizando UTXO como contenedor, el protocolo RGB admite naturalmente la concurrencia;

privacidad

A diferencia de los protocolos típicos, solo el destinatario de un activo RGB puede acceder a la historia de las transferencias de activos.Una vez utilizados, no tienen acceso al historial de transferencias futuras, lo que garantiza enormemente la privacidad del usuario.Las transacciones de los activos RGB no están asociadas con la transferencia de Bitcoin Utxo, por lo que el personal externo no puede rastrear las transacciones RGB en la cadena de bloques de bitcoin.

Además, RGB admite la producción ciega, lo que significa que el pagador no puede determinar qué UTXO pagarán los activos de RGB, mejorando aún más la resistencia a la privacidad y la censura.

defecto

Cuando los activos de RGB cambian de manos varias veces, los receptores de nuevos activos pueden enfrentar una carga de verificación considerable para verificar un historial de transferencia largo, lo que puede conducir a tiempos de verificación más largos y perder la capacidad de confirmar rápidamente las transacciones.Para los nodos que se ejecutan en la cadena de bloques, ya que siempre están sincronizados con el último estado, el tiempo requerido para verificar la transición del estado después de recibir un nuevo bloque es realmente limitado.

La comunidad está discutiendo la posibilidad de reutilizar los cálculos históricos, mientras que las pruebas de ZK recursivas pueden implementar el tiempo y el tamaño constantes de la validación del estado.

Acurrucado

Descripción general

El rollup es la mejor solución de expansión para el ecosistema Ethereum.

Rollup es una cadena de bloques independiente que recopila transacciones de la cadena de bitcoin, lota múltiples transacciones, ejecuta estas transacciones y presenta datos de lotes y compromisos de estado con la cadena principal.Esto implementa el procesamiento de transacciones fuera de la cadena y la actualización de estado.Para maximizar la escalabilidad, el rollup generalmente usa un clasificador centralizado para mejorar la eficiencia de la ejecución en esta etapa sin comprometer la seguridad, ya que la verificación de la cadena principal de las transiciones de estado de la cadena principal garantiza la seguridad.

A medida que la solución enrollable del ecosistema Ethereum se vuelve más madura, el ecosistema de bitcoin también ha comenzado a explorar los rollups.Sin embargo, una diferencia clave entre Bitcoin y Ethereum es la falta de capacidades de programación para realizar los cálculos requeridos para construir acumulaciones en la cadena.Actualmente, se compromete principalmente a lograr los rollups y los rollups OP soberanos.

Clasificación

Los rollups se pueden dividir en dos categorías: rollups optimistas (rollups optimistas) y rollups válidos (Rollups ZK), la principal diferencia radica en el método de verificación de transición de estado.

El acurrucado optimista adopta un método de verificación optimista. .Si no se presenta una prueba errónea válida durante el período de disputa, el lote de transacción se considera válido y la actualización de estado se confirma en la cadena principal.

El encierro de validez se valida mediante prueba de validez.El secuenciador utiliza el algoritmo de prueba de conocimiento cero para generar una prueba concisa de validez para cada lote de transacciones, lo que demuestra que la transición estatal del lote es correcta.Cada actualización requiere enviar la prueba de validez del lote de transacción a la cadena principal, lo que verificará la prueba y confirmará la actualización de estado de inmediato.

La ventaja del encierro optimista es que es relativamente simple y tiene pocas modificaciones en la cadena principal, pero la desventaja es que el tiempo de confirmación de la transacción es largo (dependiendo del período de disputa) y tiene altos requisitos para la disponibilidad de datos.La ventaja del encierro de validez es que la velocidad de confirmación de la transacción es rápida y no se ve afectada por el período de disputa.

Celestia también propuso el concepto de acumulación soberana, donde los datos de transacciones de Rollup se publican en una cadena de bloques de capa de disponibilidad de datos dedicada (DA), que es responsable de la disponibilidad de datos, mientras que el rollo soberano en sí es responsable de la ejecución y el liquidación.

Explorar y discutir

Los acumuladores basados en Bitcoin todavía están en sus primeras etapas.

Prolongado soberano

El 5 de marzo de 2023, Rollkit anunció que fue el primer marco para admitir los acumulaciones de soberanía de Bitcoin.Los constructores de rollups soberanos pueden usar Rollkit para publicar datos de disponibilidad en Bitcoin.

Rollkit se inspiró en los Ordinales para usar las transacciones de Taproot para publicar datos.Las transacciones de Taproot que cumplen con los estándares públicos del grupo de memoria pueden contener hasta 390 kb de datos, mientras que las transacciones de taproot no estándar publicadas directamente por los mineros pueden contener casi 4 MB de datos arbitrarios.

Rollkit esencialmente proporciona una interfaz para leer y escribir datos en Bitcoin, proporcionando un servicio de middleware que transforma Bitcoin en una capa DA.

La idea del acurrucado soberano se encontró con gran duda.Muchos críticos afirman que el rollo de soberanía con sede en Bitcoin simplemente usa Bitcoin como un tablón de anuncios y no puede heredar la seguridad de Bitcoin.De hecho, si los datos de transacción se envían solo a Bitcoin, solo aumentará la actividad, asegurando que todos los usuarios puedan acceder y verificar los datos relevantes a través de Bitcoin.Sin embargo, la seguridad solo puede definirse por el rollup soberano y no se puede heredar.Además, el espacio en bloque en Bitcoin es extremadamente valioso, y enviar datos de transacciones completos puede no ser una buena decisión.

OP Rollup y Validez Rollup

Si bien muchos proyectos de Bitcoin Layer2 afirman que son los rollups de ZK, están esencialmente más cerca de los acumulaciones de OP, que implican tecnología a prueba de validez.Pero las capacidades de programación actuales de Bitcoin no son suficientes para admitir la verificación directa de prueba de validez.

Actualmente, el conjunto de código de operación de Bitcoin es muy limitado y es imposible calcular directamente la multiplicación.La comunidad está discutiendo activamente opciones que incluyen OP_CAT, OP_CHECKSIG, OP_TXHASH y otras opciones.Idealmente, agregar OP_verify_ZKP podría resolver el problema sin modificaciones adicionales, pero esto es poco probable.Además, las limitaciones del tamaño de la pila también han obstaculizado los esfuerzos para verificar la prueba de validez en los scripts de bitcoin, y se están realizando muchas exploraciones.

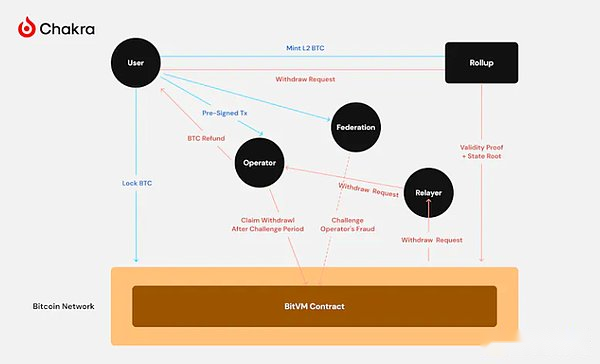

Entonces, ¿cómo funciona la prueba de validez?La mayoría de los proyectos publican diferencias declaradas y pruebas de validez de transacciones a granel a Bitcoin en formato de inscripción y usan BITVM para una verificación optimista.En este esquema, el operador del puente actúa como un gobierno federal, gestionando los depósitos de los usuarios.Antes de los depósitos de un usuario, el gobierno federal prevalece UTXO para garantizar que el depósito solo pueda ser recolectado legalmente por el operador.Después de obtener la pre-firma, el BTC se bloquea en la dirección de tapro de marca múltiple N/N.

Cuando un usuario solicita un retiro, Rollup envía la raíz de retiro con una prueba de validez a la cadena de bitcoin.Inicialmente, el operador paga de su bolsillo para satisfacer las necesidades de retiro del usuario, y luego el contrato de BITVM verifica la validez.Si cada operador cree que la prueba es válida, pagará el dinero al operador a través de múltiples firmas;

Este proceso es esencialmente el mismo que el Rollup OP, donde el Trust asume 1/N: el protocolo es seguro siempre que un verificador sea honesto.En cuanto a la prueba de validez, su propósito no es facilitar la verificación de la red de bitcoin, sino facilitar la verificación para cada nodo.

Sin embargo, la implementación técnica de esta solución puede enfrentar desafíos.

Con el apoyo del pacto de bitcoin, las operaciones previas a la firma en el puente BITVM se pueden ejecutar de manera más eficiente, y la comunidad aún necesita llegar a un consenso.

Desde la perspectiva de los atributos de seguridad, al enviar un hash de bloque enrollable a Bitcoin, Bitcoin gana la capacidad de resistir la reestructuración y el doble gasto, mientras que el puente optimista trae la suposición de seguridad 1/N.También se espera que la capacidad optimista de Bridge para resistir la censura mejore aún más.

Conclusión: la capa 2 no es una píldora mágica

Cuando observamos varias soluciones de 2 capas, es obvio que cada solución tiene sus limitaciones.La efectividad de la capa 2 depende en gran medida de la capacidad de la capa 1 (es decir, bitcoin) bajo una suposición específica de confianza.

Sin actualizaciones de SEGWIT y bloqueos de tiempo, la red Lightning no pudo establecerse con éxito;

Muchos a los más grandes bitcoin creen que Bitcoin nunca debe cambiarse, no se deben agregar nuevas características y todos los defectos deben resolverse con una solución de 2 capas.Sin embargo, esto es imposible;Necesitamos una capa 1 más potente para construir una capa 2 más segura, más eficiente y más escalable.

En nuestra próxima publicación, exploraremos los intentos de mejorar la programabilidad de Bitcoin.