Autor: Arweave Oasis Chino, Fuente: Autor Twitter Twitter

Al frente

Durante aproximadamente un mes, Bitcoin comenzará a reducir a la mitad en la próxima ronda.Pero el autor cree que la visión de Nakamoto, todos pueden usar el consenso de la participación de la CPU, y nunca se ha realizado.En este punto, la iteración del mecanismo de Arweave puede ser más fiel a la visión de Satoshi Nakamoto, yLa versión 2.6 hace que la red Arweave realmente cumpla con las expectativas de Satoshi NakamotoEsenciaHa realizado grandes mejoras que la versión anterior, solo para lograr:

-

Limite la aceleración de hardware, la CPU de nivel general + disco duro mecánico puede participar en el mantenimiento del consenso del sistema, reduciendo así el costo de almacenamiento;

-

Llame al costo de consenso a los datos efectivos tanto como sea posible, en lugar de competencias de armas hash que consumen de alta energía;

-

Estimule a los mineros a construir sus propias copias completas del conjunto de datos Arweave, permitiendo que los datos enriquecan un almacenamiento más rápido y distribuido.

Mecanismo de consenso

Según los objetivos anteriores, el mecanismo de la versión 2.6 es más o menos como sigue:

-

Se agrega un nuevo componente a la cadena hash en el mecanismo de esporas original.

-

Los mineros seleccionan un índice de partición en sus propias particiones de datos y comienzan a minería con el hash minero y la dirección de minería como información de entrada minera.

-

Se genera un rango retrospectivo 1 en la partición seleccionada por el minero, y una posición aleatoria en la red de tejido se regenera en un rango retrospectivo 2.

-

Calcule el bloque de datos retrospectivo (fragmento) dentro del rango retrospectivo 1 para intentar si se trata de una solución de bloque.Si el resultado del cálculo es mayor que la dificultad de la red actual, el minero obtiene el derecho de bloqueo;

-

El bloque de datos retrospectivo en el rango 2 también se puede calcular y verificar, pero la solución allí requiere hash en el rango 1.

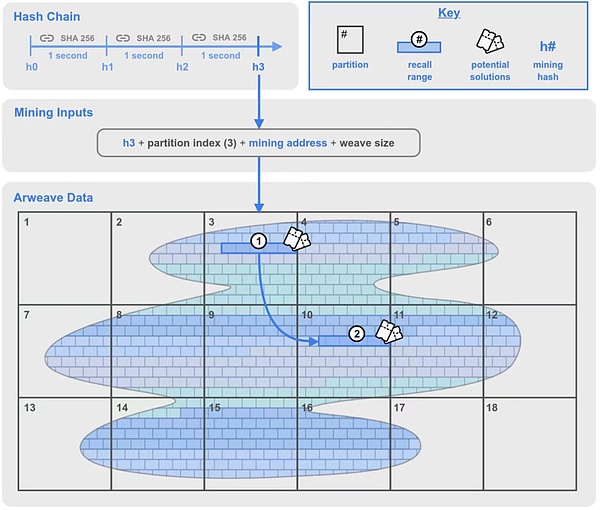

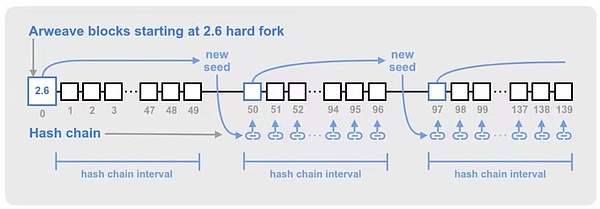

Figura 1: 2.6 Versión del diagrama de mecanismo de consenso del mecanismo de consenso

Conozcamos los conceptos de sustantivos que aparecen en este mecanismo:

-

Datos de arweave:También conocido como «tejido».Todos los datos en la red se dividen en bloques de datos uno por uno, y el fragmento de nombre en inglés (los bloques como «paredes de ladrillo» en la figura anterior son fragmentos).Estos bloques se pueden distribuir uniformemente en la red Arweave, y a través del método de Merkel Tree para establecer una solución de direccionamiento para cada bloque de datos (también conocido como compensación global de Office Global) para identificar cualquier posición en el bloque de datos de red de tejido.

-

Bloque de datos (fragmento):El tamaño de cada bloque de datos suele ser de 256 kb.Para ganar el derecho del bloque, el minero debe empacar y tener el procesamiento de los bloques de datos correspondientes, y demuestra que han almacenado una copia de datos durante el proceso de minería de Spora.

-

Dividir: «Partition» es un nuevo concepto en la versión 2.6.Cada 3.6TB es una partición.La partición ha sido numerada desde el comienzo de la red de tejido (índice 0) hasta el número de particiones que cubren toda la red de tejido.

-

Rango de recuperación: La gama retrospectiva también es un nuevo concepto en la versión 2.6.Es una serie de bloques de datos continuos (fragmento) con una longitud de 100 MB de un desplazamiento específico y una longitud de 100 MB.Calculado por un bloque de datos de 256 kb, incluye 400 bloques de datos en un rango retrospectivo.En este mecanismo, habrá dos alcance retrospectivo, que se explicará en detalle a continuación.

-

Solución potencial:Cada bloque de datos de 256 kb dentro del rango retrospectivo será una solución potencial para obtener el derecho a salir del bloque.Como parte del proceso de minería, cada bloque de datos será manejado por hash para probar si cumple con los requisitos de dificultad de la red.Si está satisfecho, los mineros ganarán el derecho de salir y obtener recompensas mineras.Si no está satisfecho, los mineros continuarán probando el siguiente bloque de 256 kb dentro del rango retrospectivo.

-

Cadena hash:La cadena hash es una actualización clave de la versión 2.6.La cadena hash genera una sección de datos continuamente mediante el uso de la función SHA-256.Este proceso no puede calcularse paralelo (la CPU del consumidor se puede hacer fácilmente), y la cadena hash puede lograr un efecto retardado de 1 segundo al realizar un cierto número de procesamiento de hash continuo.

-

Hash minero (hash minero): Después de un número suficiente de hash continuo (es decir, después de 1 segundo retraso), la salida de la cadena hash es un valor hash que se considera efectivo para la minería.Vale la pena señalar que el hash minero es consistente entre todos los mineros, y todos los mineros pueden ser verificados.

Después de introducir todos los conceptos de sustantivos necesarios, podemos comprender mejor cómo funciona la versión 2.6 a través de cómo obtener la mejor estrategia.

Mejor estrategia

El objetivo general de Arweave se ha introducido muchas veces antes, es decir, el número de copias de almacenamiento de datos en la red.Pero, ¿qué ahorras?¿Cómo salvar?También hay muchos requisitos y puerta.Aquí discutiremos cómo tomar la mejor estrategia.

Réplicas y copias

Desde la versión 2.6, el autor ha visto con frecuencia dos palabras en varios materiales técnicos, réplicas y copias.Ambos conceptos se traducen en chinos pueden significar una copia, pero de hecho, hay muy grandes diferencias entre ellos, lo que también me causa muchos obstáculos cuando entiendo el mecanismo.Para facilitar la comprensión, tiendo a traducir réplicas en «copias» y traducir copias en «copia de seguridad».

Copias de copia de seguridad significa que no hay diferencia entre los datos de los mismos datos.

El significado de la copia de Replicas es prestar atención a su singularidad, y es almacenar los datos después de un procesamiento único de los datos.Arweave Network fomenta el almacenamiento de la copia, no simplemente el almacenamiento de copia de seguridad.

NOTA: El mecanismo de consenso en la versión 2.7 se ha convertido en esporas, que es el certificado de replicación simple para las pruebas de replicaciones para succias, que se almacena en una copia, y lo interpretaré en el futuro.

Empacar la copia única (empacar réplicas únicas)

La única copia es muy importante en el mecanismo de Aweave.

Si desea ejecutar un nuevo nodo, no es posible copiar datos que otros mineros han empacado directamente.Primero debe descargar los datos originales en la red de tejido de Arweave (por supuesto, no desea descargar todo, solo se puede establecer la parte de descarga, también puede establecer su propia política de datos, filtrar datos de riesgo) y luego Empacarlos a través de la función ROLILX para empaquetarlos.

El proceso de embalaje incluye una tecla de empaque de la función ROLILX, que le permite empacar el bloque de datos original a través de múltiples operaciones.El proceso de descifrar el bloque de datos de embalaje es el mismo.

En la versión 2.5, la copia de seguridad de la clave de embalaje es un hash SHA256 que tiene un hash SHA256 se ha asociado con los parámetros de posición del bloque de datos como el parámetro de posición del bloque de datos) y el TX_ROOT (raíz de transacción) asociada.Esto asegura que cada solución minera proviene de la única copia del bloque de datos en un bloque específico.Si un bloque de datos tiene varias copias de seguridad en diferentes ubicaciones en la red, cada copia de seguridad debe ser copia de seguridad en una copia única.

En la versión 2.6, esta clave de copia de seguridad se extiende a Chunk_offset, TX_ROOT y Miner_Address (dirección minera).Esto significa que cada copia también es exclusiva de cada dirección de minería.

La ventaja de almacenar la copia completa

El algoritmo recomienda que el minero sea construir una copia completa única, en lugar de una parte de la copia que se copia varias veces, lo que hace que los datos en la red se distribuyan uniformemente.

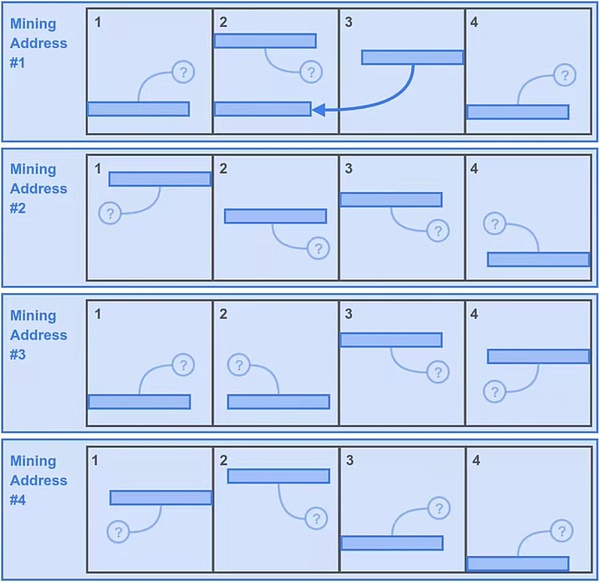

¿Cómo entiendes esta parte?Entendemos a través de la comparación de las siguientes dos imágenes.

En primer lugar, supongamos que toda la red rota de Arweave genera un total de 16 particiones de datos.

El primer caso:

-

Miner Bob es demasiado tiempo para descargar los datos, por lo que solo los datos de las primeras 4 particiones que destruyen la red.

-

Para maximizar la copia minera de estos 4 distritos, la máquina inteligente de Bob movió 4 copias de los datos de estas 4 divisiones, y usó diferentes 4 direcciones mineras para formarlos con 4 recursos de copia únicos para llenarlos. , entonces hay 16 particiones en el espacio de almacenamiento de Bob.No hay problema de esta manera, que está en línea con las reglas de la única copia.

-

Luego, cuando Bob puede obtener el hash minero cada segundo, el bloque de datos del bloque de datos de una sustancia retrospectiva es para cada una de las particiones para la prueba de agresión.Esto hace que Bob obtenga 400* 16 = 6400 soluciones mineras potenciales en un segundo.

-

Pero Bob también es el segundo precio para su pequeña inteligencia, porque debe perder una oportunidad minera para rastrear un rango retrospectivo.Representaron el segundo rango retrospectivo relevante en el disco duro de Bob, porque marcaron la partición de datos que Bob no almacenó.Por supuesto, buena suerte, y hay luces indicadoras relativamente bajas que simbolizan los cuatro distritos de Bob Storage.

-

Por lo tanto, esta estrategia permite a Bob tener 6400+1600 = 8000 soluciones potenciales por segundo.

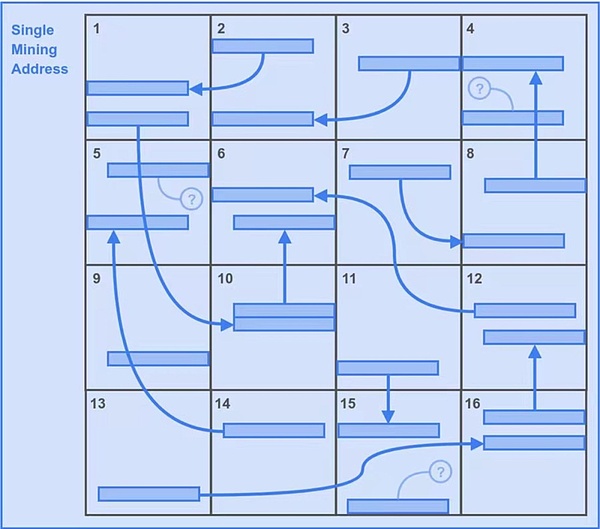

El segundo caso:

Entonces veamos la segunda situación.Debido a la disposición de dos mecanismos retrospectivos, una mejor estrategia es la única copia del problema de almacenamiento.Como se muestra en la Figura 3.

-

La minera Alice no es tan «inteligente» como Bob.

-

Debido a que Alice también es 16 particiones, la primera solución potencial del primer rango rastreable es consistente con el BOB, y también es de 6.400.

-

Pero en este caso, Alice ha ganado todas las segundas soluciones rastreables.Ese es el 6400 adicional.

-

Por lo tanto, esto permite que la estrategia de Alice tenga 6400+6400 = 12800 soluciones potenciales por segundo.La ventaja es autodidacta.

El papel del rango retrospectivo

Tal vez será extraño.

La razón se entiende muy bien.La optimización física traída por este método permite que el rendimiento de lectura de HDD se coloque con el disco duro SSD (SSD) más caro.Esto es como una mano y un pie para SSD.Pero en comparación con los HDD más baratos, el recuento será un indicador clave para la elección de los mineros.

Verificación de la cadena hash

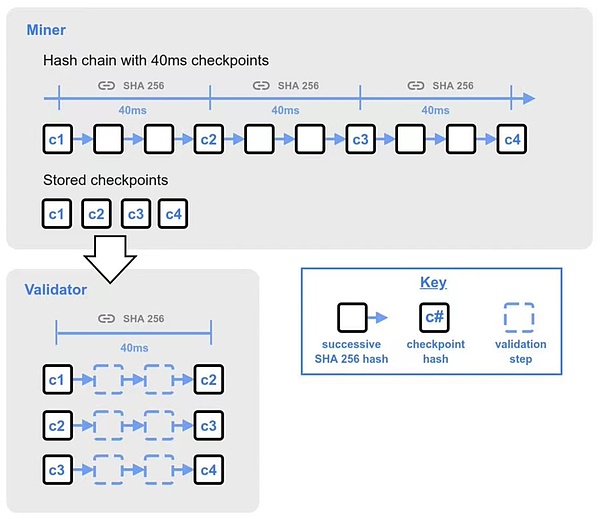

Ahora discutamos la verificación del próximo nuevo bloque.

Para aceptar un nuevo bloque, el verificador debe verificar los nuevos bloques que los productores de bloques sincronizan.

Si la verificación no está en la cabeza actual de la cadena hash, cada hash minero incluye 25 puntos de control de 40 milisegundos.Estos puntos de control son el resultado de un hash continuo 40 milisegundos.

Antes de la autenticación del bloqueo recién recibido a otros nodos, la verificación completará rápidamente los primeros 25 puntos de control dentro de los 40 milisegundos.El punto de control completo se completa con toda verificación de los puntos de control restantes.Los primeros 25 puntos de control son 500 puntos de control verificados, y luego se duplican 500 puntos de control verificados.

Cuando la cadena hash genera un hash minero, debe realizarse en orden.Sin embargo, la verificación de la verificación se puede verificar cuando se puede verificar el punto de inspección, lo que puede hacer que el tiempo del bloque de verificación sea más corto y mejorar la eficiencia.

Figura 4: El proceso de verificación de la cadena hash

Semillas de cadena dura

Si el minero o el grupo minero tiene una potencia informática de hash SHA256 más rápida, su cadena hash puede liderar otros nodos en la red.Con el tiempo, las ventajas de esta velocidad de bloque pueden acumular un enorme desplazamiento de la cadena de hash, y el hash minero no se ha sincronizado con el resto de la verificación.Esto puede conducir a una serie de horquillas incontrolables y fenómenos de reorganización.

Para reducir la posibilidad de este desplazamiento de la cadena hash, Arweave sincroniza simultáneamente la cadena de hash global mediante el uso de tokens de bloques históricos en un intervalo fijo.Esto proporcionará regularmente nuevas semillas para las cadenas hash, de modo que la cadena hash de cada minero se sincronizará con un bloque verificado.

El intervalo entre las semillas de cadena hash es cada hash minero de 50 * 120 (50 representa el número de bloques, y 120 representa el número de hash minero en un ciclo de producción de bloque 2 minutos) para elegir un nuevo bloque de semillas.Esto hace que el bloque de semillas aparezca en unos 50 bloques de arweaves una vez, pero debido a algunos cambios en el tiempo de bloqueo, el bloque de semillas puede aparecer más temprano y posterior a 50 bloques.

Lo anterior es el contenido seleccionado de las especificaciones 2.6.La visión de Nakamoto se practicó en Arweave.

Arweave 2.6:

https://2-6-spec.arweave.dev/https://2-6-dec.arweave.dev