choisirvouloir

Ce rapport utilise la montée en flèche du prix du Zcash (ZEC) comme point d’entrée pour trier systématiquement l’évolution technologique, la revalorisation et la logique d’investissement à moyen et long terme de la filière des devises privées. La confidentialité n’est pas un sujet temporaire, mais un besoin rigide d’évoluer progressivement vers une « infrastructure financière » dans le contexte de la technologie réglementaire, des CBDC, de la surveillance en chaîne et de l’abus de données : les entreprises doivent protéger les secrets d’affaires, les individus doivent empêcher que leurs actifs et leurs comportements soient entièrement profilés, et les pays se font concurrence autour de la souveraineté des données.La montée en flèche du marché de ZEC vient de la contraction de l’offre après une réduction de moitié, d’une sous-évaluation à long terme, de mises à niveau telles que Halo 2 / NU5 et de la résonance du discours « conformité et confidentialité ». Toutefois, l’amplification des prix s’accompagne également d’une forte volatilité et d’une sensibilité politique élevée.Le paysage futur est susceptible de passer des « pièces de confidentialité » à une « infrastructure de confidentialité », et les capacités de confidentialité passeront à L2, DeFi et TradFi.Les actifs de confidentialité sont plus appropriés en tant que sous-positions fonctionnelles dans un portefeuille, utilisées pour couvrir les risques des chaînes publiques transparentes et des CBDC, et partager le bêta à long terme de la vulgarisation de l’infrastructure sans connaissance, plutôt qu’une seule position lourde dans un mouvement désespéré.

1. Aperçu de la piste des pièces de confidentialitéVoir

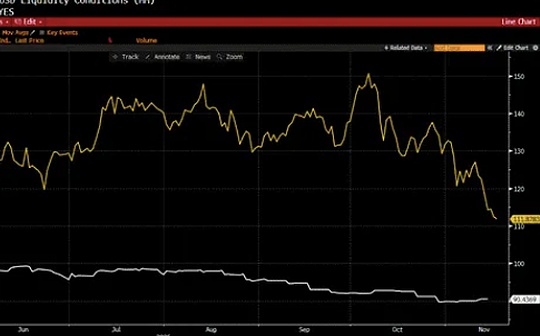

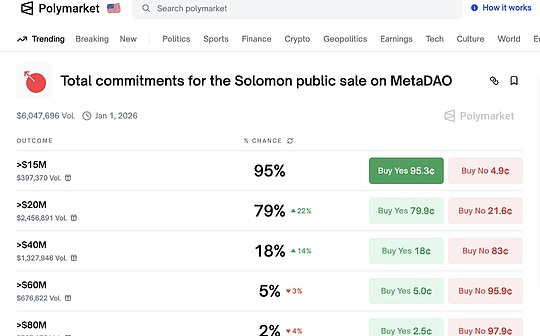

Dans la rotation structurelle du marché de la cryptographie en 2024-2025, l’une des lignes directrices les plus dramatiques est la « résurrection des pièces de confidentialité ». Après avoir été longtemps supprimée par la pression réglementaire, les radiations des bourses et le refroidissement narratif, le secteur de la confidentialité est soudainement revenu sous les projecteurs au second semestre 2025 : la valeur marchande globale des pièces de confidentialité a dépassé la fourchette de 24 à 28 milliards de dollars, avec Zcash (ZEC) et Monero (XMR) en tête, surperformant largement le marché.La ZEC, en particulier, est tombée en dessous du bas prix de 20 dollars américains en juillet 2024 et a atteint environ 600 à 700 dollars américains en novembre 2025, avec une multiplication par plus de 30, devenant ainsi l’un des « porte-drapeaux » de ce cycle de marché du secteur de la confidentialité.Dans ce contexte, les pièces de confidentialité ne sont plus seulement synonymes d’« actifs du dark web » ou de « zones grises de conformité », mais ont été réincorporées dans le pool d’actifs à moyen et long terme de « l’infrastructure de confidentialité financière numérique ».

Depuis la naissance du Bitcoin, le débat autour de la « vie privée » dans le monde des actifs numériques n’a jamais cessé.Depuis le système des pseudonymes au début jusqu’aux protocoles de confidentialité complexes et diversifiés d’aujourd’hui, la confidentialité n’est pas une question accessoire des actifs cryptographiques, mais une variable fondamentale qui traverse la « liberté financière-réglementation de la souveraineté des données de jeu ». Bitcoin n’est pas un système véritablement anonyme. Toutes les transactions sur la chaîne sont ouvertes et transparentes.Tant que les données KYC et l’analyse des clusters en chaîne sont combinées, les chemins de transaction, la distribution des actifs et même les identités des participants peuvent être hautement restaurés.Alors que la technologie réglementaire et les capacités d’investigation en chaîne évoluent rapidement entre 2020 et 2025, les lacunes en matière de confidentialité dans les registres publics tels que Bitcoin et Ethereum sont pleinement exposées, favorisant ainsi l’évolution des pièces de confidentialité représentées par Dash, Monero, Zcash, Grin/Beam, etc.génération après génération, formant une « course aux armements » dans la technologie de la confidentialité. Les premières solutions de confidentialité se concentraient sur les technologies de mélange de devises et de mélange en chaîne. Par exemple, PrivateSend de Dash a perturbé le cheminement des transactions en mélangeant les entrées et les sorties, ce qui rend difficile le suivi direct de « qui a payé qui » ;Monero s’est appuyé sur les signatures en anneau, les adresses furtives et RingCT pour obtenir une triple confidentialité de l’expéditeur, du destinataire et du montant, et a continué à étendre la « taille de l’anneau » et à utiliser Bulletproofs pour réduire le volume des transactions lors de plusieurs mises à niveau. Zcash apporte une preuve de connaissance nulle dans le monde grand public de la chaîne publique, réussissant pour la première fois à « cacher complètement le contenu de la transaction et à ne divulguer que la preuve de validité ».Sa conception à double voie d’adresses protégées et d’adresses transparentes permet aux utilisateurs de choisir entre « confidentialité et audit ». MimbleWimble améliore encore la confidentialité au niveau du bloc, en regroupant les transactions et en supprimant les données intermédiaires, formant ainsi une structure de chaîne légère à la fois privée et hautement évolutive.Ces solutions techniques n’ont jamais vraiment été orientées vers des « outils du marché noir », mais s’apparentent plutôt à des réponses systématiques à trois besoins communs : la confidentialité des affaires et la confidentialité des prix, la sécurité des biens personnels et la réflexion institutionnelle sur la « surveillance panoramique des données » des pays et des plateformes.Le marché haussier de 2017 a poussé le discours sur la confidentialité à son apogée, la plupart des pièces de confidentialité entrant dans le top 20 en termes de capitalisation boursière, et le marché considérait la « confidentialité » comme le cœur de la concurrence pour la prochaine génération de crypto-monnaies.Cependant, depuis 2018, la piste a progressivement décliné en raison de la pression réglementaire, des défauts des premiers modèles, des barrières des utilisateurs et d’autres facteurs.Les bourses suppriment progressivement les pièces de monnaie à forte confidentialité, entraînant une baisse de la liquidité ; l’inflation élevée et les récompenses des fondateurs conçues dès les premiers stades de certains projets ont entraîné une pression de vente continue ;le seuil d’utilisation de la technologie de confidentialité elle-même est élevé, ce qui rend la demande réelle bien inférieure à la demande spéculative.D’ici 2023-2024, le domaine de la protection de la vie privée est considéré comme un domaine marginal, avec une capitalisation boursière tombant à moins de 1 %. Cependant, la recherche et le développement se poursuivent dans le noir : la mise à niveau NU5/NU6 de Zcash supprime les paramètres de confiance, unifie le format d’adresse et introduit Halo 2 ; Monero continue d’optimiser les signatures en anneau et les certificats de confidentialité ;la communauté MimbleWimble explore toujours des implémentations plus légères et plus anonymes.L’accumulation de technologies ne s’est pas arrêtée en raison des prix et du sentiment, ouvrant la voie à la résurgence du volet confidentialité en 2025. À l’aube de 2024-2025, le macro-environnement du marché de la cryptographie, l’orientation réglementaire et la rotation sectorielle se sont combinés pour provoquer des changements significatifs dans le volet confidentialité. La valeur marchande a rebondi depuis le bas pour atteindre 24 à 28 milliards de dollars.Le secteur a regagné l’attention des institutions, et de nombreux instituts de recherche ont même proposé une couverture spéciale des actifs liés à la vie privée.

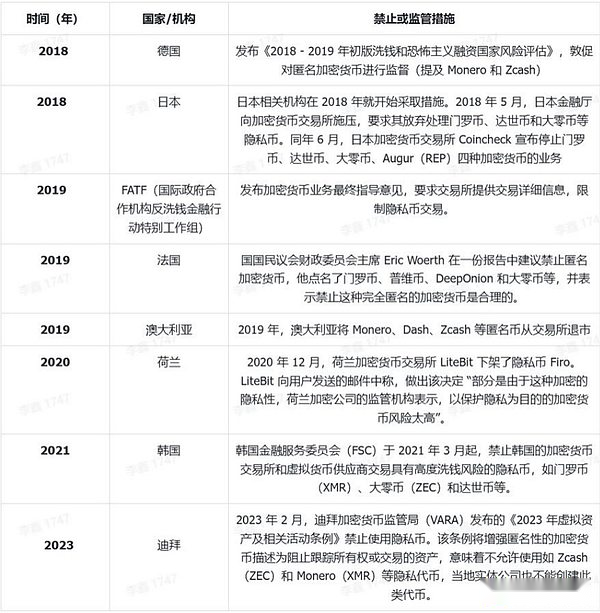

Dans le même temps, la pression réglementaire et les exigences en matière de confidentialité augmentent simultanément.L’EU AMLR a mis en avant des restrictions claires sur les « actifs cryptographiques à haut anonymat », ce qui signifie que les actifs tels que Monero et Grin qui respectent par défaut une confidentialité totale peuvent faire l’objet d’interdictions complètes ou d’interdictions de cotation en bourse à partir de 2027 dans certaines juridictions.Le département américain du Trésor, le ministère de la Justice et des sociétés d’analyse en chaîne ont utilisé l’apprentissage automatique, le regroupement d’adresses à grande échelle et la modélisation comportementale associée pour suivre et saisir de grandes quantités de Bitcoin à plusieurs reprises, faisant ainsi du « manque de confidentialité dans les chaînes transparentes » un événement social.L’effet de démonstration inverse de la chaîne publique transparente a plutôt poussé le marché à réexaminer la valeur des jetons de confidentialité : dans un monde où les capacités de surveillance augmentent rapidement, le besoin de confidentialité n’est plus une niche caractéristique des geeks, mais une préoccupation commune des utilisateurs ordinaires, des institutions et des entreprises transfrontalières.Dans ce contexte, les actifs de confidentialité sont clairement différenciés : Monero représente la voie d’une « confidentialité forte, non auditable », où la confidentialité est activée par défaut mais conduit également à une résistance réglementaire et à une contraction des liquidités ; Zcash, Secret, etc. représentent la voie de la « confidentialité de conformité », qui prend non seulement en charge les transactions protégées, mais peut également divulguer de manière sélective les enregistrements de transactions en affichant les clés pour atteindre la transparence minimale requise pour la supervision, la liquidation et l’audit.Ce type de conception est plus susceptible d’être accepté par les institutions et les régulateurs dans les domaines favorables aux politiques.La réévaluation de ZEC par le marché découle en grande partie du fait que son architecture technique et ses attributs de conformité sont plus durables dans le futur environnement de politique de confidentialité.

Au-delà de 2025, le domaine de la protection de la vie privée achève un passage historique des « pièces de confidentialité » aux « infrastructures de confidentialité ».La confidentialité n’est plus le récit d’un seul jeton, mais le module sous-jacent de Web3, DeFi, RWA, des protocoles d’identité et de l’infrastructure financière.La future structure de confidentialité montrera au moins trois voies évolutives.Premièrement, la confidentialité liée à la conformité deviendra un concept de conception courant.Les mécanismes de divulgation sélective et les modes de visualisation sont considérés comme des solutions viables, permettant aux institutions de trouver un nouvel équilibre entre confidentialité et réglementation.Deuxièmement, la confidentialité sera profondément intégrée dans DeFi et Web3 de manière modulaire.Dans des domaines tels que les prêts décentralisés, les produits dérivés, les NFT et les identités en chaîne, les utilisateurs ont des exigences extrêmement fortes en matière de « confidentialité des positions, des transactions et des actifs ». Des technologies telles que ZK, MPC et les signatures en anneau ont commencé à entrer dans les couches L2, cross-chain bridge et application.La confidentialité passera de la concurrence L1 à une « couche de confidentialité pour toutes les applications » et pourrait également devenir une arme de différenciation pour la L2.Troisièmement, la confidentialité entrera en forte concurrence avec les CBDC, les systèmes d’identité numérique et les politiques de souveraineté des données à l’échelle mondiale.Les monnaies numériques des banques centrales de différents pays sont toutes confrontées au même problème : comment préserver la confidentialité financière de base des utilisateurs dans le cadre des exigences de lutte contre le blanchiment d’argent et le financement du terrorisme.Les preuves de connaissance nulle et les mécanismes de divulgation sélective peuvent être absorbés par les banques centrales et devenir partie intégrante de leur infrastructure.En d’autres termes, les technologies de protection de la vie privée pourraient être soit supprimées, soit absorbées, et pourraient même devenir un élément standard du système financier traditionnel.La réévaluation du volet protection de la vie privée en 2025 n’est pas le produit d’une spéculation à court terme, mais d’une régression structurelle façonnée conjointement par « la maturité technologique × la pression réglementaire × la réflexion du marché × l’expansion de la surveillance en chaîne ».La valeur à long terme des actifs de protection de la vie privée ne réside pas dans les fluctuations des prix, mais dans leur réponse à la question centrale de la société numérique : alors que tout peut être calculé, audité et archivé, les humains disposent-ils encore de leur propre « espace financier » ?L’avenir de la vie privée n’est ni sombre ni transparent, mais un nouveau paradigme contrôlable, autorisé, vérifiable mais sans abus. L’émergence de ZEC dans cette vague de tendances en matière d’innovation et de conformité pourrait être un signal précoce de ce changement de paradigme.

2. Valeur d’investissement des pièces de confidentialitéanalyser

Du point de vue d’un investisseur, la question la plus cruciale pour juger si une piste mérite une allocation à long terme n’est jamais de savoir dans quelle mesure elle a augmenté, mais si la demande qui la sous-tend est rigide et à long terme.La raison pour laquelle les pièces de confidentialité méritent une étude sérieuse en tant que piste indépendante est que dans le monde de la finance en chaîne en constante expansion, la « confidentialité » elle-même passe d’optionnelle à obligatoire.Tant que vous disposez d’un scénario d’utilisation stable sur la chaîne publique, une fois que l’adresse principale est liée à l’identité réelle (comme le dépôt de pièces sur un échange KYC ou les traces croisées OTC laissées lors des transactions), toutes vos transactions historiques, la taille de votre position et les flux de capitaux peuvent être profilés par des algorithmes, ce qui signifie des risques d’attaque et d’exposition stratégique plus élevés pour les particuliers fortunés, les fonds institutionnels et les traders professionnels : les pirates informatiques ou les attaques de rançon peuvent cibler les « adresses de comptes importants », et les contreparties peuvent déduire à l’envers la structure de votre position et le seuil de liquidation via intelligence en chaîne.Les pièces de confidentialité offrent aux investisseurs un moyen technique de « regagner la confidentialité financière » dans le système financier ouvert grâce à l’anonymat des adresses, à la dissimulation des montants et à la confusion des chemins.Dans les scénarios d’entreprise tels que le financement B2B et de la chaîne d’approvisionnement, les conditions des transactions sont souvent extrêmement sensibles. Si toutes les informations de règlement sont visibles sur la chaîne, non seulement elles donneront facilement l’impression de « prix injustes » parmi les clients, mais elles seront également utilisées par les concurrents pour démanteler à l’envers votre structure de coûts et votre pouvoir de négociation. Par conséquent, la construction d’un réseau de règlement qui soit « vérifiable par la supervision et opaque pour l’ensemble du réseau » est une exigence rigide des entreprises.Dans le même temps, dans un contexte social plus large, il existe d’innombrables cas de fuites de données confidentielles et d’abus des données des utilisateurs sur les plateformes. Le public a progressivement pris conscience que « les données sont un atout ». Une fois divulguées, elles seront copiées, achetées, vendues et réorganisées en permanence, et les utilisateurs ne savent souvent même pas comment leurs données sont utilisées.Dans ce contexte, le sentiment « J’espère que mes actifs et mes enregistrements de transactions ne seront pas exploités à l’infini par la plateforme et des tiers » apporte une valeur profonde et un terreau culturel pour le volet confidentialité.Alors que la surveillance en chaîne continue de mûrir, les « pièces sur liste noire » et les « adresses polluées » sont devenues une réalité : une fois qu’une adresse est associée à un pirate informatique ou à une liste de sanctions, les actifs correspondants peuvent être rejetés ou même gelés même s’ils changent de mains plusieurs fois, causant un préjudice substantiel à la substituabilité des actifs.Les pièces de confidentialité combattent la « discrimination d’adresse » en affaiblissant la traçabilité des chemins. Pour en revenir à la couche inférieure des valeurs, la vie privée est considérée comme un droit humain fondamental dans de nombreuses sociétés dotées de fortes traditions libérales. « Ce que je suis prêt à divulguer et à qui je le divulgue devrait être mon propre choix. »Les pièces de confidentialité et les infrastructures sans connaissance peuvent être comprises comme la cartographie technique de ce concept dans le domaine financier. Par conséquent, tant que la numérisation et la mise en chaîne des actifs et des identités continueront de progresser, le besoin de protection de la vie privée ne disparaîtra pas, mais émergera de manière plus systématique.Cela détermine la légitimité de la piste des pièces de confidentialité pour avoir une recherche et une allocation stratégique à long terme, plutôt qu’un battage médiatique ponctuel.

D’après le pedigree technique, le volet confidentialité peut être grossièrement décomposé en plusieurs écoles et actifs représentatifs : les solutions CoinJoin/mixing de pièces représentées par Dash ressemblent davantage à la superposition d’outils de mélange de devises uniques sur le grand livre transparent d’origine, avec une force de confidentialité limitée ; Les transactions confidentielles en anneau + signature en anneau représentées par Monero permettent d’obtenir une confidentialité profonde qui est forcée et activée par défaut via des signatures en anneau, des adresses furtives et la dissimulation des montants, et sont la destination technique des « purs anonymistes » ; zk-SNARK représenté par Zcash La route, avec le support d’une preuve de connaissance nulle, masque complètement le contenu de la transaction et ne divulgue que la preuve de validité, et peut être étendue aux contrats intelligents et à l’écosystème ZK plus large sur cette base ; le système MimbleWimble (tel que Grin, Beam) préfère les protocoles minimalistes et les registres légers, mettant l’accent sur l’agrégation au niveau des blocs et le découpage des données, et recherchant un équilibre dynamique entre confidentialité et évolutivité.Sur ce territoire, Monero est le leader avec le plus de consensus en matière de confidentialité, avec le plus grand anonymat et l’expérience pratique la plus riche, il est donc naturellement devenu le centre de la surveillance ; DASH est plus proche du positionnement de « argent numérique + fonction de confidentialité légère » et a obtenu une certaine adoption sur certains marchés émergents sur la base de l’expérience de paiement ; le projet ZK de nouvelle génération tente de lier les capacités de confidentialité à l’expansion L2 et au récit écologique.D’un point de vue structurel, ZEC se situe à un point médian très subtil mais extrêmement flexible : d’une part, elle est techniquement en avance sur les simples solutions de mélange de devises et est plus mature et stable que certains projets MimbleWimble ; d’un autre côté, bien que sa force de confidentialité ne soit pas aussi forte que celle de Monero, qui applique les signatures en anneau, il offre un espace de conception plus naturel pour « confidentialité + audit + conformité » grâce au modèle à double voie d’adresses transparentes et d’adresses protégées, et de mécanismes tels que la visualisation des clés.Associé à une série de mises à niveau telles que Halo 2, Orchard et NU5/NU6, il est à l’avant-garde de la « suppression des paramètres de confiance, de l’unification de la structure des adresses et de l’abaissement du seuil des transactions privées ». ZEC n’est pas seulement une pièce de monnaie en soi, mais commence également à jouer le rôle de « fournisseur de technologie à connaissance nulle ». Les résultats de recherche et de développement des preuves sans connaissance ont un effet d’entraînement sur l’écologie plus large du Web3 et du ZK Rollup.Du point de vue d’un investisseur, ZEC peut être compris comme un « leader à bêta élevé » typique : il bénéficie du bêta de l’ensemble du volet confidentialité, mais obtient également un alpha supplémentaire grâce à ses douves techniques et à son espace d’imagination en matière de conformité.

La montée en puissance de la ZEC en 2024-2025 n’est pas motivée par un seul catalyseur, mais est le résultat d’une série de variables à moyen et long terme se concentrant sur l’encaissement dans la même fenêtre de temps. Le premier est le niveau de l’offre et de la valorisation. Zcash poursuit la courbe d’offre totale et de réduction de moitié de style Bitcoin.Après des années de baisse des prix et de refroidissement émotionnel, la seconde réduction de moitié en 2024 réduira encore davantage la récompense de bloc à 1,5625 ZEC. Le taux d’inflation a considérablement baissé, les mineurs peuvent vendre moins de puces et le nombre réel de ZEC reçues par le fonds de développement a également été réduit simultanément. Au cours des dernières années, les « Founders Rewards/Developer Funds » étaient largement considérés comme une source de pression de vente continue.Après plusieurs séries de réduction de moitié, l’impact marginal de ce facteur négatif a commencé à s’affaiblir. Combiné au prix plancher historique de 15 à 20 dollars américains, cela équivaut à pousser le ressort jusqu’à la limite du côté de l’offre et de la valorisation. Lorsque le sentiment et les fonds reviennent vers ce secteur, l’élasticité à la hausse des prix est considérablement amplifiée.Deuxièmement, il y a un sentiment de « changement qualitatif » provoqué par les mises à niveau de la technologie et des produits : une série de mises à niveau telles que la suppression des paramètres de confiance, l’amélioration de l’efficacité de la certification de confidentialité, l’unification du mode d’adresse, l’amélioration du portefeuille léger et de l’expérience mobile, etc., ont transformé la compréhension du monde extérieur de ZEC d’une « vieille pièce de monnaie de confidentialité » à une « candidate d’infrastructure de confidentialité qui peut être adoptée par les institutions financières et les produits de conformité ».Le récit technique ne reste plus dans le livre blanc, mais a en fait atterri sur la couche réseau et la couche expérience utilisateur. Le troisième est le lien entre le récit et la structure du capital. Alors que la valeur marchande globale des jetons de confidentialité a rebondi à plus de 20 milliards de dollars américains, de nombreuses études et médias ont qualifié ZEC de « leader en matière de récupération de la vie privée », couplés à la divulgation de certaines positions de produits institutionnels, faisant de la « reconnaissance institutionnelle » un nouveau label ; sur le marché des produits dérivés, le volume des échanges de titres perpétuels et d’options de ZEC a soudainement augmenté lorsqu’il a dépassé le prix clé, déclenchant des compressions à plusieurs reprises, poussant le prix à la hausse sous une forme presque en cascade, puis les fonds ont été transférés vers XMR et DASH au sein du secteur.Attendez la rotation des actifs pour former un « marché du secteur monétaire privé » complet. Enfin, les événements macroéconomiques et réglementaires ont fourni un puissant carburant narratif pour cette série de conditions de marché : plusieurs cas à grande échelle de suivi et de confiscation de BTC sur des chaînes publiques transparentes ont fait comprendre intuitivement au marché que les grands livres publics ont peu de « place à l’oubli » face à une forte supervision et de fortes capacités analytiques.Cela a non seulement renforcé la confiance des régulateurs, mais a également intensifié les inquiétudes de certains utilisateurs quant à la perte totale de leur vie privée.En revanche, les actifs qui peuvent offrir à la fois de fortes capacités de confidentialité et de divulgation sélective sont naturellement considérés comme un outil permettant de couvrir les risques des chaînes transparentes et de se prémunir contre une visibilité excessive des futures CBDC.

Cependant, comprendre la logique de montée en puissance de la ZEC ne signifie pas ignorer ses attributs de risque.Le domaine de la protection de la vie privée dans son ensemble se caractérise par une forte volatilité, une grande sensibilité politique et une forte dépendance narrative. Plus l’augmentation est importante, plus la sensibilité aux impacts réglementaires et de liquidité est élevée.Par conséquent, par rapport à la spéculation sur une pièce unique, une perspective plus raisonnable consiste à intégrer la filière confidentialité au niveau du portefeuille pour une allocation structurée.Il peut être considéré comme une sous-position fonctionnelle du portefeuille d’actifs numériques : d’une part, il couvre le risque extrême d’une « compression supplémentaire de la vie privée » dans l’environnement macroéconomique et réglementaire ; d’autre part, il partage le bêta à long terme généré par les preuves sans connaissance et les infrastructures de confidentialité, à mesure qu’elles sont progressivement absorbées par la finance traditionnelle et le Web3.En termes de configuration spécifique, les investisseurs peuvent utiliser la structure à trois couches « noyau + satellite + options » pour comprendre : utilisez XMR et ZEC comme leaders de la couche centrale, l’un est orienté vers une confidentialité extrême et l’autre est orienté vers la conformité ; utiliser des actifs orientés paiement ou de confidentialité réellement adoptés dans des domaines spécifiques comme couche satellite, et accorder plus d’attention aux scénarios d’utilisation réels et aux effets de réseau ; utilisez le module émergent ZK/L2/privacy DeFi comme couche d’options et utilisez de petites positions pour obtenir des rendements élevés à partir des points d’inflexion techniques et de l’amplification narrative.Quelle que soit la structure adoptée, le principe est d’avoir une compréhension claire de la forte volatilité de la piste et de l’incertitude politique, et d’intégrer à la fois « l’optimisme à long terme en matière de confidentialité » et le « respect des risques à court terme » dans le cadre d’investissement par le biais du contrôle des positions, des mécanismes stop-loss et du rééquilibrage régulier.Pour les investisseurs qui sont prêts à investir du temps dans des recherches approfondies et à comprendre le jeu entre la technologie et la réglementation, la piste des devises de confidentialité, en particulier l’architecture de confidentialité conforme représentée par ZEC, peut être l’un des principaux fils conducteurs des hausses et des baisses des actifs numériques à l’avenir, mais il est plus approprié d’être inclus dans le portefeuille de manière rationnelle et systématique plutôt que des paris impulsifs motivés par les émotions et les gains à court terme.

3. Perspectives d’investissement et risques du Privacy Coin Trackrisque

Les perspectives à moyen et long termes et la structure des risques du secteur des devises de confidentialité sont rapidement remodelées avec l’approfondissement de la numérisation, les changements dans l’environnement réglementaire et la maturité de l’infrastructure cryptographique. Quelles que soient les tendances macroéconomiques, les voies techniques ou les voies d’adoption institutionnelle, la logique de valeur des actifs de confidentialité s’éloigne de la catégorie des « pièces de niche spéculatives » et évolue vers une proposition à long terme couvrant les affaires, la finance, la souveraineté et l’architecture Internet.Dans un monde où les actifs, les identités et les données sont progressivement déplacés en chaîne, la confidentialité n’est plus facultative, mais est progressivement devenue une exigence sous-jacente.Par conséquent, l’infrastructure cryptographique de confidentialité représentée par les pièces de confidentialité est susceptible de former un pilier de croissance structurelle au cours de la prochaine décennie.

À en juger par les changements survenus dans le monde réel, la sensibilisation à la vie privée et à la souveraineté des données des entreprises, des individus et des pays augmente simultanément.Pour les entreprises, les secrets d’affaires, les structures de coûts, les prix de la chaîne d’approvisionnement et les conditions de crédit sont autant de données hautement sensibles. Si le processus de règlement et de liquidation est totalement transparent, cela signifie que les concurrents peuvent facilement déduire à l’envers les structures de coûts et les arrangements stratégiques grâce aux données en chaîne, formant ainsi une nouvelle concurrence asymétrique.Pour les particuliers, qu’il s’agisse des réseaux sociaux, des plateformes de réservation de billets ou des grandes sociétés Internet, les fuites d’informations et les abus de données sont depuis longtemps devenus la norme. Le public a progressivement réalisé que la trajectoire financière, la taille des actifs et les habitudes de transaction elles-mêmes sont des « actifs cachés » extrêmement précieux, et que l’exposition signifie des risques d’attaque plus élevés.Avec la promotion d’infrastructures telles que les CBDC, l’identité numérique et les systèmes unifiés d’évaluation du crédit, les discussions autour de la souveraineté des données entre les pays et les citoyens sont devenues de plus en plus intenses.Toutes ces tendances réunies font passer la confidentialité d’« facultative » à « une exigence de couche d’infrastructure », et les pièces de confidentialité et les protocoles de confidentialité se situent naturellement à l’intersection de cette tendance.Dans le même temps, la maturité des technologies cryptographiques telles que les preuves à connaissance nulle, les signatures en anneau et les calculs multipartites ont encore accéléré la tendance à la transformation de la confidentialité des « caractéristiques d’une certaine chaîne » à des « composants d’infrastructure Web3 full-stack ».Par exemple, la recherche sans connaissance de preuve promue par ZEC, Aztec, ZK Rollup et d’autres projets a pénétré dans de nombreuses directions telles que le paiement privé, le règlement en chaîne, la protection des données RWA, ZK KYC, la réputation ZK, etc.Même si le prix d’une seule pièce de confidentialité n’augmente plus à l’avenir, sa technologie sous-jacente sera toujours adoptée par un plus large éventail de scénarios B2B et B2G via des solutions d’entreprise, des chaînes latérales, des réseaux de licences, etc.détenant directement la pièce de confidentialité elle-même, la valeur de la piste de confidentialité peut toujours être réalisée grâce aux retombées technologiques.

De plus, sous l’impulsion de la DeFi institutionnalisée à l’échelle mondiale, le besoin de confidentialité évolue des « transactions anonymes » à la « transparence facultative ».Les institutions souhaitent surveiller les risques systémiques et l’effet de levier global sur la chaîne, mais ne veulent pas que leurs positions, leurs stratégies et leurs liquidités soient exposées à des concurrents ; les clients fortunés souhaitent également profiter du règlement en chaîne et de la liquidité 24h/24 et 7j/7, mais ne souhaitent pas que la taille de leurs actifs soit entièrement divulguée par les outils d’analyse en chaîne.Avec l’émergence de bons du Trésor en chaîne, de fonds du marché monétaire, de pools de prêts institutionnels et d’autres produits, un réseau financier « auditable mais pas complètement transparent » prend progressivement forme.Privacy Chain, Privacy L2 et Privacy Modules ont donc le potentiel d’être adoptés comme infrastructure par les institutions financières.À l’avenir, la vie privée ne se limitera plus à des récits de niche, mais deviendra un « niveau de transparence facultatif » pour les institutions.En ce sens, le secteur de la protection de la vie privée repose sur des piliers de croissance à long terme qui couvrent les cycles haussiers et baissiers.Cependant, la voie des pièces de monnaie privées n’est pas sans risques, et le principal risque systémique provient des changements dans l’environnement réglementaire.Au cours des dernières années, les jetons de confidentialité se sont retrouvés dans une « zone crépusculaire » : il s’agit essentiellement d’outils technologiques qui assurent la confidentialité plutôt que de véhicules exclusifs pour des utilisations illicites, mais les régulateurs associent souvent les outils améliorant la confidentialité aux flux financiers illicites.L’AMLR de l’UE a clairement inclus les actifs cryptés hautement anonymes comme objectifs réglementaires clés, et certaines régions discutent d’interdire la cotation des pièces de monnaie confidentielles sur les bourses locales ; les États-Unis et d’autres pays n’ont pas non plus exclu de prendre des sanctions plus directes contre les mixeurs, les portefeuilles anonymes ou certains protocoles de confidentialité.Dans ce contexte, la « confidentialité en matière de conformité » est elle-même un jeu dynamique : il faudra du temps pour vérifier si la supervision acceptera le mécanisme de clé de vue de type ZEC et si les institutions financières sont disposées à adopter le modèle de « divulgation sélective ».Une fois que les principales juridictions mettront en œuvre des restrictions plus agressives, le secteur de la protection de la vie privée dans son ensemble connaîtra probablement une forte correction de valorisation à court terme.

Les risques techniques ne peuvent pas non plus être ignorés. Les protocoles de confidentialité dépendent extrêmement de la mise en œuvre correcte de la cryptographie.Tous les bogues d’algorithme sous-jacents, les risques liés au processus de génération de paramètres de preuve de connaissance nulle, les paramètres incorrects des paramètres par défaut du portefeuille ou même l’utilisation abusive par le client des commutateurs de confidentialité peuvent affaiblir, voire détruire, l’anonymat.De plus, la surface d’attaque des protocoles de confidentialité est plus complexe que celle des chaînes grand public, et de nombreux utilisateurs ne comprennent pas que « la protection de la vie privée n’est pas absolue », ce qui augmente l’incertitude de sécurité au niveau de l’utilisation et de la mise en œuvre.Par conséquent, la sécurité des actifs de confidentialité ne doit pas être considérée comme un cadeau technologique acquis, mais nécessite une attention continue à l’audit du projet, à la cadence de mise à niveau et à la transparence de la communauté.

Le secteur de la protection de la vie privée est également confronté à des pressions concurrentielles provenant de sources internes et externes.Alors qu’Ethereum et ses L2 (comme zkSync, Stark series), les chaînes latérales Bitcoin et les chaînes publiques hautes performances ont rejoint la recherche et le développement de preuves à connaissance nulle, les capacités de confidentialité « coulent » progressivement vers les chaînes publiques traditionnelles.Cela signifie que la confidentialité pourrait devenir une « fonction universelle » à l’avenir, plutôt que l’argument de vente exclusif de « pièces de confidentialité indépendantes ».Le modèle final peut évoluer en deux catégories : l’une concerne les pièces de confidentialité à plein temps telles que XMR et ZEC, qui sont de purs choix pour les défenseurs de la vie privée ; l’autre concerne les modules de confidentialité des chaînes grand public, qui offrent une protection de la vie privée suffisante pour 90 % des scénarios d’utilisation.Du point de vue de l’évaluation, cela signifie que la capacité des jetons de confidentialité à maintenir une valeur marchande élevée dépend de facteurs tels que l’écologie, les scénarios d’utilisation, l’adoption institutionnelle, etc., et ne peut pas s’appuyer uniquement sur la « possession d’une technologie de confidentialité » comme fossé.

Enfin, la liquidité et la structure du marché restent les risques les plus réalistes pour les pièces privées.Par rapport au BTC et à l’ETH, la valeur marchande globale des pièces de confidentialité est plus petite, plus concentrée et moins profonde, ce qui facilite l’entrée et la sortie de fonds importants, provoquant de violentes fluctuations de prix.Une profondeur insuffisante du marché des produits dérivés peut également intensifier l’effet des longs et des courts termes ; certaines bourses peuvent prendre des mesures de radiation ou des ajustements temporaires du contrôle des risques, ce qui peut avoir un impact important sur les prix.En d’autres termes, même si la logique à long terme de la filière confidentialité reste vraie, il ne s’agit toujours pas d’une classe d’actifs adaptée à un effet de levier élevé et à des paris importants.En résumé, le secteur de la protection de la vie privée repose sur des piliers de croissance clairs à moyen et à long terme : certitude de la demande en matière de protection de la vie privée, retombées technologiques sans connaissance et potentiel de couplage profond avec la finance institutionnelle ;dans le même temps, elle est confrontée à des risques systémiques en matière de réglementation, de mise en œuvre technologique, d’environnement concurrentiel et de structure du marché. Il n’est pas nécessaire d’être trop optimiste quant à l’avenir des pièces de monnaie privées, ni d’être intimidé par le comportement des prix à court terme.La clé est de comprendre la valeur stratégique qu’elle représente en tant que « couche de base de confidentialité du futur monde en chaîne » et d’utiliser une réflexion combinée, une budgétisation des risques et un suivi à long terme pour configurer cette piste.À l’ère de la chaîne et de la transparence croissante, la confidentialité deviendra de plus en plus rare et plus importante. Cela rend la valeur d’investissement de la piste de pièces de confidentialité dépendante en fin de compte de la question de savoir si les investisseurs peuvent l’examiner du point de vue de l’infrastructure plutôt que du point de vue des fluctuations à court terme.

Quatre.noeudSur

Les pièces de confidentialité ne sont pas un point chaud à court terme, mais sont progressivement devenues une nécessité structurelle du système financier dans le contexte de l’approfondissement de la numérisation, de la maturité technologique de la réglementation, de l’avancement des CBDC et des abus fréquents de données.La confidentialité passera inévitablement des questions marginales aux questions publiques, et sa mise en œuvre pourrait continuer à évoluer entre les pièces de confidentialité telles que XMR, ZEC et ZK Rollup, la confidentialité L2 et les modules de confidentialité de conformité. Cependant, la tendance à long terme à « l’expansion des infrastructures de confidentialité » est devenue claire.L’essor actuel de ZEC n’est pas seulement dû à la contraction de l’offre, à la sous-estimation à long terme et aux mises à niveau technologiques telles que Halo 2/NU5, mais également à l’effet de levier élevé et à l’amplification émotionnelle du marché du cryptage. Le prix ne peut pas s’étendre de manière linéaire.La clé est d’observer si ZEC continue d’augmenter la proportion de transactions bloquées et d’utilisation réelle pendant la période de rappel, et de stabiliser la position stratégique de la « confidentialité de conformité » dans le jeu réglementaire.Pour les investisseurs, la filière confidentialité est plus adaptée en tant que sous-position fonctionnelle dans un portefeuille pour couvrir les risques des chaînes publiques transparentes et des CBDC, tout en partageant le bêta à long terme de la popularité de la technologie de confidentialité, plutôt qu’en tant que position unique et lourde.Les principaux actifs doivent constituer le noyau, complétés par des projets innovants de petite taille, et la supervision, les progrès du développement et les données en chaîne doivent être suivis en permanence.Ce rapport vise à fournir un cadre cognitif plutôt qu’un signal d’achat ou de vente.Au cours des dix prochaines années, la question de la protection de la vie privée passera encore par plusieurs cycles de poursuites et de suppressions. Ce qui est vraiment important, c’est de conserver la capacité de juger au milieu des fluctuations et des récits, et d’examiner la valeur inévitable de la « vie privée » en tant qu’infrastructure dans une perspective à long terme.