autor:0xtodd Fuente: x,@bessjoyce16

Muchos amigos aún confundirán FHE, ZK, MPC, etc., por lo que este artículo compara estas tres tecnologías en detalle.

La última vez analizamos cómo se operaba la tecnología de fhomomomomomomomomomorción.

Sin embargo, muchos amigos todavía confunden el FHE, ZK, MPC, etc., por lo que el segundo hilo planea comparar estas tres tecnologías en detalle: una ola:

FHE vs ZK vs MPC

En primer lugar, comencemos con los problemas más básicos: -¿Cuó estas tres tecnologías?-Comina trabajar?-¿Cuán hacer la aplicación de blockchain?

1. Prueba de conocimiento cero (ZK): enfatice «prueba pero no filtrada»

La propuesta de discusión técnica de prueba de conocimiento cero (ZK) es verificar la autenticidad de la información sin filtrar ningún contenido específico.

ZK se basa en la base real de la criptografía.

Imagine una escena, Alice espera demostrar su crédito al empleado de alquiler de automóviles Bob, pero no quiere ir al banco para hacer un flujo.En este momento, por ejemplo, el «puntaje de crédito» del software bancario/de pago es comparable a su «cero certificado de conocimiento».

Bajo la condición del «Conocimiento cero» de Bob, Alice demuestra que su puntaje de crédito es bueno sin mostrar el flujo de su cuenta.

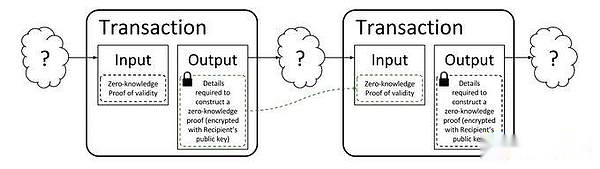

Si lo aplica a la cadena de bloques, puede consultar la moneda anónima anterior ZCash:

Cuando Alice se transfiere a otros, debe ser anónima, pero también demuestra que tiene el poder de transferir estas monedas (de lo contrario, conducirá a flores dobles), por lo que necesita generar una prueba de ZK.

Por lo tanto, después de ver esta prueba, el minero Bob puede seguir siendo la transacción sin saber quién es (es decir, cero conocimiento para Alice).

>

2. Cálculo de seguridad multiparte (MPC): enfatice «cómo calcular pero no la fuga»

La tecnología de cálculo de seguridad multiparte (MPC) se usa principalmente para: cómo permitir que los participantes multiparte calculen de manera segura sin filtrar información confidencial.

Esta tecnología permite a múltiples participantes (como Alice, Bob y Carol) completar una tarea informática, pero ninguna parte necesita revelar sus datos de entrada.

Por ejemplo, si Alice, Bob y Carol quieren calcular su salario promedio, no filtran sus salarios específicos.Entonces, ¿cómo operar?

Todos pueden dividir su salario en tres partes e intercambiar dos de ellas a las otras dos.Todos agregan y armonizan la cantidad de números que reciben, y luego comparten esta suma de suma.

Al final, los tres parecieron resumir estos tres resultados, y luego obtuvieron el valor promedio, pero no pudieron determinar el salario exacto de los demás, excepto ellos mismos.

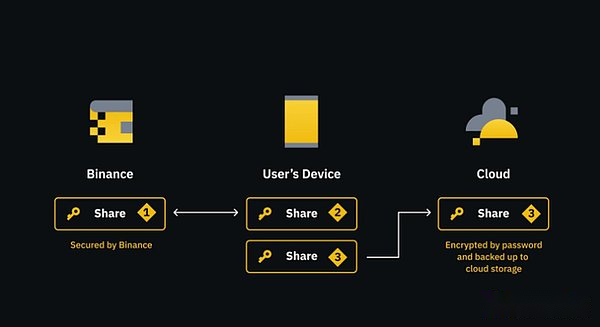

Si lo aplica a la industria de cifrado, la billetera MPC utiliza esta tecnología.

Tomando la billetera MPC más simple lanzada por Binance o Bybit como ejemplo, los usuarios ya no necesitan guardar 12 palabras de ayuda, pero son un poco similares para cambiar las claves privadas a más de 2/2.

Si el usuario perdió accidentalmente su teléfono móvil, al menos se puede restaurar el intercambio Cloud+.

>

Por supuesto, si se requiere la seguridad, algunas billeteras MPC pueden respaldar la introducción de más terceros para proteger los fragmentos de llave privada.

Por lo tanto, según la tecnología criptográfica MPC, muchas partes pueden usar claves privadas de manera segura sin confianza mutua.

3.

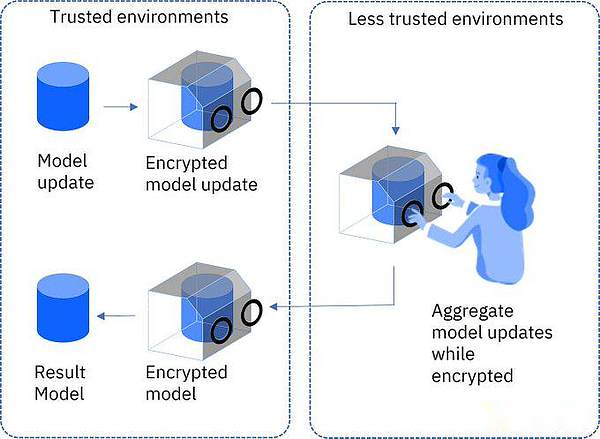

Como dije en el hilo anterior, se aplica el mismo cifrado del estado (FHE): cómo se encriptamos, de modo que después de que se encripten los datos confidenciales, se puede entregar a un tercero para los cálculos auxiliares. todavía puede ser descifrado por nosotros.La última parte del portal:https: //x.com/0x_todd/status/1810989860620226900Siega

>

Por ejemplo, Alice no tiene potencia informática y necesita confiar en Bob para calcular, pero no quiere decir la verdad del bob, por lo que solo puede introducir los datos originales en ruido (la adición de cualquier método/multiplicación adicional), y luego use el fuerte poder informático del BOB.

Imagine que si necesita procesar datos confidenciales en el entorno de computación en la nube, como registros médicos o información financiera personal, es particularmente importante.Permite que los datos mantengan un estado de cifrado durante todo el proceso de procesamiento, que no solo protege la seguridad de los datos, sino que también cumple con las regulaciones de privacidad.

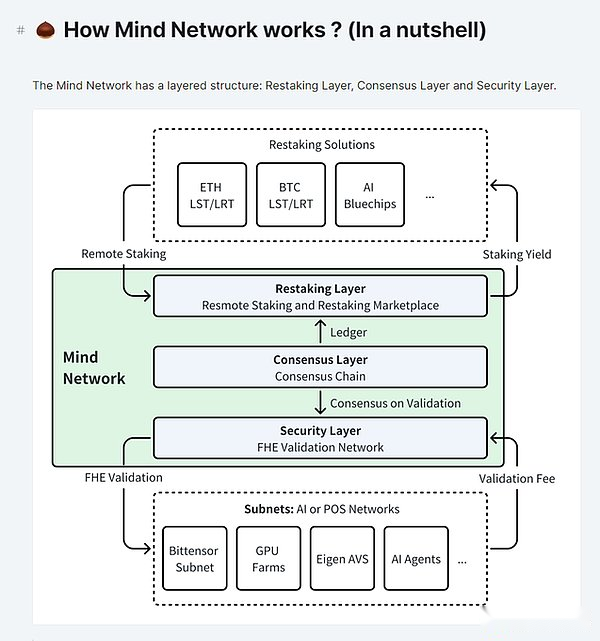

La última vez que analicé por qué la industria de la IA necesita FHE, entonces, ¿qué aplicaciones pueden traer la tecnología FHE en la industria de cifrado?Por ejemplo, un proyecto se llama Network Mind.Presta atención al tema nativo de un mecanismo POS:

Los protocolos POS como Ethereum, con 100W+verificaciones, son naturalmente finos.Pero muchos pequeños proyectos, el problema llega, los mineros nacen perezosos.

¿Por qué dices eso?Teóricamente, el trabajo de nodo es verificar si cada transacción es legal.Pero algunos pequeños protocolos POS no tienen suficientes nodos e incluyen muchos «nodos grandes».

Por lo tanto, muchos nodos de POS pequeños descubren que, en lugar de perder el tiempo para calcular y verificar en persona, es mejor seguir los resultados del nodo hecho listo.

No hay duda de que traerá una centralización muy exagerada.

Además, la escena de la votación también muestra este «Seguir».

Por ejemplo, la votación anterior del protocolo Makerdao, porque A16Z tenía demasiados almacenes de boletos de MKR en ese año, muchas veces su actitud jugó un papel decisivo en ciertos protocolos.Después de los votos A16Z, muchos almacenes de boletos pequeños solo pueden verse obligados a seguir los votos o abstenerse, lo que no puede reflejar la verdadera opinión pública en absoluto.

Por lo tanto, Mind Network usó la tecnología:

Deje que el nodo POS sea mutuamente*sin saber la respuesta de la otra parte, y aún puede usar la potencia informática de la máquina para completar el trabajo de verificación del bloque para evitar que los nodos POS se plagen mutuamente.

ordenado

Después de permitir que los votantes tengan la intención de votar entre sí, aún pueden usar la plataforma de votación para calcular los resultados de votación con la ayuda de la plataforma de votación para evitar los votos.

>

Esta es una de las aplicaciones importantes de la FHE en la cadena de bloques.

Por lo tanto, para lograr tales funciones, la mente también necesita reconstruir un acuerdo de paquete de rehacer.Debido a que Eigenlayer en sí proporcionará servicios de «nodos de subcontratación» para una pequeña cadena de bloques en el futuro.

En la metáfora inapropiada, la pequeña cadena de bloques introdujo la mente Eigen+, que era un poco como el pequeño país no podía asuntos internos con precisión, por lo que se introdujo en una guarnición extranjera.

Esta es también una de las diferencias entre Mind y Renzo y Puffer en la Rama POS/Resting.

Por supuesto, Mind Network también proporciona servicios en sucursales de IA, como datos cifrados a la IA con la tecnología de la AI, y luego permite que la IA aprenda y procese estos datos sin saber*los casos originales incluyen la cooperación de red sub -Zisi Bittensor.

Finalmente, resume de nuevo:

Aunque ZK (prueba de conocimiento cero), MPC (cálculo multiparte) y FHE (cifrado de estado completo) son tecnologías de cifrado avanzadas para proteger el diseño de la privacidad y la seguridad de los datos, hay una diferencia en los escenarios de aplicación/complejidad técnica:

Escenario de aplicación: ZK enfatiza «cómo probar».Proporciona una forma en que una parte puede probar la corrección de una determinada información para la otra sin revelar ninguna información adicional.Esta tecnología es muy útil cuando se requiere permisos de verificación o identidad.

MPC enfatiza «cómo calcular».Permite que múltiples participantes calculen juntos sin tener que revelar sus entradas.Esto es en el caso de la cooperación de datos, pero también protege la privacidad de todas las partes, como el análisis de datos y la auditoría financiera de las instituciones cruzadas.

Para enfatiza «cómo cifrar».Permite encargar cálculos complejos cuando los datos siempre están encriptados.Esto es particularmente importante para los servicios de computación en la nube/IA, y los usuarios pueden procesar de forma segura los datos confidenciales en el entorno en la nube.

Complejidad técnica: aunque ZK es teóricamente fuerte, el diseño es efectivo y fácil de implementar el protocolo de certificación de conocimiento cero puede ser muy complicado, y se requieren matemáticas y habilidades de programación profundas, como varios «circuitos» que no entienden.

MPC necesita resolver el problema de la sincronización y la eficiencia de la comunicación al implementar, especialmente cuando hay muchos participantes, los costos coordinados y los gastos generales de cálculo pueden ser muy altos.

El FHE enfrenta enormes desafíos en la eficiencia informática.Aunque es teóricamente atractivo, su alta complejidad informática y su costo de tiempo en aplicaciones prácticas siguen siendo los principales obstáculos.

Para ser honesto, la seguridad de los datos y la protección de la privacidad personal de la que dependemos enfrentan desafíos sin precedentes.Imagine que si no hay tecnología de cifrado, la información en nuestros mensajes de texto, comida para llevar y compras en línea ha sido expuesta.Es como no una casa de bloqueo, cualquiera puede entrar a voluntad.

Se espera que los amigos que estén confundidos sobre estos tres conceptos puedan distinguir completamente las perlas en los santos grests cifrados de tres puertas.