auteur:0xtodd Source: x, @ bessjoyce16

De nombreux amis confondrent toujours FHE, ZK, MPC, etc., donc cet article compare ces trois technologies en détail.

La dernière fois, nous avons analysé comment la technologie Fhomomomomomomomomomomomorption a été exploitée.

Cependant, de nombreux amis confondent toujours FHE, ZK, MPC, etc., donc le deuxième fil prévoit de comparer ces trois technologies en détail: une vague:

Fhe vs zk vs mpc

Tout d’abord, commençons par les problèmes les plus élémentaires: -Quelle est ces trois technologies?-Comment travailler?-Comment faire l’application de la blockchain?

1. Zéro preuve de connaissances (ZK): souligner « la preuve mais pas divulguée »

La proposition de discussion technique de la preuve de la connaissance zéro (ZK) consiste à vérifier l’authenticité de l’information sans fuiser de contenu spécifique.

ZK est basé sur la base réelle de la cryptographie.

Imaginez une scène, Alice espère prouver son crédit à l’employée de la location de voitures Bob, mais elle ne veut pas aller à la banque pour faire un flux.Pour le moment, par exemple, la « cote de crédit » du logiciel bancaire / paiement est comparable à son « certificat de connaissances zéro ».

Sous l’état de la « connaissance » de Bob, Alice prouve que son pointage de crédit est bon sans montrer le flux de son compte.

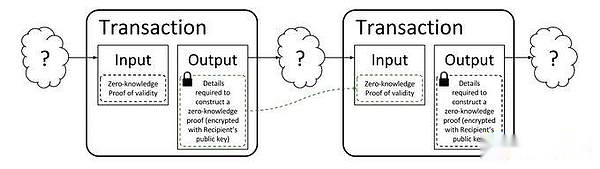

Si vous l’appliquez à la blockchain, vous pouvez vous référer à la précédente Coin Anony Zcash:

Lorsque Alice est transférée à d’autres, elle doit être anonyme, mais prouve également qu’elle a le pouvoir de transférer ces pièces (sinon cela mènera à des fleurs doubles), elle doit donc générer une preuve ZK.

Par conséquent, après avoir vu cette preuve, le mineur Bob peut toujours augmenter la transaction sans savoir qui elle est (c’est-à-dire zéro connaissance pour Alice).

>

2. Calcul de sécurité multipartite (MPC): souligner « comment calculer mais pas fuir »

La technologie de calcul de sécurité multipartite (MPC) est principalement utilisée pour: comment permettre aux participants multipartites de calculer en toute sécurité sans fuir des informations sensibles.

Cette technologie permet à plusieurs participants (comme Alice, Bob et Carol) de terminer une tâche informatique, mais aucune partie n’a besoin de divulguer leurs données d’entrée.

Par exemple, si Alice, Bob et Carol veulent calculer leur salaire moyen, ils ne fuient pas leur salaire spécifique.Alors, comment fonctionner?

Tout le monde peut diviser son salaire en trois parties et en échanger deux vers les deux autres.Tout le monde ajoute et harmonise le nombre de nombres qu’ils reçoivent, puis partagent cette somme de somme.

En fin de compte, les trois d’entre eux avaient un résumé de ces trois résultats, puis ont obtenu la valeur moyenne, mais ils n’ont pas pu déterminer le salaire exact des autres sauf eux-mêmes.

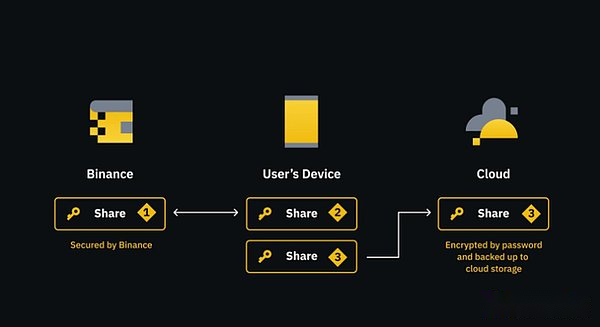

Si vous l’appliquez à l’industrie du chiffrement, le portefeuille MPC utilise cette technologie.

Prenant le portefeuille MPC le plus simple lancé par Binance ou Bybit, les utilisateurs n’ont plus besoin d’enregistrer 12 mots d’aide, mais sont un peu similaires pour changer les clés privées à plus de 2/2.

Si l’utilisateur a accidentellement perdu son téléphone portable, au moins le Cloud + Exchange peut être restauré.

>

Bien sûr, si la sécurité est requise, certains portefeuilles MPC peuvent soutenir l’introduction de plus de tiers pour protéger les fragments de clés privés.

Par conséquent, sur la base de la technologie cryptographique MPC, de nombreuses parties peuvent utiliser des clés privées en toute sécurité sans confiance mutuelle.

3. Encryption complet (FHE): Impliquez « comment crypter pour découvrir l’externalisation »

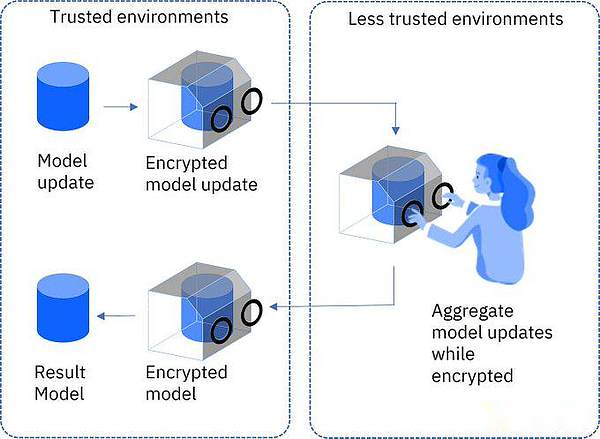

Comme je l’ai dit dans le fil précédent, le même cryptage de l’état (FHE) est appliqué: comment nous avons crypté, de sorte qu’après les données sensibles, il peut être remis à un tiers pour les calculs auxiliaires. peut encore être décrypté par nous.La dernière partie du portail:https: //x.com/0x_todd/status/ 1810989860620226900Fauchage

>

Par exemple, Alice n’a pas de puissance de calcul et doit compter sur Bob pour calculer, mais ne veut pas dire la vérité du bob, vous ne pouvez donc introduire les données d’origine que dans le bruit (l’ajout de toute méthode / multiplication supplémentaire), Et puis utilisez la puissance de calcul forte du BOB.

Imaginez que si vous avez besoin de traiter les données sensibles dans l’environnement du cloud computing, telles que les dossiers médicaux ou les informations financières personnelles, le FHE est particulièrement important.Il permet aux données de maintenir un état de chiffrement tout au long du processus de traitement, qui non seulement protège la sécurité des données, mais respecte également les réglementations de confidentialité.

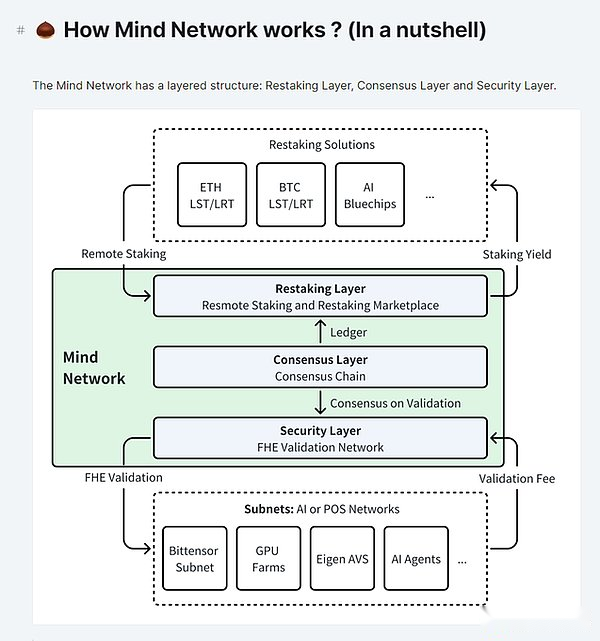

La dernière fois que j’ai analysé pourquoi l’industrie de l’IA a besoin pour les applications quelles applications la technologie peut-elle apporter l’industrie du chiffrement?Par exemple, un projet est appelé Mind Network.Il fait attention à la question indigène d’un mécanisme de point de vente:

Les protocoles POS comme Ethereum, avec 100W + Vérifications, sont naturellement bien.Mais de nombreux petits projets, le problème vient, les mineurs sont nés paresseux.

Pourquoi dites-vous cela?Théoriquement, le travail de nœud consiste à vérifier si chaque transaction est légale.Mais certains petits protocoles POS n’ont pas assez de nœuds et incluent de nombreux « grands nœuds ».

Par conséquent, de nombreux petits nœuds de point de vente découvrent qu’au lieu de perdre du temps pour calculer et vérifier en personne, il est préférable de suivre les résultats du nœud prêt à l’emploi.

Il ne fait aucun doute que cela apportera une centralisation très exagérée.

De plus, la scène du vote montre également ce « suivi ».

Par exemple, le vote du protocole Makerdao précédent, car A16Z avait trop d’entrepôts de billets MKR cette année-là, à plusieurs reprises, son attitude a joué un rôle décisif dans certains protocoles.Après les votes A16Z, de nombreux entrepôts de petits billets ne peuvent être obligés que de suivre les votes ou de s’abstenir, ce qui ne peut pas refléter le véritable opinion publique.

Par conséquent, le réseau mental a utilisé la technologie:

Que le nœud POS soit mutuellement * sans connaître la réponse de l’autre partie, et peut toujours utiliser la puissance de calcul de la machine pour terminer le travail de vérification du bloc pour empêcher les nœuds de point de vente de se plagier.

ordonné

Après avoir permis aux électeurs d’avoir l’intention de voter les uns des autres, la plate-forme de vote peut toujours être utilisée pour calculer les résultats de vote avec l’aide de la plate-forme de vote pour empêcher le vote.

>

Il s’agit de l’une des applications importantes du FHE dans la blockchain.

Par conséquent, afin d’atteindre de telles fonctions, l’esprit doit également reconstruire un accord de réapparence.Étant donné que Eigenlayer lui-même fournira des services de «nœuds d’externalisation» pour quelques petites blockchain à l’avenir.

Dans la métaphore inappropriée, la petite blockchain a introduit Eigen + Mind, ce qui était un peu comme le petit pays lui-même ne pouvait pas précisément les affaires internes, il a donc été introduit dans une garnison étrangère.

C’est également l’une des différences entre l’esprit et Renzo et Puffer sur la branche POS / REPARGEMENT.

Bien sûr, Mind Network fournit également des services sur les succursales AI, telles que les données chiffrées à AI avec la technologie FHE, puis permet à l’IA d’apprendre et de traiter ces données sans connaître les données originales.

Enfin, résume à nouveau:

Bien que ZK (Zero Knowledge Proof), MPC (calcul multipartite) et FHE (cryptage complet) soient des technologies de chiffrement avancées pour protéger la confidentialité des données et la conception de la sécurité, il existe une différence dans les scénarios d’application / complexité technique:

Scénario d’application: ZK met l’accent sur « Comment prouver ».Il fournit un moyen qu’une partie puisse prouver l’exactitude d’une certaine information à l’autre sans divulguer aucune information supplémentaire.Cette technologie est très utile pour nécessiter des autorisations de vérification ou une identité.

MPC met l’accent sur « comment calculer ».Il permet à plusieurs participants de calculer ensemble sans avoir à divulguer leurs entrées.Ceci est dans le cas de la coopération des données mais protège également la confidentialité de toutes les parties, telles que l’analyse des données et l’audit financier des institutions croisées.

Fhe met l’accent sur « comment crypter ».Il permet de commander des calculs complexes lorsque les données sont toujours cryptées.Ceci est particulièrement important pour les services de cloud computing / IA, et les utilisateurs peuvent traiter en toute sécurité les données sensibles dans l’environnement cloud.

Complexité technique: bien que ZK soit théoriquement solide, la conception est efficace et facile à mettre en œuvre le protocole de certification zéro connaissance peut être très compliqué, et des compétences en mathématiques et en programmation profondes sont nécessaires, telles que divers « circuits » que vous ne comprenez pas.

MPC doit résoudre le problème de la synchronisation et de l’efficacité de la communication lors de la mise en œuvre, en particulier lorsqu’il existe de nombreux participants, les coûts coordonnés et les frais généraux de calcul peuvent être très élevés.

FHE est confronté à d’énormes défis dans l’efficacité informatique.Bien qu’il soit théoriquement attrayant, sa complexité informatique élevée et son coût temporel dans les applications pratiques sont toujours les principaux obstacles.

Pour être honnête, la sécurité des données et la protection de la vie privée personnelle dont nous dépendons sont confrontées à des défis sans précédent.Imaginez que s’il n’y a pas de technologie de chiffrement, les informations de nos messages texte, de nos achats à emporter et de nos achats en ligne ont été exposés.C’est comme aucune maison de verrouillage, n’importe qui peut entrer à volonté.

Il est à espérer que les amis qui sont confus à propos de ces trois concepts pourront complètement distinguer les perles des trois grails saints cryptés à trois notes.