Autor: Zeke, YBB Capital Quelle: Mittelübersetzung: Shan Oba, Bit Chain Vision

Vorwort

In der Zeit der modularen Blockchain, die von Taigo geleitet wird, ist die Bereitstellung von Sicherheitsdiensten durch Integration von Datenverfügbarkeitsschichten (DA) Schichten kein neues Konzept mehr.Derzeit liefert das Konzept des durch Versprechens eingeführten Sicherheitskonzepts eine neue Dimension für den modularen Raum.Es nutzt das Potenzial von „digitalem Gold und Silber“, um eine Garantie von Bitcoin oder Ethereum für viele Blockchain -Abkommen und öffentliche Ketten zu gewährleisten.Diese Geschichte ist ziemlich großartig, da sie nicht nur die Liquidität von Billionen Dollar Vermögenswerte, sondern auch das Schlüsselelement zukünftiger Expansionslösungen freigibt.Zum Beispiel hat die kürzlich in Babylon Babylon eine große Menge an Fonds von 70 Millionen US -Dollar gesammelt, und Ethereum hat den Eigenlayer wieder aufgenommen.

Die Entwicklung dieser Situationen hat jedoch auch ernsthafte Bedenken ausgelöst.Wenn die Modularisierung die endgültige Verlängerungslösung ist und diese Protokolle eine Schlüsselkomponente der Lösung sind, sperrten sie wahrscheinlich eine große Anzahl von BTC und ETH.Dies bringt die Sicherheitsprobleme der Vereinbarung selbst.Wird die komplexe Schichtung, die von vielen LSD -Protokollen (LSD -Stakelderivate) und LRT (Layer 2 Rollup -Token) gebildet wird, zum größten schwarzen Schwan in der Blockchain in der Zukunft?Ist ihre Geschäftslogik angemessen?Da wir die Eigenlayer in früheren Artikeln analysiert haben, wird die folgende Diskussion hauptsächlich auf Babylon konzentriert, um diese Probleme zu lösen.

Erweitern Sie den Sicherheitskonsens

Bitcoin und Ethereum sind heute zweifellos die wertvollste öffentliche Blockchain.Die Sicherheit, die Dezentralisierung und der Wertkonsens, den sie seit vielen Jahren angesammelt haben, sind die Grundgründe, warum sie immer am Höhepunkt der Blockchain -Welt stehen.Dies sind seltene Qualität, die andere ISTERIOR -Ketten schwer zu kopieren sind.Die Kernidee der Modularität besteht darin, diese Qualität an die Bedürftigen zu „mieten“.Bei der aktuellen modularen Methode gibt es zwei Hauptfraktionen:

Die erste Fraktion verwendet eine ausreichende Schicht (normalerweise Ethereum) als untere drei Schichten des Bodens oder eines Teils der Funktionsschicht von Rollups.Dieses Schema hat die höchste Sicherheit und Legitimität und kann die Ressourcen des Hauptkettenökosystems aufnehmen.Für bestimmte Rollups (Anwendungskette, Langschwanzkette usw.) sind Durchsatz und Kosten jedoch möglicherweise nicht besonders freundlich.

Die zweite Fraktion zielt darauf ab, eine bessere Existenz in der Nähe von Bitcoin und Ethereum wie Celestia zu schaffen.Celestia erreicht dieses Ziel, indem es die reine DA -Funktionsarchitektur, die minimalen Knotenhardwareanforderungen und niedrigere Gaskosten verwendet.Diese vereinfachte Methode wurde entwickelt, um eine DA -Schicht zu erstellen, die der Sicherheit und Dezentralisierung von Ethereum entspricht und gleichzeitig in der kurzen Zeit eine starke Leistung bietet.Der Nachteil dieser Methode besteht darin, dass ihre Sicherheit und Dezentralisierung eine gewisse Zeit in Anspruch nehmen und die Legitimität fehlen, wenn sie direkt mit Ethereum konkurrieren, was zur Ablehnung der Ethereum -Community führt.

Zu den dritten Typen in dieser Fraktion gehören Babylon und Funktionen.Sie verwenden das Kernkonzept der Rechte und Interessen (POS), um gemeinsame Sicherheitsdienste zu erstellen, indem sie den Vermögenswert von Bitcoin oder Ethereum verwenden.Im Vergleich zu den ersten beiden ist dies eine neutralere Existenz.Sein Vorteil ist, dass es Legitimität und Sicherheit erbt und auch einen praktischen Wert für das Vermögen der Hauptkette bietet und mehr Flexibilität bietet.

Das Potenzial von digitalem Gold

Unabhängig von der zugrunde liegenden Logik eines Konsensmechanismus hängt die Sicherheit der Blockchain in hohem Maße von der Unterstützung ihrer Ressourcen ab.Die POW -Kette erfordert eine große Menge an Hardware und Strom, während POS vom Wert von verpfändeten Vermögenswerten abhängt.Bitcoin selbst wird von einem extrem großen POW -Netzwerk unterstützt und ist damit die sicherste Existenz im gesamten Blockchain -Feld.Als öffentliche Kette im Umlauf von 1,39 Billionen US -Dollar und die Hälfte des Blockchain -Marktes ist die Vermögensauslastung hauptsächlich auf Übertragung und Gaszahlung begrenzt.

Für die andere Hälfte der Blockchain -Welt, insbesondere nachdem Ethereum nach dem Upgrade in Shanghai sich zu POS wendet, kann gesagt werden, dass die meisten öffentlichen Ketten verschiedene POS -Architekturen verwenden, um standardmäßig einen Konsens zu erzielen.Neue heterogene Ketten können jedoch häufig keine große Menge an Kapitalversprechen anziehen, was zu einer Befragung seiner Sicherheit führt.In der aktuellen Modularisation -Ära können die Cosmos -Region und verschiedene Lösungen der Schicht 2 mit verschiedenen DA -Schichten kompensiert werden, dies ist jedoch häufig auf Kosten der Autonomie.Bei den meisten alten POS -Mechanismen oder Allianzketten ist es normalerweise unpraktisch, Ethereum oder Celestia als DA -Schicht zu verwenden.Der Wert von Babylon besteht darin, diese Lücke zu schließen, indem der Schutz der POS -Kette mit BTC -Versprechen geschützt wird.So wie Menschen Gold verwenden, um den Wert von Banknoten zu unterstützen, ist Bitcoin sehr geeignet, um diese Rolle in der Blockchain -Welt zu spielen.

Von 0 bis 1

Die Veröffentlichung von „Digital Gold“ war schon immer das ehrgeizigste, aber schwierigste Ziel im Blockchain -Feld.Von frühen Seitenketten über Blitznetzwerke, Brücken bis hin zu den aktuellen Runen und der BTC -Schicht 2 hat jede Lösung ihre inhärenten Defekte.Wenn Babylon für die Verwendung der Sicherheit von Bitcoin ausgelegt ist, muss die zentralisierte Lösung, die die Einführung von Annahmen der dritten Teilnehmerin einführt, zuerst ausgeschlossen werden.Unter den verbleibenden Optionen, Runen und Blitznetzwerken (begrenzt auf den Fortschritt der langsamen Entwicklung) verfügen derzeit nur über die Funktionen zur Ausgabe von Vermögenswerten.Dies bedeutet, dass Babylon seine eigene „Expansionslösung“ entwerfen muss, um das native Bit -Währungsversprechen von 0 bis 1 zu erreichen.

Die aktuellen Grundelemente, die für Bitcoin verfügbar sind, sind im Wesentlichen das folgende: 1. UTXO -Modell, 2. Zeitstempel, 3. Verschiedene Signaturmethoden, 4. Basic -Betriebscode.Angesichts der Tatsache, dass die Programmierbarkeit und die Daten des Bitcoin begrenzt sind, basiert die Lösung von Babylon auf dem Prinzip des Minimalismus.Bei Bitcoin ist die Grundfunktion des Versprechenvertrags erforderlich, was bedeutet, dass Versprechen, Reduzierung, Belohnungen und Abruf von BTC in der Hauptkette behandelt werden.Sobald diese 0 bis 1 implementiert ist, kann der Cosmos -Bereich kompliziertere Anforderungen erfüllen.Es gibt jedoch noch ein wichtiges Problem: Wie erfasst man die POS -Kettendaten in der Hauptkette?

Fernversprechen

UTXO (unauflösende Transaktionsausgaben) ist ein Handelsmodell, das von Satoshi Nakamoto für Bitcoin entworfen wurde.Die Kernidee ist sehr einfach: Der Handel ist nur die in -in -Lautfonds, sodass das gesamte Handelssystem durch Eingabe und Ausgabe dargestellt werden kann.UTXO repräsentiert den Teil des Fonds, aber nicht vollständig ausgegeben, sodass es eine unvorbereitete Transaktionsausgabe (dh das unbezahlte Bitcoin) beibehält.Das gesamte Bitcoin -Ledger ist im Wesentlichen die Sammlung von UTXO, die den Status jedes UTXO zur Verwaltung des Eigentums und der Verbreitung von Bitcoin aufzeichnet.Jede Transaktion gibt alte UTXO aus und generiert neue UTXO.Aufgrund seines inhärenten Skalierbarkeitspotentials ist UTXO natürlich zum Ausgangspunkt vieler einheimischer Expansionslösungen geworden.Zum Beispiel,

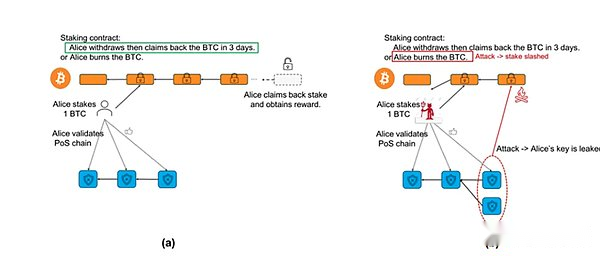

Babylon muss auch UTXO verwenden, um den Pfahlvertrag zu implementieren (Babylon wird als Remote -Pfahl bezeichnet, dh die Sicherheit von Bitcoin wird durch die mittlere Schicht in die POS -Kette übertragen).Die Umsetzung des Vertrags kann in vier Schritte unterteilt werden, was den vorhandenen Betriebscode geschickt kombiniert:

Fonds sperren

Der Benutzer sendet die Mittel an die von mehreren Unterschriften gesteuerte Adresse.Durch OP_CTV (OP_Checktemplayanify kann die Erstellung einer vordefinierten Handelsvorlage sicherstellen, dass die Transaktion nur nach bestimmten Strukturen und Bedingungen ausgeführt werden kann) und der Vertrag kann festlegen, dass diese Mittel nur unter bestimmten Bedingungen verwendet werden können.Sobald die Mittel gesperrt sind, wird ein neuer UTXO erzeugt, was darauf hinweist, dass diese Mittel zugesagt wurden.

Bedingte Überprüfung

Durch Aufrufen von OP_CSV (op_checksequenceverify darf die relative Zeitsperrung die relative Zeitsperrung gemäß der seriellen Anzahl der Transaktion festlegen, was bedeutet, dass UTXO erst nach einer bestimmten relativen Zeit oder einem bestimmten relativen Zeit oder einer bestimmten Blockade ausgegeben werden kann), was die Zeit erreichen kann sperren.In Kombination mit OP_CTV, Versprechen und Abbrechen des Versprechen It), ähnlich der Adresse des Schwarzen Lochs).

>

Status -Update

Immer wenn der Benutzer die Verpfändungsgelder verspricht oder abhebt, beinhaltet es die Erstellung und Ausgabe von UTXO.Die neue Transaktionsausgabe erzeugt einen neuen UTXO, und der alte UTXO ist so gekennzeichnet, wie er ausgegeben wurde.Auf diese Weise wird jeder Transaktion und jeder Kapitalfluss in der Blockchain genau aufgezeichnet, um Transparenz und Sicherheit zu gewährleisten.

Belohnungsverteilung

Der Vertrag wird basierend auf dem Versprechensbetrag und der Versprechenszeit berechnet und durch Generierung eines neuen UTXO zugewiesen.Sobald Sie bestimmte Bedingungen erfüllen, können diese Belohnungen unter den Skriptbedingungen freigeschaltet und ausgegeben werden.

Zeitstempel

Nachdem ein einheimischer Beteiligungsvertrag geschlossen wurde, berücksichtigen Sie natürlich die Probleme historischer Ereignisse aus der externen Kette.In Nakamotos White Paper führte die Bitcoin -Blockchain das von POW unterstützte Konzept der Zeitstempel ein und bietet eine irreversible Reihenfolge für die Veranstaltung.In den nativen Anwendungsfällen von Bitcoin beziehen sich diese Vorfälle auf verschiedene Transaktionen, die auf dem Klassifizierungskonto durchgeführt wurden.Um die Sicherheit anderer POS -Ketten zu verbessern, kann Bitcoin heute auch verwendet werden, um Ereignissen auf der externen Blockchain einen Zeitstempel hinzuzufügen.Jedes Mal, wenn solche Vorfälle auftreten, werden Transaktionen an Bergleute gesendet, und dann setzen die Bergleute sie in die Bitcoin -Klassifizierung ein und fügen dem Vorfall einen Zeitstempel hinzu.Diese Zeitstempel können verschiedene Sicherheitsprobleme der Blockchain lösen.Das allgemeine Konzept des Hinzufügens von Zeitstempeln zu dem Ereignis auf der Unterkette wird als „Checkpoint“ bezeichnet, und Transaktionen, die zum Hinzufügen von Zeitstempeln verwendet werden, werden als Checkpoint -Transaktionen bezeichnet.Insbesondere hat der Zeitstempel in der Bitcoin -Blockchain die folgenden wichtigen Funktionen:

-

Zeitformat: Zeitstempelaufzeichnungen von 00:00:00 UTC am 1. Januar 1970, dieses Format heißt Unix Time oder POSIX Time.

-

Verwendung: Der Hauptzweck des Zeitstempels besteht darin, die Blockierungszeit des Blocks zu markieren, Knoten zu helfen, um die Reihenfolge des Blocks zu bestimmen und den schwierigen Einstellmechanismus des Netzwerks zu unterstützen.

-

Zeitstempel und Schwierigkeitsanpassung: Das Bitcoin -Netzwerk ist schwierig, alle zwei Wochen oder jeden Block 2016 die Bergbauschwierigkeiten zu minimieren.Die Zeitstempel spielt in diesem Prozess eine wichtige Rolle, da das Netzwerk die Schwierigkeit an die Gesamtgenerierungszeit der letzten Blöcke 2016 anpasst, um sicherzustellen, dass alle 10 Minuten neue Blöcke generiert werden.

-

Effektive Überprüfung: Wenn der Knoten einen neuen Block empfängt, wird der Zeitstempel überprüft.Der Zeitstempel des neuen Blocks muss größer sein als die mittlere Zeit der vorherigen Blöcke und darf die Netzwerkzeit nicht länger als 120 Minuten (nächste 2 Stunden) überschreiten.

Time Stamp Server ist ein neuer Primitiv, der von Babylon definiert ist.Der Server ist die oberste Ebene der gesamten Architektur von Babylon und die zentrale Vertrauensquelle.

>

Babylons Drei -Layer -Architektur

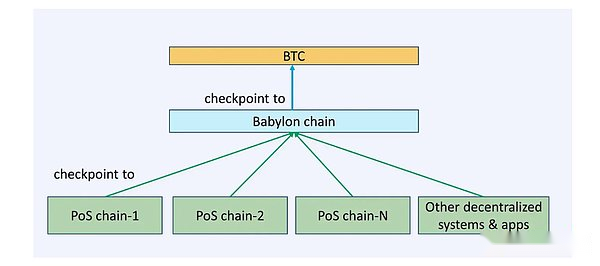

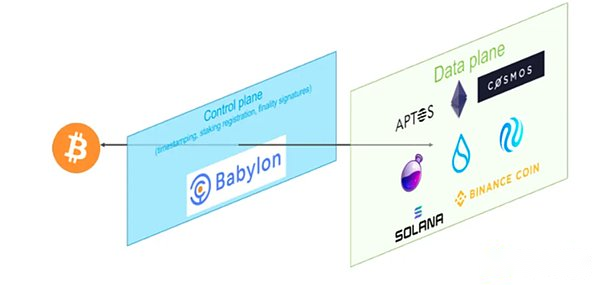

Wie in der Abbildung gezeigt, kann die Gesamtarchitektur von Babylon in drei Schichten unterteilt werden: Bitcoin (als Zeitstempelserver), Babylon (Cosmos -Zone als mittlere Schicht) und POS -Kette als Nachfrageschicht.Babylon bezieht sich auf die beiden letzteren als Kontrollebenen (Babylon selbst) und Datenebene (verschiedene POS -Konsumketten).

>

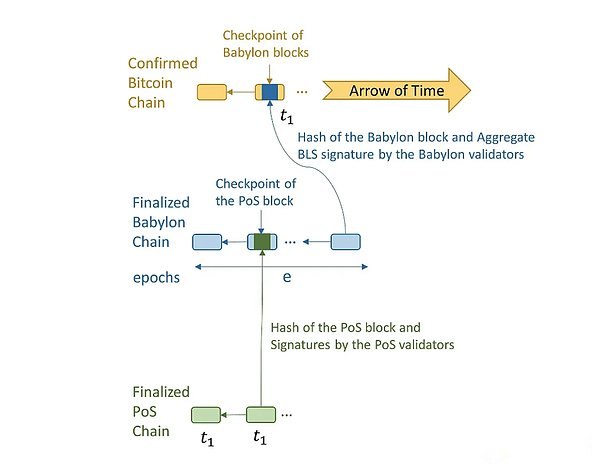

Lassen Sie uns nach dem Verständnis der grundlegenden Vertrauensumsetzung der Vereinbarung untersuchen, wie das Babylon selbst den Cosmos -Bereich verwendet, um die beiden Enden zu verbinden.Laut einer ausführlichen Erklärung des TSE -Labors an der Babylon University of Stanford kann Babylon den Kontrollpunkt von mehreren POS -Ketten erhalten und diese Kontrollpunkte mit Bitcoin verschmelzen.Durch die Verwendung der Aggregationssignatur aus dem Babylon -Verifizierungsgerät kann die Größe des Kontrollpunkts minimiert werden und die Häufigkeit dieser Kontrollpunkte kann gesteuert werden, indem das Babylon -Verifizierungsgerät nur einmal in der Zeit der einzelnen Periode geändert werden kann.

Vermitters aus verschiedenen POS -Ketten laden den Babylon -Block herunter, um zu überprüfen, ob sein POS -Checkpoint im von Bitcoin inspizierten Babylon -Block enthalten ist.Dadurch kann die POS -Kette Unterschiede erkennen.Die Hauptkomponenten des Protokolls sind wie folgt:

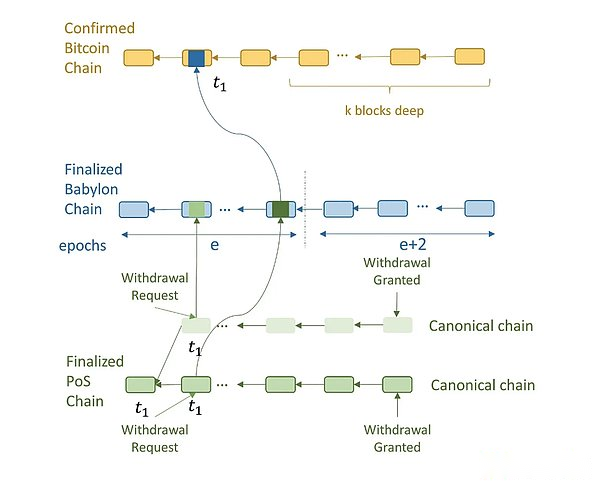

InKontrollpunkt: Bitcoin überprüft nur den letzten Block des babylonischen Alters.Der Checkpoint besteht aus dem Hash -Wert des Blocks und der BLS -Signatur einer einzelnen Aggregation, die der Signatur von zwei Dösen von den meisten entspricht, abhängig vom Block.Die babylonische Inspektionsstation umfasst auch die Epoche.POS -Blöcke können Bitcoin -Zeitstempel über den Babylon -Checkpoint zuweisen.Beispielsweise werden die ersten beiden POS -Blöcke von der Einstellung von Babylon -Blocks und dann der Bitcoin -Block -Einstellungskontrokpoint mit einem Zeitstempel zu T_3 eingerichtet.Daher werden diesen POS -Blöcken Bitcoin -Zeitstempel T_3 zugewiesen.

InGeben Sie die POS -Kette an: Wenn die POS -Kette Gabel ist, wird die frühe Kette des Zeitstempels als Standard -POS -Kette angesehen.Wenn die beiden Gabeln den gleichen Zeitstempel haben, wird die Auslosung gebrochen, was POS -Blöcken hilft, die dem früheren Kontrollpunkt auf Babylon förderlich sind.

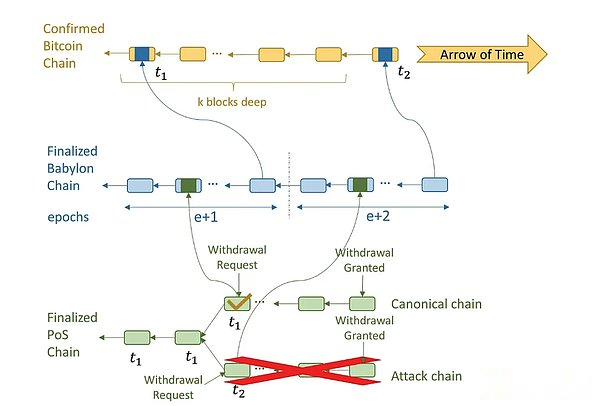

InAuszahlungsregeln: Um sich zurückzuziehen, sendet die Bestätigungsperson Auszahlungsanfragen an die POS -Kette.Anschließend wird der POS -Block, der die Auszahlungsanfrage enthält, vom Babylon überprüft, und dann wird der Bitcoin überprüft und der Zeitstempel T_1 wird dafür zugewiesen.Sobald der Zeitstempel T_1 Bitcoin -Block erreicht, wird die POS -Kette auf der POS -Kette zugelassen.Wenn die Überprüfung des Entzugskapitals versucht, einen Fernangriff durchzuführen, kann dem Block in der Angriffskette nur der Zeitstempel später als T_1 zugewiesen werden.Dies liegt daran, dass der Zeitstempel T_1 Bitcoin -Block nicht gerollt werden kann, sobald er die Tiefe k erreicht.Durch die Beobachtung der Reihenfolge dieser Kontrollpunkte auf Bitcoin kann der POS -Client zwischen standardisierten Ketten und Angriffsketten unterscheiden und letztere ignorieren.

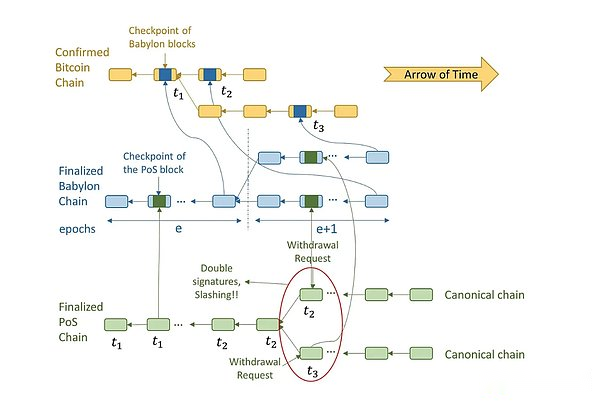

InRegeln reduzieren: Wenn die Verifizierungsperson nach Erkennung des Angriffs nicht ihre Rechte und Interessen zurückzieht, können sie aufgrund des POS -Blocks des Doppelsignaturkonflikts gekürzt werden.Bösartige POS -Verifizierung wissen, dass sie keine Kunden täuschen können, die sich an Bitcoin verweisen können, um die Standardkette zu identifizieren, wenn sie auf die Genehmigung der Auszahlungsanfrage warten, bevor sie einen langen Angriff starten.Daher können sie die POS -Kette teilen und gleichzeitig Bitcoin -Zeitstempel Blöcken auf der Standard -POS -Kette zuweisen.Diese POS -Überprüfungen kooperieren mit dem böswilligen Babylon -Verifizierungsgerät und Bitcoin -Bergleuten, um den Babylon und Bitcoin zu bifinn und den Zeitstempel zum Bitcoin -Block von T_2 zu einem anderen Blockstempel zum T_3 -Block zu ersetzen.Aus der Perspektive des späteren POS -Clients ändert sich die Standard -POS -Kette von der oberen Kette in die untere Kette.Obwohl dies ein erfolgreicher Sicherheitsangriff ist.

· POS -Checkpoint -Suspensionsregeln sind nicht verfügbar: POS -Überprüfungen müssen ihre POS -Kette aussetzen, wenn der POS -Checkpoint beobachtet wird, der auf Babylon nicht verfügbar ist.Nicht verfügbare POS -Kontrollpunkte sind definiert als der Hash -Wert, der von zwei Teilen von POS -Überprüfungen signiert ist, die den POS -Blöcken entsprechen, die nicht beobachtet werden können.Wenn das POS -Überprüfungsgerät die POS -Kette bei der Beobachtung des nicht verfügbaren Kontrollpunkts nicht aushält, kann der Angreifer die Angriffskette, die zuvor nicht verfügbar sein konnte, aufzeigen, um die Spezifikationskette in der zukünftigen Kundenansicht zu ändern.Dies liegt daran, dass der Kontrollpunkt der Schattenkette später zum Zeitpunkt des Babylons früher enthüllte.Die oben genannten Aufhängeregeln erklären, warum wir die POS -Block -Hash -Werte als Kontrollpunkt benötigen.Wenn diese Kontrollpunkte nicht unterzeichnet werden, kann jeder Angreifer Hash -Werte senden und behaupten, dass es sich um den Hash -Wert des POS -Block -Kontrollpunkts handelt, der auf Babylon nicht verfügbar ist.Das POS -Überprüfungsgerät muss am Checkpoint suspendiert werden.Bitte beachten Sie, dass die nicht verfügbare POS -Kette eine Herausforderung darstellt: Sie erfordert einen Kompromiss von mindestens zwei Dösen von POS -Authentikanten, um sich auf dem POS -Block zu unterschreiben, ohne Daten aus ehrlichen Überprüfungen bereitzustellen.Bei dem angenommenen Angriff oben setzten bösartige Gegner die POS -Kette aus, ohne ein einzelnes Verifizierungsgerät zu beschädigen.Um solche Angriffe zu verhindern, benötigen wir den POS -Checkpoint, um zwei Dritte von POS -Überprüfungen zu unterschreiben.Sofern zwei Teile des POS -Überprüfungsgeräts aufgrund der Schäden an der POS -Überprüfungsvorrichtung keine nicht verfügbaren POS -Kontrollpunkte auf dem Babylon haben, gibt es keine nicht verfügbaren POS -Kontrollpunkte.Es erfordert einen Kompromiss von mindestens zwei Teilen von POS -Überprüfungen, um sich auf dem POS -Block zu unterzeichnen, ohne Daten aus ehrlichen Überprüfungen bereitzustellen.Bei dem angenommenen Angriff oben setzten bösartige Gegner die POS -Kette aus, ohne ein einzelnes Verifizierungsgerät zu beschädigen.Um solche Angriffe zu verhindern, benötigen wir den POS -Checkpoint, um zwei Dritte von POS -Überprüfungen zu unterschreiben.Sofern zwei Teile des POS -Überprüfungsgeräts aufgrund der Schäden an der POS -Überprüfungsvorrichtung keine nicht verfügbaren POS -Kontrollpunkte auf dem Babylon haben, gibt es keine nicht verfügbaren POS -Kontrollpunkte.Es erfordert einen Kompromiss von mindestens zwei Teilen von POS -Überprüfungen, um sich auf dem POS -Block zu unterzeichnen, ohne Daten aus ehrlichen Überprüfungen bereitzustellen.Bei dem angenommenen Angriff oben setzten bösartige Gegner die POS -Kette aus, ohne ein einzelnes Verifizierungsgerät zu beschädigen.Um solche Angriffe zu verhindern, benötigen wir den POS -Checkpoint, um zwei Dritte von POS -Überprüfungen zu unterschreiben.

InDie Pauseregeln des babylonischen Kontrollpunkts sind nicht verfügbar: POS- und Babylon -Verifizierungsgerät müssen bei der Beobachtung des Babylon -Kontrollpunkts aufgehängt werden, der auf Bitcoin nicht verfügbar sein kann.Der nicht verfügbare Babylon -Checkpoint ist definiert als Hash -Wert der Polymer -BLS -Signatur mit zwei Teilen des Babylon -Verifizierungsgeräts.Wenn die Babylon -Überprüfungen die Babylon -Blockchain nicht aussetzen, kann der Angreifer die vorherige Babylon -Kette auslaufen, die vorher nicht verwendet werden kann, um die Standard -Babylon -Kette in der zukünftigen Sicht der Kunden zu ändern.In ähnlicher Weise kann der Angreifer die POS -Angriffskette, die vorher nicht verfügbar sein konnte, und die Babylon -Kette, die zuvor nicht verwendet werden konnte, um die angegebene POS -Kette in Zukunft nicht zu ändern, wenn das POS -Überprüfungsgerät nicht ausgesetzt wird, aufzeigen Kundenansicht.Dies liegt daran, dass die später offengelegte babylonische tiefe Kette früher Zeitstempel auf Bitcoin hat und den Kontrollpunkt der POS -Angriffskette enthält, die später offengelegt wurde.Ähnlich wie bei den Regeln für die Pause am nicht verfügbaren POS -Kontrollpunkt erklärt die Regel, warum wir die BLS -Signatur mit einem polymerisierten BLS des Babylonblocks benötigen, das ein Polymer hat, um die Signatur von zwei Daher des Babylon nachweisbar zu beweisen.Wenn der babylonische Kontrollpunkt nicht unterschrieben ist, kann jeder Gegner Hash -Werte senden und behaupten, dass es sich um den Hash -Wert des babylonischen Blockkontrollpunkts handelt, der für Bitcoin nicht verfügbar ist.Anschließend müssen das POS -Überprüfungsgerät und das Babylon -Verifizierungsgerät auf den Kontrollpunkt der Babylon- oder POS -Kette warten, die in seinem Originalbild nicht verfügbar ist.Die Erstellung einer nicht verfügbaren Babylonkette erfordert mindestens zwei Denirds der babylonischen Überprüfung.Bei dem angenommenen Angriff oben beeinflusst die Gegneraufhängung aller Ketten im System jedoch keinen einzigen Babylon- oder POS -Überprüfungsgerät.Um solche Angriffe zu verhindern, bitten wir den babylonischen Kontrollpunkt, dies durch Aggregationssignaturen zu beweisen. Dies ist auf die Kosten des babylonischen Verifizierungsgeräts zurückzuführen.In extremen Fällen zwingt es jedoch alle POS -Ketten, sie auszusetzen und zu beeinflussen.

Die charakteristische Schicht in BTC

In Bezug auf die Verwendung ähnelt Babylon der Eigenlayer, aber es ist weit entfernt von der einfachen „Bifurkation“ von Eigenlayer.Da es derzeit nicht in der BTC -Hauptkette nicht verwendet werden kann, ist die Existenz von Babylon sehr wichtig.Die Vereinbarung bringt nicht nur die Sicherheit in die externe POS -Kette, sondern ist auch für die interne Wiederbelebung des BTC -Ökosystems von entscheidender Bedeutung.

Anwendungsfall

Babylon bietet viele potenzielle Anwendungsfälle, von denen einige realisiert wurden oder die Möglichkeit haben, in Zukunft zu erreichen:

-

Verkürzen Sie den Versprechenszyklus und verbessern Sie die Sicherheit: POS -Kettenkonsens erfordert häufig einen sozialen Konsens (Konsens zwischen Gemeinschaften, Knotenbetreiber und Überprüfungen), um Fernangriffe zu verhindern.Diese Angriffe beinhalten die Geschichte der Umschreibung von Blockchain, um Transaktionsaufzeichnungen oder Kontrollketten zu manipulieren.Remote -Angriffe sind im POS -System besonders schwerwiegend, da das POS -System im Gegensatz zu POW nicht viele Computerressourcen konsumieren muss.Der Angreifer kann die Geschichte umschreiben, indem er die Schlüssel der frühen Hypotheken kontrolliert.Um die Stabilität und Sicherheit des Blockchain -Netzwerkkonsens zu gewährleisten, ist im Allgemeinen ein längerer Verpfändungszyklus erforderlich.Zum Beispiel benötigt Kosmos eine 4 -Tage -Unbindungszeit.Mit Babylon kann das historische Ereignis der POS -Kette jedoch in den BTC -Zeitstempelserver aufgenommen werden, und BTC wird als Vertrauensquelle verwendet, um den sozialen Konsens zu ersetzen.Dies kann auf einen Tag verkürzt werden (entspricht etwa 100 BTC -Blöcken).Darüber hinaus kann die POS -Kette durch native Währungsversprechen und BTC -Versprechen eine doppelte Sicherheit erreichen.

-

Cross -Chain -Interoperabilität: Durch das IBC -Protokoll kann Babylon Checkpoint -Daten von mehreren POS -Ketten empfangen, um die Interoperabilität von Cross -Chains zu erreichen.Diese Interoperabilität ermöglicht eine nahtlose Kommunikation und den Datenaustausch zwischen verschiedenen Blockchains, wodurch die Gesamtwirkungsgrad und die Funktion des Blockchain -Ökosystems verbessert werden.

-

Integrieren Sie das BTC -Ökosystem: Die meisten Projekte im aktuellen BTC -Ökosystem, einschließlich Layer 2, LRT und Defi, haben keine ausreichende Sicherheit und hängen häufig von Annahmen der dritten Teilnahme an.Diese Protokolle speichern auch eine große Anzahl von BTCs in ihren Adressen.In Zukunft kann Babylon mit diesen Projekten einige kompatible Lösungen entwickeln, gegenseitigen Nutzen schaffen und schließlich ein leistungsstarkes Ökosystem ähnlich wie Eigenlayer in ETO bilden.

-

Cross -Chain Asset Management: Babylon -Protokoll kann für das Sicherheitsmanagement von Cross -Chain -Vermögenswerten verwendet werden.Durch Hinzufügen von Zeitstempeln zu Überqueren von Chain -Transaktionen ist die Sicherheit und die Transparenz der Vermögensübertragung zwischen verschiedenen Blockchains garantiert.Dieser Mechanismus hilft, doppelte Blüten und andere Cross -Chain -Angriffe zu verhindern.

Babeta

Die Geschichte von Babetta stammt aus der Bibelschöpfung 11: 1-9.Diese Geschichte symbolisiert die Einheit der Menschen und die gemeinsamen Ziele.Das Babylon -Protokoll zielt darauf ab, einen ähnlichen Turm für verschiedene POS -Ketten zu bauen und sie unter einem Dach zu vereinen.Was die Erzählung betrifft, scheint es nicht weniger als Eigenlayer, der Verteidiger von Ethereum.Aber wie funktioniert es in der Praxis?

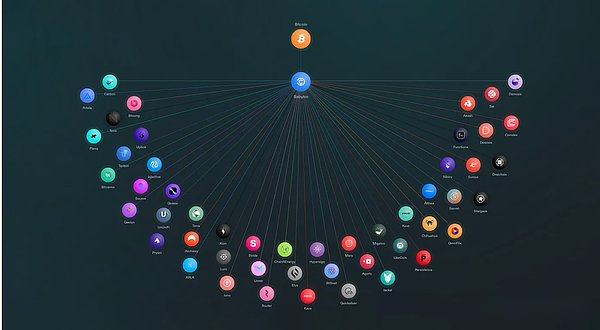

Ab sofort hat das Babylon -Testnetz über das IBC -Protokoll eine Sicherheitsgarantie für die 50 Cosmos -Zonen bereitgestellt.Zusätzlich zum Cosmos -Ökosystem integriert Babylon auch einige LSD -Protokoll -Protokoll -Protokoll -Protokoll- und Bitcoin -Ökosystemprotokoll.In Bezug auf den Anteil ist Babylon derzeit hinter Eigenlayer zurückbleiben.Langfristig wurde eine große Anzahl von Winterschlafungen in Brieftaschen und Protokollen nicht vollständig erweckt.Babylon muss eine gutartige Symbiose mit dem gesamten BTC -Ökosystem bilden.

Die einzige Lösung für das Ponzi -Wettdilemma

Wie bereits erwähnt, entwickeln sich sowohl Eigenlayer als auch Babylon schnell, und zukünftige Trends zeigen, dass sie eine große Anzahl von Kernblockchain -Assets sperren werden.Auch wenn diese Protokolle sicher sind, verursachen Multi -Layer -Versprechen, dass das Versprechen -Ökosystem Todesschirme verursacht, was dem Zusammenbruch der Vereinigten Staaten ähnlich ist, um die Zinssätze wieder zu erhöhen?Seit der Transformation von Ethereum in POS und der Entstehung von Eigenlayer hat die derzeitige Beteiligung der Beteiligten tatsächlich einen irrationalen Wohlstand erfahren.Projekte ziehen häufig hohe TVL -Benutzer durch enorme Airdrop -Erwartungen und vielschichtige Renditen an.Eine ETH kann bis zu fünf bis sechs Schichten durch Primärversprechen, LSD und LRT gestapelt werden.Dieser Stapel von Stapeln erhöht das Risiko, da Probleme in jeder Vereinbarung alle beteiligten Vereinbarungen direkt beeinflussen können, insbesondere das Protokoll am Ende der verpfändeten Kette.Bitcoin -Ökosystem,

Es ist jedoch erwähnenswert, dass Eigenlayer und Babylon die verpfändeten Flugräder grundlegend in die reale Praktikabilität führen und echte Bedürfnisse zum Ausgleich von Risiken schaffen.Obwohl diese „gemeinsame Sicherheits“ -Protokolle schlechte Verhaltensweisen indirekt oder direkt verschlimmern können, sind sie auch die einzige Möglichkeit, die Rückkehr von verpfändeten Ponzi -Schemata zu vermeiden.Die dringlichere Frage ist, ob die Geschäftslogik der „Freigabeferkungsvereinbarung“ wirklich machbar ist.

Echte Bedürfnisse sind der Schlüssel

In Web3, egal ob es sich um eine öffentliche Kette oder eine Vereinbarung handelt, umfasst die zugrunde liegende Logik häufig Käufer und Verkäufer für bestimmte Bedürfnisse.Dazu können Sie „die Welt bekommen“, da die Blockchain -Technologie die Fairness, Authentizität und Glaubwürdigkeit des Übereinstimmungsprozesses garantiert.Theoretisch können gemeinsame Sicherheitsvereinbarungen das boomende Versprechen und das modulare Ökosystem ergänzen.Wird das Angebot jedoch die Nachfrage bei weitem übertreffen?Auf der Versorgungsseite können viele Projekte und Hauptketten modulare Sicherheit bieten.Aus Sicht der Nachfrage kann die alte POS -Kette diese Wertpapiere möglicherweise nicht für Gesichter mieten, die nicht mieten oder nicht bereit sind zu mieten, und die neue POS -Kette kann schwierig sein, einen großen Betrag von Zinsen zu zahlen, die von BTC und ETH generiert werden.Lassen Sie Eigenlayer und Babylon eine kommerzielle geschlossene Schleife bilden, und das erzielte Einkommen muss die von der internen Münze im Protokoll generierten Zinsen ausgleichen.Auch wenn dieser Restbetrag und dieser Einkommen die Zinsaufwendungen bei weitem überschreiten, kann es dennoch dazu führen, dass diese neuen POS -Ketten und -protokolle erschöpft werden.Daher ist es sehr wichtig, das Wirtschaftsmodell auszugleichen und Blasen zu vermeiden, die durch die Erwartungen von Airdrops, das Gesundheitswesen und die Nachfrage auftreten.