Privatsphäre ist das Grundrecht von Mensch und Organisation.Für Einzelpersonen hilft es den Menschen, sich frei auszudrücken, ohne Informationen offenlegen zu müssen, die ich nicht an Dritte teilen möchte.Für die meisten Organisationen heute werden Daten als Hauptprodukt angesehen, und Datenschutz ist für den Schutz dieses Produkts unerlässlich.Die Kommerzialisierung von Punk -Sportarten und -Daten hat die Forschung und Entwicklung der Originalsprache der Kryptographie beschleunigt.

Code Science ist ein ziemlich umfangreiches Feld. in den 1960er Jahren.Diese Schemata sind entscheidend, um die private Berechnungsmethode freizuschalten (der Grund, warum die Daten das Hauptprodukt sind, ist, dass Menschen Einblicke finden können).Bis heute hat sich das Gebiet des privaten Computing im Multi -Party -Computing und des Null -Wissens -Beweiss erheblich entwickelt, aber die Eingabedaten selbst hatten immer Datenschutzprobleme.

Wenn die wichtigste Ware veröffentlicht wird, ist es sehr schwierig, die Berechnung dieser Daten aus der Berechnung dieser Daten ohne rechtliche Übereinstimmung zu lagern.Heute stützt sich jeder auf die Compliance -Standards für Datenschutz, wie HIPAA für Gesundheitsdaten und DSGVO speziell für die Datenschutzdaten für Daten in Europa.

Im Bereich der Blockchain glauben wir besser an die Integrität der Technologie, nicht an die Integrität von Regulierungsbehörden.Als Gläubige, die das Eigentum zulassen und maximieren, müssen wir diese Daten ohne Vertrauen berechnen, wenn wir der Meinung sind, dass Benutzer die Zukunft von Daten haben.Vor der Arbeit von Craig Gentry im Jahr 2009 hat das Konzept der Berechnung und Berechnung verschlüsselter Daten keinen Durchbruch erzielt.Dies ist das erste Mal, dass jemand in der Lage war, Berechnung (Addition und Multiplikation) im Chiffretext (dh verschlüsselte Daten) durchzuführen.

>

AlleDas Arbeitsprinzip derselben Zustandsverschlüsselung (FHE)

Was ist diese „magische Mathematik“, mit der Computer Berechnungen durchführen können, ohne die Eingabe zu verstehen?

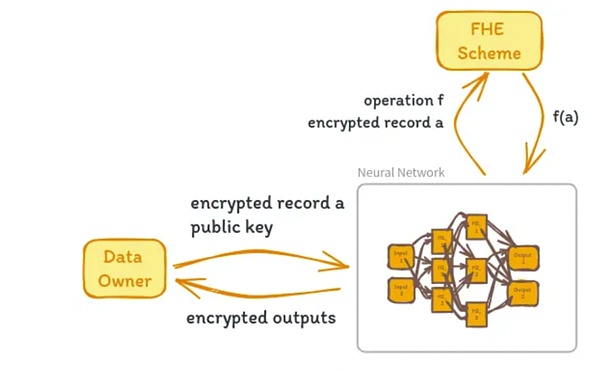

Die Full -State -Verschlüsselung (FHE) ist eine Art von Verschlüsselungsschema, die die Berechnung der Berechnung der Verschlüsselungsdaten (Ciphertext) anstelle von Entschlüsselungsdaten ermöglicht, wodurch eine Reihe von Anwendungsfällen für Privatsphäre und Datenschutz eröffnet wird.

Während des FHE -Prozesses werden bei verschlüsseltem Daten zusätzliche Daten hinzugefügt, die als Rauschen zu den ursprünglichen Daten bezeichnet werden.Dies ist der Prozess von verschlüsselten Daten.

Jedes Mal, wenn es dieselbe Zustandsberechnung (plus oder multiplikation) ausführt, wird zusätzliches Rauschen hinzugefügt.Wenn die Berechnung zu kompliziert ist und das Rauschen zu jedem Zeitpunkt hinzugefügt wird, wird die endgültige Entschlüsselung sehr schwierig (was sehr stark in der Berechnung ist).Dieser Vorgang ist besser zum Hinzufügen geeignet, da das Rauschen linear erhöht wird und das Rauschen für die Multiplikation exponentiell erhöht wird.Wenn es also eine komplexe Polynommultiplikation gibt, ist die Entschlüssung der Ausgabe sehr schwierig.

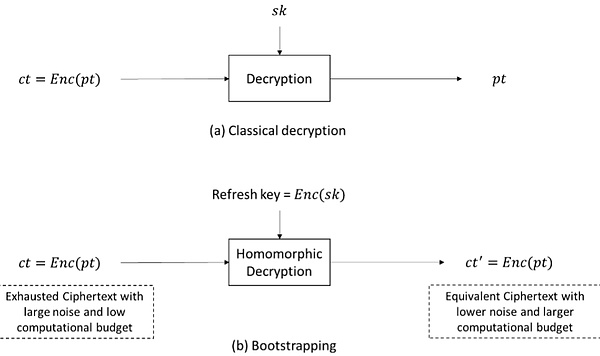

Wenn Rauschen das Hauptproblem ist und sein Wachstum für die Verwendung von FHE erschwert, muss es kontrolliert werden.Dies brachte einen neuen Prozess namens „Bootstraping“ hervor.Leitlinien sind ein Prozess von verschlüsselten Verschlüsselungsdaten mit neuen Schlüssel und Entschlüsseln in der Verschlüsselung.Dies ist sehr wichtig, da es den Berechnungsaufwand und den endgültigen Ausgangskürzungsaufwand erheblich reduziert.Obwohl Bootstrapping den endgültigen Decryption Overhead reduziert, wird es viele Betriebskosten in diesem Prozess geben.Dies kann teuer und zeitlich konsumieren.

>

Gegenwärtig sind die Hauptlösungen: BFV, BGV, CKKS, FHEW, TFHE.Mit Ausnahme von TFHE sind die Abkürzungen dieser Systeme die Namen des Autors ihrer These.

Diese Lösungen können als unterschiedliche Sprachen im selben Land angesehen werden, und jede Sprache richtet sich an unterschiedliche Optimierungen.Der ideale Zustand ist es, das Land zu vereinen, dh all diese Sprachen können von derselben Maschine verstanden werden.Viele Arbeitsgruppen arbeiten hart daran, die kombinierte Natur dieser verschiedenen Lösungen zu erreichen.Bibliotheken wie Siegel (kombiniert mit BFV- und CKKS -Schemata) und Helib (BGV + ungefähre Zahl CKKs) können eine FHE -Lösung oder verschiedene berechnete Lösungskombinationen implementieren.Zum Beispiel ist Zamas Betonbibliothek ein Rost -Compiler für TFHE.

>

2.FHE -Schema -Vergleich

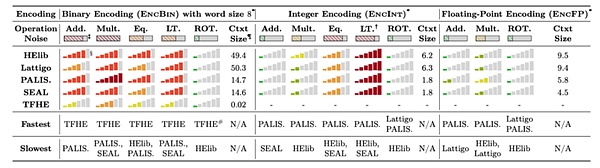

Im Folgenden finden Sie Charles Gut, Dimitris Morris und Nexarios George Chushel in seinen Papieren „Sok: Neue Meinungen zu Full -Status Cardrait“ Sok: Neue Einblicke in vollständig homorphe Verschlüsselungsbibliotheken über standardisierte Benchmark (2022) Leistungsvergleich mit verschiedenen Bibliotheken.

>

Web3 -Anwendungsfall

Wenn wir heute die Blockchain und die Anwendungen verwenden, sind alle Daten öffentlich und jeder kann sie sehen.Dies ist für die meisten Fälle von Vorteil, schränkt jedoch viele Anwendungsfälle vollständig ein, die eine standardmäßige Datenschutz- oder Datenvertraulichkeit erfordern (z. B. Modelle für maschinelles Lernen, medizinische Datenbanken, Genomik, private Finanzen, Spiele, die nicht manipuliert werden).FHE unterstützt Blockchain- oder virtuelle Maschinen, die im Wesentlichen gestattet sind, die gesamte Kette vom Ausgangspunkt zu verschlüsseln, um die Privatsphäre zu gewährleisten, und ermöglichen gleichzeitig willkürlich Berechnung der Verschlüsselungsdaten.Alle Speicher- oder Verarbeitungsdaten im Blockchain -Netzwerk sind im Wesentlichen sicher.Zama verfügt über eine FHEVM -Lösung, die EVM Computing in einer vollständig gleichen Umgebung ermöglicht.Auf Ausführungsebene sorgt das von dieser Bibliothek erstellte L1/L2 -Projekt für die Privatsphäre.Obwohl die Datenschutzkette immer coole Technologie war, haben sich die Nutzungsrate und die Token -Leistung nicht wesentlich verbessert.

In Bezug auf das Outsourcing Universal Computing dürfte FHE selbst keine ZK- und MPCs ersetzen.Sie können sich gegenseitig ergänzen, um einen unglaublichen privaten Computerriesen zu erstellen.Beispielsweise baut Sunscreen eine „Datenschutzmotorin“ auf, mit der jeder Blockchain -Anwendung die Berechnung in ihre FHE -Computerumgebung bringen kann und die Berechnungsergebnisse feedback.Die erzeugte Berechnung kann durch ZK -Beweis überprüft werden.OCTRA macht ähnliche Dinge, verwendet jedoch eine andere Art von Verschlüsselungslösung, die als HFHE bezeichnet wird.

ZK beweist, dass er gut nachgewiesen hat, wenn die Daten nicht bekannt gegeben werden, aber der Proode kann zu einem bestimmten Zeitpunkt weiterhin auf diese Daten zugreifen.ZK beweist, dass es nicht für die Berechnung privater Daten verwendet werden kann.

MPC verteilt die Berechnung verschlüsselter Daten an mehrere Maschinen, führt parallel berechnet und stickt dann die endgültigen Berechnungsergebnisse zusammen.Solange die meisten berechneten Maschinen ehrlich sind, können die ursprünglichen Daten nicht abgerufen werden, aber dies ist immer noch eine Vertrauensannahme.Da der MPC kontinuierliche Kommunikation zwischen den Parteien benötigt (Daten müssen kontinuierlich aufgeteilt, berechnet und neu angeschlossen werden), wird es schwierig, durch Hardware zu erweitern.

In der FHE werden alle Berechnungen an den Verschlüsselungsdaten durchgeführt, ohne Daten zu entschlüsseln, und dies kann auf einem einzelnen Server abgeschlossen werden.Die Leistung von FHE kann erweitert werden, indem bessere Hardware, mehr Computerressourcen und Hardware beschleunigt werden.

Gegenwärtig werden die besten Fälle von FHE im Blockchain -Feld häufiger im Outsourcing berechnet, anstatt eine gebaute -in L1/L2 gebaut zu bauen.Im Folgenden finden Sie einige interessante Anwendungsfälle, die FHE freischalten können:

-

Die erste Generation (verschlüsselter Eingeborener): DID, Casinos, Wetten, Abstimmungen, Spiele, private Defii, private Token, Dunkle Pools, 2FA, Backup, Passwort.

-

Die zweite Generation (modular): „Chainlink für Privatsphäre“, das Outsourcing private Computing, die Verschlüsselung, die Verschlüsselung der Daten und die Überprüfung der Sicherheitsdatenspeicherung zwischen Blockchain und Vertrag.

-

Die dritte Generation (Unternehmensebene): Komplexe Verbraucheranwendungen, verschlüsselte und dezentrale LLM, künstliche Intelligenz, tragbare Geräte, Kommunikation, Militär, Medizin, Medizin, Datenschutzschutz, private P2P -Zahlung.

Derzeit das Branchenprojekt auf dem Basis von Branchen

Die Entwicklung einer vollständig homogenen Verschlüsselung (FHE) hat eine Reihe innovativer Blockchain -Projekte angeregt, die diese Technologie zur Verbesserung der Datenschutz und Sicherheit verwenden.In diesem Abschnitt werden die technischen Details und einzigartigen Methoden für merkliche Projekte wie Inco, Fhenix und Zama untersucht.

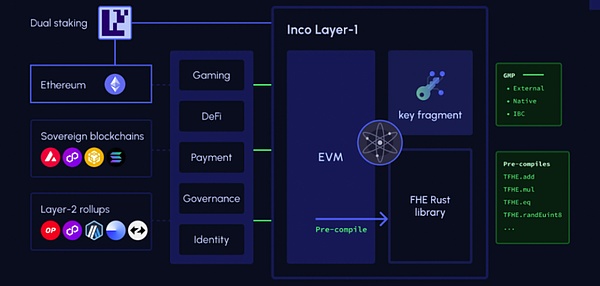

Inco

>

Inco erstellt den Pionier der Integration von FHE und Blockchain, erstellt eine Plattform, wodurch Datencomputer sicher und privat gemacht werden.Inco verwendet eine gitterbasierte Verschlüsselungstechnologie, um seine FHE-Lösung zu implementieren, um sicherzustellen, dass der Betrieb von Ciphertext (verschlüsselte Daten) durchgeführt werden kann, ohne den zugrunde liegenden Text freizulegen.Die Plattform unterstützt intelligente Verträge für den Schutz des Datenschutzes und ermöglicht die Verarbeitung verschlüsselter Daten direkt auf der Blockchain.

-

FHE: Inco basiert auf der basierten Verschlüsselung auf der Gitterbasis für seine FHE-Implementierung.

-

Smart Contracts für Datenschutzschutz: Smart Contracts von InCO können willkürliche Funktionen für die Verschlüsselungseingabe ausführen, um sicherzustellen, dass Knoten von Verträgen und Ausführungsverträgen nicht explizite Daten zugreifen können.

-

Rauschmanagement und Bootstrapping: Um das Problem des Rauschwachstums während desselben State -Betriebsprozesses zu bewältigen, hat InCO eine effiziente Bootstrapping -Technologie, erfrischende Chiffresentexte, die Aufrechterhaltung der Entschlüsselung und komplizierte Berechnungen implementiert.

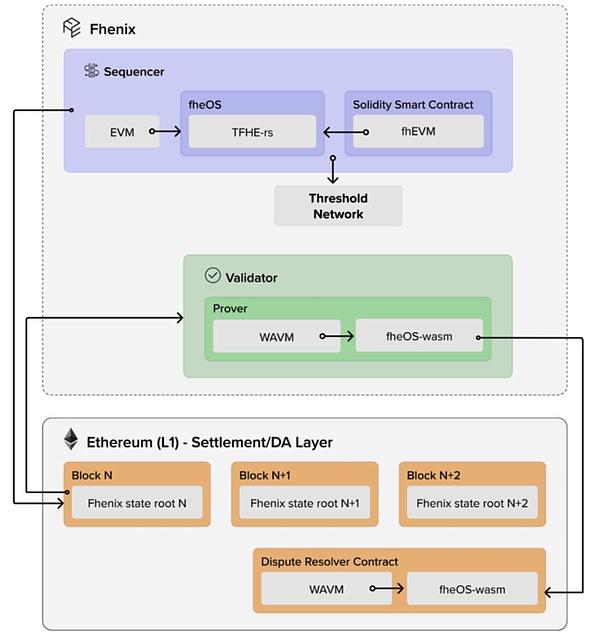

Fhenix

>

Fhenix konzentriert sich auf die Bereitstellung einer starken Infrastruktur für Datenschutzschutzanwendungen und verwendet FHE, um End – -End -Verschlüsselungslösungen zum Schutz der Benutzerdaten bereitzustellen.Die Plattform von Fhenix zielt darauf ab, die weit verbreitete Anwendung der Übertragung von Sicherheitsnachrichten auf Datenschutz -Finanztransaktionen zu unterstützen, um die Datenschutz in allen Computerprozessen sicherzustellen.

-

END -bis -end -Verschlüsselung: Fhenix stellt sicher, dass die Daten den Verschlüsselungszustand vom gesamten Prozess der Verarbeitung und Speicherung abhalten.Dies wird erreicht, indem die SMPC -Technologie (Security Multi -Party Calculation) kombiniert wird.

-

High -Efficiency -Schlüsselmanagement: Fhenix integriert das fortschrittliche Schlüsselmanagementsystem, um die Aufteilung und Rotation von Sicherheitsschlüssel zu erleichtern.

-

Skalierbarkeit: Die Plattform verwendet optimierte homogene Operationen und parallele Behandlung, um große Berechnungen mit großer Gewinnstärke effizient zu bewältigen und eine der Hauptherausforderungen von FHE zu lösen.

-

Koordinator: Fhenix übernahm auch die Führung bei der Entwicklung eines spezialisierten Prozessors zur Beschleunigung von FHE -Computing.Diese Kollaborateure kümmern sich ausdrücklich mit den für FHE erforderlichen dichten mathematischen Operationen, die die Leistung und Skalierbarkeit von Datenschutzschutzanwendungen erheblich verbessern.

Zama

Zama ist der Anführer des FHE -Feldes und bekannt für seine entwickelte FHEVM -Lösung.Dieses Schema ermöglicht es dem Ethereum EVM Computing in einer vollständig identischen Umgebung, um die Privatsphäre eines von der Bibliothek auf Ausführungsebene erstellten L1/L2 -Projekts zu gewährleisten.

-

FHEVM -Lösung: Zamas FHEVM -Lösung integriert virtuelle Maschinen von FHE und Ethereum, um verschlüsselte intelligente Verträge zu implementieren.Dies ermöglicht vertrauliche Transaktionen und Berechnungen im Ethereum -Ökosystem.

-

Betonbibliothek: Zamas Betonbibliothek ist ein Rost -Compiler für TFHE (eine Variante von FHE).Die Bibliothek bietet eine hohe Implementierung derselben Verschlüsselungslösung mit einer hohen Leistung, wodurch das Verschlüsselungscomputer effizienter wird.

-

Interoperabilität: ZAMA ist verpflichtet, Lösungen zu erstellen, die nahtlos mit der vorhandenen Blockchain -Infrastruktur zusammenarbeiten können.Dies beinhaltet die Unterstützung verschiedener verschlüsselter Originale und Protokolle, um eine umfassende Kompatibilität und eine einfache Integration zu gewährleisten.

>

3 ..Die Hauptfiguren von FHE in Krypto und KI -Infra und Anwendungen

Heute ist der Geschlechtsverkehr zwischen Kryptographie und künstlicher Intelligenz in vollem Gange.Obwohl diese Kreuzung nicht ausführlich diskutiert wird, ist es erwähnenswert, dass die Innovation neuer Modelle und Datensätze durch die Open -Source -Zusammenarbeit mehrerer Teilnehmer gefördert werden.Neben der Berechnung sind die Daten das Wichtigste.Die Nützlichkeit von AI -Anwendungen und -Modellen hängt schließlich von den geschulten Daten ab, unabhängig davon, ob es sich um Basismodelle, feine Tuning -Modelle oder AI -intelligente Proxy handelt.Durch die Aufrechterhaltung der Sicherheit und Privatsphäre dieser Daten können Sie einen enormen Entwurfsraum für die Open -Source -Zusammenarbeit eröffnen und es gleichzeitig ermöglichen, dass Datenbesitzer weiterhin von Schulungsmodellen oder endgültigen Anwendungen profitieren.Wenn diese Daten im Wesentlichen öffentlich sind, wird es schwierig sein, zu monetarisieren (da jeder auf wertvolle Datensätze zugreifen kann), sodass diese Daten wahrscheinlich streng geschützt sind.

In diesem Fall kann FHE eine Schlüsselrolle spielen.Im Ideal kann es das Modell ohne Offenlegung des zugrunde liegenden Datensatzes trainieren, wodurch die Monetarisierung des Datensatzes freigeschaltet und die Zusammenarbeit der Open -Source -Zusammenarbeit zwischen dem Datensatzeigentümer erheblich fördert.

>

Quelle:Bagel -Netzwerk

So verbessern Sie das maschinelle Lernen des Datenschutzschutzes (PPML)

-

Datenschutz: Durch die Verwendung von FHE können sensible Daten wie medizinische Unterlagen, Finanzinformationen oder persönliche Identifikatoren vor dem Eintritt in das ML -Modell verschlüsselt werden.Dies stellt sicher, dass die Daten auch dann vertraulich bleiben, wenn die Computerumgebung beschädigt ist.

-

Sicherheitsmodelltraining: Schulungs -ML -Modelle erfordern normalerweise viele Daten.Mit FHE können diese Daten verschlüsselt werden, um das Modell zu schulen, ohne die ursprünglichen Daten freizulegen, was für Branchen, die sensible Informationen mit hoher Ebene verarbeiten und durch strenge Datenschutzbestimmungen eingehalten werden.

-

Vertrauliche Argumentation: Zusätzlich zum Training kann FHE auch für die Verschlüsselungsbekämpfung verwendet werden.Dies bedeutet, dass die Verschlüsselungseingabe nach Abschluss des Modelltrainings in der Verschlüsselungseingabe vorhergesagt werden kann, um sicherzustellen, dass Benutzerdaten während des gesamten Argumentationsprozesses die Privatsphäre beibehalten.

Das PPML -Anwendungsfeld von FHE:

-

Gesundheitswesen: Die Schulung von ML -Modellen für den Schutz der Privatsphäre kann zu einer personalisierteren und wirksameren Behandlung führen, ohne empfindliche Patienteninformationen aufzudecken.

-

Finanzmittel: Finanzinstitute können FHE verwenden, um verschlüsselte Transaktionsdaten zu analysieren, um Betrugstests und Risikobewertung zu erreichen und gleichzeitig die Privatsphäre des Kunden beizubehalten.

-

Das Internet der Dinge und intelligente Geräte: Geräte können verschlüsselte Daten sammeln und verarbeiten, um sicherzustellen, dass vertrauliche Informationen wie Standortdaten oder Nutzungsmodus vertraulich sind.

Die Frage der Frage:

Wie bereits erwähnt, gibt es keine „Einheit“ zwischen dem FHE -Schema.Das Schema kann nicht kombiniert werden, und es muss eine andere FHE -Lösung für verschiedene Arten von Computerkombinationen sein.Der Prozess verschiedener Schemata im gleichen Berechnungsexperiment ist ebenfalls ziemlich umständlich.Die Entwicklung des Chimra -Frameworks darf zwischen verschiedenen FHE -Schemata wie TFHE, BFV und Heaan wechseln, aber derzeit nicht verfügbar.Dies führt zum nächsten Problem, dh zum Mangel an Benchmark -Tests.Der Benchmark -Test ist für Entwickler sehr wichtig, um diese Technologie zu nutzen.Dies wird dazu beitragen, für viele Entwickler Zeit zu sparen.In Anbetracht des Berechnungsaufwands (Verschlüsselung, Entschlüsselung, Bootstrapping, Schlüsselgenerierung usw.) ist viele vorhandene gemeinsame Hardware nicht sehr anwendbar.Es ist notwendig, irgendeine Form von Hardware zu beschleunigen, oder muss möglicherweise einen bestimmten Chip (FPGA und/oder ASIC) erstellen, um mehr Mainstream -Anwendungen zu erreichen.Diese Modelle können mit den Problemen in der ZK -Branche (Zero -Knowledge) verglichen werden.Solange eine Gruppe intelligenter Mathematiker, Anwendungswissenschaftler und Ingenieure an diesem Bereich interessiert sind, werden wir diese beiden Felder weiterhin optimieren: FHE wird zur Überprüfung für die Privatsphäre und ZK verwendet.

>

4. 4 ..Wie wird die Zukunft des Laufwerks aussehen?

Wird es eine FHE -Schema -Regel geben?Die Branche führt noch solche Diskussionen durch.Obwohl der ideale Zustand eine einheitliche Lösung ist, müssen die diversifizierten Anforderungen verschiedener Anwendungen möglicherweise immer für bestimmte Aufgaben optimiert werden.Ist die Interoperabilität zwischen Schemata die beste Lösung?Gegenseitigkeit kann in der Tat eine praktische Methode sein, die es ermöglicht, flexibel um den diversifizierten Computerbedarf zu handeln, während die Vorteile verschiedener Schemata verwendet werden.

Wann kann er verfügbar sein?Die Verfügbarkeit hängt eng mit dem Fortschritt des Berechnungsaufwands, dem Standard -Teststandard für Verbesserungen und dem Fortschritt der Entwicklung spezieller Hardware zusammen.Mit dem Fortschritt dieser Bereiche wird FHE zugänglicher und praktischer.

Zusammenfassend bietet FHE leistungsstarke Tools für Datenschutz- und Sicherheitscomputer.Obwohl es immer noch Herausforderungen in Bezug auf Interoperabilität, Computerkosten und Hardwareunterstützung gibt, können das Potenzial von FHE in Blockchain, maschinellem Datenschutz und breiteren Web3 -Anwendungen nicht ignoriert werden.Mit der kontinuierlichen Entwicklung und Innovation der Technologie wird erwartet, dass FHE eine Schlüsselrolle für zukünftige Bereiche für Datenschutz- und Sicherheitscomputing spielt.