Autor: Faust, Geek Web3

>

Seit dem Sommer 2023 ist Bitcoin Layer2 der Höhepunkt des gesamten Web3.Obwohl der Anstieg in diesem Bereich in der Ethereum Layer2 weit später ist, wobei der einzigartige Charme von POW und die reibungslose Landung von Spot -ETFs, Bitcoin, das nicht erforderlich ist, um sich über das Risiko einer „Verbriefung“ zu sorgen, ist in nur einem halben Jahr. Dies ist Layer2.

Im Bitcoin Layer2 -Track ist Merlin, der Milliarden Dollar in Fernseher hat, zweifellos derjenige mit dem größten Volumen und den meisten Anhängern.Mit klaren Versprechensanreizen und erheblichen Erträgen brach Merlin innerhalb weniger Monate plötzlich in den Boden, was einen ökologischen Mythos erzeugte, der die Explosion übertraf.Mit dem allmählichen feurigen Merlin ist die Diskussion über seine technische Lösung auch zu einem Thema von immer mehr Aufmerksamkeit geworden.

In diesem Artikel konzentriert sich Geek Web3 aufMerlin Chain Technical Solution, Interpretation seines öffentlichen Dokument- und Protokolldesignideen,Wir sind bestrebt, mehr Menschen den allgemeinen Workflow von Merlin zu verstehen und ein klareres Verständnis seiner Sicherheitsmodelle zu haben, damit jeder verstehen kann, wie dieser „Head Bitcoin Layer2“ intuitiver funktioniert.

>

Merlins dezentrales Prophezeiungsnetzwerk: Open DAC -Komitee unter der offenen Kette

Für alle Layer2 sind die Kosten für Ethereum Layer2 oder Bitcoin Layer2 und die Datenfreigabekosten eines der wichtigsten Probleme.Da es viele Probleme im Bitcoin -Netzwerk selbst gibt, ist es natürlich, dass es keinen größeren Datendurchsatz unterstützt.

Es gibt die Schlussfolgerung, dass es offensichtlich ist: Wenn Layer2 die Verarbeitungsdaten, die weder in den Bitcoin -Block verarbeitet werden, „direkt“ veröffentlichen, kann sie weder einen hohen Durchsatz noch niedrige Gebühren erreichen.Die Mainstream -Lösung besteht darin, die Datengröße so klein wie möglich zu komprimieren und dann in den Bitcoin -Block hochzuladen oder die Daten direkt unter der Bitcoin -Kette zu veröffentlichen.

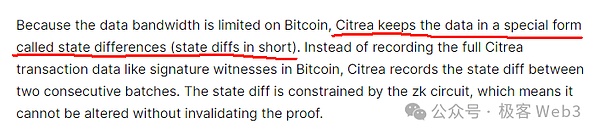

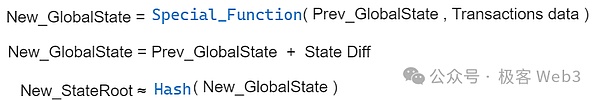

In Layer2, die in der ersten Idee verwendet wird, ist die berühmteste Citrea. Hochladen Hochladen zusammen. Gehen Sie zur Bitcoin -Kette.In diesem Fall kann jeder den Status Diff und ZKP aus dem Bitcoin -Hauptnetzwerk herunterladen und dann die Änderungen im Status der Citrea überwachen.Diese Methode kann die Datengröße der Kette um mehr als 90%verringern.

>

Obwohl dies die Datengröße stark komprimieren kann, ist der Engpass immer noch offensichtlich.Wenn sich eine große Anzahl von Konto in kurzer Zeit ändert, wird Layer2 die Änderung dieser Konten in die Bitcoin -Kette zusammengefasst.

Viele Bitcoin -Layer2 nehmen einfach den zweiten Weg ein: Verwenden Sie die DA -Lösung direkt unter der Bitcoin -Kette, bauen Sie entweder eine DA -Schicht selbst oder verwenden Sie Celestia, Eigenda usw.B^Square, Bitlayer und Merlin, der Protagonist dieses Artikels, verwenden alle das DA -Expansionsschema unter dieser KetteWesen

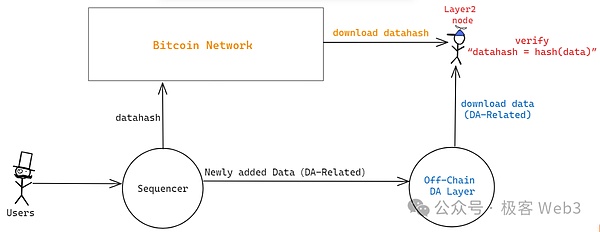

Im vorherigen Artikel in Geek Web3–„Analyse B^2 Neue Version der technischen Roadmap: Die Notwendigkeit von DA und Überprüfungsschichten unter der Bitcoin -Kette“Wir haben erwähnt, dass B^2 Celestia direkt imitiert und ein DA -Netzwerk erstellt hat, das Datenabtastfunktionen unter der Kette mit dem Namen B^2 Hub unterstützt.“DA -Daten“ wie Transaktionsdaten oder Status Diff wird unter der Bitcoin -Kette gespeichert und lädt nur Datahash / Merkle Root auf Bitcoin’s Haupt online hoch.

Dies ist eigentlich ein gezüchtetes Board, das Bitcoin als Vertrauenswürdigkeit behandelt: Jeder kann Datahash von der Bitcoin -Kette lesen.Wenn Sie DA -Daten vom Datenanbieter unter der Kette abrufen, können Sie überprüfen, ob sie der DataHash in der Kette entsprichtDas heißt, Hash (dath1) == Datahash1?WesenWenn es eine entsprechende Beziehung zwischen den beiden gibt, bedeutet dies, dass der Datenanbieter unter der Kette richtig ist.

>

(Schema -Diagramm der DA -Schicht in Layer2 existiert unter der Bitcoin -Kette

Bildquelle: Geek Web3)

Der obige Vorgang kann die von den Knoten unter der Kette bereitgestellten Daten sicherstellen, die einigen „Hinweisen“ auf Layer1 zugeordnet sind, um falsche Daten von böswilligen DA -Schichten zu verhindern.Aber hier gibt es eine sehr wichtige böse Szene: Wenn die Quelle des Daten -Sequencer die entsprechende Datahash -Datahash überhaupt nicht sendet, senden Sie Datahash nur an die Bitcoin -Kette, sondern ziehen die entsprechenden Daten absichtlich von der Ermöglichung der Lesen von jemandem ab. Nehmen Sie, was soll ich zu diesem Zeitpunkt tun?

Ähnliche Szenen umfassen, aber nicht beschränkt auf: nur ZK-Proof und Staticoot, aber die entsprechenden DA-Daten (Statusdifferenz- oder Transaktionsdaten) nicht veröffentlichen, aber ich weiß nicht, welche Konten geändert haben.In diesem Fall kann das Vermögen des Benutzers nicht sicher sein, welche Transaktionen in der Lage sind, den tatsächlichen Zustand des Netzwerks überhaupt nicht zu ermitteln und zu diesem Zeitpunkt zu diesem Zeitpunkt die Vertragszustand. ist im Grunde der Abschaltung entspricht.

>

Das ist eigentlich„Dateninhaftierung“Das Dankrad der Ethereum Foundation diskutierte im August 2023 ähnliche Themen auf Twitter. Natürlich zielte er hauptsächlich auf etwas, das als „DAC“ bezeichnet wurde.

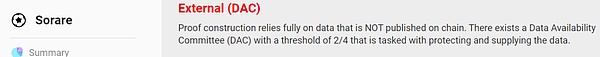

Viele der Ethereum Layer2 verwenden oft eine DA -Lösung unter der KetteStellen Sie mehrere Knoten mit speziellen Berechtigungen ein, um ein Komitee zu bilden, und der vollständige Name ist die Datenverfügbarkeits -Community (DAC).Dieses DAC -Komitee hat die Rolle des Garanters gespieltDer externe Anspruch: Sequenzer hat tatsächlich eine vollständige DA -Daten (Transaktionsdaten oder Zustandsdifferenz) unter der Kette veröffentlicht.Anschließend erzeugt der DAC -Knoten ein Multi -Sign. DA -Daten unter dem Link

>

>

Das DAC -Komitee von Ethereum Layer2 folgt im Grunde genommen dem POA -Modus und erlaubt nur wenigen, sich dem DAC -Komitee durch KYC oder offiziell benannte Knoten anzuschließen.Dies hat DAC zum Synonym für „Zentralisierung“ und „Alliance Chain“ gemacht.In einigen Ethereum Layer2 in einem DAC -Modus sendet der Sortierer nur DA -Daten an den DAC -Mitgliedsknoten, und er wird kaum Daten an andere Orte hochladen, wenn jemand DA -Daten erhalten möchte, die Erlaubnis des DAC erhalten Ausschuss. Es gibt keinen wesentlichen Unterschied zwischen der Allianzkette.

Es besteht kein Zweifel, dass DAC dezentralisiert werden sollte.(Diskussion über DACs böse Szenen, Sie können sich auf Dankrads frühere Reden auf Twitter beziehen.)

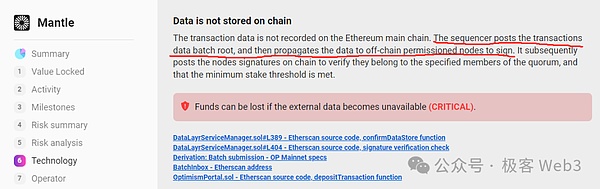

Der zuvor von Celestia zuvor vorgeschlagene Blobstream ist im Wesentlichen ein zentraler DAC mit Celestia, der durch Celestia zum Ersetzen von DAC ersetzt wirdSortierer von Ethereum L2 kann die Daten in der Celestia -Kette veröffentlichen.In Anbetracht der Tatsache, dass Celestia Hunderte von Validatorknoten hat, können wir denken, dass dieser große DAC dezentraler ist.

>

Die von Merlin übernommene DA -Lösung ist tatsächlich näher an Celestias Blobstream.Jeder kann einen DAC -Knoten ausführen, solange er genug Vermögen versprach.In Merlins Dokumentation wird der obige DAC-Knoten Oracle genannt, und es wird darauf hingewiesen, dass er BTC-, MERL- und sogar BRC-20-Token-Verpfändung unterstützt, um flexible Versprechensmechanismen und Support Agent-Versprechen ähnlich wie Lido zu erreichen.(Das POS -Versprechen -Protokoll der Vorhersagemaschine ist im Grunde genommen eine der nächsten Kernerzählung von Merlin, und der bereitgestellte Versprechenszins ist relativ hoch)

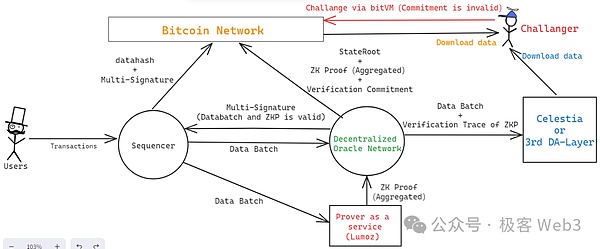

Hier werden wir kurz Merlins Workflow beschreiben (das Bild ist unten):

-

Nach Empfang einer großen Anzahl von Transaktionsanforderungen fasst der SORTER -Sequenzer ihn zusammen und generiert die Datenstapel (Data Batch), übergeben sie an den Prover -Knoten und den Oracle -Knoten (dezentraler DAC).

-

Der Prover -Knoten von Merlin ist dezentralisiert und verwendet Lumoz ‚Prover als Service -Service.Nach dem Empfangen mehrerer Datenstapel erzeugt der Prover Mining Teich entsprechende Null -Wissensbeweis.

-

Oracle -Knoten überprüfen, ob der ZK -Beweis aus dem ZK -Mining -Pool von LMUOZ dem vom Sequenzer gesendeten Datenstapel entsprechen kann.Wenn die beiden ihm entsprechen können und keine anderen Fehler enthalten, bestehen sie die Überprüfung.In diesem Prozess,Der dezentrale Oracle -Knoten erzeugt mehrere Signaturen durch die Signatur des Schwellenwerts, und die externe Anweisung -Der Sortierer wird vollständig DA -Daten ausgegeben, und das entsprechende ZKP ist effektiv und hat die Überprüfung des Oracle -Knotens übergeben.

-

Der Sorter sammelt mehrere Unterzeichnungsergebnisse aus dem Oracle -Knoten.

-

Oracle -Knoten werden speziell verarbeitet, um den Computerprozess von ZK Proof zu überprüfen und das Versprechen der Provision zu generieren, sie an die Bitcoin -Kette zu senden, damit jemand das „Engagement“ in Frage stellen kann.Der Prozess, in dem im Grunde der BITVM -Betrugszertifikatvertrag übereinstimmt.Wenn die Herausforderung erfolgreich ist, wird der Orakelknoten des Engagements durch wirtschaftliche Bestrafung bestraft.Natürlich enthält die Daten, die Oracle in der Bitcoin -Kette veröffentlicht wird, auch die aktuelle Layer2 -Status -Hash -Sttersoot und ZKP selbst.

>

(Merlin Working Schematische Diagramm: Geek Web3)

Es gibt mehrere Details, die ausgearbeitet werden müssen. .Gleichzeitig ist das von Oracle Network generierte Verpflichtung eine Merkle -Baumwurzel. Diese Plattform kann sein.

Referenzmaterialien:„Analyse B^2 Neue Version der technischen Roadmap: Die Notwendigkeit von DA und Überprüfungsschichten unter der Bitcoin -Kette“

Sicherheitsmodellanalyse: MPC -Dienst von Optimistic ZKROLL

Wir beschreiben kurz Merlins Workflow.Es ist nicht schwer zu erkennen, dass Merlin und B^Square, Bitlayer und Citrea im Grunde genommen dem gleichen Sicherheitsmodell-optimistischen ZK-Rollup folgen.

Wenn Sie dieses Wort lesen, kann es viele Ethereum-Enthusiasten seltsam machen.In der Erkenntnis der Ethereum -Community basiert ZK Rollups „theoretisches Modell“ vollständig auf der Zuverlässigkeit des kryptografischen Computers. in Rollup.Sobald ein Fehler auftritt, kann der Rollup -Operator durch betrügerische Beweise bestraft werden.

Für das Ethereum-Ökosystem des Rollup-Basislagers ist das optimistische ZK-Rollup möglicherweise etwas unangenehm, aber genau der Status quo von Bitcoin Layer2.Aufgrund technischer Beschränkungen können Sie unter besonderen Umständen den ZK -Beweis für die Bitcoin -Kette nicht verifizieren, die nur den Berechnungsprozess von ZKP überprüfen kann. Falsch und durch die Methode des Betrugs herausgefordert.

Unter dem obigen optimistischen ZK-Rollup-Schema,,Angenommen, es gibt N -Personen, die die Autorität im Layer2 -Netzwerk haben, solange einer der N -Herausforderer ehrlich und zuverlässig ist, kann dies jederzeit erkennen und Betrug initiieren.WesenNatürlich muss die optimistische Rollup mit hohem Abschluss sicherstellen, dass seine Entzugsbrücke auch durch den betrügerischen Beweis geschützt ist. eng verwandt mit der Sicherheit von Layer2.

Merlin wählte den MPC -Service von Cobo auf der Brücke, undDie Einnahme von Maßnahmen wie heiße und kalte Brieftaschen -Isolation werden gemeinsam von der Cobo- und Merlin -Kette verwaltetDies ist natürlich nur das richtige Maß für die aktuelle Stufe. Layer2 Offizielle Brücken hängen von mehreren Unterzeichnungen ab).

Insgesamt können wir sortieren,Merlin eingeführt POS-basierte DAC, BITVM-basierte optimistische ZK-Rollup, COBO-basierte MPC Asset Sorody-LösungDas DA -Problem wird durch Öffnen von DAC -Berechtigungen gelöst.

Zwei -step -Überprüfung der ZKP -Einreichungsplan basierend auf Lumoz

Früher haben wir das Sicherheitsmodell von Merlin aussortiert und das Konzept des Optimismus-ZK-Rollups eingeführt.In Merlins technischer Roadmap sprach ich auch über den dezentralen Prover.Wie wir alle wissen, ist der Prover eine zentrale Rolle in der ZK-Rollup-Architektur. Problem.

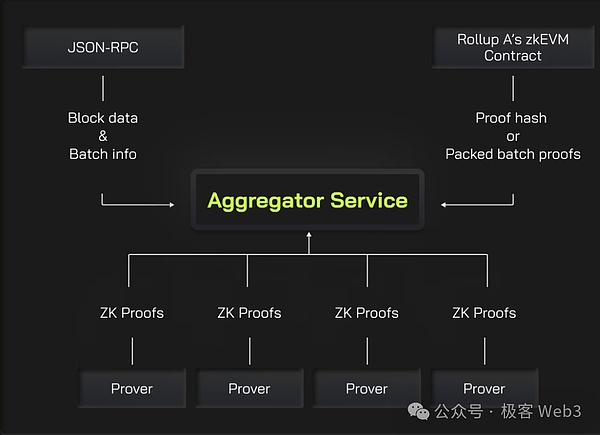

Es ist die grundlegendste Operation, um die Erzeugung von ZK -Proof zu beschleunigen und die Aufgabeparallelisierung zu teilen.WesenDie SO -genannte Parallelisierung schneidet die von ZK nachgewiesene Erzeugungsaufgabe in verschiedene Teile, die von verschiedenen Provers getrennt abgeschlossen werden, und schließlich aggregiert das Aggregator -Aggregation mehrere Beweise in ein Ganzes.

>

Um den Erzeugungsprozess von ZK zu beschleunigen,Merlin wird Lumoz ‚Prover als Servicelösung übernehmenIn der Tat soll eine große Menge an Hardware -Geräten zusammengefasst werden, um zusammen einen Mining -Pool zu bilden, dann die Rechenaufgabe an verschiedene Geräte zuzuordnen und die entsprechenden Anreize zuzuordnen, die dem POW -Mining ähnlich sind.

In dieser dezentralen Prover -Lösung gibt es eine Art Angriffsszene, die allgemein als Running -Angriff bezeichnet wird: Unter der Annahme, dass ein Polymer -Aggregator ZKP gebildet hat, sendet er ZKP heraus, um eine Belohnung zu erhalten.Nachdem er den Inhalt von ZKP gesehen hatte, führten andere Aggregate vor ihm den gleichen Inhalt und behaupteten, dass diese ZKP von sich selbst bestand. Wie kann diese Situation gelöst werden?

Vielleicht ist eine der instinktivsten Lösungen, die jeder denkt, die angegebene Aufgabennummer jedem Aggregator zuzuordnen.Mit dieser Methode gibt es jedoch ein Problem, das dem Risiko eines einzelnen Punktes nicht widerstehen kann.Wenn Aggregator A über einen Leistungsfehler oder einen Tropfen verfügt, bleibt Aufgabe 1 immer festgefahren und kann nicht abgeschlossen werden.Darüber hinaus kann diese Methode, die Aufgaben einer einzigen Einheit zuweist, die Produktionseffizienz mit einem wettbewerbsfähigen Anreizmechanismus nicht verbessern, was kein guter Weg ist.

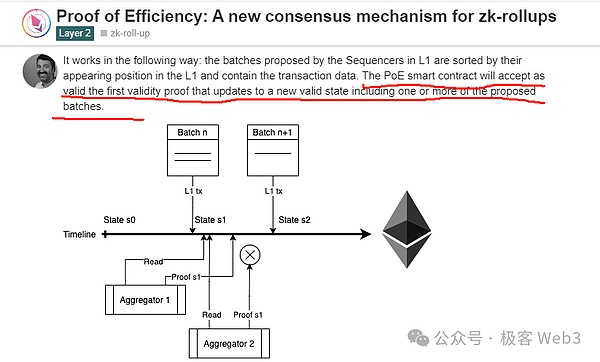

Polygon ZKEVM hat eine Methode vorgeschlagen, die als Effizienznachweise bezeichnet wirdEs wurde darauf hingewiesen, dass der Wettbewerb mit wettbewerbsfähigen Mitteln gefördert werden sollte, und der Wettbewerb zwischen verschiedenen Aggregator sollte zugewiesen werden, um Anreize zuzuweisen, um den ersten Aggregator zu erhalten.Natürlich erwähnte er nicht, wie das Problem des Laufens von MEV gelöst werden sollte.

>

Lumoz verwendet die ZK -Zertifizierungsmethode für die ZK -Zertifizierung. ) wird veröffentlicht.Auf diese Weise kannten sie, selbst wenn andere den Hash -Wert sahen, den entsprechenden ZKP -Inhalt nicht und konnten nicht direkt laufen.

Wenn jemand einfach die gesamte Hash -Kopie der ersten Veröffentlichung kopiert, ist sie bedeutungslos, da Hash die Adresse eines bestimmten Aggregats X enthält. Selbst wenn das Aggregat eines ersten Veröffentlichung diesen Hash, wenn das Originalbild von Hash enthüllt wird, wird jeder auch wird Sei jeder. Siehe die Adresse der Aggregation, in der X ist, nicht A.

Merlin (Lumoz) kann durch dieses ZKP -Einreichungsschema für zwei feste Überprüfung das Problem des Greifens während des ZKP -Einreichungsprozesses lösen und damit einen stark wettbewerbsfähigen Null -Wissen -Beweis für die Erzeugung von Anreizen erzielen und damit die Geschwindigkeit von ZKP erhöht.

Merlins Phantom: Multi -Chain -Betrieb

Laut der technischen Roadmap von Merlin werden sie auch die Interoperabilität zwischen Merlin und anderen EVM -Ketten unterstützenDer Implementierungspfad ist im Grunde genommen die gleiche Idee von Zetachain. Die nachfolgenden Arbeiten werden in der Zielkette im Zielkettenprozess ausgelöst.

Zum Beispiel können Sie ein von Merlin Network gesteuerter EOA -Konto auf Polygon bereitstellen.Wenn Benutzer Cross -Chain -Interoperabilitätsanweisungen in der Merlin -Kette ausstellen, analysiert Merlin Network zunächst seinen Inhalt, generiert eine in der Zielkette ausgeführte Transaktionsdaten und unterzeichnet dann die MPC -Signatur der Transaktion durch Oracle -Netzwerk, um die Anzahl der Transaktion zu generieren .Nachdem Merlins Relayer -Knoten die Transaktion auf Polygon veröffentlicht hatDer Nachverfolgungsbetrieb der Vermögenswerte im EOA -Konto über Merlin in der Zielkette ist.

Wenn der erforderliche Betrieb des Benutzers abgeschlossen ist, werden die entsprechenden Vermögenswerte direkt an die Adresse des Benutzers in der Zielkette weitergeleitet und kann auch direkt über die Merlin -Kette liegen.Es gibt einige offensichtliche Vorteile dieses Schemas: Es kann den Verschleiß der Gebühren vermeiden, die durch den Kreuzkettenvertrag erfolgen, wenn der traditionelle Vermögensquerketten überquert wird. Das Oracle -Netzwerk von Merlin.Solange der Benutzer der Merlin -Kette vertraut, gibt es kein Problem mit einer solchen Interoperabilität von Cross -Chains.

Zusammenfassen

In diesem Artikel haben wir kurz die allgemeine technische Lösung der Merlin -Kette interpretiert.In Anbetracht der Tatsache, dass das aktuelle Bitcoin -Ökosystem in vollem Gange ist, glauben wir, dass das populärwissenschaftliche Verhalten solcher Technologie wertvoll ist und die Massen brauchen.Wir werden eine langfristige Follow -up von Projekten wie Merlin und Bitlayer, B^Square durchführenWeitere Informationen zur Depepth -Analyse seiner technischen Lösungen erhalten Sie bitte!