著者: Zack Pokorny、Galaxy Digital アシスタントリサーチャー。翻訳: Bitcoin Vision xiaozou

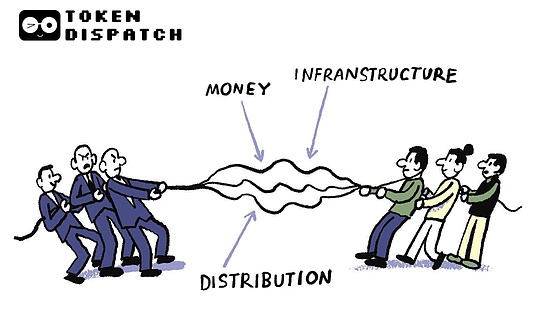

謎の強力オペレーターが通過3738送信先アドレス39423受信アドレスに送信されました41523ストリップOP_RETURNメッセージ、これらのアドレスには合計が保持されます230何千ものビットコイン。この人は何を望んでいますか?

1、導入

この夏、正体不明のオペレーターが数千のビットコイン ウォレットに対して「ダスト攻撃」を実行し、これらのウォレットに少量のビットコインを送信し、OP_RETURN フィールドに暗号メッセージを埋め込みました。OP_RETURN 関数は小切手のメモ フィールドに似ていますが、重要な違いが 1 つあります。その内容は、受取人だけでなく誰でもブロックチェーン上で閲覧できるということです。

これらのメッセージには通常、すべて大文字で書かれた警告 (「法的通知」など) と、Salomon Brothers Web サイトのページへのリンクが含まれています。ここで言及されているのは、ルイス・ラニエリ氏が1980年代に住宅ローン証券化の先駆者となった伝説的なウォール街の投資銀行(この金融機関は現在シティグループの一部である)ではなく、同名の未知の金融機関である。このページは、メッセージを受け取ったユーザーに対し、ウォレットが「紛失または放棄されたようだ」と通知し、匿名のサロモン顧客が(どういうわけか)ウォレットを「建設的所有」を得たと主張している。コーネル大学法律情報研究所は、建設的占有を「当事者の直接の物理的管理下にないものの法的所有…たとえば、金庫の鍵を持っている人は箱の中身を建設的占有している可能性がある」と定義しています。

ウォレット所有者には、トークンをオンチェーンで転送することで秘密鍵の所有を証明するか、所有権を証明する書類をソロモン・ブラザーズに送信するための90日間の応答期間が与えられました。ソロモン・ブラザーズは、期限までに行動を起こさなかった人は財布に対する「法的権利」を失う危険があると警告した。

この情報は誰もが見られるようにオンチェーンに公開されましたが、広く注目を集めるようになったのは 7 月初旬まででした。当時、初期保有者の長期間休眠状態にあったウォレットは、メッセージを受信した直後に 80,000 ビットコインを送金しました。その後、粉塵攻撃は議論と憶測の焦点となった。

何らかの方法でユーザーの秘密鍵を入手し、攻撃の正当性を探し始めたハッカーグループでしょうか?さらに悪いことに、ビットコイン プロトコルの量子脆弱性を発見した人はいるでしょうか?誰もそれをどう判断すればいいのか分かりませんでした。

この隠された物語を明らかにするために、ギャラクシー リサーチは、夏の間にサロモンの顧客から送信された数千件の取引の詳細な分析を実施しました。このレポートで明らかになるように、攻撃の大部分は P2PKH (「公開キー ハッシュへの支払い」スクリプト) アドレスをターゲットにしており、他のアドレス タイプよりも量子攻撃に対して脆弱ではないと考えられています。ソロモン・ブラザーズ側は、顧客は「ハッカーやフィッシング詐欺師ではない」と主張した。したがって、この情報がビットコインの脆弱性や秘密鍵が盗まれたことを示しているとは考えていません。

サロモンの顧客の意図は依然として掴みどころがありませんが、私たちの分析によると、このキャンペーンはいくつかの面で粗雑ではありますが、オンチェーン取引の複雑な迷路を通じて実行されたことが示されています。この OP_RETURN キャンペーンの規模、メッセージの内容、およびリンク先の通知を考慮すると、合理的な説明の 1 つは、このキャンペーンの背後にいる人々が、期限後に一部の管轄区域の未請求財産法に基づいて、応答のないウォレットに対して法的請求を追求しようとした可能性があるということです。しかし、たとえ彼が有利な裁判所の判決を獲得したとしても、ソロモンの顧客が秘密鍵にアクセスせずにこれらの放棄されたとされるウォレットをどのように引き継ぐのかは依然として不明である。

2、主な所見

範囲と構造:

合計で合格しました3,738送信先アドレス39,423受信アドレスに送信されました41,523OP_RETURN メッセージ。

メッセージ送信時にメッセージを受信したアドレスの総数所有2,334,482.52ビットコイン。

このキャンペーンは 2 つのフェーズに分かれていました。1 つはソロモン ブラザーズへのリンクや言及を含まなかった最初のテスト メッセージ (6 月 30 日)、もう 1 つはソロモン Web サイトへのリンクを含むメッセージがバッチで送信された次のフェーズ (7 月から 8 月) です。

対象画像:

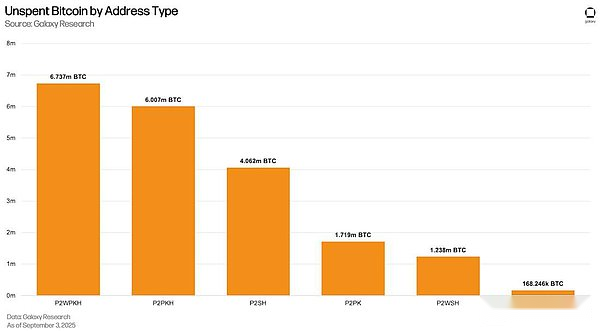

宛先アドレスの大部分 (すべての受信メッセージ アドレスの 98.82%) は、伝統P2PKH住所。

通知を受信するアドレスの平均調整休止期間 (つまり、非アクティブな期間の長さ) は次のとおりです。2,171空(約 5.95 年)。

98.1%通知された住所ダストアタック前、最初にトークンを受け取ってから転送は一度も行われていません。

実行プロセス:

ソロモンに関連する最初のメッセージには、間違った URL が含まれていました。送信者は後で修正版を送信しました。

「テスト→バッチ送信→監視→調整」という明らかなサイクル パターンがあります。テスト トランザクションはメイン メッセージ送信の各ラウンドの前に実行されます。受信側ウォレットの共通の特性と、アクティビティの各バッチで送信されるメッセージの数が調整されます。

法的手段の可能性:

一定期間を超えて休止状態にあるアドレスを標的にし、対応猶予期間を設定するなどの攻撃手法は、米国の一部の州における未請求財産法の要件と一致している。

サロモンの顧客は、放棄された財産に対する法的実行可能性と潜在的な請求の範囲について疑問を抱いているが、粉塵攻撃を純粋に行動実験として無視すべきではない。

3, ソロモン兄弟とは?

本来の意味でのソロモン・ブラザーズは、アーサー・ソロモン、ハーバート・ソロモン、パーシー・ソロモンによって1910年に設立された投資銀行でした。同社はもともとプライベートパートナーシップでしたが、1981年にFiboとの逆合併を通じて株式を公開しました。全盛期には米国債取引の巨人だったソロモン・ブラザーズは、マイケル・ルイスの著書「ライアーズ・ポーカー」での傲慢な描写で最もよく知られている。

1997年、サンディ・ワイル率いるトラベラーズ・グループは、当時主に機関顧客にサービスを提供していたソロモン・ブラザーズを買収し、トラベラーズの小売仲介事業と合併してサロモン・スミス・バーニーを設立した。翌年、トラベラーズ・グループはシティグループと合併してシティグループを設立し、これが現代の「金融スーパーマーケット」の原型となった。2003 年 4 月、シティグループはサロモン・スミス・バーニーの社名を廃止し、投資銀行業務をシティグループ・グローバル・マーケッツに再編しました。

2022年、R・アダム・スミスを含むソロモン・ブラザーズの元従業員であると主張する人々のグループが、名前の商標権を購入してから数年後に投資銀行の再スタートを開始した。今年7月から8月にかけてビットコインネットワーク上でOP_RETURNメッセージを送信した顧客は新生ソロモンブラザーズと思われる。

サロモンブラザーズの公式サイトで公開されている企業情報やチーム情報は非常に限られています。しかし、Web サイトのタイム マシン、Web クローラー テクノロジー、工業および商業登録ディレクトリのクエリを組み合わせて使用し、Web サイト上の限られた手がかりを追跡することで、ランディング ページだけでは取得できない詳細を発見しました。これらの調査結果には、企業エンティティ、オンライン フットプリント、公開された情報通知に関する洞察が含まれます。

同社はニューヨークに登録された法人です。 2020年6月5日に申請を提出し、現在ニューヨーク州政府に既存として登録されている。同社の本社住所は、マンハッタンの 733 Third Avenue の 16 階にあります (バーチャル オフィス レンタル サービスはこの階で利用可能です)。C. ダニエルズ (フルネーム クリストファー “チップ” ダニエルズ) が CEO に就任することが確認されました。LinkedIn のページには、チップ ダニエルズ氏がステート ストックスの執行会長として記載されており、同社はソロモン ブラザーズと提携しているようです。注目に値するのは、State Stox の Web サイトと Salomon Brothers の公式 Web サイトが同様のデザイン スタイルを採用しており、ページの下部に同じ 3 番街の住所が表示されているということです。公的記録によると、両社は、ソロモン・ブラザーズが単独引受会社としてオウンネットという会社の株式公開を支援する取引に関与していた。LinkedIn のプロフィールによると、ダニエルズは Ownet のディレクターも務めています。

4、サロモン ブラザーズのウェブサイトとソーシャル メディア

Salomon Brothers は、公式 Web サイト、LinkedIn アカウント、X プラットフォーム アカウントを通じてオンライン プロモーションや活動を実施しています。

会社公式サイト

このウェブサイトは 2023 年 1 月 6 日に登録され、会社のサービス紹介、開発履歴、および多くの詳細が含まれています。Web サイトの一部で同社を「Salomon Encore」と呼んでいることは注目に値します。この名前は Web サイトの細字部分にのみ表示され、オンチェーン通知には表示されません。同社は、サービス範囲が投資銀行業務/合併・買収、資産管理/コンサルティング、不動産融資と調査、その他の分野をカバーしていると主張している。公式ホームページに戻るリサーチ ボタンを除いて、他のカテゴリは新しい Web ページにつながります。Web サイトには無効なボタンや期限切れのリンクが多数あります。たとえば、ホームページの「Solomon Sisters」ボタンは「女性起業家と投資家向けの特別なサービス」を提供すると主張していますが、詳細ボタンは依然としてメイン サイトにジャンプします。ブリッジ ファイナンスの詳細リンクをクリックすると、ドメイン名レジストラ GoDaddy のページにアクセスできます。

一見すると、投資銀行/M&Aのページにある取引事例ボタンは同社の過去の実績(資金調達やM&Aプロジェクトを含む)のように見えますが、リストされている取引はすべて数十年前、同社がサロモンの商標を取得するずっと前に発生したものです。たとえば、ホーム ショッピング ネットワークは 1997 年にチケットマスター グループの株式を取得し、フレッド マイヤーは 1999 年にクオリティ フード センターズと合併し、ノースロップ グラマンはロジコンを買収し、その他の合併と買収のケースがありました。ローマンズは 1964 年と 1996 年の 2 回上場し、アバクロは 1964 年と 1996 年の 2 回上場しました。フィッチは 1996 年に株式を公開し、その他の資金調達事件も起こした。ウェブサイトには、「これらは、Salomon Encore およびその関連会社によって完了した取引ではなく」、「Salomon Encore の関連担当者が参加した、または以前の機関で発生した取引」と明確に記載されています。ウェブサイトの別のページには、「このウェブサイトでのソロモン ブラザーズへの言及は、特に明記されていない限り、歴史的参照です。」と記されています。

コンテンポラリー・サロモン・ブラザーズは、オウネットの上場を支援することに加えて、関連するその他の取引については明らかにしていない。同氏のLinkedInアカウントには投資勧誘の投稿が投稿されているが、具体的な参加レベルや取引状況は不明だ。

会社のソーシャルメディアアカウントの更新

同社のX(旧Twitter)アカウントは2023年のクリスマス以降更新されておらず、主に研究報告やホリデーの挨拶を公開している。その紹介文では、「大衆の需要に応えて復活」していると主張し、ソロモン・ブラザーズは1910年に設立され、2022年に事業を再開すると述べている。このアカウントでは、親会社が新規株式公開でソロモン・ブラザーズと協力したソーシャルメディアネットワークであるOwnetについて言及していた。

LinkedIn アカウントもまばらに更新されていますが、プロフィールには「salomonencore」へのジャンプ リンクが含まれており、上記のメイン Web サイト「salomonbros」にリダイレクトされます。このアカウントは、ビットコインアドレスへのOP_RETURNメッセージの送信に関する最新情報を投稿しており、同社が発行した公式プレスリリースにリンクしていた。

5、サロモンブラザーズOP_RETURNメッセージには何が書かれていますか?

ソロモン ブラザーズは、39,400 を超えるビットコイン アドレスに送信されたメッセージに関して 2 つの公式声明を発表しました。1 つ目は 8 月 7 日(最終ニュースの送信からほぼ 1 週間後)に発行されたプレスリリースで、2 つ目はソロモン ブラザーズの公式 Web サイトに掲載されました。そのホームページには、「ソロモンの顧客が放棄された財布を乗っ取る」というすべて大文字のタイトルが付いたテレビニュースのマーキースタイルのスクロール表示が表示されます。これをクリックすると、7 月と 8 月に広く注目を集めた OP_RETURN ニュースに関する「ウォレット通知に関する声明」にジャンプします。

声明では、同社は放棄され攻撃を受けやすいと思われる一連のデジタルウォレットを特定した顧客の代理人であると述べ、メッセージは同社から直接送信されたものではないと強調した(顧客の身元は明らかにされていない)。通知では、顧客は「仮想通貨市場に悪影響を与える」つもりはなく、「放棄されたウォレットによってもたらされるリスクを軽減する」ために「自己負担で」行動をとっていると強調した。秘密キーをまだ管理しているユーザーは、小規模なトランザクションを開始して所有権を証明する必要がありますが、アクセスを失ったユーザーは、指定されたフォームを通じて顧客に連絡することができます。同ページには「顧客は、真に放棄されていないウォレットについてはいかなる権利や利益も主張しない」とも記載されている。さらに、ソロモン・ブラザーズは、顧客がアクセス不能なウォレットの法的所有権を証明できるユーザーに資産を返還することを目的とした「キーレス・ウォレット回復基金」を設立したと発表した。このファンドはソロモン・ブラザーズによって管理され、具体的な詳細は数カ月以内に発表される予定だ。

同ウェブサイトがオンチェーンニュースについて発表するのはこれが初めてではない。7 月 9 日 (最初のメッセージが送信されてから 1 週間後) から 8 月 5 日までの間、同じリンクから別の発表が行われ、インターネット アーカイブを通じて遡って入手できました。この発表は、法的声明ではなくFAQ形式を使用し、より非公式なトーンであり、放棄されたウォレットを定性的に定義し、そのリスクと顧客の目的を説明しています(現在の発表と一致しています)。この早期発表が、顧客から送信されたオンチェーンメッセージに関するメディアの憶測に応えたものであることは注目に値する:「ソロモン・ブラザーズが提供した情報がこれまでの報告書に含まれていないことを遺憾に思う。一部の根拠のない報道では、顧客が『ハッカー』である(悪意を示唆する)、または特定のウォレットをターゲットにフィッシング攻撃を行ったと主張されているが、そのような非難は真実ではない。」

8月7日のプレスリリースは基本的に、放棄されたウォレットのリスクとユーザーが所有権を証明する方法の観点からウェブサイトでの発表の内容を再説明したものである。重要な詳細は、「ウォレット所有者に少なくとも90日間の対応期間を提供する」という文言です。ほとんどのウォレットはメッセージを受信してから少なくとも 90 日間の応答期間を設けていますが、オンチェーン トランザクションのタイムスタンプに基づくと、3,203 のアドレスは 88.4 日以内に通知を受け取りました。この詳細については、「チェーン分析」の章で詳しく説明します。通知期間が終了した後にクライアントが法的措置を講じる予定の場合、このタイムラグは非常に重要になります。

合格OP_RETURNメッセージ配信用リンクコンテンツ

Salomon Brothers の顧客は、OP_RETURN メッセージを通じて、機能の異なる 2 種類のリンクを配布しました。どちらのリンクにも、当社 Web サイトのホームページから直接アクセスすることはできません。

どちらのページにも、ソロモン ブラザーズの顧客が一連の「放棄された」疑いのあるビットコイン ウォレット アドレスに通知を送信し、ウォレット所有者にソロモン ブラザーズに連絡するか、署名されたトランザクションを通じて暗号所有権の検証を実行するようアドバイスしていると記載されています。この通知は、アドレス所有者が指定された期限までに応答しない場合、そのアドレスは放棄されたとみなされ、顧客は「建設的占有」を通じて関連通貨の所有権を主張するなどの是正措置を講じることができると警告している。2 つの通知は名前が異なり (それぞれ「法的通知」と「所有者通知」というラベルが付いています)、期限も異なります (所有者通知の期限は 10 月 10 日、法的通知の期限は 11 月 5 日です) が、内容と文言はまったく同じであることに注意することが重要です。この操作では複数のリンクと異なる通知タイトルが使用されており、メッセージ受信者の 90 日間の応答期間を追跡する可能性が高くなります (通知は 1 か月にわたって送信されたため)。

通知ページの下部にある問い合わせフォームを使用すると、「有効な所有権主張の詳細および裏付け文書」を持っていると主張するユーザーは、Salomon Brothers に直接連絡し、個人またはその代理人が匿名を保つためにこのフォームを使用できることを示すことができます。このフォームでは、送信者が地理的位置情報 (国、州、郵便番号または都道府県) を入力する必要があり、これらのフィールドには必須であることを示すためにフィールドの横にアスタリスクが付いていることに注意してください。

6、OP_RETURNそれは何ですか?

OP_RETURN は、ユーザーがトランザクションに最大 80 バイトの任意のデータを埋め込むことができるビットコイン スクリプトのオペコード (つまり、命令) です。OP_RETURN 出力に関連付けられた資金は使用できません (したがって、「未使用のトランザクション出力セット」に追加されません) が、データ ペイロードはブロックチェーンに永続的に記録され、ネットワーク全体にブロードキャストされます。これにより、OP_RETURN はビットコイン ネットワーク上の「公開掲示板」になります。その用途は、同種のトークン プロトコル (Rune など)、タイムスタンプ、さらにはスパム メッセージなど、さまざまなシナリオをカバーしています。OP_RETURN は低コストで永続的な特性を備えているため、アドレス間のオンチェーン メッセージングによく使用されます。

7、サロモンカスタマーダストアタックレンジ

クライアントのキャンペーンは 2 つのフェーズに分かれていました。最初のメッセージでは Salomon Brothers について言及せず、その後のメッセージには同社の Web サイトへのリンクが含まれていました。チェーン データは、2 つの送信主体が同じエンティティであることを強く示しています。最初のメッセージは、より広範かつ徹底的に実装されるフェーズ 2 のテスト実行と考えることができます。ソーシャルメディアでの議論の多くは、7月中旬にビットコインを清算した古代クジラが受け取ったメッセージの第2バッチ(具体的には「所有者への通知…」)に焦点を当てていた。当時、リンクのない初期のメッセージと、ソロモンの Web サイトを指しているその後のメッセージに気づいた観察者はほとんどいませんでした。背景情報の欠如が、パニック的な解釈 (「ビットコインは量子コンピューティングによって破壊される」など) が広まる主な理由である可能性があります。

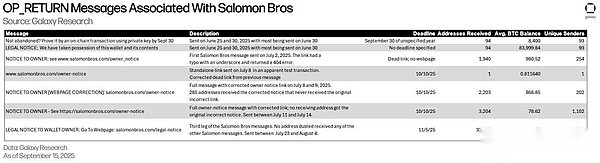

メッセージの内容とその詳細の一部を以下の表に示します。

8、攻撃の詳細とタイムライン

ソロモン ブラザーズのダスト ニュースに関連する重要な出来事と、2 つの攻撃に関連する重要な高レベルの詳細を時系列で整理します。

(1) 具体的な詳細

この作戦には、3,738 の独立した送信アドレスと 39,423 の受信アドレスが含まれていました (そのうちの少なくとも 5 つは粉塵攻撃の実行者自身によって制御されている可能性があります)。ソロモン メッセージの 2 つの送信アドレスが受信アドレス リストに同時に表示されており、オペレーターが自身のウォレットにもダスト攻撃を実行したことがわかります。このアクティビティは、資金提供組織とダスト配布レベルの両方で高度な複雑性を示しており、主に次の 3 つの特徴のいずれかを持つアドレスをターゲットとしています。

P2PKH アドレス (以前のアドレス タイプ);

トークンを受信したが、トークンを転送しなかったアドレス (39,423 アドレス中 38,754)。

平均休止時間が 1,890 日のアドレス。

5,097 アドレスの完全な可視トランザクション履歴には、Salomon Brothers に関連するメッセージの受信のみが含まれていることは注目に値します。これらのアドレスを除外すると、残りの 34,326 個のターゲット アドレスの平均休止時間は 2,171 日となり、そのうちトークンを受信したが転送しなかったターゲット アドレスの数は 33,657 日になります。最も古いアドレスは 5,991 日間休止状態であり、最も新しいアドレスは 58 日間休止状態であり、34,307 個のアドレスは少なくとも 3 年間休止状態です。全体として、粉塵攻撃の加害者は少なくとも賠償金を支払った0.49831883BTC手数料(約 60,246 ドル、10 月 7 日の為替レートに基づく)、OP_RETURN メッセージに費やされました0.22768359BTCダスト トークン (約 $27,516.29) とイベント終了時少なくともリサイクルされた0.00878853BTC残高(約 1,062.52 ドル)。

このエンティティは複雑な資金の流れのネットワークを構築しました。ダストトランザクションを開始する前に、トークンは数千のアドレスに分散され、複数のメッセージタイプの後続のアドレス間で繰り返し循環され、釣銭出力は送信ウォレットに返されるのではなく手動で配布されました(ビットコインの「釣銭」とは、取引完了後に送信者または指定されたアドレスに返される入力金額の残りの部分を指します)。この操作モードでは、最初は追跡が困難になります。このアクティビティは複雑 (41,523 個の OP_RETURN メッセージをカバー) かつ大規模であるため、ビットコイン プロトコルの深い理解と、多大な準備とリソース投資が必要です。

宛先アドレスの種類:

Pay-to-Public-Key-Hash (P2PKH) アドレスは、このラウンドのメッセージング アクティビティの主なターゲットであり、通知を受信する総アドレスの 98.82% を占めます。メッセージを受信するアドレスの種類を強調することが重要なのはなぜですか?特定のビットコイン アドレス タイプは他のタイプよりも新興テクノロジー攻撃に対して脆弱であると考えられているため、OP_RETURN メッセージに関するソロモン ブラザーズの公式コミュニケーションでも、このリスクについてほのめかしており、「豊富なリソースを持つならず者国家や犯罪組織は、放棄されたデジタル ウォレット資産をハッカーに与える確実な脅威となっている」と述べています。 「古い暗号化プロトコルは新しいテクノロジーに対して脆弱です。つまり、悪意のある攻撃者が放棄されたウォレットに違法にアクセスする可能性があります。これらのウォレットはより安全なバージョンにアップグレードできないためです。」この声明は、ビットコインに対する量子コンピューティングの脅威の可能性を指摘しているようで、ビットコインは今年のコミュニティの議論と議論の重要なテーマとなっています。

量子コンピューティングは、量子力学の原理 (重ね合わせやもつれ状態など) を使用して情報を処理するコンピューティング手法です。特定の問題に対する計算能力は、従来のコンピューターの計算能力を大幅に超える可能性があります。現時点では、このリスクは理論上のレベルにとどまっています。一部の専門家は、実用的な量子コンピューターは 2020 年代後半または 2030 年代前半に登場し、2030 年代には計算能力の向上が続き、2040 年代以降には完全な信頼性が達成される可能性があると考えています。

量子コンピューティングまたは関連技術によるビットコインへの攻撃に関する懸念の 1 つは、この技術が公開鍵と秘密鍵のペアを照合する潜在的な能力を備えていることであり、これにより理論上の攻撃者がユーザー資金を不正に制御できるようになる可能性があります。Pay-to-Public-Key (P2PK) アドレス (ビットコインの初期のブロックで使用) は、元の公開鍵を出力スクリプトに直接埋め込むため、他のアドレス タイプよりも理論量子攻撃または同様の攻撃に対して脆弱なスクリプト タイプになります。理論的には、量子コンピューターやその他のテクノロジーが、公開された公開鍵から直接秘密鍵を導き出し、資金を乗っ取る可能性があります。対照的に、P2PKH アドレス (今回の攻撃の主なターゲット) とその後のアドレス形式は、コインを公開鍵のハッシュ (つまり、暗号化難読化の結果) にロックします。これは、元の公開鍵が公開されるのは、アドレスがコインを使用した後でのみであることを意味します。したがって、攻撃者がこれらのアドレスを悪用するには、被害者はこの仮想的な攻撃が発生する前にトークンを消費し、消費したアドレスを再利用する必要があります。前述したように、ターゲット アドレスの大部分は資金を転送することがないようであるため、その公開鍵が公開されることはなく、理論的には P2PK アドレスよりも攻撃に対して脆弱ではありません。

私たちの分析では、このラウンドの活動でソロモン ブラザーズ ダスト メッセージを受信したアドレスが P2PK タイプであるという証拠は見つかりませんでした。識別されたターゲットはすべて、遅延アドレス タイプ、主に P2PKH です。P2PK 出力ダスト攻撃は、元の公開鍵にトークンを直接送信することで技術的には可能ですが、Salomon Brothers のクライアントがそのような操作を実行したという証拠は見つかりませんでした。実際には、元の P2PK の使用法はほとんど段階的に廃止されています。最新のビットコイン ソフトウェアはもはやこの形式をサポートしておらず、ウォレットや取引所のフロントエンドのいずれも、ユーザーが受信アドレスとして裸の公開キーを貼り付けることを許可していません。Galaxy Researchは、集中型および分散型フロントエンドを通じてBTCをP2PK出力に送信しようとしましたが、失敗しました。結局、元の P2PK 出力を含む部分的に署名されたビットコイン トランザクション (PSBT) を手動で構築し、それを独立してブロードキャストすることによってのみ結論を検証できました。標準インターフェイスでは最新のアドレス形式の使用が強制されるため、この操作にはカスタム スクリプト アセンブリが必要です。この実験の難しさは、P2PK が完全に廃止されたことを浮き彫りにしていますが、そのようなアドレスへの資金送金は技術的にはまだ可能です。これは重要な疑問を引き起こします。Salomon のクライアントが、放棄されたアドレスを技術的悪用から保護することが目的であると述べた場合、なぜ最も脆弱で放棄される可能性が最も高いアドレス タイプ (P2PK) を無視し、代わりに脆弱性の低い形式でメッセージを送信したのでしょうか?

9月2日の時点で、P2PKアドレスは171万9000BTCを保有しており、循環供給量の8.63%、最大供給量の8.18%を占めている。この膨大な量の BTC は、量子コンピューティングの実装時に攻撃に対して最も脆弱であると広く考えられていますが、私たちの観察によると、Salomon の顧客はそのようなアドレスに通知を送信していませんでした。

(2) 資金の準備と重要なアドレスのテスト——4月7夏至6月24日

2 段階攻撃の最も古い痕跡は、資金取引がビットコイン アドレスに到着した 4 月 7 日に遡ります。bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99。以下の分析に示されているように、このアドレスは非ソロモン活動とソロモン活動の中核拠点となっています。ダスト アドレスの最も初期の資金源として機能するだけでなく、ダスト送信アドレスとしても機能します。これは、ほとんどのダスト アドレスが OP_RETURN メッセージを送信した後に残りの残高を収集するためのターゲット アドレスでもあります。本格的な運用が始まる前の 6 月 24 日、このアドレスは「これは 80 バイトの OP_RETURN テスト メッセージであり、正確である必要があります。」というメッセージを含むトランザクションを送信するために使用されました。翌日、このアドレスはさらに 2 つの OP_RETURN メッセージ「MESSAGE_1」と「MESSAGE_2」を受信しました。これらのメッセージを総合すると、Dust 攻撃エンティティが大規模な活動に備えてビットコインの OP_RETURN 関数をテストしていることを示しています。

最初のテスト トランザクションでキー アドレスが明らかになりますbc1qgh3jg9pqrjyawwernal2u7kuhezrxelgp72z0t——このアドレスは、手動で割り当てられた変更アドレスとして bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 テスト資金を通じて資金を受け取りました。その後、bc1qgh3jg9pqrjyawwernal2u7kuhezrxelgp72z0t になりましたbc1qfefxhstqphwx6rkkxwlup9uufahx0enwm2x5ad資金源のアドレス (このアドレスは非ソロモン活動に参加し、bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh資金提供 – 後者は、ダスト アドレスに資金を提供し、2 つのキャンペーンを結び付けるもう 1 つの重要なアドレスです)、また、非ソロモン メッセージを送信する追加の 180 アドレスにも資金を提供します。したがって、bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 は、非ソロモン活動のアドレスに資金を提供するとともに、ソロモン関連活動の直接資金源としてもゲートウェイの役割を果たします。

(3) リンクまたはソロモンに関連するメッセージはありません——6月30日

これらのテストトランザクションの直後、大規模なダスト活動の第 1 ラウンドの基礎が 2 つの通知によって現れました。1) 「放棄されていませんか? 9 月 30 日までに秘密キーを使用してオンチェーントランザクションの証明を開始してください。」 2) 「法的通知: 私たちは財布とその中身を引き継ぎました。」これらのメッセージは 6 月 25 日に出現し、同じ 4 つのアドレスのランダムな組み合わせの間で広まりました。完全なアクティビティは 6 月 30 日にビットコイン ネットワーク ブロック 903447 と 903448 の間で始まりました。6 月 25 日の最初のトランザクションでは、bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99中心的な役割を果たします: 1) 「捨てられていませんか?」を送信します。自分自身へのメッセージ。 2) 送信bc1qkq47hh2xv0ehvh44ec9z6pvy2856m5w66a3gw8(前日に資金を提供した人)が「法的通知」メッセージを送信します。 3) 同じアドレスから同じ「法的通知」メッセージを受信します。6 月 30 日のキャンペーンはその後、追加の 90 アドレス (2 種類のメッセージをカバー) に拡大され、そのうち 87 アドレスでソロモン ブラザーズに関連する通信が受信されることになりました。これらのメッセージを受信したアドレスのグループには古代のクジラが含まれており、その関与によりこの出来事に対する広範な懸念が引き起こされました。つまり、クジラに関連するアドレスは、6 月 30 日の時点でソロモン兄弟以外のメッセージによる 2 種類のダスト攻撃を受けていたことになります。

(4) 最初のソロモン関連メッセージが送信される——7月2日

7月2日、ダスト攻撃エンティティは6月30日のイベント後初めてソロモン・ブラザーズに関連するメッセージ「所有者への通知…」を送信した。これは、その月に 3 つの主要なソロモン メッセージ タイプが初めて登場したことを示しています。これまでの非ソロモン活動と同様に、bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99テスト トランザクションに表示されます (このトランザクションはブロックの高さにあります)903659、メインイベントからわずか 15 ブロック離れています)。重要なのは、このテストの由来は、bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lhこのアドレスには 2 つの特徴があります。1) 6 月 30 日に「放棄された」メッセージ送信に使用されました。2) 6 月 30 日のダストイベントに参加したアドレスによって資金提供されました。また、bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lhそしてbc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99ソロモン関連のメッセージを送信する複数のアドレスに資金を提供します。この重複は、2 つのキャンペーン間の直接的なつながりを強く示唆しています。

初期のメッセージング段階でのアドレスの再利用や、ソロモン以外の活動に関与したアドレスからソロモン ブラザーズ運営のためのテスト資金を提供することは、運営上の見落としである可能性があります。これらの行動は、ソロモン以外のメッセージとソロモン兄弟関連のメッセージが実際に同じ主体によって調整され、継続的に実行されたという決定的な証拠を残しました。

さらに重要なのは、メッセージで提供されたリンクにハイフンではなくアンダースコアが含まれていたために失敗したことです (ダスト エンティティがハイフンを挿入するときに誤って Shift キーを押した可能性があります)。このページにアクセスしようとすると、404 エラーと「ファイルが見つかりません」というプロンプトが表示されます。さらに、20 のアドレス (Dust エンティティによって制御されている可能性のあるアドレスを除く) は、誤ったリンクを受信した時点で合計 106,602.06 BTC 残高を保持していましたが、これらのアドレスは修正後のメッセージを受信していないか、修正通知が送信される前にトークンを転送していました。この区別は重要です。ダスト エンティティが、いわゆる放棄されたアドレスに対する法的権利を主張しようとした場合、この特定のアドレス グループは法的に通知されない可能性があります。このアドレス グループには、80,000 BTC を清算した古代のクジラが含まれています。つまり、クジラがメッセージを見たとしても、アクセス可能な Web ページはまったく存在しません。

(5) 間違いを修正してください——7月9夏至7月14日

7 月 4 日にトークンを転送するクジラの行動は広く注目を集め、一部の人々はビットコインに脆弱性がある、または少なくとも P2PKH アドレス タイプは危険であると信じていました。今月中旬にクジラがトークンを投棄し始めたときも議論は続いた。この頃 (7 月 9 日)、Dust 攻撃組織は修正された URL を含むメッセージを大規模に送信し始めました。この特定の URL に対するキャンペーンは 2 つの主要なウェーブに分割されました。1 回目は 7 月 9 日、2 回目は 7 月 13 ~ 14 日でした。各メッセージのウェーブには更新されたリンクが含まれていましたが、文言が若干異なりました。

最初の 3 つのバッチのメッセージと同様に、2 つの明らかなテスト トランザクションが 7 月 8 日 (つまり、修正メッセージの第 1 波が送信される数時間前) に出現しました。最初のテストには追加テキストのない更新リンクのみが含まれ、2 番目のテストには完全な更新メッセージ (修正された URL が示されている) が含まれていました。2 つのテストは異なるブロックで送信されました。 1 回目は修正通知アクティビティの開始から 73 ブロック前、2 回目は 27 ブロック前でした。

更新された URL のみを受信したテスト トランザクションには、2 つの特徴があることは注目に値します。1) 間違ったリンク メッセージの古いバージョンを含むトランザクションから出力された手動で更新された変更によって資金が供給される。 2) それ自体には、アドレス bc1q2dskr0y97v zlpvkhr44tagdh906w48y6mu29mf への手動で挿入された変更出力が含まれています (このアドレスはその後、ドイツ語のスペル エラーが含まれている可能性がある OP_RETURN メッセージを介して残高をクリアしました。これは、「私を産んでくれてありがとう。今なら本物のお金で報酬が与えられます」と翻訳されます)。この資金調達取引は、「ウェブページ修正」メッセージ キャンペーンが終了してから 5 日後の 7 月 8 日に行われました (古いリンクが最後に送信されたのは 7 月 3 日、テストは 7 月 8 日に受信されました)。トランザクションには受信アドレスも含まれますbc1qmak4853pysqmqlvmdcs3hwpz928dqqc5v6gnzw、そのアドレスはリンクのみのテスト トランザクションの受信者になります。このアドレスは、7 月 8 日に「このウォレットは 2025 年 10 月に削除される」という内容の異常な OP_RETURN メッセージも受信しており、これが Dust Attack エンティティの実験用アドレスであることをさらに示しています。このアドレスは2023年11月28日に最初に0.81162432 BTC資金を受け取りましたが、資金のほとんどは7月30日まで完全には送金されませんでした(ソロモンブラザーズのダスト送信者から複数のメッセージを受信した後)ことは注目に値します。

間違ったリンクを受信した 1,940 のアドレスのうち、大多数 (1,919) は修正された通知も受信しました (別の 285 のアドレスは、元の間違ったリンクを受信しませんでしたが、修正された通知を受信しました。これはダスト攻撃エンティティによる操作ミスである可能性があります)。注目に値するのは、無効な所有者通知リンクを受信したが、修正通知が送信される前にトークンを転送していたアドレスは、修正リンク通知を受信しませんでした。;これは、Dust 攻撃エンティティが元の通知の送信元アドレスを監視し、メッセージが再配信されないことを確認していることを示します (これは意図的なものであるか、ターゲット アドレスに適用されるフィルタが空白のアドレスや最近アクティブなアドレスを除外しているためである可能性があります)。

更新されたリンクによるダスト攻撃の第 2 ラウンドは、「所有者への通知…」というメッセージ形式を使用して 7 月 13 日に開始されました。この一連の攻撃には明らかなテスト トランザクションもあります。活動の本体部分 (7 月 11 日) の 2 日前には、bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99メッセージはそのアドレスに送信されました。このメッセージは合計 3,204 のアドレスに送信されましたが、元の間違ったリンクや「Web ページの修正」メッセージを受信したアドレスはありませんでした。テストトランザクション受信者に加えて、このグループ内のすべてのアドレスリンクベースの関連付けの締め切り (2025 年 10 月 10 日)どれも完了していません90通知期間: 7 月 13 日にダストを受信したアドレスには約 88.4 日の通知期間しか与えられず、7 月 14 日の受信者には約 87.5 日の通知期間しか与えられませんでした (OP_RETURN トランザクション チェーンでの確認時から)。メッセージに付随する書面による通知には、受信者に少なくとも 90 日間の応答期限を与えると記載されているため、この詳細は非常に重要です。これらのアドレスは、通知を受け取った時点で合計 251,606.5217 BTC を保持していました。注目に値するのは、このメッセージを受信したアドレスのうち 107 には、受信動作以外の活動の痕跡がなかったということです。これらのアドレスは、メッセージを受信するアドレスの数を増やすことで活動の規模を偽装し、脆弱なアドレスが多数存在するかのような錯覚を生み出している可能性があります。

クジラのトークンの移動は7月25日まで見出しを飾り続けたが、これは7月23日に送信されたソロモン・ブラザーズのメッセージの3回目(そして最終版)と一致するタイムラインである。メッセージには「ウォレット所有者への法的通知: ウェブページをご覧ください…」と書かれている。前のパターンと一致して、明らかなテスト トランザクションがアクティビティの最初の 22 ブロックに現れました。メッセージを受信した 33,987 のアドレスのいずれも、6 月または 7 月に送信されたメッセージを受信していないことは注目に値します。このメッセージは受信者数の点で最大であり、2 つのバッチに分けて送信されました。1 回目は 7 月 23 日から 24 日の間、2 回目は 7 月 28 日から 8 月 4 日の間でした。そのうち 6,000 件のメッセージは 7 月 23 日から 24 日までに送信されました。 7 月 29 日から 8 月 1 日までに 27,987 件のメッセージが送信されました。そして8月4日に単一のメッセージが送信されました。

「法的通知」メッセージと以前のすべてのメッセージの主な違いには、ターゲット アドレスの数が多いこと、キャンペーンの期間が長いこと、ターゲット アドレスの平均残高が少ないことが含まれます。このメッセージは 13 日間で 33,987 のアドレスに送信され、期間は次に大規模なキャンペーンよりも 2.17 倍長く、受信者数は次に大規模なキャンペーンよりも 6.28 倍でした。さらに、このタイプのメッセージのターゲット アドレスの平均残高 (1.37 BTC) は、他のタイプに比べて大幅に小さくなります。「所有者通知」カテゴリのアドレスの平均残高は 400.52 BTC、「所有者通知」カテゴリのアドレスの平均残高は 980.52 BTC、「放棄」および「乗っ取り」カテゴリのメッセージのターゲット アドレスは両方とも 8,400 BTC に達します。

興味深いことに、この最終通知を受け取ったアドレスのうち 4,990 には、この OP_RETURN メッセージを受信したこと以外にはトランザクション履歴がありませんでした。この現象は「所有者通知」メッセージにも存在し、アクティビティの規模を拡大するために意図的に行われている可能性があります。

(6) 終盤

ダスト攻撃エンティティがさまざまなメッセージ活動を徐々に終了すると、特定の OP_RETURN メッセージ セットの送信に使用されたアドレスをクリアするために、残りの資金をバッチで自身のアドレスに引き出します。場合によっては、特定のメッセージのアクティブ アドレスをクリアするトランザクションが、新しいメッセージを新しいアドレスに送信するための資金源にもなります。おそらく、エンティティは以前のメッセージとの接続をマスクするためにこれらすべてのジャンプを追加し、ダストによって攻撃されたアドレスの所有者がブロック エクスプローラーを通じて異なるメッセージ セット間の接続を簡単に識別できないようにしました。この解釈を裏付けるのは、メッセージの送信に使用された 3,738 個のアドレスのうち、3,734 個のアドレスは 1 つのメッセージ タイプのみを配信し、複数のメッセージ タイプに参加した 4 つのアドレスはすべて、明らかなテスト トランザクションに出現したという事実です。

住所bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99複数のシナリオで仲介者として機能し、隣接するメッセージ アクティビティを持つアドレス間で資金を循環させます。なお、住所はbc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh非ソロモン活動からの残りの資金をソロモン関連メッセージの最初のバッチに再配置するためのゲートウェイ アドレスとして機能します。アドレスの使用が完全に終了すると、清算操作を通じて回収された残りの BTC は、OP_RETURN メッセージに関連付けられていない新しいアドレスに送信されます。一部のトランザクションは大規模でコストが高く、1 回のトランザクションで最大 68.2kvb (キロ仮想バイト) のデータが必要となり、最大 1,300 米ドルの手数料がかかります。

(7) 手がかりの関連付け

2 つの特定のアドレスは、ソロモン関連の活動の背後にある実体が、初期の非ソロモン活動の運営者でもあった可能性が高いことを強く示唆しています。bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99そしてbc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh。実験に関する最初のニュースが予兆していたように、最初の実験の先駆けとなった同じアドレスが、非ソロモン活動とソロモン活動の間の重要な橋渡しとして再び現れました。

2 つのキャンペーン間の秘密のつながりは、2 つのアドレスの次の 3 つの特徴から生じています。1) ソロモン ブランド キャンペーン中に互いにテストダスト攻撃を行っているようです。 2) それぞれが非ソロモンメッセージを含む少なくとも 1 つのトランザクションを送信します。 3) ソロモン関連のキャンペーンで使用されるアドレスに共同で資金を提供する。さらに、bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh は、によって提供されます。bc1qfefxhstqphwx6rkkxwlup9uufahx0enwm2x5adに資金が提供されました (アドレスは 6 月 30 日のメッセージ セットのテストに使用されました)。さらに、bc1qgh3jg9pqrjyawwernal2u7kuhezrxelgp72z0t によって資金が提供されました (アドレス自体は、bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 によって変更出力として資金提供されました)。

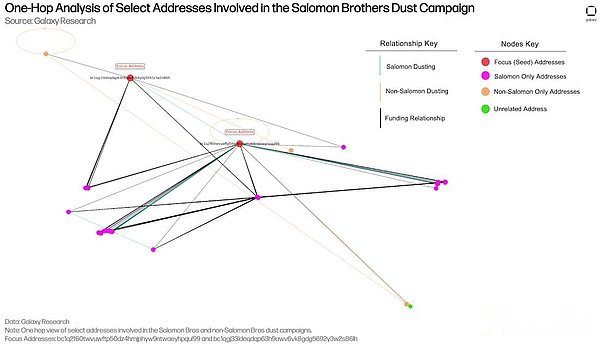

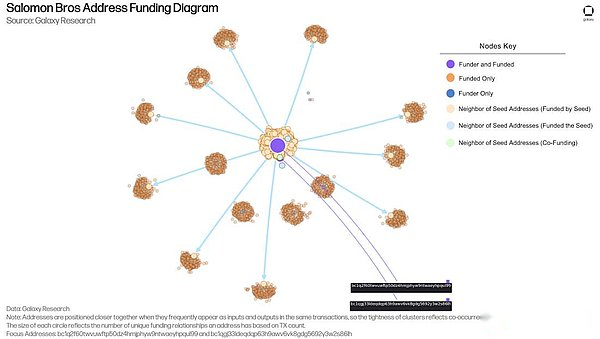

下の画像は、シングルホップ ネットワーク分析から作成されたグラフ視覚化です。この分析では、シード アドレス (「フォーカス アドレス」というラベルが付いている) に直接接続されているすべてのアドレスがマッピングされ、データ ソースにはソロモン ブラザーズ関連の資本フロー、メッセージ フロー、およびソロモン以外のメッセージ フローの両方が含まれます。グラフ内のノードとエッジの配置は、Kamada-Kawai レイアウト アルゴリズムによって決定されます。このアルゴリズムは、間隔を最適化して、より緊密に接続されたノードを互いに近づけ、線の交差を最小限に抑えて読みやすさを向上させます。ただし、密集した領域ではノードが重なり、視覚的にカウントすることが困難になる可能性があります。

次の 2 つの関係タイプが含まれます。

黒資金の流れ(線): アドレス間の資金供給トランザクションを表します (例: アドレス X がアドレス Y に資金を提供します)。

オレンジとグリーンの2色粉塵攻撃(行): ダスト メッセージングを表します (例: アドレス A がアドレス B に対してダスト攻撃を実行します)。色はアクティビティのタイプを区別します。シアンはソロモン関連のアクティビティ、オレンジは非ソロモンのアクティビティです。

さらに、それ自体に対してダスト攻撃を実行するアドレスの自己循環関係は解析で保持され、同じノードに戻るアークによって表されます (フォーカス アドレスの図に示すように)。

視覚的なグラフは、2 つのシード アドレスがソロモン ブラザーズ関連のメッセージ アクティビティを通じて直接接続されており、それぞれがソロモン ブラザーズ アクティビティに含まれていないアドレスに対してダスト攻撃を実行していることを示しています。2人はまた、その後ソロモン・ブラザーズの活動に使用されるアドレスの資金も提供し、資金の流れとダスト攻撃の間に重複が生じた。特に注目に値するのは、最初のメッセージで bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 が自身を粉砕していたことです。これは、チャートの中央に自己ループ構造として表示されます。

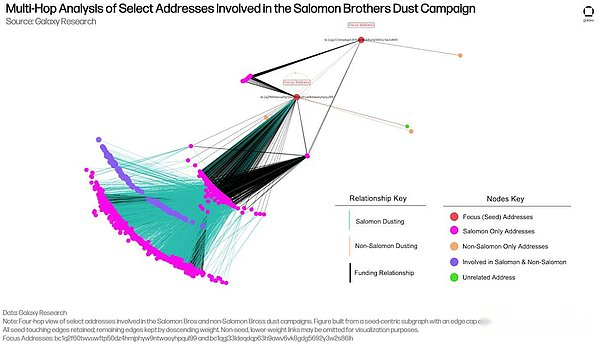

マクロの観点からは、次のことが明確にわかります。bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99そしてbc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lhどちらもソロモンキャンペーンと非ソロモンキャンペーンのアクティブなアドレスに資金を提供し、メッセージを送信します。アドレス bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 は、ソロモン ブラザーズ アクティブ アドレスの資金準備において重要な役割を果たし、750 を超えるそのようなアドレス資金調達トランザクションの入力アドレスとして機能しました。以下のグラフは、このアドレスからの取引を通じて資金が供給されたアドレスの範囲と、これらのアドレスがソロモン ブラザーズ関連の活動に関与する他のアドレスにどのように資金を供給したかを示しています。注目に値するのは、この 2 つの重点アドレスは、ソロモン ブラザーズ活動の初期のウォレットに初期資金の流れを提供し、運営能力を備え、その後の活動の拡大を促進できるようにしたことです。

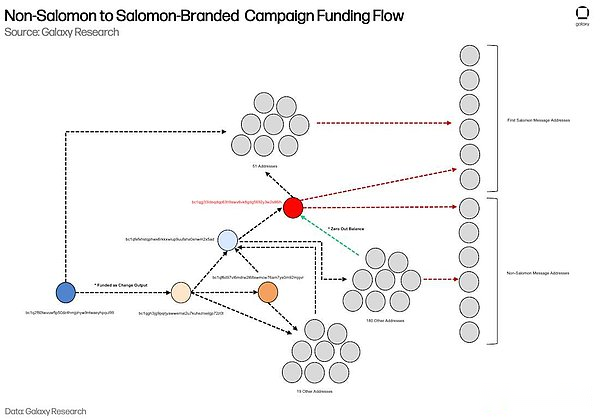

特に重要なのは、2 つのアクティビティを接続する 2 つのアドレスによって 51 の出力アドレスに同時に資金を供給するトランザクションがあったことです。これらの出力アドレスは、その後、ソロモン ブラザーズの活動を実行し、さらに資金を提供するために使用されました。非ソロモンメッセージから回収された残りの資金は、bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh を通じて集められた後、このトランザクションで分配されました。資金の流れについては以下で詳しく説明します。

下の画像は、Salomon Brothers メッセージング キャンペーンで使用される資金提供アドレスにおけるこれら 2 つのアドレスの重要性をさらに強調しています。従来のエッジ プロットとは異なり、この視覚化は目に見えるリンクではなく空間的な近さに依存します。同じ資金調達トランザクションで特定のアドレスが同時に発生するとクラスターが形成されます。ビットコイン取引には複数のインプットと複数のアウトプットが含まれる可能性があるため、この図は、排他的な 1 対 1 の資本関係ではなく、資本フローにおける共同参加関係を捉えています。したがって、シード アドレスは、クラスター内の資金提供されたすべてのアドレスの一意の発信元ではなく、参加しているコア ハブとして解釈される必要があります。

この図は、ターゲット アドレスが資金提供クラスターの中心にあり、Salomon Brothers の活動におけるほとんどのダスト攻撃アドレスに直接的または間接的に接触していることを示しています。また、これらは他のアドレス (セカンダリ ハブとして機能する) への資金提供の共同参加者としても機能し、それぞれが資金受取人の独立したクラスターを放射状に放射します (コア クラスターの周囲に構築されたハブ アンド スポーク構造によって強調表示されます)。このモデルは、ターゲットアドレスがそれ自体の中核的な参加者であるだけでなく、他の影響力のある資金提供者と密接に関係していることを強調しており、その結果、ソロモンブラザーズのメッセージ資金提供ネットワークにおける重要な役割を強化しています。

最後に、重要な資金の流れによって、2 つの活動のつながりが確認されました。住所bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lhこれは二重の役割を果たします。非ソロモン メッセージ アドレスを送信するための資金収集アドレスと、ソロモン関連のメッセージ アドレスの最初のラウンドを送信するための資金源の両方です。以下の図は、この資本の流れを視覚的に示しています。非ソロモンとサロモンのブランド活動を結び付ける際に bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh が果たす役割を強調するために、前の複雑な図と比較して単純化されています。

この資金フローの重要な部分は、北京時間 6 月 30 日 (EST) 16:00:35 に始まり、bc1qfefxhstqphwx6rkkxwlup9uufahx0enwm2x5ad が bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh を含む 181 のアドレスに資金を提供しました。これら 181 個のアドレスは、その後、非ソロモン メッセージの送信に使用されました。非ソロモン メッセージが送信された後、これらのアドレスは 2025 年 6 月 30 日 21:23:02 (非ソロモン ブランド メッセージが送信されてから約 3 時間後) に、残りの残高を bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh にゼロにしました。2 日後、アドレス bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh は、bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 とともに 51 のアドレスに資金を提供し、その後ソロモン作戦の第 1 ラウンドで使用されました。 欠陥のあるリンクを含むキャンペーン)。これは、bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh が 2 つのイベント間の資金の流れを促進するゲートウェイ ハブであることを示しています。

(8) 粉塵攻撃の影響の全体的な分析

ダスト攻撃実体は、その制御下にないと当社が判断した 39,418 の独立したアドレスに合計でメッセージを送信し、これらのアドレスは合計で最大 2,334,482.52 BTC を保持していました。

攻撃者は複数のメッセージをいくつかのアドレスに送信したため、この統計では、メッセージを受信したときに、重畳計算のために各独立したアドレスの最大残高が使用されます。粉塵攻撃エンティティ自体に属していると特定されたすべてのアドレスは、この分析から除外されました。

ダスト攻撃活動の目的の 1 つは、結果としてユーザーがトークンを転送するかどうかを観察することです。では、攻撃者がユーザーに行動を促すことにどれほど効果があるのでしょうか?以下の分析データは、9 月 29 日午前 8 時 30 分(東部標準時間)時点のものです。

6月30当日発送」放棄された」そして」引き継ぐ」情報:

これら 2 種類のメッセージは 94 の独立したアドレスに送信され、そのうちの 4 つは攻撃エンティティによって送信されたテスト トランザクションであると特定されました。このイベントとソロモン メッセージ送信の最初のラウンドでは、攻撃者に属すると疑われないアドレスへのトークン転送は発生しませんでした。これは、6 月 30 日のメッセージの成功率が 0% であったことを示しています。これらのメッセージが送信された時点での標的ウォレットの総保有量は 789,565 BTC でした。

ソロモン・ブラザーズのニュース分析:

ソロモン関連のメッセージの分析は、3 つのメッセージ カテゴリがあり、場合によっては同じアドレスの異なる組み合わせに送信されるため、少し複雑になります。次のデータは、メッセージ タイプとダスト アドレスの一意の組み合わせを考慮して、ソロモン攻撃の成功率を分析しています。

7月2間違ったリンクが送信されました

間違ったリンクを含む最初の Salomon ブランドのメッセージは、次の宛先に送信されました。1,939独立したアドレス(粉塵攻撃主体によって管理されている可能性のあるアドレスを除く)、これらのアドレスの名目上の保有量は次のとおりです。1,902,210.5BTC。で10住所7月8日の訂正通知発送までに転出86,161.15BTC。この転送されたアドレスのバッチには、8 つのアドレスを制御し、80,009.44 BTC を転送した古代のクジラが含まれています。アドレスの数に基づいてメッセージの成功率を計算します。0.52%、プレスダストBTC値は次のように計算されます。4.53%。この統計は、ウォレット所有者がメッセージを見た後に行動を起こしたと仮定していますが、その後の分析では、送金動作の少なくとも一部は偶然によるものである可能性があることが示唆されています。

7月9ひよ7月13修正リンクメッセージが送信されました

修正リンクは 2 つの別々のメッセージ バッチで送信されました。1 つは修正メッセージとしてマークされ、以前に間違ったリンクを受信したアドレス (および受信していない一部のアドレス) に送信されました。もう 1 つはまったく新しいアドレス グループに送信されました。このようなメッセージの具体的な成功率を評価するには、これら 2 種類のメッセージを区別する必要があります。

訂正通知を受け取った後、合計 109 のアドレス (既知のダスト攻撃アドレスを除く) が 55,161.62 BTC を転送しました。具体的な内訳は以下の通りです。

共有32アドレス転送42,510.35 BTC、これらのアドレスは訂正通知と元のソロモン通知の両方を受け取りましたが、これまでに行動を起こしていませんでした。このアドレスのバッチ保有総額1,795,607.63 BTC(関与1,918住所)、成功率はアドレスの数に基づいて計算されます。1.67%、保有しているBTCの価値に基づいて計算されます2.37%。アドレスの 1 つは、訂正通知を受け取った後、少量の BTC を転送しただけで、現在も 1,105.13 BTC を保持しています。もう一方のアドレスは 0.1 BTC を保持します。

共有8アドレス転送2,714.12BTC、これらのアドレスは修正通知のみを受信し、元の通知は受信しません。このアドレスのバッチ保有総額118,489.25BTC(関与284住所)、成功率はアドレスの数に基づいて計算されます。2.82%、保有しているBTCの価値に基づいて計算されます2.29%。アドレスの 1 つは、メッセージを受信した後に少量の BTC を転送しただけで、現在はまだ 424.59 BTC を保持しています。

共有69アドレス転送9,937.13BTC、これらのアドレスは新しい通知オブジェクトとして修正リンクを受け取りました。このアドレスのバッチ保有総額251,606.54BTC(関与3,203住所)、成功率はアドレスの数に基づいて計算されます。2.15%、保有しているBTCの価値に基づいて計算されます3.95%。ただし、これらのアドレスは、通知で約束された 90 日間の猶予期間を完全に受け取ることができませんでした (メッセージの受信時間は 7 月 13 ~ 14 日で、期限は 10 月 10 日でした)。通知期限を誤ると、これらのトークンが法的手段から保護される可能性があります。

全体として、リンクされたメッセージに対するこの修正の成功率アドレス数で計算2.02%、によるとBTC次のように計算された値2.55%。

7月23夏至8月4当日発送」法的通知」情報

ダスト攻撃のアドレス グループは以前にソロモン メッセージまたは非ソロモン メッセージを受信していないため、「法的通知」メッセージの成功率を評価するのは簡単です。存在する33,986アドレス、あります3住所が移転されました114.99BTC(このアドレスグループの保有総数は46,693.66BTC)。アドレス数に基づいて成功率を計算します0.009%、BTC 値で次のように計算されます。0.25%。このグループ内でトークンを転送した唯一のアドレスの残高がゼロにクリアされました。

全体的な影響:

ダストアタックイベント終了後、共有122累計転出アドレス数141,437.76BTC。ダスト攻撃の影響を受けたアドレスの合計値をBTC残高から計算して2,334,482.52BTCと仮定6.06%転送が発生し、アドレスの数に基づいて計算されます0.31%トークンの転送が発生します。トークンを転送したがゼロ以外の残高を保持したアドレスを除外した後、まだ価値のある2,188,604.9 BTC粉塵攻撃バランス(循環供給量に相当)10.98%、最大供給量10.42%) 転送は行われませんでしたしたがって、これらのメッセージによって引き起こされる法的フォローアップ措置に直面する可能性があります。注: これらの値はオンチェーンのトークンの移動のみをカウントし、通知リンク フォームを介して Salomon Brothers に連絡した可能性のあるウォレットは含まれません。

さらに除外が完了しない場合903 日間の猶予期間があるアドレス、最初のエラー通知のみを受信するアドレス、および 3 年未満の休止期間があるアドレス(放棄された財産および引き取り手のない財産の法的文脈における重要な期限)、それからおよそ1,920,124.4BTC通知を受ける可能性のある法的手段の可能性。これは以下と同等です循環供給9.64%、最大供給量 (2100数千個)9.14%。

メッセージ受信後のトークンの転送はまったくの偶然である可能性があります。

ダスト攻撃後にトークンを転送した一部のアドレスはまったくの偶然であり、その所有者はメッセージを一度も見ていなかった可能性があるという証拠があります。好例はアドレス 16P6cMXdmiiZR5d4L5aa793HwWZ5MomMKu です。ソロモン メッセージを受信する 80 分前に 1,219.99 BTC の予約を転送しました。これは、Dust 攻撃エンティティがメッセージを送信する前に事前にアドレスのバッチをコンパイルし、その間にトークンがその特定のアドレスに転送された可能性があることを示唆しています。過去数か月にわたるチェーン上の全体的な活発なクジラの活動は、これらのトークンの転送がまったくの偶然であるという解釈をさらに裏付けています。

9, サロモンの顧客の本当の目的は何でしょうか?

ソロモン・ブラザーズのウェブサイト上の声明によると、同社の顧客は利他的な行為に取り組んでいるという。同社は、「当社の顧客は、故意に仮想通貨市場に悪影響を与えるいかなる行動も取っていない」とし、「実際に放棄されていないウォレットには興味を持たないと主張している」と述べた。ソロモン氏は、顧客が「財布にアクセスできなくなったが法的な所有権を証明できる人たちを支援するためのキーレスウォレット回復基金」を創設するつもりだと主張している。

Salomon のクライアントは、敵対的な存在からネットワークを守るために、単に放棄されたトークンを政府の管理下に移そうとしているだけである可能性があります (ネットワークを保護することは、その複数の通信で明確に述べられている目標です)。しかし、これ自体ではそのようなリスクが軽減されるわけではありません。既存の暗号化保護が侵害された場合、国有化ウォレットは私設ウォレットと同様に脆弱になります。政府がこれらのトークンを販売した場合、それらは市場に逆流し、顧客が保護しようとしていると主張するまさに保管上の取り決めに陥る可能性があります。しかし顧客は、トークンが政府の規制下に置かれれば、たとえ悪意のある組織が攻撃する能力を持っていたとしても、攻撃する意欲が低下すると考えるかもしれません。

しかし、別のより悲観的な解釈も排除できません。次の要因を考慮してください。

ソロモン・ブラザーズの公式声明とオンチェーン通知の間には矛盾があります。同社の公式声明は、顧客の行動を利他的であると位置づけ、このキャンペーンがネットワークとトークンにアクセスできなくなった保有者を保護することを目的としていると強調している。しかし、これらの保証は、顧客が受信アドレスの「建設的所有」を取得したと主張し、行動を怠れば「すべての権利、所有権、利益の喪失」を招く可能性があると警告する通知自体の文言と調和させるのが難しい。ソロモンはさまざまなシグナルを送りました。最もアクセスしやすいコミュニケーションでは、顧客は慈悲深い保護者として描かれています。しかし、細かい部分では、この通知は、顧客がアクセスできない可能性のあるトークンの所有権を主張する権利を留保します(顧客が秘密鍵または量子コンピュータを持っている場合を除き、どちらも当社では非常に可能性が低いと考えています)。この矛盾により、次のような疑問が生じます。本当の目標が技術的脆弱性の脅威からネットワークを保護することであるなら、なぜ個人的な所有を主張する必要があるのでしょうか?

ターゲットアドレスの特徴的なポートレート。ソロモン氏が量子リスクをほのめかしたにもかかわらず、その顧客は最も脆弱なアドレスタイプ(P2PK)を回避し、代わりに一度もトークンを転送することなく6年近く休眠状態にあったP2PKHウォレットに焦点を当てた。これは、複数の州のデジタル資産放棄財産規制(以下に詳述)で定められた3年間の休眠しきい値を大幅に超えていた。

90締め切り日。これは、未請求財産法で一般的な 60 ~ 120 日の通知期間を反映しています。

お客様の精密な操作能力。上で述べたように、メッセージの背後にいるオペレーターは、ビットコインの技術アーキテクチャと社会力学を深く理解しているようです(通知では、ビットコインコミュニティで長年のニッチなトピックであるネットワークの量子脆弱性について言及しています)。技術的能力と社会的洞察の組み合わせにより、クライアントはオンチェーンアクションを大規模に展開し(約 40,000 のアドレスにメッセージを送信)、コミュニティの恐怖や社会的緊張を利用してメッセージの内容を構成するという並外れた能力を得ることができます。このため、このイベントは公共サービスの発表というよりも、意見形成や休眠保有者への圧力行使のようなものとなっている。

行動テストモード。クライアントは通知を送信する単一の方法を採用しませんでしたが、小規模から開始し、世間の注目が高まるにつれて 1 か月以内に業務範囲を拡大し続けました。差し迫った脅威についてビットコインユーザーに警告することが目的の場合、リークをまとめて送信し、対象範囲を徐々に拡大する理由はありません。丸々 1 か月かかるよりも、すべての通知を一度に送信する方が効率的です。

これらの要素を組み合わせると、サロモンの顧客は、いわゆる「放棄された」トークンの所有権を主張したり、国家の信託統治を強制したりするために、未請求または遺失物に関する法律に基づいて法的措置を講じるつもりだったのではないかと推測するのも無理はありません。

全体像を見ると、米国の財産法では「誰がそれを見つけ、誰のものであるか」という民間原則がほとんど適用されておらず、これは特に暗号通貨の分野に当てはまります。「見つかったもの」の原則は伝統的に有形の個人財産にのみ適用され、BTC などの無形資産には適用されませんでした。後者は政府に申告する必要があります。

州の未請求財産法はさまざまですが、一般に、仮想通貨アカウントが法的期間にわたって休眠状態にある場合、「所有者」はまずデューデリジェンスを行って「所有者」に連絡する必要があると規定しています。法定デューデリジェンス通知は通常、所有者によって第一種郵便(合意があれば電子メールを含む)で、州が定める期間内(通常は出願の60~120日前)に所有者の最後に知られている住所に送信されます。これが失敗した場合、所有者は資産を州政府に申告し、その後州の管理下に移管することが法的に義務付けられます。その後、国家が元の所有者に代わって資金の保管者として機能する一方、所有者は責任を免除されます。これにより、所有者またはその相続人はいつでも州に不動産の価値の回復を申請することができます。

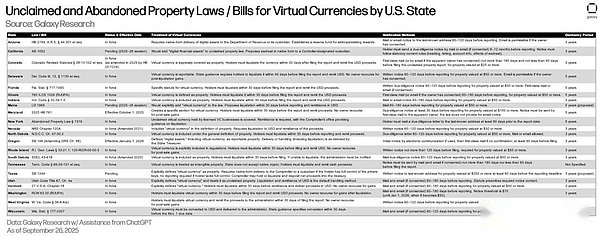

デジタル資産を放棄財産法に組み込んだ、または組み込む途中の州の数によって、サロモンのクライアントがたどる道と直面する可能性のある制限が明らかになる可能性があります。

OP_RETURN トランザクションを介して (取得できない住所や電子メールの代わりに) 電子放棄通知を送信することは、米国の一部の州レベルの未請求財産法の精神と一致する可能性があります。ただし、これらの法律の特定の定義と適用性により、次のような顧客の営業能力が制限される場合があります。

何のために」ホルダー」?これらの法律は一貫して、「所有者」を、財産を保持、引き渡し、または「所有者」に支払う義務を負う企業、法人、またはその他の法人として定義しています。所有者は、放棄されたと思われる物件に対する法的権利を持つ人として定義されます。暗号通貨の文脈では、ホルダーカテゴリーこれには、集中型取引所、カストディアルウォレットとフィンテックアプリケーション、資格のあるカストディアンと信託会社、仮想通貨対応のブローカーと投資プラットフォームが含まれる場合があります。このような組織は、アカウントの非アクティブ状態、所有者情報 (名前や自宅の住所など) を追跡し、デューデリジェンスを実行し、州に資金を送金することができます。そして自己ホスト型の場合財布、ユーザーは資金にアクセスできる唯一の人であり、これらのソリューションの開発者はユーザーの身元を追跡したり、所有者に代わって資金を送金したりすることはできません。したがって、資産を報告または譲渡する第三者は存在せず、対応する秘密鍵にアクセスせずにこれらの資金を移動することは不可能であるため、「所有者」の定義はおそらく適用されません。これも基本的に実行不可能です。所有者が所有者でもあり、放棄通知への応答を拒否したが、その後トークン自体を使用した場合、トークンは実際には紛失または放棄されていません。

引き取り手のない財産はどうなりますか?所有者がデューデリジェンスによって所有者を見つけることができなかった場合、その財産は州に引き渡されなければなりません。企業が資産を国に譲渡すると、国は管理者として機能し、所有者に代わって資金を無期限に保持します。州政府は管理目的で株式や仮想通貨などの資産を現金に換金する場合があります。元の所有者またはその相続人は、いつでも州に対して不動産の価値の回復を申請することができます。

ある州の未請求財産法は他の州にも自動的に適用されますか?そうではありません。管轄権は最高裁判所の「テキサス対ニュージャージー」の優先規則に従います。1) 所有者の既知の最後の住所がある州への宣言。 2) 住所が不明である場合、または州が特定の不動産を州が所有することを規定していない場合、所有者が登録されている州に移転します。重要なのは、その種類の財産が受領国の法令でカバーされている場合にのみ、所有者はその財産を譲渡できるということです(場合によっては「無形財産」のキャッチオール条項または現金への清算の要件を通じて)。どちらの州もそれをカバーしていない場合、または法令がそれを明確に除外している場合、地方分権の権利はありません。より広義には、BTC は世界的な資産であり、未請求財産規制は地理的に限定された法律の産物であり、国際的な影響力を持ちません。つまり、外国の保有者や管轄外の団体に BTC の申告や譲渡を強制することはできません。

その結果、Salomon の顧客の運用能力は以下によって制限される可能性があります。

管轄区域の優先規則(所有者の最後に知られている住所が優先され、その後に所有者の登録住所が続きます): OP_RETURN「猶予期間」には法的効果がない可能性が高く、それ自体で資金移動を強制することは困難です。通知されたアドレスの非アクティブ状態が標準休止期間を超えていたとしても、法的な「所有者」が存在しない場合には、この非アクティブ状態自体には報告義務は生じません。その後、資産が集中保管機関に預けられた場合、通常、保管機関の記録に基づいてその時点から義務が発生します。ただし、一部の州法では、以前の放棄ステータスと管轄権に関して事実上の紛争が生じる場合があります。

法律上の」ホルダー」存在します(集中カストディアン) vs. 自己カストディ モデル (通常は保有者なし): この通知には自己保管資産に対する法的拘束力はないと考えられますが、その目的は将来の請求に向けた事実の前提を作成することである可能性があります。ダストによって攻撃されたアドレスからのトークンがその後集中保管機関に預けられた場合、サロモンの顧客は以前の通知を利用して権利を主張することができ、その場合、所有者と保管者がトークンの所有権をめぐって法的紛争に巻き込まれることになります。

規制の適用地域範囲:BTCは世界的な資産であり、米国の未請求財産法には国際的または州間の執行力がないため、適用範囲を最大化する試みには、現地の規制が州ごとにデジタル資産を請求可能な財産として認識しているかどうかを評価し、実行可能な法的枠組みが存在する領域でのみ権利を主張する必要があります。これはすべて、OP_RETURN 通知が一部の法域における特定の未請求財産規制によって法的に有効な連絡またはデューデリジェンスの形式として認識され、所有者に代わってトークンを移動できることを前提としています。これはさらに、所有者と所有者の両方がそれらの管轄区域内に位置していることを前提としています。この地理的なつながりがなければ、規制は適用されません。

自己ホスト型BTC施行のギャップ: 法的問題は別として、いかなる状況でも、対応する秘密キーがなければセルフカストディ トークンを移動することはできません。たとえセルフカストディトークンを公共財産とみなせる法的手段があったとしても、秘密鍵にアクセスせずに資金移動を強制する方法はありません。裁判所はビットコイン自体の譲渡を強制することはできないが、既知の個人(所有者が特定できる場合)に秘密鍵を引き渡すよう命令することはできる。しかし、この救済策は、識別可能で連絡可能な個人の存在を前提としています。ほとんどの長期休止アドレスや匿名アドレスの場合、そのような接続は存在しないため、トークンは事実上、いかなる裁判所命令も及ばないものとなります。歩道で拾って収集のために保管できるウォレットとは異なり、ビットコインは、対応する秘密鍵 (またはいつかは量子コンピューター) にアクセスしない限り、まったく「所有」することはできません。このフレームワークを回避し、オンチェーン通知を介して放棄されたウォレットを個人所有に変換する試みには前例がなく、秘密鍵にアクセスできない場合は法的に疑われます。

ただし、この法的な灰色の領域は、顧客が認識する価値提案である可能性があります。ダスト攻撃を通じてオンチェーン通知記録を確立することで、新たに導入された規制に基づいて新しい種類の請求を開始でき、それによって「放棄された」トークンの所有権を奪取できると顧客は信じている可能性があります。

最近の訴訟は、そのような理論の脆弱性を浮き彫りにしています。バトル・ボーン・インベストメント対司法省の訴訟では、米国最高裁判所は押収されたビットコインウォレットに対する投機的所有権の主張を却下し、代わりに管理の具体的な証拠、つまり取引を行う能力や秘密鍵へのアクセスを証明する能力を求めた。類推すると、OP_RETURN 通知だけでは所有権を確立したり、所有者の利益を収用したりする可能性は低いです。このような通知はせいぜい投機的な請求に過ぎず、既存の未請求財産制度が要求する法的効力を欠いています。しかし、それらは自己選択を誘導するように設計されており、休眠保有者に身元を明かすか、より法的拘束力のある保管場所にトークンを移動させるよう促している可能性がある。

つまり、通知によって直ちに有効な請求が生じる可能性は低いですが、その後の保管環境への移送により、サロモンの顧客が権利を主張する管轄区域での訴訟につながる可能性のある事実パターンが形成される可能性があります。

10、結論は

すべてのオンチェーンの詳細と法的要素の分析に基づいて、ソロモン ブラザーズの OP_RETURN ダスト攻撃を単に純粋な行動実験と見なすべきではありません。むしろ、これは、潜在的な訴訟の証拠を準備するために、通知のオンチェーン記録を確立する試みに近いものです。

ただし、この操作自体には顕著な矛盾があります。初期のメッセージのリンクが壊れています。送信者の自己宣言基準による特定のアドレスの通知が不十分な可能性。理論的に技術的攻撃に対してより脆弱なアドレスタイプを通知せずに、技術的攻撃からネットワークを保護すると主張する。未請求財産法で指定された期限を過ぎていないアドレスにメッセージを送信すること。

こうした失敗にもかかわらず、運営者は明らかにビットコイン ネットワークについて技術的に深く理解しており、痕跡を隠して多数のアドレスにメッセージを配信するための高度な手段を講じていました。ソロモン事件は依然として多くの点で不可解であるが、この謎の依頼人が最終的にテストする可能性のある新しい法理論を考慮すると、世界のビットコインと仮想通貨コミュニティから引き続き注目されるに値する。Salomon のお客様が設定した 90 日間の期間が終了する 10 月 10 日と 11 月 5 日の 2 つの重要な時点に細心の注意を払ってください。