Quelle: Kette;

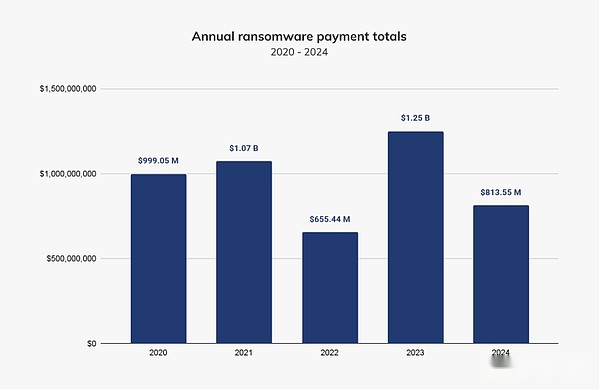

Im Jahr 2024 hat die Ransomware -Landschaft signifikante Änderungen durchlaufen, und Kryptowährungen spielen weiterhin eine zentrale Rolle bei Ransomware.Jedoch,Der Gesamt-Lösegeldbetrag sank gegenüber dem Vorjahr um etwa 35% aufgrund erhöhter Durchsetzungsmaßnahmen, einer verbesserten internationalen Zusammenarbeit und einer zunehmenden Zahl der Ablehnung der Opfer zur Bezahlung.

Als Reaktion darauf haben viele Angreifer ihre Strategien geändert, wobei neue Ransomware -Stämme aus umbenannten, durchgesickerten oder gekauften Code hervorgegangen sind und eine anpassungsfähigere und agilere Bedrohungsumgebung widerspiegeln.Ransomware -Vorgänge werden ebenfalls schneller und die Verhandlungen beginnen normalerweise innerhalb von Stunden nach Datenverletzungen.Zu den Angreifern zählen National-State-Akteure, Ransomware as a Service (RAAS) -Operationen, einzelne Betreiber und Ransomware-Gruppen für Datendiebstahl, wie z.

In diesem Kapitel werden wir diese Entwicklungen und ihre Auswirkungen untersuchen, einschließlich einer Vielzahl von Fallstudien – Lockbit, iranische Ransomware -Stämme, Akira/Fog und Inc/Lynx -, um den Trend in diesem Jahr widerzuspiegeln.

Ransomware-Aktivitäten ändert sich Mitte des Jahres

Im Jahr 2024 erhielten Ransomware -Angreifer Zahlungen von Opfern rund 813,55 Millionen US -Dollar, was einem Rekord von 1,25 Milliarden US -Dollar im Jahr 2023 um 35% zurückging, das erste Mal seit 2022.

Wie wir im Kriminalpolizei im mittleren Jahr festgestellt haben, hatten Ransomware-Angreifer Ransomware-Angreifer bereits zwischen Januar und Juni 2024 459,8 Millionen US-Dollar erreicht, etwa 2,38% höher als die Menge an Ransomware im gleichen Zeitraum im gleichen Zeitraum im Jahr 2023.In der ersten Hälfte von 2024 gab es auch mehrere ungewöhnlich große Zahlungen, wie z. B. eine Rekordzahlung von 75 Millionen US -Dollar an dunkle Engel.

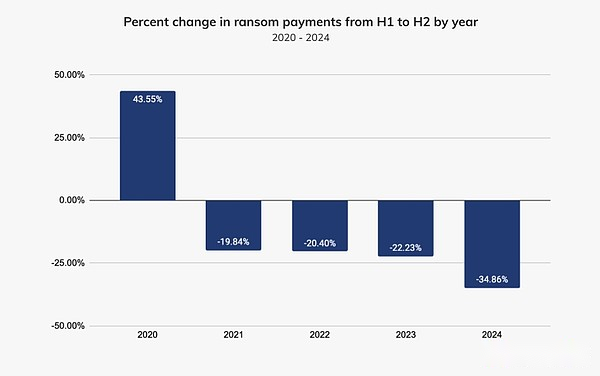

Obwohl die Gesamtsumme im Jahr 2024 eine leichte halbe Erhöhung (HOH) verzeichnete, erwarten wir, dass bis Ende des Jahres die Summe im Jahr 2023 überschreitet.Glücklicherweise verlangsamte sich die Zahlungsaktivität nach Juli 2024 um etwa 34,9%.Diese Verlangsamung ähnelt dem Rückgang der Hälfte der Lösegeldzahlungen seit 2021 und dem Gesamtrückgang in bestimmten Arten von kryptobedingten Verbrechen wie gestohlenen Fonds in der zweiten Hälfte von 2024.Es ist erwähnenswert, dass der Rückgang in diesem Jahr offensichtlicher ist als in den letzten drei Jahren.

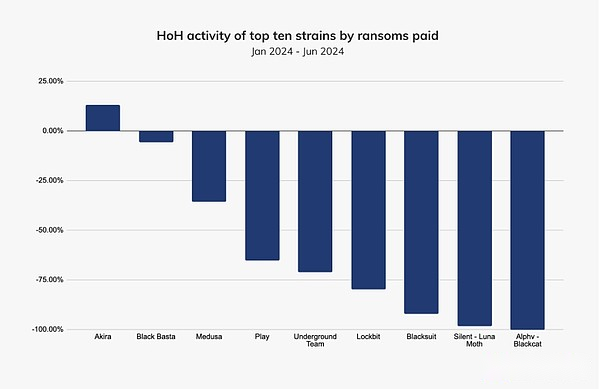

Ein genauerer Blick auf die Top 10 Ransomware-Stämme in der ersten Jahreshälfte erhalten Sie einen detaillierten Blick auf die Gruppen, die diese HOH-Trends vorantreiben.Wie in der folgenden Abbildung gezeigt, hat Akira seit März 2023 Angriffe auf mehr als 250 Einheiten gestartet, wobei der einzige unter den Top -10 -Ransomware -Stämmen in der ersten Jahreshälfte, um seine Bemühungen in der zweiten Hälfte von 2024 zu verbessern.Lockbit wurde Anfang 2024 von der National Crime Agency (NCA) und dem US -amerikanischen Federal Bureau of Investigation (FBI) zerstört, und seine Zahlungen fielen in der zweiten Halbzeit um etwa 79%, was die Wirksamkeit der Zusammenarbeit mit der Zusammenarbeit der internationalen Strafverfolgungsbehörden zeigt.Alphv/Blackcat, einst einer der am besten bezahlten Stämme im Jahr 2023, zog sich im Januar 2024 zurück und hinterließ in der zweiten Jahreshälfte eine Lücke.

Lizzie Cookson, Senior Director of Incident Response bei Ransomware Incident Response Company Coveware, sagte uns: „Nach Lockbit und Blackcat/Alphv Collapse ist der Markt nie wieder in seinen früheren Staat zurückgekehrt. Es hat jede Gruppe ihren Marktanteil aufgenommen, wie wir nach dem vorherigen hochkarätigen Abriss und der Schließung gesehen haben. Die Märkte beziehen sich wiederum mit moderaten Lösegeldanforderungen. “

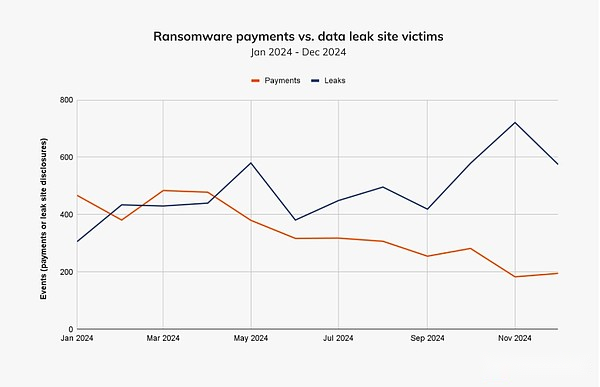

Um die Gründe für die Reduzierung der Ransomware -Zahlungsaktivität in der zweiten Jahreshälfte weiter zu verstehen, haben wir uns zunächst die Websites für Datenverletzungen angesehen, die für Ransomware -Vorfälle repräsentativ sein können.Im folgenden Bild,Wir können sehen, dass die Anzahl der Ransomware-Vorfälle in der zweiten Jahreshälfte gestiegen ist, aber die Onkettenzahlungen nahmen ab, was darauf hinweist, dass die Anzahl der Opfer zunahm, der gezahlte Betrag jedoch zurückging.

Die Website für die Datenverletzung hat mehr Opfer veröffentlicht als in jedem Jahr im Vorjahr im Jahr 2024.Es gibt nicht nur mehr sogenannte Opfer, sondern es gibt auch 56 Standorte für Datenverletzungen im Jahr 2024-mehr als doppelt so viele, die im Jahr 2023 entdeckt wurden, laut Allan Liska, Analysten von Future Threat Intelligence.Es gibt jedoch einige Überlegungen für die Datenverstoß von Datenverletzungen und deren Auswirkungen auf das Ransomware -Ökosystem.

Der Forscher von Ecrime Threat, Corsin Camichel, teilte mehr über die Rechtmäßigkeit von Lecks.“Wir haben durchgesickerte Website -Posts beobachtet, in denen behauptet wurde, dass die Organisation existiert, aber in einer tieferen Analyse gescheitert ist. Zum Beispiel haben wir Aussagen von multinationalen Organisationen gesehen, aber in Wirklichkeit war nur eine kleinere Tochtergesellschaft betroffen. Im Jahr 2024 sind mehr als 100 Organisationen aufgeführt Zwei oder mehr Datenverlust -Websites. Die Opfer von Datenverletzungs -Website kann sein, dass Bedrohungsakteure das Opfer übertreiben oder fälschlicherweise melden oder die Ansprüche des alten Opfers erneut veröffentlicht.“Lockbit -Betreiber spielen nach einer Durchsetzungsmaßnahme mit dem Namen“ Operation Cronos „Tricks, die vorgeben, relevant und aktiv zu bleiben, da sie viele der zuvor aufgeführten Ansprüche veröffentlichen oder Angriffe hinzufügen, die vor langer Zeit stattgefunden haben, einige sogar vor einem Jahr geschah“, Camichel “ hinzugefügt.

Liska teilte uns auch Informationen über illegale Opfer mit, die auf der Website von Datenverstoß veröffentlicht wurden, und sagte: „Dies gilt insbesondere für Lockbit, das von vielen unterirdischen Gemeinden nach der Durchsetzungsmaßnahme ausgeschlossen wurde, und um relevant zu bleiben, war das Unternehmen relevant In seiner Datenverletzung wurden auf der Website bis zu 68% der Opfer von Duplikationen oder direkter Herstellung veröffentlicht. “

Ein weiteres interessantes Phänomen nach der Unterbrechung der Lockbit und der Blackcat -Ausgangsbetrug ist der Aufstieg von Ransomhub Raas, der eine große Anzahl von Vertriebenen von Lockbit und Blackcat absorbiert.Ransomhub hat 2024 die größte Anzahl von Opfern, und obwohl es erst im Februar 2024 erschien, gehörte es laut On-Chain-Daten im Jahr 2024 zu den Top 10 der Top-10-Kriminalitätsarten.

Die Daten der Vorfälle zeigen, dass die Lücke zwischen dem beanspruchten Betrag und dem gezahlten Betrag weiterhin erweitert wird.Das Unternehmen der Incident Response Company berichtet, dass die meisten Kunden sich dafür entscheiden, überhaupt nicht zu zahlen, was bedeutet, dass die tatsächliche Lücke größer ist als die folgenden Zahlen.

Wir haben Dan Saunders, EMEA Incident Response Director bei Kivu Consulting, einem Cybersecurity Incident Response Company, interviewt, um mehr über diese Art von Widerstandsfähigkeit dieses Opfers zu erfahren.“Nach unseren Daten enden etwa 30% der Verhandlungen die Zahlung oder die Entscheidung des Opfers, das Lösegeld zu zahlen.In ähnlicher Weise stellt Cookson fest, dass Opfer zunehmend in der Lage sind, den Anforderungen zu widerstehen und mehrere Optionen für die Erholung von Angriffen aufgrund einer verbesserten Cyberhygiene und der allgemeinen Widerstandsfähigkeit zu untersuchen.“Sie denken vielleicht, dass Entschlüsselungswerkzeuge ihre beste Wahl sind und die endgültigen Zahlungen reduzieren, aber häufiger stellen sie fest, dass die Erholung von jüngsten Backups eine schnellere und kostengünstigere Art ist“, fügte sie hinzu.Unabhängig von der anfänglichen Anforderung liegt der endgültige Zahlungsbetrag in der Regel zwischen 150.000 und 250.000 US -Dollar.

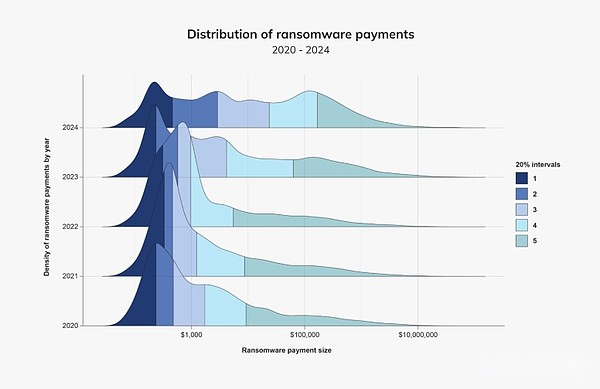

Aus der folgenden Abbildung können wir die Entwicklung der Ransomware -Zahlungsverteilung im Jahr 2024 sehen.Im Jahr 2020 hatten Ransomware -Zahlungen einen langen Schwanz, aber nur einen Höhepunkt, aber im Jahr 2024 wurden die Ransomware -Teilnehmer in drei Kategorien unterteilt.Einige Ransomware -Spieler wie Phobos haben eine durchschnittliche Zahlung von weniger als 500 bis 1.000 US -Dollar.Ein weiterer Cluster kostet rund 10.000 US -Dollar, und der dritte Cluster zahlt über 100.000 US -Dollar, von denen einige 1 Million US -Dollar betrafen.Wir sehen auch mehr Ereignisse an der Spitze der Verteilung, was bedeutet, dass mehr als 1 Million US -Dollar Angriffe größer sind.

Diese Aufschlüsselung spiegelt die Änderung der von Cookson beobachteten Ransomware-Teilnehmerlandschaft wider, bei der kleinere Gruppen niedrige und mittelwertige Zahlungen dominieren, während Anomalien von 7-8-stelligen Lösegeld die Verteilung nach rechts nach der dritten Kategorie-Gehalt drücken.

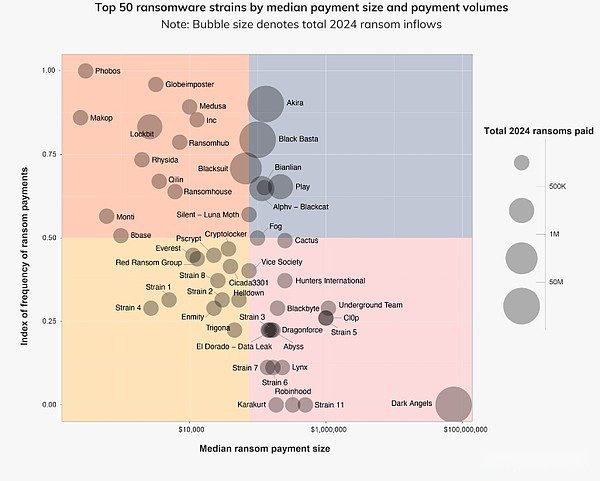

In der folgenden Abbildung können wir sehen, welche Drucke in Bezug auf den Gesamt-Ransomware-Wert (Blasengröße), die mediane Zahlungsskala (X-Achse) und der Ransomware-Ereignisindex (Y-Achse) am schlimmsten sind.

Ransomware -Abfluss: Wohin gingen die Mittel?

Das Verständnis von Ransomware-Geldwäschemethoden kann wichtige Einblicke in das Verhalten von Akteuren der Bedrohung nach der Vorhandensein liefern und es den Strafverfolgungsbehörden ermöglichen, effektiver zu reagieren und in einigen Fällen zukünftige Maßnahmen auf der Grundlage etablierter Muster vorherzusagen.

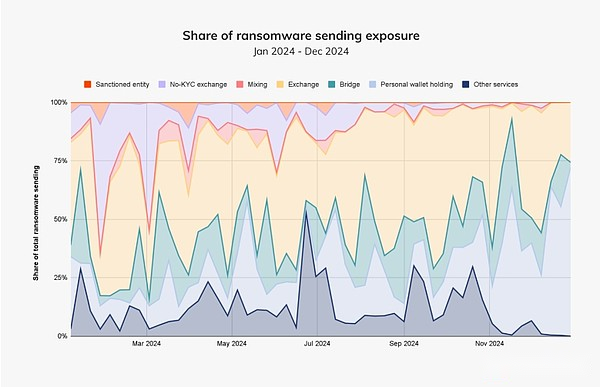

In der folgenden Abbildung sehen wir, dass Ransom -Fonds hauptsächlich durch zentralisierte Börsen (CEXS) (für Kapitalabflüsse), persönliche Geldbörsen (zum Halten von Geldern) und Brücken (versuchen, Kapitalflüsse zu vertuschen).Wir haben festgestellt, dass die Verwendung von Münzmischern im Jahr 2024 erheblich gesunken ist.In der Vergangenheit machen die Währungsmischdienste in der Regel 10 bis 15% des vierteljährlichen Geldwäscheverkehrs von Ransomware aus.Im Laufe der Jahre war die Verringerung der Hybriddienste bei Ransomware -Teilnehmern sehr interessant und zeigte die zerstörerischen Auswirkungen von Sanktionen und Durchsetzungsmaßnahmen, wie gegen Chipmixer, Tornado Cash und Sinbad.Das haben wir bemerktDie Ransomware-Teilnehmer verlassen sich zunehmend auf kreuzkettige Brücken, um Währungsmischer zu ersetzen, um ihren Mittelabfluss zu erleichtern.Im Gegensatz dazu bleibt CEX eine Hauptstütze von Ransomware-Geldwäschestrategien, wobei 2024 auf solche Dienste überdurchschnittlich überdurchschnittlich übereinstimmt (39%, verglichen mit 37% im Zeitraum 2020-2024).

Es ist erwähnenswert, dass eine große Menge an Mitteln in einer persönlichen Brieftasche gespeichert wird.Seltsamerweise sind Ransomware -Betreiber eine weitgehend wirtschaftlich motivierte Gruppe, die weniger bereit ist, auszahlen als je zuvor.Wir sind der Ansicht, dass dies hauptsächlich auf unvorhersehbare und entscheidende Maßnahmen der Strafverfolgung gegen Einzelpersonen und Dienstleistungen zurückzuführen ist, die an Ransomware -Geldwäsche beteiligt sind, oder bei der Unterstützung von Ransomware -Geldwäsche, was dazu führt, dass Bedrohungsakteure über den sicheren Ort für die gespeicherten Mittel unsicher fühlen.

Zwar kann es mehrere Faktoren hinter den obigen Tendenzen in der obigen Tabelle geben, der Rückgang der KYC-freien Austauschverwendung seit Oktober 2024 kann auf die Beschlagnahme des russischen Austauschs Cryptex und der Beschlagnahme der Bundeskriminalpolizei (BKA) (BKA) zurückzuführen sein Von 47 russischsprachigen KYC-Kryptowährungsbörsen-Beide Maßnahmen ereigneten sich im September 2024.Die Zeit dieser Durchsetzungsmaßnahmen in Verbindung mit dem Zeitraum, in dem Ransomware in KYC-freie Börsen fließt, ist offensichtlich.

Ransomware -Fallstudie

Panevs Verhaftung und ihre Auswirkungen auf den Lockbit -Betrieb

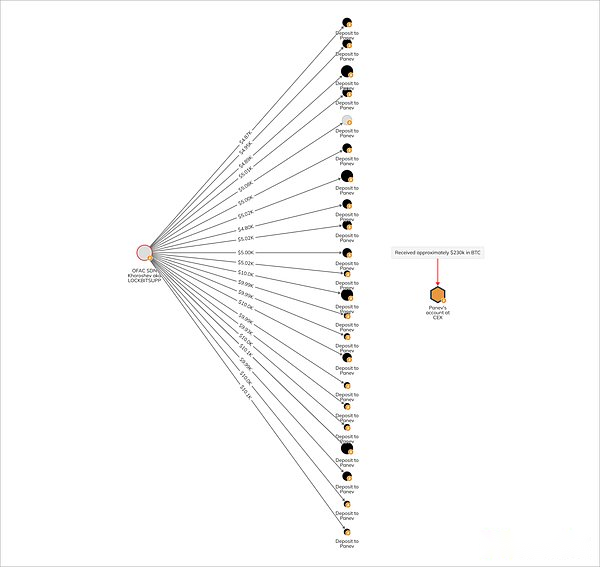

Rostislav Panev, ein doppelt-nationalistischer Israel und Russisch, spielte angeblich eine Schlüsselrolle bei der Unterstützung von Lockbit.Er wurde beschuldigt, mehrere Tools für die Gruppe zu entwickeln, von denen einer einen Angreifer ermöglicht, Lösegeldbefehle von jedem Drucker zu drucken, der mit einem infizierten System verbunden ist, und Berichten zufolge bitcoin (BTC) etwa 230.000 US -Dollar.Während russische Staatsangehörige, einschließlich des Lockbit -Administrators Dimitry Yuryevich Khoroshev, zuvor für die Teilnahme an diesen Angriffen sanktioniert wurden, ist es wichtig zu erkennen, dass Ransomware tatsächlich eine globale Bedrohung darstellt, an der Teilnehmer aus der ganzen Welt beteiligt sind.Panev, der derzeit in Israel aus der Auslieferung in die Vereinigten Staaten wartet, ist wegen Verschwörung, Betrug, Cyberkriminalität, Telekommunikationsbetrug und andere Verbrechen zu begehen.

In der Reaktor -Tabelle können wir sehen, dass nach der Anklage die BTC nach der Anklage ab 2022 alle zwei Wochen von Khoroshev übertragen wurde.Von Juli 2023 bis Anfang 2024 wurden dann etwa 10.000 US -Dollar BTC pro Monat an Khoroshev übertragen.

Die Verhaftung von Panev könnte einen großen Schlag für die Umstrukturierungsfähigkeiten von Lockbit haben und betonen, dass die Transparenz und Unveränderlichkeit von Blockchain auch Jahre nach dem Verbrechen nach wie vor ermöglicht, illegale Aktivitäten zu verfolgen und transnationale Cyberkriminalitätsgruppen zu bekämpfen.Lockbits Outlaw und Panevs Verhaftung waren ein großer Sieg im Jahr 2024 und lösten eine Verschiebung zu einem fragmentierteren und weniger koordinierten Ökosystem aus.

Teilnahme an iranischer Ransomware

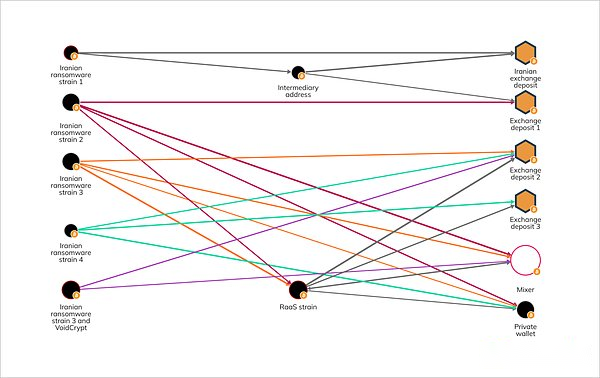

Zusätzlich zu russischsprachigen Cyberkriminellen wurden die iranischen Staatsangehörigen vom US-amerikanischen Finanzministerium für ausländische Vermögenswerte (OFAC) für ihre Beteiligung an der Unterstützung und Durchführung von Ransomware-Angriffen sanktioniert.Wir haben auch Beweise dafür festgestellt, dass Lockbit-Partner mit iranischen Ransomware-Stämmen zusammenarbeiten und Mittel für den iranischen Austausch einlegen.

Glücklicherweise können wir durch unsere On-Ketten-Analyse iranische Spieler identifizieren, wenn sie umbenannt oder zu einem anderen RAAS wechseln.Wie wir im folgenden Chainalyse -Reaktordiagramm sehen, verknüpfen wir vier verschiedene Ransomware -Stämme mit demselben iranischen Bedrohungsakteur, der höchstwahrscheinlich auch eine beliebte RAAS -Stamm einsetzte.Wir sehen auch, dass die Einzahlungsadressen an mehreren globalen Börsen wiederverwendet werden und diese scheinbar unterschiedlichen Stämme verbinden – nicht nur miteinander verbunden sind, sondern auch die Beziehung des Bedieners zum Iran bestätigen.

Große Ransomware umbenannt und Filialen

Seit Akiras Entstehung hat sich erwiesen, dass es in der Lage ist, Schwachstellen (insbesondere in Unternehmensumgebungen) erfolgreich auszunutzen, und hat durch eine Reihe überzeugender Angriffe Aufmerksamkeit auf sich gezogen.Wie oben erwähnt, ist Akira die einzigen Top 10 Ransomware, die seine Bemühungen in der zweiten Hälfte von 2024 verstärken.

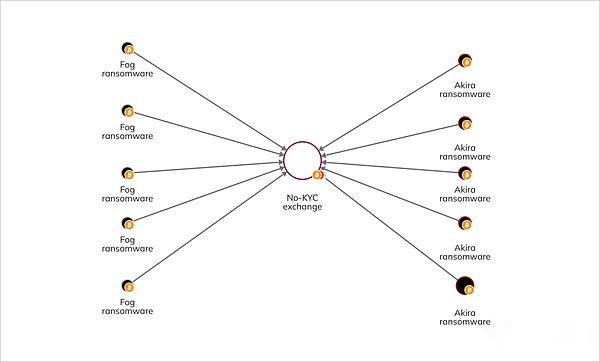

Im September 2024 trat ein neuer Ransomware -Nebel in die Szene ein und hat seitdem eine sehr ähnliche Fähigkeit gezeigt, kritische Schwachstellen als Akira zu zielen.Die beiden Organisationen konzentrieren sich hauptsächlich auf die Nutzung von VPN -Schwachstellen, mit denen sie ohne Autorisierung auf das Netzwerk zugreifen und damit Ransomware bereitstellen können.

Sowohl Akira als auch Nebel verwenden die gleiche Geldwäschemethode, die sich von anderen Ransomware unterscheidet und ihre Verbindung weiter unterstützt.Beispielsweise zeigt die folgende Chainalyse-Reaktor-Diagramme, dass mehrere von Akira und Nebel betriebene Brieftaschen Mittel auf denselben KYC-freien Austausch übertragen haben.

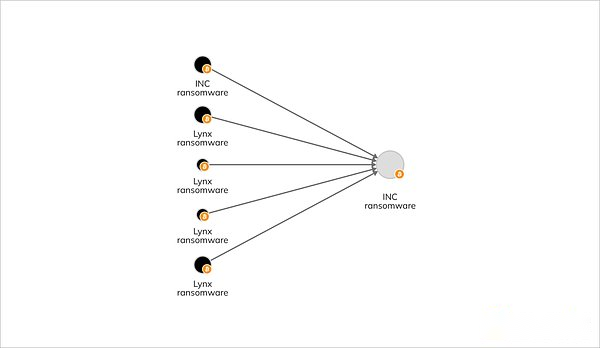

Zusätzlich zu Akiras Beziehung zum Nebel haben wir auch die Verbindung zwischen INC- und Lynx-Ransomware-Varianten entdeckt, indem wir ähnliches Verhalten auf dem Ketten untersuchten.Cybersecurity -Forscher stellten auch fest, dass die beiden Varianten den Quellcode teilen.

Diese überlappenden Beziehungen veranschaulichenBreitere Trends im Ransomware -Ökosystem: Cyberkriminierungsstrategien entwickeln sich weiterhin als Reaktion auf eine verstärkte Prüfung der Strafverfolgungsbehörden.

Auf sich ändernde Bedrohungssituationen reagieren

Ransomware im Jahr 2024 spiegelt Änderungen wider, die durch Strafverfolgungsmaßnahmen, eine verstärkte Widerstandsfähigkeit der Opfer und aufkommende Angriffstrends getrieben werden.Durchrissvorgänge und Zusammenarbeit mit Unternehmen und Blockchain -Experten können viele Ransomware -Gruppen abbauen und ihre Rentabilität verringern.Die Opfer zeigten auch einen größeren Widerstand gegen Lösegeldanforderungen, wodurch die Lücke zwischen Lösegeldanforderungen und Zahlungen erweitert wurde.

Unter dem Druck der Strafverfolgung passen sich die finanziellen Strategien weiter an, obwohl böswillige Akteure zunehmend Schwierigkeiten bei der Geldwäsche ausgesetzt sind.Die kontinuierliche Zusammenarbeit und innovative Verteidigungsmaßnahmen bleiben für die Konsolidierung von Fortschritten im Jahr 2024 von entscheidender Bedeutung.