Autor original: 0x_todd, socio de Nothing Research

Hoy, Vitalik hizo una aparición discreta en la cumbre de Wanxiang Hasheky Hong Kong.Basado en este discurso, déjame hablar sobre mi comprensión.

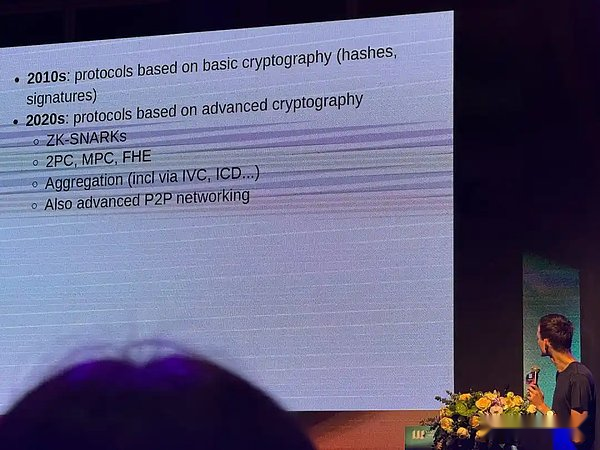

Todas las cadenas de bloques están enraizadas en la criptografía, y se puede decir que la criptografía es la verdadera capa subyacente.Además, en los últimos años, se han estado desarrollando las fronteras teóricas de la criptografía.El objetivo actual de Ethereum $ eth es convertir la teoría de la criptografía en práctica de ingeniería.

Los amigos que han hecho el desarrollo saben que las cosas más de vanguardia en el mundo académico son, más desafiante es usarse directamente en el mundo industrial, y la criptografía no es una excepción.

Las fronteras de criptografía más preocupadas que Ethereum son ahora:

· Zk-snarks

· 2pc, MPC, FHE

· Firma agregada

· Mejorar la red P2P

Por ejemplo, firmas de agregación, Bitcoin en realidad ha sufrido actualizaciones similares en actualizaciones de Schnorr.La actualización de firma de agregación BLS y Schnorr, que son populares entre Ethereum, tienen sus propias ventajas, y también puede hacer que múltiples firmas agregadas en una firma sean muy suaves.

Un logro criptográfico en realidad se puede transformar en:

· Hacer blockchain más privado (la firma múltiple juntas es propicio para la protección de la privacidad)

· Ahorre las tarifas de gas (la señal total ocupa menos espacio)

· Los requisitos para el equipo se reducen aún más (fácil de verificar)

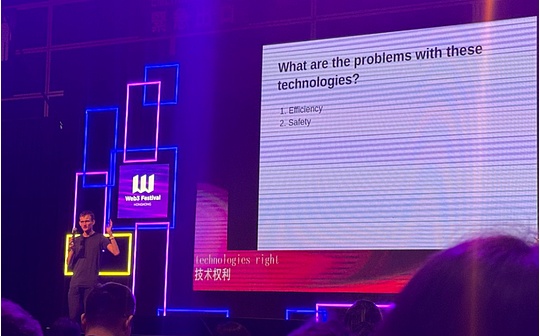

Al mismo tiempo, V Dios también mencionó dos elementos de «Teoría académica → Práctica tecnológica».

Primero, eficiencia.

Por ejemplo, un problema muy práctico es que los bloques de la red principal de Ethereum son intervalos de 12S, pero se necesitan tan rápido como 20 minutos para hacer una prueba de ZK-Snarks.

Si puede haber una solución liviana a prueba de ZK que puede ser completamente ZKE en cada bloque, Ethereum será muy privado, seguro y resistente a la censura, e incluso más rápido.

En segundo lugar, seguridad.

Mientras sea un ser humano, cometerá errores.

Nadie puede garantizar que no haya errores en su código.

Ahora, la depuración depende de simple vista, como la «Comisión de Seguridad»

Pero en el futuro, puede confiar en múltiples proveedores, y en el futuro más, incluso puede confiar en la IA

Bajo la premisa de seguridad y eficiencia, absorben más resultados de criptografía.El objetivo de Ethereum es señalar directamente el límite superior de la criptografía..

Después de escucharlo, estaba muy emocionado de que lo que promovió el desarrollo de ETH y todas las demás cadenas de bloques era la tecnología verdaderamente de vanguardia.

Ahora, todas las cadenas públicas clasificadas detrás de ETH se están comparando desesperadamente con Ethereum y tratando de encontrar la respuesta del competidor Ethereum.

Pero Ethereum ha encontrado la respuesta en la criptografía.Esta es la verdadera diferencia entre las cadenas públicas de primera clase y las cadenas públicas de segunda clase.