Quelle: iOSG Ventures

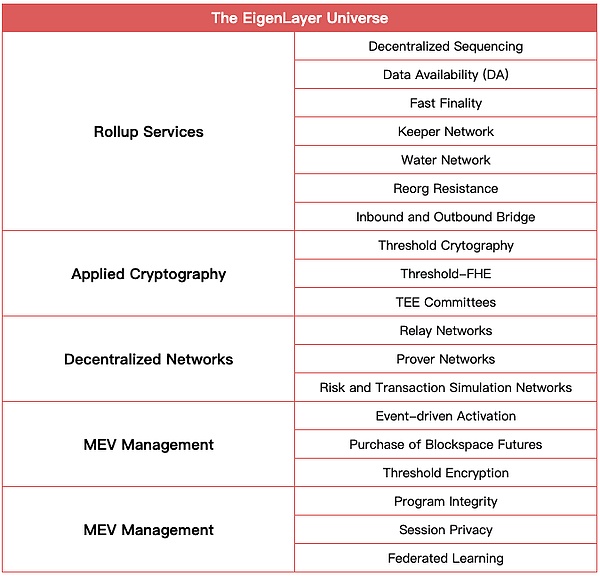

In jüngster Zeit ist es in der Entwicklergemeinschaft sehr beliebt geworden, Infrastrukturprojekte zu erstellen.Diese Projekte werden als Active Verification Services (AVS) bezeichnet und beziehen sich auf jedes System, das eine eigene verteilte Überprüfungssemantik zur Überprüfung erfordert.Diese Systeme können DA -Schichten, neue VMs, Orakel, Brücken und mehr umfassen.

Quelle: Eigenlayer, iOSG

Quelle: Eigenlayer, iOSG

Aber wie genau bauen wir eine AVS?

Um die Grundregeln von AVs einzurichten, müssen Sie vier Hauptfragen beantworten.

F1: Was definiert eine Aufgabe in Ihren AVs?

In Eigenlayer ist die Aufgabe die kleinste Arbeitseinheit, die der Betreiber verspricht, AVs zu bedienen.Diese Aufgaben können mit einer oder mehreren Beschlagnahmungsbedingungen der AVs in Verbindung gebracht werden.

Hier sind zwei Beispielaufgaben:

-

Hosting und Bereitstellung von „DataStore“ in Eigenda

-

Lassen Sie eine andere Blockchain-Statuswurzel für die Cross-Chain-Brücke los

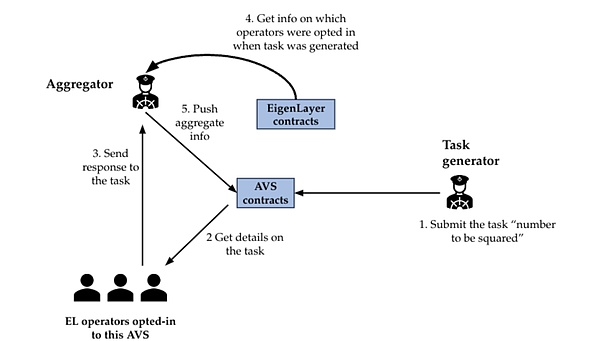

Eigenlayer bietet ein detaillierteres Beispiel im folgenden Workflow.Die Aufgabe dieser AVs ist es, das Quadrat einer bestimmten Zahl zu berechnen.

-

Task Generator veröffentlicht Aufgaben in festen Intervallen.Jede Aufgabe gibt die Zahl an, die quadratisch berechnet werden muss.Es enthält auch das Quorum und den Schwellenwertprozentsatz des Quorums, was feststellt, dass jedes gelistete Quorum mindestens einen bestimmten Prozentsatz der Signatur der Bediener für diese Aufgabe erfolgt.

-

Der Betreiber wird derzeit mit AVS verbunden, muss die Aufgabenummer aus dem Aufgabenvertrag lesen, sein Quadrat berechnen, die Berechnungsergebnisse unterzeichnen und die Berechnungsergebnisse und Signaturen an den Aggregator senden.

-

Der Aggregator sammelt Unterschriften vom Bediener und aggregiert sie.Wenn die Antworten des Operators den vom Aufgabengenerator festgelegten Schwellenwert bei der Veröffentlichung einer Aufgabe übergeben, aggregiert der Aggregator diese Antworten und veröffentlicht sie in den Aufgabenvertrag.

-

Während der Streitbeilegung kann jeder einen Streit erhöhen.Der strafrechtliche Vertrag übernimmt Fehlerantworten für einen bestimmten Bediener.(Oder der Bediener hat innerhalb dieses Zeitfensters nicht geantwortet)

-

Wenn der Streit endgültig verifiziert und verarbeitet wird, wird der Betreiber im Registrierungsvertrag eingefroren, und das Veto -Komitee des Eigenlayers entscheidet, ob ein Veto -Veto -Antrag ein Veto -Anfrage eingerichtet wird.

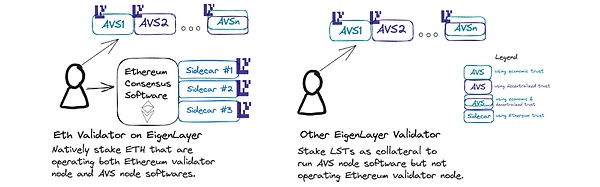

F2: Welche Art von Vertrauen möchte Ihre AVs erben?

Quelle: Eigenlayer, iOSG Ventures

Quelle: Eigenlayer, iOSG Ventures

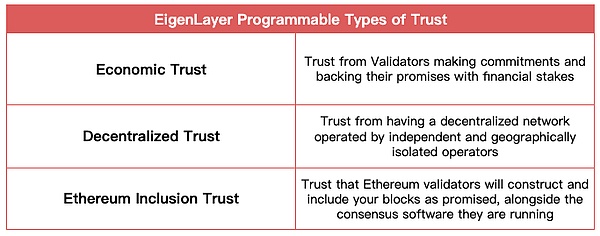

Eigenlayer bietet drei Arten von programmierbarem Vertrauen.

-

Wirtschaftliches Vertrauen

Das wirtschaftliche Vertrauen hängt vom Vertrauen der Menschen in verpfändete Vermögenswerte ab.Wenn die durch Korruption erzielten Gewinne niedriger sind als die Kosten der Korruption, werden wirtschaftlich rationale Akteure nicht angreifen.Wenn beispielsweise die Kosten für den Start eines Angriffs auf eine branchenübergreifende Brücke 1 Milliarde US-Dollar betragen, der Gewinn jedoch nur 500 Millionen US-Dollar beträgt, ist es offensichtlich irrational, einen Angriff aus wirtschaftlicher Sicht durchzuführen.

Als weit verbreitete kryptoökonomische Primitive kann die Beschlagnahme die Korruptionskosten erheblich erhöhen und die wirtschaftliche Sicherheit stärken.

-

Dezentrales Vertrauen

Die Essenz des dezentralen Vertrauens ist eine riesige und weit verbreitete Sammlung von Validatoren, sowohl praktisch als auch geografisch.Um einen Absprachen- und Lebendigkeitsangriff zwischen einzelnen Knoten in AVs zu verhindern, ist es am besten, dass ein einzelner Dienstanbieter alle Knoten ausführt.

Auf Eigenlayer können verschiedene AVSS ihre Dezentralisierungsstufe anpassen.Beispielsweise können sie Geolokationsanforderungen für Betreiber festlegen oder nur einzelne Betreiber ermöglichen, Knotendienste anzubieten und mehr Anreize zu bieten, um diese Betreiber anzulocken.

Hier ist ein Beispiel:

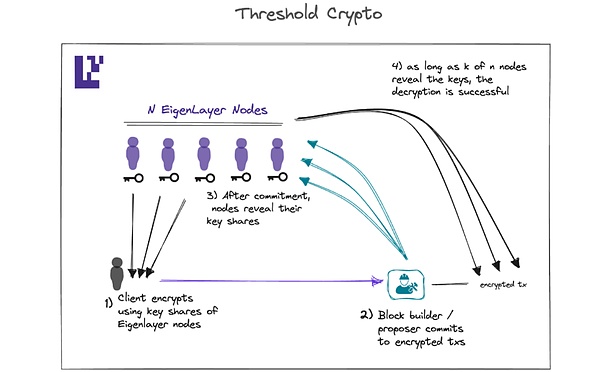

Verschluss schlägt eine Lösung vor, um MeVs durch die Verwendung der Schwellenverschlüsselung zu verhindern.Der Prozess umfasst eine Reihe von Knoten, die als Tastatur bezeichnet werden und an der Berechnung einer gemeinsamen Reihe von öffentlichen und privaten Schlüssel durch Distributed Key Generation (DKG) teilnehmen.Diese Knoten werden durch die Governance von Shutter DAO gewählt.

Offensichtlich stützt sich DKG auf die Annahme einer ehrlichen Mehrheit.

Der Verschluss kann eine breitere Verteilung von Kepers durch Verwendung von von Eigenlayer bereitgestellten Knotenbetriebsdiensten erhalten.Dieser Ansatz verringert nicht nur das Kollusionsrisiko zwischen Tastaturen, sondern verbessert auch die Sicherheit und Widerstandsfähigkeit des Netzwerks.

In ähnlicher Weise besteht das LaGrange State Committee (LSC) von LaGrange aus Respgele.Für jeden staatlichen Beweis müssen mindestens 2/3 der Ausschussmitglieder einen bestimmten Blockheader unterzeichnen, bevor ein staatlicher Beweis durch Snark erzeugt wird.

Ethereum „Inklusion“ Vertrauen

Zusätzlich zu der Verpflichtung zu Ethereum durch das Absetzen können Ethereum -Validatoren auch ein vertrauenswürdiges Engagement für AVs eingehen, wenn sie auf Eigenlayer weiter wiederherstellen.Auf diese Weise kann der Antragsteller einige Dienste für Ethereum anbieten (z. B. Teilblockauktionen über MeV-Boost ++), ohne Änderungen auf der Protokollebene von Ethereum vorzunehmen.

Zum Beispiel ermöglichen es den Käufern, dass die Auktionen für Blockspace den Käufern sicherstellen, dass zukünftiger Blockraum im Voraus ermittelt wird.Die an der Wiederherstellung beteiligten Prüfungen können vertrauenswürdige Verpflichtungen für den Blockraum eingehen und beschlagnahmt werden, wenn sie die Transaktionen des Käufers später nicht enthalten.

Angenommen, Sie bauen ein Orakel auf, müssen Sie möglicherweise einen Preis für einen bestimmten Zeitraum anbieten.Oder vorausgesetzt, Sie führen einen L2 aus, müssen Sie möglicherweise alle paar Minuten L2 -Daten in Ethereum veröffentlichen.Dies sind alle Anwendungsfälle für Vorwärtsblockspace -Auktionen.

F3: Ist die Arbeit des Bedieners Leichtgewicht oder Schwergewicht zu erledigen?

Wenn Sie die Dezentralisierung von Ethereum -Validatoren erben möchten, sollten AVS -Aufgaben so leicht wie möglich gestaltet werden.

Wenn Aufgaben viele Computerressourcen verbrauchen, kann dies möglicherweise nicht in der Lage sein, sie zu verarbeiten.

F4: Was sind die Schrägbedingungen?

Durch das erneute Überbringen eines bestimmten Dienstes akzeptiert der Wiederholer das mögliche Risiko einer Beschlagnahme, und diese Beschlagnahmungsbedingung wird durch AVS festgelegt.

Als AVS können beschlagnahmende Bedingungen, die auf die Kette verifiziert werden können, nachgewiesen, objektiv auf das Ziel zurückzuführen sind.Zum Beispiel doppelte Signatur eines Blocks in Ethereum und Knoten in einem leichten Knoten-Cross-Chain-Brücken-AVS-Blöcke aus einer anderen Kette.

Unangemessen gestaltete Beschlagnahmungsbedingungen können zu Meinungsverschiedenheiten führen, was wiederum zu systemischen Risiken führen wird.

AVs sollte auch die Beobachtbarkeit sicherstellen und die Überwachung, Verfolgung und Protokollierung von Anforderungen und Antworten in allen Diensten ermöglichen.

Wie quantifizieren ich?

Wie viel Vertrauen benötigt Ihre AVs (Lösungskapital, die Anzahl der verschiedenen verteilten Validatoren und die Anzahl der Ethereum -Validatoren, die das Versprechen von Ethereum -Validatoren erfüllen müssen), und wie werden Sie es anregen?

Wenn beispielsweise eine Cross-Chain-Brücke ein wöchentliches Transaktionsvolumen von 100 Millionen US-Dollar hat und Sicherheit im Wert von 100 Millionen US-Dollar mietet, können Benutzer darauf vertrauen, dass sie sicher sind.Auch wenn der Validator versucht, das System zu zerstören, ist der Benutzer geschützt, da er den Benutzer durch Beschlagnahmungsanweisung kompensieren kann.

Angesichts der TVL der Cross-Chain-Brücke, der Anzahl der aufgelösten ETH, der Anzahl der Operatoren und vielen anderen Parametern wird sich ständig ändern und möglicherweise große Schwankungen, AVS benötigt eine Möglichkeit, das Sicherheitsbudget und den Pufferraum anzupassen.

AVs können für die wirtschaftliche Sicherheit mit einem Teil seines gesamten Token -Angebots bezahlen.

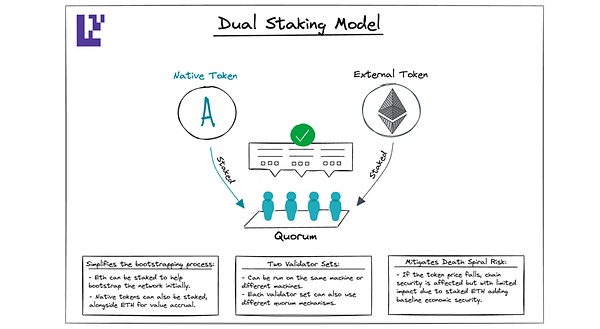

Aber Kompromisse bei meinem Token -Dienstprogramm, indem ich Eigenlayer benutze?

Absolut nicht!

Eigenlayer unterstützt doppeltes Einrichten.Auf diese Weise können Sie das Netzwerk sowohl mit ETH als auch mit Ihren nativen Token schützen und den Anteil jedes Tokens nach Bedarf anpassen.In den frühen Phasen des Netzwerks kann ETH einen großen Teil ausmachen.Wenn das Netzwerk reift, möchten Sie möglicherweise, dass native Token eine wichtigere Rolle spielen.In diesem Fall können AVs den Anteil der nativen Token durch Protokollregierung erhöhen.

Wenn die Sicherheitsnachfrage von AVS kurzfristig schnell wächst, können AVS beispielsweise schnell immer noch Eigenlayer verwenden, um seine wirtschaftliche Sicherheit zu stärken, wenn die von AVS Oracles bediente TVL des Defi -Protokolls schnell zunimmt.

Aus dieser Perspektive ist Eigenlayer ein programmierbarer Vertrauensmarkt, der „widerstandsfähige“ Sicherheit bietet.

Welche externen Werkzeuge kann ich verwenden?

Hier sind einige bemerkenswerte Gegenstände.

-

Auf dem dreigliedrigen Markt von Eigenlayer verlässt sich der Betreiber auf AVS -Entwickler, um die AVS -Software korrekt zu codieren und angemessene Beschlagnahmungsbedingungen festzulegen.Angesichts der Vielfalt der AVs kann die Interaktionslogik zwischen AVS und Operator unterschiedlich sein, was ein ganz neues Feld erstellt.Um versehentliche Beschlagnahmen zu verhindern, können AVs die Codebasis vor der Veröffentlichung überprüfen.Darüber hinaus hat Eigenlayer ein Veto -Komitee, das durch mehrere Unterschriften in falsche Beschlagnahmungsentscheidungen ein Veto ein Veto einledigen kann.

In der Zwischenzeit arbeitet Cubist mit Eigenlabs zusammen, um ein offenes Anti-Framework zu entwickeln, das sichere Hardware nutzt und benutzerdefinierte Richtlinien zum Signieren von Transaktionen und zur Überprüfung von Nachrichten innerhalb des Schlüsselmanagers verwendet.Beispielsweise wird die Unterzeichnung von zwei Blockhoitzen unterschiedlicher Höhen niemals von der Richtlinienmotor im Schlüsselmanager genehmigt.

Reprivatoren/Betreiber mit höherem Risiko -Appetit möchten möglicherweise an frühen AVs für höhere Renditen teilnehmen.In diesem Fall könnte Cubists Anti-Slasher nützlich sein.

-

Viele Menschen wissen, dass Eigenlayer AVs helfen kann, Vertrauensnetzwerke aufzubauen, aber wie viel müssen AVs für die wirtschaftliche Sicherheit bezahlen und wie kann es wirtschaftlichen Angriffen widerstehen?

Das Anzen Protocol entwickelte den Sicherheitsfaktor (SF), ein gemeinsames Standardmaß für die wirtschaftliche Sicherheit für AVs.SF basiert auf dem Konzept der Korruptionskosten und Korruptionsgewinne.

ANzen hilft AVs, die minimale wirtschaftliche Sicherheit zu erhalten, ohne die wirtschaftliche Sicherheit zu überzahlt.

-

Eigenlabs entwickelt die Eigendk, um AVs zu helfen, seinen Knoten -Softwarecode zu schreiben.Das SDK umfasst Signaturaggregation, interaktive Logik mit Eigenlayer -Verträgen, Netzwerk-, Kryptographie- und Eventüberwachungsmodulen.

In der Zwischenzeit baut Othentic ein Entwicklungswerkzeug auf, mit dem AVS -Produkte schneller freigesetzt werden können.

Referenzen:

-

https://medium.com/@lagrangelabs/state-committees-on-eigenlayer-via-lagrange-7752f1916db4

-

https://www.blog.eigenlayer.xyz/ycie/

-

https://www.blog.eigenlayer.xyz/eigenlayer-universe-15-unicorn-ideas/

-

https://github.com/layr-labs

-

https://docs.eigenlayer.xyz/eigenlayer/overview/