>

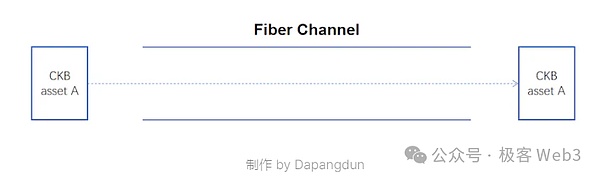

Am 23. August veröffentlichte CKB offiziell das CKB -Based Lightning Network Solution -Fiber -Netzwerk (Optical Fiber Network).Sobald sich diese Nachrichten ausbreiteten, verursachte sie schnell eine hitzige Diskussion in der Community, sodass der Preis von CKB innerhalb eines Tages schnell um fast 30%steigen konnte.Der Grund, warum Nachrichten stark reagieren, ist, dass das Blitznetzwerk einen starken narrativen Charme hat undDie Faser von CKB hat das traditionelle Blitznetzwerk verbessert und für letztere viele Verbesserungen vorgenommen.

Beispielsweise kann Faser multi -Typ -Vermögenswerte wie CKB, BTC, Stablecoin usw. stützen, und die Handhabungsgebühr von CKB ist weitaus niedriger als BTC und die Reaktionsgeschwindigkeit ist schneller.Auf der Ebene der Privatsphäre und Sicherheit hat Fiber auch viel Optimierung gemacht.

Darüber hinaus können Faser- und BTC -Lightning -Netzwerke ein größeres P2P -Netzwerk in früheren Offline -Aktivitäten verbinden und bilden.CKB -Beamte sagten sogar, dass im Faser- und Blitznetzwerk 100.000 physische Knoten eingerichtet werden, um die Verbesserung und den Fortschritt des P2P -Zahlungsnetzwerks zu fördern.Es besteht kein Zweifel, dass dies eine beispiellose Geschichte ist.

>

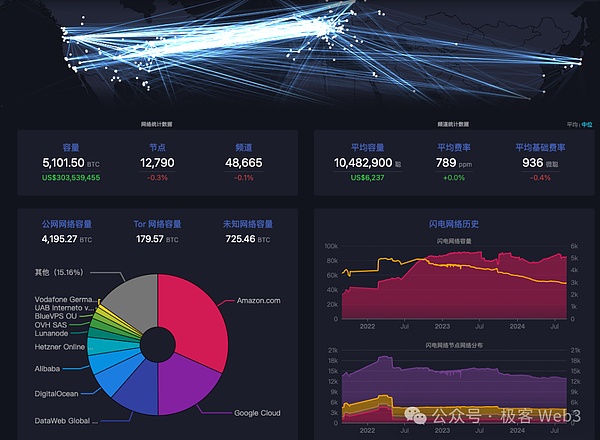

Wenn die offizielle Vision von CKB in Zukunft realisiert wird, wird sie sowohl für das Lightning Network als auch für das CKB und sogar für das Bitcoin -Ökosystem enorm sein.Laut Mempool -Daten verfügt das aktuelle BTC Lightning -Netzwerk über mehr als 300 Millionen US -Dollar Geld, mit einer Reihe von Knoten von etwa 12.000 und fast 50.000 Zahlungskanälen wurden untereinander aufgebaut.

>

Und auf tabmybtc.com können wir auch sehen, dass immer mehr Händler den Blitznetzwerk Quittung unterstützen.

Der Zweck der systematischen Interpretation der technischen Lösung von Glasfasern,„Geek Web3“ schrieb diesen Forschungsbericht über den Gesamtplan der Faser.Als CKB -Basis -Blitznetzwerk -Implementierungsplan stimmt das Faserprinzip mit der großen Oberfläche des Bitcoin -Blitznetzwerks überein, ist jedoch für viele Details optimiert.

Die Gesamtarchitektur von Ballaststoffen umfasst die folgenden vier Kernteile: Zahlungskanäle, Wachtturm, Multi -Jump -Route, Cross -Domain -Zahlung.Im Folgenden erklären wir zunächst den wichtigsten „Zahlungskanal“.

Der Eckpfeiler von Lightning Network und Fiber: Zahlungskanal

Das Wesentliche des Zahlungskanals besteht darin, die Übertragung/Transaktion unter der Kette zu verschieben und damit umzugehen, und dann den endgültigen Zustand für einen bestimmten Zeitraum an die Kette zu senden, um sich zu regeln.Da die Transaktion in der Kette abgeschlossen ist, kann sie häufig die Leistungsbeschränkungen der Hauptkette wie BTC beseitigen.

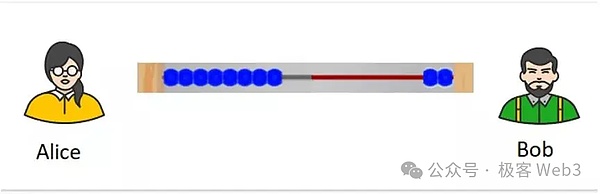

Unter der Annahme, dass Alice und Bob einen Kanal zusammen öffnen, bauen sie zuerst ein mehrfach signiertes Konto in der Kette und sparen etwas Geld darin, wie Alice und Bob, jeweils 100 Yuan, jeweils ihre jeweiligen Salden im Kettenkanal.Als nächstes können die beiden Parteien mehrere Überweisungen im Kanal durchführen.

>

Zum Beispiel begannen die beiden Seiten mit 100 Yuan am Anfang.Es ist nicht schwierig für alle, dass das Gleichgewicht der beiden unverändert ist.

Wenn eine Partei den Kanal verlässt, wird der aktuelle Saldo Alice: 70/Bob: 130 -Synchronisation an die Kette und der 200 -Yuan der mehreren Konten des Mehrfachkontos an die beiden Personen übertragen, um die Abwicklung abzuschließen.Der obige Prozess sieht einfach aus, aber viele komplexe Situationen müssen in der Praxis berücksichtigt werden.

Zuallererst wissen Sie nicht wirklich, wann die andere Partei den Kanal beenden möchte, wannNehmen wir das obige Beispiel, Bob kann nach Abschluss der zweiten Übertragung nach Abschluss der ersten Übertragungen zurückziehen, und der Zahlungskanal ist nicht obligatorisch, sodass die Teilnehmer sich frei zurückziehen können.Um dies zu erreichen, gehen Sie davon aus, dass jemand jederzeit beendet wird, und jede Partei kann den endgültigen Saldo der Kette zur Abrechnung einreichen.

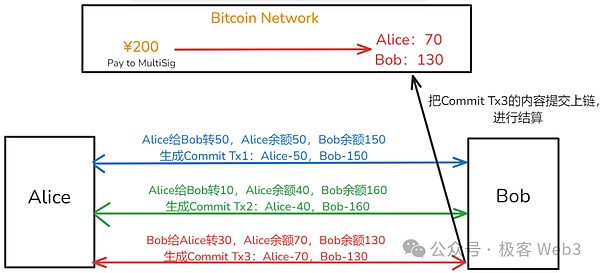

Es gibt also eine Einstellung von „Engagement -Transaktion“.Die „Engagement -Transaktion“ wird verwendet, um das jüngste Gleichgewicht zwischen den beiden Parteien im Kanal zu deklarieren, und die entsprechende „Engagement -Transaktion“ wird generiert, wenn jede Übertragung auftritt.Wenn Sie sich aus dem Kanal zurückziehen möchten, können Sie die neueste „Engagement -Transaktion“ der Kette einreichen und das Geld herausziehen, das Sie aus dem Mehrfachkonto verdienen.

>

Wir können diese Schlussfolgerung aufschreiben:Die Versprechen -Transaktion wird verwendet, um die Kette auf dem Gleichgewicht zwischen den beiden Parteien im Kanal zu besiegen.

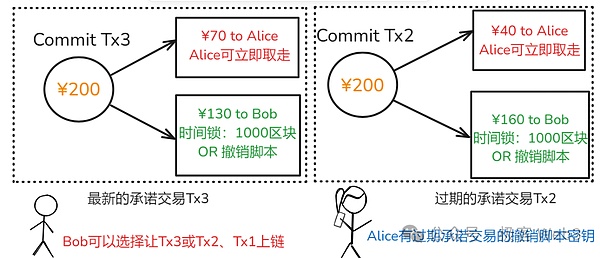

Aber hier gibt es eine wichtige böse Szene: Bob kann die abgelaufene Balance- und Engagement -Transaktion der Kette einreichen.Zum Beispiel beträgt der Bob -Gleichgewicht nach dem Commit TX3 in der obigen Abbildung das Gleichgewicht des Bobs, aber um einen Gewinn für sich selbst zu erzielen, legt der BOB das abgelaufene Commit TX2 der Kette ein und erklärt, dass der eigene Gleichgewicht 160 ist und der Restbetrag dieses Gleichgewichts ist keine echte Zeit.

Um solche Doppelblütenszenen zu verhindern, muss die Bestrafungsmaßnahmen entsprechende Bestrafungsmaßnahmen geben.Wenn im Design des Kanals eine Partei den abgelaufenen Status und den Commit TX in die Kette einreicht, wird er nicht nur nicht wie erwartet bezahlt, sondern von der anderen Partei weggezogen.

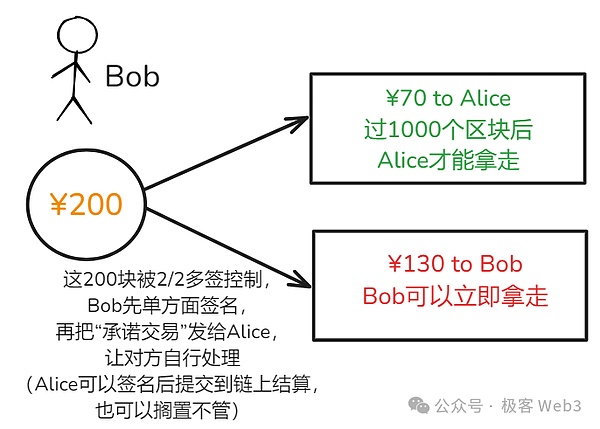

Hier verwendetDie beiden Konzepte sind sehr wichtig für „asymmetrische Engagementtransaktionen“ und „Relativschlüssel“.Wir erklären zunächst die „asymmetrische Engagement -Transaktion“.Wenn Sie das vorherige Commit TX3 als Beispiel einnehmen, ist die folgende Abbildung ein schematisches Diagramm von versprochenen Transaktionen:

>

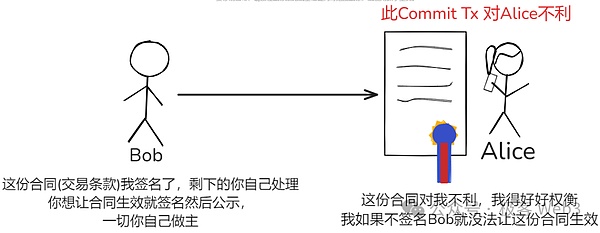

Diese Engagement -Transaktion wird von Bob errichtet und dann an Alice gesendet, damit die andere Partei damit umgehen kann.Wie in der Abbildung gezeigt, ist dies eine Bitcoin -Übertragung, und erklären Sie, dass der 70 Yuan des mehrfach signierten Kontos Alice, 130 Yuan an Bob, gegeben ist, aber die Aufnahmebedingungen des Geldes sind „asymmetrisch“. .

Nachdem Alice die Versprechen -Transaktion der BOB -Struktur erhalten hat, kann Alice seine eigene Signatur anschließen, um mehr als 2/2 Signaturen zu erfüllen.Wenn sie dies nicht tut, kann sie weiter im Kanal übertragen.

Hier sollten wir aufpassen:Diese Engagement -Transaktion wird aktiv von Bob konstruiert.In der Gestaltung des Zahlungskanals kann Alice nur die Versprechen -Transaktion von „ungünstig“ für sich selbst ausführen, um die Kette auszulösen.

Und Alice kann „nur die Bob -Signatur erhalten, aber seine Unterschrift nicht an ihn senden“, „,“, „,“, „,“, „,“, „,“, „,“, „,“, „,“, „,“Dies ist wie ein Vertrag, der nicht gut für Sie ist.Wenn Sie möchten, dass der Vertrag wirksam wird, unterschreiben Sie ihn und veröffentlichen Sie ihn dann.Offensichtlich hat Alice im obigen Fall eine Möglichkeit, Bob zu begrenzen.

>

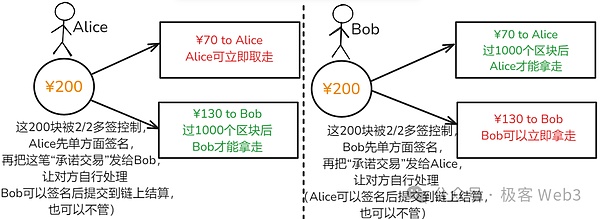

Dann ist der Punkt:Nach jeder Übertragung im Kanal gibt es zwei versprochene Transaktionen.Genau wie unten.Alice und Bob können eine versprochene Transaktion erstellen, die für sie günstig ist, in der die Menge sie bei Ausgleich/Ausgang verdient, und dann den Inhalt der Transaktion zur Verarbeitung an die andere Partei senden.

Interessant,Der „Einkommensbetrag“ dieser beiden Verpflichtungen der Transaktionserklärung ist gleich, aber die Auszahlungsbedingungen sind der Ursprung der „Asymmetrischen Engagement -Transaktion“.

>

Wir haben früher erklärt,Jede Versprechen -Transaktion muss mehr als 2/2 signiert werden, um wirksam zu werden.Bobs konstruierte und günstige Verpflichtungstransaktionen sind mit 2/2 Signaturen nicht zufrieden, aber die Verpflichtungstransaktion, die der 2/2 Unterzeichnung entspricht, steht in den Händen von Alice.Umgekehrt ähnliche Wahrheiten.

Also,Alice und Bob können ihre ungünstigen Verpflichtungen nur selbst einreichen.Und wenn Sie in die Szene „Doppelzahlung“ zurückkehren, wenn jemand die abgelaufene Engagement -Transaktion einreicht, was wird dann passieren?

Hier ist eine Sache, die als „widerrufener Schlüssel“ bezeichnet wird.Wenn der Bob die abgelaufene Verpflichtungstransaktion einreicht, kann Alice das Geld entfernen, das der Bob verdient, indem er den Schlüssel widerrufen.

Wir betrachten das Bild unten.

>

Für den neuesten TX3 widerruft Alice den Schlüssel nicht wider,Erst nachdem TX4 in Zukunft erscheinen wird, kann Alice den TX3 -Rückzugsschlüssel erhalten.Dies wird durch die Merkmale von öffentlichen Kennwörtern und UTXO ermittelt.

Wir können uns an die Schlussfolgerung erinnern: Solange der Bob es wagt, die abgelaufene Engagement -Transaktion einzureichen, kann Alice den widerrufenden Schlüssel verwenden, um das Bob -Geld als Bestrafung zu nehmen.Wenn Alice wieder böse ist, kann Bob sie so bestrafen.Auf diese Weise,Der 1 -1 -Zahlungskanal kann eine doppelte Zahlung effektiv vermeiden.

In Bezug auf den Zahlungskanal weist CKB -Basis -Faser im Vergleich zum Bitcoin -Blitznetz eine signifikante Optimierung auf Bitcoin nur nativ Bitcoin unterstützen.Nach dem Start von Taproot Asset kann das Bitcoin Lightning -Netzwerk die Nicht -BTC -Vermögenswerte nicht nativ unterstützen und kann Stablecoins nur indirekt unterstützen.

>

>

(Bildquelle: Dapangdun)

Auch,Da die Layer1 -Hauptkette, auf die sich Faser stützt, CKB ist, ist die Handhabungsgebühr, die durch den Betrieb des Öffnens und Schließens des Kanals verbraucht wird.Dies ist der offensichtliche Vorteil bei UX.

Sicherheit aller -Weather: Wachtturm Watch Tower

Es gibt ein Problem mit dem oben genannten Widerrufsschlüssel:Die Kanalteilnehmer sollten die andere Partei immer überwachen, um zu verhindern, dass die andere Partei die abgelaufene Engagement -Transaktion schleicht.Aber niemand kann 24 Stunden online garantieren,Was soll ich tun, wenn die andere Partei böse ist, wenn Sie offline sind?

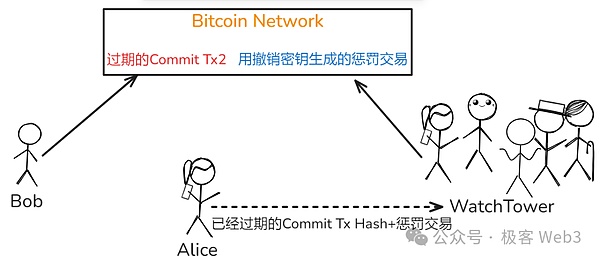

Dazu,Sowohl das Faser- als auch das Bitcoin Lightning Network haben das Design von Wachtturm -Beobachtungsturm, wodurch Benutzer die Aktivitäten in der Kette rund um das Wetter überwachen können.Sobald jemand im Kanal eine abgelaufene Engagement -Transaktion eingereicht hat, wird Wachtturm rechtzeitig damit umgehen, um die Sicherheit des Kanals und der Mittel zu gewährleisten.

Die spezifische Erklärung lautet wie folgt: Für jede abgelaufene Engagement -Transaktion können Alice oder Bob die entsprechende Bestrafungstransaktion im Voraus erstellen (verwenden Sie den Rückzug der abgelaufenen Verpflichtungstransaktionen mit dem Entzugschlüssel) Geben Sie Wachtturm an.Sobald Wachtturm jemanden überwacht, um die abgelaufene Engagement -Transaktion einzureichen, wird die Bestrafung und die Kette für gezielte Bestrafung eingereicht.

>

Um die Privatsphäre der Kanalteilnehmer zu schützen kannte seinen Hash.Sofern jemand die abgelaufene Verpflichtungstransaktion nicht wirklich zur Kette einreicht, wird Wachtturm den hellen Text sehen und dann die Bestrafungstransaktion einreichen, um die Kette einzureichen.Auf diese Weise,Wachttower wird nicht die Transaktionsaufzeichnungen der Kanalteilnehmer nicht sehen(Auch wenn Sie es sehen, können Sie nur einen von ihnen sehen).

Hier müssen wir die Optimierung von Ballaststoffen im Vergleich zum Bitcoin -Blitznetzwerk erwähnen.Der oben genannte Bestrafungsmechanismus im Zusammenhang mit dem Stornierungsschlüssel wird als „LN-Penality“ bezeichnet, undDie LN-Penalty des Bitcoin Lightning-Netzwerks hat offensichtliche Nachteile: Wattower möchte alle abgelaufenen Engagement-Handelshash und den entsprechenden Kündigungsschlüssel bewahren, was viel Speicherdruck verursacht.

Bereits 2018 schlug die Bitcoin -Community eine Lösung namens „Eltoo“ vor, um die oben genannten Probleme zu lösen. Es erfordert jedoch die Bitcoin -Fork, um Seufh_anyprevout -Operation Code zu unterstützen.Die Idee ist, dass nach der abgelaufenen Engagement -Transaktion die neueste Engagement -Transaktion bestrafen kann, damit Benutzer nur die neuesten Verpflichtungstransaktionen speichern können.Aber der Betriebscode Seufard_anyprevout wurde noch nicht aktiviert, und die Lösung kann nicht gelandet werden.

UndFaser implementiert das Daric -Protokoll, um das Design des Widerrufsschlüssels zu ändern, so dass der gleiche Stornierungsschlüssel für mehrere abgelaufene Verpflichtungen geeignet ist.Dies kann den Speicherdruck von Wachtturm- und Benutzer -Clients erheblich verringern.

Transportsystem im Netzwerk: Multi -Jump -Route undHTLC/PTLC

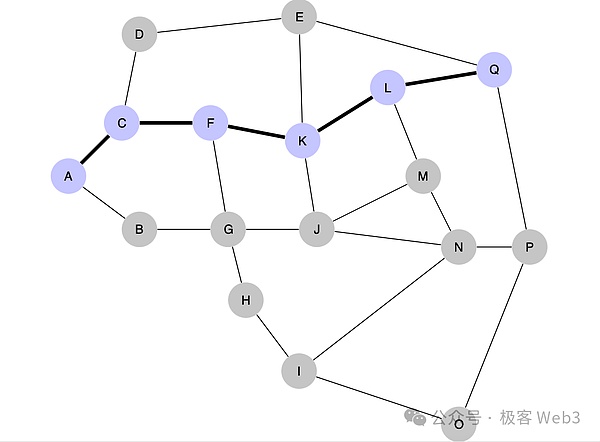

Der zuvor erwähnte Zahlungskanal gilt nur für 1 bis 1 Transaktionsszenario, und das Blitznetz unterstützt die Zahl der mehreren Sprung, dh die Route kann über den Zwischenknoten verwendet werden, sodass die beiden nicht direkten Parteien übertragen werden können Zum Beispiel gibt es Alice und Ken keinen Kanal. Zwischen Alice und Ken können auftreten.Und„Multi -Jump Route“ bezieht sich auf einen Übertragungsweg durch mehrere Intermediate -Personen.

„Multi -Jump -Routen“ können die Flexibilität und Abdeckung des Netzwerks verbessern.Der Absender muss jedoch den Status aller öffentlichen Knoten und Kanäle verstehen.In der Faser ist alle offenen Kanäle, dh die Netzwerkstruktur, vollständig offengelegt,Jeder Knoten kann die Netzwerkinformationen kennen, die von anderen Knoten gemastert werden.Weil sich der Status des gesamten Netzwerks im Lightning -Netzwerk ständig ändert,Faser verwendet den kürzesten Algorithmus von Dijkstra, um den kürzesten Schaltungsweg zu finden, so dass die Anzahl der Zwischenhändler so klein wie möglich ist und dann einen Übertragungsweg zwischen den beiden Parteien aufstellt.

>

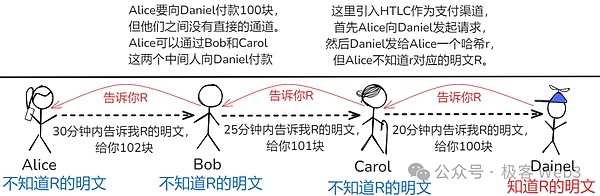

Aber hier, um das Kreditproblem von Zwischenknoten zu lösen:Wie garantieren Sie, dass er ehrlich ist.Es muss eine Möglichkeit geben, Zwischenhändler daran zu hindern, Böse zu tun,HTLC und PTLC werden verwendet, um solche Probleme zu lösen.

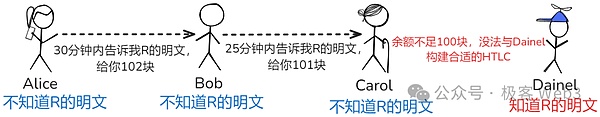

Angenommen, Alice zahlt Daniel 100 Yuan, aber es gibt keinen Kanal zwischen ihnen.Und Alice stellte fest, dass sie Daniel über Bob und Carol bezahlen können.Dies soll HTLC als Zahlungskanal einführen.Zuerst leitete Alice eine Bitte an Daniel ein, und dann schickte Daniel eine Alice A Hash R, aber Alice kannte die Pingsh R nicht R.

>

Später, im Kanal mit dem Bob, baute Alice die Zahlungsklausel über HTLC: Alice ist bereit, 102 Yuan zu bezahlen, aber der Bob wird innerhalb von 30 Minuten einen Schlüssel R mit dem Key R sagen, andernfalls wird Alice Geld abheben.Auf die gleiche Weise wird Bob HTLC mit Carol erstellen: Bob zahlt Carol 101 Yuan, aber Carol wird in 25 Minuten einen Schlüssel R sagen, andernfalls wird Bob Geld abheben.

Carol wurde auf die gleiche Weise hergestellt, um mit Daniel HTLC im Kanal zu erstellen: Carol ist bereit, 100 Yuan zu bezahlen, aber Daniel wird ihr in 20 Minuten von Rs hellem Text erzählen, sonst wird das Geld von Carol wiederhergestellt.

Daniel versteht, dass Carols Anfrage nach Key R tatsächlich das ist, was Alice will, denn niemand außer Alice wird sich um den Inhalt von R interessieren.Also wird Daniel mit Carol zusammenarbeiten, um ihren Inhalten von R zu sagen und 100 Yuan von Carol zu holen, damit Alice das Ziel erreicht: 100 Yuan für Carol.

Danach ist es nicht schwer vorstellbar: Carol sagte Bob zum Schlüssel R und holen Sie sich 101 Yuan;Wir beobachten alle Gewinne und Verluste aller, wir können sehen, dass Alice 102 Yuan, Bob und Carol verloren haben, einen Nettogewinn von 1 Yuan und Daniel 100 Yuan.Der von Bob und Carol verdiente Dollar ist die Handhabungsgebühr, die sie aus Alice ziehen.

>

Selbst wenn jemand beispielsweise im Zahlungsweg steckt, hat Carol den nachgeschalteten Bob des Schlüssel R nicht informiert, und es wird den Bob nicht verlieren: Nach der Zeit kann der Bob den gebauten HTLC zurückziehen.Alice ist auch gleich.

Es gibt jedoch Probleme mit dem Blitznetz: Der Pfad sollte nicht zu lang sein.Einige Zwischenhändler können offline sein, oder das Gleichgewicht reicht nicht aus, um ein bestimmtes HTLC zu erstellen (z. B. mindestens 100 Yuan in jeder mittleren Person im vorherigen Fall).Daher wird jeder Zwischenknoten zum Pfad hinzugefügt, die Möglichkeit von Fehlern wird erhöht.

Auch,HTLC kann die Privatsphäre auslaufen.Obwohl das Routing von Zwiebeln die Privatsphäre richtig schützen kann,Zum Beispiel, verschlüsselt beispielsweise die Routeninformationen jedes Sprungs, mit Ausnahme des ersten Initiators Alice, und jeder kennt nur den angrenzenden Haus auf und ab und kennt den vollständigen Pfad nicht.Tatsächlich ist HTLC jedoch immer noch leicht zu schließen.Unsere Perspektive Gottes schaut auf den folgenden Weg

>

Angenommen, Bob und Daniel sind zwei Knoten, die von derselben Einheit kontrolliert werden, und viele Menschen erhalten jeden Tag HTLC von vielen Menschen.Sie stellten fest, dass jedes Mal, wenn Alice und Carol HTLC schickten, die Schlüssel immer gleich sind und der nächste Familienabend, der mit Daniel verbunden ist, immer den Inhalt des Schlüssel R. kennt.Daher können Daniel und Bob vermuten, dass es einen Zahlungsweg zwischen Alice und Eva gibt, weil sie immer mit demselben Schlüssel zusammenhängen.Dies kann auf die Beziehung zwischen Alice und Eva und Überwachung schließen.

Dazu,Fiber verwendet PTLC, um die Privatsphäre auf der Grundlage von HTLC zu verbessern.Durch die Kombination von PTLC mit Zwiebelrouting kann Faser eine ideale Lösung für die Datenschutzzahlung sein.

Auch,Das traditionelle Blitznetz verfügt über ein „Ersatz -Radsport -Angriffs -Szenario“, mit dem die Vermögenswerte der Person im Zahlungsweg gestohlen werden können.Diese Entdeckung ermöglichte es dem Entwickler Antoine R Care sogar, sich aus der Entwicklung des Blitznetzwerks zurückzuziehen.Bisher hatte das Bitcoin -Blitznetzwerk noch keine grundlegenden Maßnahmen, um dieses Problem zu lösen, was zu einem Schmerzpunkt geworden ist.

Gegenwärtig können CKB -Beamte die obigen Angriffsszenarien auf der Ebene des Handelspools lösen lassen.Da der Angriff und die Lösung des Ersatzhandelszyklus in Gehirn sind, beabsichtigt dieser Artikel nicht, die Länge zu nutzen, wenn Sie interessiert sind.

Gesamt,Ob in der Privatsphäre oder in der Sicherheit, Glasfaser hat es erheblich verbessert als das traditionelle Blitznetzwerk.

Cross -Domain -Zahlungen zwischen Ballaststoffen und Bitcoin Lightning Network

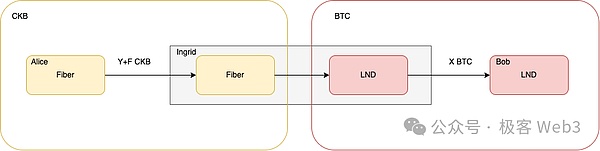

Mithilfe von HTLC und PTLC kann Faser mit dem Bitcoin -Blitznetz eine Cross -Domain -Zahlung erreichen und sicherstellen, dass „die Atomizität des Cross -Domain -Verhaltens“, dh alle Schritte im Zusammenhang mit Cross -Domain -verwandten Schritten sind entweder vollständig erfolgreich oder sind fehlgeschlagen.

Nach dem garantierten Cross -Domain -Atom kann sichergestellt werden, dass die Kreuzungsdomäne selbst keine Immobilienverluste verursacht.Es kann die Verbindung der Glasfaser- und Bitcoin -Blitznetzwerke machen,Beispielsweise kann ein Zahlungsweg in einem hybriden Netzwerk eingerichtet werden, das aus Glasfasern und Blitznetzen besteht CKB- und RGB ++ -Ausets in der Faser.

Wir sagen einfach das Prinzip: Unter der Annahme, dass Alice Knoten im Glasfasernetz ausführt, und Bob führt Knoten im Bitcoin Lightning -Netzwerk aus.Alice möchte etwas Geld an Bob übertragen, was diese Übertragung durch Cross -Domain -Transitanbieter realisieren kann.Insbesondere führt Ingrid Knoten in Faser- und BTC -Blitznetzwerken aus, die als Zwischenhändler im Übertragungsweg fungieren.

>

Wenn Bob eine BTC erhalten möchte, kann Alice den Wechselkurs mit Ingrid aushandeln, z. B. 1 CKB, um 1 BTC zu ändern.Alice kann 1,1 CKB in Faser an Ingrid senden, und dann schickt Ingrid einen Bob Bob in das BTC Lightning Network, und Ingrid wird 0,1 CKB als Handhabungsgebühr hinterlassen.

Die spezifische Betriebsmethode besteht darin, einen Zahlungsweg zwischen Alice und Bob und Ingrid festzulegen, dh Alice -& gt;Ähnliche Wahrheiten wurden tatsächlich früher erwähnt.Sobald Ingrid den Schlüssel R erhält, können Sie die Geldsperrung in HTLC entsperren.

Es ist zu beachten, dass diese beiden Cross -Domain -Verhaltensweisen, die im BTC Lightning Network und Faser aufgetreten sind, atomic ist, was bedeutet, dass entweder zwei HTLCs freigeschaltet sind und die Zahlung von Cross -Domain -Zahlungen erfolgreich implementiert wird.Entsperren Sie nicht, ohne die Situation, die Alice Geld gibt und Bob kann kein Geld erhalten.

(Tatsächlich kann der Mittelsmann Ingrid Alice’s HTLC entsperren, nachdem er den Schlüssel R kennt, aber was beschädigt ist, ist Ingrid, nicht Benutzer Alice, sodass das Design von Fasern für Benutzer sicher ist))

Diese Methode muss nicht Dritte vertrauen, Sie können ein Übertragungsverhalten zwischen verschiedenen P2P -Netzwerken erreichen und es ist fast keine Änderung erforderlich.

Faser im Vergleich zu anderen Vorteilen des BTC Lightning -Netzwerks

Wir haben früher erwähnt,Fiber unterstützt CKB -native Vermögenswerte und RGB ++ -insbesondere Stablecoins), wodurch es ein großes Potenzial im Real -Time -Zahlungsszenario hat, und es ist besser für die tägliche kleine Zahlungsnachfrage geeignet.

Auch,Es gibt einen Hauptschmerzpunkt des Bitcoin Lightning -Netzwerks, bei dem es sich um Liquiditätsmanagement handelt.Jeder erinnert sich vielleicht an das, was wir zuerst gesagt haben, der Gesamtbetrag im Zahlungskanal ist festgelegt.Wenn der Restbetrag eines von ihnen erschöpft ist, kann es die andere Partei nicht übertragen.

>

Auch,Wenn es sich in einem komplizierten Multi -Jump -Netzwerk befindet, kann das Gleichgewicht einiger Zwischenknoten nicht nach außen übertragen werden, was dazu führen kann, dass der gesamte Zahlungsweg fehlschlägt.Dies ist einer der Schmerzpunkte des Blitznetzes.

Aber,Im BTC Lightning Network werden die Schritte zur Einleitung von Liquidität, offen oder außerhalb des Kanals in der BTC -Kette durchgeführt.假设你想开启一个容量为 100 美元的通道 , 但建立通道的操作花掉 10 美元手续费 , 那这个通道在初始化时就磨了你 10%的资金 , 这是让大多数人无法接受的;对于Die Lobheitsinjektion und andere Arbeiten sind ebenfalls gleich.

Faser hat einen sehr bedeutenden Vorteil.Zunächst ist die TPS von CKB viel höher als BTC, und die Handhabungsgebühr kann zweitens das Maß an Schönheit erreichen.Das Faserprogramm hat eine neue Lösung mit Quecksilberschicht auf den Markt gebracht, sodass Liquiditätsinjektionsarbeiten den Betrieb in der Kette beseitigen und UX- und Kostenprobleme lösen können.

>

Zu diesem Zeitpunkt hat unser System die allgemeine technische Architektur von Ballaststoffen gekämmt.Da die Wissenspunkte, die in das Faser- und Blitznetzwerk selbst beteiligt sind, zu viel und zu kompliziert sind, kann ein Artikel möglicherweise nicht alle Aspekte abdecken.In Zukunft werden wir eine Reihe von Artikeln zum Thema Lightning Network und Faser auf den Markt bringen.