auteur:Dylan Bane, analyste Messari et Vinayak Kurup, directeur de recherche chez EV3 Ventures;

La technologie ZK-TLS (Zero-Knowledge Transport Layer Security) subvertit WEB2 en créant toutes les données de la plate-forme multiplateforme de la vérification et de la portabilité.L’utilisation de cette technologie peut briser le monopole du milliard de dollars tout en maximisant la confidentialité des utilisateurs avec ZKP.Ce rapport plonge dans ZK-TLS et explore comment cette technologie révolutionnaire peut révolutionner Internet en permettant des données utilisateur vérifiables, portables et privées.

En permettant à des tiers d’accéder aux données des utilisateurs sans s’appuyer sur la plate-forme Web2, ZK-TLS devrait briser le monopole centralisé, autonomiser les utilisateurs et déverrouiller de nouvelles applications dans les domaines du divertissement, defi, AI, etc.

ZK-TLS a le potentiel de promouvoir la souveraineté et la composabilité d’Internet, et il promet de transformer les industries en cassant les jardins muraux et en favorisant les écosystèmes décentralisés.

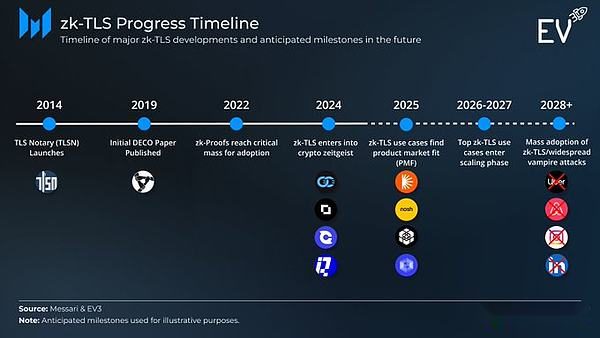

Le premier lot de cas d’utilisation de ZK-TLS entrera dans PMF en 2025, réalisant les cotes d’identité sur chaîne, les attaques de vampires sur des plates-formes telles que Uber, etc.

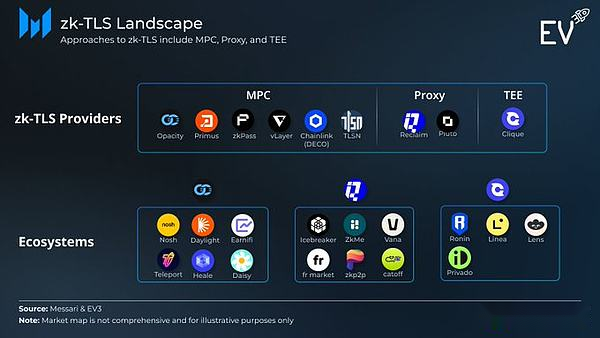

Vue panoramique du projet ZK-TLS:

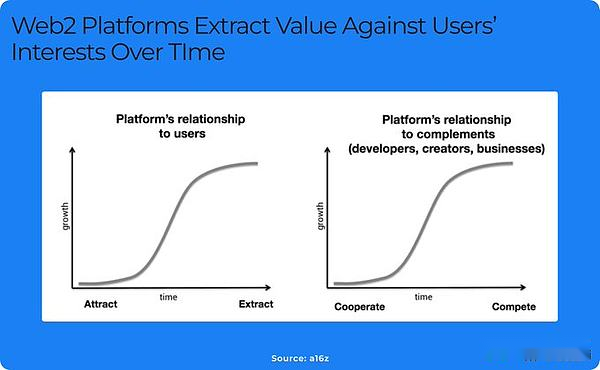

Au début, Web2 a été construit sur l’esprit d’un réseau ouvert.La société s’est vite rendu compte que les bénéfices provenaient de données isolées et ont construit des murs pour empêcher les utilisateurs de sortir.Même Twitter a fermé son API quelques mois avant son introduction en bourse.Web2 est devenu accrocheur, privant les utilisateurs de la souveraineté de données.

Timeline ZK-TLS:

En 2014, les chercheurs d’Ethereum ont réalisé qu’ils pouvaient vérifier les données précédemment isolées en se concentrant sur la couche de réseau.Sur cette base, les chercheurs de Cornell ont publié Deco en 2019, éliminant la dépendance à l’égard de la collaboration des serveurs et l’introduction du ZKP pour protéger la confidentialité des données.ZK-TLS est né.

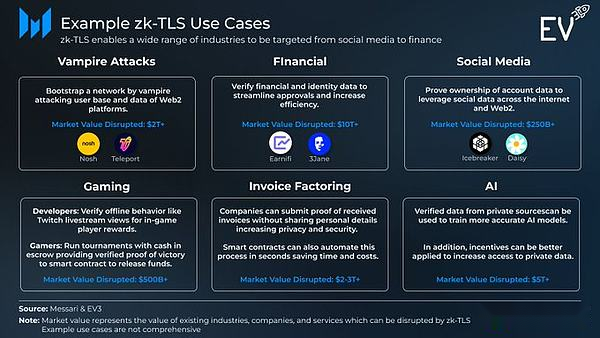

Cas d’utilisation de ZK-TLSLarge plage:

Des attaques de vampire sur des plateformes Web2 comme Doordash, à l’activation des cotes de crédit sur la chaîne, à la fourniture de données privées vérifiables pour former les LLM.Toutes les données utilisateur sur Internet peuvent être utilisées pour de nouveaux cas d’utilisation via ZK-TLS.

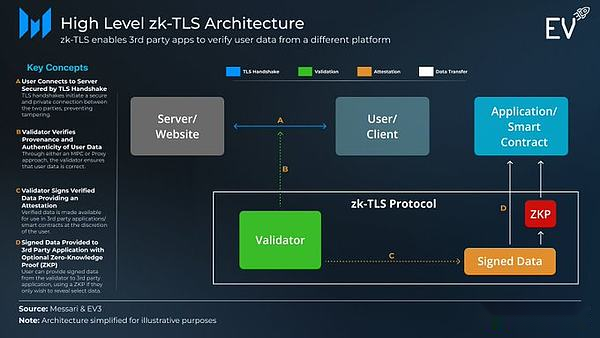

Architecture ZK-TLS:

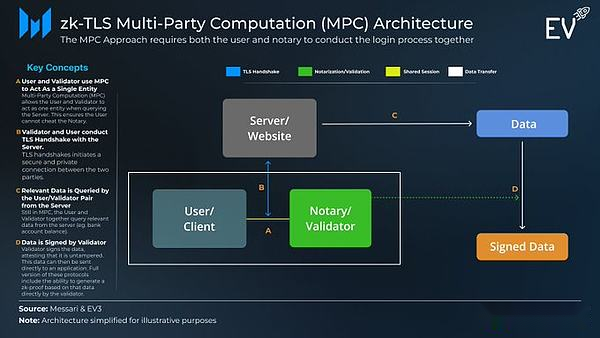

Lorsque vous accédez à un compte bancaire, votre ordinateur communique avec le serveur de la banque.ZK-TLS vérifie ce processus en demandant au vérificateur d’observer et de vérifier que les données envoyées sont correctes.Il peut y parvenir de 3 manières: l’informatique multipartite (MPC), le proxy ou simplement l’utilisation de Tee.

Par exemple, Opacity utilise MPC pour résoudre ce problème.Les vérificateurs s’assurent que la connexion et l’accès aux informations sont gérés correctement.Les validateurs sont sélectionnés au hasard, minimisant la possibilité de collusion.

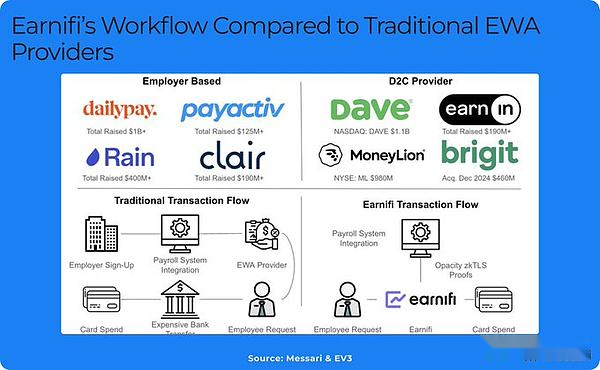

Prenons l’exemple de GAFIFI, qui utilise le modèle MPC d’Opacity pour vous assurer que les gens travaillent aussi longtemps qu’ils le prétendent.ZK-TLS leur permet de souscrire des prêts plus efficacement que des sociétés d’accès à salaire gagné, d’EWA et de prêts sur salaire.L’ensemble de l’industrie sera perturbé.

Alors que nous nous attendons à ce que le premier cas d’utilisation découvre PMF en 2025,ZK-TLS fait face à de nombreux défis.

Par exemple: Problèmes d’évolutivité, le serveur peut détecter un grand nombre de séances de proxy;