Autor: Yuki Yuminaga Fuente: Sorella Traducción: Shan Oppa, Visión de Bittain

introducción

Resolver el valor máximo extraíble (MEV) siempre ha sido un desafío que enfrenta Ethereum.Las cadenas de suministro de valor incorporan a los arbitrajes a operar con frecuencia a través de diversas estrategias, lo que a menudo perjudica los intereses de los usuarios minoristas.Si bien muchos investigadores han tratado de lidiar con MEV a través del cambio de capas de protocolos, estos esfuerzos aún no han proporcionado soluciones satisfactorias.Aunque la infraestructura actual y los mecanismos de subastas pueden capturar efectivamente los MEV en bloques, no tienen una distribución justa del valor de la captura: ¿por qué el valor de los MEV se atribuye a los validadores de la red, en lugar de ser capturados e internalizado de manera más eficiente por cada aplicación misma? ?

Entonces, la clasificación específica de la aplicación (ASH) surgió.En lugar de tratar de reescribir las reglas en la capa de protocolo, ASS permite que las aplicaciones individuales controlen cómo ordenan sus transacciones.Al hacerlo, ASS permite que las aplicaciones en cadena protejan a sus usuarios y liquidez de los efectos negativos de los MEV, al tiempo que les brinda la oportunidad de capturar el valor que debería haber fluido a los validadores de Ethereum.

Imagínese: en lugar de permitir que los operadores de alta frecuencia compitan para maximizar el arbitraje para cada usuario (casi todo el valor de arbitraje se filtra a los validadores y las cadenas subyacentes), cada aplicación puede definir las reglas de clasificación de transacciones por sí misma para crear un sistema más personalizado, eficiente y justo .Esto marca el cambio de tratar de resolver MEV en la capa de red a donde es más importante: soluciones de capa de aplicación.

fondo

El concepto de clasificación específica de la aplicación (ASS) proviene de la investigación de Matheus sobre reglas de clasificación verificable (VSR) en intercambios descentralizados (DEX).Matheus demuestra que VSR puede mejorar la ejecución de la transacción y mitigar el MEV al reducir el impacto de los mineros en la clasificación de transacciones.Tarun luego amplió esta filosofía para mostrar cómo las reglas de clasificación específicas de la aplicación afectan significativamente las funciones de retorno de los participantes del protocolo, como los usuarios, los validadores y los clasificadores.

Aquí, la función de retorno representa el valor económico de un tipo de transacción particular.Este valor refleja el beneficio o la utilidad obtenida por los participantes del acuerdo a través de la clasificación de transacciones, que muestra cómo la clasificación afecta sus resultados financieros.La función de retorno tiene dos características clave:

-

Retorno no suave: Pequeños cambios en la clasificación pueden conducir a grandes fluctuaciones en MEV.

-

Retornos no monótonos: Pequeños cambios en la clasificación pueden aumentar o disminuir MEV, pero la dirección del cambio es inconsistente.

Cuando la función de retorno tiene ambas características, la estrategia de clasificación de optimización se vuelve muy compleja.En este caso, se necesita un enfoque más complejo y personalizado en la capa de aplicación para garantizar resultados justos para los usuarios y un ecosistema de defensa sostenible.

¿Cómo funciona un orden de aplicación específico?

Para comprender el culo, primero debemos revisar la cadena de suministro de transacciones existente.

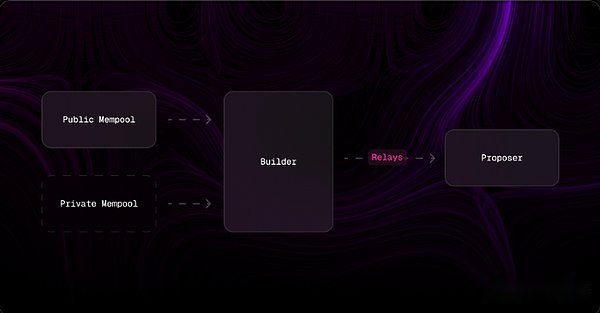

En los sistemas existentes:

-

Las transacciones se envían a grupos de memoria públicos o privados (MEMPOOLS).

-

El constructor recoge estas transacciones y las empaqueta en bloques.

-

Los constructores compiten por subastas de bloques, y el bloque del ganador se incluirá en la cadena de bloques, y el valor que ofertan se pagará al propositor del bloque.

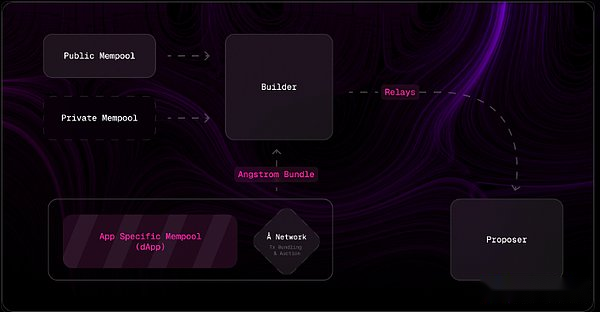

Por el contrario, las aplicaciones basadas en AS tienen las siguientes características:

-

Derechos de clasificación restringidos: Esta restricción garantiza que solo el clasificador o validador de apuestas especificados pueda interactuar con el contrato de la aplicación, evitando maliciosamente el paso por la lógica de asignación de valor interno de la aplicación.

-

Grupo de memoria específico de la aplicación: El usuario ya no envía transacciones al grupo de memoria pública, sino que envía su intención al grupo de memoria específico de la aplicación.Luego, estos intentos son recolectados y procesados por el clasificador específico de la aplicación.

-

Resultados que no están relacionados con el orden: Para ejecutar reglas de clasificación y proporcionar al usuario objetivo los mejores rendimientos financieros, las transacciones de ASS deben ser independientes de la clasificación del constructor de otras transacciones.Esto se logra asegurando que el estado de la aplicación esté controlado por su mecanismo de consenso.Los pedidos de ASS se integran en un paquete y se envían al constructor para su inclusión.Dado que el paquete no entra en conflicto con el estado al que se accede por otras aplicaciones, su ubicación en el bloque es irrelevante.

A través de estos principios básicos, ASS permite que cualquier aplicación en una cadena recupere la soberanía sobre su estado de ejecución y contrato, logre así la aplicación soberana.

Caso real: Angstrom

Como un ejemplo práctico de la aplicación soberana, Angstrom es un gancho para uniSWAPV4 para proteger a sus proveedores de liquidez de los efectos adversos de los intercambios centralizados (CEX) y los intercambios descentralizados (DEX) arbitraficantes, al tiempo que protegen las transacciones de aquellos que están protegidos de «ataques entre mezzaninos».Angstrom Node Network y Ethereum acuerdan el conjunto de transacciones que se ejecutarán en paralelo.El proceso es el siguiente:

-

Los arbitrazos de CEX-dex ganan el primer derecho de transacción a ser intercambiado a través de AMM (sin tarifa de manejo).

-

Mientras tanto, el usuario envía sus operaciones de intercambio programadas al grupo de memoria de Angstrom en forma de una orden de límite firmado.

-

La red Angstrom ejecuta el protocolo de consenso y forma un paquete donde el primer intercambio es el acuerdo de arbitraje de postor más alto.El monto de la oferta se distribuye previamente al proveedor de liquidez subyacente dentro del alcance de intercambio.Todos los demás pedidos límite válidos y liquidez AMM se ejecutan al mismo precio de liquidación uniforme.

-

El paquete es enviado por el nodo Angstrom propuesto al constructor de Ethereum y el grupo de memoria pública.

Suposiciones de actividad y confianza

En el corazón del ASS hay un formulario de construcción de bloques parcial donde las aplicaciones soberanas delegan los derechos de clasificación de las redes de operadores descentralizados de acuerdo con las reglas de clasificación prescritas.Por lo tanto, ASS inevitablemente involucra a partes externas que introducen actividad adicional e hipótesis de confianza.

Supuestos de actividad

Las aplicaciones soberanas se basan en clasificadores específicos de la aplicación para seguir correctamente los protocolos y proporcionar actualizaciones de estado de manera oportuna.Si hay una destrucción de vida (como la partición de la red), es posible que el usuario no pueda interactuar con ciertas partes de la aplicación hasta que se restablezca un consenso válido.

Las aplicaciones soberanas también pueden limitar el alcance de los estados de contrato, que se actualizan según su clasificador.Esto ayuda a minimizar las dependencias externas del contrato para que los estados críticos, como la liquidez depositada, sigan siendo accesibles incluso en caso de falla de clasificador.

Asunción de confianza

Para garantizar que el clasificador cumpla con las reglas de clasificación prescritas, las aplicaciones soberanas pueden aprovechar las soluciones criptoeconómicas (como POS) o métodos de cifrado (como TEE o MPC).Los enfoques específicos pueden variar mucho según las necesidades de la aplicación;Hay una serie de herramientas disponibles para reducir la sobrecarga de confianza del clasificador y cumplir con los objetivos únicos de cada aplicación soberana.

Resistir la revisión

Hay muchos tipos de censura en el ecosistema de Ethereum:

-

Revisión regulatoria: Revisión de constructores y repetidores Transacciones bajo la lista de sanciones de OFAC.Esta es una de las formas más destacadas de censura en Ethereum en la actualidad, realizadas principalmente por los repetidores.

-

Revisión económica: los atacantes motivados pueden sobornar a los propuestas de bloque para revisar las transacciones víctimas.

-

Revisión del nivel de nodo: los nodos en una red P2P pueden negarse a propagar transacciones entrantes.Este puede ser un gran problema si el protocolo se ejecuta de manera óptima cuando la mayoría de los nodos asumen la misma vista de las transacciones entrantes.Además, en tales protocolos, el adversario puede estar motivado para dividir la visión local del nodo honesto (enviando transacciones a solo la mitad de los nodos al final de la ranura) y, por lo tanto, detener el protocolo.

Muchos investigadores han dicho que Ethereum necesita un mejor mecanismo contra la censura.Algunas propuestas, como la propuesta de múltiples concurrencias (MCP) y la lista de inclusión forzada Select Select (FOCIL), han surgido y se han convertido en el foco de la discusión en curso.

La resistencia a la censura también es una gran preocupación para las aplicaciones soberanas.Los clasificadores específicos de la aplicación pueden ser entidades externas con diversos intereses en la recepción de transacciones privadas y flujos de pedidos adicionales.Por ejemplo, un validador específico de la aplicación como fabricante de mercado tiene la motivación para revisar las transacciones enviadas por un fabricante de mercado competitivo.Por lo tanto, incluso si no se revisa el protocolo subyacente, las aplicaciones soberanas de alto nivel pueden experimentar la censura local.

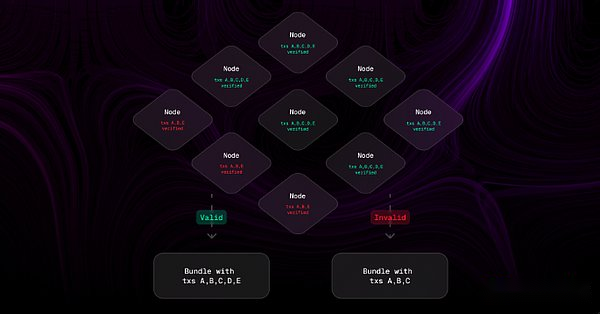

Un ejemplo del mecanismo de boicot de censura de Ass es Angstrom.Para garantizar que todos los pedidos válidos se incluyan en el próximo período de tiempo, el nodo Angstrom debe transmitir cualquier pedido entrante verificado y alcanzar el consenso sobre la inclusión de ellos en el paquete de transacciones propuesto.Los proponentes serán castigados si el paquete de transacciones carece de órdenes observadas por la mayoría de las redes.Aquí hay una explicación de la revisión de Angstrom del mecanismo de boicot.

Dilema de composibilidad

Uno de los principales desafíos que enfrentan aplicaciones soberanas es garantizar la composición de las transacciones que interactúan con los estados de contrato externos.Simplemente agrupar las transacciones específicas de la aplicación con transacciones externas arbitrarias socava la agnosticidad del orden necesaria para proteger las aplicaciones soberanas y sus usuarios.Cuando se combina una sola transacción inválida no Ass con una transacción específica de la aplicación, se puede crear un efecto de segundo orden de restaurar todo el paquete.Cuando esto sucede, la aplicación soberana no puede ejecutar los pedidos de su usuario (aunque se alcanza un consenso válido), dañando así la experiencia del usuario y el bienestar general.

Sin embargo, todavía existen soluciones potenciales para el problema de composibilidad, y varios equipos están explorando varios de ellos.Estos esquemas incluyen conceptos que incluyen preconfirmación, compromiso de clasificador y constructor de aplicaciones compartidas, cada uno de los cuales proporciona una compensación entre el grado de composibilidad y los gastos generales de la confianza.

Se incluye la confirmación previa de la previaje incluida

Para explicar la incorporación de la preconfirmación, primero debe comprender el principio de trabajo basado en la preconfirmación.Basado en la preconfirmación, la utilización de la seguridad criptoeconómica, garantiza que el propuesto haya propuesto garantías para garantizar que se incluya un conjunto de transacciones específico antes de un cierto período del período actual.Esta garantía está sujeta al tamaño del margen emitido por los propuestas participantes.

La inclusión de la preconfirmación es una forma especial de preconfirmación basada en la cual la inclusión de la transacción no está relacionada con ningún estado del contrato.Las transacciones que solicitan la inclusión de preconfirmación deben ser libres de estado y poco controvertidas, lo que significa que su ejecución no se ve afectada por su posición en el bloque.Al aprovechar la preconfirmación de la inclusión, el proponente puede prometer incluir transacciones no Ass solo si el paquete de culo se incluye en el mismo bloque.Este enfoque proporciona composibilidad criptoeconómica entre transacciones no controvertidas y paquetes de ASS.

Sin embargo, dada la composibilidad limitada proporcionada por esta solución, el aumento de la complejidad y la sobrecarga de confianza pueden superar sus beneficios para ciertas aplicaciones soberanas.Por lo tanto, es importante explorar alternativas que pueden proporcionar un equilibrio más efectivo entre la simplicidad y la funcionalidad.

Compartir clasificadores de aplicaciones específicos y compromisos del fabricante

Las aplicaciones soberanas pueden usar clasificadores específicos de la aplicación para administrar la clasificación de transacciones en múltiples aplicaciones sin depender del compromiso de la propuesta.Por ejemplo, un clasificador que maneja múltiples transacciones de aplicación soberana puede promover la composibilidad atómica entre ellas siempre que siga las reglas de clasificación para cada aplicación.Este enfoque de clasificador específico de aplicación compartida permite una composibilidad y coordinación perfecta entre aplicaciones soberanas.

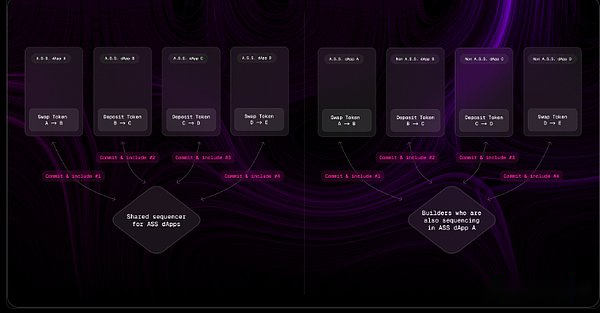

Sin embargo, para aplicaciones no soberanas, se necesitan diferentes soluciones.La inclusión de la transacción de los constructores de bloques involucrados en la clasificación de aplicaciones soberanas promete crear composibilidad atómica entre aplicaciones no soberanas y soberanas.El constructor asegura que el orden de las transacciones se especifique entre los dos tipos de aplicaciones.Este constructor promete cerrar la brecha de composición en el culo.

Compromiso del constructor Ilustración de la composibilidad atómica entre DAPPS soberanos y no soberanos (derecho) e ilustración de clasificación específica de aplicaciones compartidas de la composibilidad atómica entre aplicaciones soberanas (izquierda)

Si bien todavía hay preguntas sobre la dinámica económica de los compromisos del constructor, la viabilidad de incorporar preidentificaciones y los posibles efectos de segundo orden, creemos que el desafío de composición del culo se abordará con el tiempo.Equipos como Astria y Primev están investigando y desarrollando activamente marcos mejorados de clasificación compartida y compromisos de constructores.A medida que estos avances avanzan, la composibilidad ya no será un problema para las aplicaciones soberanas.

Ass con L2 y L1 específicos de la aplicación

Actualmente, los DAPPS deben crear cadenas específicas de la aplicación para controlar la clasificación de sus transacciones.Conceptos como los constructores propiedad de protocolo (POB) permiten que Cosmos L1 tenga colmaciones más expresivas que ayuden a capturar MEV y reasignarlos a sus aplicaciones.Del mismo modo, un clasificador L2 con VSR puede hacer tales operaciones.Si bien ambas soluciones permiten que sus aplicaciones clasifiquen y capturen MEV de manera más expresiva, ASS es único para las siguientes características.

-

La ejecución de la transacción no incurre en sobrecarga de confianza: ASS no ejecuta ni liquidan transacciones ordenadas.Solo la clasificación es delegada.Los supuestos de confianza de línea de base se extienden desde entornos de ejecución nativos como Ethereum u otros L2.

-

Obtenga liquidez y flujo de pedidos: los usuarios no necesitan unir.Los DAPPS pueden utilizar directamente el tráfico y la liquidez en la cadena.

-

Los activos permanecen en entornos de ejecución nativos y no se pueden congelar, a diferencia de L2, la mayoría de los ASS no requieren que los usuarios bloqueen fondos en contratos de puente.Esta opción de diseño proporciona una mejor seguridad: si falla un clasificador específico de la aplicación, el daño potencial es limitado, porque el clasificador solo puede controlar las transacciones dentro de los límites establecidos por el contrato inteligente.Si bien algunas soluciones L2 implementan características de seguridad, como salidas de emergencia y la inclusión obligatoria, estas medidas a menudo son difíciles de usar en la práctica.Después de perder la conexión a la actualización de L2, los usuarios pueden tener que esperar unos días antes de activar la salida de emergencia.Del mismo modo, el recinto a través de L1 generalmente requiere al menos un retraso de un día.Quizás lo más importante es que estas medidas de seguridad generalmente requieren experiencia técnica que la mayoría de los usuarios no tienen y, por lo tanto, no son prácticos para la persona promedio.

-

Asunción de actividad fuerte: la actividad de L2 depende del nodo de ejecución, generalmente un clasificador de rollup, a menos que se basa en la clasificación.La actividad de L1 depende de la mayoría honesta de los nodos que vuelven a ejecutar la función de transición de estado correspondiente.La actividad de una aplicación soberana depende principalmente del entorno de ejecución subyacente, y los contratos inteligentes pueden especificar las piezas que deben confiar en el clasificador específico de la aplicación.

Aplicaciones soberanas, tabla de comparación basada en L2, L2 y L1

en conclusión

ASS otorga al control total de las aplicaciones sobre la clasificación de las transacciones, lo que les permite definir reglas personalizadas sin administrar la complejidad de la ejecución.Este control permite que la aplicación controle su ejecución para optimizar los resultados del usuario.Por ejemplo, en Angstrom, los LP y los intercambiadores son vistos como jugadores de primer nivel, mejorando directamente sus beneficios financieros a través de reglas de clasificación personalizadas.

Además, ASS puede aprovechar una gama de economía criptográfica y herramientas de cifrado para forzar la optimización de los pagos de los usuarios e implementar un poderoso mecanismo de boicot de censura.Las soluciones criptoeconómicas, como la apuesta y el corte, pueden inspirar un comportamiento honesto entre los clasificadores, mientras que los métodos de cifrado como TEE y MPC pueden mejorar la privacidad y la seguridad.Con estas herramientas, ASS tiene un gran potencial de diseño para crear aplicaciones soberanas más seguras, más eficientes y centradas en el usuario.

Aunque ASS ofrece muchas oportunidades, quedan desafíos como la falta de composibilidad nativa.Sin embargo, las soluciones que incluyen preconfirmación, Ass Shared Ass y Constructor proporcionan formas prometedoras de superar estos obstáculos.Aunque todavía hay algunos problemas, estamos comprometidos a mejorar estos enfoques para proporcionar una experiencia de culo más suave y más compuesta.

Nuestro objetivo es hacer que Defi sea más sostenible con un culo a la vez.