Source: Technologie Shenzhen Zero-temps

arrière-plan

Surveillez l’événement d’attaque en chaîne contre Dualpools:

https://bscscan.com/tx/0x90f374ca33fbd5aaa0d01f5fcf5dee4c7af49a98b47459d8b7ad52ef1e93

Dualpools (https://dualpools.com) est basé sur Venusprotocol (https://venus.io/).

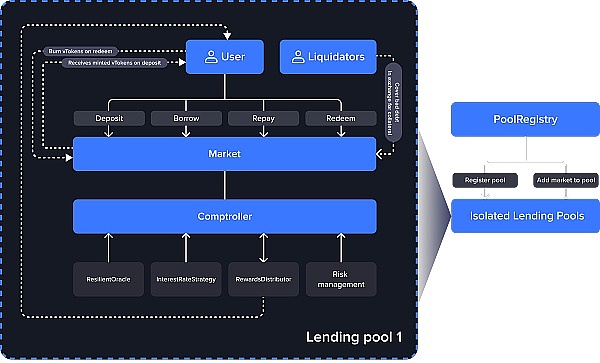

Le mode de fonctionnement est comme indiqué ci-dessous:

Dualpools est une plate-forme de prêt décentralisée.

Parmi eux, le ratio d’échange des entraînements sous-jacents et du dtoken est contrôlé par échange.

Exchangerate = (TotalCash + TotalBorrows -TotalReservces) / totalSupply

Analyse des attaques

Autrement dit, l’attaque est divisée en deux parties:

1. Les pirates de liquidité insuffisante (0) via le nouveau billard de Dualpools, qui augmente considérablement le prix de DLINK, et creux les actifs cibles des autres pools commerciaux via Emprow (WBNB, BTCB, ETA, ADA, BUSD).

2. Utilisez le problème de la coupe de précision pour récupérer tous les liens investis au début.

Étape 1 Analyse détaillée

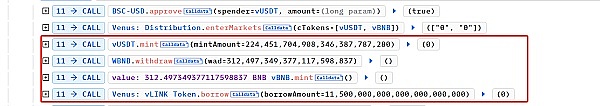

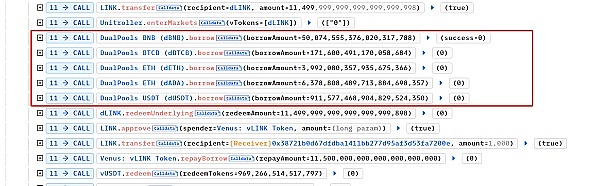

L’attaquant a emprunté via la piscine privée de Dodo et Pancakeswapv3 et a obtenu BNB et BUSD comme fonds d’attaque initial, comme indiqué ci-dessous:

Par la suite, BNB et BUSD ont été morts via Vénusprotocol et emprunté 11500 lien pour attaquer Dualpools.

Tout d’abord, l’attaquant a obtenu le DLINK de 2 unités minimales à travers la menthe Dlink-link de réchauffement, puis transférée au lien des unités de 11499999999999999999999999 au pool de trading.

Étant donné que le pool de trading n’est pas initialisé, il n’y a pas de liquidité.Et la méthode de calcul de l’échangent est la suivante:

Exchangerate = (TotalCash + TotalBorrows -TotalReservces) / totalSupply

À l’heure actuelle, TotalCash était le solde des liens dans le billard, 1149999999999999998 + 2 = 1150000000000000000, Total Borrows et TotalReserves étaient de 0, et TotalSupply était de 2 (car le pirate a obtenu deux simples minimum minimum via Dlink).Par conséquent, à l’heure actuelle, l’échange était de 57500000000000000000 (575 fois la valeur de DLINK).Parce que l’attaquant possède le 2 DLINK et que la valeur est suffisamment élevée, le pirate a emprunté 50 BNB, 0,17 BTCB, 3,99 ETH, 6378 ADA, 911 BUSD par emprunter.

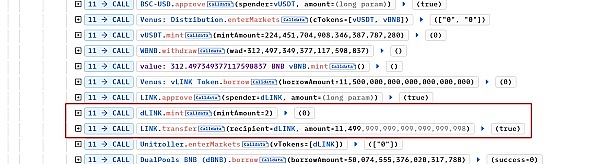

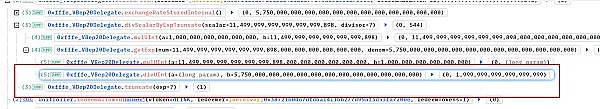

Étape 2 Analyse détaillée

L’attaquant a converti les deux unités minimales de la menthe précédente DLINK à 1149999999999999999898 à travers le répercusant.Parce que l’échangetteur a été manipulé à 5750000000000000000000.Par conséquent, le DLINK requis pour échanger 11499999999999999999999898 Le DLINK requis est 11499999999999999999999, ce qui ne fait que 1,99999999999999999.

À ce stade, l’attaquant a éliminé le lien de 1149999999999999999999898.Par la suite, l’emprunt de Vénusprotocol, PancakesWapv3, Dodo Private Pool sera retourné pour terminer l’attaque.

Résumer

L’attaquant utilise la raison de la mauvaise liquidité du nouveau bassin commercial de Dualpools. actifs cibles.Par la suite, l’interception de la méthode de suppression du contrat intelligent a été utilisée pour récupérer les actifs investis lors de l’attaque précédente.Jusqu’à présent, une attaque complète contre Defi Project Dualpools.