出典:Shenzhen Zero -Time Technology

背景

デュアルプールに対するチェーン攻撃イベントを監視してください。

https://bscscan.com/tx/0x90f374ca33fbd5aaa0d01f5fcf5dee4c7af49a98b47459d8b7ad52ef1e93

Dualpools(https://dualpools.com)は、Venusprotocol(https://venus.io/)に基づいています。

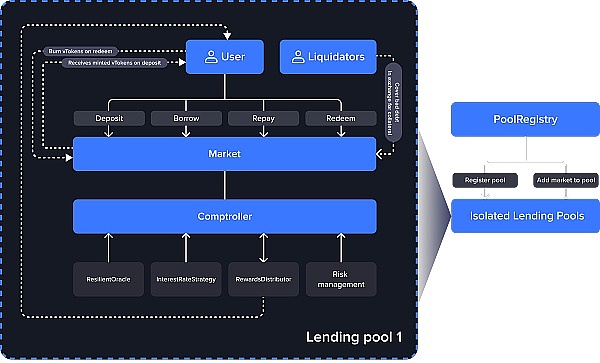

操作モードは、以下に示すようになります。

Dualpoolsは、分散型の貸付プラットフォームです。対応するDeTokenを介して、根底にあるassetsを削除すると、対応するDTOKENが削除されます。

その中で、根本的な検査とdtokenの交換比は、要するに、DTOKENの値です。

交換=(TotalCash + TotalBorrows -TotalReserves) / TotalSupply

攻撃分析

簡単に言えば、攻撃は2つの部分に分割されます。

1。Dualpoolsの新しい取引プールを介して、ハッカーの不十分な流動性(0)。これはDLINKの価格を大幅に引き上げ、借入を通じて他の取引プールのターゲット資産を叫びます(WBNB、BTCB、ETA、ADA、BUSD)。

2。精密な切断の問題を利用して、初期段階に投資されたすべてのリンクを取得します。

ステップ1詳細な分析

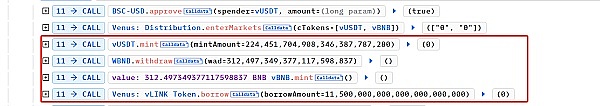

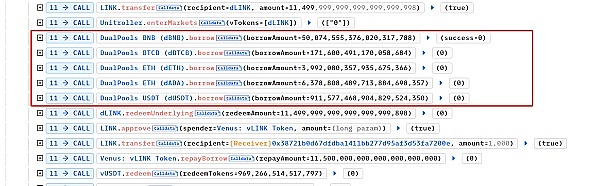

攻撃者は、Dodo Private PoolとPancakesWapv3を借りて、以下に示すようにBNBとBUSDを最初の攻撃基金として取得しました。

その後、BNBとBusdはVenusprotocolを介して不満を抱き、11500リンクを借りてDualpoolsを攻撃しました。

まず、攻撃者は、再取引プールDLINK-LINK MINTを介して2つの最小ユニットのDLINKを取得し、1149999999999999999999999999999999999999999999999999999999999999999

取引プールは初期化されていないため、流動性はありません。そして、交換液の計算方法は次のとおりです。

交換=(TotalCash + TotalBorrows -TotalReserves) / TotalSupply

この時点で、TotalCashは、トレーディングプールのリンクのバランスでした。11499999999999998+2 = 1150000000000000000000000000000000000000000000000000000000000000000は0でした。したがって、この時点で、交換は57500000000000000000(DLINKの値の575倍)でした。攻撃者は2 dlinkを所有しており、値は十分に高いため、ハッカーは50 bnb、0.17 btcb、3.99 ETH、6378 ada、911 Busd sull bourを借りました。

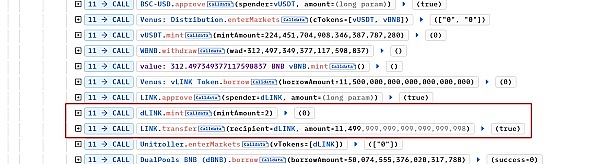

ステップ2詳細な分析

攻撃者は、以前の2つのMintの2つの最小ユニットDLINKを1149999999999999999898に変換しました。交換計が57500000000000000000で操作されたためです。したがって、114999999999999999999999999999999999999999999999999988 /575500000000000000000000000000000 = 1.9999999999999999999

この時点で、攻撃者は114999999999999999999999898のリンクを取り出しました。その後、Venusprotocol、PancakesWapv3、Dodoプライベートプールの借入が攻撃を完了するために返されます。

要約します

攻撃者は、デュアルプールの新しい取引プールの不十分な流動性の理由を使用します。ターゲット資産。その後、インテリジェント契約除去方法の傍受を使用して、前の攻撃時に投資された資産を取得しました。これまでのところ、Defi Project Dualpoolsへの完全な攻撃。