Auteur : Benfen x Co-écrit par TX-SHIELD

chaîne de blocsLa transparence est la pierre angulaire de son mécanisme de confiance,Mais ceciPropriétés des archives publiques,est maintenant devenuPrincipaux obstacles à la mise en œuvre d’applications à grande échelle. Pour la vision Web3, il s’agit d’une « arme à double tranchant »:Cela apporte une confiance vérifiable au détriment de la confidentialité commerciale, de la confidentialité du patrimoine personnel et de la flexibilité de la conformité.

Pour les entreprises, chaque règlement en chaîne peut exposer les principales relations avec les fournisseurs, les coûts d’approvisionnement et les stratégies de rémunération aux concurrents ;pour les utilisateurs individuels, chaque paiement en chaîne enregistre et divulgue en permanence leurs habitudes de consommation, le statut de leurs actifs et leurs relations sociales ; Pour les agences de régulation, un nouvel équilibre doit être trouvé entre « protéger la vie privée du public » et « s’acquitter de ses responsabilités en matière de conformité financière ».

La transparence ne doit pas se faire au détriment de la confidentialité fondamentale.Cette branche de la chaîne publique (Powered by TX-SHIELD) lance officiellement la fonction de paiement privé.Cela marque notre passage d’une ère de « publicité en échange de confiance » à un nouveau paradigme selon lequel « la vie privée génère la confiance ». Cet article sera divisé en deux parties : la première partie montrera comment les paiements privés peuvent résoudre les problèmes actuels dans les domaines commercial, personnel et réglementaire ;la deuxième partie vous donnera une image de l’avenir et une discussion approfondie sur la manière dont nous pouvons construire conjointement un écosystème complet allant du Dark Pool en chaîne, du vote confidentiel aux enchères confidentielles, et même un nouveau modèle de collaboration sociale basé sur la pierre angulaire de la confidentialité.

Résoudre les problèmes actuels : scénarios d’application urgents et analyse approfondie du paiement privé

Pour les entreprises du côté B : le paiement privé est un outil stratégique pour la concurrence commerciale et la gestion de la conformité

1. Protéger la confidentialité du paiement des salaires : prenez Deel comme exemple pour créer un « outil stratégique » pour la gestion des talents en entreprise

Dans la compétition mondiale de talents des entreprises modernes, en particulier des entreprises multinationales, le système salarial constitue un élément stratégique essentiel.Cependant, lorsque les entreprises tentent d’utiliser la technologie blockchain transparente pour payer les salaires, elles sont confrontées à un grave problème.

Plateforme mondiale de gestion de la paieDeelPar exemple, en tant qu’entreprise SaaS à la croissance la plus rapide de l’histoire, le cœur de son activité est de traiter les paiements de rémunération des employés partout dans le monde.Deel adopte activement la technologie blockchain et permet aux employés et sous-traitants du monde entier de retirer instantanément de l’argent dans des crypto-monnaies telles que Bitcoin et USDC via son service « Deel Crypto », résolvant ainsi les problèmes liés à la lenteur et aux frais élevés des virements électroniques transfrontaliers traditionnels.Cependant, c’est cette adoption de la blockchain pour l’efficacité des paiements qui l’expose à de sérieux défis en matière de transparence.

Pour Deel et les dizaines de milliers d’entreprises clientes qu’elle sert, en utilisantBlockchain ouverte et transparentePour le paiement des salaires, chaque paiement en chaîne comprendra la structure salariale du client, les niveaux de salaire dans différents pays et postes, et même les informations sur les revenus d’employés spécifiques.exposition permanenteÀ la vue du public.Cela déclenchera non seulement des conflits salariaux au sein de l’entreprise cliente et un débauchage concurrentiel externe, mais entraînera également une fuite directe des principaux secrets commerciaux de la plateforme Deel – sa base de données salariale mondiale, qui constitue une menace fondamentale pour le fondement de sa valorisation de plusieurs dizaines de milliards de dollars.

Cette situation actuelle, reflétée par des scénarios commerciaux réels, a donné naissance à des besoins pratiques clairs et urgents du côté des entreprises : des entreprises mondiales comme Deel, qui ont pris l’initiative d’adopter l’efficacité des paiements par blockchain, et de nombreuses entreprises recherchant une gestion efficace et transparente des salaires, ont un besoin urgent d’une solution de paiement.ça doitIl peut non seulement utiliser la technologie blockchain pour traiter les paiements de salaires mondiaux de manière efficace et précise et ne peut être falsifié, mais également protéger de manière absolue la confidentialité commerciale des données salariales comme les systèmes financiers traditionnels., pour éviter les fuites de données catastrophiques causées par la transparence des instruments de paiement.

À l’heure actuelle, de nombreuses entreprises Web3 et DAO de pointe ont utilisé des technologies de confidentialité telles que Zcash ou Aztec Network pour payer les salaires, vérifiant ainsi avec succès la faisabilité et la nécessité du paiement privé dans la gestion des salaires.Ces pratiques montrent que faire passer la confidentialité des salaires d’un « engagement contractuel » reposant sur des systèmes et de la confiance à une « garantie technique » basée sur la cryptographie est devenue la direction inévitable de l’évolution de la gestion des entreprises modernes, en particulier des entreprises mondialisées.

La fonction de paiement privé de BenFen Chain (www.benfen.org), dont le moteur principal est la solution MPC fournie par TX-SHIELD, est une solution conçue sur mesure pour répondre aux besoins de ces entreprises. Nous proposons en outre de créer un « système de paie complet de confidentialité au niveau de l’entreprise ». Les entreprises peuvent payer les salaires des employés du monde entier via cette sous-chaîne. L’ensemble du processus est réalisé sur la chaîne, ce qui garantit non seulement l’exactitude et la vérifiabilité du processus de paiement, mais cache également des informations clés telles que le montant du paiement, l’identité de l’émetteur et du destinataire.Pour les entreprises, le système servira d’« actif stratégique invisible », soutenant une gestion globale des salaires efficace et transparente tout en protégeant pleinement les données salariales de base et les stratégies commerciales de l’entreprise ;pour l’écosystème blockchain, le système devrait devenir une étape clé dans la promotion de la mise en œuvre à grande échelle d’applications au niveau de l’entreprise – il répond avec précision aux préoccupations fondamentales d’entreprises telles que Deel dans le lien hautement sensible de la gestion des salaires et élimine les principaux obstacles à l’entrée de la technologie blockchain dans les applications commerciales grand public.

2. Financement et règlement de la chaîne d’approvisionnement : prendre Apple et Foxconn comme exemples pour résoudre le double dilemme des « silos de données » et de la « transparence excessive »

La cause profonde du dilemme actuel en matière de financement de la chaîne d’approvisionnement est que la confiance ne peut pas être transférée efficacement entre les participants.Une analyse approfondie du « Global Payments Report » de McKinsey a souligné qu’il existe chaque année un déficit de financement de plusieurs milliards de dollars dans le financement de la chaîne d’approvisionnement mondiale.L’essence de cet écart est une question typique de « confiance ».Prenons comme exemple la coopération entre Apple et son principal fournisseur Foxconn. Les données commerciales entre les deux forment un « îlot de données » typique.Il est donc difficile pour Foxconn de prouver son innocence auprès des institutions financières afin d’obtenir un financement à faible coût pour ses « comptes clients » qui représentent de véritables arrière-plans de transactions. Cela conduit finalement au problème chronique d’un financement difficile et coûteux pour l’ensemble de la chaîne.Cependant, si vous adoptez simplement la blockchain dans un souci de partage de données et de transparence, vous vous retrouverez face à un dilemme encore plus fatal : les secrets commerciaux les plus essentiels, tels que le prix unitaire d’achat précis d’Apple à Foxconn, la période de règlement des deux parties et même l’échelle de production des nouveaux produits, seront entièrement exposés à tous les participants de la chaîne, y compris les concurrents.Les concurrents peuvent l’utiliser pour calculer avec précision la structure des coûts et la stratégie produit d’Apple. Ce nouveau risque introduit par la résolution d’anciens problèmes a considérablement entravé la mise en œuvre de la technologie blockchain dans les scénarios commerciaux de base des entreprises.

La chaîne industrielle complexe représentée par l’industrie automobile, l’industrie électronique grand public et son vaste réseau de fournisseurs est à la recherche d’une solution innovante capable de répondre simultanément aux deux objectifs suivants, apparemment contradictoires : premièrement, elle doit réaliser l’automatisation des processus commerciaux et la vérifiabilité des données clés, répondre aux besoins de confiance et surmonter les goulots d’étranglement du financement ; Deuxièmement, elle doit garantir que tous les détails commerciaux sensibles sont absolument protégés pendant le processus de collaboration afin d’éviter la fuite des principaux avantages concurrentiels.

L’exploration au sein de l’industrie a vérifié la faisabilité de cette direction. Le projet Baseline Protocol (promu conjointement par des géants de l’industrie comme Ernst & Young, Microsoft, AMD, etc.) est pionnier dans ce domaine.Son objectif principal est d’utiliser une technologie de cryptographie avancée pour permettre aux systèmes d’entreprise de synchroniser l’état des processus métier sur la blockchain publique tout en garantissant que toutes les données commercialement sensibles restent confidentielles.Cette pratique prouve effectivement qu’il est possible de parvenir à une « compétition en collaboration » grâce à des moyens technologiques. Autrement dit, tout en améliorant l’efficacité globale et la confiance de la chaîne d’approvisionnement, elle crée également un solide fossé de données pour chaque participant.

La fonction de paiement privé de cette sous-chaîne est née pour relever ce défi complexe. Sur la base de la technologie de confidentialité vérifiable de TX-SHIELD, nous pouvons créer une couche de règlement fiable sur la blockchain.À ce niveau, les fournisseurs peuvent démontrer aux institutions financières la validité et la conformité de leurs comptes clients sans divulguer aucune information sensible concernant les montants spécifiques, l’identité des contreparties ou les détails du contrat.Cela fournit aux institutions financières l’élément de confiance essentiel dont elles ont besoin pour prendre des décisions sans révéler de secrets commerciaux.En référence aux prédictions de McKinsey sur les chaînes d’approvisionnement numériques, de telles solutions devraient optimiser considérablement l’efficacité de la rotation des capitaux de la chaîne d’approvisionnement, raccourcir le cycle de règlement de quelques mois à quelques jours et fournir une infrastructure puissante de nouvelle génération pour activer la vitalité de la chaîne industrielle et réduire les coûts de financement globaux.

3. Paiement et règlement B2B transfrontaliers : prenez la chaîne d’approvisionnement mondiale SHEIN comme exemple pour équilibrer l’efficacité, les coûts et la confidentialité commerciale

Les systèmes de paiement transfrontaliers traditionnels sont limités depuis des décennies par des problèmes de rapidité et de coût. Les paiements effectués via les canaux de correspondant bancaire traditionnels tels que SWIFT prennent généralement 2 à 5 jours et s’accompagnent de frais de traitement élevés et de liens intermédiaires opaques. Prenons l’exemple du géant mondial de la mode rapide SHEIN.Son modèle économique dépend fortement d’un réseau de chaîne d’approvisionnement mondial composé de milliers de fournisseurs qui nécessite une réponse rapide. Elle est donc extrêmement sensible à l’efficacité et au coût des paiements transfrontaliers.Afin de résoudre les lacunes du système SWIFT traditionnel, l’industrie explorera naturellement des solutions de blockchain plus efficaces telles que les pièces stables.Cependant, même si de nouveaux outils tels que les stablecoins sont introduits pour améliorer l’efficacité, les entreprises doivent toujours faire face aux défis superposés posés par les règles de confidentialité des données dans différentes juridictions (telles que le RGPD de l’UE) et aux exigences de conformité complexes.De plus, pour SHEIN, chaque paiement sur la blockchain transparente peut révéler par inadvertance à son concurrent Temu ses prix d’achat précis, ses stratégies d’allocation des commandes et même les modes d’allocation globale du capital pour différents fournisseurs, ce qui constitue une menace directe pour ses principales barrières concurrentielles.Les entreprises ont besoin de toute urgence d’une solution de paiement combinant les garanties de confidentialité du système bancaire traditionnel, la vitesse de règlement des pièces stables et la flexibilité de conformité nécessaire pour faire face au cadre réglementaire complexe mondial.

Le paiement de confidentialité BenFen Chain fournit une nouvelle solution pour cela, une « couche de règlement de confidentialité transfrontalière B2B ». Cette solution utilise la technologie stablecoin de protection de la confidentialité de TX-SHIELD.Les transactions transfrontalières entre entreprises peuvent être réalisées presque instantanément sur la chaîne, tandis que le montant clé de la transaction et les informations sur l’identité de la contrepartie sont cachés et visibles uniquement par les deux parties à la transaction et les agences de régulation autorisées.L’effet attendu de cette solution est de parvenir à un règlement de deuxième niveau, de réduire les frais de traitement moyens de plus de 50 % et de garantir l’absence de fuite des principaux secrets d’affaires tels que la stratégie d’approvisionnement de l’entreprise et les canaux de vente au cours du processus, créant ainsi un avantage informationnel clé pour l’entreprise dans la féroce concurrence commerciale mondiale.

4. Confidentialité dans la gestion de trésorerie : prendre MicroStrategy comme exemple pour remodeler le système financier blockchain au niveau de l’entreprise

Dans le processus d’accélération de la numérisation des entreprises mondiales,Gestion de trésorerieD’une fonction de back-office, elle est devenue l’un des éléments essentiels de la stratégie d’entreprise. Cela détermine non seulement la sécurité et la liquidité des fonds de l’entreprise, mais affecte également directement la structure du capital, les signaux du marché et les décisions stratégiques.Cependant, alors que de plus en plus d’entreprises tentent d’utiliser la blockchain et les actifs cryptés pour optimiser leurs structures de trésorerie, de nouveaux problèmes sont apparus – tandis que l’efficacité s’améliore,La transparence de l’information entraîne un risque d’exposition stratégique.Sociétés cotées aux États-UnisMicroStratégiePar exemple, cette société est le « pionnier de la trésorerie blockchain » le plus connu au monde.Depuis 2020, MicroStrategy a continué d’acheter du Bitcoin par le biais de financements obligataires et de ses fonds propres, et l’a intégré au bilan de l’entreprise pour lutter contre l’inflation et optimiser les réserves de valeur à long terme.Bien que cette décision soit devenue une étape importante dans l’innovation en matière d’allocation d’actifs des entreprises, elle a également révélé le dilemme en matière de confidentialité des registres publics blockchain.Chaque fois qu’une entreprise effectue un transfert de fonds, un rééquilibrage d’actifs ou une nouvelle série d’achats, cela sera enregistré et analysé en temps réel sur la chaîne. Tout observateur du marché peut spéculer sur ses positions, ses fourchettes de coûts et même ses intentions opérationnelles futures à partir du cheminement de la transaction.Cela signifie que si la blockchain apporte transparence et confiance, elle expose également la planification du capital, le rythme d’investissement et même la structure financière interne de l’entreprise aux analystes mondiaux.Pour une société cotée, cela peut non seulement déclencher des fluctuations du marché et de la spéculation, mais également affecter la gestion de la valeur marchande de l’entreprise, les notations des obligations et même le contrôle précis des signaux du marché des capitaux.

De plus en plus d’entreprises ne sont plus satisfaites de la fermeture et de la lenteur des systèmes de trésorerie traditionnels et ont commencé à explorer les systèmes financiers en temps réel basés sur la blockchain. Cependant, ils s’inquiètent également du fait qu’une fois qu’un grand livre public sera adopté, cela équivaudra-t-il à rendre publics tous les flux de fonds ?Par conséquent, les entreprises ont besoin de toute urgence d’une méthode qui puisse non seulement profiter des avantages de la blockchain « règlement instantané et planification automatisée », mais aussiProtégez la confidentialité des fonds et respectez la conformité en matière d’audit comme les systèmes bancaires traditionnelsplan de trésorerie.

C’est exactementCe système de paiement de confidentialité sous-chaîned’une valeur unique.Grâce à la technologie MPC complexe fournie par TX-SHIELD, cette sous-chaîne permet aux entreprises d’effectuer des opérations telles que le transfert d’actifs, le réinvestissement des revenus ou la planification de liquidités en monnaie stable sur la chaîne, tout en cryptant de manière privée les informations financières clés (y compris le montant de la transaction, la direction du flux, la structure des actifs).Le système générera automatiquement un certificat cryptographique vérifiable et ouvrira uniquement un accès vérifiable aux institutions d’audit ou aux nœuds de réglementation autorisés.De cette manière, les entreprises peuvent non seulement effectuer des opérations de trésorerie avec la haute efficacité de la blockchain, mais également assurer une protection de la vie privée qui est « invisible en dehors de la chaîne » sous prétexte qu’elle est « vérifiable sur la chaîne ».

Si MicroStrategy gère la trésorerie selon cette architecture, la planification des fonds, l’allocation des devises, le rééquilibrage des actifs et d’autres actions ne seront plus exposés au marché libre, mais elle peut toujours garantir que toutes les opérations en chaîne sont conformes aux réglementations, peuvent être auditées et sont cohérentes avec les rapports financiers.Autrement dit, cette sous-chaîne permet aux entreprises de constituer une véritable « trésorerie cryptée et vérifiable » : supervision publique et exécution privée.

5. Gestion de trésorerie DAO et financement anonyme : prendre Uniswap DAO comme exemple pour établir une « barrière stratégique » pour les organisations décentralisées

Les DAO à grande échelle (comme Uniswap DAO) gèrent généralement des centaines de millions, voire des milliards de dollars d’actifs. Bien que la transparence totale de leur trésorerie soit la pierre angulaire de la gouvernance communautaire, elle entraîne également un statu quo réaliste et des problèmes : lorsqu’Uniswap DAO envisage d’investir dans un premier projet DeFi, les détails de négociation et de transfert entièrement divulgués permettront à d’autres baleines ou concurrents de le capturer, ce qui entraînera une montée en flèche du coût d’achat du DAO et une stratégie d’investissement complètement inefficace.Un besoin pratique important est de fournir un certain degré de confidentialité opérationnelle aux équipes ou à des comités spécifiques lors de l’exécution d’investissements, de l’octroi de subventions et de la récompense des contributeurs afin de protéger leurs stratégies concurrentielles et leur efficacité opérationnelle, tout en maintenant une supervision communautaire efficace de la santé globale de la trésorerie et de la direction générale de l’utilisation des fonds.

Nous envisageons de fournir un module dédié « Treasury Privacy Vault » pour DAO sur cette sous-chaîne.DAO peut effectuer des investissements confidentiels spécifiques, un financement anonyme de projets et des récompenses privées aux contributeurs via la fonction de paiement privé de cette branche.Ensuite, DAO peut prouver à la communauté la rationalité globale et la conformité de l’utilisation des fonds dans un délai précis grâce à un mécanisme de divulgation sélective sans avoir à divulguer les détails de chaque transaction sensible.La faisabilité technique de cette solution a été vérifiée par des projets blockchain axés sur la confidentialité tels que Aztec Network dans leurs cas d’utilisation officiels.En outre, le rapport « Comprendre l’informatique confidentielle décentralisée (DeCC) » de Messari fournit également un cadre théorique pour ce type d’exploration de l’introduction de capacités de confidentialité des données tout en maintenant la décentralisation du point de vue de l’industrie.Cette solution permettra à DAO de protéger les « secrets d’affaires » similaires à ceux des entreprises traditionnelles, attirant ainsi des capitaux et des institutions plus traditionnels en quête de confidentialité stratégique pour entrer dans le monde Web3 via le modèle DAO et promouvoir la prospérité et la maturité de l’écosystème décentralisé.

Pour les utilisateurs finaux C : le paiement privé est la pierre angulaire technique de la dignité financière personnelle et de la liberté de vie.

1. Protéger la consommation quotidienne et la vie numérique : prenez comme exemple les traders de cryptomonnaies pour protéger la « personnalité numérique »

Avec l’amélioration de l’infrastructure mondiale de paiement en crypto-monnaie – depuis les cartes crypto lancées par Visa et Mastercard jusqu’à l’intégration des paiements USDC par les principales sociétés de technologie financière telles que PayPal et Revolut – de plus en plus d’utilisateurs commencent à utiliser la crypto-monnaie pour effectuer des transactions quotidiennes dans le monde réel.Le paiement par blockchain passe d’un « comportement de niche des investisseurs » à un « mode de vie du grand public ».Cependant, un fait négligé est le suivant :La transparence totale de la chaîne publique fait de la « vie numérique » une maison de verre dans laquelle on peut scruter.

Imaginez un trader de crypto-monnaie ou un entrepreneur Web3 bien connu. Si tous ses comportements de consommation – depuis l’achat de café Starbucks, le paiement d’un abonnement Netflix jusqu’à l’achat de cadeaux de Noël pour sa famille – sont payés via le même portefeuille public, ces informations peuvent être facilement suivies, regroupées et analysées de manière croisée. Les sociétés d’analyse de blockchain, les annonceurs, etc.peuvent ainsi décrire son parcours de vie, la répartition de sa richesse, ses préférences d’intérêt, voire son état de santé et ses relations familiales.Ce type d’exposition de données totalement transparente menace la vie privée, la sécurité et même la liberté personnelle.En fait, ce n’est pas un cas isolé.Les rapports annuels 2024 de Chainalysis et CipherTrace ont tous deux souligné que :Plus de 70 % des profils d’identité en chaîne sont établis en raison de l’exposition comportementale des utilisateurs dans le cadre de « transactions quotidiennes » plutôt que dans le cadre d’activités d’investissement à grande échelle.CoinDesk et The Block ont également déclaré sans détour dans leurs commentaires : « Sans confidentialité, les paiements en crypto-monnaie resteront toujours au stade expérimental. »

Pour que le paiement Web3 devienne véritablement courant, nous devons non seulement résoudre le problème de « l’efficacité et du coût », mais également permettre aux utilisateurs de retrouver les « limites de confidentialité de la personnalité numérique ».En d’autres termes,La confidentialité est une condition préalable à la démocratisation des paiements, et non une option technologique intéressante.

Le système de paiement privé de BenFen Chain est conçu pour résoudre ce problème majeur.Basé sur l’écosystème BenPay (www.benpay.com) créé par cette sous-chaîne, les utilisateurs peuvent utiliser l’application sur l’écosystème BenPay – BenPay Card pour effectuer des paiements quotidiens de petits montants tels que la restauration, les abonnements, les voyages et la consommation en ligne, permettant ainsi d’intégrer des paiements en devise stable dans les paiements quotidiens de petits montants tels que la restauration, les abonnements, les voyages et la consommation en ligne avec un seuil inférieur et de manière plus fréquente.Le système est basé sur une technologie MPC complexe et masque automatiquement le montant, l’heure, les informations sur le destinataire de chaque transaction et la corrélation d’adresse entre les différentes transactions.Dans le même temps, cette sous-chaîne a également conçu un « mécanisme de divulgation sélective » : les utilisateurs peuvent accorder une visibilité restreinte sur les transactions aux commerçants ou aux agences de réglementation en cas de besoin, obtenant ainsi une expérience de paiement « vérifiable mais non traçable ».

L’effet attendu de cette solution est non seulement de protéger la vie privée, mais aussi de promouvoir le paiement blockchain vers une véritable vulgarisation sociale :

• Pour les consommateurs ordinaires, cela signifie restaurer une liberté comparable à celle de l’argent liquide dans le monde numérique – la consommation n’est plus la porte d’entrée à l’exploration de données ;

• Pour les commerçants, cela améliore la confiance des utilisateurs et favorise une utilisation plus fréquente des paiements natifs Web3 ;

• Pour la réglementation, la vie privée n’équivaut plus à une « boîte noire » mais à une « transparence limitée ».

Dans un sens à plus long terme,Le paiement de la confidentialité deviendra l’installation publique sous-jacente de la vie numérique.Il s’agit non seulement de l’incarnation technique de la souveraineté des données personnelles, mais aussi du préalable à une véritable intégration de l’économie Web3 dans la vie sociale.

2. Protéger l’achat de biens et de services sensibles : prendre l’achat de médicaments sur ordonnance comme exemple pour défendre le droit à la vie privée en matière de consommation personnelle.

Dans le contexte de pression mondiale en matière de conformité et de centralisation croissante des plateformes de paiement, les consommateurs perdent progressivement la dernière ligne de défense en matière de protection de la vie privée lors de l’achat de biens ou de services légaux mais sensibles. Le système de paiement traditionnel rend chaque transaction traçable et analysable grâce à des mécanismes centralisés de vérification des comptes et de l’identité.Pour les groupes qui ont besoin d’acheter régulièrement des médicaments sur ordonnance ou des services de santé mentale, cela revient à exposer leur vie personnelle sous les projecteurs.

L’essor du paiement blockchain, notamment du paiement stablecoin, offre une nouvelle possibilité pour ce type de scénario : il aRèglement instantané, accessibilité transfrontalière, aucun risque de gel intermédiaireet d’autres avantages, particulièrement adaptés aux scénarios de consommation sensibles de la vie numérique internationale.Cependant, les caractéristiques de ce registre transparent posent également un problème plus difficile : lorsqu’une transaction d’achat de médicaments ou de consultation psychologique est enregistrée sur la chaîne, chacun peut retracer le comportement d’achat visant à restaurer sa santé personnelle, son statut de vie et sa situation économique.Ce « retour de bâton en matière de transparence » rend les paiements blockchain inutilisables dans les domaines où la confidentialité est la plus nécessaire.

Les médias grand public tels que CoinDesk ont commenté à plusieurs reprises : « Sans confidentialité, les paiements en cryptomonnaies seront difficiles à adopter dans les scénarios de consommation grand public. » Ce jugement a été prouvé sur le marché : l’utilisation de jetons de confidentialité tels que Monero dans certains domaines du commerce électronique et des services sensibles illustre la demande rigide des utilisateurs en matière de protection de la vie privée.Cependant, de telles solutions entrent souvent en conflit avec les exigences de conformité et sont difficiles à intégrer dans les systèmes de paiement traditionnels.

La fonction de paiement privé de BenFen Chain est très utile dans de tels scénarios.Les utilisateurs peuvent payer les commerçants via l’application écologique BenPay Merchant de BenPay. L’ensemble du processus est complété sur la chaîne pour garantir l’exécution de la transaction, mais le montant clé de la transaction, les informations d’adresse des deux parties et le contenu de consommation spécifique qui en découle sont cachés.Cela permet aux utilisateurs d’obtenir en toute sécurité les services dont ils ont besoin sans craindre que les détails essentiels de leur vie privée soient enregistrés de manière permanente dans le grand livre public et ne deviennent un danger caché à l’avenir.Nous souhaitons promouvoir davantage les paiements privés pour qu’ils deviennent « l’option de paiement par défaut dans les scénarios de consommation sensibles ».Pour les utilisateurs, il s’agit d’un « talisman de liberté de consommation », garantissant leur droit fondamental de consommer selon leurs souhaits personnels sans nuire à autrui et en sauvegardant leur dignité personnelle ; pour l’écosystème de paiement blockchain, il s’agit d’une étape clé pour entrer sur le marché grand public et répondre aux besoins profonds des utilisateurs, car cela résout un véritable problème qui existe également dans les paiements électroniques traditionnels mais qui est extrêmement amplifié sur la blockchain.

3. Protégez les indépendants et les petits et micro-commerçants : prenez comme exemple les concepteurs d’Upwork pour accorder aux individus une « protection des secrets commerciaux »

Aujourd’hui, alors que l’économie numérique mondiale et la collaboration à distance sont en plein essor, les indépendants et les petits et micro-commerçants ont des exigences rapidement croissantes en matière d’efficacité et de flexibilité dans les règlements transfrontaliers.De plus en plus de personnes commencent à adopter les paiements blockchain et stablecoin comme nouvelles options de collecte et de règlement transfrontaliers.Qu’il s’agisse de travailleurs créatifs sur des plateformes traditionnelles telles que Upwork et Fiverr, ou de développeurs Web3 qui fournissent des services pour des projets DAO et NFT, ils acceptent de plus en plus les paiements stables tels que l’USDT et l’USDC.La raison est très pratique : le paiement blockchain permet un règlement transfrontalier instantané et sans obstacle, des frais de traitement réduits et peut également contourner les processus complexes et les restrictions géographiques des banques traditionnelles.Cela fait des stablecoins la nouvelle monnaie universelle pour le marché mondial des indépendants.

Cependant, à mesure que davantage d’activités économiques individuelles sont transférées dans la chaîne, elles sont également passivement exposées au grand livre « totalement transparent ».Un concepteur d’interface utilisateur de premier plan qui prend des commandes sur Upwork peut fournir des services simultanément aux startups à court d’argent et aux clients Fortune 500. Sa stratégie de cotation, les fluctuations des revenus et même les principales sources de clients peuvent être facilement visibles par les concurrents, les clients et même les sociétés d’analyse de données tierces une fois qu’ils sont tous divulgués sur la chaîne.Cet état de « traînée sur la chaîne » la rend passive dans les négociations sur les prix, et peut même susciter la confiance et des différends, affaiblissant directement sa capacité de tarification commerciale et sa compétitivité sur le marché.Les travailleurs indépendants doivent également protéger leurs « secrets commerciaux », en particulier leurs stratégies de tarification et leurs relations avec les clients.Dans l’économie traditionnelle, ces informations sont naturellement protégées par des systèmes de confidentialité des comptes bancaires et de confidentialité des affaires ; mais dans l’économie en chaîne, ils n’ont presque aucune barrière.

Ce phénomène de « réaction négative en matière de transparence » devient une préoccupation cachée pour la nouvelle génération d’économies individuelles.Bien que les plateformes de paiement centralisées telles que Stripe et Payoneer offrent une certaine protection de la vie privée, les utilisateurs doivent confier entièrement leurs données à la plateforme et ne peuvent pas contrôler indépendamment leurs informations commerciales.CoinDesk a également noté dans son rapport 2024 :« Dans l’économie Web3, la confidentialité n’est plus seulement une question personnelle, mais fait partie de la compétitivité des entreprises. »Ce paiement de confidentialité hors chaîne est la solution structurelle proposée pour ce type de groupe d’utilisateurs.En utilisant cette sous-chaîne pour collecter les paiements, les travailleurs individuels et les commerçants peuvent effectuer en toute sécurité les paiements sur la chaîne tout en masquant le montant de la transaction, l’identité de la contrepartie et la corrélation des transactions, empêchant ainsi efficacement les inférences externes sur leurs stratégies de cotation ou leurs relations avec les clients.Ce mécanisme conserve non seulement les avantages de haute efficacité, de faible coût et d’accessibilité mondiale du paiement blockchain, mais offre également une confidentialité similaire à celle du système commercial traditionnel, permettant aux différents acteurs économiques de disposer pour la première fois d’un « parapluie de négociation technique ».Permettre aux concepteurs, développeurs, créateurs de contenu et commerçants transfrontaliers indépendants de contrôler la sécurité de leurs données commerciales comme les grandes entreprises, et de continuer à créer de la valeur dans un environnement de marché juste et respectueux.

4. Autodéfense financière dans un contexte géopolitique : prendre les designers turcs comme exemple pour construire une « bouée de sauvetage économique »

À l’heure où les risques géopolitiques et macroéconomiques sont étroitement liés, la blockchain devient progressivement un « outil d’autodéfense financière » pour les populations de certaines régions.Dans des pays comme la Turquie et l’Argentine qui connaissent une hyperinflation ou un contrôle strict des capitaux, les indépendants, les propriétaires de petites entreprises et même les épargnants ordinaires sont souvent incapables de préserver leur patrimoine en toute sécurité ou d’effectuer des paiements transfrontaliers via le système bancaire traditionnel.En conséquence, ils ont commencé à se tourner vers la blockchain et les pièces stables, et les actifs numériques sont devenus une « bouée de sauvetage alternative » pour résister à la dépréciation des monnaies locales et contourner les blocus des capitaux.

Mais un nouveau dilemme est apparu : l’ouverture et la transparence de la blockchain ont permis à ces utilisateurs de « courir nus » sur la chaîne. Prenons l’exemple d’un résident turc.S’il souhaite convertir une partie de ses revenus en pièces stables en USD pour se protéger contre la dépréciation de la lire, il constate que tous les transferts, soldes d’actifs et trajectoires d’échange sont exposés sur la chaîne, ce qui signifie que toutes ses empreintes financières peuvent être exposées au public.Cela la place face à une double menace : les agences de régulation peuvent déterminer que son comportement viole les politiques de flux de capitaux sur la base de ces documents publics, initiant ainsi une procédure de « gel d’abord, examen ensuite », entraînant le verrouillage des actifs ; dans le même temps, la richesse publique en fait également une cible facile pour les criminels. Cette « fragilité induite par la transparence » réduit considérablement le rôle protecteur de la blockchain dans les pays à haut risque.

Cela donne lieu à une forte demande réelle : dans les zones soumises à des contraintes de capitaux et à une volatilité monétaire, les gens ont non seulement besoin d’outils de stockage de valeur décentralisés, mais également deMécanisme de protection de la couche de confidentialité——Une infrastructure financière capable de « survivre » dans un environnement de méfiance.Ce paiement de confidentialité hors chaîne est une réponse à cela. Lorsque les utilisateurs économisent sur la chaîne et effectuent des transferts peer-to-peer via BenPay C2C, leurs soldes d’actifs et les informations sur les contreparties seront masqués.Cela leur permet d’utiliser des pièces stables pour résister à l’inflation et éviter les risques causés par la transparence en chaîne.Les données de recherche de Chainalysis montrent que le taux d’adoption des crypto-monnaies au détail a considérablement augmenté dans les zones à forte inflation et à forte instabilité politique, ce qui confirme également l’urgence de cette tendance.Nous pensons que le paiement privé n’est pas seulement une innovation technologique, mais aussi une infrastructure de « droits financiers de l’homme ». Il offre aux individus en difficulté la dernière ligne de défense pour protéger leur richesse et la liberté des transactions, et devient une « trappe de fuite économique » leur permettant de maintenir leurs activités économiques et de protéger leur dignité dans des environnements extrêmes.

5. Maintenir la pureté des dons caritatifs : Prenons l’exemple de la charité anonyme pour protéger l’intention initiale de faire le bien.

Dans le domaine caritatif actuel, les personnalités publiques, les entrepreneurs ou les simples sympathisants qui font des dons importants ou sensibles sont souvent confrontés à des pressions de l’opinion publique, à des enlèvements moraux ou à des demandes continues de dons une fois que le don est rendu public.Par exemple, un entrepreneur espérant financer une exploration technologique de pointe ou une création artistique marginale peut ne pas vouloir que son nom soit publiquement associé au don pour éviter une attention commerciale inutile ou un malentendu du public. Cela change le goût de ce qui devrait être un acte purement caritatif, et dissuade même certains donateurs potentiels.Les personnes qui souhaitent faire le bien de manière anonyme, ainsi que les organisations caritatives soucieuses de protéger la vie privée des donateurs, ont besoin d’un mode de paiement capable de garantir que les dons parviennent aux destinataires de manière sécurisée et traçable tout en protégeant pleinement l’anonymat des donateurs, permettant ainsi à la bonne volonté de circuler librement.Le cas du fondateur d’Ethereum, Vitalik Buterin, qui utilise Tornado Cash pour faire des dons anonymes à l’Ukraine est un exemple frappant qui montre que même les leaders de l’industrie ont un fort désir de protéger la confidentialité des dons dans certaines situations.

Le paiement de confidentialité BenFen Chain est l’outil idéal pour atteindre cet objectif.Les donateurs peuvent faire un don directement à l’adresse publique de l’organisme de bienfaisance via cette sous-chaîne, et l’ensemble du processus masque complètement l’adresse du portefeuille du donateur et le montant spécifique du don.Cette section peut promouvoir davantage la coopération avec les grandes fondations d’assistance publique pour promouvoir conjointement l’établissement de normes de « paiement caritatif confidentiel ».Remodeler la culture philanthropique et encourager davantage de dons qui viennent du cœur, en attirant notamment les donateurs qui ne veulent pas révéler leur richesse ou qui souhaitent faire profil bas pour diverses raisons pour participer au bien-être public, afin que la charité puisse véritablement revenir à son essence la plus pure et la plus libre.

Pour le côté G et les tiers : le paiement privé est la technologie réglementaire de nouvelle génération pour atteindre une « conformité précise »

1. Parvenir à une « confidentialité vérifiable » : prenez l’incident de Tornado Cash comme exemple pour explorer le nouveau paradigme de conformité LAB/CFT

Alors que la technologie blockchain continue d’évoluer, notamment en améliorant les fonctions d’anonymat et de protection de la vie privée, le système de réglementation financière traditionnel est soumis à une pression sans précédent.Les régulateurs se sont historiquement appuyés surTraçabilité des transactionsetidentification du sujetDeux piliers sont utilisés pour accomplir les tâches de LBC/FT, mais si une solide technologie de confidentialité protège les données des utilisateurs, elle affaiblit également la capacité du superviseur à obtenir des informations sur les transactions sur la chaîne.Ce type d’« aveuglement technique » oblige les agences de régulation à s’appuyer sur des moyens traditionnels tels que la compétence territoriale et les sanctions contre les entités contrôlables, sans pouvoir distinguer les utilisateurs légitimes des contrevenants.En conséquence, les mesures réglementaires présentent souvent des caractéristiques « universelles » – à la fois répressives contre les activités illégales et restreignant la liberté des citoyens de s’engager dans des transactions légitimes en matière de confidentialité.

L’incident de Tornado Cash est un exemple classique de ce dilemme. En 2022, le département du Trésor américain a sanctionné Tornado Cash parce que le mélangeur de devises était utilisé par certains acteurs malveillants pour blanchir de l’argent, notamment des flux de fonds liés à des groupes de piratage informatique nord-coréens (Trésor américain, 2022).L’incident montre que lorsque les transactions anonymes ne peuvent pas être gérées efficacement, la supervision ne peut utiliser que des moyens indirects pour contrôler les risques, mais ne peut pas identifier avec précision les transactions licites et illégales.Cela révèle une profonde contradiction : la technologie de protection de la vie privée conçue pour protéger les droits individuels et le système de réglementation destiné à maintenir la sécurité publique sont pris au piège dans un jeu au sein de la structure existante.Les régulateurs ont besoin de toute urgence de moyens techniques leur permettant deNe surveillez pas toutes les transactions juridiques et ne violez pas les droits à la vie privée du publicDans le cadre d’une identification et d’une prévention efficaces et précises des activités illégales, c’est-à-dire du passage d’un « blocus étendu » à une « gestion de précision ».

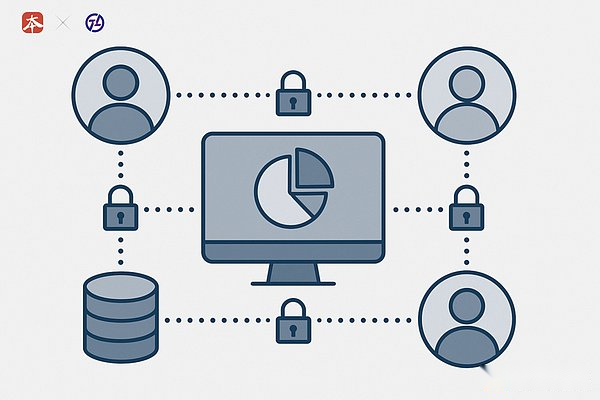

Dans ce contexte, cette sous-chaîne propose une solution innovante pour une « confidentialité auditable ». Nous intégrons des capacités de conformité dans la couche protocolaire grâce au calcul de sécurité multipartite complexe (MPC), faisant de la « régulabilité » une fonctionnalité essentielle plutôt qu’une réflexion après coup.Plus précisément, les agences de régulation peuvent vérifier la conformité des transactions (par exemple « cette transaction n’implique pas d’adresses figurant sur la liste des sanctions ») sans examiner le montant de la transaction ni l’identité des participants, réalisant ainsi une mise à niveau de la « supervision des données » traditionnelle à la « supervision logique » dans le paradigme technique.

La structure de cette chaîne de succursales adopteConception de conformité à double couche:

•La première couche : les bases de l’identité KYC

Coopérer avec les fournisseurs de services de conformité pour fournir une certification KYC hors chaîne aux entreprises et aux utilisateurs à haute fréquence, et générer des informations d’identification vérifiables.Cela garantit non seulement que les participants sont légaux, mais fournit également une base institutionnelle pour la LBC/FT et constitue le point d’ancrage de la confiance pour toutes les activités financières avancées (en particulier les paiements d’entreprise, la paie, etc.).

•Couche 2 : confidentialité vérifiable au niveau de la couche de protocole

Sur la base de la confirmation de la conformité de l’identité, MPC est combiné à une technologie de preuve sans connaissance pour assurer la protection de la confidentialité et l’auditabilité des transactions.Les régulateurs peuvent vérifier la conformité des transactions sans exposer le montant de la transaction ni les informations d’identité des deux parties, garantissant ainsi que la grande majorité des transactions légitimes bénéficient d’une confidentialité par défaut tout en fournissant des outils de gouvernance précis pour la supervision.

Cette architecture à deux niveaux résout systématiquement la contradiction fondamentale de la surveillance : les agences de régulation peuvent réprimer efficacement les activités illégales, tandis que les entreprises et les utilisateurs individuels peuvent protéger les données financières et les secrets d’affaires dans un cadre de conformité.Cette sous-chaîne fournit ainsi une infrastructure clé pour l’application à grande échelle de la finance blockchain au niveau de l’entreprise, de sorte que « confidentialité et conformité » ne soient plus en opposition, créant ainsi une nouvelle ère de technologie de conformité.

2. Améliorer l’efficacité du contrôle fiscal : prendre comme exemple le contrôle des petites et moyennes entreprises technologiques pour construire une relation de collecte d’impôts plus harmonieuse

Dans le cadre des contrôles fiscaux traditionnels, les autorités fiscales exigent généralement que les entreprises fournissent plusieurs années de relevés bancaires et de détails de compte afin de vérifier l’exactitude et la conformité de leurs déclarations fiscales. Prenons l’exemple d’une entreprise technologique de taille moyenne.Lorsqu’elle est soumise à des contrôles fiscaux de routine, elle doit non seulement fournir les registres des transactions des dernières années, mais elle est également confrontée au problème que le processus de contrôle prend plusieurs mois et interfère sérieusement avec le rythme de la R&D et des opérations.Plus important encore, la direction de l’entreprise craint toujours que des secrets commerciaux essentiels tels que les listes de clients, les partenaires et les stratégies de tarification ne soient divulgués au cours du long processus d’audit.Ce modèle reflète le dilemme auquel sont confrontées les deux parties : il faut assurer l’équité fiscale tout en minimisant les interférences avec le fonctionnement normal de l’entreprise.

À mesure que la technologie blockchain évolue, les entreprises commencent à explorer l’utilisation de la blockchain pour enregistrer les données de transaction dans le cadre de leurs opérations quotidiennes afin d’améliorer l’efficacité, la transparence et la sécurité.Certaines plates-formes blockchain (telles que Ethereum et Hyperledger) peuvent réaliser un enregistrement en chaîne et automatisé en temps réel des transactions financières, offrant ainsi une commodité potentielle pour les contrôles fiscaux.PricewaterhouseCoopers (PwC) a également proposé d’utiliser la technologie blockchain pour suivre les impôts et les transactions des sociétés, dans le but d’améliorer la conformité et la transparence fiscales et de réduire le fardeau des audits manuels grâce aux données en chaîne.

Cependant, les solutions blockchain existantes présentent encore des problèmes majeurs : bien que le grand livre transparent fournisse un enregistrement complet des transactions, le montant de chaque transaction, les parties à la transaction et leurs relations associées sont tous divulgués au monde extérieur.Cela conduira à la divulgation de secrets commerciaux d’entreprise, en particulier de données sensibles concernant les listes de clients, les structures de revenus et les informations sur les partenaires.Par conséquent, les enregistrements traditionnels de la blockchain ne peuvent à eux seuls répondre au besoin de protection de la vie privée de l’entreprise pendant le processus d’audit.

Le paiement privé et les technologies associées de BenFen Chain ont émergé pour combler cette lacune.Lorsque les entreprises utilisent cette sous-chaîne pour enregistrer les transactions dans leurs opérations quotidiennes, elles peuvent générer les certificats nécessaires pendant le processus d’audit et vérifier les propositions au bureau des impôts sans divulguer les détails de chaque transaction.Cette conception « les données sont disponibles mais non visibles » protège efficacement les secrets commerciaux de l’entreprise et la vie privée des clients tout en garantissant la conformité aux audits.De plus, cette sous-chaîne intègre une technologie informatique complexe de confidentialité (MPC complexe) au niveau de la couche de protocole et la combine avec la certification KYC hors chaîne pour former un « système de conformité à double couche ».Les régulateurs peuvent vérifier la conformité des transactions sans examiner le montant spécifique et les informations des deux parties à la transaction, atteignant ainsi des normes avancées de « confidentialité par défaut, divulgation sélective ».Cela améliore non seulement l’efficacité des contrôles fiscaux et réduit les coûts de conformité des entreprises, mais contribue également à établir une relation de recouvrement plus fiable et plus efficace et favorise l’application à grande échelle de la blockchain dans les domaines de la gestion financière des entreprises et de la conformité fiscale.

Les douze scénarios que nous avons analysés en profondeur ci-dessus confirment ensemble un point essentiel : le paiement confidentiel n’est pas une fonction marginalisée, mais un élément essentiel qui corrige les principaux défauts du paradigme blockchain existant et libère son véritable potentiel. Elle permet à la technologie blockchain de mieux servir la société commerciale traditionnelle, les utilisateurs individuels et les systèmes de réglementation en fournissant des garanties techniques raffinées en matière de secrets d’affaires, de dignité personnelle et d’efficacité de la conformité.

Cependant, ce n’est qu’un début. Lorsque la « confidentialité des paiements » deviendra une fonctionnalité de base fiable, un espace d’innovation plus large sera ouvert. Imaginez ceci :

• Combien de fois la liquidité de DeFi augmentera-t-elle si les institutions peuvent exécuter des stratégies sur la chaîne sans se faire tirer dessus ?

• Dans quelle mesure la gouvernance serait-elle équitable si les votes du DAO n’étaient plus influencés par les grands acteurs ?(par exemple, A16Z a un droit de veto dans Uniswap)

• Quelle serait la précision de la découverte des prix si les enchères n’étaient plus ancrées dans les attentes de la « première offre » ?

• Si les entreprises pouvaient analyser conjointement les données sans révéler de secrets d’affaires, combien de nouveaux modèles de collaboration naîtraient-ils ?

Ces scénarios n’avaient pas pu être réalisés dans le passé, non pas parce que la technologie était immature, mais parce que la contradiction entre « transparence » et « vie privée » n’avait pas été résolue.Lorsque vous devez choisir entre « publicité pour la confiance » ou « confidentialité mais isolement », de nombreuses collaborations de grande valeur ne peuvent tout simplement pas avoir lieu. Maintenant réfléchissons plus loinLorsque la vie privée deviendra une infrastructure et non plus un luxe, que pouvons-nous construire avec ?

Il ne s’agit pas d’une démonstration de technologie, mais d’une redéfinition de la « confiance » – de « on peut faire confiance à la publicité » à « on peut aussi faire confiance au chiffrement », de « la transparence peut être collaborative » à « la confidentialité peut également être collaborative ».

Construire le rêve du futur – du « paiement privé » à la « collaboration privée » : un changement de paradigme

Au cours des dix dernières années, nous avons assisté à des avancées technologiques en matière de protection de la vie privée dans le domaine des paiements : Zcash, Monero, Tornado Cash et d’autres protocoles ont rendu introuvable « qui a transféré combien d’argent à qui ».Nous sommes à l’ère 1.0 de la technologie de confidentialité :informations cachées.

Mais la confidentialité des paiements n’est qu’un début. Le véritable avenir réside dans :confidentialité des processus(Confidentialité du flux)、confidentialité comportementale(Confidentialité comportementale), et finalementConfidentialité des collaborations(Confidentialité collaborative).

Quelle est la différence entre ces trois ?

•confidentialité des processus: Masquer les stratégies de trading, le comportement du marché et les modèles d’intention

•confidentialité comportementale——Masquer les comportements commerciaux, les chemins stratégiques et les intentions du marché pour empêcher la spéculation sur le mode de fonctionnement

•Confidentialité des collaborations: Établissez un « espace de collaboration protégé » entre plusieurs parties, les données ne quittent pas la zone locale et les informations sont partagées dans un état confidentiel

Nous pensons que le monde futur prendra la « collaboration protégée » comme noyau central pour redéfinir les frontières du paiement, des transactions, de la gouvernance et de la coopération sociale.

La vie privée n’est plus « invisible » mais « vue de manière sélective ».

La confiance ne vient plus d’un centre, mais d’une collaboration cryptographique vérifiable.

Il ne s’agit pas d’une solution technique mineure, mais d’une reconstruction de l’infrastructure de confiance.

1. Confidentialité du processus de transaction : la naissance du Dark Pool sur la chaîne

Pourquoi les institutions ont-elles besoin de marchés de confidentialité ?

La transparence de la blockchain traditionnelle est une protection pour les investisseurs particuliers, mais une malédiction pour les institutions.

Lorsqu’une institution de gestion d’actifs exécute une transaction importante sur la chaîne, l’ensemble du marché peut le voir : les contreparties peuvent spéculer sur votre stratégie, les arbitragistes peuvent voler vos ordres et les concurrents peuvent copier votre modèle.Cette « transparence forcée » rend le marché en chaîne plein d’asymétrie d’information, mais fausse le mécanisme de détermination des prix.

Dans la finance traditionnelle, Dark Pool existe précisément pour résoudre ce problème : permettre d’effectuer des transactions importantes dans un environnement anonyme et d’éviter les impacts sur le marché. Mais le Dark Pool centralisé présente des défauts fatals :

•Les opérateurs peuvent faire le mal:Front-running, fuite d’informations, manipulation des prix

•Opacité réglementaire:Impossible de vérifier si la transaction a été exécutée équitablement

•risque ponctuel:L’effondrement des systèmes centralisés détruira l’ensemble du marché

TX-SHIELD construit unCouche de marché de confidentialité réglementaire(Regulated Dark Pool On-Chain) – une infrastructure commerciale qui atteint une « transparence sélective » dans un environnement décentralisé.Le devoir est l’incarnation et le support principal de cette infrastructure.

Comment la technologie parvient-elle à une « transparence sélective » ?

Le principal défi ici est le suivant :Comment permettre aux deux parties à la transaction de se voir, en permettant aux régulateurs d’intervenir si nécessaire, mais en laissant les autres acteurs du marché dans le flou ?

TX-SHIELD adopte une architecture de confidentialité multicouche :

1.niveau de commande: Sur la base du mécanisme de mise en correspondance des commandes de l’informatique sécurisée multipartite (MPC), les intentions de transaction sont soumises et mises en correspondance dans un état confidentiel.

2.Couche d’exécution: La preuve sans connaissance (ZKP) garantit que la validité de la transaction peut être vérifiée, mais les paramètres spécifiques (prix, quantité, identité) ne sont pas divulgués

3.Couche de conformité: Mécanisme de divulgation sélective (Selective Disclosure), le superviseur détient la clé de déchiffrement et peut accéder à des enregistrements de transactions spécifiques dans le cadre de procédures judiciaires.

Cela signifie :

•Les marchés ne peuvent plus être manipulés par la divulgation— Les intentions de transaction restent confidentielles jusqu’à leur exécution

•Les institutions peuvent appliquer en toute sécurité les politiques en chaîne— Pas besoin de s’inquiéter des fuites d’informations

•Les Stablecoins et RWA (actifs du monde réel) peuvent circuler en toute confidentialité— Équilibrer conformité et confidentialité

Dark Pool n’est pas seulement un outil de marché ;L’infrastructure sous-jacente du financement de la protection de la vie privée.Cela permet aux institutions financières traditionnelles d’envisager sérieusement pour la première fois de « passer en chaîne », car elles n’ont plus besoin de choisir entre transparence et protection politique.

2. Gouvernance du DAO : comment le vote confidentiel remodèle le DAO

Le dilemme de la gouvernance DAO : le prix de la transparence

L’idéal d’une organisation autonome décentralisée (DAO) est de permettre aux membres de la communauté de prendre des décisions communes par le biais du vote, en remplaçant les structures hiérarchiques traditionnelles par du code et du consensus.

Mais en réalité, la gouvernance du DAO se retourne souvent contre vous :

•Les résultats du vote sont observés à l’avance: Les votes des grands ménages affecteront les décisions des petits ménages, formant un « effet de suivi de tendance » (ex. Uniswap, Radiant Capital)

•L’influence sociale kidnappe la rationalité: La position publique bien connue du KOL réprime la dissidence

•Corruption électorale et collusion: Lorsque les résultats du vote sont visibles en temps réel, les attaques coordonnées deviennent plus faciles

Les causes profondes de ces problèmes sont :Une transparence excessive conduit à une asymétrie de l’information au lieu de la résoudre.

La véritable démocratie requiert deux conditions : la libre expression (sans influence des autres) et des résultats vérifiables (garantissant l’absence de tricherie).Le vote public traditionnel ne remplit que la deuxième condition.

Vote confidentiel : ramener l’honnêteté à la gouvernance

Le mécanisme de vote confidentiel de TX-SHIELD est basé surCryptage homomorphe(Cryptage homomorphe) etInformatique sécurisée multipartite(MPC) :

• Les bulletins de vote soumis par les électeurs sont soumis à la chaîne dans un état confidentiel

• Le processus de dépouillement des votes est effectué de manière cryptée et personne ne peut voir le contenu des votes individuels.

• Le résultat final est vérifié publiquement grâce à une preuve de connaissance nulle pour garantir que le processus de décompte des votes est correct.

Cela semble simple, mais en fait cela redéfinit la logique de confiance de DAO :

« La vie privée rend la gouvernance honnête. »

Dans ce cadre :

• Le vote de chacun est indépendant et non influencé par les autres

• Les grands joueurs ne peuvent pas manipuler les petits joueurs via des « affichages de signaux »

• L’exactitude des résultats peut être vérifiée mathématiquement plutôt que de compter sur la confiance

Plus important encore, ce mécanisme peut être étendu àScénarios de gouvernance plus complexes:

•Gouvernance hiérarchique: électeurs de poids différents, les poids sont agrégés dans un état dense

•vote par procuration:La relation de mandat est confidentielle, mais les résultats du vote sont traçables

•marché de prédiction: Marché de prédiction décentralisé basé sur un vote confidentiel

Lorsque la gouvernance passe de la « transparence publique » à la « confidentialité vérifiable », DAO a véritablement la possibilité de devenir une nouvelle forme organisationnelle.

3. Les enchères confidentielles libèrent la vraie valeur

Quelle est l’essence des enchères ?

En économie, les enchères sont considérées comme un « mécanisme de détermination des prix » qui consiste à redonner aux articles leur vraie valeur grâce à la concurrence.

Mais les enchères traditionnelles présentent un défaut fondamental :effet d’ancrage de l’information(Effet d’ancrage).

Lorsque le premier enchérisseur enchérit 1 million, les attentes psychologiques des autres s’ancrent autour de ce chiffre. Même si quelqu’un pense que l’objet vaut 2 millions de dollars, il se peut qu’il n’enchérisse que 1,1 million de dollars, parce qu’il a peur de « trop enchérir » et d’avoir l’air stupide.

Le résultat est :Enchérir ne consiste pas à découvrir des prix, mais à orienter les prix.La première personne à enchérir contrôle les attentes psychologiques de l’ensemble du marché.

Mise en œuvre de la blockchain pour les enchères scellées

Le mécanisme d’enchères de confidentialité de TX-SHIELD adopteoffre scelléeLa forme numérique de (Enchères à offres scellées) :

1.étape de soumission: Les enchérisseurs soumettent des offres cryptées et personne (y compris le commissaire-priseur) ne peut voir le montant précis.

2.Étape révélatrice: Toutes les offres seront automatiquement déchiffrées via des contrats intelligents après l’heure convenue.

3.étape de règlement: Le plus offrant gagne et les autres offres sont renvoyées (ou une enchère au deuxième prix est utilisée en fonction de la conception du mécanisme)

Cela a permis au marché de prendre véritablement conscience pour la première fois »Concurrence avec des informations symétriques« —Chaque enchérisseur fonde son offre sur la base de sa véritable évaluation, et non sur les signaux des autres.

Scénarios d’application : du NFT aux crédits carbone

Ce mécanisme peut être appliqué à tous les scénarios où la « découverte du juste prix » est requise :

•Enchères NFT:La valeur de l’art est déterminée par la demande réelle et non par des attentes exagérées.

•marché des crédits carbone: Les entreprises soumissionnent sur la base des coûts réels de réduction des émissions, plutôt que sur des enchères stratégiques.

•enchères de spectre:Le gouvernement vend des ressources de spectre et les opérateurs ne peuvent pas baisser les prix en jouant sur les signaux.

•enchères de données:Les entreprises soumissionnent pour des ensembles de données protégés par la protection de la vie privée afin d’éviter la divulgation des prix de leurs stratégies commerciales.

Les enchères confidentielles ne sont pas seulement un outil technique, mais également une étape clé permettant à la technologie de confidentialité d’accéder à la couche de découverte de valeur.Cela prouve que la vie privée n’est pas l’ennemi de l’efficacité, mais la condition préalable à un marché équitable.

4. Débloquez un nouveau mode de collaboration

La fin de la vie privée : reconstruire la collaboration sociale

Si les trois premiers scénarios concernent l’application de technologies de confidentialité aux niveaux de la « transaction » et de la « gouvernance », alors la quatrième dimension estReconstruction de la collaboration sociale elle-même.

Lorsque les individus, les institutions et les machines peuvent collaborer en toute sécurité dans un état dense, nous commençons à débloquer de nouveaux modèles socio-économiques – des modèles qui n’ont pas pu être réalisés dans le passé en raison de « coûts de confiance trop élevés » ou de « l’incapacité de garantir la confidentialité ».

Scénario 1 : Système de récompense de création anonyme

question:Les créateurs sont souvent confrontés à des « préjugés identitaires » lorsqu’ils publient leurs œuvres : les œuvres d’auteurs connus ont tendance à attirer l’attention, tandis que les œuvres des nouveaux arrivants sont enterrées.Cela conduit à une distorsion du système d’évaluation.

BOUCLIER TXPlanifier:

• L’identité de l’œuvre est cryptée et masquée lors de sa soumission

• Les évaluations et les récompenses sont effectuées de manière anonyme

• Une fois que la qualité de l’œuvre atteint un certain seuil, le créateur peut choisir de divulguer son identité.

• Le partage des bénéfices est automatiquement exécuté via des contrats intelligents, et les créateurs, conservateurs et plateformes sont répartis proportionnellement.

Ce modèle a montré son potentiel dans les domaines de la musique, de la littérature, du design et dans d’autres domaines : lorsque le « travail » n’est pas lié à « l’auteur », la valeur de la créativité peut être purement évaluée.

Scénario 2 : Prêts de crédit décentralisés

question: L’évaluation du crédit traditionnelle repose sur des institutions centralisées (banques, sociétés d’évaluation du crédit), mais ces institutions soit ne peuvent pas couvrir les utilisateurs mondiaux, soit ont des problèmes de monopole des données et d’abus de la vie privée.

Solution TX-SHIELD:

• Les comportements des utilisateurs en chaîne (historique des transactions, participation DeFi, réputation sociale) sont regroupés dans un « score de crédit » dans un état dense

• Les emprunteurs et les emprunteurs n’ont pas besoin de divulguer de données spécifiques, mais peuvent vérifier la cote de crédit de chacun.

• Le modèle de notation est régi par la communauté, l’algorithme est transparent mais les données sont privées

Ce modèle « d’évaluation du crédit par des données cryptées et non par l’identité » permetLes non bancarisés(Non bancarisés) peuvent également obtenir des services financiers tout en protégeant leur vie privée contre les abus.

Scénario 3 : Collaboration conjointe en matière de données entre entreprises

question: Les secteurs médical, financier, logistique et autres disposent d’une grande quantité de données de grande valeur, mais en raison des réglementations en matière de confidentialité (RGPD, HIPAA) et de la concurrence, ces données ne peuvent pas être partagées.Cela se traduit par une formation limitée aux modèles d’IA et par l’incapacité de générer des informations sur l’industrie.

Solution TX-SHIELD:

• Basé surapprentissage fédéré(Apprentissage fédéré) etCalcul sécurisé multipartite (MPC)Framework, les données restent locales à l’entreprise

• La formation du modèle est effectuée dans un état dense et seules les mises à jour des gradients sont partagées (et les gradients subissent un traitement de confidentialité différentiel)

• Le modèle final appartient conjointement à tous les participants, mais aucune partie n’a accès aux données originales de l’autre partie.

Ce modèle évolue dans des domaines tels que la recherche médicale (plusieurs hôpitaux forment conjointement des modèles de diagnostic), le contrôle des risques financiers (plusieurs banques antifraude conjointes), l’optimisation de la chaîne d’approvisionnement (plusieurs entreprises prédisent conjointement la demande).

C’est exactement la vision du framework MPC-FL (Multi-Party Secure Computing + Federated Learning) de TX-SHIELD : un système qui permet à « la confidentialité de devenir une infrastructure de collaboration sociale ».Plus important encore,TX-SHIELD résout le problème central de l’apprentissage fédéré : comment quantifier équitablement la contribution de chaque partie ?C’est la différence essentielle entre TX-SHIELD et les solutions d’apprentissage fédéré traditionnelles.

Dans l’apprentissage fédéré traditionnel, tous les participants forment conjointement un modèle, mais il est impossible de mesurer avec précision qui a contribué et quelle valeur.Cela conduit à deux problèmes fatals :

•Problème de passager clandestin :La partie dont les données sont de mauvaise qualité peut également bénéficier des mêmes droits.

•Déséquilibre des incitations :La partie avec une valeur de données élevée n’est pas incitée à continuer à participer

Le framework TX-SHIELD utilise des calculs d’état dense pour permettreQuantifiez et notez la contribution modèle de chaque partie :

•La société A a contribué à hauteur de 30 %—La contribution marginale de ses données à l’amélioration de la précision du modèle

•La société B a contribué à hauteur de 34 %— Ses données couvrent des scénarios clés à longue traîne

•L’entreprise C a contribué à hauteur de 36 %— Il offre la meilleure qualité de données et réduit la variance du modèle

Sur la base de cette mesure de contribution, les capitaux propres sont automatiquement alloués :

•droits de gouvernance: Le poids des votes est proportionnel à la contribution, et les partis ayant des contributions élevées ont davantage leur mot à dire dans la prise de décision de l’itération du modèle.

•droit d’usufruit: Les revenus de commercialisation du modèle sont répartis selon les cotisations, plus vous travaillez, plus vous gagnez.

•souveraineté des données: Tout parti peut se retirer à tout moment, et ses contributions seront enregistrées mais les données ne seront pas conservées.

Cette contribution n’est pas calculée une seule fois, mais mise à jour dynamiquement au fur et à mesure des itérations du modèle.Lorsqu’un parti continue de fournir des données de haute qualité, sa part de capital augmente progressivement ; si la qualité des données diminue ou cesse de contribuer, sa proportion diminuera en conséquence. La répartition des capitaux propres ne sera solidifiée que lorsque le modèle ne sera plus mis à jour.Cela crée un mécanisme d’incitation à auto-optimisation——Les participants sont incités à continuer à fournir des données de haute qualité, plutôt que des « transactions uniques ».

C’est la différence essentielle entre TX-SHIELD et les programmes d’apprentissage fédéré traditionnels.

Les solutions Federated Learning, OpenMined et d’autres de Google résolvent le problème de « comment former des modèles sous protection de la vie privée », mais elles supposent que tous les participants sont égaux : que vous fournissiez 1 million de données de haute qualité ou 10 000 données bruyantes, vos droits et intérêts sont les mêmes.

TX-SHIELD a en outre répondu :Comment garantir l’équité dans la collaboration dans le cadre de la protection de la vie privée ?Nous protégeons non seulement la vie privée, mais quantifions également les contributions et distribuons les droits.

Cette « équité vérifiable » fait passer la collaboration de « contraintes morales » à des « garanties mécaniques » :

Dans le domaine médical, les grands hôpitaux tertiaires et les cliniques de base peuvent coopérer sur un pied d’égalité : les hôpitaux tertiaires fournissent des données sur les cas complexes et les cliniques de base fournissent des données sur les maladies courantes.Les contributions des deux parties sont mesurées avec précision, et ce n’est plus « les grands hôpitaux dirigent et les petites cliniques accompagnent ».

Dans le domaine financier, les grandes banques et les petites entreprises de technologie financière peuvent unir leurs forces pour lutter contre la fraude : les données historiques des grandes banques et les données en temps réel des petites entreprises sont toutes deux précieuses, et les droits et intérêts sont répartis en fonction des contributions réelles. Il ne s’agit plus d’un jeu à somme nulle consistant à « les gros mangent les petits ».

Dans le domaine de la chaîne d’approvisionnement, les marques, les entreprises de logistique et les détaillants peuvent optimiser conjointement les stocks : les données de chaque partie (prévisions de ventes, efficacité du transport, rotation des stocks) sont quantifiées en tant que contributions spécifiques à l’amélioration du modèle, et les bénéfices sont partagés proportionnellement.

Il ne s’agit pas seulement d’une innovation technologique, mais aussi d’une révolution dans le paradigme de la collaboration : lorsque les contributions peuvent être quantifiées, la confiance peut être calculée ;lorsque les droits et les intérêts peuvent être vérifiés, la collaboration peut avoir lieu et se poursuivre.

Scène quatre :Infrastructure de collaboration dense et quantification des données

L’imagination la plus radicale est :L’intelligence du futur n’appartient pas à une seule IA, mais à un réseau d’IA.Plusieurs agents d’IA collaboreront au sein d’une couche de confidentialité fiable, tout comme les neurones constituent un cerveau : un seul neurone est banal et les connexions réseau créent la conscience.

Pourquoi l’IA a-t-elle besoin de collaboration ?

Les modèles d’IA d’aujourd’hui sont de plus en plus spécialisés : certains sont bons en reconnaissance d’images, d’autres maîtrisent le langage naturel et certains se spécialisent dans le raisonnement mathématique.Mais les problèmes du monde réel nécessitent souvent des capacités inter-domaines : le diagnostic des maladies nécessite une analyse simultanée des images médicales, du texte du dossier médical et des données génétiques ;la conduite autonome nécessite l’intégration de la perception visuelle, de la planification des itinéraires et de la prévision du trafic.

Une seule IA ne peut pas tout faire et la collaboration devient inévitable.

Mais il existe ici une contradiction fondamentale : les modèles d’IA sont un atout et une compétitivité. Lorsque deux IA doivent collaborer, elles ne peuvent pas simplement « s’exposer » : cela entraîne une rétro-ingénierie des modèles, une extrapolation des données de formation et une fuite de secrets commerciaux.

BOUCLIER TXnoyauLa solution est :Fournit une infrastructure cryptographique pour créer une collaboration IA.

Scénario spécifique :

Collaboration en matière de diagnostic médical

• L’agent A (IA d’imagerie) analyse les tomodensitogrammes et détecte des anomalies dans les poumons.

• L’agent B (IA pathologique) déduit les causes possibles en fonction des descriptions des symptômes.

• L’agent C (gène AI) évalue les options de traitement en fonction du génotype du patient.

• Trois IA échangent des résultats de raisonnement dans un état dense et génèrent un rapport de diagnostic complet.

• Mais aucune IA ne peut voir les paramètres du modèle ou les données d’entraînement des autres IA.

Collaboration en matière de contrôle des risques financiers

• L’agent A (Trading IA) détecte des modèles de trading anormaux.

• L’agent B (Credit AI) évalue les dossiers de crédit historiques des utilisateurs.

• L’agent C (IA anti-fraude) valide de manière croisée les données multi-sources.

• Le score de risque final est sorti, mais les modèles et données de chaque IA restent isolés

Collaboration en matière de conduite autonome

• L’IA des véhicules doit coopérer avec l’IA des systèmes de transport urbain, l’IA des prévisions météorologiques et l’IA de la planification logistique.

• Ils partagent les informations nécessaires (conditions de circulation, météo, besoins de livraison) de manière confidentielle

• Mais leur logique algorithmique respective, leurs données de trajectoire historique et leurs stratégies commerciales restent privées.

Mise en œuvre technique :Collaboration dense d’inférence de modèle

Lorsque les agents d’IA ont besoin de partager des modèles, des expériences et des résultats de raisonnement, ils ne doivent pas s’exposer directement les données (cela entraînerait une ingénierie inverse du modèle ou une fuite de données), mais doivent échanger des informations dans un état confidentiel :

• L’agent A et l’agent B infèrent conjointement une conclusion sans exposer leurs modèles respectifs.

• L’agent C peut vérifier l’exactitude de cette conclusion, mais ne peut pas déduire les paramètres du modèle de A et B.

• Les processus de collaboration peuvent être audités, mais les détails du raisonnement restent confidentiels

Cette « collaboration dense » deviendra le fondement de la future économie de l’IA.

Lorsque les agents IA commencent à posséder des actifs (portefeuilles cryptés, identités numériques), à exécuter des contrats (contrats intelligents sur la chaîne) et à fournir des services (appels API, échange de données), le mécanisme de confiance entre eux doit être de niveau cryptographique – non pas « Je crois que vous ne ferez pas le mal », mais « la cryptographie garantit que vous ne pouvez pas faire le mal ».

De plus, le mécanisme de quantification des contributions de TX-SHIELD peut également être appliqué à la collaboration en matière d’IA :La contribution de chaque Agent au résultat final peut être quantifiée et les bénéfices sont répartis proportionnellement.Cela permet une véritable « collaboration économique » entre les IA plutôt qu’un pur docking technique.

Imaginez un futur scénario de collaboration Web3 basé sur le framework TX-SHIELD :

• Une tâche de diagnostic médical est réalisée par 5 collaborations professionnelles en IA pour un montant de 100 US$

• L’IA d’imagerie contribue à hauteur de 35 %, l’IA de pathologie à 30 %, l’IA génétique à 20 %, l’IA à base de médicaments à 10 % et l’IA de coordination à 5 %.

• Distribution automatique des revenus : 35/30/20/10/5 USD.

• L’ensemble du processus est vérifiable sur la chaîne, mais les modèles et données de chaque IA sont totalement privés

Ce n’est pas de la science-fiction, c’est la direction inévitable de l’intégration de la cryptographie, de la blockchain et de l’IA.

TX-SHIELD espère devenir l’infrastructure de confiance de ce réseau de collaboration d’IA, permettant à l’IA agentique ou aux robots de collaborer comme des humains, mais de manière plus fiable que les humains. Dans le nouveau paradigme, la confiance vient de la cryptographie : vous n’êtes pas obligé de divulguer des informations, il vous suffit de prouver que vous avez suivi les règles.Preuve de connaissance nulle, calcul sécurisé multipartite, apprentissage fédéréCes technologies dissocient « vérification » et « divulgation », et séparent « collaboration » et « exposition ».Nous pensons que la vie privée n’est pas une frontière, mais un pont vers l’avenir.

Conclusion : la confidentialité est le nouveau langage de la confiance