Auteur: Arweave Oasis Chinese, Source: Auteur Twitter Twitter

Devant

Pendant environ un mois, Bitcoin commencera à être divisé par deux au prochain tour.Mais l’auteur estime que la vision de Nakamoto – tout le monde peut utiliser le consensus de la participation du processeur et ne s’est jamais réalisé.À ce stade, l’itération du mécanisme d’Arweave peut être plus fidèle à la vision de Satoshi Nakamoto, etLa version 2.6 fait que le réseau Arweave répond vraiment aux attentes de Satoshi NakamotoEssenceIl a fait de grandes améliorations que la version précédente, juste pour réaliser:

-

Limiter l’accélération matérielle, le processeur général de niveau général + le disque dur mécanique peut participer à la maintenance du consensus du système, réduisant ainsi le coût de stockage;

-

Appelez le coût du consensus sur des données efficaces autant que possible, plutôt que des compétitions de hachage à haute énergie qui consomment;

-

Stimuler les mineurs à construire leurs propres copies complètes de l’ensemble de données Arweave, permettant aux données de rouvrir plus rapidement et plus de stockage distribué.

Mécanisme de consensus

Sur la base des objectifs ci-dessus, le mécanisme de la version 2.6 est à peu près le suivant:

-

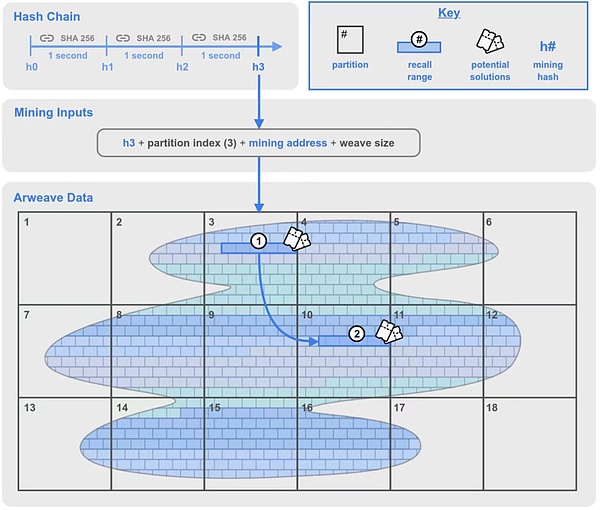

Un nouveau composant est ajouté à la chaîne de hachage dans le mécanisme Spora d’origine.

-

Les mineurs sélectionnent un index de partition dans leurs propres partitions de données et commencent à miner avec le hachage minier et à l’adresse minière en tant qu’informations d’entrée d’exploitation.

-

Une plage rétrospective 1 est générée dans la partition sélectionnée par le mineur, et une position aléatoire dans le réseau de tissage est régénérée en une plage rétrospective 2.

-

Calculez le bloc de données rétrospectif (morceau) dans la plage rétrospective 1 pour essayer s’il s’agit d’une solution de bloc.Si le résultat du calcul est supérieur à la difficulté du réseau actuel, le mineur obtient le droit de bloc;

-

Le bloc de données rétrospectif dans la plage 2 peut également être calculé et vérifié, mais la solution nécessite du hachage dans la plage 1.

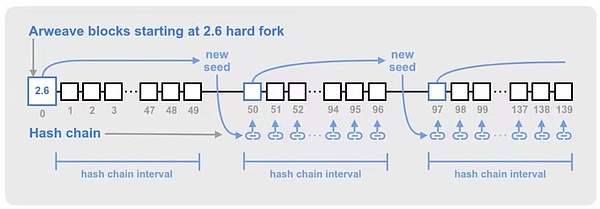

Figure 1: 2.6 Version du diagramme du mécanisme consensuel du mécanisme consensuel

Faisons connaître les concepts des noms qui apparaissent dans ce mécanisme:

-

Données Arweave:Également connu sous le nom de « tissage ».Toutes les données du réseau sont divisées en blocs de données un par un, et le nom de nom anglais (les blocs comme les « murs de briques » dans la figure ci-dessus sont en morceaux).Ces blocs peuvent être répartis uniformément dans le réseau Arweave, et via la méthode de Merkel Tree pour établir une solution d’adressage pour chaque bloc de données (également connu sous le nom de Office Global Offset) pour identifier toute position dans le bloc de données du réseau de tissage.

-

Bloc de données (morceau):La taille de chaque bloc de données est généralement de 256 Ko.Pour gagner le droit de bloc, le mineur doit emballer et avoir un traitement des blocs de données correspondants, et prouve qu’ils ont stocké une copie de données pendant le processus d’extraction de Spora.

-

Partition: « Partition » est un nouveau concept dans la version 2.6.Chaque 3,6 To est une partition.La partition a été numérotée depuis le début du réseau de tissage (index 0) au nombre de partitions qui couvrent l’ensemble du réseau de tissage.

-

Plage de rappel: La plage rétrospective est également un nouveau concept dans la version 2.6.Il s’agit d’une série de blocs de données continus (morceau) avec une longueur de 100 Mo à partir d’un décalage spécifique et d’une longueur de 100 Mo.Calculé par un bloc de données de 256 Ko, il comprend 400 blocs de données dans une plage rétrospective.Dans ce mécanisme, il y aura deux portée rétrospective, qui sera expliquée en détail ci-dessous.

-

Solution potentielle:Chaque bloc de données de 256 Ko dans la plage rétrospective sera une solution potentielle pour obtenir le droit de sortir du bloc.Dans le cadre du processus d’extraction, chaque bloc de données sera géré par le hachage pour tester s’il répond aux exigences de difficulté du réseau.Si vous êtes satisfait, les mineurs gagneront le droit de sortir et d’obtenir des récompenses minières.S’il n’est pas satisfait, les mineurs continueront d’essayer le prochain bloc de 256 Ko dans la plage rétrospective.

-

Chaîne de hachage:La chaîne de hachage est une mise à jour clé de la version 2.6.La chaîne de hachage générée par une section de données en utilisant la fonction SHA-256.Ce processus ne peut pas être calculé parallèle (le CPU grand public peut être facilement effectué) et la chaîne de hachage peut atteindre un effet retardé de 1 seconde en effectuant un certain nombre de traitements de hachage continu.

-

Hachage minier (hachage minier): Après un nombre suffisant de hachage continu (c’est-à-dire après 1 seconde de retard), la sortie de la chaîne de hachage est une valeur de hachage qui est considérée comme efficace pour l’exploitation minière.Il convient de noter que le hachage minier est cohérent entre tous les mineurs et que tous les mineurs peuvent être vérifiés.

Après avoir introduit tous les concepts noms nécessaires, nous pouvons mieux comprendre comment la version 2.6 fonctionne grâce à la façon d’obtenir la meilleure stratégie.

Meilleure stratégie

L’objectif global d’Arweave a été introduit plusieurs fois auparavant, c’est-à-dire le nombre de copies de stockage de données sur le réseau.Mais qu’économisez-vous?Comment sauver?Il y a aussi de nombreuses exigences et de la porte.Ici, nous discuterons de la façon de prendre la meilleure stratégie.

Répliques et copies

Depuis la version 2.6, l’auteur a fréquemment vu deux mots dans divers matériel technique, répliques et copies.Les deux concepts se traduisent en chinois peuvent signifier une copie, mais en fait, il existe de très grandes différences entre elles, ce qui me cause également beaucoup d’obstacles lorsque je comprends le mécanisme.Pour faciliter la compréhension, j’ai tendance à traduire les répliques en « copies » et à traduire des copies en « sauvegarde ».

Les copies de la sauvegarde signifie qu’il n’y a pas de différence entre les données des mêmes données.

La signification de la copie des répliques est de prêter attention à son caractère unique, et il s’agit de stocker les données après un traitement unique des données.Arweave Network encourage le stockage de la copie, pas simplement le stockage de sauvegarde.

Remarque: Le mécanisme consensuel de la version 2.7 est devenu des spores, qui est le certificat de réplication simple pour les preuves succédures des réplications, qui est stockée dans une copie, et je l’interpréterai à l’avenir.

Emballage de la copie unique (emballage des répliques uniques)

La seule copie est très importante dans le mécanisme d’Arweave.

Si vous souhaitez exécuter un nouveau nœud, il n’est pas possible de copier des données que d’autres mineurs ont emballé directement.Vous devez d’abord télécharger les données d’origine dans le réseau de tissage Arweave (bien sûr, vous ne souhaitez pas télécharger tout, seule la pièce de téléchargement peut être définie, vous pouvez également définir votre propre politique de données, filtrer les données de risque), puis Emballez-les via la fonction RandomX pour les emballer.

Le processus d’emballage comprend une touche d’emballage de clé d’emballage de la fonction RandomX, ce qui lui permet d’emballer le bloc de données d’origine via plusieurs opérations.Le processus de décompression du bloc de données d’emballage est le même.

Dans la version 2.5, la sauvegarde de la clé d’emballage est un hachage SHA256 a un hachage SHA256 a été associé aux paramètres de position du bloc de données comme paramètre de position du bloc de données) et le TX_ROOT (racine de transaction) associé.Cela garantit que chaque solution minieuse provient de la seule copie du bloc de données dans un bloc spécifique.Si un bloc de données dispose de plusieurs sauvegardes à différents endroits du réseau, chaque sauvegarde doit être la sauvegarde dans une copie unique.

Dans la version 2.6, cette clé de sauvegarde est étendue à Chunk_Offset, TX_ROOT et MINER_ADDRESS (adresse de mineur).Cela signifie que chaque copie est également unique à chaque adresse minière.

L’avantage du stockage de la copie complète

L’algorithme recommande que le mineur soit de créer une copie complète unique, plutôt qu’une partie de la copie qui est copiée plusieurs fois, ce qui rend les données du réseau uniformément distribuées.

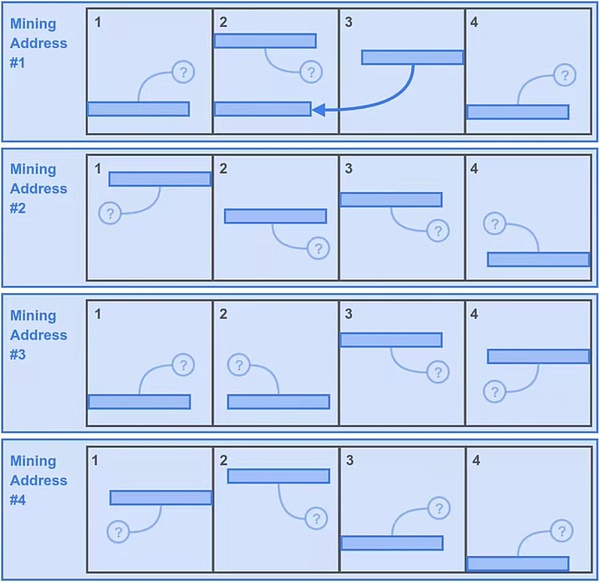

Comment comprenez-vous cette partie?Nous comprenons à travers la comparaison des deux images suivantes.

Tout d’abord, supposons que l’intégralité du réseau brisé Arweave génère un total de 16 partitions de données.

Le premier cas:

-

Miner Bob est trop temps à télécharger les données, donc seulement les données des 4 premières partitions qui détruisent le réseau.

-

Afin de maximiser la copie minière de ces 4 districts, la machine intelligente de Bob a déplacé 4 copies des données de ces 4 divisions et a utilisé différentes adresses minières pour les former avec 4 ressources de copie unique pour les remplir. , il y a donc 16 partitions dans l’espace de stockage de Bob.Il n’y a pas de problème de cette manière, ce qui est conforme aux règles de la seule copie.

-

Ensuite, lorsque Bob peut obtenir un hachage minier par seconde, le bloc de données du bloc de données d’une substance rétrospective pour chaque plage traçable peut être générée pour chaque seconde.Cela fait que Bob obtient 400 * 16 = 6400 solutions d’exploitation potentielles en une seconde.

-

Mais Bob est également le deuxième prix de sa petite intelligence, car il doit perdre une opportunité minière pour retracer une fourchette rétrospective.Ils représentaient la deuxième plage rétrospective pertinente du disque dur de Bob, car ils ont marqué la partition de données que Bob ne stockait pas.Bien sûr, bonne chance, et il y a des lumières d’indicateur relativement faibles qui symbolisent les quatre districts du stockage de Bob.

-

Cette stratégie permet donc à Bob d’avoir 6400 + 1600 = 8000 solutions potentielles par seconde.

Le deuxième cas:

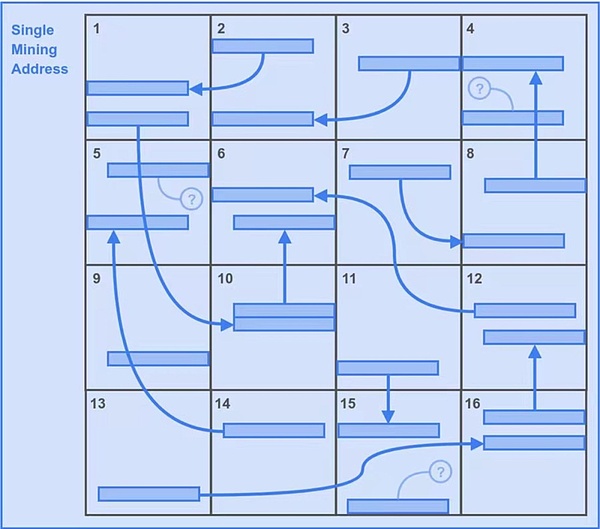

Regardons ensuite la deuxième situation.En raison de la disposition de deux mécanismes rétrospectifs, une meilleure stratégie est la seule copie du problème de stockage.Comme le montre la figure 3.

-

La mineur Alice n’est pas aussi « intelligente » que Bob.

-

Étant donné qu’Alice est également à 16 partitions, la première solution potentielle de la première plage traçable est cohérente avec le bob, et il est également de 6 400.

-

Mais dans ce cas, Alice a acquis toutes les deuxièmes solutions traçables.C’est le 6400 supplémentaire.

-

Cela permet donc à la stratégie Alice d’avoir 6400 + 6400 = 12800 solutions potentielles par seconde.L’avantage est auto-évident.

Le rôle de la gamme rétrospective

Peut-être que vous serez bizarre.

La raison est en fait très bien comprise.L’optimisation physique apportée par cette méthode permet de placer les performances de lecture du disque dur avec le disque dur SSD plus cher (SSD).C’est comme un coup de main et un pied pour SSD.Mais par rapport aux disques durs moins chers, le nombre sera un indicateur clé pour le choix des mineurs.

Vérification de la chaîne de hachage

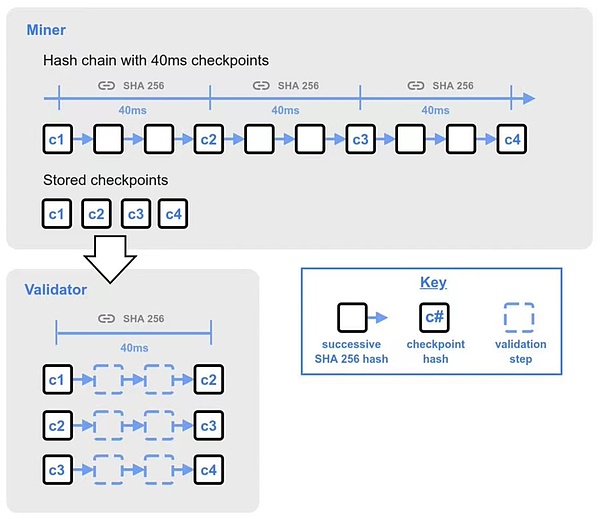

Discutons maintenant de la vérification du prochain nouveau bloc.

Pour accepter un nouveau bloc, le vérificateur doit vérifier les nouveaux blocs que les producteurs de blocs sont synchronisés.

Si la vérification n’est pas à la tête actuelle de la chaîne de hachage, chaque hachage minier comprend 25 points de contrôle de 40 millisecondes.Ces points de contrôle sont le résultat d’un hachage continu de 40 millisecondes.

Avant l’authentification du bloc nouvellement reçu à d’autres nœuds, la vérification terminera rapidement les 25 premiers points de contrôle dans les 40 millisecondes.Le point de contrôle complet est complété par toutes les vérifications des points de contrôle restants.Les 25 premiers points de contrôle sont 500 points de contrôle vérifiés, puis 500 points de contrôle vérifiés.

Lorsque la chaîne de hachage génère un hachage minier, il doit être effectué dans l’ordre.Cependant, la vérification de la vérification peut être vérifiée lorsque le point d’inspection peut être vérifié, ce qui peut rendre l’heure du bloc de vérification plus court et améliorer l’efficacité.

Figure 4: Le processus de vérification de la chaîne de hachage

Graines de chaîne de hachage

Si le mineur ou le pool minier a une puissance de calcul de hachage SHA256 plus rapide, leur chaîne de hachage peut conduire d’autres nœuds dans le réseau.Au fil du temps, les avantages de cette vitesse de bloc peuvent accumuler un énorme décalage de la chaîne de hachage, et le hachage minier n’a pas synchronisé avec le reste de la vérification.Cela peut conduire à une série de fourches incontrôlables et de phénomènes de réorganisation.

Afin de réduire la possibilité de ce décalage de la chaîne de hachage, Arweave synchronise simultanément la chaîne de hachage globale en utilisant des jetons à partir de blocs historiques sur un intervalle fixe.Cela fournira régulièrement de nouvelles graines pour les chaînes de hachage, de sorte que la chaîne de hachage de chaque mineur se synchronisera avec un bloc vérifié.

L’intervalle entre les graines de la chaîne de hachage est tous les 50 * 120 hachis miniers (50 représente le nombre de blocs, et 120 représente le nombre de hachis miniers dans un cycle de production de bloc 2 minutes) pour choisir un nouveau bloc de semences.Cela fait apparaître le bloc de semences d’environ 50 blocs d’Arweave une fois, mais en raison de certains changements dans le temps du bloc, le bloc de graines peut apparaître plus tôt et plus tard à 50 blocs.

Ce qui précède est le contenu sélectionné parmi les 2,6 spécifications.La vision de Nakamoto était pratiquée à Arweave.

Arweave 2.6:

https://2-6-scc.arweave.dev/https://2-6-dec.arweave.dev