Source: Beosin

Tard dans la nuit le 5 mars 2024, Time de Pékin, selon la plate-forme de trace de Beosin, le projet de contrat WOOPPV2 sur la chaîne Arbitrum a été attaqué par le contrôle des prix, entraînant une perte d’environ 8,5 millions de dollars.Les pirates utilisent des prêts Lightning pour emprunter les jetons USDC.E et WOO, puis échangent fréquemment des jetons via des contrats Wooppv2.En raison des défauts du calcul des prix du contrat WOPPV2, les pirates peuvent contrôler le prix pendant le processus d’échange, provoquant un grand nombre de jetons WOO à voler.L’équipe de sécurité de Beosin a analysé l’incident dès que possible.

Analyse de vulnérabilité

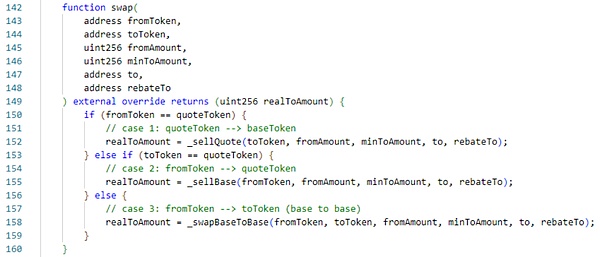

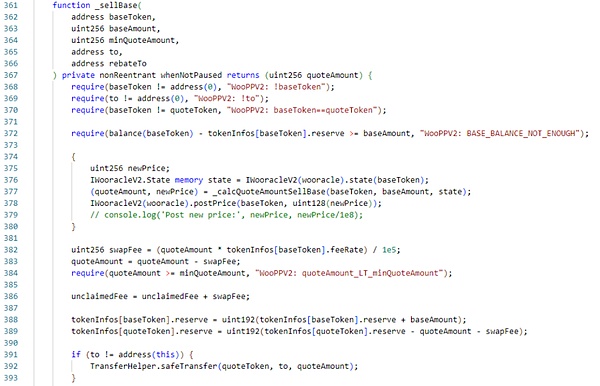

Il existe une fonction de swap dans le contrat Wooppv2,L’utilisateur peut appeler cette fonction pour les échanges de jetons.

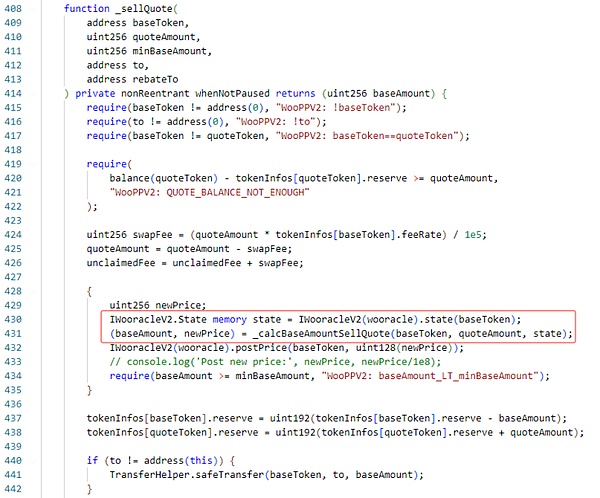

La fonction _sellquote est similaire à la logique de la fonction _SellBase._Sellquote est une fonction appelée l’appelant utilise USDC.E pour échanger le jeton WOO.

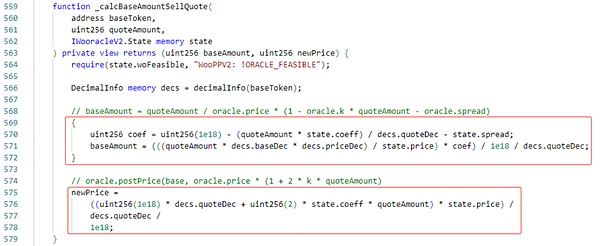

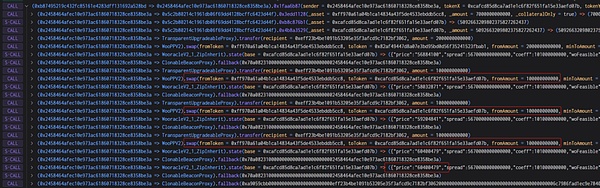

Ensuite, regardez la logique de la fonction _CALCBASEAMOUNTSELLQUOTE.

La fonction _SellBase est la même que la fonction _Sellquote, mais la fonction _CALCQUOTEAMOUNTSELLBASE est légèrement différente.

Selon la logique d’échange, nous pouvons trouver un problème,La logique de calcul de cette quantité d’échange est différente du modèle de multiplication d’échange traditionnel de l’échange traditionnel tel que UNISWAP. l’échange.Si l’appelant est soigneusement calculé, le jeton à l’intérieur peut être retiré.

Par exemple:

S’il y a 1 000 jetons A et 1 000 tokens B dans la piscine, le prix des jetons B est de 1.Ensuite, si vous utilisez 500 jetons A, vous pouvez échanger des jetons de 500 BEnsuite, l’utilisation des 500 B-toches échangées contre les échanges sera échangée contre 1 000 jetons A, et enfin la piscine devient 500: 1000 et jette 500a jetons à partir de l’air mince.

Dans cet incident, l’attaquant a utilisé le problème de sécurité.

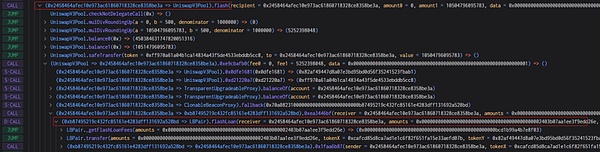

Processus d’attaque

Cet attaquant incident a attaqué de nombreuses méthodes.

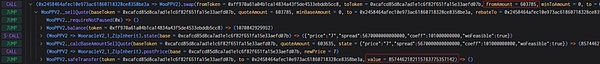

0xe80a16678b5008d5be1484ec6ec6e77dc6307632030553405863ffb38c1f94266 est un exemple.

1. L’attaquant a emprunté plus de 10 millions USDC.E et 2,72 millions de jetons WOO grâce à un prêt Lightning.

2. Ensuite, l’attaquant utilise 100 000 USDC.E pour échanger trois fois Woo.

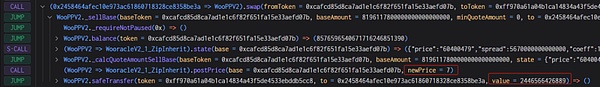

3. Ensuite, l’attaquant a directement utilisé plus de 8 millions de jetons Woo pour échanger USDC.E. En raison des problèmes ci-dessus, plus de 8 millions de WOOS ont été rachetés au prix normal pour le moment et plus de 2 000 USD. Calculé que le prix de WOO à cette époque était de 7, ce qui a réduit près de 10 millions de fois.

4. Enfin, parce que le prix des jetons WOO est très petit, l’attaquant attaquant utilise un très petit USDC.E pour convertir plus de 8 millions de jetons Woo et a finalement rendu le prêt Lightning pour partir.

Suivi des fonds

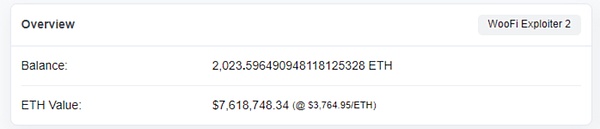

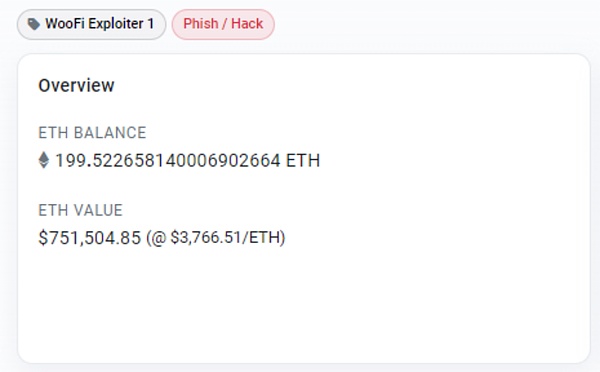

Après l’attaque de piratage, l’attaquant a transféré 200 ETH à l’adresse de la chaîne Ethereum à travers le pont croisé, et les 2 000 ETH restants ont été stockés à l’adresse de la chaîne Arbitrum. temps.

Compte tenu de l’incident d’attaque de contrôle des prix sur la chaîne d’arbitrum, nous devons reconnaître l’importance des risques de sécurité dans le domaine des actifs virtuels.