Fuente: Cadena de compilación;

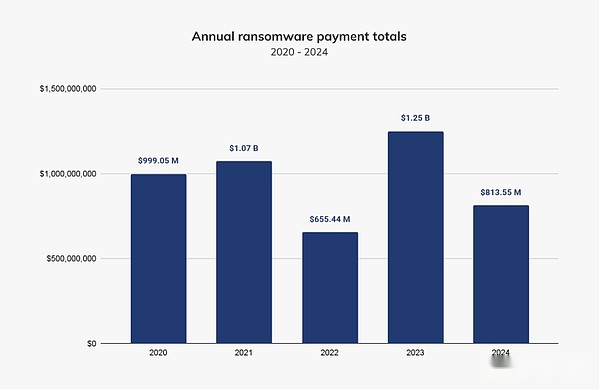

En 2024, el panorama de ransomware ha sufrido cambios significativos, y las criptomonedas continúan desempeñando un papel central en el ransomware.Sin embargo,El monto total del rescate disminuyó aproximadamente el 35% año tras año debido al aumento de las acciones de ejecución, una mejor cooperación internacional y un número creciente de negativa de las víctimas a pagar.

En respuesta, muchos atacantes han cambiado sus estrategias, con nuevas cepas de ransomware que emergen del código renombrado, filtrado o comprado, lo que refleja un entorno de amenaza más adaptable y ágil.Las operaciones de ransomware también se vuelven más rápidas, y las negociaciones generalmente comienzan a las pocas horas de las violaciones de datos.Los atacantes incluyen actores de estado-nación, operaciones de ransomware como servicio (RAAS), operadores individuales y grupos de ransomware de robo de datos, como aquellos que rescatan y roban datos del proveedor de servicios en la nube Snowflake.

En este capítulo, exploraremos estos desarrollos y sus implicaciones, incluida una variedad de estudios de casos: Lockbit, cepas de ransomware iraní, Akira/Fog e Inc/Lynx) para reflejar la tendencia este año.

La actividad de ransomware cambia a mitad de año

En 2024, los atacantes de ransomware recibieron alrededor de $ 813.55 millones en pagos de las víctimas, un 35% menos que un récord de $ 1.25 mil millones en 2023, la primera vez desde 2022.

Como señalamos en la actualización del crimen de mitad de año, los atacantes de ransomware atacantes de ransomware ya habían alcanzado los $ 459.8 millones entre enero y junio de 2024, aproximadamente un 2,38% más que la cantidad de ransomware en el mismo período en 2023.También hubo varios pagos inusualmente grandes en la primera mitad de 2024, como un pago récord de $ 75 millones a Dark Angels.

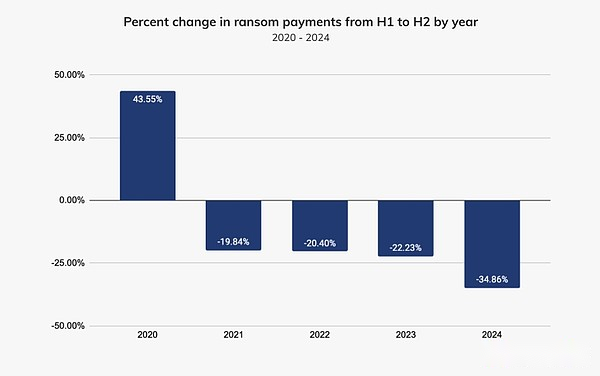

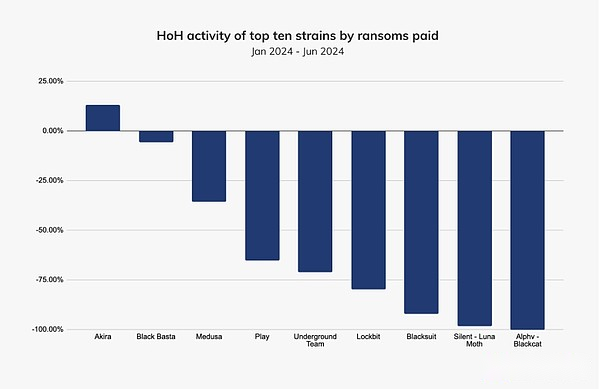

Aunque el total en 2024 vio una ligera media entrada (HOH), esperamos superar el total en 2023 para fin de año.Afortunadamente, la actividad de pago se ralentizó en aproximadamente un 34.9% después de julio de 2024.Esta desaceleración es similar a la disminución en la mitad de los pagos de rescate desde 2021 y la disminución general de ciertos tipos de delitos relacionados con la criptografía, como los fondos robados en la segunda mitad de 2024.Vale la pena señalar que la disminución de este año es más obvia que en los últimos tres años.

Una mirada más cercana a las 10 principales cepas de ransomware en la primera mitad del año le dará una mirada en profundidad a los grupos que conducen estas tendencias HOH.Como se muestra en la figura a continuación, Akira ha lanzado ataques a más de 250 entidades desde marzo de 2023, la única entre las 10 principales cepas de ransomware en la primera mitad del año para intensificar sus esfuerzos en la segunda mitad de 2024.Lockbit fue destruido por la Agencia Nacional del Crimen (NCA) y la Oficina Federal de Investigación de los Estados Unidos (FBI) a principios de 2024, y sus pagos cayeron en aproximadamente un 79% en la segunda mitad, lo que demuestra la efectividad de la cooperación internacional de la aplicación de la ley.Alphv/Blackcat, una vez una de las cepas mejor pagadas en 2023, se retiró en enero de 2024, dejando una brecha en la segunda mitad del año.

Lizzie Cookson, directora senior de respuesta de incidentes en la compañía de respuesta de incidentes de Ransomware, Coveware, nos dijo: “Después de Lockbit y BlackCat/Alphv Colapse, el mercado nunca ha regresado a su antiguo estado. Visto. Los mercados están a su vez relacionados con requisitos de rescate más moderados «.

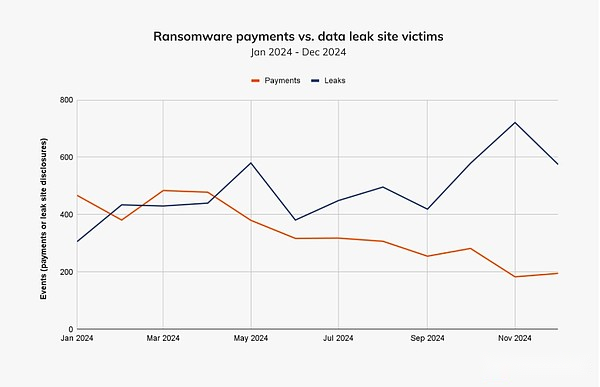

Para comprender mejor las razones de la reducción de la actividad de pago de ransomware en la segunda mitad del año, primero analizamos los sitios web de violación de datos que pueden ser representativos de los incidentes de ransomware.En la siguiente imagen,Podemos ver que el número de incidentes de ransomware aumentó en la segunda mitad del año, pero los pagos en la cadena disminuyeron, lo que indica que el número de víctimas aumentó, pero la cantidad pagada disminuyó.

El sitio web de violación de datos publicó más víctimas que en cualquier año anterior en 2024.No solo hay más víctimas llamadas, sino que hay 56 nuevos sitios de violaciones de datos en 2024, más del doble del número de futuro registrado descubierto en 2023, según el analista de inteligencia de amenazas futuras registradas Allan Liska.Sin embargo, hay algunas consideraciones a considerar para la información de la violación de datos del sitio web y sus implicaciones para el ecosistema de ransomware.

El investigador de amenazas de Ecrime, Corsin Camichel, compartió más sobre la legalidad de las filtraciones.»Observamos las publicaciones filtradas del sitio web que afirmaban que la organización existe, pero falló en un análisis más profundo. Por ejemplo, vimos declaraciones de organizaciones multinacionales, pero en realidad, solo una subsidiaria más pequeña se vio afectada. En 2024, más de 100 organizaciones se enumeran Dos o más sitios de violación de datos. Las víctimas del sitio web de violación de datos pueden ser que los actores de amenaza se encuentran exagerados o informan falsamente a la víctima o vuelven a publicar las afirmaciones de la antigua víctima.»Los operadores de Lockbit juegan trucos después de una acción de ejecución llamada» Operación Cronos «, fingiendo seguir siendo relevantes y activos mientras vuelven a publicar muchas de las afirmaciones previamente enumeradas, o agregar ataques que tuvieron lugar hace mucho tiempo, algunos incluso hace un año», Camichel agregado.

Liska también compartió información con nosotros sobre víctimas ilegales publicadas en el sitio web de violación de datos y dijo: “Esto es especialmente cierto para Lockbit, que ha sido excluido por muchas comunidades subterráneas después de la acción de ejecución, y para seguir siendo relevante, la compañía ha sido En su violación de datos.

Otro fenómeno interesante después de la estafa de interrupción de Lockbit y la estafa de salida de BlackCat es el aumento de Ransomhub Raas, que absorbe una gran cantidad de operadores desplazados de Lockbit y BlackCat.Ransomhub tiene el mayor número de víctimas en 2024, y aunque solo apareció en febrero de 2024, se ubicó entre los 10 tipos de delitos principales en 2024, según datos en la cadena.

Los datos de respuesta a incidentes muestran que la brecha entre el monto reclamado y la cantidad pagada continúa ampliándose;La compañía de respuesta a incidentes informa que la mayoría de los clientes eligen no pagar en absoluto, lo que significa que la brecha real es más grande que las cifras a continuación.

Entrevistamos a Dan Saunders, director de respuesta de incidentes de EMEA en Kivu Consulting, una compañía de respuesta a incidentes de ciberseguridad, para obtener más información sobre este tipo de resistencia de la víctima.»Según nuestros datos, aproximadamente el 30% de las negociaciones terminan en el pago o la decisión de la víctima de pagar el rescate.Del mismo modo, Cookson señala que las víctimas son cada vez más capaces de resistir las demandas y explorar múltiples opciones para la recuperación de los ataques debido a la mejor higiene cibernética y la resistencia general.»Pueden terminar pensando que las herramientas de descifrado son su mejor opción y negociar para reducir los pagos finales, pero más comúnmente, encuentran que la recuperación de copias de seguridad recientes es una forma más rápida y rentable», agregó.Independientemente del requisito inicial, el monto del pago final suele ser de $ 150,000 y $ 250,000.

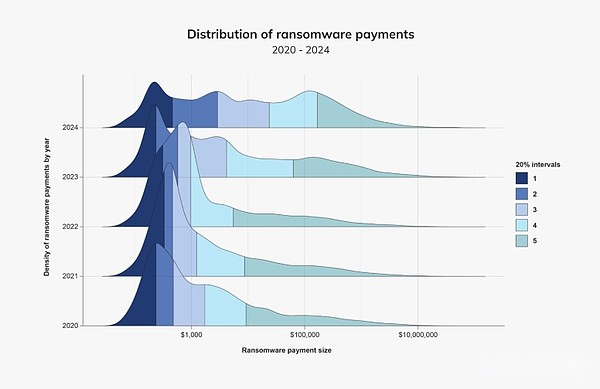

De la siguiente figura podemos ver la evolución de la distribución de pago de ransomware en 2024.En 2020, los pagos de ransomware tenían una cola larga pero solo un pico, pero en 2024, los participantes de ransomware se dividieron en tres categorías.Algunos reproductores de ransomware, como Phobos, tienen un pago promedio de menos de $ 500 a $ 1,000.Otro clúster es de alrededor de $ 10,000, y el tercer clúster paga más de $ 100,000, algunos de los cuales alcanzaron $ 1 millón.También vemos más eventos en la parte superior de la distribución, lo que significa que más de $ 1 millón de ataques son más grandes.

Esta desglose refleja el cambio en el panorama participante de ransomware observado por Cookson, donde los grupos más pequeños dominan los pagos de bajo y medio de valor, mientras que las anomalías de los rescates de 7-8 dígitos empujan la distribución hacia la derecha hacia el pago de la tercera categoría.

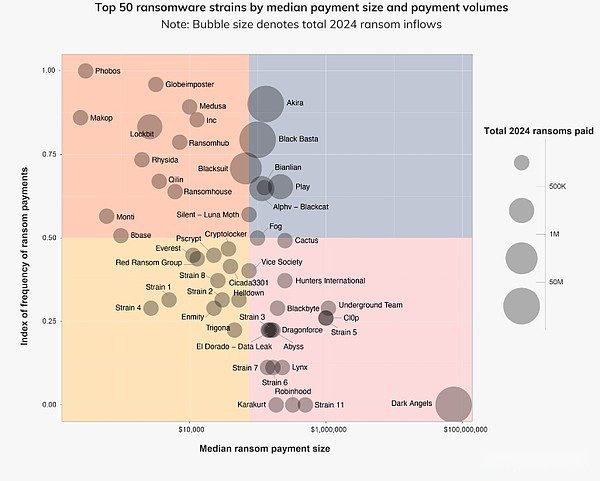

En la siguiente figura, podemos ver qué presiones son las peores en términos de valor total de ransomware (tamaño de burbujas), escala de pago mediana (eje x) e índice de eventos de ransomware (eje Y).

Salida de ransomware: ¿A dónde fueron los fondos?

Comprender los métodos de lavado de dinero de ransomware puede proporcionar información importante sobre el comportamiento de los actores de amenazas de vulnerabilidad, lo que permite que la policía responda de manera más efectiva y, en algunos casos, predice acciones futuras basadas en patrones establecidos.

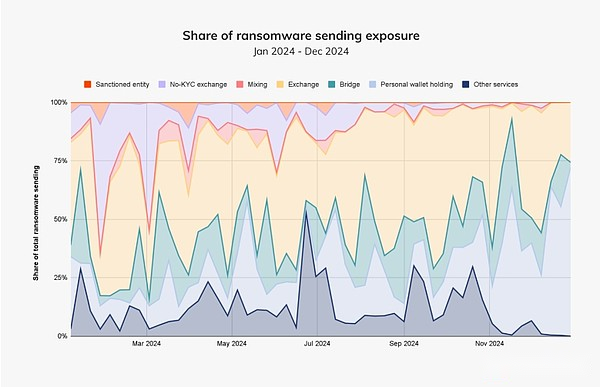

En la figura a continuación, vemos que los fondos de rescate se realizan principalmente a través de intercambios centralizados (CEX) (para salidas de capital), billeteras personales (para retener fondos) y puentes (tratando de encubrir flujos de capital).Hemos notado que el uso de mezcladores de monedas ha caído significativamente en 2024.Históricamente, los servicios de mezcla de divisas generalmente representan del 10% al 15% del tráfico trimestral de lavado de dinero del ransomware.A lo largo de los años, la reducción de los servicios híbridos entre los participantes de ransomware ha sido muy interesante y ha demostrado el impacto destructivo de las sanciones y las acciones de aplicación, como las de Chipmixer, Tornado Cash y Sinbad.Notamos queLos participantes de ransomware dependen cada vez más de puentes de cadena cruzada para reemplazar los mezcladores de divisas para facilitar su salida de fondos.Por el contrario, CEX sigue siendo un pilar de estrategias de lavado de dinero de ransomware, con dependencia de tales servicios ligeramente por encima del promedio en 2024 (39%, en comparación con el 37% en el período 2020-2024).

Vale la pena mencionar que una gran cantidad de fondos se almacenan en una billetera personal.Curiosamente, los operadores de ransomware son un grupo en gran parte impulsado económicamente que están menos dispuestos a retirarse que nunca.Creemos que esto se debe principalmente a acciones impredecibles y decisivas tomadas por la aplicación de la ley contra las personas y los servicios involucrados o asistir al lavado de dinero de ransomware, lo que resulta en que los actores de amenazas se sienten inseguros sobre el lugar seguro para que los fondos se almacenen.

Si bien puede haber múltiples factores detrás de cualquiera de las tendencias en la tabla anterior, la disminución en el uso de intercambio libre de KYC desde octubre de 2024 puede atribuirse a la designación del intercambio ruso Cryptex y la Agencia Alemana de Policía Criminal (BKA))) de 47 intercambios de criptomonedas de KYC en idioma ruso: ambas acciones ocurrieron en septiembre de 2024.El tiempo de estas acciones de aplicación, junto con el período en que el ransomware fluye en intercambios sin KYC, es evidente.

Estudio de caso de ransomware

El arresto de Panev y su impacto en las operaciones de Lockbit

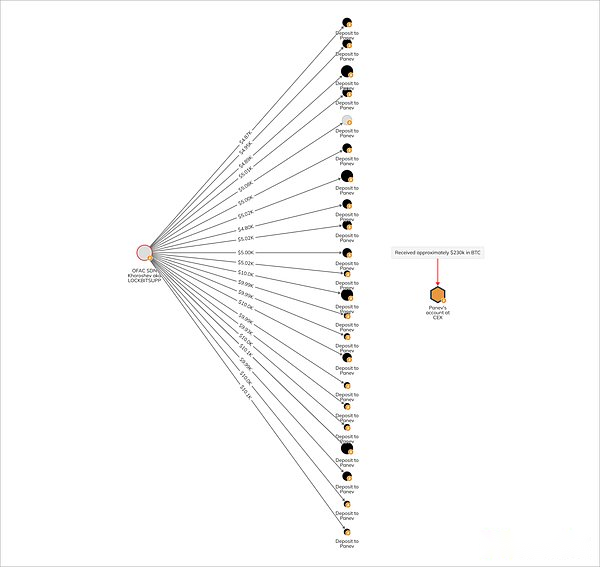

Rostislav Panev, un dual nacionalista israelí y ruso, supuestamente jugó un papel clave en el apoyo a Lockbit.Fue acusado de desarrollar varias herramientas para el grupo, una de las cuales permite a un atacante imprimir órdenes de rescate de cualquier impresora conectada a un sistema infectado, y según los informes, recibió alrededor de $ 230,000 en Bitcoin (BTC) para esto.Si bien los ciudadanos rusos, incluido el administrador de Lockbit, DiMitry Yuryevich Khoroshev, han sido sancionados previamente por participar en estos ataques, es importante reconocer que el ransomware es una amenaza global que involucra a participantes de todo el mundo.Panev, quien actualmente está esperando la extradición a los Estados Unidos en Israel, es buscado por conspiración para cometer fraude, cibercrimen, fraude de telecomunicaciones y otros crímenes.

En la tabla de reactores, podemos ver que, según la acusación, alrededor de $ 5,000 de BTC han sido transferidos de Khoroshev cada dos semanas a partir de 2022.Luego, desde julio de 2023 hasta principios de 2024, se transfirieron alrededor de $ 10,000 de BTC por mes a Khoroshev.

El arresto de Panev podría tener un gran golpe para las capacidades de reestructuración de Lockbit, enfatizando que incluso años después del crimen, la transparencia y la inmutabilidad de Blockchain aún permiten a la policía rastrear actividades ilegales y combatir grupos transnacionales de ciberdromo.El arresto de Outlaw y Panev de Lockbit fueron una gran victoria en 2024 y provocaron un cambio a un ecosistema más fragmentado y menos coordinado.

Participación en ransomware iraní

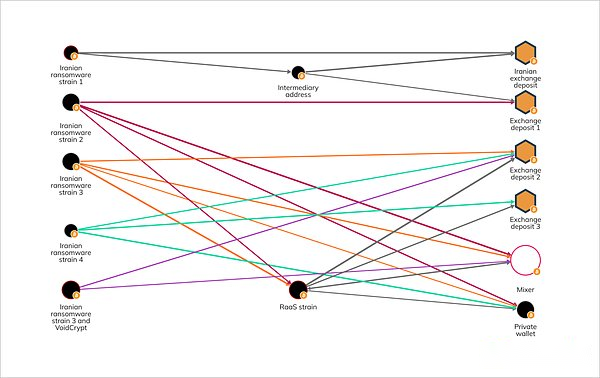

Además de los ciberdelincuentes de habla rusa, los ciudadanos iraníes han sido sancionados por la Oficina de Control de Activos Extranjeros (OFAC) de los Estados Unidos por su participación en la asistencia y la realización de ataques de ransomware.También notamos evidencia en la cadena de que los afiliados de Lockbit trabajan con las cepas de ransomware iraní y depositar fondos en los intercambios de Irán.

Afortunadamente, a través de nuestro análisis en la cadena, podemos identificar a los jugadores iraníes a medida que cambian de marca o se mudan a un RAAS diferente.Como vemos en la tabla de reactores de la cadena de Cadena a continuación, asociamos cuatro cepas de ransomware diferentes con el mismo actor de amenaza iraní, que probablemente también desplegó una cepa RAAS popular.También vemos que las direcciones de depósito se reutilizan en múltiples intercambios globales, vinculando estas cepas aparentemente diferentes, no solo conectándose entre sí, sino también confirmando la relación del operador con Irán.

Renombres y ramas de ransomware principal

Desde el surgimiento de Akira, ha demostrado ser capaz de explotar con éxito las vulnerabilidades (especialmente en entornos empresariales) y ha llamado la atención a través de una serie de ataques convincentes.Como mencionamos anteriormente, Akira es el único top 10 ransomware que intensificó sus esfuerzos en la segunda mitad de 2024.

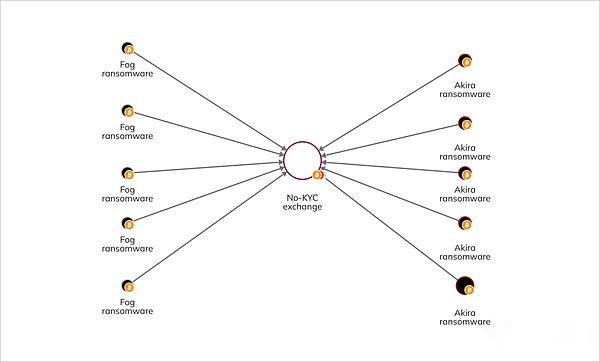

En septiembre de 2024, una nueva niebla de ransomware entró en la escena y desde entonces ha mostrado una capacidad muy similar para dirigir vulnerabilidades críticas como Akira.Las dos organizaciones se centran principalmente en explotar las vulnerabilidades de VPN, lo que les permite acceder a la red sin autorización y, por lo tanto, implementar ransomware.

Tanto Akira como Fog usan el mismo método de lavado de dinero, que es diferente de otro ransomware, lo que respalda aún más su conexión.Por ejemplo, la siguiente tabla de reactores de Cademanysis muestra que varias billeteras operadas por Akira y FOG han transferido fondos al mismo intercambio libre de KYC.

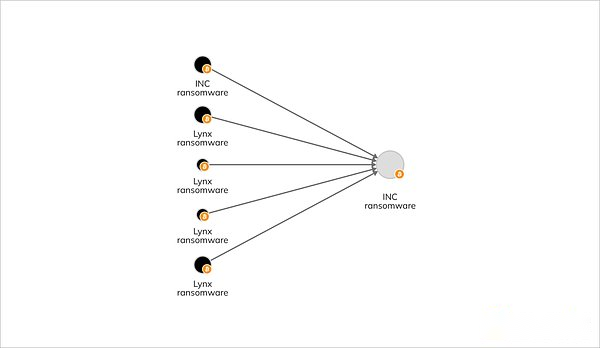

Además de la relación de Akira con Fog, también descubrimos el enlace entre las variantes de ransomware INC y Lynx al examinar un comportamiento similar en la cadena.Los investigadores de ciberseguridad también notaron que las dos variantes comparten el código fuente.

Estas relaciones superpuestas ilustranTendencias más amplias en el ecosistema de ransomware: las estrategias de delitos cibernéticos continúan evolucionando en respuesta a un mayor escrutinio por parte de la aplicación de la ley.

Responder a situaciones de amenazas cambiantes

El ransomware en 2024 refleja los cambios impulsados por las acciones de aplicación de la ley, una mayor resiliencia de víctimas y tendencias de ataque emergentes.Las operaciones de represión y la colaboración con compañías de respuesta a incidentes y expertos en blockchain ayudan a desmantelar muchos grupos de ransomware y reducir su rentabilidad.Las víctimas también mostraron una mayor resistencia a las demandas de rescate, ampliando así la brecha entre las demandas de rescate y los pagos.

Bajo la presión de la aplicación de la ley, las estrategias financieras continúan adaptándose, aunque los actores maliciosos enfrentan dificultades crecientes en el lavado de dinero.La colaboración continua y las medidas defensivas innovadoras siguen siendo críticas para consolidar el progreso realizado en 2024.