La privacidad es el derecho básico de humano y organización.Para las personas, ayuda a las personas a expresarse libremente sin tener que revelar ninguna información que no quiero compartir a terceros.Para la mayoría de las organizaciones de hoy, los datos se consideran el producto principal, y la privacidad de los datos es esencial para proteger este producto.La comercialización de los deportes y los datos punk de contraseña ha acelerado la investigación y el desarrollo del lenguaje original de la criptografía.

Code Science es un campo bastante extenso. en la década de 1960.Estos esquemas son cruciales para desbloquear el método de cálculo privado (la razón por la cual los datos son el producto principal es porque las personas pueden encontrar información a partir de él).Hasta el día de hoy, el campo de la informática privada se ha desarrollado significativamente en la computación multiparte y la prueba de conocimiento cero, pero los datos de entrada en sí siempre han tenido problemas de privacidad.

Cuando el producto más importante se hace público, es muy difícil externalizar el cálculo de estos datos fuera del cálculo de estos datos sin un acuerdo legal.Hoy, todos se basan en los estándares de cumplimiento de la privacidad de los datos, como HIPAA para datos de salud y GDPR específicamente para la privacidad de los datos para los datos en Europa.

En el campo de blockchain, creemos mejor en la integridad de la tecnología, no en la integridad de los reguladores.Como creyentes que permiten y maximizan la propiedad, si creemos que los usuarios tienen el futuro de los datos, necesitamos calcular estos datos sin confianza.Antes del trabajo de Craig Gentry en 2009, el concepto de cálculo y cálculo de datos encriptados no ha hecho un gran avance.Esta es la primera vez que alguien ha podido realizar el cálculo (adición y multiplicación) en el texto cifrado (es decir, datos cifrados).

>

TodoEl principio de funcionamiento del mismo cifrado de estado (FHE)

Entonces, ¿qué es esta «matemáticas mágicas» que permite que las computadoras realicen cálculos sin comprender la entrada?

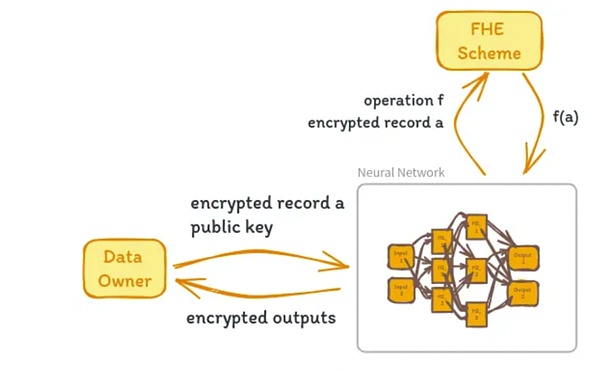

El cifrado completo del estado (FHE) es un tipo de esquema de cifrado que permite calcular el cálculo en los datos de cifrado (texto cifrado) en lugar de datos de descifrado, que abre una serie de casos de uso para la privacidad y la protección de datos.

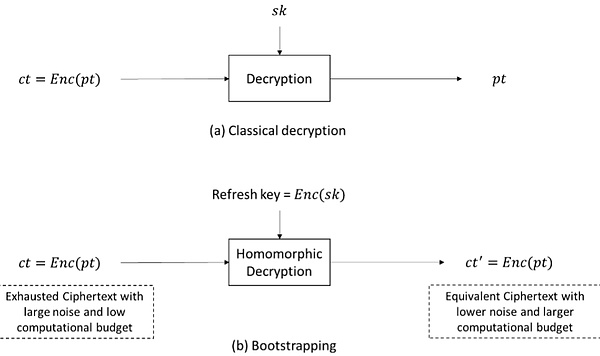

Durante el proceso FHE, cuando los datos están encriptados, agregarán datos adicionales llamados ruido a los datos originales.Este es el proceso de datos cifrados.

Cada vez que ejecuta el mismo cálculo de estado (más o multiplicación), se agrega ruido adicional.Si el cálculo es demasiado complicado y el ruido se agrega en cada momento, el descifrado final será muy difícil (lo cual es muy pesado en el cálculo).Este proceso es más adecuado para agregar, porque el ruido aumenta linealmente y el ruido aumenta exponencialmente para la multiplicación.Por lo tanto, si hay una multiplicación polinomial compleja, la salida de descifrado será muy difícil.

Si el ruido es el problema principal y su crecimiento dificulta el uso, debe controlarse.Esto dio a luz un nuevo proceso llamado «Bootstraping».La guía es un proceso de datos de cifrado cifrados con nuevas claves y descifrado en el cifrado.Esto es muy importante porque reduce significativamente la sobrecarga del cálculo y la sobrecarga final de descifrado de salida.Aunque Bootstrapping reduce la sobrecarga de descifrado final, habrá muchos gastos operativos en el proceso.Esto puede ser costoso y de tiempo.

>

En la actualidad, las principales soluciones de la FHE son: BFV, BGV, CKKS, FHEW, TFHE.A excepción de TFHE, las abreviaturas de estos esquemas son los nombres del autor de su tesis.

Estas soluciones pueden considerarse como diferentes idiomas en el mismo país, y cada idioma está dirigido a diferentes optimizaciones.El estado ideal es unificar al país, es decir, todos estos idiomas pueden ser entendidos por la misma máquina.Muchos grupos de trabajo de la FHE están trabajando duro para lograr la naturaleza combinada de estas diferentes soluciones.Las bibliotecas como el sello (combinadas con los esquemas BFV y CKKS) y Helib (BGV + CKKS de número aproximado) ayudan a implementar una solución FHE o diferentes combinaciones de solución calculadas.Por ejemplo, la biblioteca de concreto de Zama es un compilador de óxido para TFHE.

>

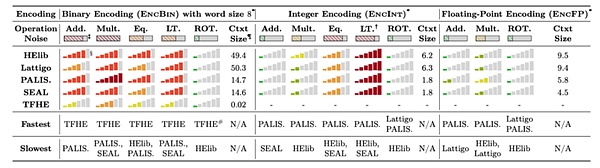

2.Comparación del esquema

A continuación se muestran Charles Gut, Dimitris Morris y Nexario George Chushel en sus documentos «Sok: Nuevas opiniones sobre Cardrait de estatus completo» Sok: Nuevas ideas sobre bibliotecas de cifrado totalmente homomórficas a través de comparaciones de comparación de rendimiento estandarizadas (2022) Comparación de comparaciones con diferentes bibliotecas.

>

Caso de uso de Web3

Cuando usamos la cadena de bloques y las aplicaciones hoy, todos los datos son públicos y todos pueden verlos.Esto es beneficioso para la mayoría de los casos, pero limita por completo muchos casos de uso que requieren privacidad predeterminada o confidencialidad de datos (como modelos de aprendizaje automático, bases de datos médicas, genómica, finanzas privadas, juegos que no se manipulan).El FHE admite blockchain o máquinas virtuales que esencialmente se les permite cifrar toda la cadena desde el punto de partida para garantizar la privacidad y, al mismo tiempo, permitir un cálculo arbitrariamente en los datos de cifrado.Todos los datos de almacenamiento o procesamiento en la red blockchain son esencialmente seguros.Zama tiene una solución FHEVM que permite la computación EVM en un entorno de estado completamente mismo.En el nivel de ejecución, el proyecto L1/L2 creado por esta biblioteca garantiza la privacidad.Aunque la cadena de privacidad siempre ha sido una tecnología genial, la tasa de uso y el rendimiento del token no han mejorado significativamente.

En términos de subcontratación de la computación universal, el propio no es reemplazar ZK y MPCS.Pueden complementarse entre sí para crear un gigante de la computación privada increíble.Por ejemplo, el protector solar está construyendo un «motor de privacidad», que básicamente permite que cualquier aplicación blockchain traiga el cálculo a su entorno informático y puede retroalimentar los resultados del cálculo.El cálculo generado puede verificarse mediante prueba de ZK.OCTRA está haciendo cosas similares, pero utilizando un tipo diferente de solución de cifrado, llamada HFHE.

ZK demuestra que es bueno probado en algo cuando los datos no se revelan, pero el comprobante aún puede acceder a estos datos en cierto punto en el tiempo.ZK demuestra que no se puede usar para el cálculo de datos privados;

MPC dispersa el cálculo de los datos cifrados a múltiples máquinas, realiza el cálculo en paralelo y luego cose los resultados finales del cálculo.Mientras la mayoría de las máquinas calculadas sean honestas, los datos originales no se pueden recuperar, pero esto sigue siendo una suposición de confianza.Debido a que el MPC necesita una comunicación continua entre las partes (los datos deben dividirse, calcular y volver a conectar continuamente), se hace difícil expandirse a través del hardware.

En la FHE, todos los cálculos se realizan en los datos de cifrado sin descifrar datos, y esto se puede completar en un solo servidor.El rendimiento del FHE se puede ampliar acelerando mejor hardware, más recursos informáticos y hardware.

En la actualidad, los mejores casos de la FHE en el campo blockchain se calculan más comúnmente en la subcontratación, en lugar de construir un construido en FHE L1/L2.Los siguientes son algunos casos de uso interesantes que puede desbloquear:

-

La primera generación (nativo cifrado): did, casinos, apuestas, votación, juegos, defii privado, tokens privados, piscinas oscuras, 2fa, copia de seguridad, contraseña.

-

La segunda generación (modular): «ChainLink for Privacy», subcontratación de la computación privada, cifrado final para salir, disponibilidad de datos encriptados y almacenamiento de datos de seguridad verificado entre la cadena de bloques y el contrato.

-

La tercera generación (nivel empresarial): aplicaciones de consumo complejas, LLM cifrado y descentralizado, inteligencia artificial, equipo portátil, comunicación, militares, médicos, médicos, soluciones de pago de protección de la privacidad, pago privado P2P.

Actualmente el proyecto de la industria basado en el FHE

El desarrollo del cifrado completamente homogéneo (FHE) ha estimulado una serie de proyectos de blockchain innovadores que utilizan esta tecnología para mejorar la privacidad y la seguridad de los datos.Esta sección explora los detalles técnicos y los métodos únicos de proyectos notables como Inco, Fhenix y Zama.

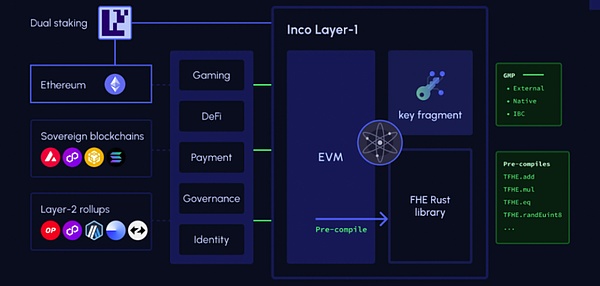

Inco

>

INCO está creando el pionero de la integración FHE y Blockchain, creando una plataforma, haciendo que la computación de datos sea segura y privada.Inco utiliza tecnología de cifrado basada en red para implementar su solución FHE para garantizar que el funcionamiento de texto cifrado (datos cifrados) pueda realizarse sin exponer el texto subyacente.La plataforma admite contratos inteligentes para protección de la privacidad y permite procesar datos cifrados directamente en la cadena de bloques.

-

FHE de Lattice Based: Inco utiliza un cifrado basado en la cuadrícula para su implementación de FHE.

-

Contratos inteligentes de protección de privacidad: los contratos inteligentes de Inco pueden ejecutar funciones arbitrarias para la entrada de cifrado para garantizar que los nodos de contratos y contratos de ejecución no puedan acceder a datos explícitos.

-

Gestión de ruido y arranque: para lidiar con el problema del crecimiento del ruido durante el mismo proceso de operación del estado, INCO ha implementado una tecnología de arranque eficiente, refrescante texto cifrado, manteniendo el descifrado y cálculos complicados.

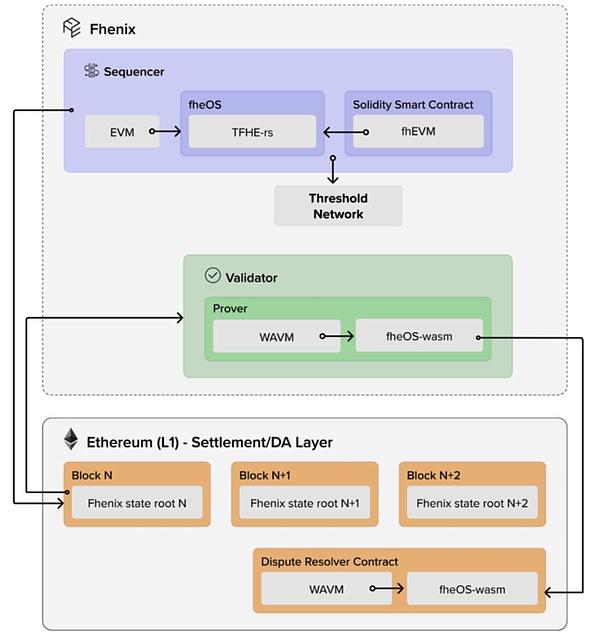

Fhenix

>

FHENIX se enfoca en proporcionar una infraestructura sólida para aplicaciones de protección de la privacidad, y utiliza la FHE para proporcionar soluciones de cifrado finales para proteger los datos del usuario.La plataforma de Fhenix tiene como objetivo admitir la aplicación generalizada de la transmisión de mensajes de seguridad a transacciones financieras de privacidad para garantizar la privacidad de los datos en todos los procesos informáticos.

-

End -to -end -crryption: Fhenix asegura que los datos mantengan el estado de cifrado de todo el proceso de procesamiento y almacenamiento.Esto se logra combinando la tecnología de cálculo multiparte (SMPC) FHE y Security.

-

Gestión de claves de alta eficiencia: Fhenix integra el sistema de gestión de claves avanzado para facilitar la división y la rotación de las claves de seguridad.

-

Escalabilidad: la plataforma utiliza operaciones homogénicas optimizadas y un tratamiento paralelo para manejar eficientemente cálculos a gran escala, resolviendo uno de los principales desafíos de la FHE.

-

Coordinador: Fhenix también tomó la iniciativa en el desarrollo de un procesador especializado para acelerar la computación.Estos colaboradores manejan específicamente las densas operaciones matemáticas requeridas para la FHE, lo que mejora significativamente el rendimiento y la escalabilidad de las aplicaciones de protección de la privacidad.

Zama

Zama es el líder del campo FHE y es conocido por su solución FHEVM que desarrolló.Este esquema permite que la computación Ethereum EVM en un entorno completamente idéntico garantice la privacidad de cualquier proyecto L1/L2 construido por la biblioteca en el nivel de ejecución.

-

Solución FHEVM: La solución FHEVM de Zama integra las máquinas virtuales de Ethereum para implementar contratos inteligentes cifrados.Esto permite transacciones y cálculos confidenciales en el ecosistema Ethereum.

-

Biblioteca de concreto: La biblioteca de concreto de Zama es un compilador de óxido para TFHE (una variante de FHE).La biblioteca proporciona una implementación de alto rendimiento de la misma solución de cifrado en estado, lo que hace que la computación de cifrado sea más eficiente.

-

Interoperabilidad: Zama se compromete a crear soluciones que puedan colaborar sin problemas con la infraestructura de blockchain existente.Esto incluye el apoyo a varios originales y protocolos cifrados para garantizar una amplia compatibilidad y una fácil integración.

>

3 ..Los personajes clave de FHE en cripto y ai infra y aplicaciones

Hoy, la relación sexual entre criptografía y inteligencia artificial está en pleno apogeo.Aunque esta intersección no se discute en profundidad, vale la pena señalar que la innovación de nuevos modelos y conjuntos de datos será promovido por la cooperación de código abierto de múltiples participantes.Además del cálculo, lo más importante son los datos.La utilidad de las aplicaciones y modelos de IA eventualmente depende de los datos capacitados, ya sean modelos básicos, modelos de fino y sintonizadores o proxy inteligente de IA.Mantener la seguridad y la privacidad de estos datos puede abrir un gran espacio de diseño para la cooperación de código abierto, y al mismo tiempo permitir que los propietarios de datos continúen beneficiándose de los modelos de capacitación o aplicaciones finales.Si estos datos son esencialmente públicos, será difícil monetizar (porque cualquiera puede acceder a conjuntos de datos valiosos), por lo que es probable que estos datos estén estrictamente protegidos.

En este caso, la FHE puede desempeñar un papel clave.En ideal, puede entrenar el modelo sin revelar el conjunto de datos subyacente, que puede desbloquear la monetización del conjunto de datos y promover enormemente la cooperación de código abierto entre el propietario del conjunto de datos.

>

Fuente:Red de bagels

Cómo mejorar el aprendizaje automático de protección de la privacidad (PPML)

-

Privacidad de datos: mediante el uso de la FHE, los datos confidenciales, como registros médicos, información financiera o identificadores personales, se pueden encriptar antes de ingresar al modelo ML.Esto asegura que los datos sigan siendo confidenciales incluso si el entorno informático está dañado.

-

Capacitación del modelo de seguridad: los modelos ML de capacitación generalmente requieren muchos datos.Utilizando el FHE, estos datos se pueden encriptar para capacitar al modelo sin exponer los datos originales, lo cual es esencial para las industrias que procesan información confidencial de alto nivel y están restringidas por estrictas regulaciones de privacidad de datos.

-

Razonamiento confidencial: además de la capacitación, también se puede utilizar para el razonamiento de cifrado.Esto significa que una vez que se completa la capacitación del modelo, se puede predecir en la entrada de cifrado para garantizar que los datos del usuario mantengan la privacidad a lo largo del proceso de razonamiento.

Campo de aplicación PPML de FHE:

-

Atención médica: la capacitación de modelos ML sobre la premisa de proteger la privacidad puede conducir a un tratamiento más personalizado y efectivo sin exponer la información confidencial del paciente.

-

Financiera: las instituciones financieras pueden usar el FHE para analizar los datos de transacciones encriptados para lograr pruebas de fraude y evaluación de riesgos, al tiempo que mantiene la privacidad del cliente.

-

Internet de las cosas y los dispositivos inteligentes: el equipo puede recopilar y procesar datos cifrados para garantizar que la información confidencial, como los datos de ubicación o el modo de uso, mantenga confidencial.

Pregunta de FHE:

Como se mencionó anteriormente, no hay «unidad» entre el esquema de FHE.El esquema no se puede combinar, y debe ser una solución de FHE diferente para diferentes tipos de combinaciones informáticas.El proceso de diferentes esquemas en el mismo experimento de cálculo también es bastante engorroso.El desarrollo del marco Chimra puede cambiar entre diferentes esquemas de FHE como TFHE, BFV y HEAAN, pero actualmente no está disponible.Esto lleva al siguiente problema, es decir, la falta de pruebas de referencia.La prueba de referencia es muy importante para que los desarrolladores usen esta tecnología.Esto ayudará a ahorrar tiempo para muchos desarrolladores.Teniendo en cuenta la sobrecarga de cálculo (cifrado, descifrado, arranque, generación de claves, etc.), muchos hardware común existente no son muy aplicables.Es necesario acelerar alguna forma de hardware, o puede necesitar crear un chip específico (FPGA y/o ASIC) para lograr las aplicaciones más convencionales.Estos modelos se pueden comparar con los problemas en la industria ZK (cero conocimientos).Mientras un grupo de matemáticos inteligentes, los científicos e ingenieros de aplicaciones estén interesados en este campo, continuaremos optimizando estos dos campos: el FHE se usa para la privacidad y ZK para la verificación.

>

4. 4 ..¿Cómo será el futuro de la unidad

¿Habrá una regla de esquema de propiedad?La industria todavía está realizando tales discusiones.Aunque el estado ideal es una solución unificada, las necesidades diversificadas de diferentes aplicaciones pueden necesitar ser optimizadas para tareas específicas.¿Es la interoperabilidad entre esquemas la mejor solución?De hecho, la mutualidad puede ser un método práctico que permite manejar de manera flexible las necesidades informáticas diversificadas, al tiempo que utiliza las ventajas de varios esquemas.

¿Cuándo puede estar disponible?La disponibilidad está estrechamente relacionada con el progreso de la sobrecarga de cálculo, el estándar estándar estándar para mejorar y el progreso del desarrollo de hardware especial.Con el progreso de estas áreas, el FHE será más accesible y práctico.

En resumen, FHE proporciona herramientas poderosas para la protección de la privacidad de datos y la informática de seguridad.Aunque todavía existen desafíos en términos de interoperabilidad, no se puede ignorar los gastos de computación y soporte de hardware, el potencial de Blockchain, el aprendizaje automático de protección de la privacidad y las aplicaciones Web3 más amplias.Con el desarrollo continuo y la innovación de la tecnología, se espera que el FHE desempeñe un papel clave en futuros campos de protección de la privacidad y informática de seguridad.