Autor: Faust, Geek Web3

>

Desde el verano de 2023, Bitcoin Layer2 ha sido lo más destacado de todo el Web3.Aunque el aumento en este campo es mucho más tarde en Ethereum Layer2, con el encanto único de POW y el aterrizaje suave de los ETF spot, Bitcoin, que no es necesario para preocuparse por el riesgo de «titulización», está en solo medio año. Esta es la capa2.

En la canción de Bitcoin Layer2, Merlín, que tiene miles de millones de dólares en TVL, sin duda es sin duda la que tiene el volumen más grande y el más seguidor.Con incentivos claros de compromiso y rendimientos considerables, Merlín de repente estalló en el suelo en unos pocos meses, creando un mito ecológico que superó la explosión.Con el Fiery Merlín gradual, la discusión sobre su solución técnica también se ha convertido en un tema de más y más atención.

En este artículo, Geek Web3 se centrará enMerlin Chain Technical Solution, interpretan sus ideas de diseño de documentos públicos y protocolos,Estamos comprometidos a dejar que más personas entiendan el flujo de trabajo general de Merlín y tengan una comprensión más clara de sus modelos de seguridad, para que todos puedan entender cómo esta «Capa de Bitcoin2 de la cabeza» funciona de una manera más intuitiva.

>

Red de profecía descentralizada de Merlín: Comité Open DAC bajo la cadena abierta

Para todas las capas2, ya sea Ethereum Layer2, o Bitcoin Layer2, DA y los costos de liberación de datos son uno de los problemas más importantes.Debido a que hay muchos problemas en la red de bitcoin en sí, es natural que no admita un mayor rendimiento de datos.

Hay una conclusión de que es obvio: si Layer2 «directamente» publica los datos de procesamiento que no se procesan en el bloque Bitcoin, no puede lograr un alto rendimiento ni tarifas bajas.La solución más convencional es la compresión de altura para comprimir el tamaño de los datos lo más pequeño posible, y luego cargarlo en el bloque Bitcoin, o publicar directamente los datos debajo de la cadena de bitcoin.

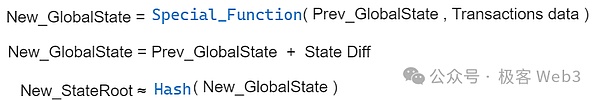

En Lay2, que se usa en la primera idea, la más famosa puede ser Citrea. Suben juntos Subir juntos, vayan a la cadena de bitcoin.En este caso, cualquiera puede descargar el estado Diff y ZKP de la red principal de Bitcoin, y luego monitorear los cambios en el estado de CITREA.Este método puede reducir el tamaño de los datos de la cadena en más del 90%.

>

Aunque esto puede comprimir en gran medida el tamaño de los datos, el cuello de botella sigue siendo obvio.Si una gran cantidad de cambios en la cuenta en un corto período de tiempo, Layer2 resumirá el cambio de estas cuentas a la cadena de bitcoins es evidente.

Muchos bitcoin capa2 simplemente toman la segunda ruta: use directamente la solución DA debajo de la cadena de bitcoin, construya una capa DA por usted mismo o use Celestia, Eigenda, etc.B^Square, Bitlayer y Merlín, el protagonista de este artículo, todos usan el esquema de expansión DA bajo esta cadenaEsencia

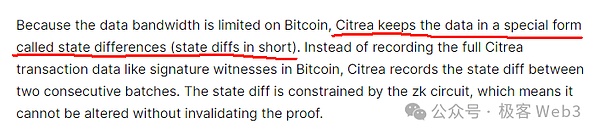

Este es en realidad un tablero criado que trata a Bitcoin como una confiabilidad: cualquiera puede leer Datahash de la cadena de bitcoin.Cuando obtiene datos DA del proveedor de datos debajo de la cadena, puede verificar si corresponde al Datahash en la cadena, Es decir, hash (data1) == datahash1?EsenciaSi existe una relación correspondiente entre los dos, significa que el proveedor de datos bajo la cadena le da es correcto.

>

(Diagrama esquemático de la capa2 de la capa DA existe debajo de la cadena de bitcoins

Fuente de la imagen: Geek Web3)

El proceso anterior puede garantizar los datos proporcionados por los nodos debajo de la cadena, que se asocia con algunas «pistas» en la capa1 para evitar datos falsos de capas DA maliciosas.Pero aquí hay una escena malvada muy importante: si la fuente del data -secuencer, no envía el datahash correspondiente datahash en absoluto, solo envía datahash a la cadena de bitcoin, sino que deduce deliberadamente los datos correspondientes de permitir que cualquiera lea. Toma, ¿qué debo hacer en este momento?

Las escenas similares incluyen, entre otros: solo publicar ZK a prueba de ZK y Staticoot, pero no libere los datos de DA correspondientes (datos de estado de estado o transacciones).En este caso, aunque los activos del usuario están seguros, todos no pueden determinar el estado real de la red. es básicamente equivalente al cierre.

>

Esto es en realidad«Detención de datos»El Dankrad de la Fundación Ethereum solía discutir problemas similares en Twitter en agosto de 2023. Por supuesto, se dirigió principalmente a algo llamado «DAC».

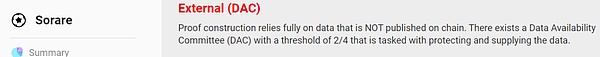

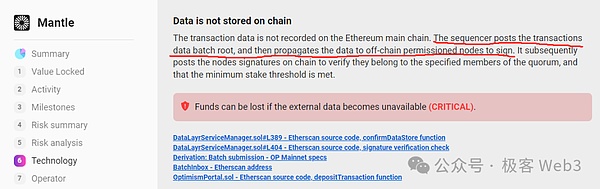

Muchos de los Ethereum Layer2 adoptan una solución DA debajo de la cadena, a menudoEstablezca varios nodos con permisos especiales para formar un comité, y el nombre completo es la comunidad de disponibilidad de datos (DAC).Este comité DAC ha desempeñado el papel del garanteLa afirmación externa: el secuenciador ha publicado un datos completos de DA (datos de transacción o diff de estado) bajo la cadena.Luego, el nodo DAC genera colectivamente un signo múltiple.

>

>

El Comité DAC de Ethereum Layer2 básicamente sigue el modo POA, y solo permite que unos pocos se unan al Comité DAC a través de KYC o nodos designados oficialmente.Esto ha hecho que DAC sea sinónimo de «centralización» y «cadena de alianza».Además, en alguna capa Ethereum en algún modo DAC, el clasificador solo envía datos de DA al nodo miembro de DAC, y difícilmente cargará datos en otros lugares. Comité.

No hay duda de que DAC debe ser descentralizado.(Discusión sobre las malas escenas de DAC, puede consultar los discursos anteriores de Dankrad en Twitter)

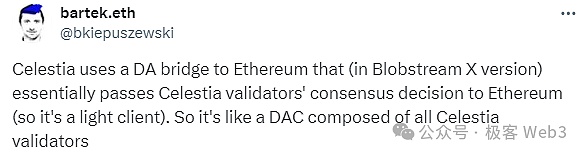

El blobstream previamente propuesto por Celestia es esencialmente un DAC centralizado con Celestia reemplazado por Celestia para reemplazar DAC, El clasificador de Ethere L2 puede publicar datos de DA en la cadena de Celestia.Teniendo en cuenta que Celestia tiene cientos de nodos de validador, podemos pensar que este gran DAC está más descentralizado.

>

La solución DA adoptada por Merlín está en realidad más cerca de Celestia’s Blobstream.Cualquiera puede ejecutar un nodo DAC siempre que prometiera suficientes activos.En la documentación de Merlín, el nodo DAC anterior se llama Oracle, y se señala que admitirá BTC, MERL e incluso la promesa de activos de token BRC-20 para lograr mecanismos de compromiso flexibles y compromiso de agente de soporte similar a LIDO.(El protocolo de compromiso POS de la máquina de predicción es básicamente una de las próximas narraciones centrales de Merlín, y la tasa de interés de compromiso proporcionada es relativamente alta)

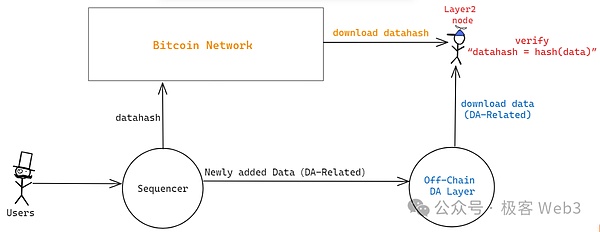

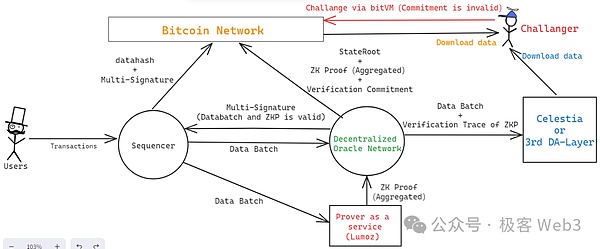

Aquí describiremos brevemente el flujo de trabajo de Merlín (la imagen está a continuación):

-

Después de recibir una gran cantidad de solicitudes de transacción, el secuenciador de clasificación lo resumirá y generará un lote de datos (lote de datos), lo pasará al nodo Prover y Oracle Node (DAC descentralizado).

-

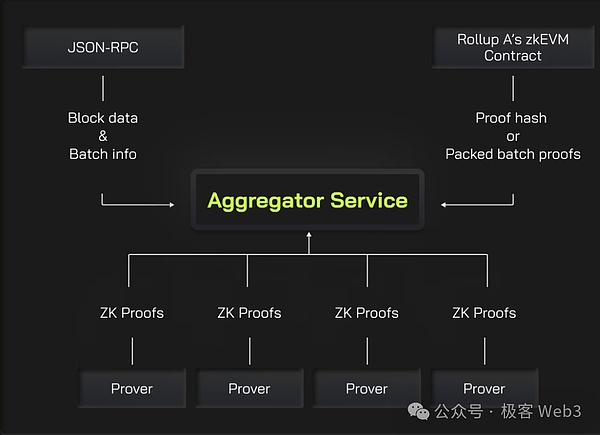

El nodo Prover de Merlín está descentralizado y utiliza el Prover de Lumoz como servicio de servicio.Después de recibir múltiples lotes de datos, el estanque de minería Prover generará una prueba de conocimiento cero correspondiente.

-

Los nodos Oracle verifican si la prueba de ZK del grupo de minería ZK de LMUOZ puede corresponder al lote de datos enviado por el secuenciador.Si los dos pueden corresponder a él y no incluyen otros errores, pasan la verificación.En este proceso,El nodo Oracle descentralizado generará múltiples firmas a través de la firma de umbral, y la declaración externa: el clasificador se emite completamente los datos de DA, y el ZKP correspondiente es efectivo y aprobó la verificación del nodo Oracle.

-

El clasificador recopila múltiples resultados de firma del nodo Oracle.

-

Los nodos Oracle se procesan especialmente para verificar el proceso de computación de la prueba de ZK y generar la promesa de la Comisión de enviarlo a la cadena de bitcoin para permitir que cualquiera desafíe el «compromiso».El proceso en el que es básicamente el mismo que el Acuerdo de Certificado de Fraude BITVM.Si el desafío es exitoso, el nodo Oracle del compromiso será castigado por el castigo económico.Por supuesto, los datos de que Oracle se publican en la cadena de bitcoin también incluye el estado de estado de Layer2 actual, y ZKP en sí, todos deben publicarse en la cadena de bitcoin para permitir la detección externa.

>

(Diagrama esquemático de trabajo de Merlin: geek Web3)

Hay varios detalles que deben ser elaborados. .Al mismo tiempo, el compromiso generado por Oracle Network es en realidad una raíz de árbol de Merkle. Esta plataforma puede ser.

Análisis del modelo de seguridad: servicio MPC optimista de Zkroll

Describimos brevemente el flujo de trabajo de Merlín.No es difícil ver que Merlín y B^cuadrado, Bitlayer y Citrea básicamente sigan el mismo modelo de seguridad del modelo de seguridad.

Al leer esta palabra, puede hacer que muchos entusiastas de Ethereum sean raros.En la cognición de la comunidad de Ethereum, el «modelo teórico» de ZK se basa completamente en la confiabilidad de la computación criptográfica. en rollo.Una vez que ocurre un error, el operador de rollup puede ser castigado con una prueba fraudulenta.

Para el ecosistema de Ethereum del campamento base rollup, el rollup ZK optimista puede ser un poco incómodo, pero este es exactamente el status quo de la capa de bitcoin2.Debido a las restricciones técnicas, no puede verificar la prueba de ZK en la cadena de bitcoin, que solo puede verificar el proceso de cálculo de ZKP en circunstancias especiales. Incorrido y desafiado a través del método de fraude.

Bajo el esquema optimista de rollup ZK anterior,Supongamos que hay N personas que tienen la autoridad en la red Layer2, siempre que uno de los n retadores sea honesto y confiable, puede detectar errores en cualquier momento e iniciar fraude.EsenciaPor supuesto, el rollo optimista con un alto grado de finalización debe garantizar que su puente de retiro también esté protegido por la prueba fraudulenta. estrechamente relacionado con la seguridad de Layer2.

Merlín eligió el servicio MPC de Cobo en el puente, yLa adopción de medidas como el aislamiento de la billetera caliente y el frío, los activos de puente son manejados conjuntamente por la cadena de Merlín.Por supuesto, esta es solo la medida correcta de la etapa actual. Los puentes oficiales de la capa2 dependen de la firma múltiple).

En general, podemos resolverMerlin introdujo la solución de custodia de activos MPC basado en DAC basado en POS, MPC basado en BITVM, COBO, COBO.El problema de DA se resuelve al abrir los permisos de DAC;

Plan de presentación de ZKP de verificación de dos pasos basado en Lumoz

Anteriormente resolvimos el modelo de seguridad de Merlín e introdujimos el concepto de optimismo ZK-Rollup.En la hoja de ruta técnica de Merlín, también hablé sobre Prover descentralizado.Como todos sabemos, Prover es un papel central en la arquitectura ZK-Rollup. problema.

Es la operación más básica para acelerar la generación de la prueba de ZK y dividir la paralelización de la tarea.EsenciaLa paralelización de SO en realidad está reduciendo la tarea de generación probada por ZK en diferentes partes, que se completan por separado por diferentes procesadores, y finalmente la agregación del agregador agregue múltiples pruebas en un todo.

>

Para acelerar el proceso de generación de ZK,Merlín adoptará el Prover de Lumoz como solución de servicioDe hecho, es reunir una gran cantidad de equipo de hardware para formar un grupo de minería juntos, luego asignar la tarea informática a diferentes dispositivos y asignar los incentivos correspondientes, que es similar a la minería de POW.

En esta solución descentralizada de Prover, hay un tipo de escena de ataque, comúnmente conocida como ataque de carrera: suponiendo que un agregador de polímeros haya formado ZKP, envía a ZKP para obtener una recompensa.Después de ver el contenido de ZKP, otros agregados corrieron el mismo contenido frente a él, alegando que este ZKP estaba formado por sí mismo.

Tal vez una de las soluciones más instintivas que todos piensan es asignar el número de tarea especificado a cada agregador.Pero hay un problema con este método que no puede resistir el riesgo de un solo punto.Si el agregador A tiene una falla de rendimiento o una caída, la tarea 1 siempre se atascará y no se puede completar.Además, este método que asigna tareas a una sola entidad no puede mejorar la eficiencia de producción con un mecanismo de incentivos competitivos, lo cual no es una buena manera.

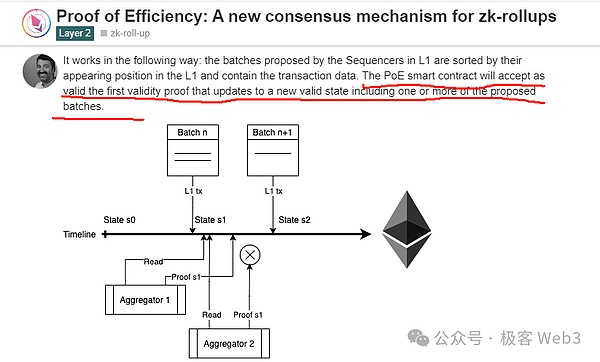

Polygon Zkevm ha propuesto un método llamado Prueba de eficiencia en un blogSeñaló que la competencia debe ser promovida por medios competitivos, y la competencia entre diferentes agregadores debe asignarse para asignar incentivos en el camino para obtener primero.Por supuesto, no mencionó cómo resolver el problema de MEV corriendo.

>

Lumoz utiliza el método de certificación ZK de verificación de dos pasos. ) se publica.De esta manera, incluso si otros vieran el valor hash, no conocían el contenido de ZKP correspondiente y no podían ejecutarse directamente;

Si alguien simplemente copia la copia de hash completa de la primera versión, no tiene sentido, porque el hash contiene la dirección de un agregado específico X. incluso si el agregado un primer lanza este hash, cuando se revela la imagen original del hash, todos también lo harán. ser todos.

A través de este esquema de envío de ZKP de verificación de dos pasos, Merlin (Lumoz) puede resolver el problema de agarrar durante el proceso de sumisión de ZKP, logrando así una prueba de conocimiento cero altamente competitiva para generar incentivos, aumentando así la velocidad de ZKP.

Merlin’s Phantom: operación de múltiples cadenas

Según la hoja de ruta técnica de Merlín, también apoyarán la interoperabilidad entre Merlín y otras cadenas EVMLa ruta de implementación es básicamente la misma que la idea anterior de Zetachain. El trabajo posterior se activará en la cadena objetivo en el proceso de la cadena de destino.

Por ejemplo, puede implementar una cuenta EOA controlada por Merlin Network en Polygon,Cuando los usuarios emiten instrucciones de interoperabilidad de la cadena cruzada en Merlin Chain, Merlin Network analiza primero su contenido, genera un datos de transacción ejecutados en la cadena de destino y luego firmó la firma MPC de la transacción por Oracle Network para generar el número de la transacción. .Después de que el nodo relevante de Merlín liberó la transacción en PolygonLa operación de seguimiento de los activos en la cuenta EOA a través de Merlín en la cadena de destino es.

Cuando se completa la operación requerida del usuario, los activos correspondientes se reenviarán directamente a la dirección del usuario en la cadena de destino, y en teoría, también puede estar directamente a través de la cadena de Merlín.Hay algunos beneficios obvios de este esquema: puede evitar el desgaste de las tarifas generadas por el contrato de la cadena cruzada cuando la cadena cruzada de activo tradicional es una cadena cruzada, y es directamente garantizar la seguridad de las operaciones de la cadena cruzada por La red Oracle de Merlín.Mientras el usuario confíe en la cadena de Merlín, no hay problema con tal interoperabilidad de la cadena cruzada.

Resumir

En este artículo, interpretamos brevemente la solución técnica general de la cadena de Merlín.Teniendo en cuenta que el ecosistema de bitcoin actual está en pleno apogeo, creemos que el comportamiento científico popular de dicha tecnología es valioso y las masas necesitan.Realizaremos seguimiento a largo plazo de proyectos como Merlín y Bitlayer, B^SquarePara obtener más análisis en profundidad de sus soluciones técnicas, ¡estén atentos!