Ist Deepseek einfach zu bedienen?Wenn Deepseek sich von dem DDOS -Angriff erholt, der im gesamten Netzwerk festgestellt wird, befinden wir uns nach der Auferstehung in der Deepseek -Schnittstellenanforderung.Bitcoin wurde gefunden.

Lassen Sie mich Ihnen langsam sagen.

1. Deepseek steckt fest

Deepseek steht vor dem größten DDOS -Angriff.

Es wird gemunkelt, dass der Spitzenangriffsverkehr 3,2 tbit / s überschritten hat, was zig Millionen von Geräten entspricht, die „jede Sekunde klopfen“, was dazu führt, dass der R1 Big Model Service fast einen Tag sinkt.

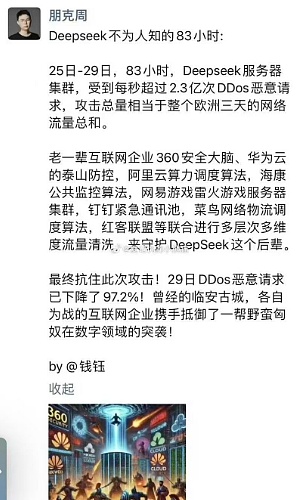

Deepseek überlebte.Wessen Kredit?

Einige Leute sagen, dass es die ältere Generation von Internetunternehmen ist, die Taishan -Prävention und Kontrolle von 360 Sicherheitshirn, Huawei Cloud, Alibaba Cloud Computing Power Planing -Algorithmus, Hikvision Public Monitoring Algorithmus, Netease -Spiel Leihuo Game Server Cluster, Dingding -Notfallkommunikationspool, Nettobeschwerdepool, Netto -Ease -Spiel Leihuo -Spielserver, Dingding -Notfall -Kommunikationspool, Cainiao Network Logistics-Zeitplanalgorithmen, Redcar Alliance und andere führen gemeinsam mehrstufige und mehrdimensionale Verkehrsreinigung durch, um die jüngere Generation von Deekseek zu schützen.

Bitte,Ich hoffe, Sie glauben diese Art von cooler Schreiblogik nicht.Zusätzlich zu Zhou Hongyi, der auch unermüdlich daran arbeitet, in Deepseek zu kämpfen, denke ich, dass andere große Hersteller verwirrt sind.

Hinter diesem „digitalen Aufstand“ steckt tatsächlich ein Mikrokosmos des Offensiv- und Defensivkampfs von Cybersicherheit – der Angreifer kontrolliert die „Zombie -Legion“, um eine Flut von Anfragen zu starten, während der Verteidiger einen Weg finden muss, um die Sackgasse im Rahmen des Computerspiels zu brechen Macht und Weisheit.

Es ist in der Tat ein bisschen schwierig.

Aber was interessant ist, ist,Der Schlüssel zum Brechen der Sackgasse in Deepseek ist nicht im coolen Artikel, sondern in Bitcoin.

2. Eisenbeweise

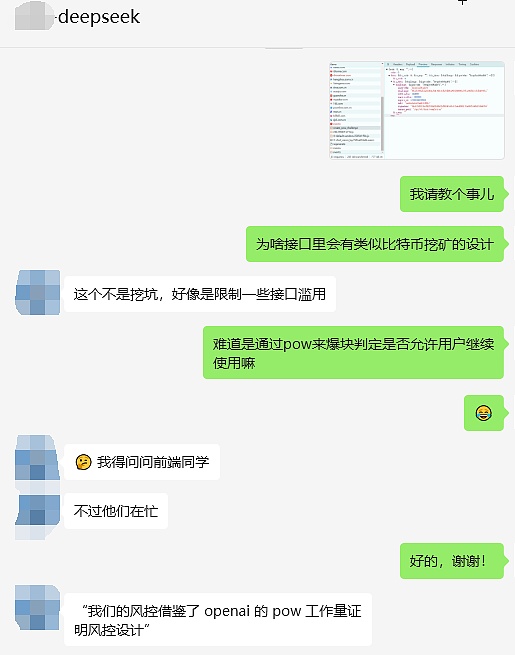

Zuerst war ich nur neugierig.Das Gefühl, das ist dem Bitcoin -Bergbau, über den wir wissen, sehr ähnlich.

Erst als ich den F12 öffnete und die Anfrage von Deepseek sah, dass es Create_Pow_Challenge gab, und mir erkannten, dass Deepseek Bitcoin’s Pow -Mechanismus zum Kampf gegen DDOS -Angriffe verwendete.

Ist es wahr?Lassen Sie mich Deepseeks Klassenkameraden fragen

Es ist wahr, nicht nur benutzt, sondern auch offen.

Warum Bitcoin?

3. Die Offenbarung von Bitcoin

Die Essenz von DDOS -Angriffen besteht darin, das Zielsystem durch massive ungültige Anfragen zu überfluten, bis das Zielsystem überwältigt ist und den Service ablehnt.

Traditionelle Verteidigungsmethoden wie Verkehrsreinigung und IP -Verbot können Symptome lindern, sind jedoch schwierig, die Grundursache zu heilen – die Angriffskosten sind gering und die Verteidigungskosten sind hoch, genau wie „Brandhydranten zum Kampf gegen Überschwemmungen“.

Die neue Strategie von Deepseek leiht sich den POW -Mechanismus (Bitcoin „von Bitcoin.Einfach ausgedrückt, wenn ein Benutzer AI -Dienste anrufen möchte, muss er zunächst ein Berechnungsproblem (ähnlich wie Bitcoin Mining) abschließen, damit diejenigen, die das Problem erfolgreich lösen, einen „Pass“ erhalten können.Dieses Design ermöglicht es jeder Anfrage, echte Computerstromkosten zu bezahlen. Wenn ein Angreifer einen großflächigen Angriff starten möchte, steigen die Kosten exponentiell.

Was ist die Logik dahinter?

Bitcoin sorgt für die Netzwerksicherheit durch POW: Bergarbeiter konsumieren die Rechnungsvermögen im Austausch für Rechnungslegungsrechte. über den Gewinn hinaus.Deepseek migrt diese Logik in das Risikokontrollfeld – Wenn ein Angreifer eine massive Anfrage gestalten möchte, muss er einen Rechenleistungspreis zahlen, der dem eines echten Benutzers entspricht, und dies wird für den Angreifer keine wirtschaftliche Bedeutung haben.

Das ist so großartig.

4. Die andere Seite der Medaille

Deepseeks Versuch zeigt einen Trend: Die zugrunde liegende Philosophie der Blockchain ist die Umgestaltung der Cybersicherheit.Das „Wirtschaftsspiel“ -Ddenken von POW liefert ein neues Paradigma für die Bekämpfung verteilter Angriffe – nicht mehr nur auf die technische Unterdrückung, sondern lässt den Angreifer „verantwortungsbewusst“ durch Mechanismus -Design.

So wie Bitcoin die Dezentralisierung verwendet, um das finanzielle Monopol zu bekämpfen, nutzt Deepseek die Rechenleistung, um gegen Verkehrströme zu konkurrieren.Dies ist vielleicht der Charme der Technologie:Es erscheint für das Feld irrelevant, dass es oft den Schlüssel zur Lösung des Problems verbirgt.

Letztendlich besteht die Essenz der Sicherheit nicht darin, Mauern zu bauen, sondern die Kosten für Schäden höher zu gestalten als die Vorteile.Die „grenzüberschreitende Zusammenarbeit“ zwischen Deepseek und Bitcoin kann die beste Annotation dieser Logik sein.

Mögest du sowohl Deepseek als auch Bitcoin besitzen.