Autor:0xtodd Quelle: x,@bessjoyce16

Viele Freunde werden immer noch FHE, ZK, MPC usw. verwirren, daher vergleicht dieser Artikel diese drei Technologien im Detail.

Das letzte Mal analysierten wir, wie die Fhomomomomomomomomomomomomorptionstechnologie betrieben wurde.

Viele Freunde verwechseln jedoch immer noch FHE, ZK, MPC usw., daher plant der zweite Thread, diese drei Technologien im Detail zu vergleichen: eine Welle:

FHE VS ZK VS MPC

Beginnen wir zunächst mit den grundlegendsten Problemen: -Was sind diese drei Technologien?-Wie zu arbeiten?-Wie die Anwendung von Blockchain durchführen?

1.. Zero Knowledge Proof (ZK): Betonen Sie „Beweis, aber nicht durchgesickert“.

Die technische Diskussion von Null -Knowledge Proof (ZK) besteht darin, die Authentizität von Informationen zu überprüfen, ohne spezifischen Inhalte einzuschlagen.

ZK basiert auf der tatsächlichen Basis der Kryptographie.

Stellen Sie sich eine Szene vor, Alice hofft, dem Autovermietungsangestellten Bob ihr Guthaben zu beweisen, aber sie will nicht zur Bank gehen, um einen Fluss zu erzielen.Zu diesem Zeitpunkt ist beispielsweise die „Kredit -Score“ der Bank-/Zahlungssoftware mit ihrem „Null -Wissenszertifikat“ vergleichbar.

Unter der Bedingung von Bobs „Zero -Knowledge“ beweist Alice, dass ihre Kreditwürdigkeit gut ist, ohne ihren Kontofluss zu zeigen.

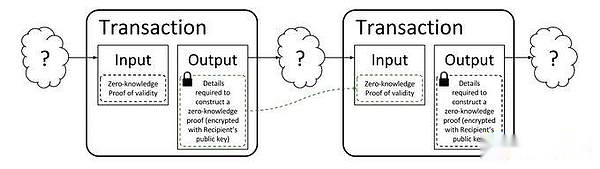

Wenn Sie es auf die Blockchain anwenden, können Sie sich auf die vorherige anonyme Münze Zcash beziehen:

Wenn Alice auf andere übertragen wird, muss sie anonym sein, beweist aber auch, dass sie die Befugnis hat, diese Münzen zu übertragen (ansonsten wird es zu Doppelblumen führen), also muss sie einen ZK -Beweis erzeugen.

Nachdem der Bergmann Bob diesen Beweis gesehen hat, kann er die Transaktion immer noch erhöhen, ohne zu wissen, wer sie ist (dh null Wissen für Alice).

>

2. Multi -Party -Sicherheitsberechnung (MPC): Betonen Sie „wie man berechnet, aber nicht leckt“

MPC -Technologie (Multi -Party Security Calculation) wird hauptsächlich verwendet, um: So ermöglichen es Multi -Party -Teilnehmern, sicher zu berechnen, ohne vertrauliche Informationen auszubrechen.

Diese Technologie ermöglicht es mehreren Teilnehmern (wie Alice, Bob und Carol), eine Computeraufgabe zu erledigen, aber keine Partei muss ihre Eingabedaten offenlegen.

Wenn Alice, Bob und Carol beispielsweise ihr durchschnittliches Gehalt berechnen wollen, werden sie nicht ihren spezifischen Löhnen auslaufen.Wie arbeite ich also?

Jeder kann sein Gehalt in drei Teile unterteilen und zwei von ihnen an die anderen beiden austauschen.Jeder fügt und harmonisieren die Anzahl der Nummern, die er erhalten, und teilen diese Summe dann.

Am Ende schienen die drei diese drei Ergebnisse zusammenzufassen und erhielten dann den Durchschnittswert, konnten jedoch das genaue Gehalt anderer außer sich selbst nicht bestimmen.

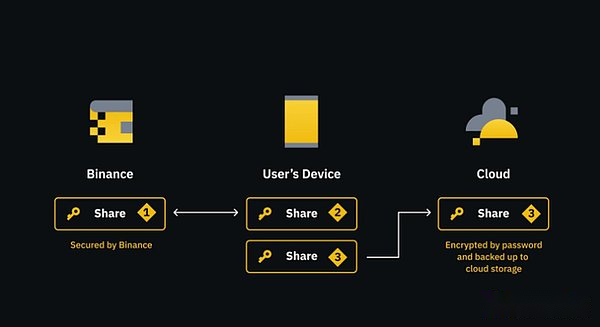

Wenn Sie es auf die Verschlüsselungsbranche anwenden, verwendet die MPC -Brieftasche diese Technologie.

Nehmen Sie die einfachste MPC -Brieftasche von Binance oder Bitbit als Beispiel mehr und müssen nicht mehr 12 Hilfswörter speichern, sondern sind ein bisschen ähnlich wie die privaten Schlüssel in mehr als 2/2.

Wenn der Benutzer versehentlich sein Mobiltelefon verloren hat, kann zumindest die Cloud+Exchange wiederhergestellt werden.

>

Wenn die Sicherheit erforderlich ist, können einige MPC -Brieftaschen natürlich die Einführung mehr Dritter zum Schutz privater Schlüsselfragmente unterstützen.

Basierend auf der kryptografischen MPC -Technologie können viele Parteien private Schlüssel sicher ohne gegenseitiges Vertrauen verwenden.

3.. Vollgezwungene Verschlüsselung (FHE): Betonen Sie „Wie man verschlüsselt, um Outsourcing herauszufinden“

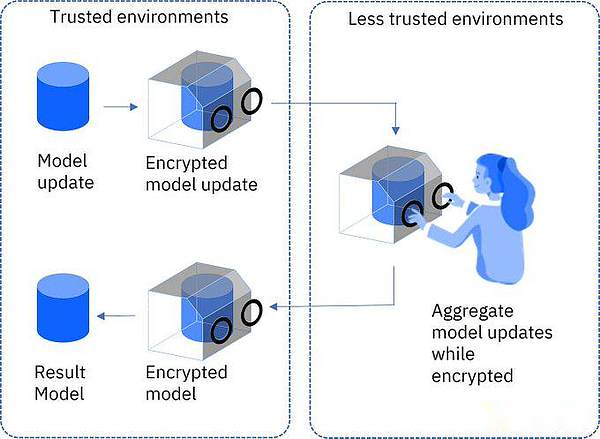

Wie ich im vorherigen Thread sagte, wird die gleiche Verschlüsselung (FHE) angewendet: Wie wir verschlüsselt haben, so dass die sensiblen Daten nach dem Verschlüsselung der Daten für Hilfsberechnungen an einen Dritten übergeben werden können. kann immer noch von uns entschlüsselt werden.Der letzte Teil des Portals:https: //x.com/0x_todd/status/1810989860620226900Mähen

>

Zum Beispiel hat Alice keine Rechenleistung und muss sich auf Bob verlassen, um zu berechnen, möchte jedoch nicht die Wahrheit des Bob sagen, sodass Sie die ursprünglichen Daten nur in Rauschen einführen können (die Hinzufügung einer zusätzlichen Methode/Multiplikation). und dann die starke Rechenleistung des Bobs.

Stellen Sie sich vor, Sie sind besonders wichtig, wenn Sie sensible Daten in der Cloud -Computing -Umgebung wie Krankenakten oder persönlichen Finanzinformationen verarbeiten müssen.Es ermöglicht Daten, einen Verschlüsselungszustand während des gesamten Verarbeitungsprozesses aufrechtzuerhalten, der nicht nur die Datensicherheit schützt, sondern auch die Datenschutzbestimmungen entspricht.

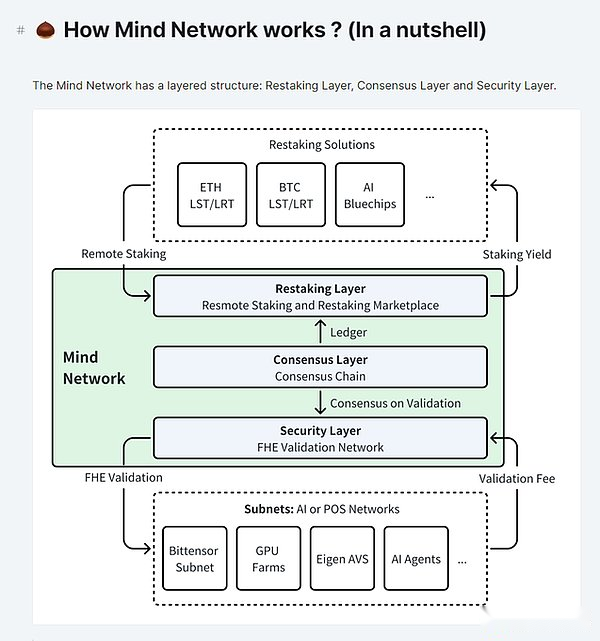

Das letzte Mal, als ich analysierte, warum die KI -Industrie für FHE braucht. Welche Anwendungen kann die FHE -Technologie die Verschlüsselungsbranche einbringen?Zum Beispiel wird ein Projekt als Mind Network bezeichnet.Es achtet auf die einheimische Frage eines POS -Mechanismus:

POS -Protokolle wie Ethereum mit 100 W+-Verferifikationen sind von Natur aus in Ordnung.Aber viele kleine Projekte, das Problem kommt, Bergleute werden faul geboren.

Warum sagst du das?Theoretisch ist die Knotenarbeit zu überprüfen, ob jede Transaktion legal ist.Einige kleine POS -Protokolle haben jedoch nicht genügend Knoten und enthalten viele „große Knoten“.

Daher stellen viele kleine POS -Knoten fest, dass es anstelle von Abfallzeiten zur Berechnung und Überprüfung persönlich die Ergebnisse des hergestellten Knotens besser ist.

Es besteht kein Zweifel, dass es eine sehr übertriebene Zentralisierung bringen wird.

Darüber hinaus zeigt die Abstimmungsszene dies auch „Follow“.

Zum Beispiel die vorherige Abstimmung mit Makerdao -Protokoll, da A16Z in diesem Jahr zu viele MKR -Ticketlager hatte, spielte seine Haltung in bestimmten Protokollen oft eine entscheidende Rolle.Nach den Stimmen der A16Z können viele kleine Ticketlager nur gezwungen werden, die Stimmen oder die Verzicht aufzuhalten, was die wahre öffentliche Meinung überhaupt nicht widerspiegeln kann.

Daher verwendete Mind Network für die Technologie:

Lassen Sie den POS -Knoten gegenseitig*sein, ohne die Antwort der anderen Partei zu kennen, und kann weiterhin die Maschinencomputerleistung verwenden, um die Überprüfungsarbeiten des Blocks abzuschließen, um sich gegenseitig zu verhindern.

bestellt

Nachdem sie den Wählern erlaubt hatten, die Absicht zu haben, sich gegenseitig zu stimmen, können sie die Abstimmungsplattform mit Hilfe der Abstimmungsplattform weiterhin nutzen, um die Stimmen zu verhindern.

>

Dies ist eine der wichtigsten Anwendungen von FHE in der Blockchain.

Um solche Funktionen zu erzielen, muss der Geist daher auch eine Wiederaufbaupaketvereinbarung wieder aufbauen.Da Eigenlayer selbst „Outsourcing -Knoten“ -Dienste für eine kleine Blockchain in der Zukunft erbringt.

In der unangemessenen Metapher führte die kleine Blockchain Eigenen+Geist ein, die ein bisschen wie das kleine Land selbst nicht genau in innere Angelegenheiten konnten, sodass es in eine ausländische Garnison eingeführt wurde.

Dies ist auch einer der Unterschiede zwischen Mind und Renzo und Puffer in der POS/Restaking -Niederlassung.

Natürlich bietet Mind Network auch Dienste für KI -Filialen an, wie z.

Schließlich erneut zusammenfassen:

Obwohl ZK (Zero Knowledge Proof), MPC (Multi -Party -Berechnung) und FHE (Full -State -Verschlüsselung) erweiterte Verschlüsselungstechnologien zum Schutz von Datenschutz- und Sicherheitsdesign sind, gibt es einen Unterschied in den Anwendungsszenarien/technischen Komplexität:

Anwendungsszenario: ZK betont „Wie man beweist“.Es bietet eine Möglichkeit, dass eine Partei die Richtigkeit einer bestimmten Informationen für die andere nachweisen kann, ohne zusätzliche Informationen offenzulegen.Diese Technologie ist sehr nützlich, um Überprüfungsberechtigungen oder Identität zu erfordern.

MPC betont „wie man berechnet“.Es ermöglicht mehreren Teilnehmern, gemeinsam zu berechnen, ohne ihre Eingaben offenlegen zu müssen.Dies liegt im Fall einer Datenkooperation, schützt jedoch auch die Privatsphäre aller Parteien, wie die Datenanalyse und die finanzielle Prüfung von Kreuzstaaten.

FHE betont „wie man verschlüsselt“.Es ermöglicht es, komplexe Berechnungen in Auftrag zu geben, wenn die Daten immer verschlüsselt werden.Dies ist besonders wichtig für Cloud Computing/AI -Dienste, und Benutzer können sensible Daten in der Cloud -Umgebung sicher verarbeiten.

Technische Komplexität: Obwohl ZK theoretisch stark ist, ist das Design effektiv und einfach zu implementieren, dass das Null -Wissen -Zertifizierungsprotokoll sehr kompliziert sein kann, und tiefe Mathematik- und Programmierkenntnisse sind erforderlich, wie z. B. verschiedene „Schaltkreise“, die Sie nicht verstehen.

MPC muss das Problem der Synchronisation und der Kommunikationseffizienz bei der Implementierung lösen, insbesondere wenn viele Teilnehmer vorhanden sind, können koordinierte Kosten und Berechnungsgemeinkosten sehr hoch sein.

Der Verschlüsselungsalgorithmus ist relativ kompliziert und wird nur im Jahr 2009 gebildet.Obwohl es theoretisch attraktiv ist, sind seine Komplexität und Zeitkosten in praktischen Anwendungen immer noch die Haupthindernisse.

Um ehrlich zu sein, stehen die Datensicherheit und der Schutz des persönlichen Datenschutzes, von dem wir abhängen, beispiellosen Herausforderungen.Stellen Sie sich vor, wenn es keine Verschlüsselungstechnologie gibt, wurden die Informationen in unseren Textnachrichten, zum Mitnehmen und in Online -Einkäufen entlarvt.Es ist wie kein Haus, jeder kann nach Belieben eintreten.

Es ist zu hoffen, dass Freunde, die über diese drei Konzepte verwirrt sind, die Perlen vollständig auf den drei verschlüsselten heiligen Grals unterscheiden können.