المؤلف: Faust & amp ؛

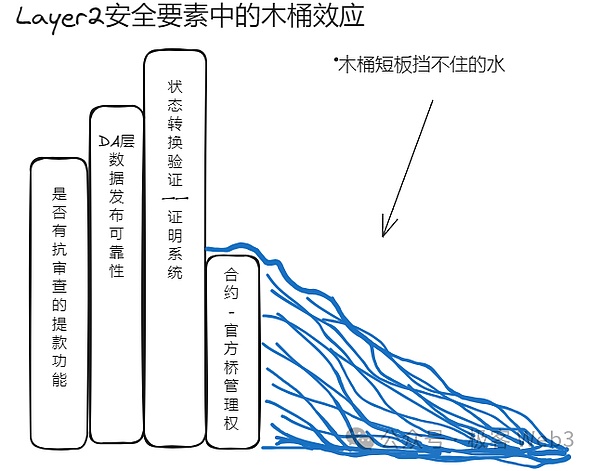

مقدمة: اقترح عالم الإدارة الأمريكي لورانس بيتر ذات مرة “نظرية البرميل” ، التي تعتقد أن الأداء العام للنظام يقتصر على أضعف دوره.بمعنى آخر ، يتم تحديد مقدار الماء الذي يمكن أن يحمله البرميل من خلال أقصر لوحة.على الرغم من أن هذا المبدأ بسيط ، إلا أنه غالبًا ما يتم تجاهله.تجاهلت المناقشات السابقة حول أمن Layer2 في الغالب أولوية وأهمية مكونات مختلفة ، وركزت بشكل أساسي على موثوقية و DA المتمثلة في انتقالات الدولة ، لكنها تجاهلت عناصر أكثر أهمية.لذلك ، عندما نستكشف النظام المعقد للوحدات النمطية المتعددة ، يجب علينا أولاً معرفة القطعة هي “أقصر لوحة خشبية”.

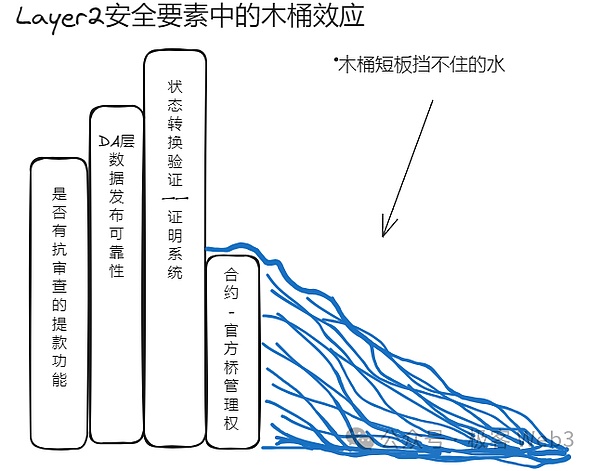

مستوحاة من نظرية البرميل ، بعد إجراء تحليل منهجي ، وجدنا أن هناك تبعيات واضحة بين مكونات مختلفة في نموذج أمان Bitcoin/Ethereum ، أو أن أمان بعض المكونات أكثر أمانًا من المكونات الأخرى. المهم ، وهو ما يسمى “أقصر”.

في هذا الصدد ، يمكننا في البداية إعطاء الأولوية لأهمية/أساسيات المكونات المختلفة في نموذج الأمان Layer2 السائد على النحو التالي:

1. ما إذا كانت سلطة التحكم في العقد/الجسر الرسمي موزعة بشكل معقول (حقوق مراقبة الإشارة المتعددة أكثر تركيزًا)

2. ما إذا كانت هناك وظيفة انسحاب تقاوم المراجعة (الانسحاب الإلزامي ، جراب الهروب)

3. هل نموذج نشر DA Layer/Data يمكن الاعتماد عليه (سواء تم نشر بيانات DA على Bitcoin أو Ethereum)

4. ما إذا كان نظام إثبات/صحة موثوق بالاحتيال يتم نشره على Layer1 (BitVM مطلوب لبيتكوين L2)

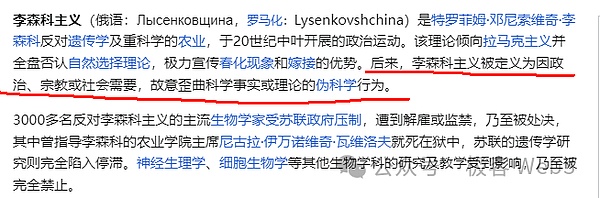

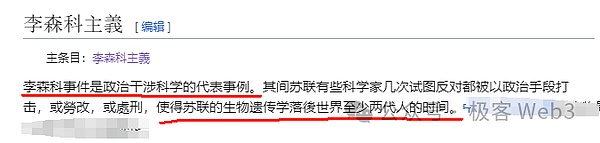

يجب علينا امتصاص نتائج البحوث من قبل مجتمع Ethereum للبحث عن Layer2 لتجنب Lisenkoism

بالمقارنة مع نظام Ethereum Layer2 للغاية ، فإن Bitcoin Layer2 يشبه عالمًا جديدًا ، ظهرت جميع أنواع مشاريع Layer2 واحدة تلو الأخرى ، مثل الفطر بعد المطر.في حين أنهم يجلبون الأمل إلى النظام البيئي Bitcoin ، فإنهم يخفيون عن عمد مخاطر الأمن الخاصة بهم.

بالنظر إلى الفرق في السمات الوظيفية بين Bitcoin و Ethereum ، كان من المقرر أن تكون Bitcoin Layer2 غير قادر على التوافق مع طبقة Ethereum في المراحل المبكرة ، لكن هذا لا يعني أننا يجب أن ننكر تمامًا أن Ethereum وحتى عالم blockchain المعياري كان له استنتاج. الحس السليم في الصناعة (ارجع إلى عالم الأحياء السوفيتي السابق لي سينك ، الذي استفاد من القضايا الأيديولوجية لاضطهاد أنصار الوراثة الغربية.)

على العكس من ذلك ، أظهرت معايير الحكم التي تم الحصول عليها من قبل “الأسلاك” إقناعًا قويًا بعد الاعتراف بها على نطاق واسع.

أثناء بناء طبقة Bitcoin 2 ، يجب أن ندرك تمامًا أهمية “تعلم التعلم الغربي من الشرق” وامتصاصها بشكل معتدل وتحسين العديد من الاستنتاجات لمجتمع Ethereum.ومع ذلك ، عند الاعتماد على وجهات نظر خارج النظام الإيكولوجي Bitcoin ، من الضروري بالنسبة لنا أن ندرك الاختلافات في نقاط البداية والبحث في نهاية المطاف مع الحفاظ على الاختلافات.

هذا مثل استكشاف أوجه التشابه والاختلاف بين “الشعب الغربي” و “الشعب الشرقي”.سواء كان غربًا أو شرقًا ، تعبر لاحقة “الناس” عن العديد من الخصائص المماثلة ، ولكن عندما تتوافق مع بادئات مختلفة مثل “الغربية” و “الشرقية” ، ستكون الخصائص المقسمة مختلفة.

ولكن في التحليل النهائي ، هناك تداخل مقدر بين “الغربيين” و “الشرقيين” ، مما يعني أن العديد من الأشياء التي تنطبق على الغربيين قابلة للتطبيق على قدم المساواة ، والعديد من الأشياء التي تنطبق على “Ethereum Layer2” هي أيضًا تنطبق إلى “Bitcoin layer2”.قبل التمييز بين الاختلافات بين Bitcoin L2 و Ethereum L2 ، قد يكون من المهم وذات مغزى توضيح الترابط بين الاثنين.

التمسك بمبدأ “البحث عن أرضية مشتركة مع الحفاظ على الاختلافات” ، لا يعتزم مؤلف هذه المقالة مناقشة “ما هو Bitcoin Layer2 وما هو غير ذلك” ، لأن هذا الموضوع مثير للجدل ، وحتى مجتمع Ethereum لا يعتبر “ما هو Ethereum Layer2 وما هو Layer2.”

ولكن من المؤكد أنه على الرغم من أن الحلول الفنية المختلفة تجلب تأثيرات التوسع على Bitcoin ، فإن مخاطرها الأمنية مختلفة.

كيفية فهم معايير السلامة والتقييم في طبقة 2

في الواقع ، فإن أمان Layer2 ليس نقطة مناقشة جديدة.حتى كلمة أمان هي مفهوم مركب يحتوي على سمات متعددة مقسمة.

في السابق ، قام مؤسس eigenlayer ببساطة بتقسيم “الأمن” إلى أربعة عناصر: “لا تنتهي المعاملة (مقاومة التراجع) ، ومقاومة الرقابة ، وموثوقية إطلاق البيانات DA/البيانات ، وصلاحية انتقال الدولة”.

(لقد عبر مؤسس Eigenlayer ذات مرة عن وجهات نظره حول كيفية وراثة التحقق من العميل/الحلول السيادية لأمان Mainnet Bitcoin)

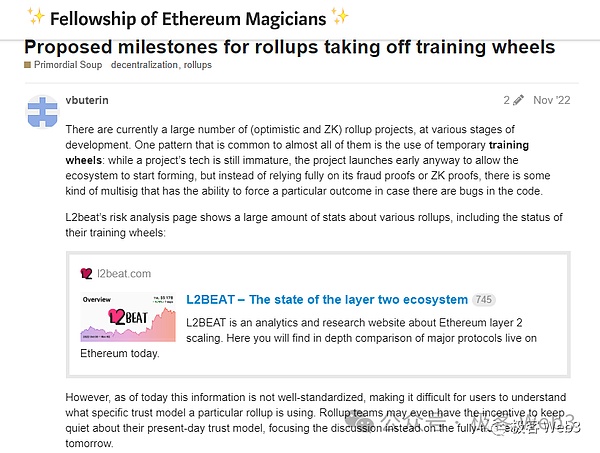

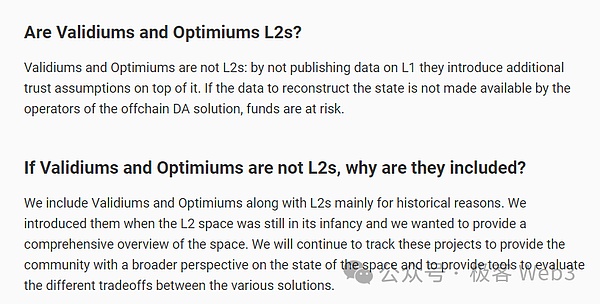

اقترحت L2Beat و Ethereum Community OG نموذجًا لتقييم مخاطر Layer2 المنهجي نسبيًا.

على الرغم من أن هذا ليس مناسبًا بنسبة 100 ٪ لـ Bitcoin L2 ، إلا أنه لا يزال يحتوي على العديد من الاستنتاجات التي تستحق الاعتراف.كما أنه يسهلنا إلى تقييم موضوعي لمخاطر Bitcoin L2S المختلفة.

(قال Vitalik ذات مرة إنه نظرًا لأن حل Rollup لا يمكنه تحقيق الكمال النظري في البداية المبكرة ، يجب استخدام بعض الوسائل الإضافية لتحسين الأمن ، والتي تسمى “العجلات المساعدة” وستقدم افتراض الثقة. الافتراض الثقة هو خطر)

إذن من أين تأتي مخاطر الأمن؟بالنظر إلى أنه في الوقت الحالي ، فإن Layer2 أو Bitcoin Layer2 ، يعتمد الكثيرون على العقد المركزية ليكون بمثابة “اللجان” في شكل سلاسل جانبية مكونة من بعض العقد لا يتم تقييدها ، يمكن رفض أصول المستخدمين والهرب في أي وقت.وهذا ينطوي على فعالية انتقال الدولة ومقاومة الرقابة التي ذكرها مؤسس eigenlayer.

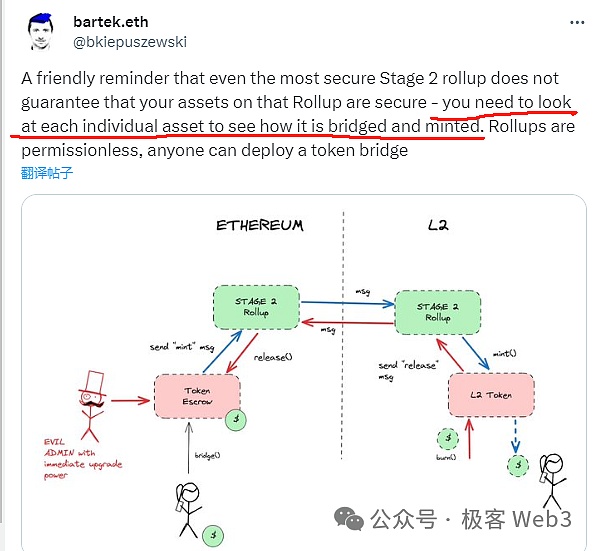

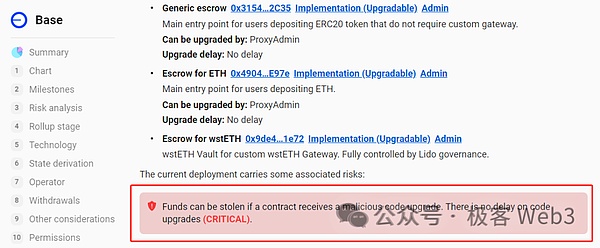

في الوقت نفسه ، نظرًا لأن Ethereum Layer2 يعتمد على عقود على سلسلة ETH للتحقق من انتقال الدولة والتحقق من سلوك السحب ، إذا كان بإمكان وحدة تحكم العقد (في الواقع Layer2) تحديث منطق العقد وقطاعات الرمز الخبيث DOPANT (على سبيل المثال ، السماح للجميع يمكن نقل الرموز المميزة المقفلة على عقد الانسحاب L1-L2 بعيداً في عنوان محدد ، ويمكن سرقة الأصول الحراسية مباشرة.

ويعزى ذلك إلى “مشكلة تخصيص العلامات المتعددة” ، وتنطبق مشكلة تخصيص العلامات المتعددة أيضًا على طبقة Bitcoin 2 ، لأن طبقة Bitcoin غالباً ما تعتمد على “جسر كاتب العدل” ، مما يتطلب عقدًا متعددة لإصدار طلبات السلسلة المتقاطعة من خلال علامات متعددة ، هناك أيضًا مشكلة في كيفية تخصيص علامات متعددة في Bitcoin Layer2.

بالإضافة إلى ذلك ، فإن قضية DA هي أيضًا في غاية الأهمية.إذا لم تقم Layer2 بتحميل البيانات إلى Layer1 ، ولكنها اختارت بعض مواقع نشر DA غير الموثوقة من تلقاء نفسها ، إذا كانت هذه الطبقة DA خارج السلسلة (المعروفة عادةً باسم لجنة توفر بيانات DAC) تتآمر على رفض أحدث بيانات المعاملة في الخارج ، و سيتم عقد هجوم التسلسل الهرمي للبيانات.

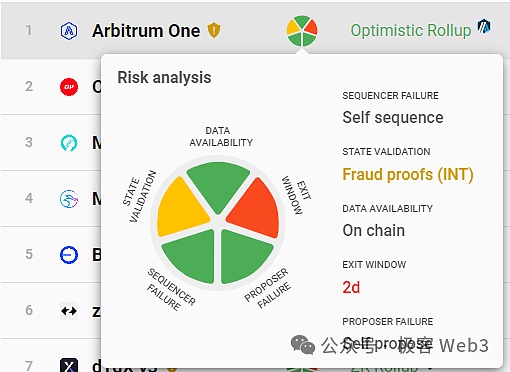

يلخص L2Beat المشكلات المذكورة أعلاه ويلخص العديد من العناصر الأساسية في نموذج أمان Layer2:

1. التحقق من صحة الدولة/إثبات موثوقية النظام (التحقق من صحة الحالة)

2. ما إذا كانت طريقة إصدار بيانات DA موثوقة (قابلية جذب البيانات)

3. إذا رفضت شبكة Layer2 عمداً معاملتك/وقت التوقف ، فهل يمكنك سحب أصولك بقوة من Layer2 (Sequencer Faliure ، فشل المقترح)

4. العقد المرتبط Layer2 – ما إذا كانت السيطرة على الجسر المتقاطع الرسمي منتشرة بما فيه الكفاية.إذا كانت الطاقة مركزة نسبيًا وحدثت “الحراسة والسرقة” ، فهل يمكن للمستخدم أن يكون لدى المستخدم وقت كاف للرد على الطوارئ (نافذة الخروج)

(“صورة عرض عنصر المخاطر” على L2BEAT لمشاريع طبقة 2 مختلفة)

على أي حال ، عندما نقوم بتحليل مخاطر أمان Layer2 ، نناقش بالفعل عدد السيناريوهات الموجودة في شبكة Layer2 التي قد تسبب أضرارًا لأصول المستخدمين.إذا كان لا يمكن القضاء على بعض السلوكيات الخبيثة ، ومقدار “الثقة” التي نحتاج إلى تقديمها ، وعدد الأفراد في المجموعة يحتاجون إلى الثقة ، وعدد “العجلات المساعدة” التي نحتاج إلى الاعتماد عليها.

أدناه ، سنقوم بتحليل عوامل الخطر الحالية في نموذج طبقة Ethereum Layer2/Bitcoin Comple خاص).وسنحاول مناقشة العوامل الأكثر أساسية والكامنة وأكثر أهمية في نموذج أمن Layer2.

تأثير برميل Layer2 – ما هي أوجه القصور

أقصر مجلس – حقوق إدارة العقد/الجسر الرسمي

هنا ، قد نستخدم أيضًا “تأثير البرميل” لتحليل القضايا الأمنية لـ Layer2 هو “حقوق إدارة الجسر المتقاطع الرسمي” (كل من Bitcoin و Ethereum Layer2 قابلة للتطبيق).

بالنسبة إلى Ethereum Layer2 ، طالما أن مسؤول Layer2 يمكنه ترقية العقد على سلسلة Layer1 بسرعة ، فيمكن أن يسرق نظريًا الرمز المميز المقفل على عنوان سحب الجسر الرسمي L2 ، بغض النظر عن مدى موثوقية طبقة DA أو نظام الإثبات.

يمكن القول أن سلطة التحكم في عقد الجسر مرتبطة بسلامة النظام بأكمله.إذا كان من الممكن تحديث مكون/العقد الجسر وتكراره بموجب التحكم متعدد التوقيع ، فسنحتاج إلى تقديم “افتراض الثقة” هنا ، على افتراض أن وحدة التحكم في العقد/الجسر الرسمي لن يقوم بالشر.

(قامت L2Beat بتمييز تأخير ترقية العقد لمشاريع Layer2 المختلفة. كارثة معينة)

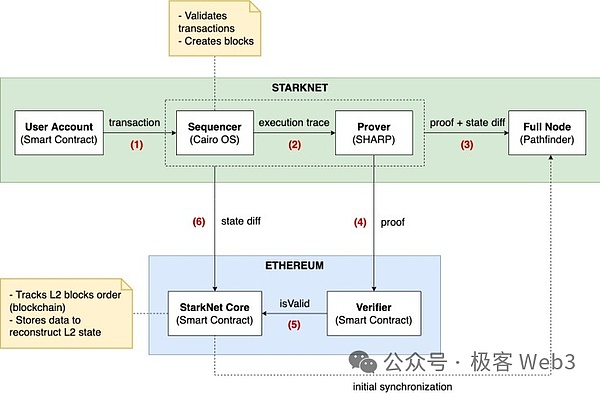

على عكس Ethereum Layer2 ، لا يتم التحكم في جسر Bitcoin Layer2 بشكل أساسي من خلال العقد على Layer1 ، لأن Bitcoin لا يدعم العقود الذكية في الحالة الأصلية.نسبيًا ، يعتمد سير العمل الكامل لـ Ethereum Layer2 بشكل كبير على العقود الموجودة على Layer1 ، ولا يمكن لـ Bitcoin Layer2 القيام بذلك.

(SCRAKNET SCREMATIC)

هذه مشكلة لا يمكن تجنبها بالنسبة لـ Bitcoin Layer2 ، ويمكن القول أن لها مزايا وعيوب.في الوقت الحاضر ، يبدو أنه لا يمكن تحقيق “جسر Detrustworthy” الذي تنفذه Ethereum Layer2 الذي يعتمد على العقود في Bitcoin L2.يتطلب هذا “الجسر غير الموثوق” بنشر عقد مخصص على Layer1 ، ويتطلب أيضًا تعاون نظام إثبات DA+ Praud Prard/ZK ، والذي يشبه بشكل أساسي “الجسر المتفائل” لـ Orbiter أو ZK Bridge of Polyhedra.

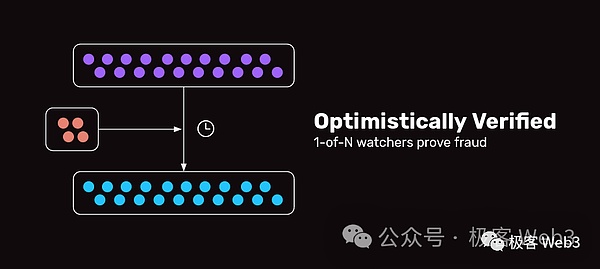

الرأي السائد في الصناعة في الوقت الحالي هو أنه إذا لم تفكر في الحشرات المحتملة في الممارسة العملية وفكر فقط في النموذج النظري ، فإن مستوى أمان الجسر المتفائل وجسر ZK هو الأعلى ، طالما أن رمز العقد لا يحتوي الأخطاء ، أو لا يمكن ترقيتها بشكل ضار.

(الجسر المتفائل يحتاج فقط إلى القيام بذلك. من بين الحراس N ، يمكن أن يضمن الصدق 1 السلامة. نموذج الثقة هو 1/N)

نظرًا لأن Bitcoin Layer2 لا يمكنها نشر مكونات العقد على Layer1 (لن أتحدث عن شبكة البرق هنا) ، فإن جسورها الرسمية هي أساسًا “جسور كاتب العدل” المكونة من بعض العقد ، أو “جسور التوقيع المتعددة”. يعتمد الجسر على الطريقة التي يتم بها تعيين توقيع متعدد الإشارات/العتبة ، وهناك حاجة إلى افتراض ثقة قوي: على افتراض أن هؤلاء العدل لن يتآمروا أو لن يسرقوا من المفاتيح الخاصة.

في الوقت الحالي ، لا يمكن مقارنة معظم الجسور القائمة على توقيعات العدل/العتبة مع “جسر التدمير” الرسمي لـ Ethereum Layer2 (الفرضية هي أن عقد Ethereum Layer2 لن يخضع لعمليات ترقيات ضارة).من الواضح أن أمان الأصول لاستضافة شبكة Bitcoin Layer2 سيخضع لأمن الجسر الرسمي ، أو تشتت الطاقة لجسور توقيع متعددة ، وهو أول “عجلة مساعدة”.

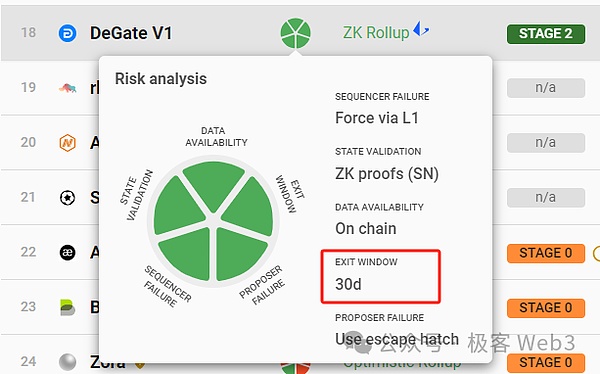

نظرًا لأن “أذونات الترقية” الخاصة بجسر Ethereum Layer2 يتم تركيزها غالبًا في أيدي أجهزة تحكم أخرى في التوقيع. الترقيات ، أو تخضع لحد تأخير طويل (حاليًا فقط ، والوقود V1 هو الحال فقط).

(سيحتفظ Degate بفترة هروب آمنة مدتها 30 يومًا للمستخدمين في كل مرة يقومون فيها بترقية العقد. خلال هذه الفترة ، طالما وجدت أن رمز العقد الجديد له منطق ضار ، يمكنك الهروب بأمان من خلال وظيفة السحب/الهروب القسري )

فيما يتعلق بـ “الجسر الرسمي” ، فإن نموذج الثقة في Ethereum Layer2 و Bitcoin Layer2 هو نفسه: لن يتآمر وحدة التحكم التي تحتاج إلى توقيعات متعددة لارتكاب الشر. منطق الكود الخاص به.

الفرق الوحيد بين الاثنين هو أنه طالما أن العقد لا يعتبر فترة النافذة/الترقية بشكل ضار فترة طويلة بما فيه الكفاية ، فإن جسره الرسمي جدير بالثقة ، لكن Bitcoin Layer2 لا يمكنه تحقيق هذا التأثير بغض النظر عن ما.

المجلس القصيرة الثانية – الانسحاب الإلزامي لمكافحة الخالص

إذا افترضنا أنه يمكن تجاهل مسألة التحكم في الجسور المتعددة/الرسمية المذكورة أعلاه ، أي أنه لا توجد مشكلة في هذا المستوى ، فإن الطبقة الأكثر أهمية التالية هي مقاومة الرقابة لسلوك الانسحاب.

فيما يتعلق بأهمية وظيفة السحب/الهروب الإلزامية لمكافحة الخالص ، أكد فيتاليك في مقالته “أنواع مختلفة من الطبقة 2” قبل بضعة أشهر من أنه من المهم للغاية أن يسحب المستخدمون أصولهم بنجاح من Layer2 إلى Layer1 .

إذا استمرت مجموعة Layer2 في رفض طلب المعاملات الخاص بك ، أو فشل/وقت التوقف لفترة طويلة ، فسيتم “تجميد” أصولك ولا يمكنك فعل أي شيء.حتى إذا كانت أنظمة إثبات DA و Fraud Proof/ZK متوفرة ، فإن مثل هذه Layer2 ليست آمنة بدرجة كافية بدون مقاومة الرقابة ويمكنها الاستيلاء على أصولك في أي وقت.

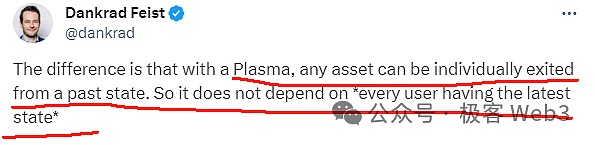

والأكثر من ذلك ، أن حل البلازما ، الذي ازدهر في النظام البيئي Ethereum ، يسمح لأي شخص بسحب الأصول بأمان إلى Layer1 عندما يكون DA غير صالح أو دليل على الاحتيال.في هذا الوقت ، تم إلغاء شبكة Layer2 بأكملها بشكل أساسي ، لكن أصولك لا تزال لديها وسيلة للتخلص منها.من الواضح أن وظيفة الانسحاب التي تقاوم الرقابة هي أكثر أساسية وكامنة من نظام DA والإثبات.

(قال Dankrad من مؤسسة Ethereum إنه لا يزال بإمكان البلازما السماح بإخلاء أصول المستخدم بأمان عندما لا يمكن للمستخدمين DA أن يقوموا بمزامنة أحدث البيانات)

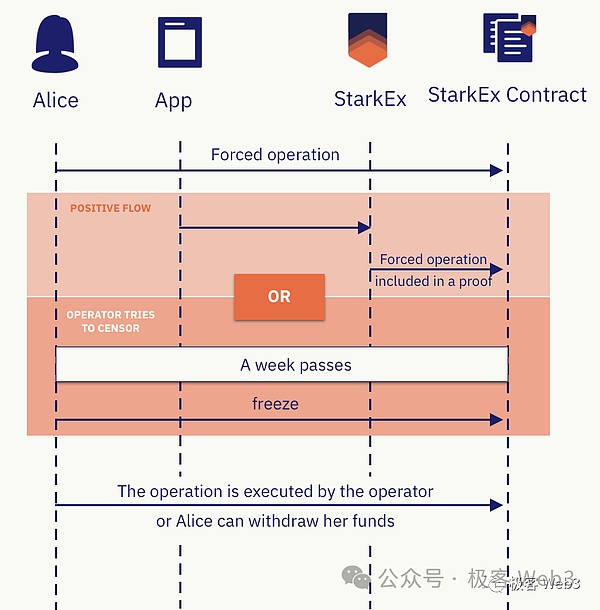

بعض طبقة Ethereum ، مثل Loopring و Starkex ، Dydx ، Degate ، وما إلى ذلك ، ستقوم بإعداد وظيفة تنشيط قوات السحب/الهروب المقاومة للرقابة على Layer1. ، عندما تنتهي النافذة لمدة 7 أيام ، إذا لم يتم استلام استجابة Layer2 Sorter ، يمكنك الاتصال يدويًا بوظيفة طلب التجميد للسماح L2 بإدخال حالة مجمدة وتنشيط وضع كبسولة الهروب.

في هذا الوقت ، لا يمكن للقرص إرسال البيانات إلى عقد Rollup على L1 ، وسيتم تجميد Layer2 بأكمله لمدة عام واحد.بعد ذلك ، يمكن للمستخدم تقديم دليل على Merkle لإثبات حالة أصوله على Layer2 ، وسحب الأموال مباشرة على Layer1 (في الواقع ، يجب أن يسلب مبلغًا متساويًا من الأموال من عنوان سحب الجسر الرسمي).

من الواضح أنه لا يمكن تنفيذ وضع Escape Pod إلا على سلسلة مثل Ethereum التي تدعم العقود الذكية ، ولا يمكن لـ Bitcoin تشغيل هذا المنطق المعقد.وبعبارة أخرى ، يجب أن تستخدم دالة Pod Escape Pod في الأساس بعض الوسائل الإضافية لتقليدها.

ولكن ببساطة إعلان أن “طلب الانسحاب الإلزامي” أكثر ملاءمة بكثير من تنشيط قطب الهروب مباشرة.يحتاج السابق فقط إلى مطالبة المستخدم بإرسال معاملة إلى العنوان المحدد على Layer1 ، ويعلن في البيانات الإضافية للمعاملة التي يريد إرسالها إلى جميع العقد Layer2 (يمكن أن يتجاوز هذا الفارق مباشرة ونقل الطلب إلى الآخر العقد Layer2).إذا لم يتلقى “الانسحاب القسري” استجابة لفترة طويلة ، فسيؤدي المستخدم بعد ذلك إلى تشغيل وضع جراب الهروب ، وهو تصميم معقول نسبيًا.

(المرجع: بالنسبة للطبقة 2 ، ما مدى أهمية وظائف السحب القسري والهروب؟

https://mp.weixin.qq.com/s/ehekzwdcjhyz7vbzzpomda)

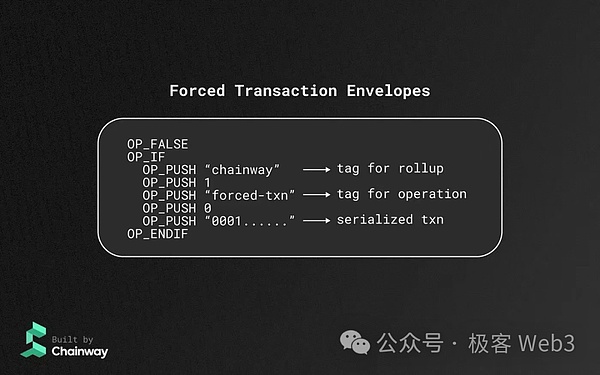

في الوقت الحاضر ، خطط فريق Bitcoin Layer2 لتقليد طريقة تنفيذ المعاملات القسرية الخاصة بالتعريفي والسماح للمستخدمين بإصدار أظرف المعاملات القسرية على سلسلة Bitcoin.بموجب هذا الحل ، يمكن للمستخدمين تجاوز الفارز و “نقل أصواتهم” مباشرة إلى عقد طبقة أخرى.إذا كان الخلف لا يزال يرفض طلب المستخدم بعد رؤية بيان المعاملة القسري للمستخدم ، فسيتم ملاحظة ذلك من خلال عقد Layer2 الأخرى ويمكن معاقبته.

لكن المشكلة هي أن وظيفة التداول القسري للتحسّد ، التي تستفيد من نظام إثبات الاحتيال ، يمكن أن تعاقب جهاز التسلسل/المقترح ، الذي تجاهل دائمًا معاملات المستخدم.ومع ذلك ، بالنسبة لـ Bitcoin Layer2 ، الذي يصعب التحقق من دليل الاحتيال على Layer1 ، سيواجه بعض التحديات في هذا الصدد.(عدم مناقشة BITVM في الوقت الحالي) إذا كان حل Rollup سياده مع عدم وجود فرق كبير في مستوى الأمان والتحقق من العميل ، فمن الصعب علينا تقييم موثوقيته بجدية ، وقد يكون من الضروري تقييم تفاصيل التنفيذ للمشاريع المختلفة.

بالطبع ، بالنظر إلى أن العديد من طبقة البيتكوين تعمل حاليًا في شكل مشابه للسلاسل الجانبية ، فإنه يعادل تنفيذ سفر مركزي ، والذي يمكن أن يحل مشكلة مقاومة الرقابة إلى حد ما.ولكن هذه مجرد وسيلة مساعدة فعالة وبالتأكيد ليست الحل النهائي.

PS: بعض حلول Layer2 الآن ، مثل Valyium ، ليست مثالية في تصميم آلية جراب الهروب.ولكن هذا يعزى إلى التصميم غير المكتمل لجراب الهروب من Layer2.

المجلس القصيرة الثالثة: موثوقية إصدار بيانات دا الطبقة

على الرغم من أن DA يطلق على البيانات ، فإن هذا المصطلح يشير فعليًا إلى إصدار البيانات.

يشير إصدار البيانات ، كما يوحي الاسم ، إلى ما إذا كان يمكن أن يتم استلام أحدث معلمات انتقال البيانات/المعاملات/الحالة بنجاح من قبل المحتاجين.نشر بيانات على سلاسل مختلفة موثوقية مختلفة.

(المرجع: سوء فهم توافر البيانات: DA = إصدار البيانات ≠ استرجاع البيانات التاريخية

https://mp.weixin.qq.com/s/oam_l4pe9gphn8h55ozutw)

تعتقد المجتمعات الغربية عمومًا أن السلاسل العامة القديمة مثل Bitcoin و Ethereum هي طبقات DA الأكثر ثقة.إذا قامت Layer2 Sorter بإطلاق بيانات جديدة عن Ethereum ، فيمكن لأي شخص تنزيلها وتوافقها عن طريق تشغيل عميل Ethereum Geth ، وسيكون من المستحيل تقريبًا حظرها. مصادر للتنفيذ.

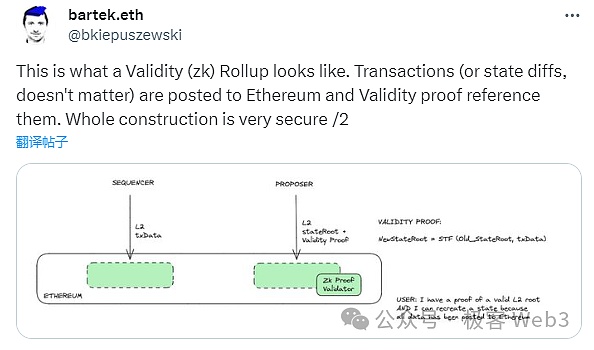

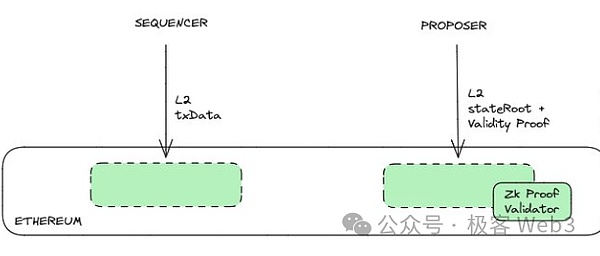

تجدر الإشارة إلى أن Ethereum Rollup ستجبر الخزف على نشر معلمات انتقال البيانات/الحالة على Layer1 ، والتي تضمنها إثبات صحة/دليل على الاحتيال.

على سبيل المثال ، بعد نشر Sorter الخاص بـ ZK Rollup بيانات المعاملات على Layer1 ، سيؤدي ذلك إلى تشغيل منطق العقد لإنشاء Datahash ، ويجب تأكيد عقد المدقق ، ويتوافق إثبات الصلاحية المقدمة من المقترح مع Datahash.

هذا يعادل التأكيد على أن إثبات ZK و stateroot المقدم من المقترح يرتبطون ببيانات TX المقدمة من المتسلسل ، أي stateroot الجديدة = STF (stateroot القديم ، txdata).STF هي وظيفة انتقال وظيفة انتقال الحالة.

هذا يضمن أن بيانات انتقال الحالة/DA مرتبطة بالقوة.

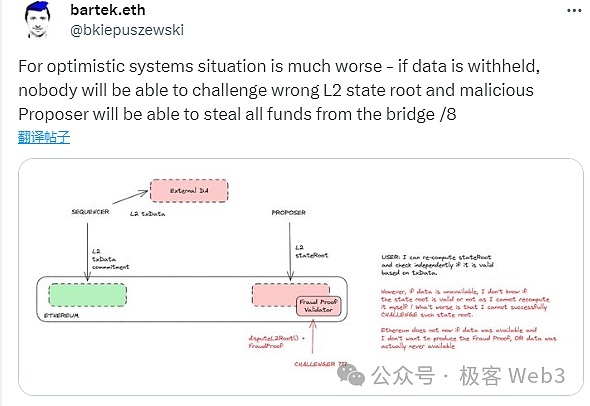

ناقش مجتمع Ethereum/Celestia بالفعل بشكل كامل أي نظام التحقق من بيانات DA هو أكثر أساسية.على سبيل المثال ، فإن حلول مثل البلازما ، و exorium ، و Optimium ، وغيرها من الحلول التي تقع طبقة DA تحت سلسلة Ethereum وطبقة التسوية موجودة على سلسلة Ethereum معرضة لـ “هجمات عائق البيانات” ، مما يعني:

يمكن أن يتآمر Sequencer/Proposer مع عقد طبقة DA تحت سلسلة ETH لتحديث stateroot على Layer1 ، ولكن لا يتم إرسال معلمات الإدخال المقابلة لانتقال الحالة ، مما يجعل من المستحيل على الغرباء الحكم على ما إذا كانت الدعامة الجديدة صحيحة ، “أصبحت”. أعمى” .

إذا حدث هذا ، فإن شبكة Layer2 بأكملها تعادل الإلغاء ، لأنه في هذا الوقت ، ليس لديك أي فكرة عما أصبح كتاب حساب Layer2.إذا كانت Layer2 (البلازما والمنفذ) بناءً على إثبات الاحتيال ، فيمكن لخزفه إعادة كتابة البيانات/الأصول تحت أي حساب في الإرادة ؛ هذا في ذلك الوقت ، أصبحت شبكة Layer2 بأكملها صندوقًا أسود ، ولم يكن أحد يعرف ما كان يحدث في الداخل ، ولم يكن مختلفًا عن الإلغاء.ولهذا السبب ، فإن حلول الطبقة الأرثوذكسية داخل النظام الإيكولوجي Ethereum هي في الأساس ، في حين لا يتم التعرف على Validium و Optimium من قبل Ethereum Foundation.

(المرجع: حجب البيانات وإثبات الاحتيال: أسباب عدم دعم البلازما العقود الذكية

https://mp.weixin.qq.com/s/oopzqioi2p6scxbdfup4ea)

لذلك ، فإن موثوقية/توافر معلمات انتقال الحالة لطبقة DA أكثر أهمية وأساسيًا من اكتمال نظام إثبات/صحة الاحتيال.بالنسبة إلى Bitcoin Layer2 ، وخاصة Layer2 استنادًا إلى نموذج التحقق من العميل ، حتى لو لم يتم تعيين نظام التحقق . يتحول.

في الوقت الحالي ، من الصعب التحقق من إثبات/إثبات الاحتيال (لا تتم مناقشة BITVM هنا).من الناحية المثالية ، إذا قامت L2 Sorter بالشر ونشر قمة لا ترتبط ببيانات DA على طبقة التسوية/BTC ، فلن لا يمكن أن تسرق أصول المستخدم حقًا لأنها تقسم نتائج الانتقال من Stateroot/State. العقد الصادقة ، وقد تكون مجرد تهم الذات في النهاية.

(في هذا الوقت ، طالما أن العقد التي تعمل من قبل مزودي المرافق المحيطية في البيئة مثل البورصات والجسور المتقاطعة لا تتآمر مع الفارز ، لا يمكن للخلف سرعان ما يصرف الأصول المسروقة عن طريق نشر بيانات خاطئة. بعد ذلك ، طالما أن هناك عقدة صادقة وجدت أن الموقف خاطئ ، ويرسل إنذارًا في لحظة حرجة ، يمكن أن تصحح الأخطاء من خلال الإجماع الاجتماعي. في الحال)

إذا كان نموذجًا مشابهًا لسلسلة جانبية ، فإن معظم العقد تتآمر لإجراء تغييرات في الحالة الخبيثة ، ويمكن للناس اكتشاف المشكلة بسرعة.طالما أن مرافق الطرف الثالث مثل الجسور والتبادل عبر السلسلة لا تعترف بالبيانات الخاطئة ، فإن وحدة التحكم الضارة لـ Layer2/Sidechain لا يمكن أن تنجح بنجاح ما لم يقنع الآخرين بالاتصالات مباشرة على السلسلة معه.

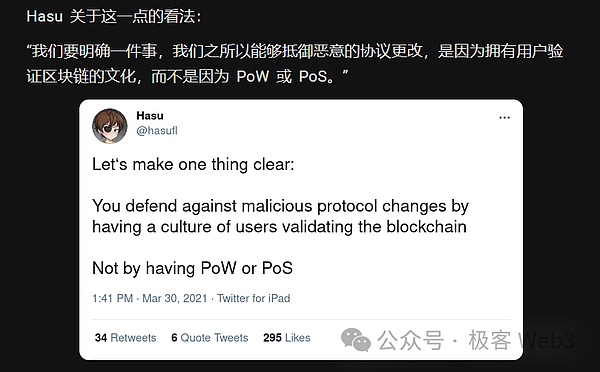

(أشار Viatlik مرة واحدة في المقالة إلى أن التحقق من العميل هو الأساس الحقيقي لضمان أمان شبكة blockchain ، تحقق من نفسك)

هناك نقطة مثيرة للاهتمام هنا.ومع ذلك ، استنادًا إلى “التحقق من العميل” ، يستخدم Ethereum Layer2 Layer1 ونظام التحقق من الإثبات لضمان فعالية انتقالات الحالة ، ولا يتعين عليهم بشكل أساسي الاعتماد على الإجماع الاجتماعي (من المفترض أن يكون هناك نظام إثبات/صلاحية للاحتيال).

غالبًا ما يتمتع حل “التحقق من العميل” الخاص بـ Bitcoin Layer2 باعتماد قوي على “الإجماع الاجتماعي” وسيؤدي إلى مخاطر مقابلة (بالنسبة إلى طبقة البيتكوين 2 ، فإن هذا المخاطر الأمنية يمكن التحكم فيها بشكل أساسي ، ولكن قد لا يزال يؤدي إلى خسارة بعض الأشخاص للأصول. يحتاج الجسر الرسمي إلى إثبات تعاون النظام ، إذا كان النظام الذي أثبتته غير مكتمل ، يمكن للسباق سرقة أصول المستخدم ويذكر L1 للهروب.

لذلك ، فإن طبقة 2 التي يمكنها تنفيذ نظام التحقق من إثبات الاحتيال/صحة على Layer1 هو دائمًا أفضل بكثير من نموذج “التحقق من العميل” البسيط.

ملاحظة: نظرًا لأن معظم طبقة البيتكوين ، التي تستخدم نظام إثبات/صحة الاحتيال ، لا يمكن أن تسمح لـ Layer1 بالمشاركة مباشرة في عملية التحقق من الإثبات ، فإن جوهرها لا يزال فقط لعلاج Bitcoin كطبقة DA ، ونموذج الأمان يعادل “العميل” تَحَقّق” “.

من الناحية النظرية ، من خلال حل BITVM على Layer1 ، يمكن التحقق من دليل الاحتيال على سلسلة Bitcoin ، ولكن من الصعب للغاية تنفيذ مشروع الحل هذا وسيواجه تحديات كبيرة.نظرًا لأن مجتمع Ethereum قد أجرى بالفعل الكثير من المناقشات حول نظام التحقق من إثبات Layer1 وهو معروف جيدًا للجميع ، فإن هذه المقالة لا تعتزم تكرار “نظام التحقق من إثبات Layer1”.

لخص

بعد تحليل بسيط لنموذج البرميل الخشبي ، يمكننا استخلاص استنتاج أولي: في نموذج أمان الطبقة السائدة ، يمكن فرز الترتيب التالي وفقًا للهمية/المستوى الأساسي:

1. ما إذا كان يتم توزيع سلطة مراقبة العقد/الجسر الرسمي بشكل معقول

2. هل هناك وظيفة سحب تقاوم المراجعة؟

3. هل نموذج نشر طبقة DA/البيانات موثوق به؟

4. ما إذا كان يتم نشر نظام إثبات/صحة موثوق بالاحتيال على Layer1

بالطبع ، لم نقم بتحليل CKBTC وبروتوكول مؤشر النقوش وغيرها من الحلول لقناة الشبكة/قناة الولاية والنظام الإيكولوجي لمجهزة ICP ، لأنها تختلف تمامًا عن حلول التحقق النموذجية أو البلازما أو Falyium أو Client.نظرًا لقيود الوقت ، لا يزال من الصعب علينا تقييم عوامل السلامة والخطر بعناية ، ولكن بالنظر إلى أهميتها ، سيتم تنفيذ أعمال التقييم ذات الصلة كما هو مقرر في المستقبل.

في الوقت نفسه ، هناك اختلافات خطيرة بين العديد من أطراف المشروع فيما يتعلق بما إذا كان ينبغي اعتبار بروتوكول مؤشر النقش على أنه Layer2. النظام البيئي.