المصدر: تقنية Shenzhen Zero -Time

خلفية

مراقبة حدث هجوم السلسلة ضد DualPools:

https://bscscan.com/tx/0x90f374ca33fbd5aaa0d01f5fcf5dee4c7af49a98b47459d8b7ad52ef1e93

يعتمد Dualpools (https://dualpools.com) على Venusprotocol (https://venus.io/).

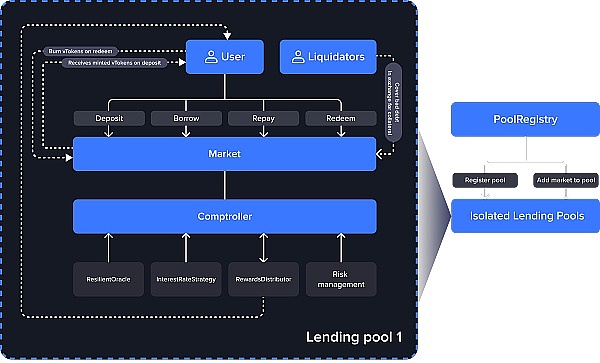

وضع التشغيل كما هو موضح أدناه:

Dualpools هو منصة الإقراض اللامركزية.

من بينها ، يتم التحكم في نسبة التبادل من conferlyingassets و dtoken عن طريق التبادل.

تبادل = (TotalCash + TotalBorrows -totalReserves) / otalsupply

تحليل الهجوم

ببساطة ، ينقسم الهجوم إلى جزأين:

1. المتسللين غير كافٍ للسيولة (0) من خلال تجمع التداول الجديد لـ DualPools ، والذي يرفع سعر DLINK بشكل كبير ، ويجوف الأصول المستهدفة لمجمعات تجارية أخرى من خلال الاقتراض (WBNB ، BTCB ، ETA ، ADA ، BUSD).

2. الاستفادة من مشكلة قطع الدقة لاسترداد جميع الروابط المستثمرة في المرحلة المبكرة.

الخطوة 1 التحليل التفصيلي

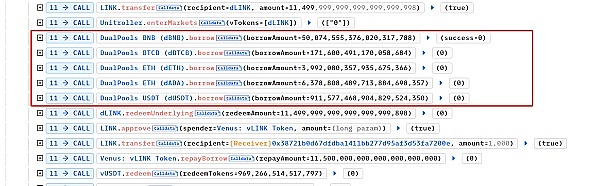

استعار المهاجم من خلال حمام السباحة الخاص DODO و Pancakeswapv3 وحصل على BNB و BUSD باعتباره صندوق الهجوم الأولي ، كما هو موضح أدناه:

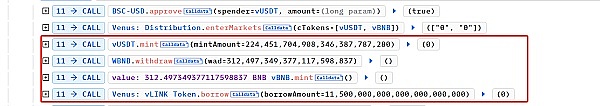

في وقت لاحق ، تم تحضير BNB و BUSD عبر Venusprotocol واستعارة 11500 رابط لهجوم dualpools.

بادئ ذي بدء ، حصل المهاجم على DLINK من وحدتين أدنى من خلال تجمع إعادة التداول DLINK-LINK MINT ، ثم نقله إلى رابط وحدات 114999999999999999999999999999

نظرًا لعدم تهيئة تجمع التداول ، لا توجد سيولة.وطريقة الحساب للتبادل هي كما يلي:

تبادل = (TotalCash + TotalBorrows -totalReserves) / otalsupply

في هذا الوقت ، كان TotalCash هو رصيد الارتباط في تجمع التداول ، 1149999999999999998+2 = 1150000000000000000 ، كان TotalBorrows و TotalReserves 0 ، وكانت TotalSupply 2 (لأن المتسلل حصل على الحد الأدنى من العزف عبر Mint dlink).لذلك ، في هذا الوقت كان التبادل 57500000000000000000 (575 ضعف قيمة DLINK).نظرًا لأن المهاجم يمتلك 2 dlink ، والقيمة مرتفعة بما فيه الكفاية ، فقد استعار المتسلل 50 BNB ، 0.17 BTCB ، 3.99 ETH ، 6378 ADA ، 911 BUSD عبر الاقتراض.

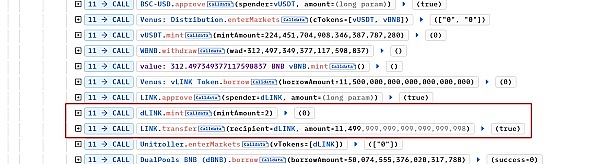

الخطوة 2 التحليل التفصيلي

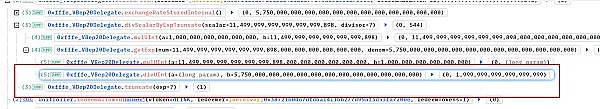

قام المهاجم بتحويل وحدتي Mint Mint Dlink السابقة إلى 1149999999999999999898 من خلال الاسترداد.لأنه تم التلاعب بتبادل في 5750000000000000000000.لذلك ، فإن DLINK مطلوب لتبادل 114999999999999999999988 DLINK المطلوبة هو 11499999999999998 /5750000000000000000000 = 1.9999999999999999999999999999991111117999999999999991191111117117111711171111711171111111111515 Us Proming.

في هذه المرحلة ، أخرج المهاجم رابط 11499999999999999999999898.بعد ذلك ، سيتم إعادة استعارة Venusprotocol ، Pancakeswapv3 ، Dodo Private Pool لإكمال الهجوم.

لخص

يستخدم المهاجم سبب سوء السيولة للمجموعة التجارية الجديدة من DualPools. الأصول المستهدفة.بعد ذلك ، تم استخدام اعتراض طريقة إزالة العقد الذكية لاسترداد الأصول المستثمرة عند الهجوم السابق.حتى الآن ، هجوم كامل على Defi Project Dualpools.