著者:EQ Labs出典:平衡翻訳:Shan Oppa、Bitchain Vision

プライバシーシリーズのパート1は、「プライバシー」の意味、ブロックチェーンネットワークのプライバシーがWeb2プライバシーとどのように異なるか、およびブロックチェーンでプライバシーを達成するのが難しい理由をカバーしています。

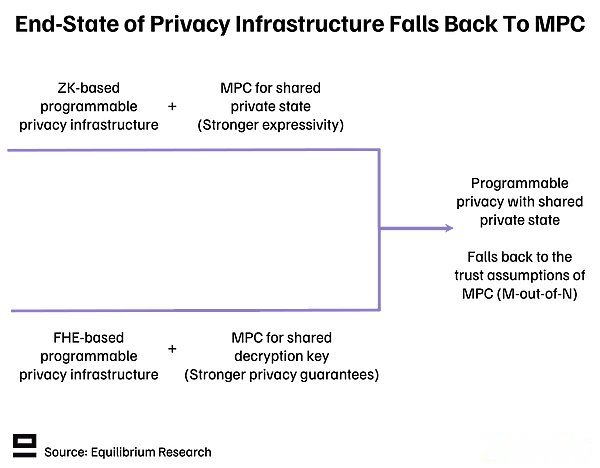

この記事の主なポイントは、理想的な最終的な状態が、単一の障害点なしで共有民間の状態を処理できるプログラム可能なプライバシーインフラストラクチャを持つことである場合、すべての道路がMPCにつながるということです。また、MPCの成熟度とその信頼の仮定を調査し、代替アプローチを強調し、トレードオフを比較し、業界の概要を提供します。

過去の束縛を取り除き、未来を歓迎します

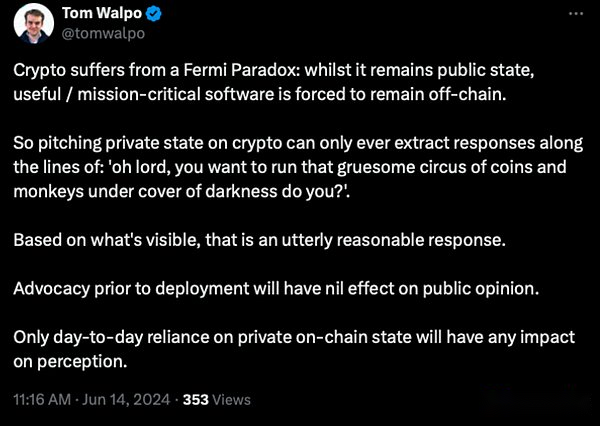

ブロックチェーンの既存のプライバシーインフラストラクチャは、個人の支払いや投票などの非常に特定のユースケースを処理するように設計されています。これは、主にブロックチェーンの現在の目的(トランザクション、転送、および投機)を反映しているかなり狭いビューです。トム・ワルポが言ったように – 暗号通貨はフェルミパラドックスに苦しんでいます:

個人の自由の増加に加えて、プライバシーは、現在の投機的メタデータを超えてブロックチェーン設計スペースを拡大するための前提条件であると考えています。多くのアプリケーションでは、適切に機能するために、いくつかの民間の状態および/または非表示ロジックが必要です。

-

状態を隠します:金融ユースケースの大部分は(少なくとも)他のユーザーに機密を保つ必要があり、隠された状態がなければ、多くのマルチプレイヤーゲームは大幅に楽しくなりません(たとえば、ポーカーテーブルの全員がお互いのカードを見ることができる場合)。

-

ロジックを非表示にします:一部のユースケースでは、一致するエンジン、オンチェーン取引戦略など、他の人がアプリケーションを使用できるようにしながら、一部のロジックを非表示にする必要があります。

経験的分析(Web2およびWeb3から)は、ほとんどのユーザーが追加料金を支払うか、プライバシーを増やすために追加のリンクをスキップすることに消極的であることを示しており、プライバシー自体がセールスポイントではないことにも同意します。ただし、新しい(できれば)より意味のあるより意味のあるユースケースがブロックチェーンの上に存在するようになります。フェルミパラドックスを取り除くことができます。

プライバシー強化テクノロジー(PET)および最新のパスワードソリューション(」プログラム可能なパスワード」)このビジョンを実現するのは基本的なビルディングブロックです(利用可能なさまざまなソリューションとそのトレードオフの詳細については、付録)。

私たちの見解に影響を与える3つの仮定

3つの重要な仮定が、ブロックチェーンプライバシーインフラストラクチャがどのように発展するかについての私たちの見解を決定します。

-

暗号化テクノロジーは、アプリケーション開発者の手から抽出されます。ほとんどのアプリケーション開発者は、プライバシーを処理するために必要な暗号化テクノロジーを望んでいません(または対処する方法がわからない)。彼らが独自の暗号化テクノロジーを実装し、プライベートアプリケーション固有のチェーンを構築することを願っています(例えばzcashまたはナマダ)またはパブリックチェーンで(例:竜巻現金)上記のプライベートアプリケーションは不合理です。これは複雑すぎてオーバーヘッドであり、現在、ほとんどの開発者の設計スペースを制限しています(プライバシー保証を必要とするアプリケーションを構築することはできません)。したがって、暗号化パーツを管理する複雑さは、アプリケーション開発者の手から抽象化する必要があると考えています。ここでの2つの方法は、プログラム可能なプライバシーインフラストラクチャ(共有プライベートL1/L2)または「サービスとしての機密」、後者では、機密計算をアウトソーシングすることができます。

-

多くのユースケース(おそらく思っていたよりも多く)が民間の状態を共有する必要があります。前述のように、多くのアプリケーションでは、適切に機能するために何らかの隠された状態および/またはロジックが必要です。共有された民間国家はそれらのサブセットであり、複数の当事者が同じ民間国家を計算します。集中党が私たちのためにこれを行い、そこで停止することを信頼することはできますが、理想的には、単一の失敗点を避けるために信頼の最小化でそれをしたいと思っています。これは、ゼロ知識証明(ZKP)のみでは不可能です – 信頼できる実行環境(TEE)、完全な準同型暗号化(FHE)、および/またはマルチパーティコンピューティング(MPC)などの他のツールを活用する必要があります。

-

大きなブロックセットがプライバシーを最大化する:ほとんどの情報は、ブロックされたセットを入力または終了するときに漏れているため、これを最小限に抑える必要があります。同じブロックチェーンに複数のプライベートアプリケーションを構築することは、同じブロックセット内のユーザー数とトランザクションを増やすことでプライバシーを強化するのに役立ちます。

プライバシーインフラストラクチャの終わり

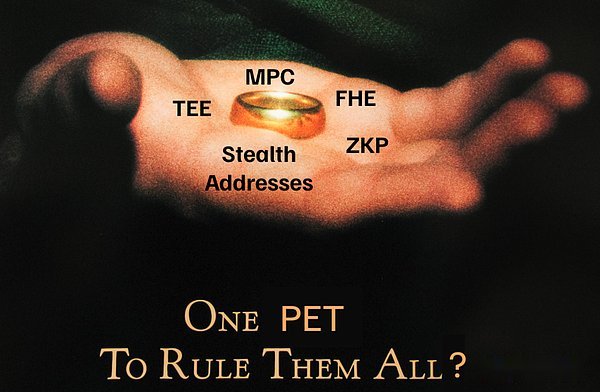

上記の仮定を考慮して、ブロックチェーンプライバシーインフラストラクチャの究極の目標は何ですか?すべてのアプリケーションに適合する方法はありますか?すべてのアプリケーションを支配できるプライバシー強化技術はありますか?

正確ではありません。これらはすべて異なるトレードオフを持っており、私たちはそれらがさまざまな方法で一緒になっているのを見てきました。全体として、11の異なるアプローチを特定しました。

現在、ブロックチェーンでプライバシーインフラストラクチャを構築する最も一般的な2つの方法は、ZKPまたはFHEを活用することです。ただし、どちらにも基本的な欠陥があります。

-

ZKおよびクライアントの証明に基づくプライバシープロトコルは、強力なプライバシー保証を提供できますが、複数の当事者が同じ民間州を計算することを許可しません。これにより、表現力、つまり、開発者が構築できるアプリケーションの種類が制限されます。

-

FHEは、暗号化されたデータと共有された民間状態のコンピューティングをサポートしていますが、誰がそれをしましたか?持っているこの状態の問題は、誰が復号化キーを所有しているかです。これにより、プライバシー保護の強さが制限され、今日のプライバシーが明日もそうであると信じることができる範囲が制限されます。

理想的な最終状態がプログラム可能なプライバシーインフラストラクチャを持つことである場合、共有された民間の状態を処理できます単一の障害点なし、その後、両方のパスがMPCにつながる可能性があります。

これらの2つの方法は最終的にブレンドする傾向がありますが、MPCは異なる方法で使用することに注意してください。

-

ZKPネットワーク:MPCは、共有民間の状態の計算を実装することにより発現能力を向上させます。

-

FHEネットワーク:MPCは、(単一のサードパーティではなく)MPC委員会に復号化キーを配布することにより、セキュリティを改善し、プライバシーを強化します。

議論はより微妙な視点に変わり始めましたが、これらのさまざまなアプローチの背後にある保証は依然として不足していませんでした。私たちの信頼仮説がMPC仮説に要約されていることを考えると、尋ねる必要がある3つの重要な質問は次のとおりです。

-

MPCプロトコルがブロックチェーンで提供できるプライバシー保証はどれほど強いですか?

-

技術は十分に成熟していますか?十分でない場合、ボトルネックは何ですか?

-

保証の強さとそのオーバーヘッドを考慮して、他の方法と比較して理にかなっていますか?

これらの質問にもっと詳細に答えましょう。

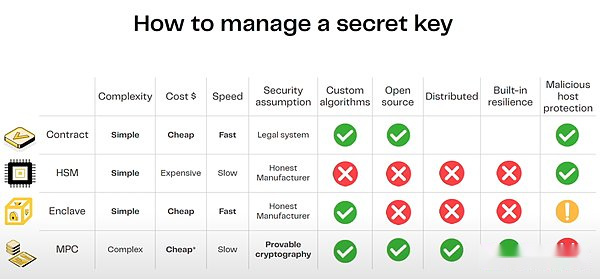

MPCを使用して、リスクと弱点を分析します

ソリューションがFHEを使用するたびに、人々は常に「復号化キーを持っているのは誰ですか?」と尋ねる必要があります。答えが「ネットワーク」である場合、その後の質問は「このネットワークを構成する実際のエンティティは何ですか?」です。後者の質問は、何らかの形でMPCに依存するすべてのユースケースに関連しています。

ソース:ETH CCでのZamaのスピーチ

MPCの主なリスクは共謀です。つまり、データを復号化したり、適切な計算を不正にするために、悪意のある共謀に関与する十分な当事者がいます。共謀はオフチェーンに合意することができ、悪意のある当事者が何らかの明白な行動をとる場合にのみ明らかになります(ランフォーメーション、薄い空気からのトークンの鋳造など)。言うまでもなく、これはシステムが提供できるプライバシー保証に大きな影響を与えます。共謀のリスクは次のことに依存します。

-

この契約は何人の悪意のある政党が耐えることができますか?

-

ネットワークは何ですか?彼らはどれほど信頼できますか?

-

ネットワークに関与するさまざまな関係者の数とその分布 – 一般的な攻撃ベクトルはありますか?

-

ネットワークのライセンスは無料ですか、それともライセンスが必要ですか(経済的利益と評判/法的根拠)?

-

悪意のある行動に対する罰は何ですか?Collusionゲームは理論的には最適な結果ですか?

1. MPCプロトコルがブロックチェーンで提供できるプライバシー保証はどの程度強いですか?

TLDR:私たちが望んでいたほど強力ではありませんが、集中型の第三者に頼るよりも強い。

復号化に必要なしきい値は、選択されたMPCスキームに依存します – 主にアクティビティレベル(「出力配信を保証する」)セキュリティトレードオフ。非常に安全なN/Nスキームを取得できますが、オフラインのノードがある限りクラッシュします。一方、N/2またはN/3スキームはより堅牢ですが、陰謀のリスクは高くなります。

バランスをとる必要がある2つの条件は次のとおりです。

-

秘密の情報は漏れなくなることはありません(復号化キーなど)

-

秘密の情報は決して消えません(参加者の1/3が突然去ったとしても)。

選択されたスキームは、実装によって異なります。たとえば、ZamaはN/3になることを目指していますが、Arciumは現在N/Nスキームを実装していますが、より高い活動保証(およびより大きな信頼の仮定)を備えたスキームもサポートします。

このトレードオフで、妥協ソリューションはハイブリッドソリューションを採用することです。

-

高信託委員会キー処理は、たとえばn/3しきい値で実行されます。

-

計算委員会たとえば、n-1しきい値(または、ユーザーが選択できるように異なる特性を持つ複数の異なるコンピューティング委員会)を持つ回転です。

これは理論的には魅力的ですが、コンピューティング委員会がハイトラスト委員会とどのように相互作用するかなどの追加の複雑さも導入します。

セキュリティを強化する別の方法は、信頼できるハードウェア内でMPCを実行して、安全な領域でキー共有を維持することです。これにより、プロトコル定義以外の操作に対してキー共有を抽出または使用することがより困難になります。少なくともZamaとArciumはTシャツの角度を探求しています。

より微妙なリスクには、ソーシャルエンジニアリングなどのエッジケースが含まれます。たとえば、MPCクラスターのすべての企業が10〜15年以上シニアエンジニアを雇ってきました。

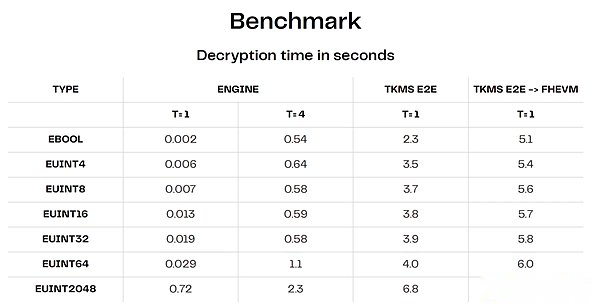

2。技術は十分に成熟していますか?あなたが十分に成熟していない場合、ボトルネックは何ですか?

パフォーマンスの観点から見ると、MPCが直面している重要な課題は通信オーバーヘッドです。コンピューティングの複雑さとネットワーク内のノードの数とともに成長します(より後ろ向きの通信が必要です)。ブロックチェーンユースケースの場合、これには2つの実際的な意味があります。

-

小規模なオペレーターセット:通信を制御可能にするために、ほとんどの既存のプロトコルは現在、小規模オペレーターセットに限定されています。たとえば、Zamaの復号化されたネットワークは現在、最大4つのノードを許可しています(ただし、16にスケーリングする予定です)。Zamaが復号化ネットワーク(TKMS)のためにリリースした最初のベンチマークによると、4つのノードのみのクラスターが0.5-1秒しかない場合でも(完全なE2Eプロセスには時間がかかります)。もう1つの例は、3つのパーティー(2/3の正直なパーティーを想定)を持つWorldcoinのIRISデータベースのTaceoが実装したMPCです。

ソース:ETH CCでのZamaのスピーチ

-

-

ライセンスされたオペレーターセット:ほとんどの場合、オペレーターセットにライセンスされています。これは、経済的または暗号セキュリティではなく、評判と法的契約に依存していることを意味します。許可のないオペレーターのセットを備えた主な課題は、人々が鎖で散乱するかどうかを知ることができないことです。さらに、ノードがネットワークを動的に入力/終了できるように、定期的な起動または再配置キー共有が必要です。許可のないオペレーターセットは究極の目標であり、POSメカニズムがしきい値MPC(Zamaなど)を達成するために拡張される方法ですが、許可ルートは現時点で最良の方法のようです。

代替方法

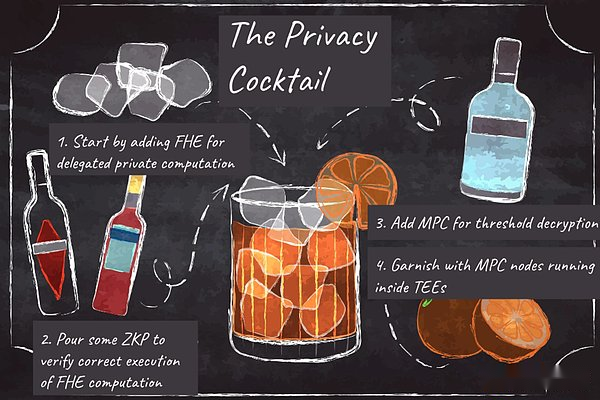

包括的なプライバシーポートフォリオには次のものが含まれます。

-

FHEは、プライバシー計算の委任に使用されます

-

ZKPは、FHE計算が正しく実行されていることを確認するために使用されます

-

しきい値復号化のためのMPC

-

各MPCノードは、セキュリティを強化するためにTEE内で実行されます

これは複雑であり、多くの未踏の極端な極端なものを導入し、多くのオーバーヘッドを備えており、今後何年も実用的ではないかもしれません。別のリスクは、複数の複雑な概念を重ね合わせることにより、人々が誤った安心感を持っている可能性があることです。追加する複雑さと信頼の仮定があればあるほど、ソリューション全体のセキュリティを推測することは難しくなります。

これは価値がありますか?それだけの価値があるかもしれませんが、プライバシーの保証はわずかに弱いだけで、コンピューティング効率が大幅に向上する可能性のある他の方法を探索する価値もあります。SeismicのLyronが指摘しているように、私たちは、それだけではなく、必要なプライバシーのレベルと必要なトレードオフの基準を満たすための最も単純なソリューションに焦点を当てるべきです。

1.一般的な計算にはMPCを直接使用します

ZKとFHEの両方が最終的にMPCの信頼の仮定に戻った場合、計算にMPCを直接使用してみませんか?これは合理的な質問であり、Arcium、Sodalabs(COTI V2が使用)、Taceo、Nillionなどのチームがやろうとしているものです。MPCにはさまざまな形がありますが、3つの主要な方法の中で、ここではの基礎を参照しています。秘密の共有そしてゴミ回路(GC)復号化にMPCを使用するFHEベースのプロトコルではなく。

MPCは分散署名やより安全なウォレットなどの簡単な計算に使用されていますが、MPCを使用したより一般的なコンピューティングの主な課題は、通信オーバーヘッドです(計算の複雑さと関連するノードの数が増加します)。

事前にオフラインの前線(つまり、プロトコルの最も高価な部分)など、オーバーヘッドを減らす方法があります。これは、これを調査しています。計算はオンラインフェーズで実行され、オフラインフェーズで生成されたデータを消費します。これにより、全体的な通信オーバーヘッドが大幅に減少します。

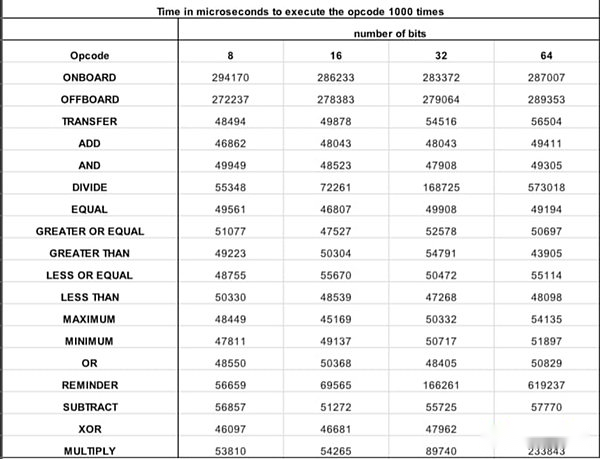

ソーダラブの次の表は、GCEVMで異なるオプコードを1,000回実行するのにどれくらいの時間がかかるかを示しています(マイクロ秒)。これは正しい方向へのステップですが、効率を改善し、いくつかのノードを超えてオペレーターセットを拡張するためには、まだ多くの作業があります。

出典:Sodalabs

ZKベースのアプローチの利点は、共有民間の状態で計算を必要とするユースケースにのみMPCを使用することです。FHEはMPCとより直接的に競合し、ハードウェアの加速に大きく依存しています。

2。信頼できる実行環境

最近、TEEへの関心は再燃しました。これは、単独で使用できます(TEEに基づいてプライベートブロックチェーンまたはコプロセッサ)、またはZKベースのソリューションなどの他のペットと組み合わせて使用できます(TEEのみを使用します)。

ティーはいくつかの点でより成熟しており、頭上でのパフォーマンスが少なくなりますが、欠点がないわけではありません。まず、TEEには異なる信頼の仮定(1/n)があり、ソフトウェアベースのソリューションではなくハードウェアベースのソリューションを提供します。人々がしばしば聞く批判は、SGXの過去に対する脆弱性ですが、Tee≠Intel SGXであることは注目に値します。TEEは、高価なハードウェアプロバイダーも信頼する必要があります(ほとんどの人は余裕がありません)。物理的な攻撃のリスクに対する解決策の1つは、重要なミッションを処理するために宇宙でTEEを実行することです。

全体として、TEEは、短期的なプライバシーのみを必要とする証明またはユースケース(しきい値の復号化、暗いディスク元帳など)により適しているようです。セキュリティは、恒久的または長期的なプライバシーにとって魅力的ではないようです。

3.プライベートDACSおよびその他の方法で、プライバシーを保護するために信頼できる第三者に依存する方法

中間のプライバシーは、他のユーザーからのアクセスを防ぐためのプライバシーを提供できますが、プライバシー保証は第三者の信頼から完全に送られます(単一の失敗ポイント)。「Web2プライバシー」(他のユーザーからのプライバシーの防止)に似ていますが、追加の保証(暗号化または経済的)で強化することができ、検証を正しく実行できます。

例は、プライベートデータの可用性委員会(DAC)です。別のフォームは、Tom Walpoが提案したライセンスされたシーケンサーです。

このアプローチは、プライバシー保証の観点から大きなトレードオフになりますが、コストとパフォーマンスの点で(少なくとも今のところ)唯一の実行可能な代替手段である可能性があります。たとえば、レンズプロトコルは、プライベートDACを使用して個人情報フローを実装する予定です。オンチェーンソーシャルなどのユースケースの場合、プライバシーとコスト/パフォーマンスのトレードオフは、現時点では合理的である場合があります(代替のコストとオーバーヘッドを考慮して)。

4。見えないアドレス

目に見えないアドレスは、各トランザクションの新しいアドレスの作成と同様のプライバシー保証を提供できますが、プロセスはバックエンドで自動的に実行され、ユーザーには開示されていません。詳細については、Vitalikのこの概要またはさまざまなアプローチを掘り下げるこの記事を参照してください。この分野のメインプレーヤーには、UmbraとFluidkeyが含まれます。

目に見えないアドレスは比較的単純なソリューションを提供しますが、主な欠点は、一般的なコンピューティングではなく、トランザクション(支払いと転送)にプライバシー保証のみを追加することです。これにより、上記の他の3つのソリューションとは異なります。

さらに、目に見えないアドレスによって提供されるプライバシー保証は、他の選択肢ほど強力ではありません。匿名性は、特に着信および発信転送が同様の範囲内にない場合は、単純なクラスタリング分析で壊れる可能性があります(たとえば、10,000ドルが受け取られますが、平均1日のトランザクションは10〜100ドルです)。目に見えないアドレスのもう1つの課題は、キーのアップグレードです。これにより、各ウォレットの個別のアップグレードが必要になりました(キーストレージの概要は、この問題を解決するのに役立ちます)。ユーザーエクスペリエンスの観点からは、アカウントに料金トークン(ETHなど)がない場合、目に見えないアドレスプロトコルには、アカウントの抽象化または支払人に料金を支払う必要があります。

私たちの議論にリスクがあります

開発の急速なペースとさまざまな技術ソリューションの一般的な不確実性を考えると、MPCが最終的な解決策になるという議論にはいくつかのリスクがあると考えています。何らかの形のMPCが必要になることはないかもしれませんが、主な理由には次のとおりです。

-

私たちが考えるほど重要ではありません。この場合、ZKベースのインフラストラクチャは、FHEよりも強いプライバシー保証とオーバーヘッドが低いため、勝つ可能性が高くなります。ZKベースのシステムは、プライベート決済プロトコルPayyなどの孤児のユースケースでうまく機能することを示すいくつかのユースケースがあります。

-

パフォーマンスのトレードオフはプライバシー保護の利点に値しません。2-3ライセンサーを備えたMPCネットワークの信頼の仮定は、単一の集中プレーヤーとそれほど違いはなく、コスト/オーバーヘッドの大幅な増加は価値がないと言うかもしれません。それ。これは、多くのアプリケーション、特に価値の低いコストに敏感なアプリケーション(ソーシャルやゲームなど)に当てはまる場合があります。ただし、法的問題や調整摩擦により、コラボレーションが現在非常に高価(または不可能)である多くの高価値ユースケースもあります。後者は、MPCとFHEベースのソリューションが輝く可能性がある場所です。

-

専門化は一般的なデザインを打ち負かし、新しいチェーンを構築し、ユーザーと開発者コミュニティを導くことは非常に困難です。したがって、ユニバーサルプライバシーインフラストラクチャ(L1/L2)を注目するのは難しい場合があります。別の問題には、単一のプロトコル設計をカバーすることが困難です。この世界では、既存のエコシステム(サービスとしての機密性)または専用のユースケース(支払いなど)にプライバシーを提供するソリューションが勝ちます。ただし、後者は、いくつかの暗号化技術を自分で実装する必要があるアプリケーション開発者に複雑さをもたらすため、後者に懐疑的です。

-

規制は、プライバシーソリューションの試験を妨げ続けています。これは、特定のプライバシー保証を備えたプライバシーインフラストラクチャとアプリケーションを構築する人にとってリスクです。非金融ユースケースは、規制のリスクが少なくなりますが、ライセンスのないプライバシーインフラストラクチャの上に構築されているものを制御することは困難です(不可能)。規制上の問題を解決する前に、技術的な問題に対処する可能性があります。

-

ほとんどのユースケースでは、MPCおよびFHEベースのソリューションのオーバーヘッドはまだ高すぎます。MPCは主に通信オーバーヘッドの影響を受けますが、FHEチームはハードウェアアクセラレーションに大きく依存してパフォーマンスを向上させます。しかし、ZK側の専用ハードウェアの開発を推測できれば、生産に対応できるハードウェアを入手する前に、ほとんどの人が考えるよりもはるかに時間がかかります。FHEハードウェアアクセラレーションに専念するチームには、Optalysys、Fhela、Niobiumが含まれます。

まとめ

最終的に、チェーンの強度はその最も弱いリンクに依存します。プログラム可能なプライバシーインフラストラクチャの場合、if単一の失敗点なしで共有民間の状態を処理することを望み、その後、信頼の保証はMPCの保証に帰着します。

この投稿はMPCに対する批判のように聞こえますが、そうではありません。MPCは、集中型の第三者に依存する現在の状況を大幅に改善しました。主な問題は、業界全体に誤った信頼があり、問題が隠されていることだと考えています。代わりに、問題に真正面から直面し、潜在的なリスクの評価に集中する必要があります。

ただし、同じツールを使用してすべての問題を解決する必要はありません。MPCは究極の目標であると考えていますが、MPC駆動型ソリューションのオーバーヘッドが高い限り、他のアプローチも実行可能なオプションです。私たちは、どのアプローチが解決しようとしている問題の特定のニーズ/特性、そしてどのようなトレードオフをしようとしているかに最適なアプローチを常に検討する価値があります。

あなたが世界で最高のハンマーを持っているとしても、すべてが必ずしも爪ではありません。