Autor: Scam Sniffer;

introducción

Wallet Drainers es un software malicioso relacionado con la criptomoneda, que ha logrado un gran «éxito» en el último año.Estos softwares se implementan en un sitio web de pesca para los usuarios de trucos para firmar transacciones maliciosas, robando así los activos de sus billeteras de criptomonedas.Estas actividades de pesca en línea continúan atacando a los usuarios comunes en diversas formas, lo que lleva a grandes pérdidas económicas que han firmado inadvertidamente transacciones maliciosas.

Estadísticas de fraude pesquero

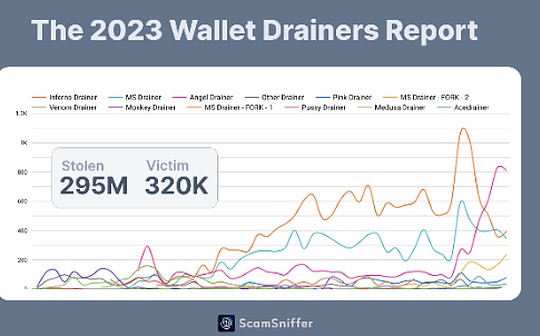

En el último 2023,Scam Siffer monitoreó estos drenadores de billetera para robar casi $ 295 millones en activos de aproximadamente 324,000 víctimas.

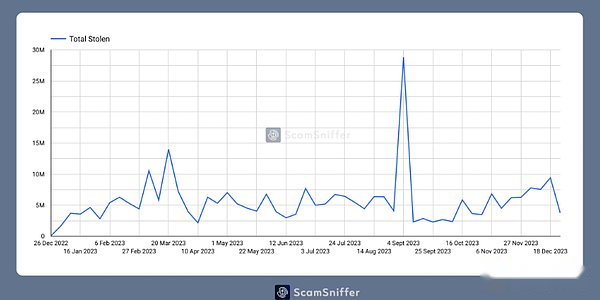

Tendencia de fraude de pesca

Vale la pena mencionar que casi 7 millones de dólares estadounidenses fueron robados el 11 de marzo.La mayoría de ellos son causados por la fluctuación de los tipos de cambio del USDC, porque las víctimas se encontraron con un sitio web de pesca que fingió ser un círculo.Cerca del 24 de marzo, los piratas informáticos atacaron la discordia del Arbitrum y se produjo un gran robo.Su fecha de aire también está cerca de esta fecha.

Cada pico de robo está relacionado con eventos relacionados con el grupo.Estos pueden ser aerdropios o piratas informáticos.

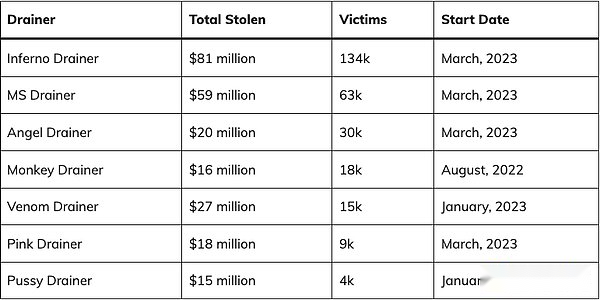

Drenadores de billetera

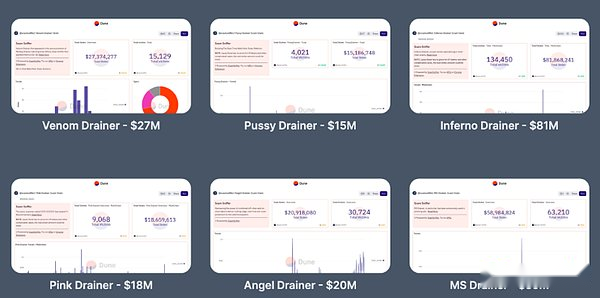

Después del drenador de mono de exposición de Zachxbt, han estado activos durante 6 meses.Venom se hizo cargo de la mayoría de sus clientes.Posteriormente, MS, Inferno, Angel y Pink aparecieron alrededor de marzo.A medida que Venom detiene los servicios alrededor de abril, la mayoría de las pandillas de pesca en línea recurrieron a otros servicios.

La escala y la velocidad se actualizan.Por ejemplo, Monkey apestó 16 millones de dólares estadounidenses en 6 meses, mientras que Inferno Drainer superó significativamente este número y absorbió $ 81 millones en solo 9 meses.

Basado en el costo del 20% de Drainer, ganaron al menos $ 47 millones vendiendo drenadores de billetera.

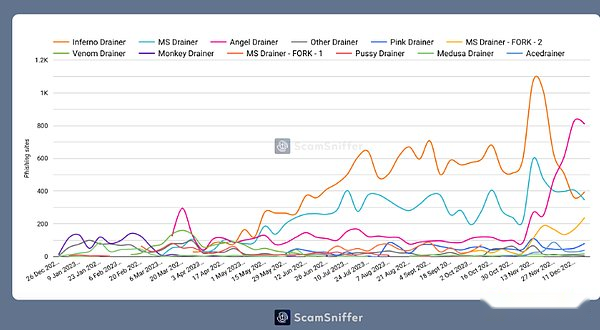

Tendencia de los drenadores de billetera

Se puede ver en el análisis de tendencias que las actividades de pesca en línea han seguido creciendo.y,Cada vez que salga un drenador, habrá un nuevo drenador reemplazarlosPor ejemplo, Angel parece ser el nuevo sustituto después del anuncio de Inferno.

¿Cómo lanzan actividades de pesca en línea?

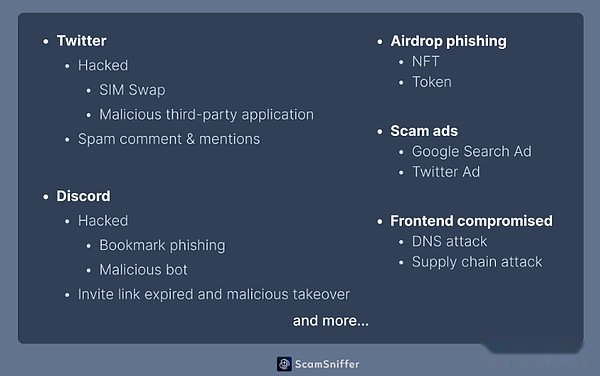

Estos sitios web de pesca se obtienen principalmente de las siguientes maneras:

-

Ataque de hacker

-

Se piratean las cuentas oficiales del proyecto Discord y Twitter

-

Ataque en la parte delantera del proyecto oficial o la biblioteca utilizada

-

Tráfico natural

-

NFT o Airdrop de tokens

-

Se toma el enlace de discordia vencido

-

Spam en el spam de Twitter mencionado y comentado

-

Tráfico pagado

-

Anuncio de búsqueda de Google

-

Publicidad de Twitter

Aunque los piratas informáticos tienen una amplia gama de influencias, la comunidad generalmente responde rápidamente, generalmente dentro de 10 a 50 minutos.Sin embargo,Los enlaces de discordia de Airdrops, Natural Flow, Paging Publicising and Recibe no son muy parciales.

Además, hay comportamientos de pesca de mensajes privados personales más específicos.

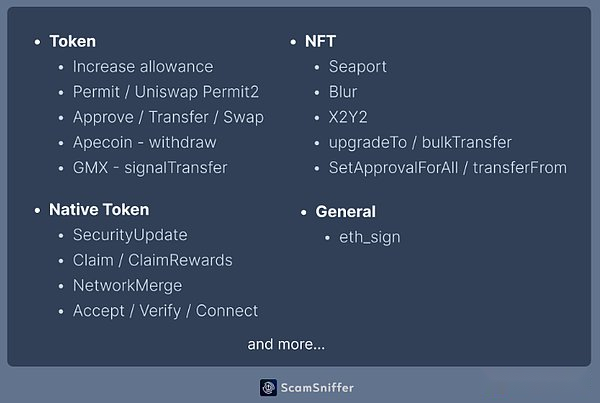

Firmas de pesca en línea comunes

Los diferentes tipos de activos están dirigidos a diferentes métodos de firma de pesca en línea.La imagen de arriba son algunos métodos comunes de firma de pesca en línea.El tipo de activos de la billetera de la víctima determinará el tipo de firma de pesca en línea maliciosa.

A juzgar por el caso de robar tokens LP de recompensa utilizando SignATransfer de GMX, está claro que tienen una forma muy delicada de usar activos específicos.

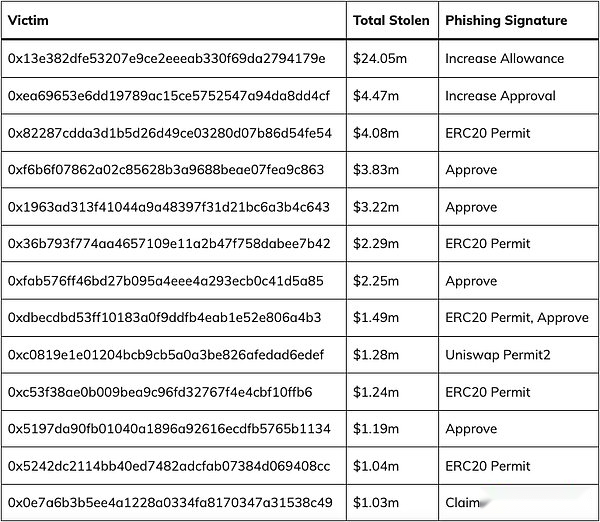

Las primeras 13 víctimas de pesca

Lo anterior es la víctima más grave afectada por el robo, con una pérdida acumulativa de 50 millones de dólares estadounidenses.Se puede ver,La razón principal es firmar firmas de pesca como permiso, permiso2, aprobar, aumentar la asignación.

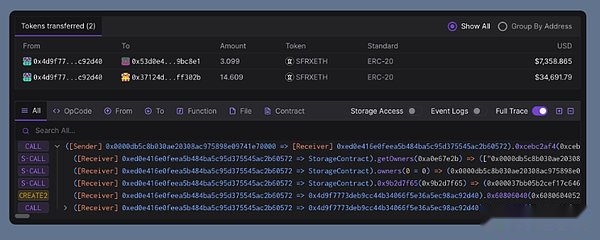

Use contratos inteligentes más

Multicall

Desde infierno, también han comenzado a usar contratos inteligentes.Por ejemplo, la cantidad de asignación requiere dos transacciones.Esto puede no ser lo suficientemente rápido, lo que resulta en la retirada de la víctima antes de la segunda transferencia.Para mejorar la eficiencia, utilizan una transferencia de activos múltiple más eficiente.

Create2 & amp;

Del mismo modo, para evitar algunas inspecciones de seguridad de la billetera, también intentaron usar Create2 o Funciones Crear para generar dinámicamente direcciones temporales.Esto hará que la lista negra de la billetera pierda su efecto, y también causará más problemas para la investigación de pesca, porque el destino de transferencia de activos se desconoce antes de su firma, y la dirección temporal no tiene importancia analítica.

En comparación con el año pasado, este es un cambio importante.

Sitio web de pesca en Internet

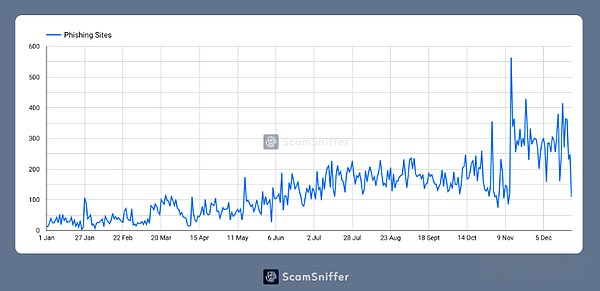

Al analizar la tendencia del número de sitios web de pesca, se puede ver que las actividades de pesca aumentan gradualmente cada mes.Esto está estrechamente relacionado con la ganancia y la estabilidad de los servicios de billetera.

Al analizar la tendencia del número de sitios web de pesca, se puede ver que las actividades de pesca aumentan gradualmente cada mes.Esto está estrechamente relacionado con la ganancia y la estabilidad de los servicios de billetera.

Lo anterior es el principal registrador de nombres de dominio utilizado por estos sitios web de pesca.Al analizar la dirección del servidor, también puede encontrar que la mayoría de ellos usan servicios como CloudFlare para ocultar su dirección de servidor real.

¿Qué hizo Scam Sniffer?

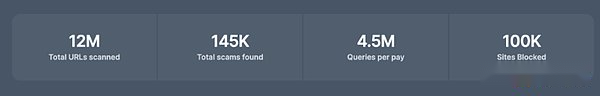

El año pasado, Scam Sniffer escaneó casi 12 millones de URL y encontró casi 145,000 URL maliciosas.La lista negra de código abierto de Scam Sniffer actualmente contiene casi 100,000 nombres de dominio malicioso.

Scam Sniffer también informa continuamente múltiples billeteras bien conocidas, y continúa compartiendo información sobre los principales casos de robo en las plataformas de redes sociales para aumentar la comprensión y comprensión del público de las amenazas de pesca en línea.

En la actualidad, Scam Snifer ha ayudado a algunas plataformas bien conocidas para proteger a sus usuarios y se compromete a proporcionar seguridad Web3 para los próximos mil millones de usuarios.