>Autor: Filippo Franchini, Web3 Foundation, kompiliert: Einbllock+

Polkadot ist eine innovative Multi -Chain -Blockchain -Plattform,Ziel ist es, Interoperabilität zu erreichen und die Sicherheit zwischen verschiedenen Blockchain zu teilen.Dieser Artikel wird ausführlich untersuchtPolkadots Sicherheitsmechanismus,Achten Sie besonders darauf, wie sein Core (Core) und das On-Ketten-System gemeinsame Sicherheit für Rollups bieten.Und wie Sie die Verfügbarkeit und Effektivität des gesamten Netzwerks gewährleisten.

Polkadots Sicherheitsarchitektur

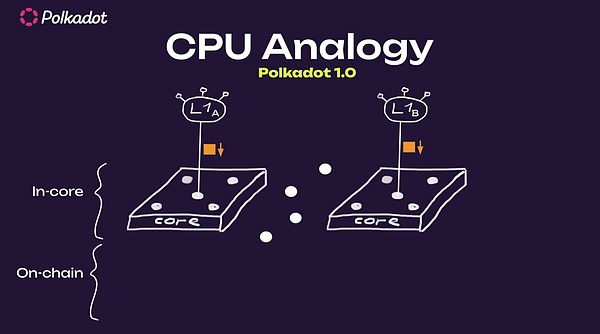

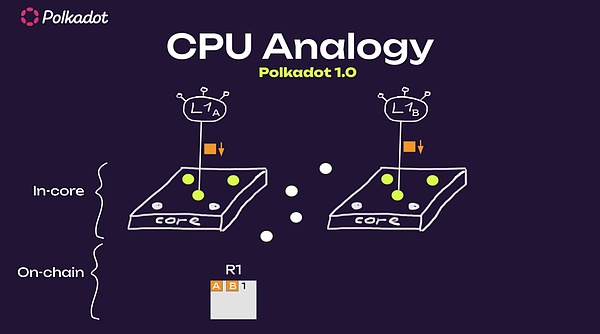

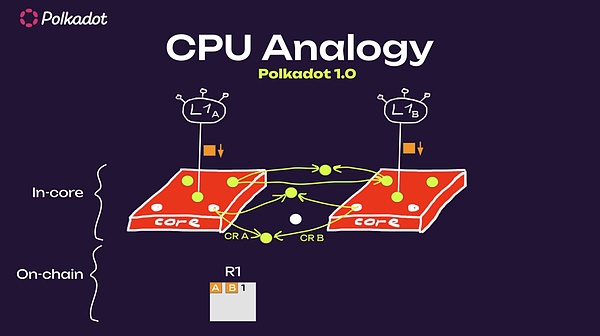

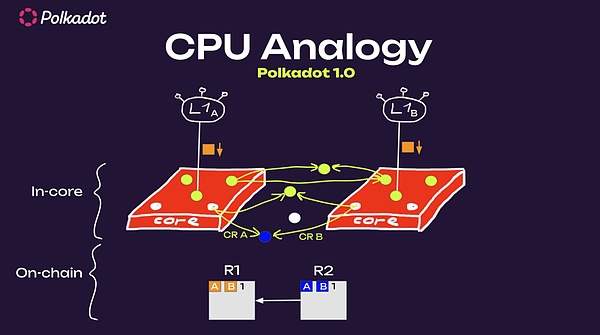

Polkadots Sicherheitsmechanismus hängt davon abEinzigartige Kern und Validatoren.Polkadots parallelJeder Kern besteht aus 5 Überprüfungen (Punkte)Der Gruppenwächter, diese Gruppen drehen sich jede Minute zwischen den Kernen,Und wechseln Sie alle 4 Stunden Mitglieder.

Die erste Kette (L1) sendet einen Blockkandidaten mit einigen Beweisen in den Kern.Im Kern3/5 ÜberprüfungNach dem Empfangen und Überprüfen der Daten ist der Kandidat für den L1 -BlockZurück in die Polkadot -Relaiskette.(Abbildung: Orange, R1)

Seitdem,Der Kern ist besetzt(Auf dem Bild: rot),Die Sicherung verteilt einige taktische Codes(Wird verwendet, um Informationen für weitere Inspektions- und Verarbeitungsstreitigkeiten zu rekonstruieren und Streitigkeiten zu blockieren (CRE, CR, in der Relaiskette aufgezeichnet)Angesichts der Überprüfungsperson außerhalb des Kerns.

Polkadots Baby (Blockproduktionsalgorithmus) wählt einen Blockautor.Erwerben Sie den Blockkandidaten im nachfolgenden Relaiskettenblock (in der Abbildung: blau, r2) und der Kern wird verfügbar.Wird verwendet, um Follow -up -Kandidateninformationen für die Sicherung zu erhalten.

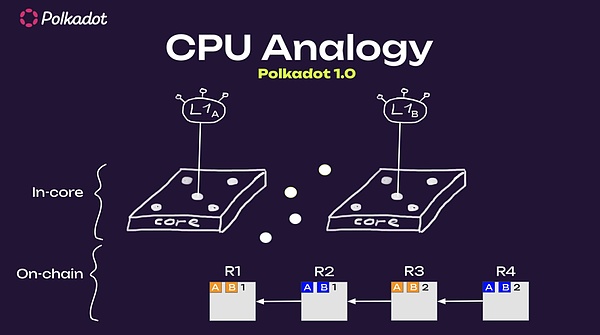

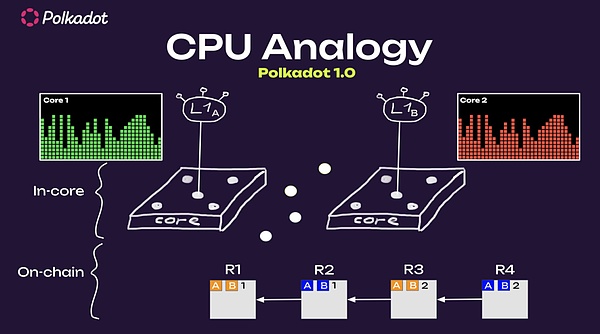

In der Polkadot 1.0 -Version ohne asynchronen Unterstützung,Der L1 -Block ist alle 12 Sekunden in der Relaiskette enthalten, und die Kernüberprüfungsperson führt 0,5 Sekunden aus.

In Polkadot 1.0,Eine L1 -Kette kann einen Kern von bis zu 2 Jahren belegen.

Überblick über das Parallelkettenprotokoll

Original: https://wiki.polkadot.network/docs/learn-parachains-protocol

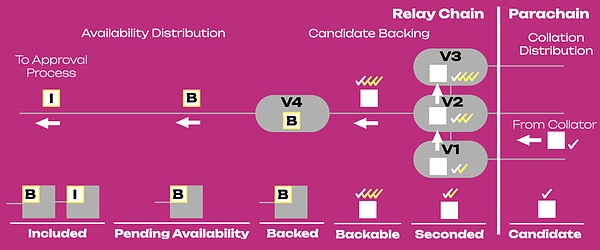

Das parallele Kettenprotokoll führt einen Prozess durch, der wiederholt parallel durchgeführt werden kann, und aus der Erstellung der Relaiskette wird ein paralleler Kettenblock erzeugt.Das Protokoll ermöglicht es dem Netzwerk, effiziente Scheiben zu erstellen und gleichzeitig eine starke Sicherheitsgarantie beizubehalten.ANV -Protokoll (Verfügbarkeit und Gültigkeit) beschreibt aus Sicht der Verfügbarkeit und WirksamkeitParallelketteProtokoll.

Hauptaufgabe

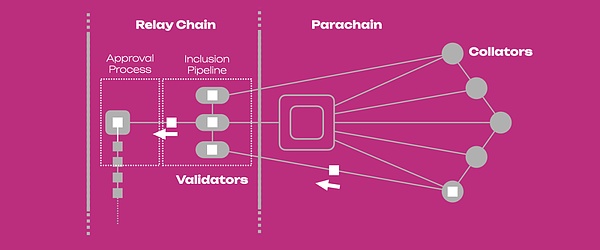

Validatoren (Validatoren): Verantwortlich für die Überprüfung des Gültigkeitsnachweises des Parallelkettenblocks (POV),Stellen Sie sicher, dass die Verfügbarkeit von POV im angegebenen Zeitraum.Die Überprüfungsperson hat eine Anzahlung in der Kette,Es kann teilweise oder alles beschlagnahmt werden, wenn das Verhalten nicht endet.

Kollatoren (Kollatoren): Erstellen Sie einen POV zur Überprüfungsprüfung.Um einen POV zu erstellen, müssen Sie mit dem Handelsformat und Blockerstellung von spezifischem Parachain vertraut sein.Und haben einen vollständigen staatlichen Zugangsrecht.

Das Hauptstadium des parallelen Kettenprotokolls

Einschlusspipline: Der Sammler sendet den Parallelkettenblock (Parablocks) zusammen mit POV an die Überprüfung.Verifier prüft, ob Parablocks die Statuskonvertierungsregeln befolgt und die Ergebnisse unterzeichnet haben.Nach genügend positiven Ergebnissen ist der Block Backup und in die Relaiskette eingebaut, muss jedoch noch genehmigt werden.

Genehmigungsprozess (Genehmigungsprozess): Beispiele werden auf zusätzliche Inspektionen überprüft.Wenn Sie bestehen, wird der parallele Kettenblock genehmigt.

Data Usability and Effektivitätsprotokoll (ANV)

Das ANV -Protokoll überprüft das Parallelkettenprotokoll aus einem anderen Winkel,Es wird betont, dass Parablock verfügbar und effektiv sein muss, bevor die endgültige Relaiskette einbezogen wird.Unterteilt in fünf Stufen:

-

Drei Phasen im Prozess: Parallele Kettenphase, Einreichungsphase der Relaiskette, Verfügbarkeit und nicht verfügbare Phase.

-

Zwei Phasen des Genehmigungsprozesses:Aufgabenallokation und sekundäre (effektive) Inspektion und Kettenauswahl.

Polkadot bietet einen starken Sicherheitsmechanismus durch sein Kern- und Überprüfungssystem sowie das Parallelkettenprotokoll.Stellen Sie den effizienten Betrieb des Netzwerks und die effektive Überprüfung des Blocks sicher.Mit der Entwicklung der Technologie und der kontinuierlichen Optimierung von Protokollen,,Es wird erwartet, dass Polkadot weiterhin eine wichtige Rolle im Bereich der Blockchain -Interoperabilität und der Weitergabe der Sicherheit spielt.