introduction

Le portefeuille OKX WEB3 a spécialement planifié la colonne « Numéro spécial de sécurité » pour apporter des réponses spéciales sur différents types de questions de sécurité de la chaîne.Grâce aux cas les plus réels de l’utilisateur, il est partagé conjointement et a répondu avec des experts ou des institutions dans le domaine de la sécurité.

Le plus grand charme du monde est que tout le monde a le potentiel de devenir une « baleine géante »

Mais même la « baleine géante » ne peut pas être têtue.

Donc, jouer sur la chaîne, la sécurité d’abord

Sinon, vous devez « démarrer un travail » ~

Ce numéro est le 05e numéro de la sécurité spéciale. Stratégie de couverture de défi.Par exemple, comment examiner les rapports d’audit, l’évaluation préliminaire des indicateurs et des paramètres, des parties de projet ou des utilisateurs de baleines géants, comment créer une capacité de perception de surveillance, des codes de protection de sécurité Defi, etc., ne le manquez pas!

BlocsÉquipe de sécurité:BlockSec est le premier fournisseur de services de sécurité « Full Stack » au monde. en fonds.

Le PDG de Blocksec et AMP;CTO & AMP; le co-fondateur Wu Lei est professeur d’ordinateur à l’Université du Zhejiang.Le directeur des produits Raymond a été responsable des produits sûrs à Tencent et 360.

Okx web3Équipe de sécurité du portefeuille:Bonjour à tous, je suis très heureux de faire ce partage.L’équipe de sécurité OKX Web3 est principalement responsable de la construction de divers types de capacités de sécurité dans le domaine de la WEB3, tels que l’audit de sécurité des contrats intelligents, le renforcement des capacités du portefeuille et la surveillance de la sécurité du projet sur la chaîne. L’écologie de sécurité de toute la blockchain.

Q1: Partagez les vraies rencontres de quelques utilisateursDéfierCas de risque

BlocsÉquipe de sécurité:Defi a attiré de nombreux grands ménages car il apporte des rendements élevés relativement stables aux actifs.Afin d’améliorer les liquidités, de nombreuses parties de projet inviteront également activement les grands ménages à s’installer.Par exemple, nous pouvons souvent voir des reportages selon lesquels certains grands ménages sont stockés dans des actifs énormes en Defi.Bien sûr, lorsque vous participez au projet Defi, ces baleines géantes seront également confrontées à certains risques en plus des avantages stables.Ensuite, nous partageons une certaine divulgation des cas de risque Defi:

Cas 1: Dans l’incident de sécurité de Polynetwork en 2022, un total de plus de 600 millions de dollars d’actifs ont été attaqués.Selon les rumeurs, Shenyu contient également 100 millions de dollars américains. être très souffrant.Bien qu’une petite partie de l’incident de sécurité actuel soit bonne, la plupart des événements de sécurité n’ont pas autant de chance.

Cas 2: Le Dex Sushiswap bien connu a été attaqué en 2023. Le grand nombre de grands ménages ont perdu plus de 3,3 millions de dollars de pertes, et sa perte à elle seule a atteint environ 90% de la perte totale.

Cas 3: Dans l’incident de sécurité de Prisma en mars de cette année, la perte totale était de 14 millions de dollars américains. %La plupart de ces actifs volés n’ont pas été récupérés.

Dans l’analyse finale, Defi, en particulier le réseau principal, n’est pas ignoré car les frais de gaz ne peuvent pas être ignorés. Les baleines ont contribué 80% de TVL.Lorsque l’incident de sécurité se produit, ces baleines géantes supporteront inévitablement la plupart des pertes. »Vous ne pouvez pas voir les baleines géantes manger de la viande, et elles sont également battues. »

Okx web3Équipe de sécurité du portefeuille:Avec la prospérité du monde sur la chaîne, les cas de risque Defi rencontrés par les utilisateurs augmentent également de jour en jour.

Cas 1: Playdapp Privilege Acte Incident de fuite de clé privée.Du 9 au 12 février 2024, la plate-forme de jeu Playdapp basée sur Ethereum a été attaquée en raison de fuites de clés privées.L’attaquant a ajouté de nouveaux Coinkers au jeton PLA, jeté un grand nombre de PLA et dispersé à plusieurs adresses et échanges de chaîne.

Cas 2: Événement d’attaque de financement de Hedgey.Le 19 avril 2024, Hedgey Finance a rencontré de grandes vulnérabilités de sécurité sur Ethereum et Arbitrum, entraînant une perte d’environ 44,7 millions de dollars américains.L’attaquant utilise le contrat pour manquer la vulnérabilité de la vérification des entrées de l’utilisateur pour obtenir l’autorisation de l’attaque contre l’attaque contre l’attaque, afin de voler des actifs du contrat.

Q2: Pouvez-vous résumer le courantDéfierLe principal type de risque existe sur le terrain

Okx web3Équipe de sécurité du portefeuille:Combiné avec des cas réels, nous trierons les 4 types de types de risques actuels communs dans le champ Defi actuel

La première catégorie: attaque de pêche.Les attaques de pêche sont un type commun dans les cyberattaques.Dans le domaine de Defi, les attaques de pêche sont généralement effectuées de la manière suivante:

1) Faux sites Web: l’attaquant crée un site Web de pêche similaire au projet Real Defi pour séduire les utilisateurs pour signer les autorités ou transférer des transactions.

2) Attaque d’ingénierie sociale: Sur Twitter, l’attaquant utilise des comptes d’imitation élevés ou détournant le Project Party Twitter ou Discord Compte pour publier de fausses activités promotionnelles ou des informations aériennes (en fait des liens de pêche) pour effectuer des attaques de pêche contre les utilisateurs.

3) Contrats intelligents malveillants: l’attaquant a affiché un contrat intelligent apparemment attrayant ou un projet Defi pour séduire les utilisateurs pour autoriser leurs droits d’accès à voler des fonds.

La deuxième catégorie: Rugpull.Rugpull est une arnaque unique dans le domaine de Defi.Rugpull se produit généralement dans les projets d’échange décentralisé (DEX) et d’extraction de liquidité.Les principales manifestations comprennent:

1) Évacuation des liquidités: les développeurs fournissent une grande quantité de liquidité pour attirer les investissements des utilisateurs dans le pool de liquidités, puis retirer soudainement toutes les liquidités, ce qui a entraîné la chute des prix des jetons et les investisseurs ont subi de lourdes pertes.

2) Forge Project: Les développeurs créent un projet Defi apparemment légal, qui séduit les utilisateurs à investir par de faux engagements et un revenu élevé, mais il n’y a en fait pas de produit ou de service réel.

3) Modifier les autorisations du contrat: les développeurs utilisent la porte arrière ou les autorisations dans des contrats intelligents pour modifier les règles du contrat ou retirer des fonds à tout moment.

Troisième catégorie: Vulnérabilité des contrats intelligents.Le contrat intelligent est un code d’exécution automatique.S’il y a une faille dans un contrat intelligent, cela entraînera de graves problèmes de sécurité.Les vulnérabilités courantes du contrat intelligent comprennent:

1) Vulnérabilité réduite: l’attaquant a appelé à plusieurs reprises le contrat de vulnérabilité avant la fin du dernier appel, causant des problèmes à l’état interne du contrat.

2) Erreur logique: les erreurs logiques dans la conception ou la mise en œuvre des contrats conduisent à des comportements ou à des lacunes inattendus.

3) Notre débordement entier: le contrat ne gère pas correctement l’opération entière, entraînant un débordement ou un débordement.

4) Manipulation des prix: l’attaquant est attaqué en manipulant le prix de la machine à prophétie.

5) Perte de précision: En raison du problème du point flottant ou de la précision entière, des erreurs de calcul sont causées.

6) Manque de vérification des entrées: incapacité à vérifier l’entrée de l’utilisateur, conduisant à des problèmes de sécurité potentiels.

La quatrième catégorie: risque de gouvernance.Le risque de gouvernance implique le mécanisme de décision et de contrôle de base du projet.Les types de risques courants comprennent:

1) Fuite de clé privée

Le compte de privilège de certains projets Defi est contrôlé par l’EOA (comptes détenus à l’extérieur) ou signer plus de portefeuilles.

2) Attaque de gouvernance

Bien que certains projets Defi utilisent des solutions de gouvernance décentralisées, les risques suivants existent toujours:

· Emprunt à des jetons: l’attaquant peut manipuler les résultats du vote dans un court laps de temps en empruntant une grande quantité de jetons.

· Contrôler le droit au vote: Si le jeton est très concentré entre les mains de quelques personnes, ces personnes peuvent contrôler la décision de la prise de la décision de l’ensemble du projet par le biais de droits de vote centralisés.

Q3: Quelles dimensions ou paramètres peuvent être évalués préliminairementDéfierLe niveau de sécurité et de risque du projet?

BlocsÉquipe de sécurité:Avant de participer à un projet Defi, il est nécessaire de procéder à une évaluation globale de la sécurité du projet.En particulier pour les participants ayant un volume de capital relativement important, les enquêtes de diligence raisonnable nécessaires pour la sécurité peuvent assurer la sécurité des fonds dans la plus grande mesure.

Premièrement, il est recommandé d’évaluer de manière approfondie la sécurité du code du projet, notamment si la partie du projet est vérifiée et si la société d’audit avec une bonne réputation de sécurité, s’il existe de nombreuses sociétés d’audit et si le dernier code a été audité.De manière générale, si le code exécuté en ligne est audité par un certain nombre de sociétés de sécurité avec une bonne réputation de sécurité, cela réduira considérablement le risque d’être attaqué par la sécurité.

Deuxièmement, cela dépend de savoir si la partie du projet déploie un système de surveillance de la sécurité en temps réel.La sécurité des garanties d’audit de sécurité est statique et ne résout pas le problème de sécurité dynamique causé par le projet après le projet.Par exemple, la partie du projet a ajusté de manière inappropriée les paramètres de fonctionnement clés du projet et ajouté un nouveau pool.Si la partie du projet utilise des systèmes de surveillance de la sécurité en temps réel, le facteur de sécurité de l’exécution est supérieur à celui de l’accord qui n’adopte pas une telle solution.

Troisièmement, cela dépend de savoir si la partie du projet a une capacité de réponse automatique dans les situations d’urgence.Cette capacité a longtemps été ignorée par la communauté.Nous avons constaté que dans plusieurs incidents de sécurité, la partie du projet n’avait pas atteint la fusion automatique de la fonction (ou la fusion des opérations sensibles aux fonds).La plupart des parties du projet utilisent des moyens manuels pour gérer les événements de sécurité dans des situations d’urgence, et cette méthode s’est avérée inefficace ou même invalide.

Quatrièmement, cela dépend de la dépendance externe du projet et de la robustesse de la dépendance externe.Un projet Defi s’appuiera sur les informations fournies par des projets de troisième partie, tels que le prix et la liquidité.Par conséquent, il est nécessaire d’évaluer la sécurité des projets à partir de la quantité de dépendance externe, de la sécurité des projets dépendants externes, s’il existe une surveillance des données externes dépendantes et un angle de traitement du temps réel pour évaluer les projets.D’une manière générale, la partie du projet des dépendances externes est la partie du projet du projet Head et la tolérance aux défauts et le traitement en temps réel des données anormales des projets externes seront plus sûrs.

Cinquièmement, si la partie du projet a une structure de gouvernance communautaire relativement bonne.Cela comprend si le parti du projet dispose d’un mécanisme de vote communautaire pour des événements majeurs, si l’opération sensible est terminée et si plus le portefeuille a introduit la participation neutre de la communauté et si elle a le comité de sécurité communautaire.Ces structures de gouvernance peuvent améliorer la transparence du projet et réduire la possibilité de fonds des utilisateurs dans le projet par Rugpull.

Enfin, l’histoire historique du parti du projet est également très importante.L’enquête de fond de l’équipe du projet et des principaux membres du projet doit être menée.Si le membre principal de la partie du projet a été attaqué à plusieurs reprises dans le passé ou les mauvais dossiers historiques tels que Rugpull, les risques de sécurité de ces projets seront relativement élevés.

En bref, avant de participer au projet DEFI, les utilisateurs, en particulier les grands participants au financement, devraient faire un bon travail de recherche, de l’audit de sécurité du code avant le projet vers la surveillance de la sécurité en temps réel et les capacités de réponse automatique après la mise en ligne du projet, et inspecter la sécurité de l’investissement et de la sécurité de la sécurité du parti du projet, nous devons faire un bon travail de transfert du point de vue de la dépendance externe, de la structure de gouvernance et de l’histoire passée du projet pour garantir la sécurité des fonds investis dans le projet.

Okx web3Équipe de sécurité du portefeuille:Bien qu’il soit impossible d’assurer la sécurité du projet DEFI à 100%, les utilisateurs peuvent initialement évaluer le niveau de sécurité et de risque du projet DEFI par la combinaison croisée des dimensions suivantes.

1. Sécurité technique du projet

1. Audit des contrats intelligents:

1) Vérifiez si le projet a été audité par plusieurs sociétés d’audit et si la société d’audit a une bonne réputation et une bonne expérience.

2) Vérifiez le nombre et la gravité des rapports dans le rapport d’audit pour vous assurer que tous les problèmes ont été réparés.

3) Vérifiez si le code du déploiement du projet est cohérent avec la version de code de l’audit.

2. Code open source:

1) Affichez si le code du projet est open source.

2) Le contexte de l’équipe de développement: Comprendre les antécédents et l’expérience de l’équipe de développement du projet, en particulier leur expérience en blockchain et en sécurité, ainsi que la transparence et le niveau d’information publique de l’équipe.

3) Plan de prime de vulnérabilité: si le projet a un plan de prime de vulnérabilité pour motiver les chercheurs en sécurité à signaler les lacunes.

3. Finance et sécurité économique

1) La quantité de verrouillage des fonds: vérifiez le montant des fonds verrouillés dans des contrats intelligents, et un verrouillage plus élevé peut signifier un degré élevé de confiance dans le projet.

2) Volume et liquidité des transactions: évaluer le volume et la liquidité du projet, la faible liquidité peut augmenter le risque de manipulation des prix.

3) Modèle économique des jetons: Évaluer le modèle économique des jetons du projet, y compris la distribution des jetons, le mécanisme d’incitation et le modèle d’inflation.Par exemple, il y a des jetons concentrés excessifs, etc.

4. Sécurité de l’opération et de la gestion

1) Mécanisme de gouvernance: Comprendre le mécanisme de gouvernance du projet, s’il existe un mécanisme de gouvernance centralisé, et si la communauté peut voter pour des décisions importantes et analyser la distribution des jetons et la concentration des droits de vote.

2) Mesures de gestion des risques: si le projet a des mesures de gestion des risques et des plans d’urgence, comment faire face aux menaces potentielles de sécurité et aux attaques économiques.De plus, en termes de transparence du projet et de communication communautaire, vous pouvez voir que la partie du projet ne peut pas publier régulièrement des rapports de progrès du projet et des mises à jour de sécurité, et s’il faut communiquer activement avec la communauté et résoudre les problèmes d’utilisateur.

5. Évaluation du marché et de la communauté

1) Activité communautaire: Évaluer l’activité communautaire et la fondation des utilisateurs du projet.

2) Évaluation des médias et des médias sociaux: analyser l’évaluation des projets dans les médias et les médias sociaux et comprendre les opinions des utilisateurs et des experts de l’industrie sur les projets.

3) Partenaires et investisseurs: Voir si le projet a un soutien bien connu et les investisseurs.

Q4: Comment les utilisateurs devraient-ils regarder le rapport d’audit, l’état open source et ainsi de suite?

BlocsÉquipe de sécurité:Pour les projets qui ont été vérifiés, la partie du projet annonce généralement activement le rapport d’audit à la communauté sur les canaux officiels.Ces rapports d’audit figurent généralement dans les documents de la partie du projet, les bibliothèques de code GitHub et d’autres canaux.De plus, l’authenticité et l’identification du rapport d’audit sont nécessaires.

Alors, comment les investisseurs étudient-ils de tels rapports d’audit lorsqu’ils obtiennent de tels rapports d’audit?

Premièrement, cela dépend de savoir si le rapport d’audit a été vérifié par certaines sociétés de sécurité ayant une réputation de haute sécurité, telles que Open Zeppelin, Trail of Bits, BlockSec et d’autres sociétés d’audit en chef.

Deuxièmement, cela dépend si les problèmes mentionnés dans le rapport d’audit ont été réparés.Ici, nous devons également distinguer les rapports de vulnérabilité valides et les vulnérabilités non valides dans le rapport d’audit.Étant donné que le rapport d’audit n’a pas de normes de l’industrie unifiées, la société d’audit de sécurité procédera à la notation des risques de vulnérabilités du projet et aux rapports en fonction de leur propre cognition de sécurité.Par conséquent, les lacunes trouvées dans le rapport d’audit doivent se concentrer sur le rapport de vulnérabilité efficace.Ce processus est préférable de faire en sorte que sa propre équipe de conseil en sécurité effectue une évaluation indépendante de troisième partie.

Troisièmement, cela dépend si le temps d’audit dans le rapport d’audit publié par la partie du projet est conforme à l’heure de mise à niveau et de mise à jour du projet récent (ou clôture). Dans le rapport d’audit couvre tout le code du code en ligne actuel de la partie du projet.Pour prendre en compte les coûts économiques et temporels, la partie du projet procède généralement à un audit de code.Par conséquent, dans ce cas, il est nécessaire de déterminer si le code audité est le code de protocole de base.

Quatrièmement, cela dépend de savoir si le code exécuté sur la ligne du projet a été vérifié (open source) et que le code vérifié est cohérent avec le rapport d’audit.Généralement, l’audit sera basé sur le GitHub de la partie du projet (plutôt que sur le code qui a été déployé en ligne).Si le déploiement final du projet sur la chaîne n’est pas open source, ou si elle est largement différente du code audité, c’est un point à qui il faut prêter attention.

En bref, la lecture du rapport d’audit lui-même est une chose très professionnelle.

Okx web3Équipe de sécurité du portefeuille:Les utilisateurs peuvent utiliser le site officiel du projet Defi ou un site Web de troisième partie, tels que Oklink pour afficher le rapport d’audit et l’état open source des contrats intelligents.

Tout d’abord, trouvez l’annonce officielle ou le site Web.Les projets de DeFI les plus crédibles affichent leurs informations sur le document lié sur leur site Web officiel. L’adresse du contrat.En plus du site officiel de la partie du projet, il affiche généralement le rapport d’audit et le déploiement des informations sur l’adresse du contrat sur les médias sociaux officiels tels que Medium et Twitter.

Deuxièmement, après avoir lu le site officiel de la partie du projet, vous pouvez vérifier les informations sur l’adresse du contrat fournies par la partie du projet via le navigateur Oklink et vérifier les informations de code open source du contrat dans la colonne « Contrat ».

Troisièmement, après avoir obtenu le rapport d’audit et les informations de code open source de la partie du projet, vous pouvez commencer à lire le rapport d’audit de la partie du projet.

1) Comprendre la structure du rapport d’audit et avoir un concept général pour le contenu du rapport d’audit.

2) Lors de la lecture du contenu pertinent de l’introduction, nous devons faire attention à la portée et aux objectifs de l’audit du rapport d’audit.

3) Lors de la lecture des problèmes, des solutions et des suggestions et des résultats d’audit trouvés dans la lecture, nous devons nous concentrer sur la question de savoir si l’équipe du projet a corrigé les vulnérabilités trouvées conformément à la suggestion et si la partie du projet a effectué un suivi – Audit audit les problèmes sont correctement manipulés.

4) Comparez plusieurs rapports.Si le projet a été vérifié plusieurs fois, vérifiez les différences entre chaque rapport d’audit pour comprendre l’amélioration de la sécurité du projet.

Q5: Historique d’attaque des pirates et plan de prime, à droiteDéfierValeur de référence de la sécurité du projet?

Okx web3Équipe de sécurité du portefeuille: Le plan de l’historique des attaques et de l’attaque des hackers fournit une certaine valeur de référence pour l’évaluation de la sécurité du projet DEFI, qui se reflète principalement dans les aspects suivants:

Tout d’abord, l’histoire de l’attaque des pirates

1) Révaluer la vulnérabilité historique: L’histoire d’attaque peut montrer les vulnérabilités de sécurité spécifiques du projet, permettant aux utilisateurs de comprendre quels problèmes de sécurité ont été utilisés dans le passé et si ces problèmes ont été complètement réparés.

2) Évaluer les capacités de gestion des risques: comment le projet réagit aux incidents de sécurité dans l’histoire, ce qui peut refléter sa capacité à gérer et à gérer la crise.Un projet qui réagit activement, la vulnérabilité de réparation en temps opportun et compense les utilisateurs est généralement considéré comme des options d’investissement plus fiables et matures.

3) Réputation du projet: les problèmes de sécurité fréquents peuvent réduire la confiance des utilisateurs dans le projet, mais si le projet peut montrer la possibilité d’apprendre et de renforcer les mesures de sécurité à partir des erreurs, cela peut également constituer sa réputation à long terme.

Deuxièmement, plan de prime

La mise en œuvre du plan de prime dans Defi et d’autres projets logiciels est une stratégie importante pour améliorer la sécurité et fouiller les lacunes potentielles.Ces plans apportent une valeur de référence multiple pour l’évaluation de la sécurité du projet:

1) Renforcer l’audit externe: le plan de prime encourage les chercheurs mondiaux à la sécurité à participer à l’audit de sécurité du projet.Ce test de sécurité « crowdsourcing » peut exposer des problèmes qui peuvent être ignorés audit interne, augmentant ainsi la possibilité de découvrir et de résoudre des vulnérabilités potentielles.

2) Validité de la vérification des mesures de sécurité: grâce à des plans de primes réels, le projet peut tester l’efficacité de ses mesures de sécurité dans le combat réel.Si le plan de prime d’un projet est plus long, mais que le rapport est moins grave, cela peut être un indicateur qui indique que le projet est relativement mature et sûr.

3) Amélioration continue de la sécurité: le plan de prime fournit un mécanisme d’amélioration continue.Avec l’émergence de nouvelles technologies et de nouvelles méthodes d’attaque, le plan Bounty aide l’équipe du projet à mettre à jour et à renforcer ses mesures de sécurité en temps opportun pour s’assurer que le projet peut faire face aux derniers défis de sécurité.

4) Établir une culture de sécurité: si le projet met en place un plan de prime, et la gravité et l’activité du plan peuvent refléter l’attitude de l’équipe du projet envers la sécurité.Un plan de prime positif montre l’engagement du projet à établir une solide culture de la sécurité.

5) Améliorer la confiance de la communauté et des investisseurs: l’existence et l’effet du plan de prime peuvent prouver à la communauté et aux investisseurs potentiels que le projet attache l’importance à la sécurité.Cela peut non seulement améliorer la confiance des utilisateurs, mais également attirer plus d’investissements, car les investisseurs ont tendance à choisir des projets qui présentent une responsabilité élevée.

Q6:participerDéfierÀ l’époque, comment les utilisateurs peuvent-ils créer des capacités de perception de surveillance

BlocsÉquipe de sécurité:Prenant l’exemple des utilisateurs de baleines géantes, les baleines géantes se réfèrent principalement aux établissements d’investissement d’investisseurs individuels ou de petites équipes.Par conséquent, jusqu’à présent, la plupart des baleines géantes n’ont pas assez de perception des risques, sinon elles ne subiront pas de pertes aussi énormes.

En raison du risque d’énormes pertes, certains utilisateurs de baleines géants ont commencé à compter consciemment sur certains outils de sécurité ouverts pour surveiller et percevoir les risques.Maintenant, de nombreuses équipes font des produits de surveillance, mais comment choisir est très important.Voici quelques points clés:

Tout d’abord, le coût d’utilisation.Bien que de nombreux outils soient très puissants, ils ont besoin de programmation et le coût d’utilisation n’est pas faible.Pour les utilisateurs, il n’est pas facile de comprendre la structure du contrat et même de collecter des adresses.

Deuxièmement, c’est la précision.Personne espère recevoir quelques alarmes d’affilée en dormant la nuit, et constate que c’est une erreur, ce qui fera éclater les gens.Par conséquent, la précision est également critique.

Enfin, c’est la sécurité.Surtout sous cette échelle de fonds, nous ne pouvons ignorer le développement des outils et divers risques de sécurité de son équipe.Le récent match de gala a été attaqué, qui aurait introduit des prestataires de services de troisième partie dangereux.Par conséquent, des équipes fiables et des produits crédibles sont essentiels.

À ce jour, de nombreuses baleines géantes nous ont trouvé. Percevoir les risques.

Q7:participerDéfierSuggestions de sécurité et comment faire face aux risques de sécurité

BlocsÉquipe de sécurité:Pour les participants à grande échelle, la participation à l’accord Defi est d’assurer le principal titre et d’investir dans une recherche complète sur les risques de sécurité possibles.La sécurité des fonds peut généralement être garantie des aspects suivants.

Tout d’abord, nous devons juger de la sécurité et de l’investissement de la partie du projet dans plusieurs aspects.Y compris si ce qui précède est un audit de sécurité approfondi, si la partie du projet a une surveillance des risques de sécurité du projet et des capacités de réponse automatique, s’il a un bon mécanisme de gouvernance communautaire, etc.Ceux-ci peuvent refléter si la partie du projet a une attitude très responsable envers la sécurité des fonds utilisateur dans un aspect relativement important et si la sécurité du financement de l’utilisateur est très responsable.

Deuxièmement, les participants avec des fonds importants doivent également construire leur propre système de surveillance de la sécurité et de réponse automatique.Après un incident de sécurité dans l’accord d’investissement, les investisseurs avec des fonds importants devraient être en mesure de percevoir et de retirer les fonds dès que possible pour récupérer les pertes autant que possible au lieu d’épingler tout espoir de la partie du projet.En 2023, nous pouvons voir que de nombreux projets bien connus ont été attaqués, notamment Curve, Kyberswap, Euler Finance, etc.Malheureusement, nous avons constaté que lorsque l’attaque s’est produite, les grands investisseurs manquaient souvent de temps et d’intelligence efficace, et leur propre système de surveillance de la sécurité et de retraite d’urgence.

De plus, les investisseurs doivent choisir de meilleurs partenaires de sécurité pour continuer à prêter attention à la sécurité des normes du projet d’investissement.Qu’il s’agisse de la mise à niveau du code du projet, des changements d’importants paramètres, etc., vous devez être en mesure de percevoir et d’évaluer le risque dans le temps.Et de telles choses sont difficiles à terminer sans la participation d’équipes et d’outils de sécurité professionnels.

Enfin, vous devez protéger la sécurité de la clé privée.Pour les comptes qui doivent être échangés fréquemment, il est préférable de combiner la combinaison de la signature en ligne et des solutions de sécurité des clés privées hors ligne pour éliminer le risque à point unique après la perte d’une seule adresse et d’une seule clé privée.

Que dois-je faire si le projet fait face à des risques de sécurité?

On pense que pour toute baleine et investisseurs géants, la première réaction à rencontrer un incident de sécurité doit être la première à protéger la capitale.Cependant, la vitesse des attaquants est généralement très rapide et le fonctionnement manuel est souvent trop tard, il est donc préférable de retirer automatiquement le capital en fonction des risques.À l’heure actuelle, nous fournissons des outils connexes qui peuvent retirer automatiquement des capitaux après avoir découvert des attaques et aidé les utilisateurs à hiérarchiser l’évacuation.

Deuxièmement, si vous rencontrez vraiment des pertes, en plus de l’apprentissage, vous devez également promouvoir activement la partie du projet pour demander l’aide d’une entreprise de sécurité et retracer et surveiller les fonds de dommages.Étant donné que toute l’industrie de la cryptographie attache une grande importance à la sécurité, la proportion de la reprise des fonds augmente progressivement.

Enfin, s’il s’agit d’un grand ménage, vous pouvez également demander à la société de sécurité de faire le point sur d’autres projets pour investir dans des problèmes similaires.De nombreuses attaques de cause profonde sont cohérentes.Par conséquent, vous pouvez demander à la société de sécurité d’analyser les risques d’autres projets du portefeuille d’investissement.

Okx web3Équipe de sécurité du portefeuille:Lorsque vous participez au projet Defi, les utilisateurs peuvent prendre plusieurs mesures pour participer plus en toute sécurité pour participer au projet Defi, réduire le risque de perte de capital et profiter des avantages apportés par les finances décentralisées.Nous sommes étendus du niveau de l’utilisateur et du portefeuille OKX Web3.

Tout d’abord, pour les utilisateurs:

1) Choisissez des projets d’audit: Sélectionne préférentiellement des projets qui ont été audités par des sociétés d’audit de troisième partie bien connues (telles que la diligence de consensys, Trail of Bits, Openzeppelin, Quantstamp, Abdk Audit Projects, examiner leurs rapports d’audit public pour comprendre les risques potentiels et Réparation de vulnérabilité.

2) Comprendre les antécédents et l’équipe du projet: En recherchant le Livre blanc, le site Web officiel et l’équipe de développement du projet, assurez-vous que le projet est transparent et crédible.Faites attention aux activités de l’équipe dans les communautés de médias sociaux et de développement et comprenez leur force technique et leur soutien communautaire.

3) Investissement d’élimination: n’investissez pas tous les fonds dans un projet ou des actifs Defi, un investissement décentralisé peut réduire les risques.Sélectionnez plusieurs projets Defi de différents types, tels que l’emprunt, le dex, l’agriculture, etc. pour une exposition aux risques décentralisée.

4) Petits tests: Avant une grande quantité de transactions, effectuez une petite transaction de test pour assurer la sécurité des opérations et des plateformes.

5) Comptes de surveillance réguliers et traitement d’urgence: Vérifiez régulièrement votre propre compte et actifs Defi, et découvrez en temps opportun des transactions ou des activités anormales.Utilisez des outils (tels que l’étherscan) de surveillance des enregistrements de trading de la chaîne pour garantir la sécurité des actifs.Après avoir détecté des anomalies, prenez des mesures d’urgence dans le temps, comme la révocation de toute l’autorisation du compte, en contactant l’équipe de sécurité du portefeuille pour obtenir un soutien.

6) Utilisez de nouveaux projets avec prudence: gardez prudemment pour de nouveaux projets en ligne ou incroyables.Vous pouvez investir une petite quantité de fonds pour les tests pour observer son fonctionnement et sa sécurité.

7) Utilisez des portefeuilles Web3 grand public pour les transactions: seul le portefeuille Web3 grand public interagit avec le projet Defi.

8) Empêcher les attaques de pêche: cliquez soigneusement sur des liens étranges et des e-mails qui sont inconnus.Utilisez des canaux officiels pour télécharger des portefeuilles et des applications pour assurer l’authenticité du logiciel.

Deuxièmement, du niveau du portefeuille OKX Web3:

Nous fournissons de nombreux mécanismes de sécurité pour protéger les fonds des utilisateurs:

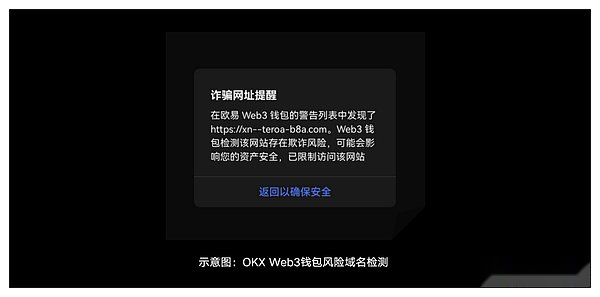

1) Détection du nom de domaine du risque: Lorsque les utilisateurs accèdent à DAPP, les portefeuilles OKX Web3 seront détectés et analysés au nom de domaine.

2) 貔貅 Test de jetons de plaque: le portefeuille OKX Web3 prend en charge une capacité complète de détection de jetons de marionnettes, protégez activement la plaque 貔貅 à la pièce dans le portefeuille et évitez que les utilisateurs essaient d’interagir avec les jetons de plaque 貔貅.

3) Bibliothèque d’étiquettes d’adresse: le portefeuille OKX Web3 fournit une bibliothèque d’étiquettes d’adresse riche et parfaite.

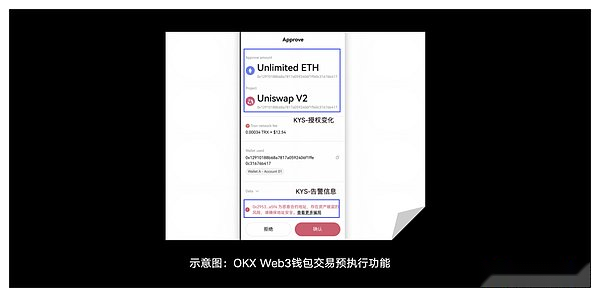

4) Trading pré-Exécution: Avant que l’utilisateur ne soumette toute transaction, le portefeuille OKX Web3 simulera la transaction et affichera les résultats des actifs et l’autorisation à l’utilisateur pour référence.Les utilisateurs peuvent juger s’ils répondent aux attentes en fonction des résultats afin qu’ils puissent décider de continuer à soumettre la transaction.

5) Application Defi intégrée: le portefeuille OKX WEB3 a des services intégrés pour divers projets de DEFI traditionnels.En outre, les portefeuilles OKX Web3 recommandent également des chemins de cheminement Dex, du pont croisé et d’autres services Defi pour fournir aux utilisateurs des services Defi optimaux et des solutions de gaz optimales.

6) Plus de services de sécurité: les portefeuilles OKX Web3 augmentent progressivement plus de fonctions de sécurité, créent des services de protection de sécurité plus avancés et mieux et plus efficacement pour assurer la sécurité des utilisateurs de portefeuilles OKX.

Q8: Non seulement les utilisateurs,DéfierComment protéger le risque du projet et comment le protéger?

BlocsÉquipe de sécurité:Les types de risques rencontrés par le projet DEFI comprennent: le risque de sécurité du code, le risque de sécurité opérationnelle et les risques de dépendance externe.

Premièrement, le risque de sécurité du code.C’est-à-dire les dangers de sécurité qui peuvent exister au niveau du code au niveau du code.Pour le projet Defi, les contrats intelligents sont sa logique commerciale principale (logique de traitement avant et arrière, etc. appartiennent à des activités de développement de logiciels traditionnels, qui est relativement mature). :

1) Tout d’abord, du point de vue du développement, nous devons suivre le modèle de développement de la sécurité des contrats intelligents, comme pour le modèle CHCKS-Effects-Interactions pour prévenir les lacunes des lacunes. réalisé pour éviter les risques inconnus causés par des roues d’invention répétitives.

2) Suivi des tests internes, le test est une partie importante du développement de logiciels, qui peut aider à découvrir de nombreux problèmes.Cependant, pour le projet Defi, seuls les tests locaux ne sont pas suffisants pour exposer le problème, mais nécessitent également des tests supplémentaires dans l’environnement de déploiement proche de la réelle en ligne.

3) Enfin, une fois le test terminé, il se connecte à un service d’audit de troisième partie bien connu.Bien que l’audit ne puisse pas garantir que 100% n’ont pas de problèmes, le travail d’audit systémique peut en grande partie aider la partie de projet à positionner divers problèmes de sécurité courants, qui ne sont souvent pas familiers avec les développeurs ou en raison de méthodes de réflexion différentes. .Bien sûr, en raison des différences de professionnalisme et d’orientation, si le budget le permet, deux sociétés d’audit ou plus sont recommandées de participer à la pratique.

Deuxièmement, opérez des risques de sécurité.Autrement dit, le risque de sécurité du projet après le lancement du projet.D’une part, le code peut encore avoir des lacunes inconnues.Même si le code a subi un bon développement, des tests et des audits, il peut encore y avoir des risques de sécurité illimités, ce qui a été largement prouvé dans la pratique de sécurité du développement de logiciels depuis des décennies; Le projet est lancé, confronté à plus de défis, tels que des fuites de clés privées, des paramètres d’erreur de paramètres importants du système, etc., peuvent provoquer de graves conséquences et d’énormes pertes.Les risques de sécurité opérationnels comprennent ::

1) Établir et améliorer la gestion des clés privées: adopter des méthodes de gestion des clés privées fiables, telles que des portefeuilles matériels fiables ou des solutions de portefeuille basées sur MPC.

2) Faites un bon travail de surveillance de l’état: le système de surveillance perçoit le fonctionnement des droits spéciaux et l’état de sécurité du fonctionnement du projet en temps réel.

3) Construisez un mécanisme de réponse automatisé pour les risques: par exemple, l’utilisation de BlockSec Phalcon peut obtenir automatiquement le blocage et éviter les pertes (supplémentaires) lors de la rencontre d’attaques.

4) Évitez les risques à point unique pour les privilèges Fonctionnement: Si vous utilisez SACE pour signer plus de portefeuilles pour effectuer des privilèges.

Troisièmement, les risques de dépendance externe se réfèrent aux risques causés par les dépendances externes existantes dans le projet.Les suggestions de risques de dépendance externe comprennent:

1) Choisissez des partenaires externes fiables, tels que le protocole de tête fiable reconnu par l’industrie.

2) Faites un bon travail de statut d’exploitation: similaire aux risques de sécurité opérationnelle, mais l’objet de surveillance ici est des dépendances externes.

3) Construisez un mécanisme de réponse automatisé pour les risques: similaire aux risques de sécurité en fonctionnement, mais la méthode d’élimination peut être différente, comme la commutation de dépendances de rechange au lieu de faire une pause directement le protocole.

De plus, pour la partie du projet qui souhaite constituer une capacité de surveillance, nous donnons également certaines suggestions de surveillance

1) Définissez avec précision les points de surveillance: déterminer les états clés (variables) et quels emplacements doivent être surveillés.Cependant, la définition du point de surveillance est difficile à couvrir complète, en particulier dans la surveillance des attaques, il est recommandé d’utiliser un tiers professionnel externe et un moteur de détection d’attaque d’inspection réel.

2) Assurer la précision et la sûre de surveillance: la précision de la surveillance signifie qu’il ne doit pas y avoir trop de malentendus (FP) et d’omissions (FN). et la transaction d’attaque est détectée), sinon elle ne peut être utilisée que pour l’analyse post-poste, qui a des exigences extrêmement élevées pour les performances et la stabilité du système de surveillance.

3) Besoin d’automatiser les capacités de réponse: sur la base d’une surveillance précise et en temps réel, il peut créer des réponses automatisées, y compris les attaques de blocage du protocole de pause, etc.Voici une prise en charge du cadre de réponse d’automatisation personnalisé et fiable.

En général, la construction de capacités de surveillance oblige les fournisseurs professionnels de sécurité externe à participer à la construction.

Okx web3Équipe de sécurité du portefeuille:Il existe de nombreux risques dans le projet Defi, qui comprennent principalement les catégories suivantes:

1) Risque technique: il comprend principalement des vulnérabilités de contrat intelligentes et des attaques de réseau.Les mesures de protection comprennent une entreprise d’audit de troisième partie avec le développement de la sécurité et l’embauche d’audits professionnels pour effectuer un audit complet des contrats intelligents, mettre en place des plans de primes de vulnérabilité pour motiver les chapeaux blancs et les pirates pour découvrir les vulnérabilités et améliorer la sécurité des actifs pour améliorer les fonds.

2) Risque de marché: incluez principalement les fluctuations des prix, les risques de liquidité, la manipulation du marché et les risques combinés.Les mesures de protection comprennent l’utilisation de la monnaie stable et la couverture des risques pour empêcher les fluctuations des prix, utiliser l’exploitation de liquidité et le mécanisme des coûts dynamiques pour faire face aux risques de liquidité, examiner strictement les types d’actifs soutenus par le protocole Defi et utiliser des machines prophéties décentralisées pour empêcher la manipulation du marché. Innover et optimiser les fonctions de protocole pour faire face aux risques compétitifs.

3) Risque de fonctionnement: il comprend principalement les erreurs humaines et les risques de mécanisme de gouvernance.Les mesures de protection comprennent l’établissement de processus de contrôle interne et de fonctionnement stricts pour réduire la survenue d’erreurs artificielles, utiliser des outils automatisés pour améliorer l’efficacité opérationnelle et des mécanismes de gouvernance de conception raisonnables pour assurer la décentralisation et l’équilibre de la sécurité, tels que l’introduction de retards de vote et de mécanismes de signature multiples.Et faire un bon plan de surveillance et d’urgence pour les projets en ligne.

4) Risque réglementaire: exigences de conformité en matière de droit et blanchiment anti-monnaie (LMA) / Comprendre l’obligation de votre client (KYC).Les mesures de protection comprennent l’embauche de conseillers juridiques pour s’assurer que le projet répond aux exigences du droit et de la réglementation, d’établir une politique de conformité transparente et de mettre en œuvre activement des mesures AML et KYC pour améliorer la confiance des utilisateurs et des régulateurs.

Q9LeDéfierComment juger et choisir une bonne entreprise d’audit?

BlocsÉquipe de sécurité:Comment le Juge de la fête du projet Defi et choisissent-ils une bonne entreprise d’audit.

1) s’il faut auditer des projets bien connus: Cela indique que la société d’audit est reconnue par ces projets bien connus.

2) La question de savoir si les éléments d’audit ont été attaqués: bien que théoriquement, l’audit ne garantit pas 100% de la sécurité, mais la plupart des projets audités par la société auditée avec une bonne réputation n’ont pas été attaqués.

3) Grâce à la qualité de l’audit par le biais de rapports d’audit antérieurs: le rapport d’audit est un symbole important pour mesurer le professionnalisme de la société d’audit. (nocive (dommage nocif en fonction du degré), quantité, etc., la vulnérabilité a révélé si elle était généralement adaptée par la partie du projet.

4) Praticiens professionnels: La composition de l’entreprise d’audit, y compris les qualifications académiques et les antécédents de l’emploi.

Enfin, merci d’avoir regardé le 05e numéro du portefeuille OKX WEB3 « Numéro spécial » à l’heure actuelle. , alors restez à l’écoute!

Clause de non-responsabilité:

Cet article est pour référence uniquement.La tenue des actifs numériques (y compris la monnaie stable et les NFT) implique un risque élevé et peut fluctuer fortement, même sans valeur.Vous devez examiner attentivement si les transactions ou la détention d’actifs numériques vous conviennent en fonction de votre situation financière.Veuillez être responsable de la compréhension et de l’obéissance aux lois et réglementations concernant les applications locales pertinentes.