fondo

En el número anterior de Web3 Security Introduction para evitar pozos, explicamos principalmente el conocimiento relevante de la pesca de firma múltiple, incluido el mecanismo de firma múltiple, las razones de la firma múltiple y cómo evitar la firma múltiple de billeteras.Lo que vamos a explicar en este tema es un método de marketing que se considera un método de marketing efectivo tanto en las industrias tradicionales como en los campos criptográficos: Airdrop.

Airdrops puede impulsar el proyecto de la oscuridad a la visión del público en un corto período de tiempo, acumular rápidamente la base de usuarios y mejorar la influencia del mercado.Cuando los usuarios participan en proyectos de Web3, deben hacer clic en enlaces relevantes e interactuar con las fiestas de proyectos para obtener tokens de airdrop. proceso.Por lo tanto, en este tema, explicaremos los riesgos relevantes analizando algunas estafas típicas de AirDrop para ayudar a todos a evitar dificultades.

¿Qué es Airdrop

Para aumentar la popularidad del proyecto y realizar la acumulación de usuarios tempranos, las partes del proyecto Web3 a menudo distribuyen tokens a direcciones de billetera específicas de forma gratuita.Para la fiesta del proyecto, esta es la forma más directa de obtener usuarios.Dependiendo de cómo obtener Airdrops, Airdrops generalmente se puede dividir en las siguientes categorías:

-

Tipo de tarea: Tareas completas especificadas por la fiesta del proyecto, como reenviar, como, etc.

-

Tipo interactivo: operaciones completas como intercambio de tokens, emisión y recolección de tokens, y cadena cruzada.

-

Tipo de retención: Hold Tokens especificados por la fiesta del proyecto para obtener tokens Airdrop.

-

Tipo de compromiso: obtenga tokens Airdrop a través de un compromiso de moneda única o dual, proporcionando liquidez o bloqueo a largo plazo.

Riesgos al dejar caer el espacio aéreo

Estafa de aire falso

Dichas estafas se pueden subdividir en los siguientes tipos:

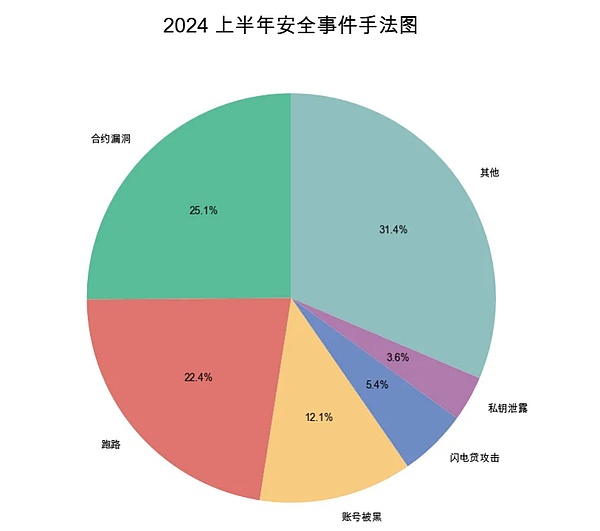

1. Los piratas informáticos robaron la cuenta oficial de la fiesta del proyecto y publicaron un mensaje de Airdrops falsos.A menudo podemos ver el recordatorio de seguridad en la plataforma de información de que «la cuenta X o la cuenta de discordia de un determinado proyecto ha sido pirateado, no haga clic en el enlace de phishing publicado por el hacker».Según los datos del Informe de Seguridad de Blockchain y Anti-Money Lavado en la primera mitad de 2024, solo en la primera mitad de 2024, hubo 27 incidentes de la cuenta de la parte del proyecto.Los usuarios hacen clic en estos enlaces en función de su confianza en sus cuentas oficiales, y luego se dirigen a un sitio web de phishing disfrazado de Airdrops.Una vez que se ingresa una clave privada/mnemonic en el sitio web de Phishing o los permisos relevantes están autorizados, el hacker puede robar los activos del usuario.

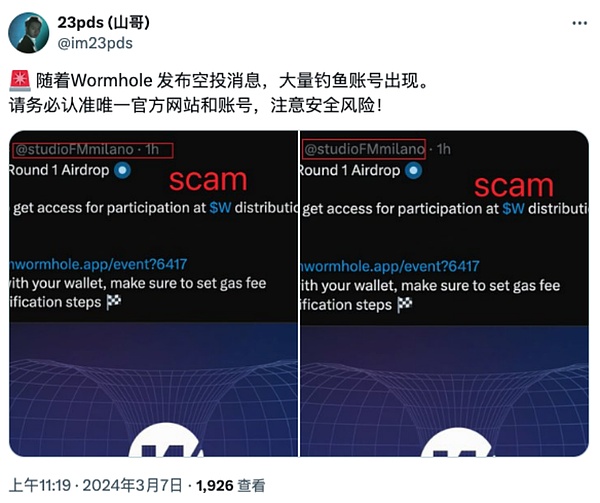

2. Los piratas informáticos usan cuentas de la fiesta de proyectos de alta calidad para deslizar mensajes en el área de comentarios de la cuenta real oficial de la parte del proyecto, publicar mensajes sobre la recepción de airdrops e inducir a los usuarios a hacer clic en el enlace de phishing.Anteriormente, el equipo de seguridad de niebla lenta analizó este método y presentó sugerencias de respuesta, para ver las fiestas de proyecto reales y falsas | Seguirá de cerca, use cuentas de imitación de alta calidad en plataformas sociales para publicar grandes cantidades de dinámicas que contienen enlaces de phishing.

(https://x.com/im23pds/status/1765577919819362702)

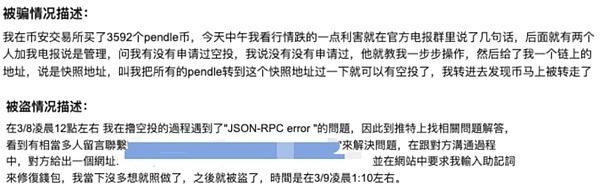

3. La tercera rutina de fraude es aún más abominable. para obtener airdrop.Esté atento y no crean fácilmente a los internautas que se comunican activamente con su «servicio al cliente oficial» o «enseñan» cómo operar. .

Tokens Airdrop «gratis»

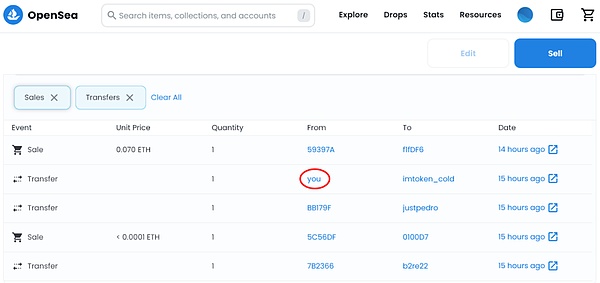

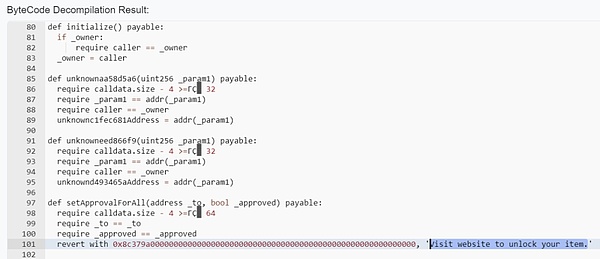

El principio mencionó que los usuarios a menudo necesitan completar algún tipo de tarea para obtener Airdrops.Los piratas informáticos serán tokens de aire que no tienen valor real para la billetera del usuario, y los usuarios ven estos tokens y pueden intentar interactuar con ellos, como transferir, ver o comerciar en un intercambio descentralizado.Sin embargo, analizamos reversamente un contrato inteligente de estafa NFT y descubrimos que fallará al intentar prometer un pedido o transferir esta estafa NFT, y luego se muestra un mensaje de error «Visite el sitio web para desbloquear su artículo», induciendo a los usuarios a visitar el phishing sitio web.

Si un usuario visita un sitio web de phishing con botado de estafa NFT, el hacker puede hacer lo siguiente:

-

Análisis de phishing NFT de «compra cero de cero», ver «Compra cero yuan» Análisis de phishing NFT

-

Lleva la autorización de aprobación o la firma de permiso de un token de alto valor

-

Quita los activos nativos

A continuación, veamos cómo los piratas informáticos roban las tarifas de gas de los usuarios a través de un contrato malicioso bien diseñado.

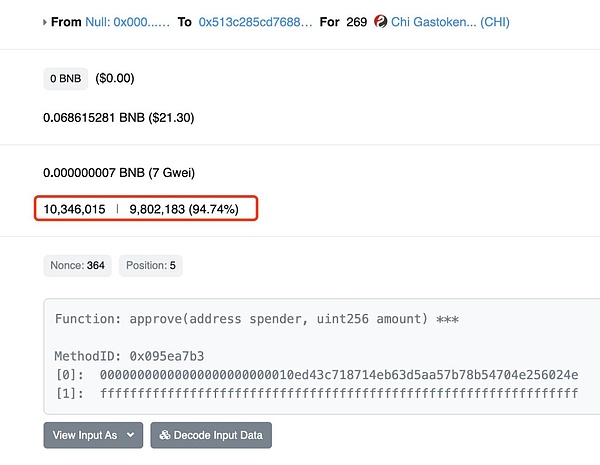

Primero, el hacker creó un contrato malicioso llamado GPT en BSC (0x513C285CD76884ACC377A63DC63A4E83D7D21FB5) para atraer a los usuarios a interactuar mediante tokens de aire.

Cuando el usuario interactúa con el contrato malicioso, una solicitud parece requerir la aprobación del contrato para usar los tokens en la billetera.Si el usuario aprueba esta solicitud, el contrato malicioso aumentará automáticamente el límite de gas en función del saldo en la billetera del usuario, lo que provocará transacciones posteriores para consumir más tarifas de gas.

Los contratos maliciosos usan tokens de gas excesivos (los tokens de chi se pueden usar para la compensación de gas) utilizando gas alto proporcionado por los usuarios.Después de que un contrato malicioso acumula una gran cantidad de tokens de chi, los piratas informáticos pueden obtener la compensación de gas devuelta cuando el contrato se destruye quemando tokens de chi.

(https://x.com/slowmist_team/status/1640614440294035456)

De esta manera, los piratas informáticos usan hábilmente las tarifas de gas de los usuarios para obtener ganancias para sí mismos, y los usuarios pueden no darse cuenta de que han pagado las tarifas de gas adicionales.Los usuarios pensaron que podían obtener ganancias vendiendo tokens de airdrop, pero sus activos nativos fueron robados.

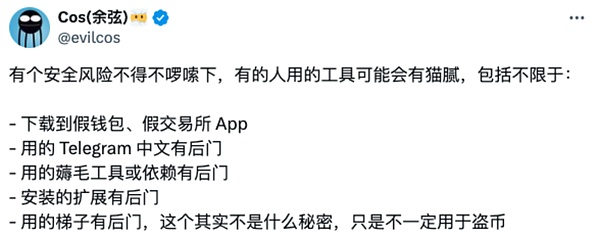

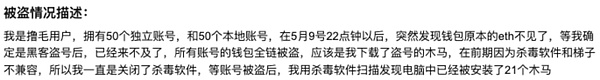

Herramientas con puertas traseras

(https://x.com/evilcos/status/1593525621992599552)

Durante el proceso de AirDrop, algunos usuarios deben descargar complementos como la traducción o la rareza de token de consulta. hace posible descargarlo con una puerta trasera.

Además, también hemos notado que hay servicios para vender scripts de caída del espacio aéreo en línea, alegando que la interacción automática de lotes se puede completar ejecutando scripts, lo que suena bastante eficiente, pero tenga en cuenta que la descarga de scripts no censurados y verificados es extremadamente riesgoso porque puede Determine la fuente del script y su funcionalidad real.Los scripts pueden contener código malicioso, las amenazas potenciales incluyen robar claves privadas/mnemonics o realizar otras operaciones no autorizadas.Además, algunos usuarios no instalaron ni cerraron el software antivirus cuando realizaban tipos relacionados de operaciones de riesgo, lo que resultó en no encontrar que el dispositivo fue atrapado en un troyano, lo cual fue dañado.

Resumir

En esta guía, le explicamos principalmente cuáles serán los riesgos cuando se encuentre el espacio aéreo al analizar las estafas de los proyectos ahora que usan los métodos de marketing.

-

Verificación de varias partes. Identificación del sitio web de phishing.

-

Billetera jerárquica, utilizada por billeteras del espacio aéreo para almacenar pequeñas cantidades de fondos y poner grandes cantidades de fondos en las billeteras frías.

-

Estar atento a los tokens Airdrop recibidos de fuentes desconocidas y no realice fácilmente operaciones de autorización/firma.

-

Preste atención para verificar si el límite de gas de la transacción es anormalmente alto.

-

Use un software antivirus conocido, como Kaspersky, AVG, etc., para mantener la protección en tiempo real y actualizar la última base de datos de virus en cualquier momento.