Auteur: Stanford Blockchain Club Source:Traduction de source W: Shan Ouba, Bitchain Vision Realm

introduction

Depuis sa naissance, la blockchain et les crypto-monnaies se sont engagées à modifier le modèle financier en fournissant des autorisations d’accès plus larges et en supprimant les intermédiaires.Au fil du temps, le développement de Web3 a élargi ses scénarios d’application, mettant l’accent sur le potentiel de la technologie blockchain dans Internet de la création d’une prospérité du créateur et des données de contrôle des utilisateurs.

Tout en garantissant la décentralisation, la partie clé de l’infrastructure de l’autonomisation des utilisateurs finaux est de s’assurer que les données sont stockées dans une base de données avec dure et anti-révision.Bien que la base de données centralisée soit pratique et familière, ils ne fournissent pas la garantie de sécurité nécessaire et l’autorisation du propriétaire de la base de données est nécessaire pour limiter l’application globale.

Le système de stockage de données distribué répond à la demande de stockage tolérant des défauts et à un stockage difficile en construisant un réseau de nœuds qui stocke, gère et partage des données.Supprimez les besoins de l’autorité centrale et distribuez des données dans P2P pour améliorer la sécurité et la transparence.Le système de stockage distribué est généralement basé sur la blockchain ou la technologie similaire, tendant à copier les données par redondance et disponibilité.

Bien que le système de stockage distribué repose sur une capacité de stockage inutilisée pour assurer la sécurité, la ténacité des données et les avantages potentiels des coûts, ils sont confrontés à des défis en termes de réglementation et d’interopérabilité.

Pour les réseaux vraiment ouverts et accessibles, le stockage distribué est essentiel.Tout aspect clé de tout système de stockage est de savoir comment prouver la voie du stockage et de la maintenance des données.Pour les utilisateurs, le problème le plus important est,Comment les données peuvent-elles être prouvées comme étant stockées et maintenues?Ceci est résolu par la preuve des données.

Dans l’ensemble, nous avons distingué deux types de preuve:

-

Déterminer la preuve: Permettant aux détenteurs de données de créer des certificats pour des données spécifiques pour prouver la valeur de hachage de sa création et des données de correspondance.Ce type de preuve n’utilise que publiquement les données comme hachage pour la génération d’entrée.

-

Preuve de probabilité: La probabilité dépendante d’afficher la hauteur des données de base peut être disponible.Il s’agit d’une preuve du degré d’une certaine hypothèse qui montre une hypothèse spécifique, qui convient aux données qui ont été publiées et peuvent être récupérées si nécessaire.

-

Post gagnant (message gagnant): Les mineurs vérifient qu’ils stockent la copie de données à un certain moment, généralement lorsque l’algorithme sélectionne le mineur pour creuser le bloc suivant.La date limite à court terme garantit qu’ils ont des données.

-

Certificat de temps de fenêtre et d’espace (WindowPost): Un défi répétitif, les mineurs ont soumis un certificat, indiquant qu’ils ont maintenu les données selon les besoins.Les données d’étanchéité uniquement lorsqu’elles sont soumises aux mineurs sont plus coûteuses.

-

Données elle-même

-

Les mineurs qui scellent les données

-

Heure d’étanchéité et date

-

La hauteur du bloc de la scellation des données

-

Créer un bloc de données.

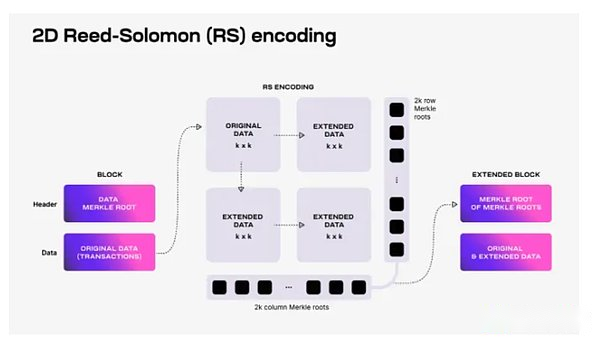

-

Désasmettez les données de bloc dans un bloc de K × K pour former une matrice.

-

Développez la matrice en ajoutant des données vérifiées par des marionnettes pour créer une matrice 2k × 2k avec un codage Reed-Solomon.Ce type d’encodage permet l’ensemble de données entier à partir du sous-ensemble des données.

-

Calculez et combinez Merkelgen indépendant par ligne et colonne de la matrice étendue.

-

Enfin, ajoutez tous ces Merkelen combinés à l’engagement des données de bloc dans la tête de bloc pour confirmer la disponibilité des données.

Le reste de cet article discutera de la sélection de conception du stockage et de l’intégrité des données dans trois systèmes différents.Le premier est le Tagion se concentrant sur la capacité élevée et les données évolutives, puis discute de la façon d’assurer le stockage à grande échelle des données de la filecoin de réseau de stockage décentralisé.Enfin, cet article explorera Celestia en se concentrant sur le stockage et la fourniture de données de blockchain.

Tagion

Architecture

Tagion est un réseau décentralisé qui s’engage à des transactions à volume élevé.Le projet repose sur une architecture de base de données innovante et une technologie de chiffrement pour réaliser une grande échelle.Ce n’est pas une blockchain, mais un grand livre distribué qui optimise le stockage avec la base de données DART.Le mécanisme de preuve de Tagion est un exemple de preuve de confirmation.

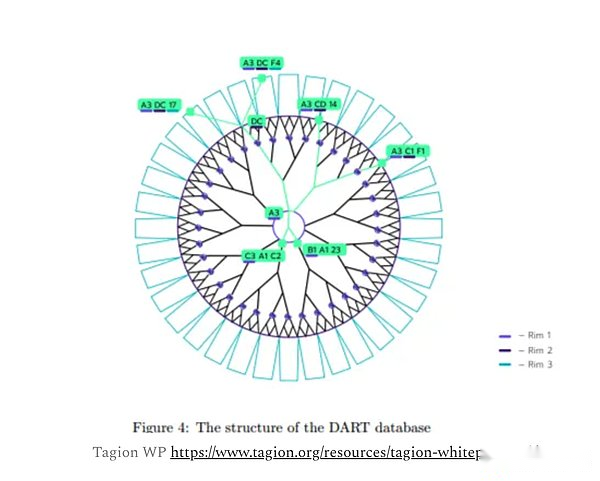

La fonction principale de la base de données DART est en tant que table de hachage distribuée pour stocker des données en fonction des touches de hachage.Avec l’augmentation du stockage d’informations, la structure générera naturellement plus de branches, et chaque branche prend en charge jusqu’à 256 fichiers combinés et sous-branches.

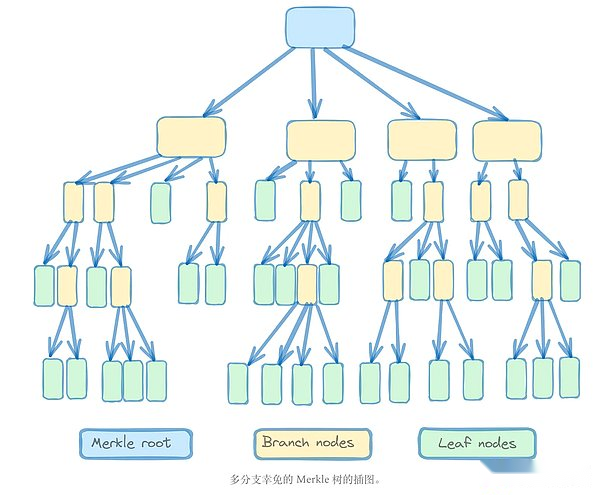

En plus d’une table de hachage distribuée, l’infrastructure de Tagion peut également être comprise comme un arbre Murchel clairsemé (SMT).SMT est une structure de données d’authentification basée sur les valeurs clés qui prend en charge les opérations de base de données standard, telles que la recherche, l’insertion, la mise à jour et la suppression.Chaque valeur clé représente une feuille, et la fabrique de Merkelgen est envoyée à Merkelgen pour envoyer une branche familiale par récursivement.

SMT vérifie l’existence de l’élément sans accès à des éléments de données non apparentés ou en téléchargeant des fragments de données spécifiques en permettant aux épreuveurs d’améliorer considérablement l’efficacité.De plus, l’indépendance de l’arbre médian permet des mises à jour dans n’importe quel ordre sans modifier la structure finale de l’arbre.

Le système de Tagion utilise le hachage racine, qui contient toutes les sous-branches, pour vérifier rapidement l’état des données avec le plus petit calcul.Afin d’améliorer encore la capacité de traitement, le système peut créer un sous-dart pour un écosystème spécifique, similaire à la blockchain du segment.Ces nœuds spécifiés gèrent les sous-ensembles de données, augmentent le débit et permettent au réseau de personnaliser en fonction de différentes applications, similaires à la chaîne d’applications.

Utilisez DART pour créer un enregistrement historique complet qui n’a pas besoin de maintenir la conversion du système.Cela signifie que les données peuvent être supprimées, la réduction globale de la demande de stockage et l’augmentation de la décentralisation des systèmes grâce à un poids léger potentiellement.

Tagion utilise Hibon (représentant binaire inchangé de hachage) pour promouvoir davantage la procédure de stockage pour garantir que les données restent inchangées lors de l’entrée, simplifiant la récupération des données en fonction du hachage associé.Les HACH ne dégénèrent pas que les données génèrent toujours le même hachage lorsque la séquence de traitement des données est différente.Il s’agit d’une technologie vérifiée qui est utilisée pour accélérer la récupération des données et l’écriture dans la base de données.

Grâce à ces mécanismes, Tagion stocke non seulement les données en toute sécurité, mais vérifie également efficacement son inclusion et son intégrité dans le réseau.

Intégrité des données

Tous les sous-systèmes de Tagion se produiront ainsi de marche aléatoire, vérifiez si les données sont stockées et fournies à la demande.Les nœuds qui ne retiennent pas le défi de vérification seront exclus du réseau.

Toutes les archives comprennent des horodatages, qui nécessitent un paiement pour prolonger le temps de stockage.Pendant le processus de marche, le système vérifie si le paiement est reçu.

File d’attente

FileCoin est un réseau de stockage décentralisé qui inspire les mineurs à fournir une capacité de stockage via sa monnaie native Filecoin.Afin de gagner ces récompenses, les mineurs doivent générer des preuves pour vérifier leurs capacités de stockage.

L’unité de stockage de base de Filecoin est appelée le secteur, qui a une taille standard et un cycle de vie que le fournisseur peut étendre.La conception a soigneusement équilibré entre la sécurité et la disponibilité.Toutes les données utilisateur stockées sur FileCoin sont chiffrées et plusieurs copies sont distribuées sur Internet pour s’assurer que les mineurs ne peuvent pas accéder au contenu de fichier.

L’influence des mineurs dans le réseau Filecoin est directement proportionnelle à son volume de stockage, ce qui leur permet également de participer au mécanisme consensuel du réseau.FileCoin Virtual Machine est chargé de réaliser des contrats intelligents et promeut les opérations de marché, telles que l’association des fournisseurs de stockage et des utilisateurs.

L’architecture de Filecoin est modulaire, permettant aux nœuds de faire fonctionner la partie spécifique du système d’exploitation selon les besoins.Par exemple, un nœud ne peut être utilisé que comme nœud de stockage sans participer aux opérations du marché.

Afin d’assurer l’intégrité et la disponibilité des données, Filecoin s’appuie sur deux algorithmes: preuve de stockage et preuve de réplication.

Certificat de stockage

Les mineurs de Filecoin génèrent une preuve pour vérifier qu’ils détiennent une copie de données à tout moment.Cette preuve peut être réalisée par les défis: le système peut demander aux mineurs de répondre correctement aux bonnes réponses.

Afin de s’assurer que les mineurs ne copient pas les données lorsqu’ils proposent des défis, et le défi est conçu pour cibler au hasard différentes parties des données dans un intervalle imprévisible.La combinaison de l’aléatoire et de l’incertitude de l’intervalle de temps rend les mineurs à obtenir des données est impossible, économique et irrationnel lorsqu’ils proposent des défis.

Certificat de temps et d’espace (Post)

FileCoin a introduit le certificat d’heure et d’espace pour assurer un stockage continu et une disponibilité des données.Le temps et l’espace prouve qu’en proposant un défi de chiffrement aux mineurs de vérifier le stockage dans l’intervalle de temps.Ce n’est que lorsque le fichier est stocké dans le délai spécifié que les mineurs peuvent contester.

Le message comprend deux types de défis:

L’étanchéité fait partie de la copie de l’algorithme de certification, et le type dense de calcul donne à des mineurs rationnels de réduire autant que possible la demande d’étanchéité.

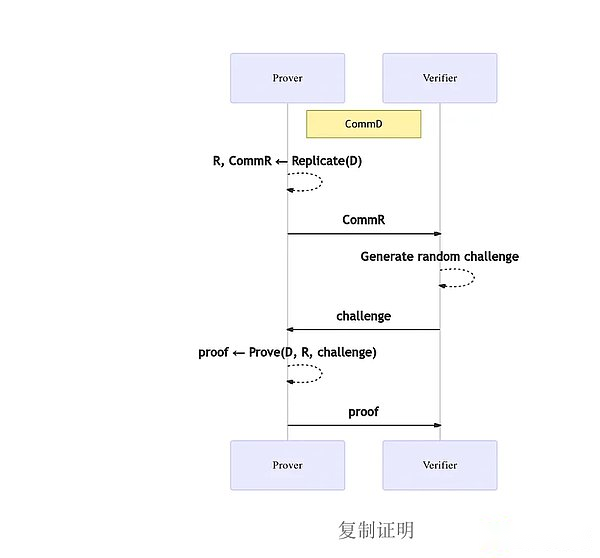

Certificat de copie

L’étanchéité fait partie de la copie de l’algorithme de certification, de calcul des types denses et d’encourager les mineurs à réduire la fréquence d’étanchéité.Copier la preuve pour garantir que les utilisateurs, les mineurs ont créé et stocké la seule copie sur leur matériel physique.Cette preuve comprend:

Les mineurs sont tenus de générer deux preuves pour fournir aux utilisateurs un stockage de sécurité du stockage de sécurité, et seuls les mineurs qui fournissent un stockage réel peuvent obtenir des récompenses.Parce qu’il est prouvé qu’il est trop grand pour être sur la chaîne, les mineurs génèrent une simplicité de connaissances zéro et une démonstration de connaissances non intestinales (Zksnark), puis soumises à la chaîne pour faire de FileCoin le plus grand utilisateur de Zksnark, avec 6 millions pour 7 millions de certificats par jour.

Dans l’ensemble,FileCoin combine la méthode de preuve définitive (POREP) et de preuve de probabilité (POST), qui utilise une méthode hybride.

Celestia

Le troisième exemple de cet article est Celestia, une blockchain de disponibilité des données, qui fournit l’exécution et le stockage de données pour la blockchain modulaire, leur permettant d’externaliser les fonctions centrales.

Avec la montée en puissance de l’éthereum Rollup, les solutions de convivialité des données comme Celestia sont populaires car elles fournissent des alternatives de stockage de données de transaction Rollup moins chères que les nœuds d’archives Ethereum.

Preuve de la convivialité des données

Contrairement à FileCoin, Celestia ne fournit pas de solutions de stockage pour les utilisateurs finaux, mais se concentre sur la résolution du problème de l’utilisabilité des données.La disponibilité des données garantit que les données de blockchain sont correctement publiées.Généralement, le nœud blockchain doit télécharger l’intégralité du bloc pour vérifier la disponibilité.

Pour simplifier ce processus, Celestia utilise l’échantillonnage de disponibilité des données (DAS).Cette méthode n’implique qu’une petite partie des données des nœuds lumineux jusqu’à ce qu’il atteigne le niveau prédéterminé.Si les données de l’échantillon sont disponibles, les données sont considérées comme libérées et la probabilité de disponibilité des données est prouvée.

Le principe de travail est le suivant:

Afin de vérifier la disponibilité, le nœud lumineux extrait au hasard les coordonnées uniques dans la matrice d’extension, puis interroge le bloc de données prouvé au Merkel, ce qui correspond à ces coordonnées.Si la réponse est correcte, cela signifie que les données de l’ensemble du bloc ont une forte probabilité qu’elle soit disponible.

Le nœud diffuse ensuite les blocs de données de réception reçus par le bon Merkel au reste du réseau.Tant que l’échantillonnage est suffisant, le nœud peut reconstruire l’ensemble du bloc, afin que Celestia puisse s’appuyer davantage sur les nœuds avec des ressources limitées à vérifier, ce qui aide la décentralisation.

Lors de la rédaction de cet article, Celestia est encore nouveau.Cependant,L’échantillonnage de la disponibilité des données est une technologie qui peut être adoptée en dehors de Celestia.

en conclusion

En bref, les différentes méthodes utilisées pour stocker et vérifier la disponibilité des données dans les réseaux distribuées sont opérationnelles et utilisées activement.

Tagion utilise la base de données DART pour augmenter le débit et soutenir le développement de sous-écosystèmes spéciaux protégés par l’arbre Murchel clairsemé.

L’architecture de FileCoin utilise deux algorithmes différents, preuve de temps et d’espace et de réplication, afin que les mineurs puissent vérifier et prouver qu’ils stockent les données de manière fiable.Ces preuves sont ensuite enregistrées dans la chaîne sous forme de connaissances nulles.

Celestia est utilisée comme couche de disponibilité des données, et le bloc de données est étendu dans une matrice à l’aide de Reed-Solomon Encoding.Cette structure permet aux clients légers d’effectuer un échantillonnage aléatoire pour confirmer la disponibilité des données et contourner la nécessité de télécharger l’intégralité de l’ensemble de données.

Avec l’évolution continue du système de stockage distribué, Tagion, FileCoin et Celestia ont chacun proposé une stratégie unique pour assurer l’intégrité, la disponibilité et l’accessoire des données.Ces plateformes ont apporté des contributions importantes au système de libération et de stockage qui prend en charge les réseaux décentralisés.